本文来源无问社区,更多实战内容,渗透思路尽在无问社区![]() http://wwlib.cn/index.php/artread/artid/17673.html

http://wwlib.cn/index.php/artread/artid/17673.html

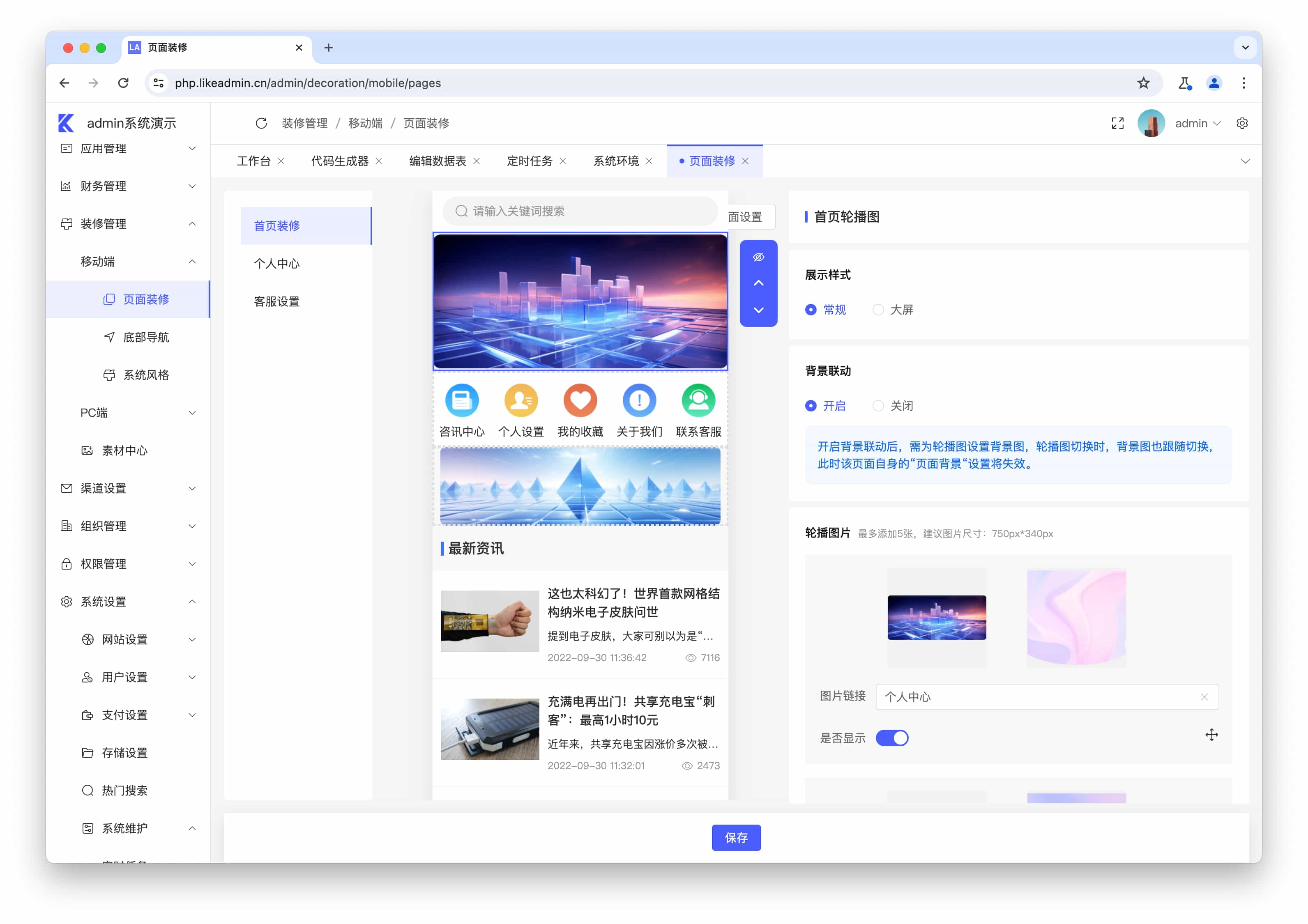

场景说明:

某客户的应用服务器对外开放22、80、8080端口。2021年3月28日,运维收到主机

CPU性能告警,且通过流量设备监测到主机有外联矿池的行为。请对被入侵主机进行应急分析,还原完整攻击场景。

排查过程:

一、进程排查

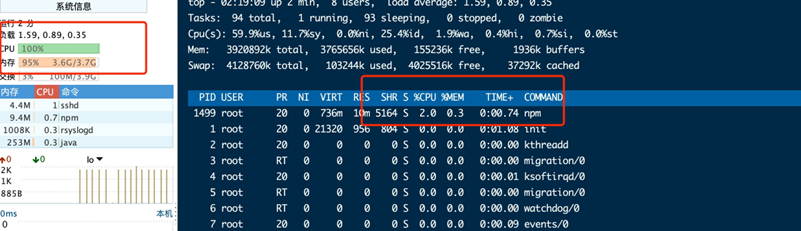

登录到主机,发现cpu使用率过高,但是使用命令查看显示正常

猜测命令篡改,上传busybox进行查看使用busybox,可以看到.sh 这个进程占用了大量的cpu资源

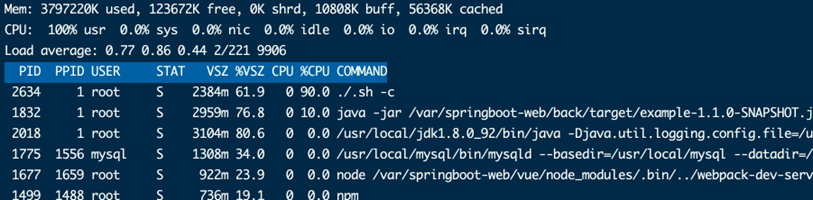

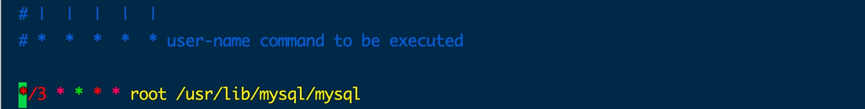

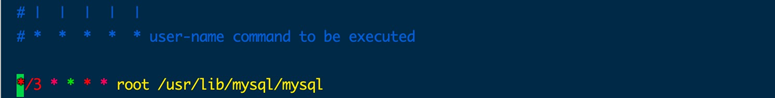

二、计划任务排查

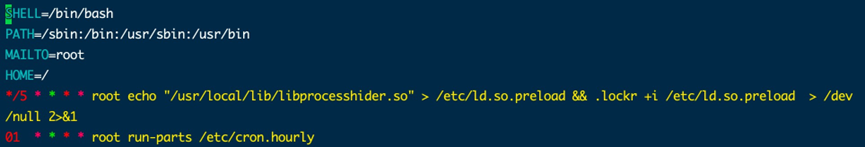

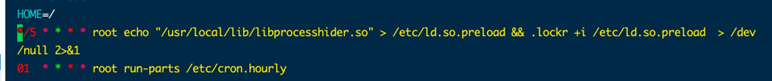

查看主机计划任务,在/etc/crontab 中发现了可疑计划任务

在/etc/cron.d/0hourly 存在so劫持的计划任务

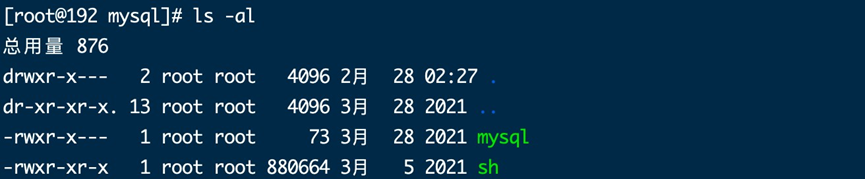

进入到计划任务的路径

可以看到mysql 脚本执行了sh后并将其删除

sh 文件则是一个可执行文件

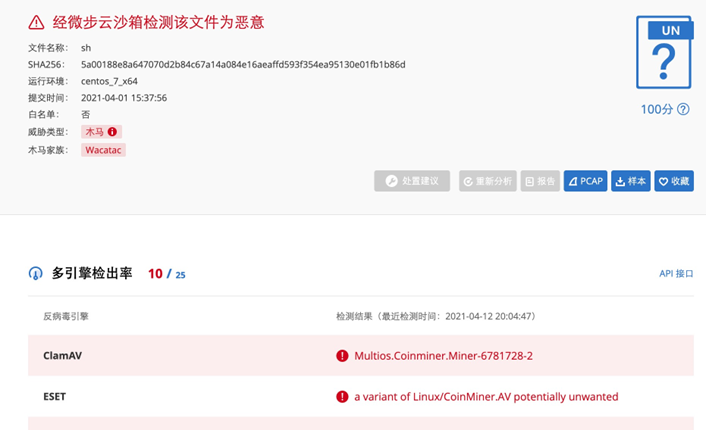

上传文件sh至情报社区进行分析,判定为为挖矿木马程序

查看请求网络行为,判断为挖矿程序

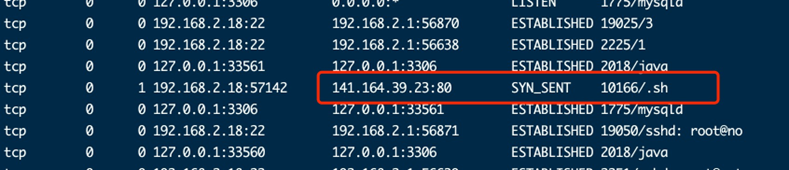

三、网络信息

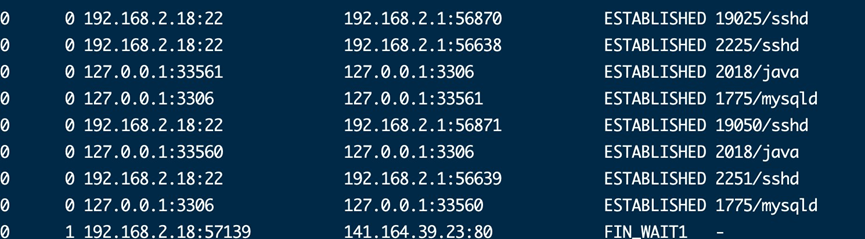

使用netstat 命令查看网络信息,无法看到全部进程的网络信息

使用busybox中的命令进行查看,发现.sh的网络连接信息

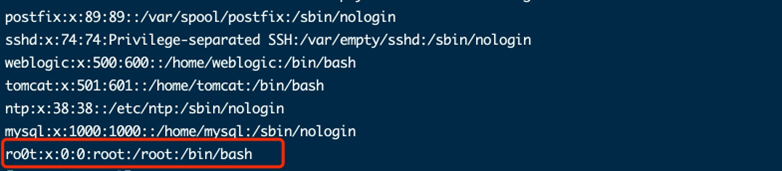

四、用户信息排查

查看/etc/passwd 文件,发现添加的可疑账户 ro0t

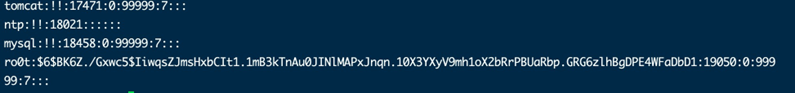

/etc/shadow文件

五、程序清除

1、 删除计划任务

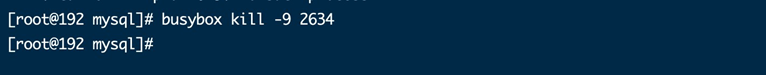

2、 结束恶意进程

3、删除恶意文件

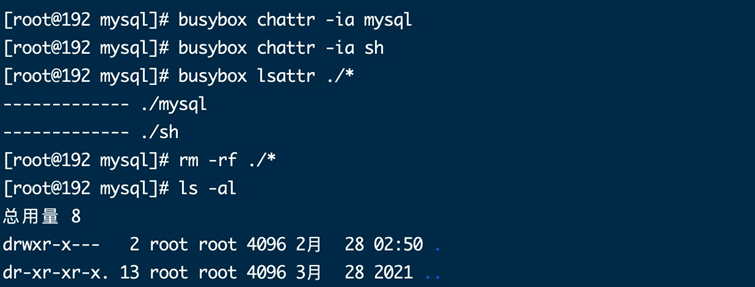

发现 无法删除,使用lsattr查看,增加了ia属性

使用chattr 删除掉ia 属性,然后再次删除即可

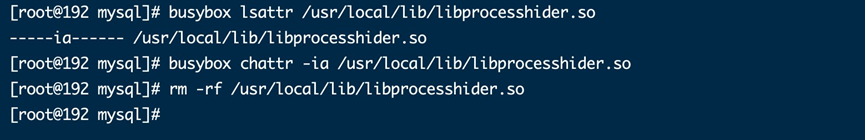

4、 在前面计划任务看到,还在/etc/ld.so.preload 动态链接库预加载了so文件,将其进行删除

同样使用了特殊文件属性,这里使用lsattr 进行查看

此时各个功能均可正常使用。

六、路径还原

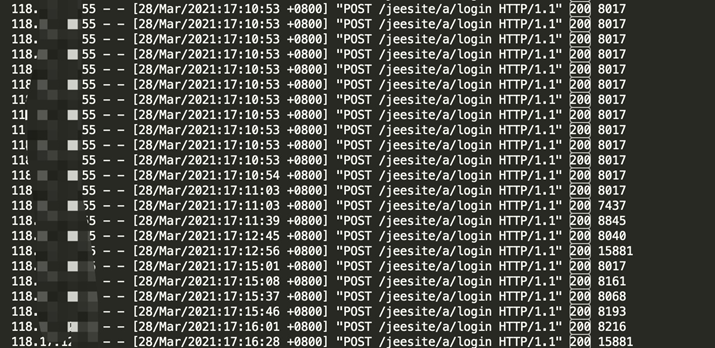

由于主机开放了8080端口,查看tomcat日志根据日志可以判断,主机118.x.x.55对其登录功能点进行了大量爆破

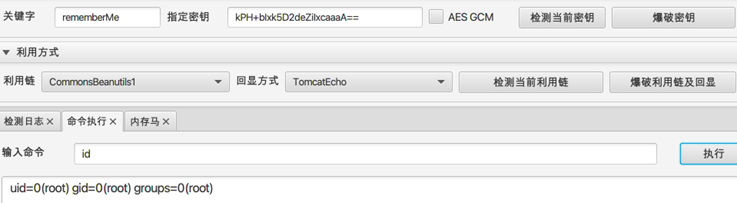

在日志未发现明显的漏洞利用痕迹,经排查,该系统存在shiro反序列化漏洞,推断攻击者通过利用shiro反序列化漏洞攻击该系统。

![AGI 之 【Hugging Face】 的【未来发展趋势】之 [ Transformer的扩展 ] / [ 多模态的 Transformer ]的简单整理](https://i-blog.csdnimg.cn/direct/c07c165166fc40caa7132b97efdd66b8.jpeg)

![[微信小程序] css 解决纯数字或字母不自动换行的问题、控制文字行数](https://i-blog.csdnimg.cn/direct/eacd79d536f247fbb081399a8f9e8248.png)