1.环境搭建

靶机下载地址

将下载的靶机导入到Oracle VM VirtualBox中,设置仅主机模式,使用和kali相同的网卡

2.渗透过程

使用nmap工具进行主机发现扫描

nmap -sn 192.168.56.0/24

发现靶机ip地址,使用nmap工具进行靶机端口扫描

nmap -sS 192.168.56.114

发现22,80,111端口,使用浏览器访问80端口

使用whatweb工具扫描网站指纹

发现使用的Drupal 7,使用msf工具查找漏洞

msfconsole

search Drupal

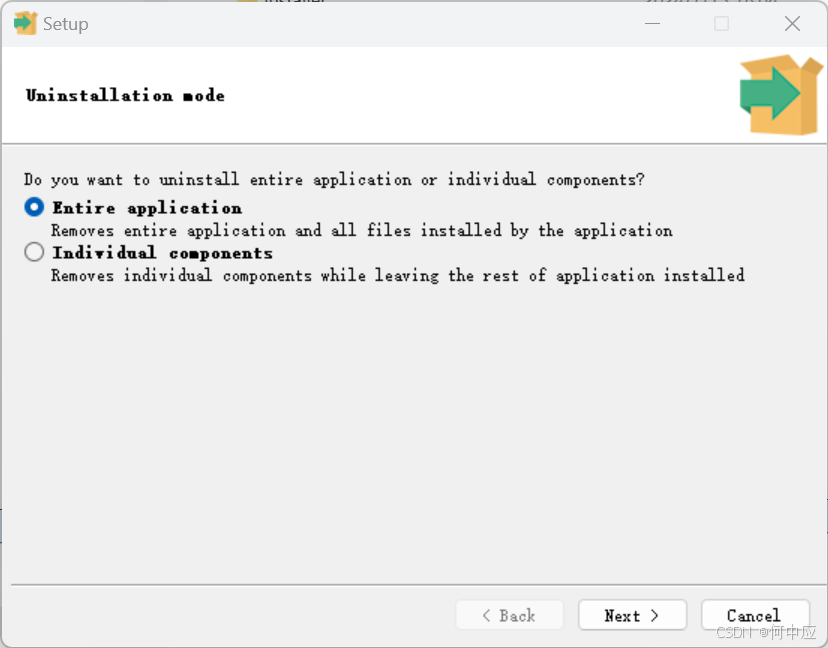

使用第二个模块,设置靶机ip,和攻击机ip

进入shell

使用python切换模式

![]()

查看第一个flag

提示查看配置文件,第二个flag在settings.php中

发现数据库用户和密码,登录mysql数据库

查看数据库

查看表名

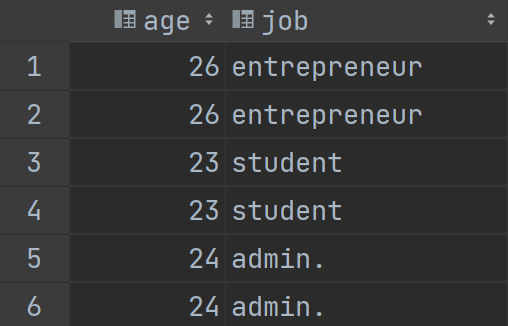

发现users表,查看该表的内容

发现两个用户,这个可以修改admin的密码,需要找到密码的加密文件

加密脚本是/var/www/scripts/password-hash.sh,脚本是php写的,执行脚本

登录mysql,修改密码

修改成功,后台登录,登录页面在wp-admin

登录成功

点击flag3

查看一下用户

发现flag4,使用hydra工具爆破flag4密码

发现flag4密码,使用ssh连接

发现flag4,使用suid提权

发现find,使用find提权

提权成功,查看flag5