下文中所述漏洞已修复

在前段时间的漏洞挖掘中,上了某证书站,打点的一处逻辑漏洞

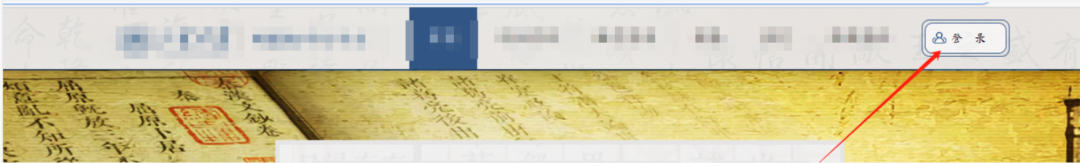

访问某一站点,发现了一处登录页

点击登录按钮之后,发现该站点大概率是自写站点,存在逻辑漏洞的可能性大大增大,利用前期信息收集到的某学生账号进行登录(弱口令)

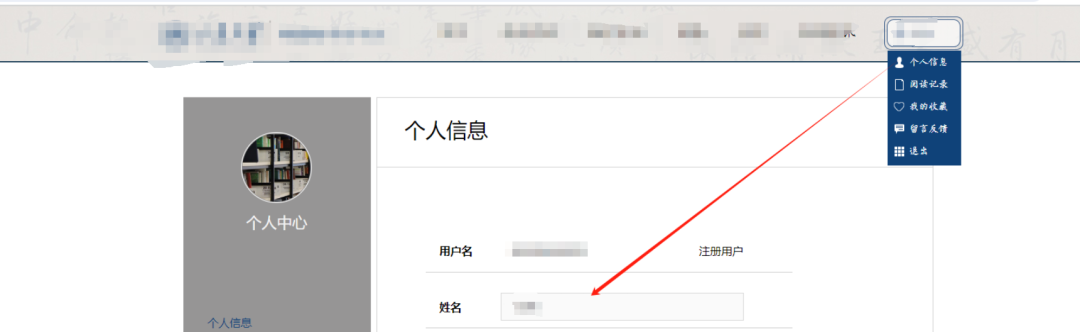

在个人信息里尝试修改个人信息

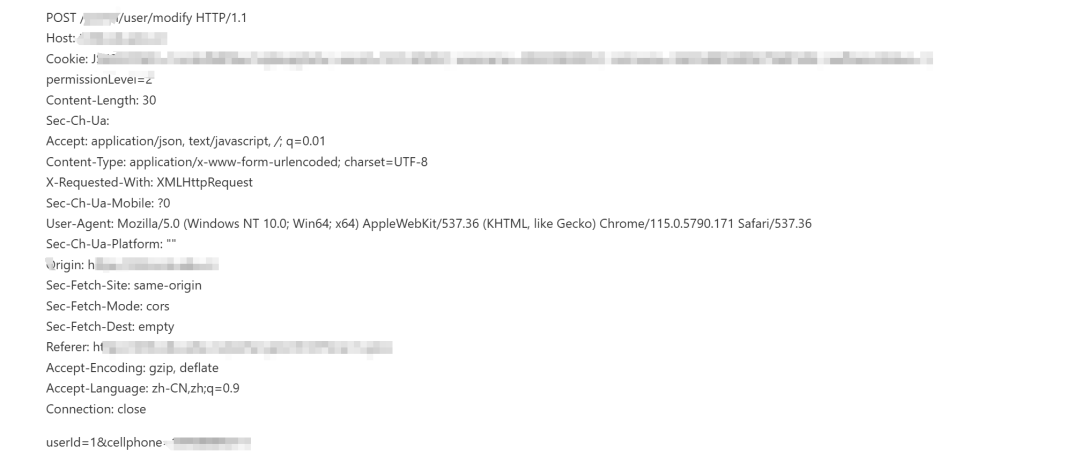

发现在修改个人手机号的时候可以修改user (越权修改手机号!)

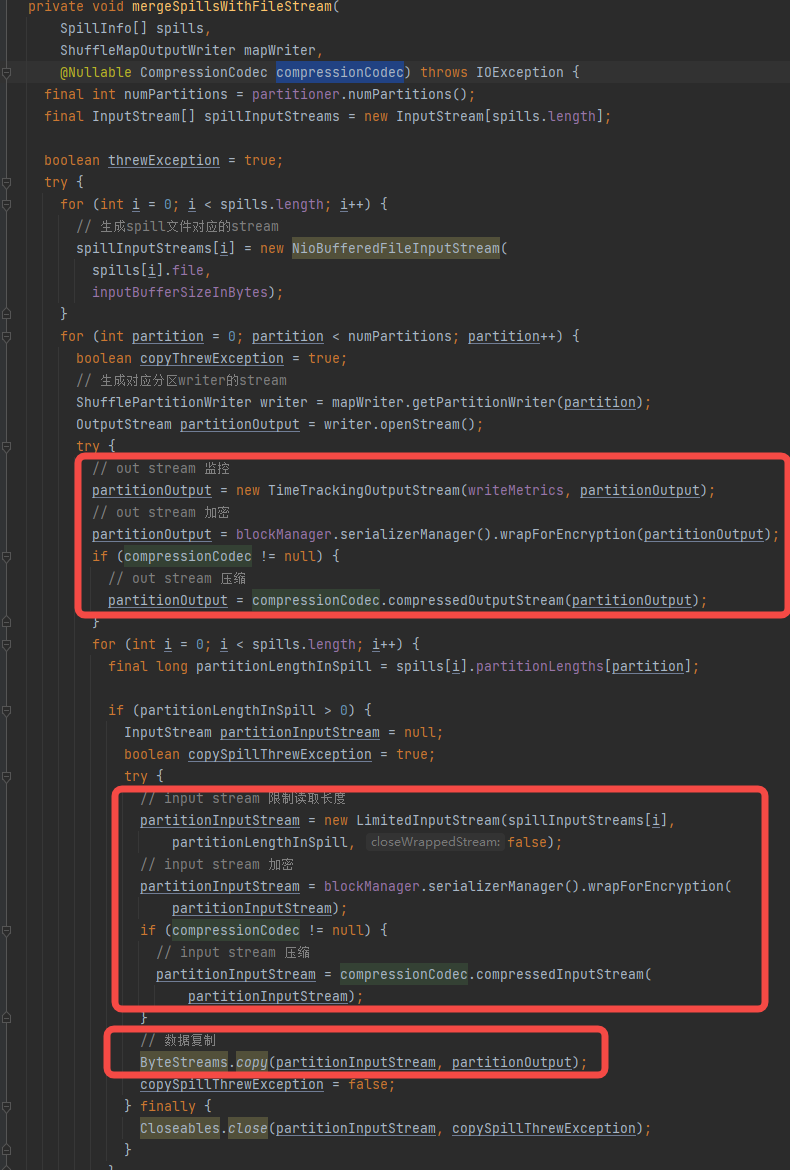

接口大致如下所示

这时候反手将user为1的账户改成自己的手机号

接着回到登录页,本来以为可以利用手机号找回密码接管账户,后发现并没有该功能点

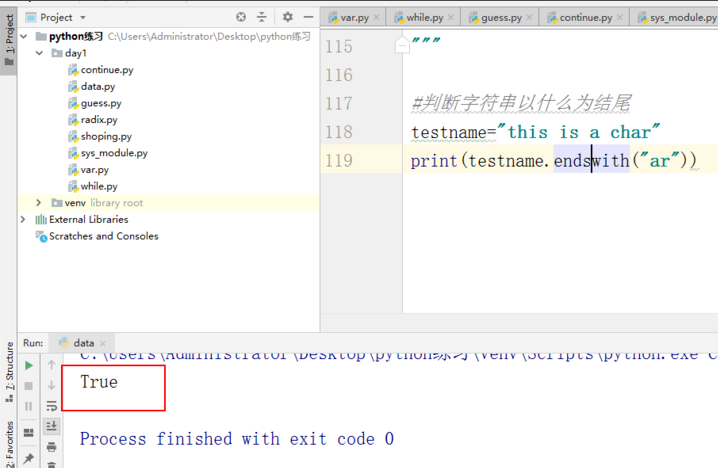

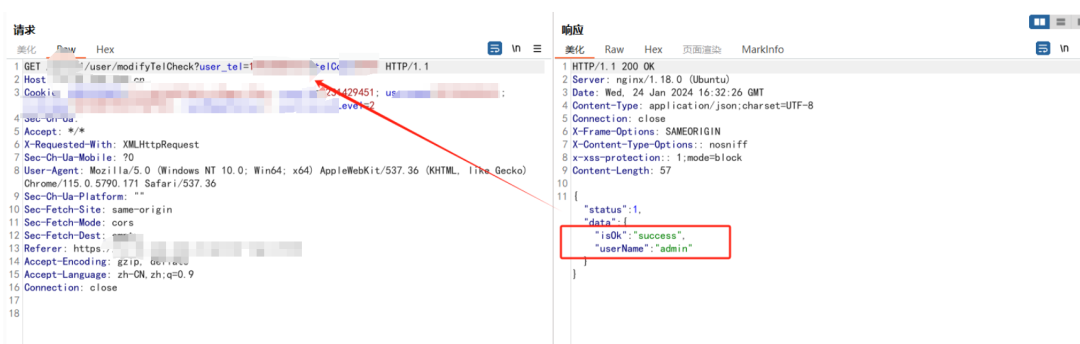

这时候进行了前端审计,发现被隐藏的找回密码功能点

利用我们绑定的自己的账号 进行找回,输入验证码后成功进入下一步

输入密码后查看发现success

此时回到该登录页面,尝试进行登录,登录了半天发现一直错误

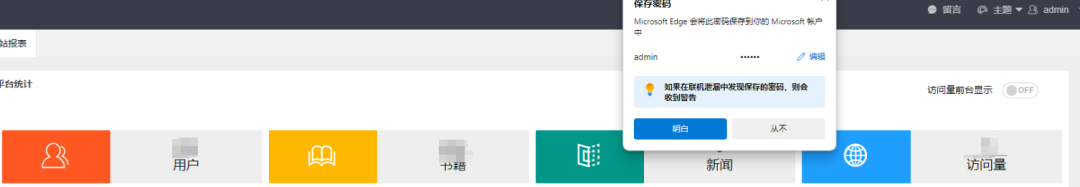

接着审计前端js,发现一处路由 /admin-xxxx.html

这才意识到修改的是后台的账号密码 。。。

后在后端成功进行登录

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法