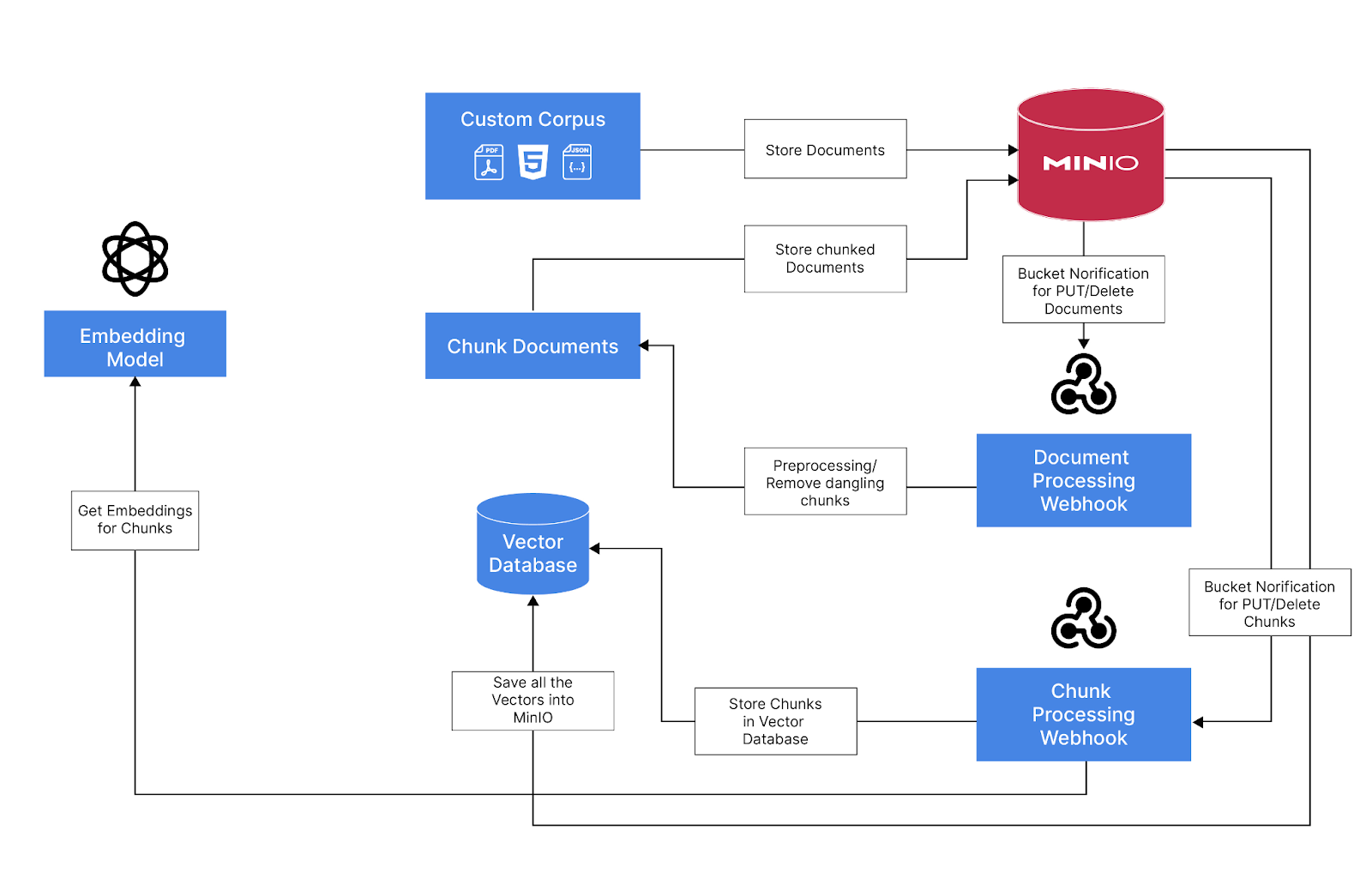

一、实验拓扑图:

二、实验要求:

1,DMZ区内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问.

2,生产区不允许访问互联网,办公区和游客区允许访问互联网

3,办公区设备10.0.2.10不允许访问DMz区的FTP服务器和HTTP服务器,仅能ping通10.0.3.10

4,办公区分为市场部和研发部,研发部IP地址固定,访问DMz区使用匿名认证,研发部需要用户绑定IP地址,访问pMz区使用免认证;

游客区人员不固定,不允许访问DMz区和生产区,统一使用Guest用户登录,密码Admin@123

5,生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123,首次

登录需要修改密码,用户过期时间设定为10天

6,创建一个自定义管理员,要求不能拥有系统管理的功能

三、实验思路:

1.给内网配通:先在sw7上划分valn区域 分别为vlan10 跟vlan 20 并且接口设置为acesses口

再在0/0/1口上配置trunk放通vlan10 20 的流量

2,登录防火墙,初始密码(Admin@123)需要修改;云端配置,并且通过云访问防火墙的http配置页面

3,配置两条安全策略使DMZ区内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问;

4,写一条安全策略,拒绝FTP和HTTP服务,但能ping通10.0.3.10

5,创建feiyang区域,创建办公区,生产区,游客区,办公区下分为市场部,研发部,各部门下创建一个用户,单向绑定,研发部访问DMZ使用匿名验证,生产区访问DMZ使用免认证;

6,在生产区下面创建三个部门并且每个部门要三个用户;使用批用户创建,密码设置一样即可

7,创建自定义管理员,不拥有系统管理功能即可;

四、实验步骤:

1.给SW7配置:

![]()

[sw7-GigabitEthernet0/0/2]port link-type access

[sw7-GigabitEthernet0/0/2]port default vlan 10

[sw7-GigabitEthernet0/0/2]int g 0/0/3

[sw7-GigabitEthernet0/0/3]p l a

[sw7-GigabitEthernet0/0/3]p d v 20

[sw7-GigabitEthernet0/0/3]

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20

![]()

2.进行防火墙的登陆,和对cloud的配置,以及访问防火墙的http页面:

默认密码为:Admin@123 需要修改密码

防火墙需要配置管理服务和修改他的IP使处于一个网段:

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.100.1 24

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

cloud的配置:

登录到192.168.100.1的防火墙配置页面:

配置各个接口应该处于的区域:

防火墙各个接口的配置:

1/0/0

1/0/1

1/0/2:

1/0/3

对他做子接口:

1/0/4:

要满足第一个要求:

1,DMZ区内的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区的设备全天可以访问.

需要做以下两条安全策略:

对于办公区的安全策略:

针对生产区的安全策略:

测试:

2,生产区不允许访问互联网,办公区和游客区允许访问互联网

做如下安全策略:

1、禁止生产区访问Internet

允许办公区和游客区访问internet

完成上诉要求,查看命中次数确定策略是否写通:

3,办公区设备10.0.2.10不允许访问DMz区的FTP服务器和HTTP服务器,仅能ping通10.0.3.10

针对此做两条策略:

先做一条禁止到dmz区的http服务和ftp服务

再做允许ping10.0.3.10的

测试:

查看策略是否命中:

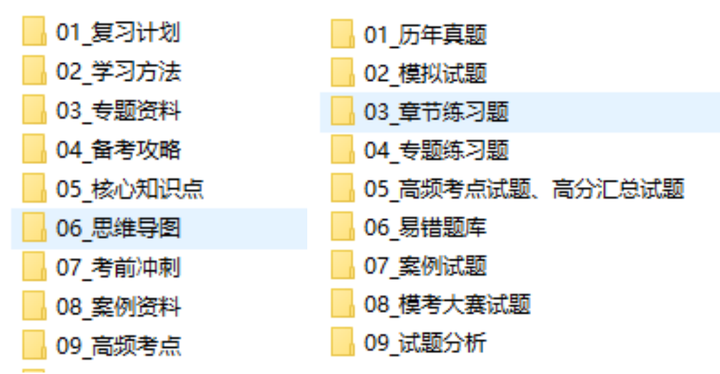

4.创建用户区域:

在认证域里面创建大的组网

然后在feiyang里面创建用户组生产区和办公区:

创建办公区里面的研发部和市场部:

研发部到dmz区域使用匿名认证,并且绑定一个地址:

Sc to dmz免认证

创建Guest用户,然后不允许到DMZ和SC(安全策略)

游客区禁止访问dmz和生产区,但是能够访问10.0.3.10(如下两条安全策略):

5,生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123,首次登录需要修改密码,用户过期时间设定为10天

修改首次登录需要修改密码:

最后创建的组别为:

基础架构为:

安全策略顺序如下:

6,创建一个自定义管理员,要求不能拥有系统管理的功能