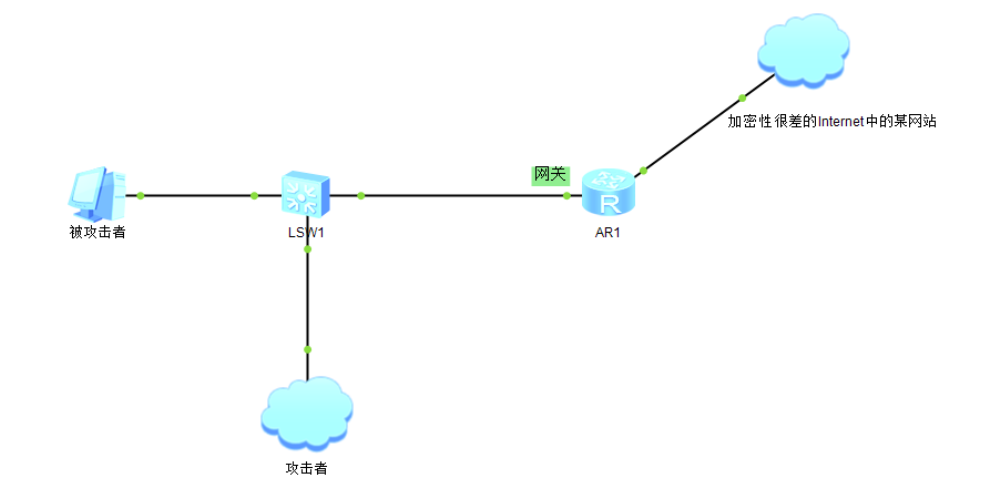

- 实验原理:1. 根据ARP中间人攻击,获取 用户和服务器之间的数据

- 2. 将获取到的数据 通过一定的技术来复原,进而获取用户的信息或者 相关权限

- 实验拓扑图

- 将 kali 的网卡改为桥接模式,查看Kali和本机的ip

- 启动ettercap,在Kali的终端中输入ettercap -G,扫描局域网内存活的主机

- 添加目标,选中网关192.168.1.1点击 Add to Target1,

- 选中靶机192.168.1.100点击 Add to Target2

- 开启嗅探Sniffing at startup,. Kali 对 本机进行 ARP中间人攻击,获取通信信息(Cookies)

- 在本机上多次进行登录登出操作

- 在Kali上启动wireshark进行抓包,保存 wireshark的原始数据,将抓取的数据另存为cookies.pcap文件

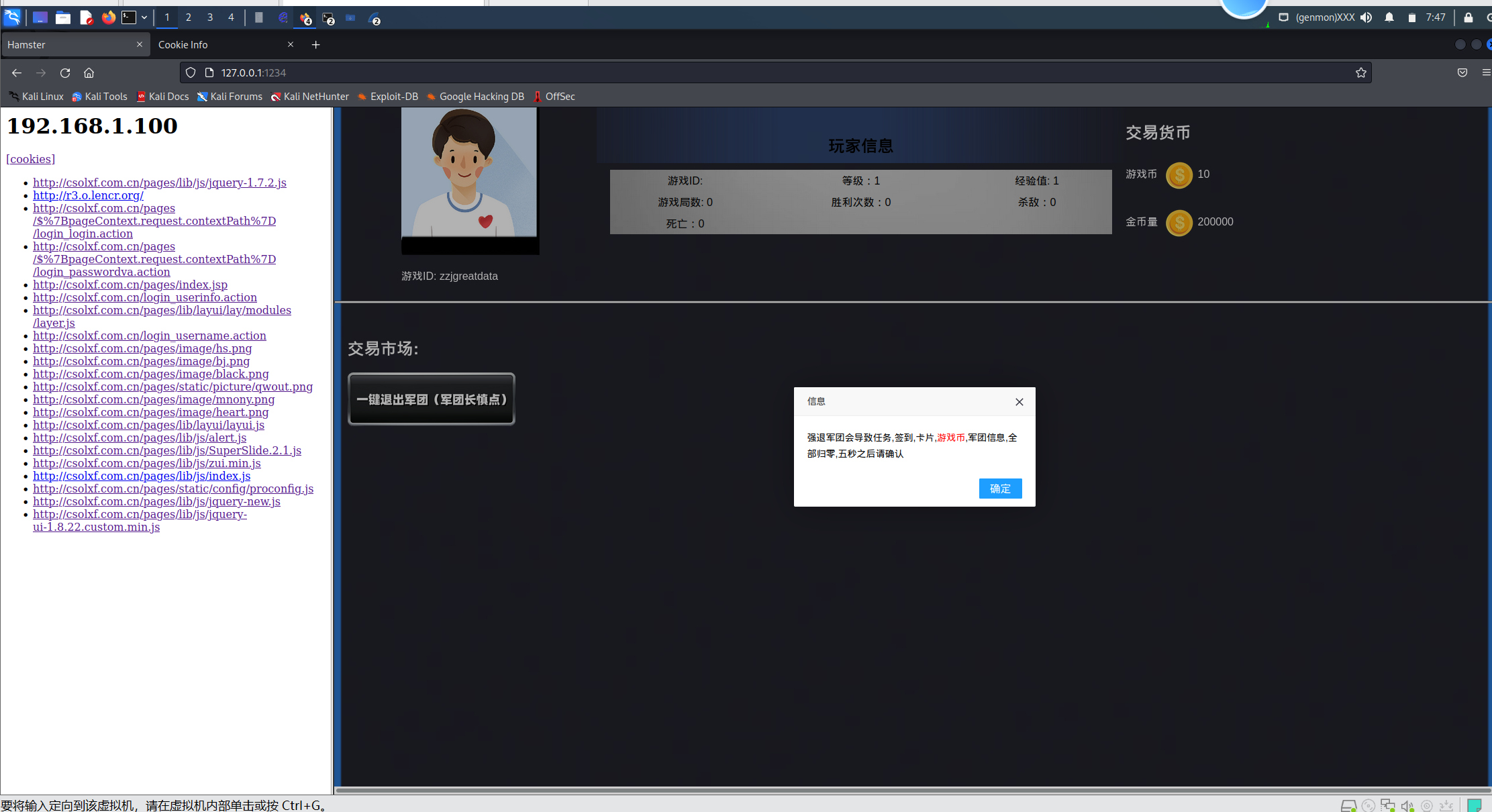

- Kali 将Cookies 还原,并携带Cookie数据,此时,会生成一个 hamster.txt的文件

- 在Kali的 火狐浏览器上 开启代理

- 开启 hamster-sidejack进行会话劫持

- 在Kali的火狐浏览器 输入: 127.0.0.1:1234

关于HTTP的攻击实验

news2026/2/11 7:44:51

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/1901484.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

CANopen协议开发梳理总结笔记教程

0、提醒 CANOpen使用时,需要清楚什么是大端和小端,这对于CANOpen数据发送及解析时,有很大的帮助。且学习开发CANOpen时,需要具备一定的CAN基础。 1、CANOpen协议介绍

①、什么是CANOpen协议 CANOpen协议是一种架构在控制局域网络…

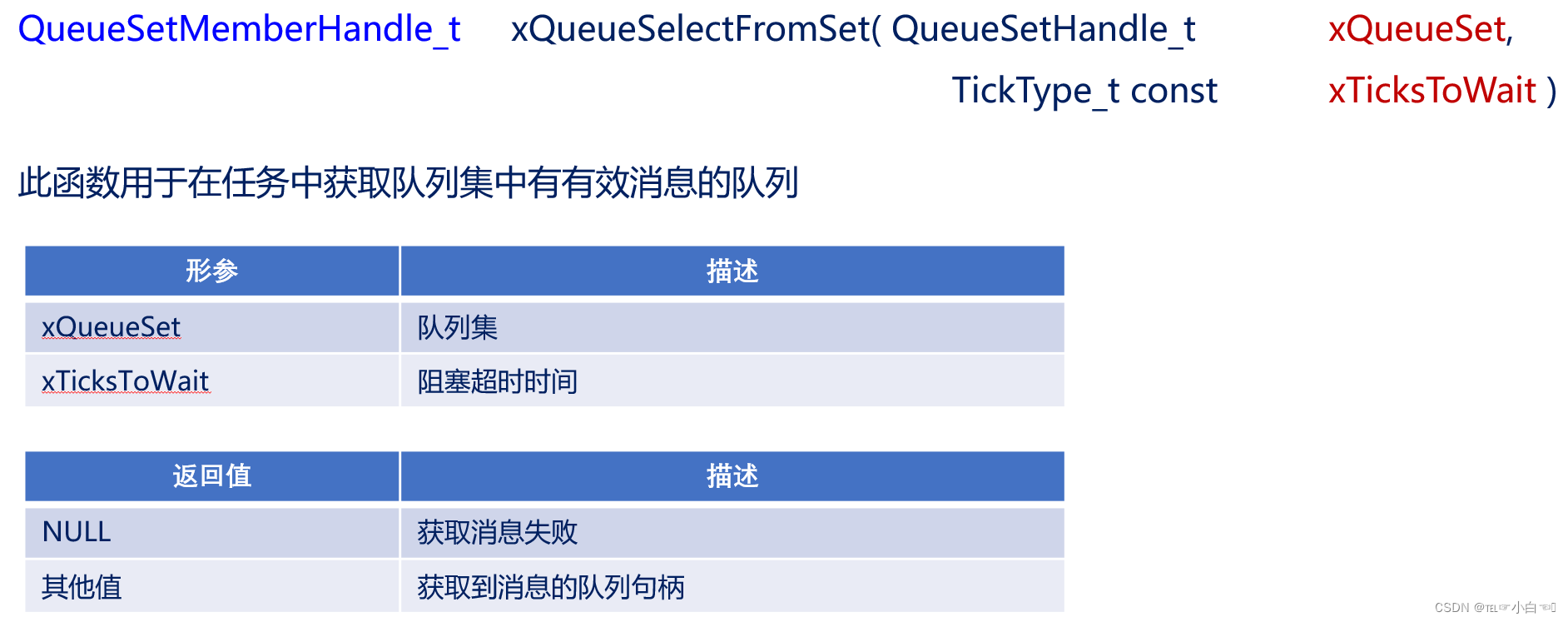

FreeRTOS——队列集

一、队列集 一个队列只允许任务间传递的消息为 同一种数据类型 ,如果需要在任务间 传递不同数据类型的消息 时,那么就可以使用队列集 作用:用于对多个队列或信号量进行“监听”(接收或获取),其中 不管哪一…

Java线上接口耗时分析神器 Arthas

介绍

程序员的日常,总是离不开“调优”和“排查”。尤其当线上环境出现问题,性能瓶颈把人逼疯。这时候,你就需要一款像 Arthas 这样的神器来救场。

什么是 Arthas?

简单来说,Arthas 是阿里巴巴开源的 Java 诊断工具…

SwinUnet详解

文章目录 摘要一. 编码端模块1. PatchEmbed2. SwinTransformerBlock2.1. Window_partition2.2. WindowAttention2.3. Window_reverse2.4. MLP 3. PatchMerging 二. 解码端模块三. 完整流程图 摘要

swinunet基本结构: swinunet采用编码器-解码器结构:

编…

python读取csv出错怎么解决

Python用pandas的read_csv函数读取csv文件。 首先,导入pandas包后,直接用read_csv函数读取报错OSError,如下:

解决方案是加上参数:enginepython。

运行之后没有报错,正在我欣喜之余,输出一下d…

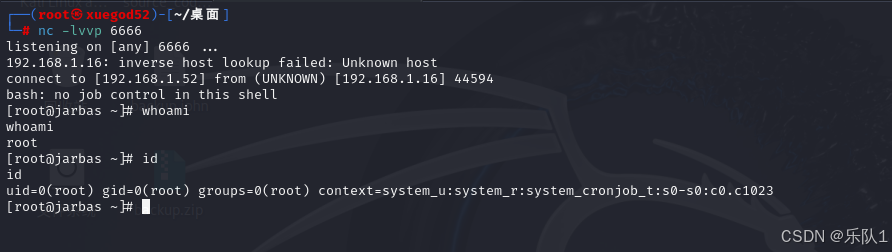

vulnhub靶场之Jarbas

1 信息收集

1.1 主机发现

arp-scan -l 发现主机IP地址为:192.168.1.16

1.2 端口发现

nmap -sS -sV -A -T5 -p- 192.168.1.16 存在端口22,80,3306,8080

1.3 目录扫描

dirsearch -u 192.168.1.16 2 端口访问

2.1 80端口 2.2…

软件设计之Java入门视频(12)

软件设计之Java入门视频(12)

视频教程来自B站尚硅谷: 尚硅谷Java入门视频教程,宋红康java基础视频 相关文件资料(百度网盘) 提取密码:8op3 idea 下载可以关注 软件管家 公众号 学习内容:

该视频共分为1-7…

【OnlyOffice】桌面应用编辑器,插件开发大赛,等你来挑战

OnlyOffice,桌面应用编辑器,最近版本已从8.0升级到了8.1 从PDF、Word、Excel、PPT等全面进行了升级。随着AI应用持续的火热,OnlyOffice也在不断推出AI相关插件。 因此,在此给大家推荐一下OnlyOffice本次的插件开发大赛。 详细信息…

[激光原理与应用-98]:南京科耐激光-激光焊接-焊中检测-智能制程监测系统IPM介绍 - 2 - 什么是激光器焊接? 常见的激光焊接技术详解

目录

一、什么是激光焊接

1.1 概述

1.2 激光焊接的优点

二、激光焊接的应用

2.1 哪些场合必须使用激光焊接

1. 汽车制造业

2. 航空航天领域

3. 电子行业:消费类电子3C

4. 医疗器械制造

5. 新能源锂电池行业

6. 其他领域

三、激光焊接的分类

3.1 按焊接…

AI对于高考和IT行业的深远影响

目录 AI对IT行业的冲击及深远影响1. 工作自动化2. 新的就业机会3. 行业融合4. 技术升级和创新5. 数据的重要性 IT行业的冬天要持续多久?大学的软件开发类专业是否还值得报考?其他问题IT行业是否都是加班严重?35岁后就业困难是否普遍现象&…

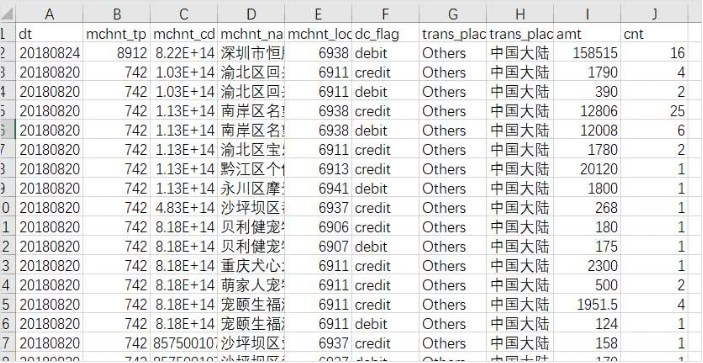

大数据中的常见数据问题:独断脏

想象你刚刚入职一家声称正在进行"数字化转型"的大型企业,担任大数据开发工程师。在入职的第一周,你满怀热情,迫不及待地想要大展拳脚,用你的技能来推动公司的数据驱动决策。 目录 大数据中的常见数据问题1. 独 - 数据孤岛2. 断 - 数据价值链断层3. 缺 - 标准、治理…

C++初学者指南-4.诊断---地址检测器

C初学者指南-4.诊断—地址检测器

幻灯片 地址检测器(ASan)

适用编译器g,clang检测内存错误 内存泄露访问已经释放的内存访问不正确的堆栈区域 用额外的指令检测代码 运行时间增加约70%内存使用量大约增加了3倍 示例:检测空指针 使用地址…

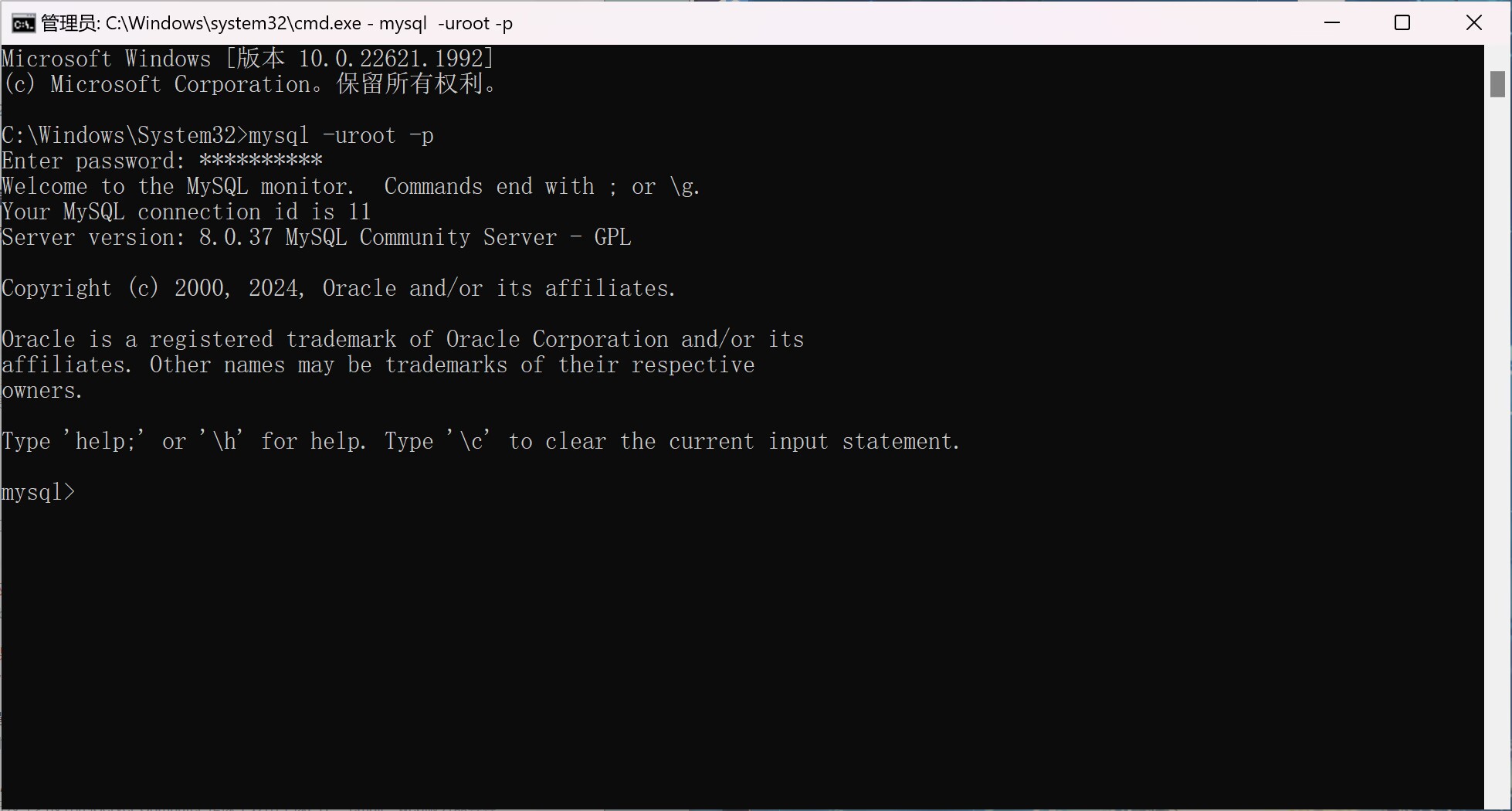

【全图文教程】如何安装MySQL

一、官网下载MySQL

打开MySQL官方下载页:https://dev.mysql.com/downloads/installer/

二、安装MySQL

点击下载下来的安装包,进入安装界面。

选择Custom(自定义安装), 因为有些应用我们可能用不到。

选择要安装的服务, 并…

跨越语言的界限:Vue I18n 国际化指南

前言 📫 大家好,我是南木元元,热爱技术和分享,欢迎大家交流,一起学习进步! 🍅 个人主页:南木元元 目录

国际化简介

vue-i18n

安装和配置

创建语言包

基本使用

切换语言

动态翻…

在 PostgreSQL 中,如何处理大规模的文本数据以提高查询性能?

文章目录 一、引言二、理解 PostgreSQL 中的文本数据类型三、数据建模策略四、索引选择与优化五、查询优化技巧六、示例场景与性能对比七、分区表八、数据压缩九、定期维护十、总结 在 PostgreSQL 中处理大规模文本数据以提高查询性能 一、引言

在当今的数据驱动的世界中&…

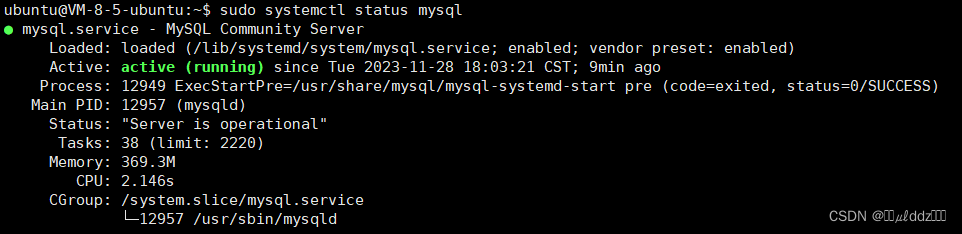

在Ubuntu 22.04 LTS 上安装 MySQL两种方式:在线方式和离线方式

Ubuntu安装MySQL

介绍:

Ubuntu 是一款基于Linux操作系统的免费开源发行版,广受欢迎。它以稳定性、安全性和用户友好性而闻名,适用于桌面和服务器环境。Ubuntu提供了大量的软件包和应用程序,拥有庞大的社区支持和活跃的开发者社区…

Chair Footrest Protective Cover

Chair Footrest Protective Cover 万能通用型椅子脚垫保护套凳子耐磨硅胶加厚垫桌椅脚垫防滑静音套

如何使用HippoRAG增强LLM的记忆

大型语言模型(LLM)已经证明是一种非常宝贵的思考工具。经过大量文本、代码和其他媒体数据集的训练,它们能够创作出接近人类水平的文章、翻译语言、生成图像,还能以信息丰富的方式回答人们提出的问题,甚至可以编写不同类…

![[激光原理与应用-98]:南京科耐激光-激光焊接-焊中检测-智能制程监测系统IPM介绍 - 2 - 什么是激光器焊接? 常见的激光焊接技术详解](https://img-blog.csdnimg.cn/direct/cb6a02565e544d97a705d3a6dd7ddcc9.png)