免责声明

由于传播、利用本公众号夜组安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号夜组安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把夜组安全“设为星标”,否则可能就看不到了啦!

安全工具

01

工具介绍

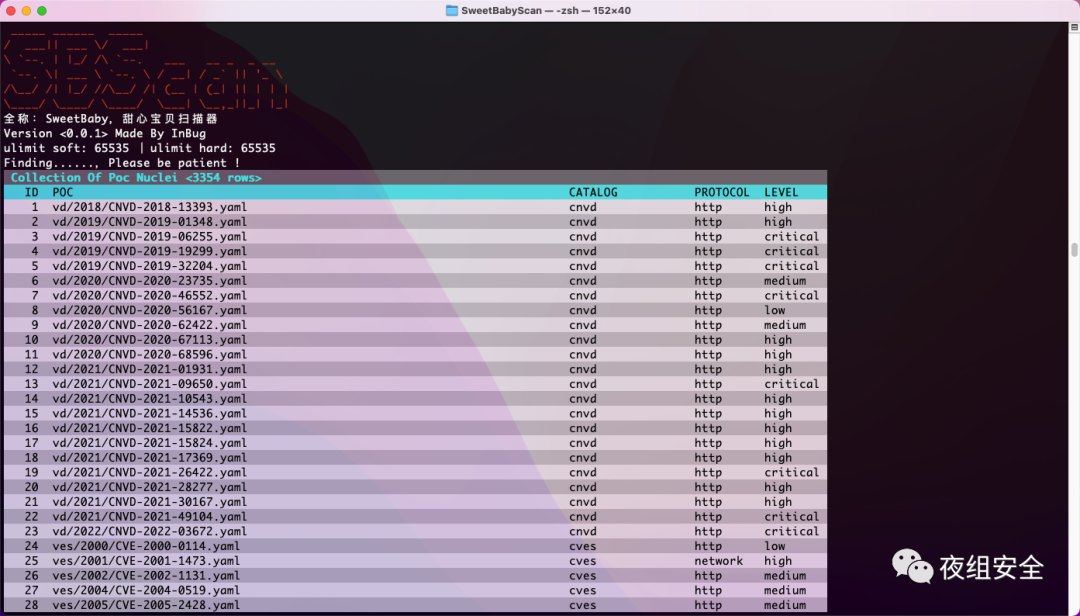

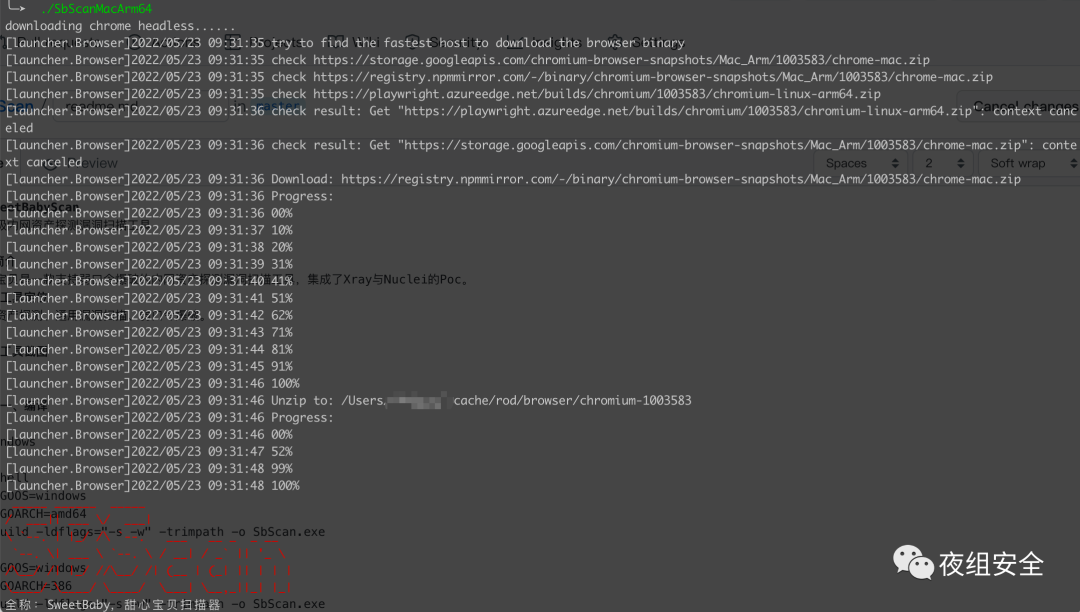

轻量级内网资产探测漏洞扫描工具,甜心宝贝是一款支持弱口令爆破的内网资产探测漏洞扫描工具,集成了Xray与Nuclei的Poc。

02

工具定位

内网资产探测、通用漏洞扫描、弱口令爆破、端口转发、内网穿透、SOCK5

-

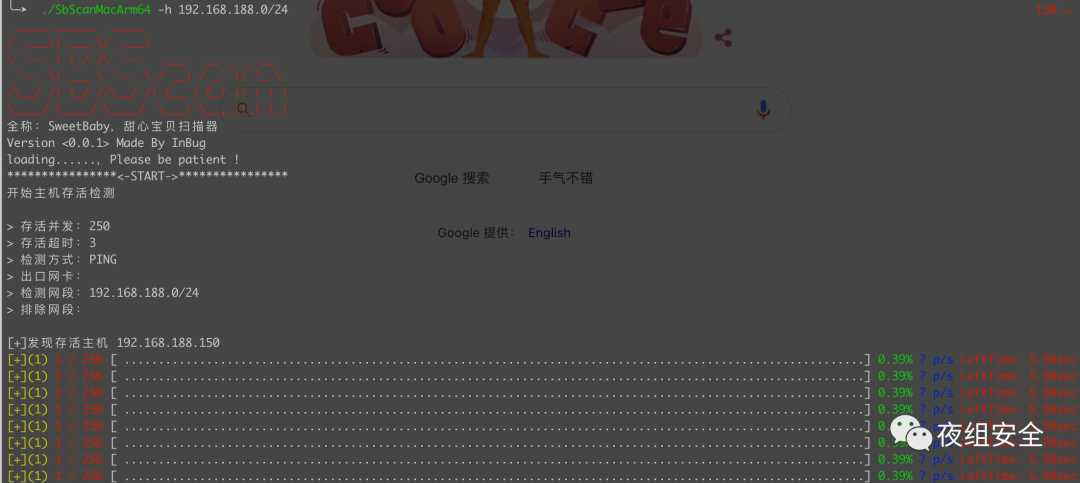

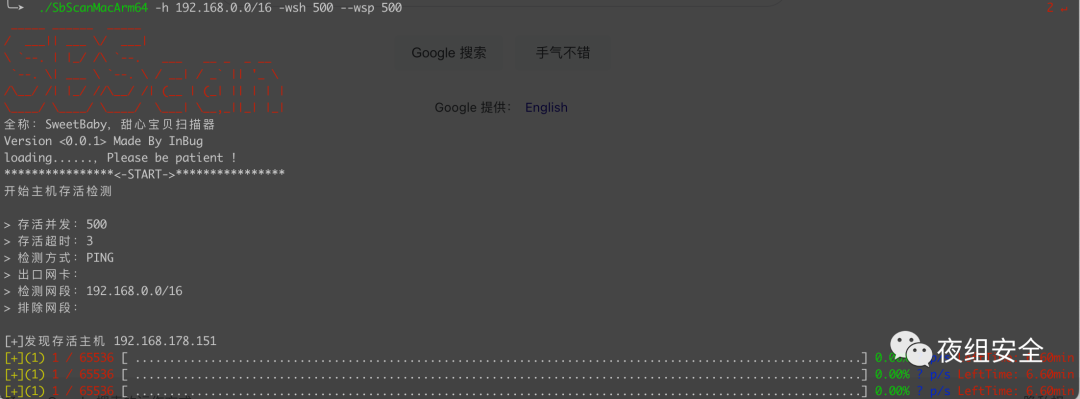

主机[IP&域名]存活检测,支持PING/ICMP模式

-

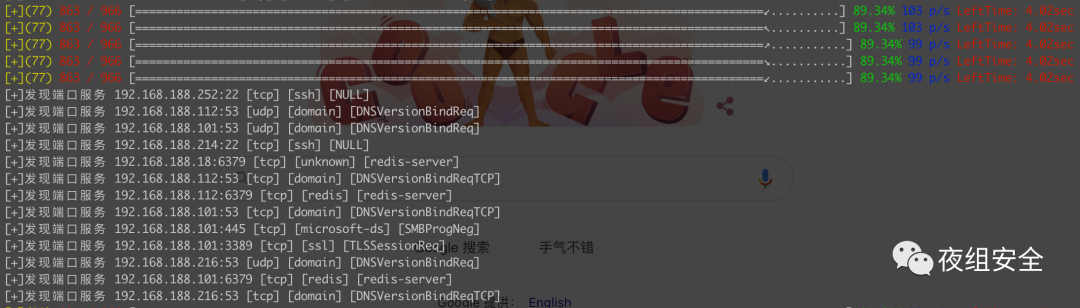

端口[IP&域名]服务扫描

-

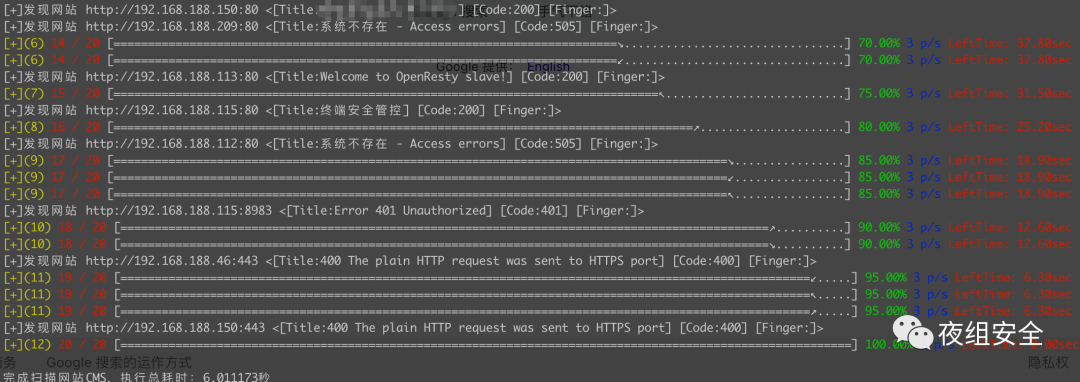

网站爬虫截图,CMS识别

-

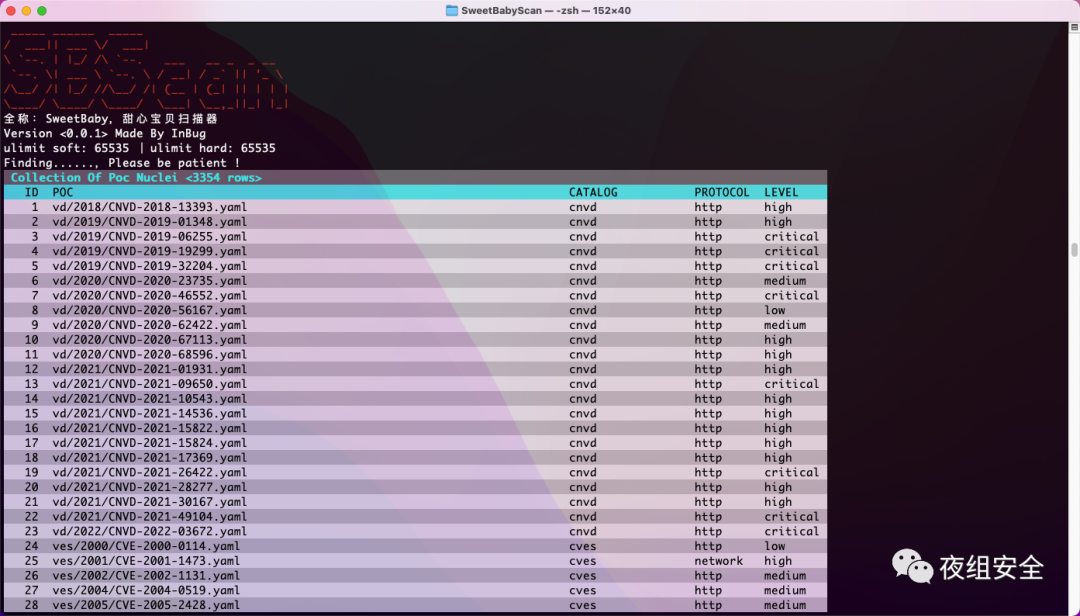

Nuclei & Xray POC

-

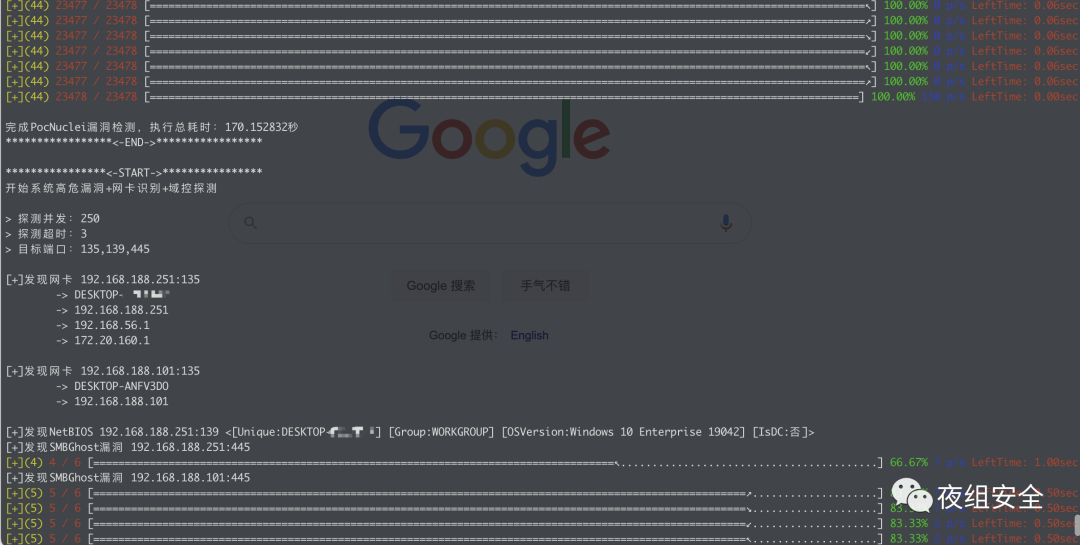

网卡识别、域控识别、SMBGhost、MS17017

-

弱口令爆破:

-

文件:FTP/SMB

-

远程:SSH/RDP/SNMP

-

数据库:Redis/MongoDB/MySQL/SQLServer/PgSQL/ES/Oracle/Memcached

-

TCP端口转发

-

内网穿透

-

SOCK5穿透

03

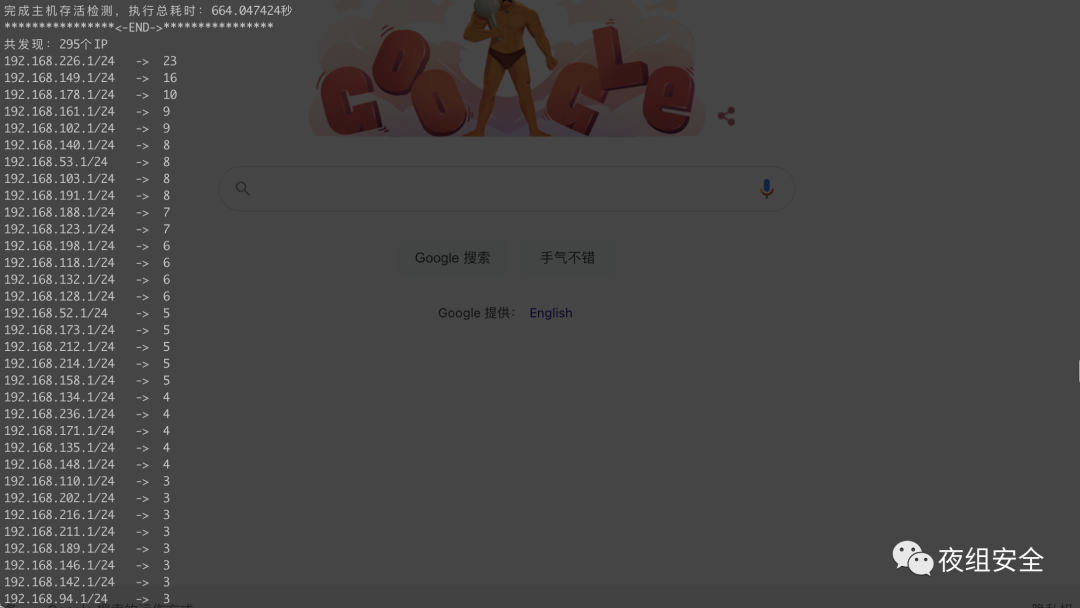

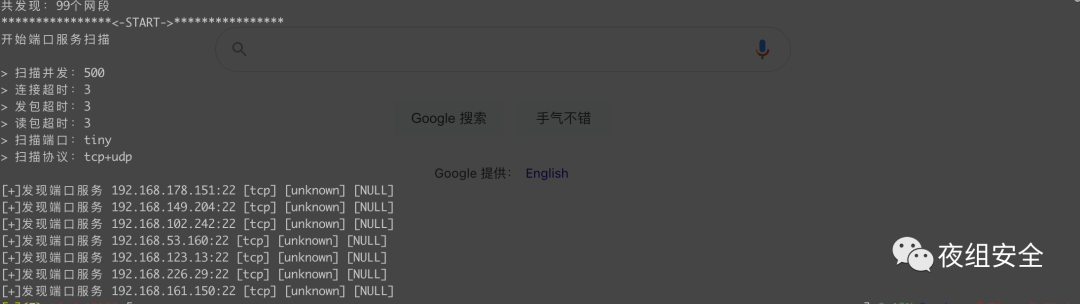

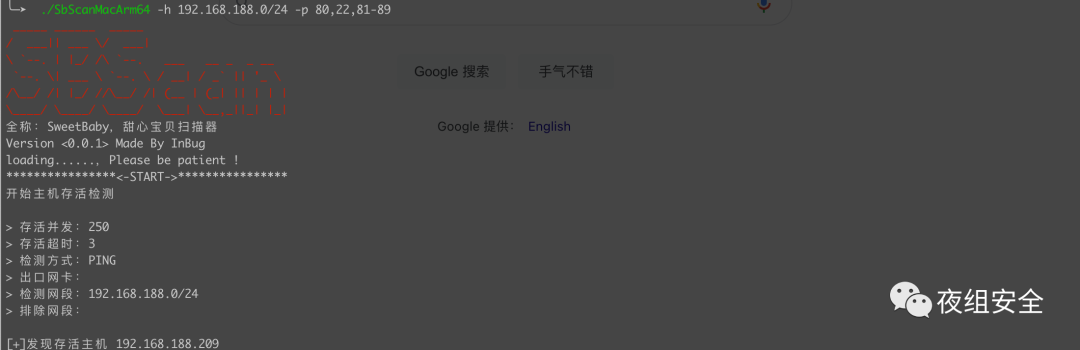

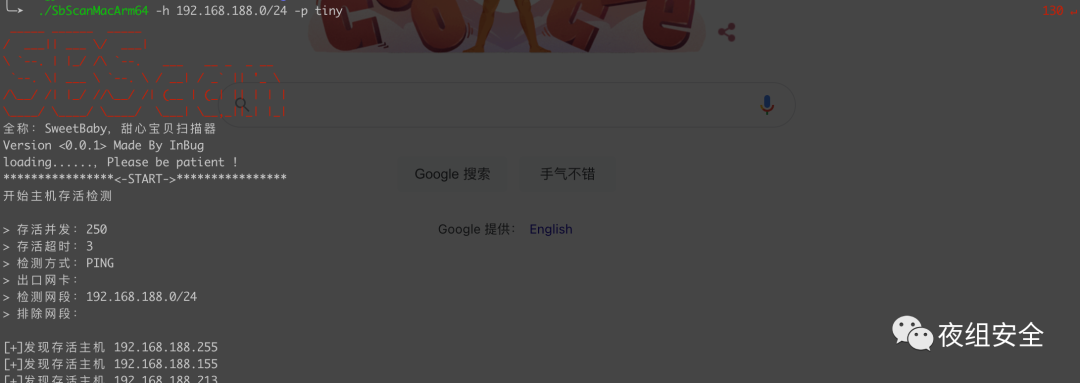

工具截图

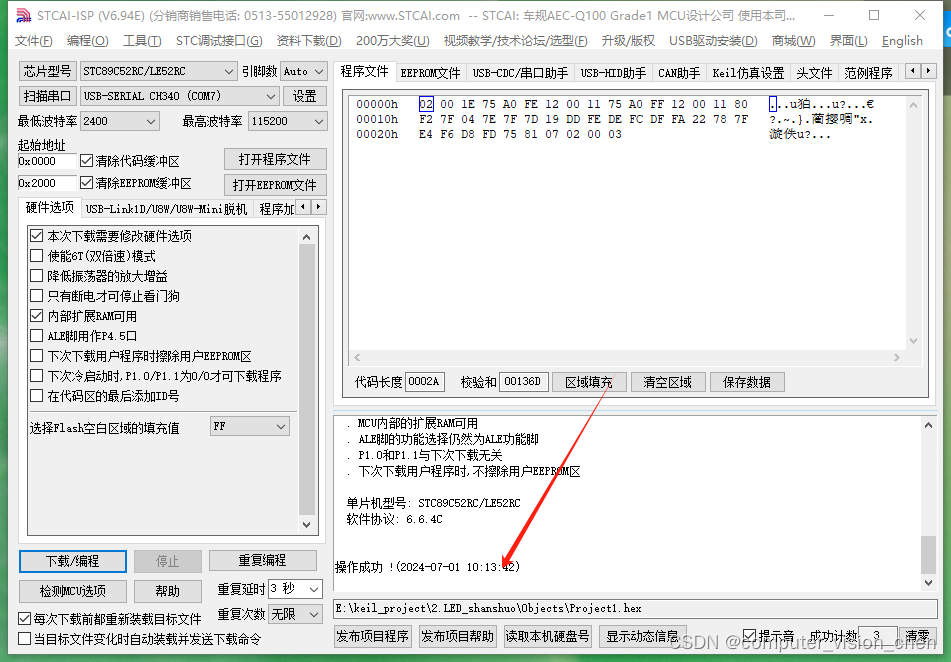

工具根据系统自动下载对应版本的Chromium

调高探测与扫描并发

调高探测与扫描并发

./SbScan -h 192.168.0.0/16 -wsh 500 --wsp 500

端口扫描可以写端口号、端口范围或者常用端口类型

./SbScan -h 192.168.188.0/24 -p 80,22,81-89

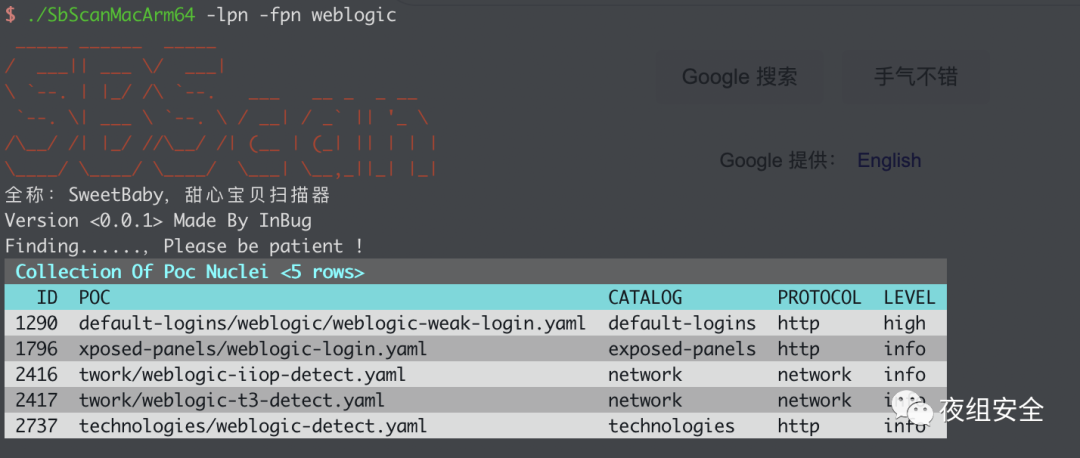

列出weblogic漏洞对应的poc

./SbScan --lpn --fpn weblogic

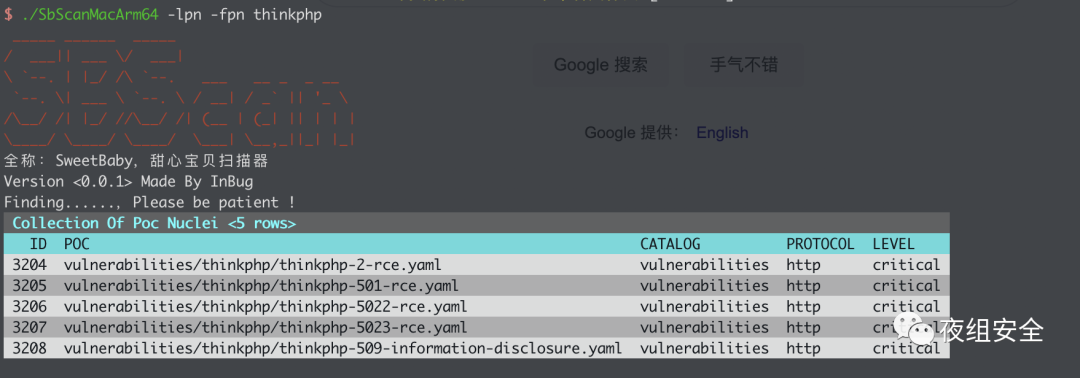

列出thinkphp漏洞对应的poc

04

工具使用

- 递归克隆项目,获取最新poc

git clone https://github.com/inbug-team/SweetBabyScan.git --recursive

- 初始化module

go mod tidy``go mod vendor

- Windows

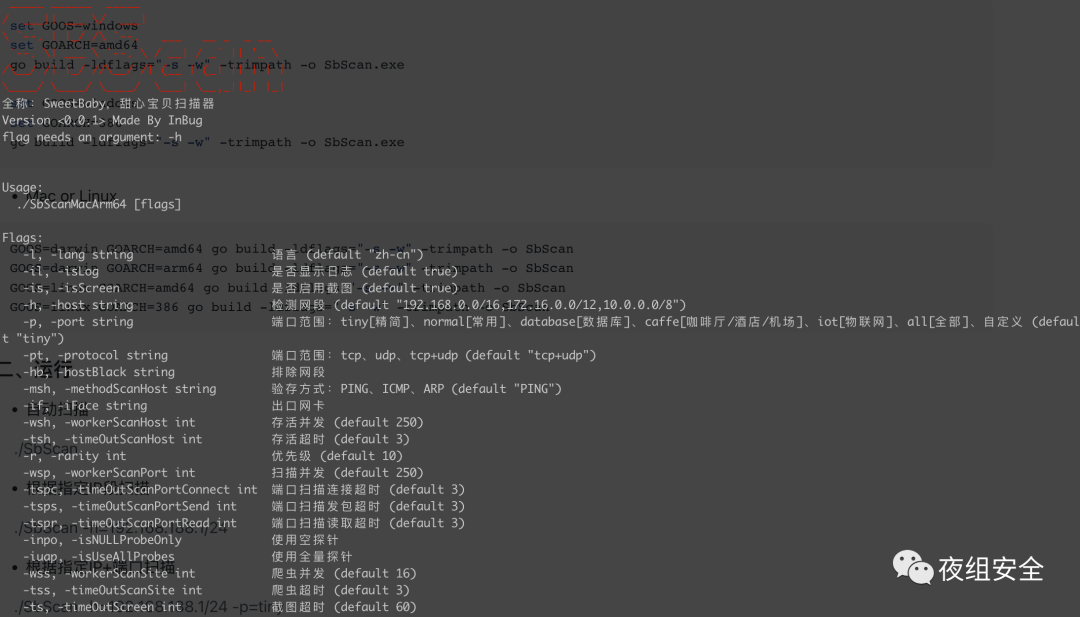

set GOOS=windows``set GOARCH=amd64``go build -ldflags="-s -w" -trimpath -o SbScan.exe`` ``set GOOS=windows``set GOARCH=386``go build -ldflags="-s -w" -trimpath -o SbScan.exe``

- Mac or Linux

GOOS=darwin GOARCH=amd64 go build -ldflags="\-s -w" -trimpath -o SbScan

GOOS=darwin GOARCH=arm64 go build -ldflags="\-s -w" -trimpath -o SbScan

GOOS=linux GOARCH=amd64 go build -ldflags="\-s -w" -trimpath -o SbScan

GOOS=linux GOARCH=386 go build -ldflags="\-s -w" -trimpath -o SbScan

- 自动扫描

./SbScan

- 根据指定IP段扫描

./SbScan -h=192.168.188.1/24

- 根据指定IP+端口扫描

./SbScan -h=192.168.188.1/24 -p=tiny``./SbScan -h=192.168.188.1/24,10.0.0.1/16 -p=22,80,443

- 根据指定IP段混合域名扫描

./SbScan -h=192.168.188.1/24,10.0.0.1/24,www.a.com,www.b.xyz,www.c.net

- 修改并发提高性能

./SbScan -wsh=2048 -wsp=1024 -h=192.168.188.1/24,10.0.0.1/16 -p=22,80,443

- 跳过主机存活检测(nsh)、POC漏洞探测(nsp)、弱口令爆破(nsw)、高危漏洞探测(nsv)

./SbScan -h=192.168.188.1/24 -p=22,80 --nsh --nsp --nsw --nsv

- 指定IP文件、密码文件、账号文件、输出excel文件、指定爆破协议

./SbScan -h=ip.txt -wp=pass.txt -wu=user.txt -oe=test.xlsx -ot=test.txt -ssw=redis,ssh,mysql

- 弱口令生成器(覆盖模式iwp、追加模式iap)

./SbScan -h=192.168.188.1/24 -iwp -pp=test,Test -pc=@ -ps=123

- 端口转发

./SbScan --pf -sh=192.168.188.1:8080 -lp=8080

- 内网穿透公网服务器端启动,启动端口默认9188可自定义

./SbScan --pm --pms -secret=自定义密码

- 内网客户端端口映射,TCP端口转发

./SbScan --pm --pmc -secret=自定义密码 -su=公网IP:9188 -pcm=8081-127.0.0.1:8080,8082-127.0.0.1:8080,8088-192.168.166.55:80

127.0.0.1:8080 映射到 公网8081``127.0.0.1:8080 映射到 公网8082``192.168.166.55:80 映射到 公网8088

内网Sock5穿透

./SbScan --pm --pmc --pmcs -secret=自定义密码 -su=公网IP:9188

查看参数帮助命令

./SbScan --help

Usage:` `./SbScan [flags]`` ``Flags:` `-il, -isLog 显示日志 (default true)` `-is, -isScreen 启用截图 (default true)` `-oe, -outputExcel string 指定保存excel文件路径[以.xlsx结尾]` `-ot, -outputTxt string 指定保存txt文件路径[以.txt结尾]` `-h, -host string 检测网段/域名,或者txt文件[以.txt结尾,一行一组回车换行] (default "192.168.0.0/16,172.16.0.0/12,10.0.0.0/8")` `-p, -port string 端口范围:tiny[精简]、web[WEB服务]、normal[常用]、database[数据库]、caffe[咖啡厅/酒店/机场]、iot[物联网]、all[全部]、自定义 (default "web")` `-pt, -protocol string 端口范围:tcp、udp、tcp+udp (default "tcp+udp")` `-hb, -hostBlack string 排除网段` `-msh, -methodScanHost string 验存方式:PING、ICMP (default "ICMP")` `-wsh, -workerScanHost int 存活并发 (default 250)` `-tsh, -timeOutScanHost int 存活超时 (default 3)` `-r, -rarity int 优先级 (default 10)` `-wsp, -workerScanPort int 扫描并发 (default 250)` `-tspc, -timeOutScanPortConnect int 端口扫描连接超时 (default 6)` `-tsps, -timeOutScanPortSend int 端口扫描发包超时 (default 6)` `-tspr, -timeOutScanPortRead int 端口扫描读取超时 (default 6)` `-inpo, -isNULLProbeOnly 使用空探针,默认使用自适应探针` `-iuap, -isUseAllProbes 使用全量探针,默认使用自适应探针` `-wss, -workerScanSite int 爬虫并发 (default 16)` `-tss, -timeOutScanSite int 爬虫超时 (default 6)` `-ts, -timeOutScreen int 截图超时 (default 60)` `-lpn, -listPocNuclei 列举Poc Nuclei` `-lpx, -ListPocXray 列举Poc Xray` `-fpn, -filterPocName string 筛选POC名称,多个关键字英文逗号隔开` `-fvl, -filterVulLevel string 筛选POC严重等级:critical[严重] > high[高危] > medium[中危] > low[低危] > info[信息]、unknown[未知]、all[全部],多个关键字英文逗号隔开` `-tspn, -timeOutScanPocNuclei int PocNuclei扫描超时 (default 6)` `-wsPoc, -workerScanPoc int Poc并发 (default 100)` `-gsw, -groupScanWeak int 爆破分组 (default 20)` `-wsw, -workerScanWeak string 爆破并发,键值对形式,英文逗号分隔 (default "ssh:1,smb:1,rdp:1,snmp:1,sqlserver:4,mysql:4,mongodb:4,postgres:4,redis:6,ftp:1,clcsearch:4,oracle:4,memcached:4")` `-tsw, -timeOutScanWeak int 爆破超时 (default 6)` `-nsh, -noScanHost 跳过主机存活检测` `-nsw, -noScanWeak 跳过弱口令爆破` `-nsp, -noScanPoc 跳过POC漏洞验证` `-nsv, -noScanVul 跳过高危系统漏洞探测` `-ssw, -serviceScanWeak string 指定爆破协议:ssh,smb,rdp,snmp,sqlserver,mysql,mongodb,postgres,redis,ftp,clickhouse,elasticsearch,oracle,memcached,多个协议英文逗号分隔,默认全部` `-au, -aUser string 追加弱口令账号字典[以.txt结尾]` `-ap, -aPass string 追加弱口令密码字典[以.txt结尾]` `-wu, -wUser string 覆盖弱口令账号字典[以.txt结尾]` `-wp, -wPass string 覆盖弱口令密码字典[以.txt结尾]` `-iap, -isAPass 追加弱口令生成器` `-iwp, -isWPass 覆盖弱口令生成器` `-pp, -passwordPrefix string 密码前缀,多个英文逗号分隔` `-pc, -passwordCenter string 密码中位,多个英文逗号分隔` `-ps, -passwordSuffix string 密码后缀,多个英文逗号分隔` `-pf, -portForward 开启端口转发` `-sh, -sourceHost string 目标转发主机` `-lp, -localPort int 本机代理端口` `-pm, -portMap 开启内网穿透` `-pmc, -portMapClient 开启内网穿透-客户端` `-pms, -portMapServer 开启内网穿透-服务端` `-pmcs, -portMapClientSock5 开启内网穿透-客户端Sock5` `-s, -secret string 穿透密钥,自定义 (default "SBScan")` `-psl, -portServerListen int 穿透服务端监听端口 (default 9188)` `-sp, -sock5Port int Sock5监听端口 (default 9189)` `-sau, -sock5AuthUsername string Sock5鉴权账号` `-sap, -sock5AuthPassword string Sock5鉴权密码` `-su, -serverUri string 穿透服务端地址,公网IP:端口` `-pcm, -portClientMap string 穿透客户端映射字典,多个英文逗号隔开,格式:8080-127.0.0.1:8080,9000-192.168.188.1:9000

05

工具下载

点击关注下方名片****进入公众号

回复关键字【231007**】获取****下载链接**

06

往期精彩

[

中秋给渗透测试人员送个29的券

](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247488257&idx=1&sn=e06103cce37abd039c1f55ad5d778a84&chksm=c36857f9f41fdeef1b5cc4fa9e398feda3b59a33dc7c4a3609e45b92200ef2fd6b77b6cebb8b&scene=21#wechat_redirect)

[

一款针对Webpack等前端打包工具所构造的网站进行快速、高效安全检测的扫描工具

](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247488250&idx=1&sn=23fbd86436556d86f3175b070eea0236&chksm=c3685602f41fdf140c622a4487c8965389ff425280f923a9d6e36366f6f9cfb36a1995f19d55&scene=21#wechat_redirect)

[

一款获取谷歌浏览器账号密码记录的工具

](http://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247488248&idx=1&sn=99a0a0e97f838bdeeebed20683c2c034&chksm=c3685600f41fdf1647245e1a573bf6a37c72a05c3d025c14f09a983371ca8676db936f398c43&scene=21#wechat_redirect)

👇👇👇

如果你也想学习:黑客&网络安全的零基础攻防教程

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

在这里领取:

这个是我花了几天几夜自整理的最新最全网安学习资料包免费共享给你们,其中包含以下东西:

1.学习路线&职业规划

2.全套体系课&入门到精通

3.黑客电子书&面试资料

4.漏洞挖掘工具和学习文档

说实话,上面讲到的资料包获取没有任何的门槛。

但是,我觉得很多人拿到了却并不会去学习。

大部分人的问题看似是“如何行动”,其实是“无法开始”。

几乎任何一个领域都是这样,所谓“万事开头难”,绝大多数人都卡在第一步,还没开始就自己把自己淘汰出局了。

如果你真的确信自己喜欢网络安全/黑客技术,马上行动起来,比什么都重要。

网络安全领域就像是一棵硕果累累的参天大树,底下站着无数观望者,他们都声称自己喜欢网络安全,想上树摘果,但面对时不时垂下来的藤枝,他们却踌躇不前,犹豫不决。

实际上,只要任意抓住一根藤枝,都能爬上这棵树。

大部分人缺的,就是这么一个开端。