IP地址物理位置的高精度定位对于众多应用至关重要,从网络安全监控到个性化内容推荐,从地理定位服务、流量优化策略以及广告分布推广等。IP定位技术作为实现这一目标的关键手段,不断演进和创新,今天就IP定位技术中的网络拓扑分析来展开讲述。

一、网络拓扑分析的基本原理

网络拓扑结构描述了网络中各个节点(如路由器、交换机、服务器等)之间的连接关系。

IP定位技术中,网络拓扑分析利用这一结构信息来推断IP地址的大致位置。

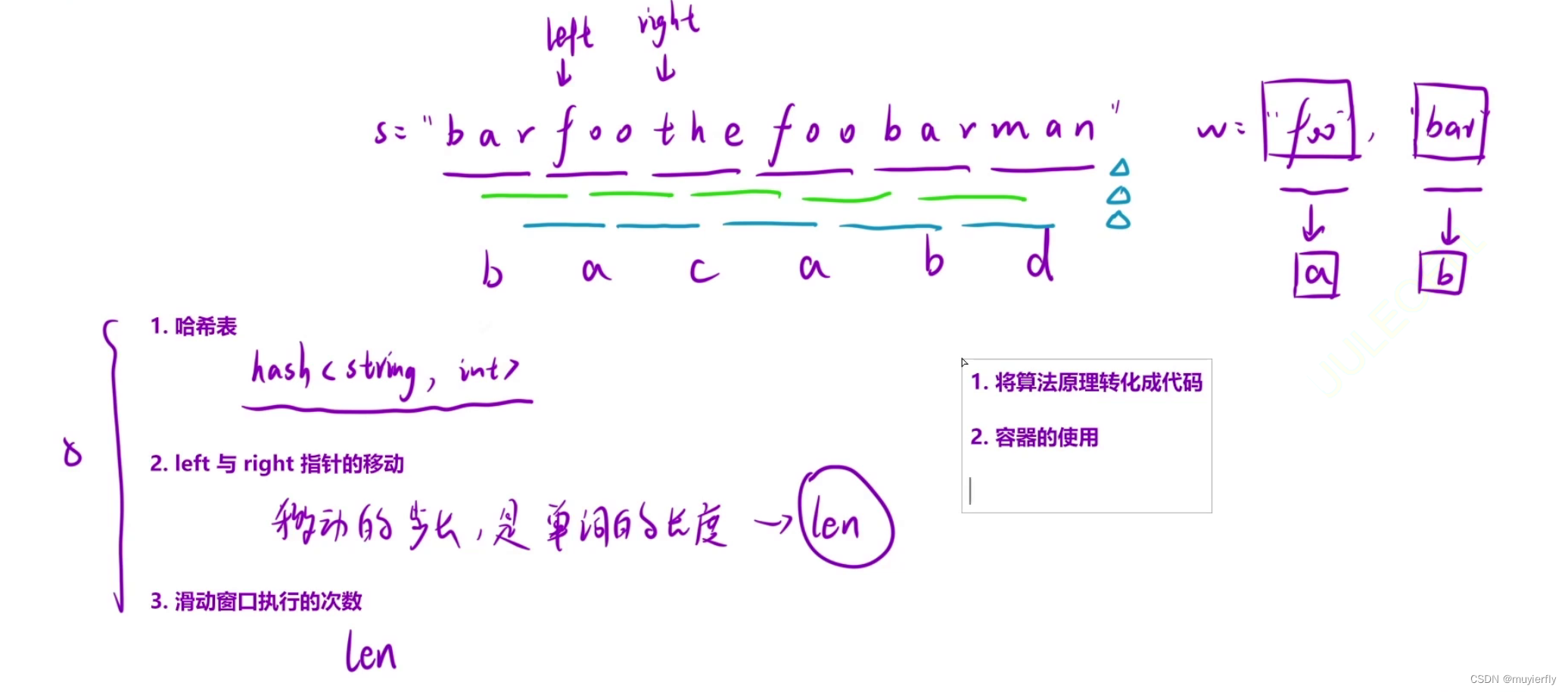

网络拓扑分析核心思想是通过追踪数据包在网络中的传输路径,分析数据包经过的路由器和网络节点。每个网络节点都具有一定的地理属性信息,通过综合这些节点的位置和数据包的传输路径,就能够对发出该数据包的IP地址进行大致的定位。

例如,当一个数据包从源IP地址发送到目标地址时,它会经过一系列的路由器和网络设备。通过获取这些设备的位置信息,并结合数据包的路由路径,可以逐步缩小IP地址所在的范围。

二、网络拓扑分析中运用的技术手段

·路由追踪技术

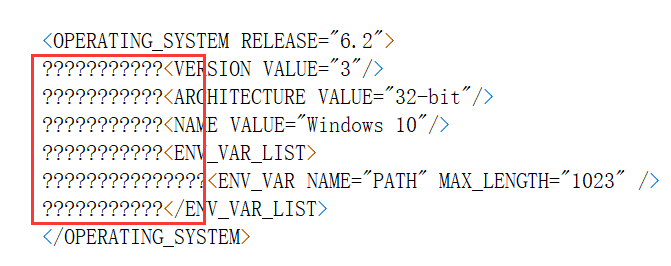

网络拓扑分析的基础是路由追踪技术。通过发送特殊的数据包(如traceroute命令),可以获取数据包从源地址到目标地址所经过的路由器的IP地址。这些路由器的IP地址以及它们在网络中的位置信息,为后续的定位分析提供数据支持。

·地理信息数据库

地理信息数据库是为了将网络节点的IP地址与地理位置对应起来进行网络拓扑分析所建立的数据库。这个数据库包含了路由器、交换机等网络设备的IP地址范围以及它们所在的经纬度坐标、街道、城市、国家等地理信息。

·数据分析和算法

数据分析和算法是来处理和整合路由追踪技术和地理信息数据库中的信息所运用的特殊算法。常见的算法包括聚类分析、最短路径算法、概率模型等,以提高定位的准确性和精确度。

三、网络拓扑分析的优势

·更高的准确性

相较于传统的基于IP地址库的定位方法,网络拓扑分析能够考虑到网络的动态变化和复杂的路由情况,从而提供更准确的定位结果。

·对动态网络的适应性

网络结构和路由经常发生变化。网络拓扑分析能够实时跟踪这些变化,并相应地调整定位策略,使其在动态网络环境中具有更好的适应性。

·克服IP地址欺骗IP数据云 - 免费IP地址查询 - 全球IP地址定位平台

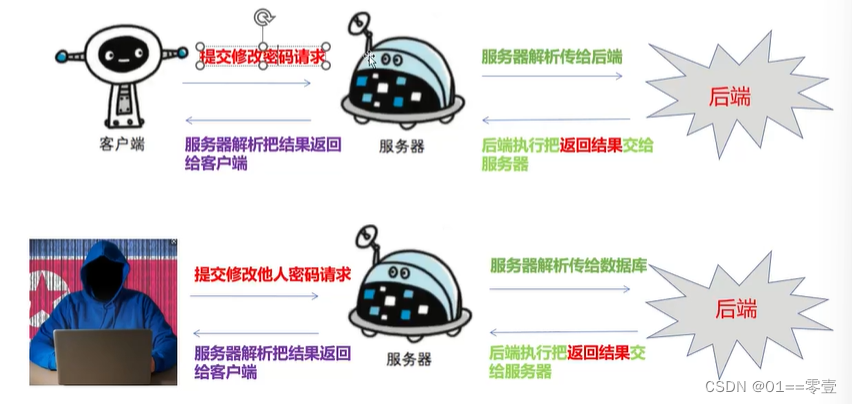

对于一些通过IP地址欺骗来隐藏真实位置的情况,网络拓扑分析可以通过深入分析数据包的传输路径,发现其中的异常和不一致,从而揭示真实的IP位置。

四、网络拓扑分析的应用场景

·网络安全

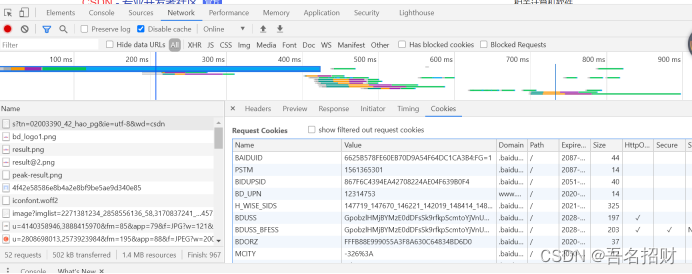

在网络攻击事件中,快速确定攻击者的IP地址位置对于采取应对措施至关重要。网络拓扑分析能够帮助安全团队更准确地追踪攻击源头,及时进行防范和反击。

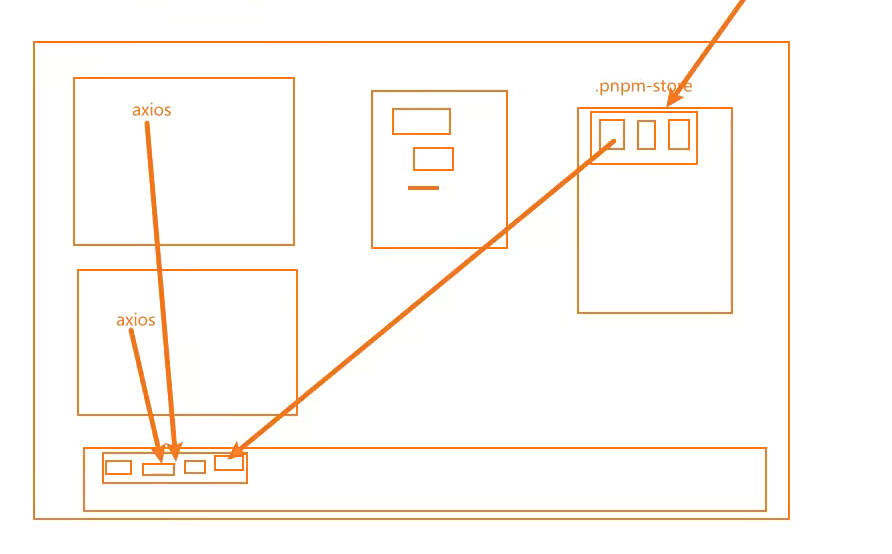

·内容分发和优化

对于内容提供商(如视频流媒体服务),根据用户的IP位置进行内容分发和优化可以提高用户体验。网络拓扑分析能够提供更精确的用户位置信息,从而实现更高效的内容缓存和分发策略。

·基于位置的服务

诸如在线地图、本地搜索等基于位置的服务可以通过更准确的IP定位来提供更贴合用户实际位置的信息和服务。

网络拓扑分析是IP定位技术的重要组成部分,在保障网络安全、提升服务质量和推动数字经济发展等方面发挥着重要作用。