GPT-5 一年半后发布?对此你有何期待?

前言

IT之家6月22日消息,在美国达特茅斯工程学院周四公布的采访中,OpenAI首席技术官米拉·穆拉蒂被问及GPT-5是否会在明年发布,给出了肯定答案并表示将在一年半后发布。此外,穆拉蒂在采访中还把GPT-4到GPT-5的飞跃描述为高中生到博士生的成长。“像 GPT-4 这样的系统则更像是聪明的高中生智力水平,在接下来的几年里,我们期待在特定任务上达到博士的智力水平。事情正在飞速变化、改善。”他强调“博士级”的智能仅适用于某些任务,并非全面达到甚至超越人类水平——“这些系统在特定任务中已经达到了人类水平,当然,在许多任务中,它们还达不到。”综合IT之家此前报道,科技界多位领袖,包括微软 CTO Kevin Scott 和阿里巴巴董事长蔡崇信,都曾表达过对 AI 系统发展之快的惊叹。新一代大语言模型GPT-5的即将登场,又将对我们的工作和日常生活产生怎样的影响呢?它将带来哪些新的应用场景和创新可能性?我们又该如何准备迎接这一新的技术变革?现在就加入讨论吧!在此分享你的见解和期待,一起畅想AI赋能下的未来!

AGI(通用人工智能)与网络安全是两个非常广泛的领域,它们的结合涉及到许多复杂的技术和概念。如果你想要学习AGI+网络安全,可以遵循以下的学习路径:

基础阶段

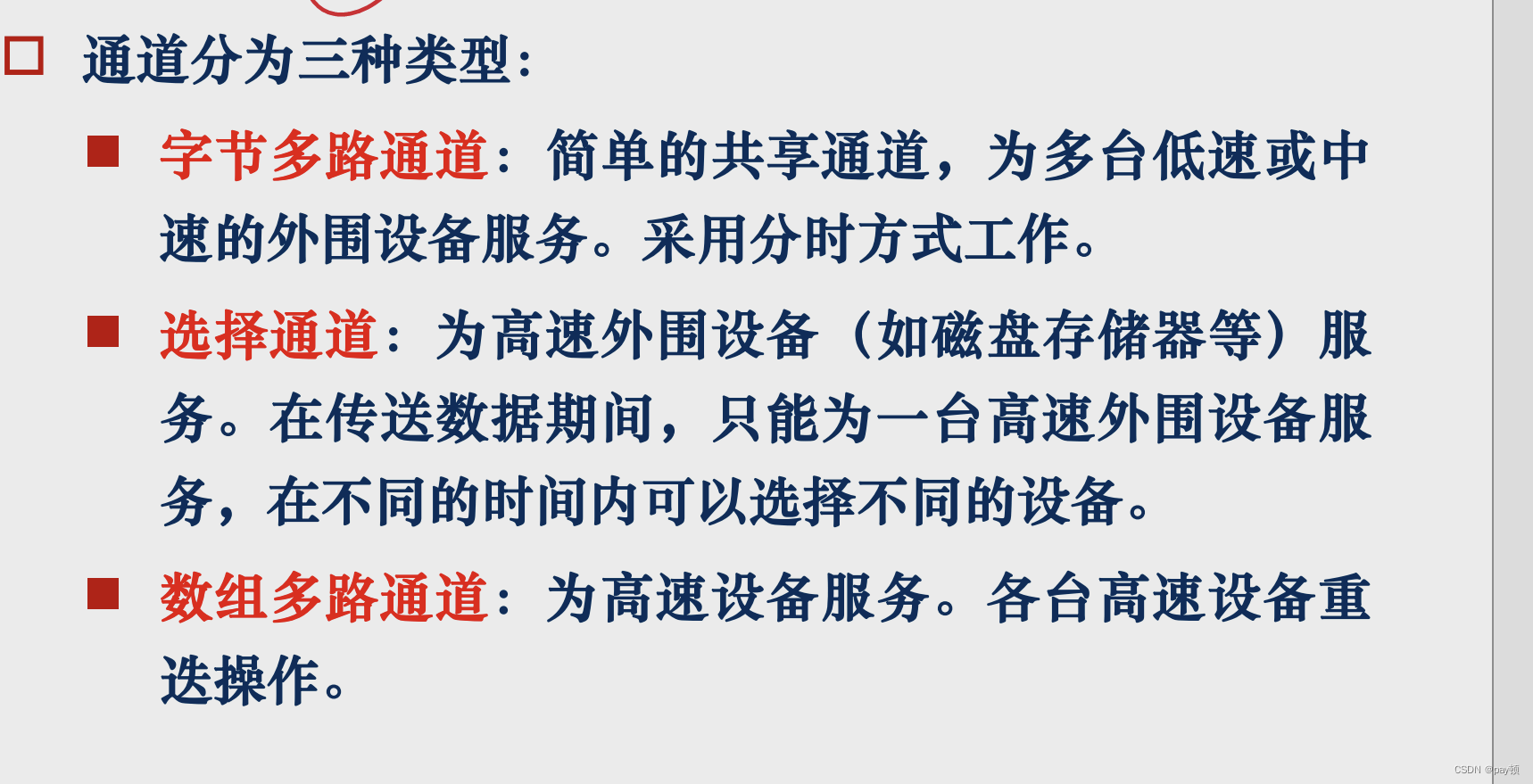

- 计算机科学基础:学习计算机科学的基本概念,包括操作系统、网络、数据结构和算法。

- 编程语言:掌握至少一种编程语言,如Python、C++或Java,这些都是网络安全和AI开发中常用的语言。

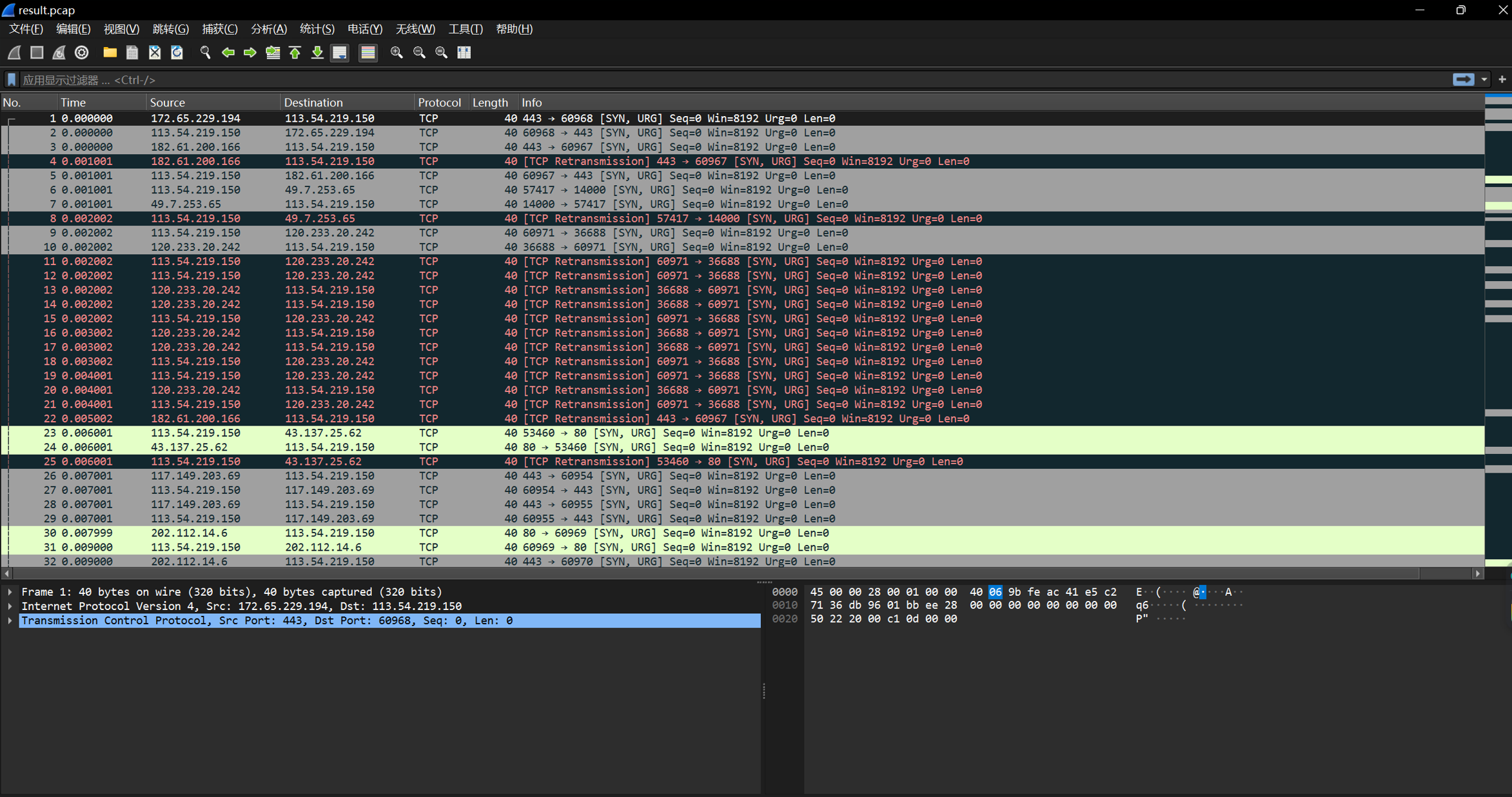

- 网络安全基础:了解网络安全的基本概念,包括加密、认证、安全协议、漏洞评估和渗透测试。

- 人工智能基础:学习人工智能的基本理论,包括机器学习、深度学习和自然语言处理。

中级阶段

- 网络安全进阶:深入学习网络安全的高级主题,如高级加密标准、入侵检测系统、防火墙和入侵预防系统。

- AI安全:探索人工智能系统的安全性,包括对抗性机器学习、数据中毒和模型隐私。

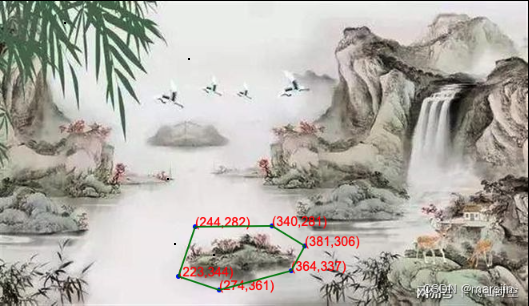

- 实践项目:参与一些网络安全和AI的实践项目,如创建简单的恶意软件检测模型或参与CTF(Capture The Flag)比赛。

高级阶段

- AGI理论:阅读有关通用人工智能的理论和研究论文,了解其潜在影响和挑战。

- 网络安全研究:跟进最新的网络安全研究和趋势,特别是那些与AI相关的。

- 专业认证:考虑获得网络安全和AI相关的专业认证,如CISSP、CISA、CEH或深度学习专项证书。

- 综合应用:尝试将AI技术应用于网络安全问题,如使用机器学习检测复杂的网络攻击或自动化响应安全事件。

持续学习

- 参加研讨会和会议:参加网络安全和AI领域的研讨会、会议和workshop,与行业专家交流。

- 贡献开源项目:参与开源项目,这些项目通常涉及最新的技术和创新。

- 建立专业网络:加入专业社群,与同行建立联系,分享知识和经验。

资源

- 在线课程:利用Coursera、edX、Udacity等平台上的网络安全和AI课程。

- 书籍:阅读有关网络安全、人工智能和机器学习的书籍。

- 研究论文:通过arXiv、Google Scholar等平台阅读最新的研究论文。

- 工具和平台:学习使用各种网络安全和AI工具,如Kali Linux、TensorFlow、PyTorch等。

AGI+网络安全是一个不断发展的领域,需要持续学习和适应新技术。通过上述的学习路径,你可以建立起扎实的基础,并在实践中不断提升自己的技能。

👇👇👇

如果你也想学习:黑客&网络安全的零基础攻防教程

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

在这里领取:

这个是我花了几天几夜自整理的最新最全网安学习资料包免费共享给你们,其中包含以下东西:

1.学习路线&职业规划

2.全套体系课&入门到精通

3.黑客电子书&面试资料

4.漏洞挖掘工具和学习文档