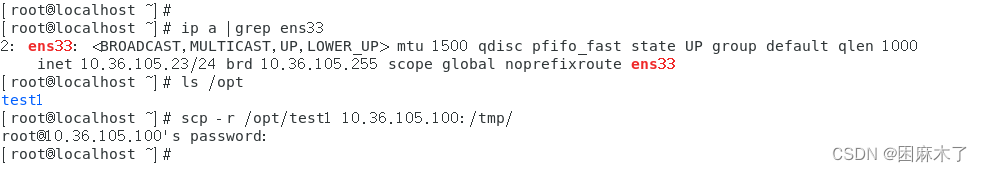

① 指定用户身份登录

ssh root@10.36.105.100ssh jim@10.36.105.100② 不登陆远程执行命令

ssh root@10.36.105.100 'ls /opt'③ 远程拷贝 scp

-r // 拷贝目录

-p // 指定端口

将本地文件拷贝给远程主机

scp -r /opt/test1 10.36.105.100:/tmp/

// 将本地/opt目录下的test1传送到ip地址为10.36.105.100的远程机器的/tmp目录下

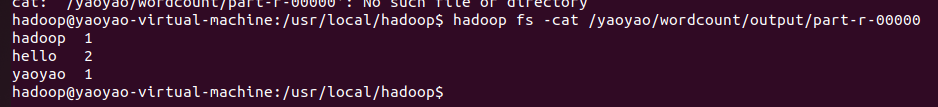

将远程主机文件拷贝到本地

scp -r 10.36.105.100:/opt/test2 /tmp/

// 将ip为10.36.105.100的远程机器中的/opt下的test2目录下载到本地/tmp目录下

④ 公私钥和免密互通

/root/.ssh/

如果想让客户端链接服务器无密码,则需要让客户端生成一对密钥,当服务器收到公钥时,客户端链接服务器就无需密码。

ssh-copy-id -i xxx.xxx.xx.xxx // 服务器地址

// 将密码发送给服务器,公钥和私钥是一对,想链接谁就把公钥给谁服务器会将客户端的公钥保存在authorized_keys中,也是在/root/.ssh/目录下

注:常见错误

ssh 连接出错 --> 检测双击是否有IP,检测双击是否能ping通,检测网卡是否链接

客户端传递公钥给服务器之后,双机互信,链接任然需要密码

--> 服务端 -->

--> 客户端 -->

⑤ 访问控制

凡是支持tcpwrapper的都可以使用以下两个文件做访问控制:

/etc/hosts.allow 白名单

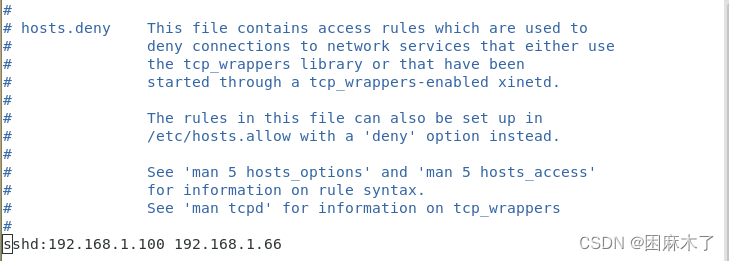

/etc/hosts.deny 黑名单

白名单优先级>黑名单优先级

编辑名单文件格式:

TCP Wrapper 的语法要求每个规则必须单独占一行,或者在同一行中,每个规则之间需要用空格分隔,但规则本身(如IP地址或主机名)内不能包含逗号或空格。

sshd:*

sshd:192.168.0.100

sshd:192.168.0.66

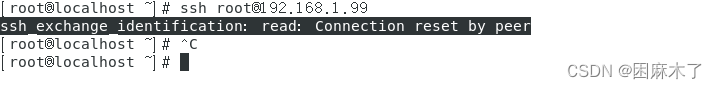

例如我在192.168.1.99的机器上添加同网段100和66至黑名单

注:

一、定义

TCP Wrapper是一个计算机程序,它像一个“看门人”一样,监视并控制进出Unix服务器的TCP连接。

二、工作原理

- 安全检测机制:当外部计算机尝试与Unix服务器建立TCP连接时,TCP Wrapper会首先进行安全检查。这就像是在服务器上设置了一个“安检门”,只有通过了安全检查,连接请求才能进入服务器。

- 访问控制:TCP Wrapper使用访问控制列表(ACL)来决定是否允许某个外部计算机连接到服务器。这些ACL通常存储在

/etc/hosts.allow和/etc/hosts.deny文件中。简单来说,就是服务器有一个“白名单”和“黑名单”,只有“白名单”上的计算机才能连接,而“黑名单”上的计算机则会被拒绝。 - 身份验证:TCP Wrapper还会检查连接请求的身份验证信息,以确保请求是来自合法用户的。