《娜璋带你读论文》系列主要是督促自己阅读优秀论文及听取学术讲座,并分享给大家,希望您喜欢。由于作者的英文水平和学术能力不高,需要不断提升,所以还请大家批评指正,非常欢迎大家给我留言评论,学术路上期待与您前行,加油。

该系列将系统总结近年安全顶会中系统安全和恶意代码分析方向相关的论文,以论文摘要和框架图形式呈现。这篇文章将介绍NDSS2024 Summer系统安全和恶意代码分析方向的文章,包括异常检测及溯源、加密流量检测、APT攻击检测、恶意软件分析、程序分析、语音识别、侧信道漏洞、文件劫持漏洞、联邦学习后面攻击、威胁事件审查、Linux驱动等,这些大佬的文章真心值得我们学习,希望本文对您有所帮助。

- https://www.ndss-symposium.org/ndss2024/accepted-papers/

- 欢迎关注作者新建的『网络攻防和AI安全之家』知识星球(文章末尾)

PS:尽管漏洞挖掘和对抗样本是各大安全顶会的大方向,但作者还在从零学习中,因此相关论文暂未纳入,后续学到一定程序会进行总结和分享,部分涉及新型漏洞攻击的文章会囊括,望大家见谅。

文章目录

- 1.Architecting Trigger-Action Platforms for Security, Performance and Functionality

- *2.Attributions for ML-based ICS Anomaly Detection: From Theory to Practice

- 3.Compensating Removed Frequency Components: Thwarting Voice Spectrum Reduction Attacks

- *4.Compromising Industrial Processes using Web-Based Programmable Logic Controller Malware

- 5.CrowdGuard: Federated Backdoor Detection in Federated Learning

- 6.Exploiting Sequence Number Leakage: TCP Hijacking in NAT-Enabled Wi-Fi Networks

- 7.File Hijacking Vulnerability: The Elephant in the Room

- 8.GhostType: The Limits of Using Contactless Electromagnetic Interference to Inject Phantom Keys into Analog Circuits of Keyboards

- *9.GNNIC: Finding Long-Lost Sibling Functions with Abstract Similarity

- 10.IDA: Hybrid Attestation with Support for Interrupts and TOCTOU

- 11.LARMix: Latency-Aware Routing in Mix Networks

- 12.LDR: Secure and Efficient Linux Driver Runtime for Embedded TEE Systems

- 13.LMSanitator: Defending Prompt-Tuning Against Task-Agnostic Backdoors

- *14.Low-Quality Training Data Only? A Robust Framework for Detecting Encrypted Malicious Network Traffic

- *15.Modeling and Detecting Internet Censorship Events

- *16.NODLINK: An Online System for Fine-Grained APT Attack Detection and Investigation

- 17.On Precisely Detecting Censorship Circumvention in Real-World Networks

- *18.SigmaDiff: Semantics-Aware Deep Graph Matching for Pseudocode Diffing

- 19.The Dark Side of E-Commerce: Dropshipping Abuse as a Business Model

- 20.TrustSketch: Trustworthy Sketch-based Telemetry on Cloud Hosts

- 总结

1.Architecting Trigger-Action Platforms for Security, Performance and Functionality

标题:构建安全、高效且功能全面的触发器动作平台架构

作者:Deepak Sirone Jegan (University of Wisconsin-Madison), Michael Swift (University of Wisconsin-Madison), Earlence Fernandes (University of California San Diego)

方向:TAP云服务

摘要:触发器动作平台(TAP)是一种分布式系统,允许终端用户创建程序,将基于Web的服务整合在一起以实现有用的自动化操作。例如,当添加一个新的电子表格行时,可以触发一个程序,它可以计算该数据并调用一个操作,如在Slack上发送消息。当前的TAP架构要求用户对其安全操作给予完全信任。然而,经验表明,对云服务无条件的信任是不合理的——一个攻击者如果破坏了TAP云服务,就可以访问数百万用户的敏感数据和设备。 在这项工作中,我们重新设计了TAP,以便用户对云的信任最小化。具体而言,我们设计并实现了TAPDance,这是一种TAP,它保证了在存在不可信的TAP服务的情况下,程序执行的机密性和完整性。我们利用RISC-V Keystone保护区来实现这些安全保证,同时最大限度地减少可信的软件和硬件基础。性能结果表明,TAPDance的平均延迟比使用Node.js的基准TAP降低了32%,吞吐量提高了33%,表现优于后者。

- https://www.ndss-symposium.org/wp-content/uploads/2024-34-paper.pdf

*2.Attributions for ML-based ICS Anomaly Detection: From Theory to Practice

标题:基于机器学习的工业控制系统异常检测溯源:从理论到实践

作者:Clement Fung (Carnegie Mellon University), Eric Zeng (Carnegie Mellon University), Lujo Bauer (Carnegie Mellon University)

方向:异常检测和溯源 & 评述论文(极其相关)

摘要:工业控制系统(Industrial Control Systems,ICS)管理着发电厂和水处理厂等关键基础设施。ICS可能因传感器或执行器的值被操纵而受到攻击,从而造成物理损害。一种很有前景检测此类攻击的技术是基于机器学习的异常检测,但它无法识别哪个传感器或执行器被操纵,这使得ICS操作人员难以诊断异常的根本原因。先前的工作已经提出使用溯源(attribution)方法来识别导致ICS异常检测模块发出警报的特征,但尚不清楚这些溯源方法在实践中的效果如何。在本文中,我们使用来自多个数据集的真实攻击,比较了ICS领域的最新溯源方法。我们发现,ICS异常检测的溯源方法并不像先前工作中所建议的那样表现良好,并确定了两个主要原因。首先,异常检测器通常会在攻击开始后立即或显著地检测到攻击;我们发现,在这些检测点计算的溯源是不准确的。其次,溯源准确性随攻击属性的不同而有很大差异,并且溯源方法在处理分类执行器的攻击时存在困难。尽管存在这些挑战,但我们发现溯源集合可以弥补单个溯源方法中的弱点。为了将溯源实际应用于ICS异常检测,我们为研究人员和从业人员提供了建议,例如需要使用不同的数据集评估溯源,以及溯源在非实时工作流程中的潜力。

- https://www.ndss-symposium.org/wp-content/uploads/2024-216-paper.pdf

3.Compensating Removed Frequency Components: Thwarting Voice Spectrum Reduction Attacks

标题:补偿移除的频率分量:抵御语音频谱削减攻击

作者:Shu Wang (George Mason University), Kun Sun (George Mason University), Qi Li (Tsinghua University)

方向:自动语音识别

摘要:自动语音识别(Automatic speech recognition,ASR)为人类与机器之间的通信提供了多样化的音频转文本服务。然而,近期研究表明,ASR系统容易受到各种恶意音频攻击的威胁。特别是,通过移除非必要的频率分量(non-essential frequency components),一种新型的频谱削减攻击能够生成人类可感知但对ASR系统无法正确解析的对抗性音频。这对内容审核解决方案提出了新的挑战,即检测社交媒体平台上可用的音频和视频中的有害内容。 在本文中,我们提出一种名为ACE的声学补偿系统,以对抗ASR系统上的频谱削减攻击(spectrum reduction attacks)。我们的系统设计基于两个观察点,即频率分量依赖性(frequency component dependencies)和扰动敏感性(perturbation sensitivity)。首先,由于离散傅里叶变换计算不可避免地会在音频频谱中引入频谱泄露和混叠效应,具有相似频率的频率分量将具有高度的相关性。因此,考虑到相邻频率分量之间的内在依赖关系,基于剩余分量对移除的分量进行补偿,就有可能恢复更多的原始音频。其次,由于频谱削减攻击中移除的分量可以视为对抗性噪声的逆过程,当在无线场景中重放对抗性音频时,攻击成功率会降低。因此,我们可以模拟声学传播过程,将无线扰动添加到受攻击的音频中。我们实现了ACE的原型,实验表明,ACE可以有效减少高达87.9%的由频谱削减攻击引起的ASR推理错误。此外,通过分析真实音频样本的残差,我们总结了六种常见的ASR推理误差类型,并探讨了误差产生的原因和潜在的缓解方案。

- https://www.ndss-symposium.org/wp-content/uploads/2024-150-paper.pdf/

*4.Compromising Industrial Processes using Web-Based Programmable Logic Controller Malware

标题:基于Web的可编程逻辑控制器(PLC)恶意软件对工业过程的威胁

作者:Ryan Pickren (Georgia Institute of Technology), Tohid Shekari (Georgia Institute of Technology), Saman Zonouz (Georgia Institute of Technology), Raheem Beyah (Georgia Institute of Technology)

方向:恶意软件分析(极其相关)

摘要:本文提出了一种新方法来开发可编程逻辑控制器(Programmable Logic Controller,PLC)恶意软件,该方法证明比当前策略更具灵活性、更有弹性和影响力。以往对PLC的攻击主要感染PLC计算的控制逻辑或固件部分,而我们提出的恶意软件则专门感染PLC内部新兴嵌入式Web服务器所托管的Web应用程序。这种策略使恶意软件能够利用管理员门户网站公开的合法Web应用程序编程接口(API),隐秘地攻击底层现实世界中的机械设备。此类攻击包括伪造传感器读数、禁用安全警报以及操纵物理执行器。此外,与现有的PLC恶意软件技术(控制逻辑和固件)相比,这种方法具有显著优势,如平台独立性、易于部署和更高的持久性水平。 我们的研究表明,工业控制环境中Web技术的兴起引入了新的安全问题,这些问题在IT领域或消费者物联网设备中并不存在。根据PLC所控制的工业过程,我们的攻击可能引发灾难性事件甚至危及生命。我们通过在一款广泛使用的PLC模型上实施此恶意软件的原型,并利用我们在研究中发现的0day漏洞(CVE-2022-45137、CVE-2022-45138、CVE-2022-45139和CVE-2022-45140)执行类似Stuxnet的攻击,以验证了这些主张。我们的调查揭示,每家主要的PLC供应商(占全球市场份额的80%)所生产的PCL都容易受到我们提出的攻击向量的攻击影响。最后,我们讨论了潜在的对策和缓解措施。

- https://www.ndss-symposium.org/wp-content/uploads/2024-49-paper.pdf

5.CrowdGuard: Federated Backdoor Detection in Federated Learning

标题:CrowdGuard:联邦学习中的联邦后门检测

作者:Phillip Rieger (Technical University of Darmstadt), Torsten Krauß (University of Würzburg), Markus Miettinen (Technical University of Darmstadt), Alexandra Dmitrienko (University of Würzburg), Ahmad-Reza Sadeghi (Technical University of Darmstadt)

方向:联邦学习后门攻击

摘要:联邦学习(Federated Learning,FL)是一种前景广阔的方法,它使多个客户端能够在不共享本地训练数据的情况下,协同训练深度神经网络(DNNs)。然而,FL容易受到后门(或目标投毒)攻击。这些攻击由恶意客户端发起,他们通过在所学模型中引入由精心设计的输入触发的特定行为,来破坏学习过程。现有的FL防护措施存在各种局限性:它们局限于特定的数据分布,或者由于排除良性模型或添加噪声而降低全局模型准确性,容易受到自适应防御意识对手的攻击,或者需要服务器访问本地模型,从而允许数据推断攻击。 本文提出了一种新颖的防御机制CrowdGuard,该机制有效缓解了FL中的后门攻击,并克服了现有技术的不足。它利用客户端对单个模型的反馈,分析隐藏层中神经元的行为,并通过迭代剪枝方案消除投毒模型。CrowdGuard采用位于服务器的堆叠聚类方案,以增强其对恶意客户端反馈的抵抗力。 评估结果显示,CrowdGuard在各种场景下,包括IID和非IID数据分布,均实现了100%的真阳性率和真阴性率。此外,CrowdGuard可以抵御自适应攻击,同时保留受保护模型的原始性能。为确保机密性,CrowdGuard使用了一种安全且保护隐私的架构,该架构在客户端和服务器端均利用可信执行环境(TEEs)。

- https://www.ndss-symposium.org/wp-content/uploads/2024-233-paper.pdf

6.Exploiting Sequence Number Leakage: TCP Hijacking in NAT-Enabled Wi-Fi Networks

标题:利用序列号泄露:启用NAT的Wi-Fi网络中的TCP劫持

作者:Yuxiang Yang (Tsinghua University), Xuewei Feng (Tsinghua University), Qi Li (Tsinghua University), Kun Sun (George Mason University), Ziqiang Wang (Southeast University), Ke Xu (Tsinghua University)

方向:WiFi侧信道漏洞

摘要:本文揭示了广泛使用的NAT端口保留策略以及Wi-Fi路由器反向路径验证策略的不足所引发的新型侧信道漏洞,这使得非路径上的攻击者能够推断出同一网络中是否存在一个受害者客户端正在使用TCP与互联网上的另一个主机进行通信。在检测到受害者客户端与服务器之间的TCP连接后,攻击者可以利用路由器禁用TCP窗口跟踪策略的漏洞,通过发送伪造的TCP数据包来驱逐原始的NAT映射并在路由器上重新建立新的映射。通过这种方式,攻击者可以拦截来自服务器的TCP数据包,并获得当前的序列号和确认号,从而允许攻击者强制关闭连接,以明文形式篡改流量或将服务器的传入数据包重新路由到攻击者。 我们测试了来自30个供应商的67款广泛使用的路由器,发现其中52款受到此攻击的影响。此外,我们还对93个现实世界中的Wi-Fi网络进行了广泛的测量研究。实验结果表明,这些被评估的Wi-Fi网络中有75个(占81%)完全容易受到我们的攻击。我们的案例研究表明,终止SSH连接、从FTP服务器下载私有文件以及注入伪造的HTTP响应数据包平均分别需要约17.5秒、19.4秒和54.5秒,成功率分别为87.4%、82.6%和76.1%。我们已负责任地向所有受影响的供应商披露了此漏洞,并提出了缓解策略,并收到了包括确认、CVE编号、奖励以及采纳我们建议的积极反馈。

- https://www.ndss-symposium.org/wp-content/uploads/2024-419-paper.pdf

7.File Hijacking Vulnerability: The Elephant in the Room

标题:文件劫持漏洞(File Hijacking Vulnerability):未被发现的重要风险

作者:Chendong Yu (Institute of Information Engineering, Chinese Academy of Sciences and School of Cyber Security, University of Chinese Academy of Sciences), Yang Xiao (Institute of Information Engineering, Chinese Academy of Sciences and School of Cyber Security, University of Chinese Academy of Sciences), Jie Lu (Institute of Computing Technology of the Chinese Academy of Sciences)…

方向:漏洞挖掘(文件劫持)

摘要:文件是安全边界(security boundary)侵犯的重要攻击途径,然而对于支撑这些攻击的基础漏洞的系统性理解尚显不足。为了弥补这一差距,本文对文件劫持漏洞(FHVulns)进行了全面分析,这是一种使攻击者能够通过操纵文件内容或文件路径来突破安全边界的漏洞类型。我们对2020年1月至2022年10月间记录的268条详细记录的FHVuln CVE(通用漏洞披露)记录进行了深入的实证研究。 研究揭示了FHVulns的起源和触发机制,并强调了现有检测技术大多忽视了FHVulns。因此,我们预测在软件中普遍存在0day文件劫持漏洞。我们开发了一种动态分析工具JERRY,通过在程序执行过程中模拟劫持行为,有效地在运行时检测FHVulns。我们将JERRY应用于来自微软、谷歌、Adobe和英特尔等供应商的438个流行软件程序,并发现了339个0day FHVulns。我们将JERRY发现的所有漏洞报告给了相应的供应商,截至目前,已有84个漏洞得到确认或修复,获得了51个CVE ID和$83,400的漏洞赏金。

- https://www.ndss-symposium.org/wp-content/uploads/2024-38-paper.pdf

8.GhostType: The Limits of Using Contactless Electromagnetic Interference to Inject Phantom Keys into Analog Circuits of Keyboards

标题:GhostType:利用无接触电磁干扰将幽灵按键注入键盘模拟电路的限制

作者:Qinhong Jiang (Zhejiang University), Yanze Ren (Zhejiang University), Yan Long (University of Michigan), Chen Yan (Zhejiang University), Yumai Sun (University of Michigan), Xiaoyu Ji (Zhejiang University), Kevin Fu (Northeastern University), Wenyuan Xu (Zhejiang University)

方向:漏洞攻击(键盘)

摘要:键盘是各种关键计算机应用场景中的主要外设输入设备。本文对键盘传感机制进行了安全分析,并发现了一类新型漏洞,这些漏洞可被利用以产生幽灵按键(phantom keys)——即使用电磁干扰(EMI)以无接触方式将假按键注入键盘的模拟电路中。 除了正常的按键操作外,此类幽灵按键还包括人类操作者无法实现的操作,如每分钟快速注入超过10,000个按键,以及注入物理键盘上不存在的隐藏按键。幽灵按键注入的基本原理是通过将EMI耦合到矩阵电路上,从而在键盘传感GPIO引脚上产生虚假电压。我们从理论上和实验上探讨了注入信号的电压和时序要求,建立了幽灵按键注入的理论基础。为了验证键盘传感漏洞的威胁,我们设计了GhostType,它可以导致键盘的服务拒绝,并注入随机按键以及攻击者选定的特定目标按键。我们在来自20个品牌的50款现成键盘/键盘面板中的48款上验证了GhostType,包括薄膜/机械结构和USB/蓝牙协议。GhostType的一些示例后果包括完全阻止键盘操作、崩溃并关闭下游计算机以及删除计算机上的文件。最后,我们从调查中汲取教训,并提出了包括电磁干扰屏蔽、幽灵按键检测和按键扫描信号改进在内的对策。

- https://www.ndss-symposium.org/wp-content/uploads/2024-15-paper.pdf

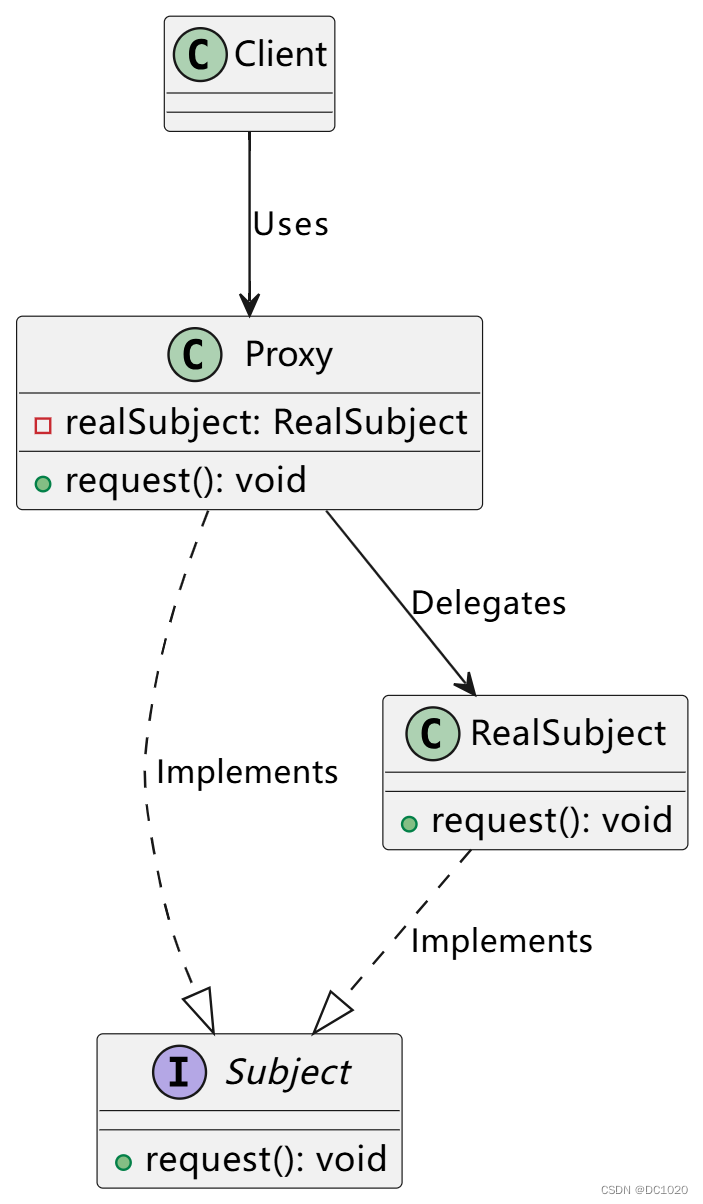

*9.GNNIC: Finding Long-Lost Sibling Functions with Abstract Similarity

标题:GNNIC:基于抽象相似度寻找长期丢失的兄弟函数

作者:Qiushi Wu (University of Minnesota), Zhongshu Gu (IBM Research), Hani Jamjoom (IBM Research), Kangjie Lu (University of Minnesota)

方向:程序分析&相似搜索(极其相关)

摘要:对于大型程序,尤其是在操作系统(OS)级别上,生成准确的调用图(call graphs)是一个众所周知的挑战。这一困难源于大型程序中广泛使用的间接调用(indirect calls),其中计算调用目标被延迟到运行时以实现程序的多态性。因此,编译器无法静态地确定间接调用边。最近的研究尝试使用类型分析来全局匹配程序中的间接调用目标。然而,这些方法在处理大型目标程序或泛型时仍然面临低精度的问题。 本文提出一种基于图神经网络(GNN)的间接调用分析器GNNIC。GNNIC采用了一种称为抽象相似度搜索(abstract-similarity search)的技术,以准确识别大型程序中的间接调用目标。该方法基于以下观察:尽管间接调用目标表现出复杂的多态行为,但它们具有共同的抽象特征,如函数描述、数据类型和函数调用。我们将这些信息整合到一个代表性的抽象图(representative abstraction graph,RAG)中,并使用GNN学习函数嵌入。抽象相似度搜索依赖于至少一个锚点目标来引导。因此,我们还提出了一种新的程序分析技术,以局部识别每个间接调用的有效目标。 从锚点目标开始,GNNIC可以扩大搜索范围,在整个程序中找到更多的间接调用目标。GNNIC的实现利用了LLVM和GNN,并在多个操作系统内核上进行了评估。结果表明,GNNIC通过减少86%至93%的错误目标函数,优于最先进的基于类型的技术。此外,GNNIC生成的抽象相似度和精确调用图可以通过发现新漏洞、缓解路径爆炸问题以及提高静态程序分析的效率来增强应用的安全性。静态分析和GNNIC的结合在Linux和FreeBSD内核中发现了97个新bug。

- https://www.ndss-symposium.org/wp-content/uploads/2024-492-paper.pdf

10.IDA: Hybrid Attestation with Support for Interrupts and TOCTOU

标题:IDA:支持中断和TOCTOU的混合认证

作者:Fatemeh Arkannezhad (UCLA), Justin Feng (UCLA), Nader Sehatbakhsh (UCLA)

方向:访问控制&混合认证(相似思路)

摘要:随着嵌入式设备和物联网设备的普及,远程认证(Remote Attestation)最近受到了广泛关注。在各种解决方案中,基于软硬件协同设计(混合)的方法因其低开销且有效的策略而特别受欢迎。然而,尽管这些混合方法很有用,但它们仍受到多种限制,譬如需要对认证密钥进行严格的保护,以及需要限制操作和威胁模型,如禁用中断和忽略TOCTOU(time-of-check-time-of-use)攻击。本文提出了一种新的混合认证方法IDA,该方法消除了禁用中断和限制对密钥和认证代码访问控制的要求,从而提高了系统的整体安全性和灵活性。IDA不使用密钥来计算响应,而是使用受信任的硬件监控来验证认证过程,并且只有在严格遵循认证过程的情况下才验证其真实性。此外,为了防止TOCTOU攻击和处理中断,我们提出了IDA+,它在认证请求之间或中断期间监控程序内存,并将程序内存的任何更改通知给验证器。我们在开源MSP430架构上实现了IDA和IDA+,并在运行时、内存占用和硬件开销方面展示了合理的开销,同时能够抵御各种攻击场景。与现有技术相比,我们展示了IDA在实现如支持中断和DMA请求以及检测TOCTOU攻击等重要新特性时,具有最小的开销。

- https://www.ndss-symposium.org/wp-content/uploads/2024-59-paper.pdf

11.LARMix: Latency-Aware Routing in Mix Networks

标题:LARMix:混合网络中的延迟感知路由

作者:Mahdi Rahimi (KU Leuven), Piyush Kumar Sharma (KU Leuven), Claudia Diaz (KU Leuven)

方向:匿名网络通信

摘要:匿名通信系统(如混合网络)通过引入延迟来更改数据包流并阻碍其追踪溯源,从而实现匿名化通信。然而,高延迟对可用性产生了负面影响。在本文中,我们提出了LARMix,这是一种基于混合网络的新型延迟感知路由方案,它在保持匿名性影响有限的同时减少了传播延迟。LARMix在实现这一目标的同时,还能对网络中的流量进行负载均衡。此外,我们还展示了如何配置网络以最大限度地提高匿名性,同时满足平均端到端延迟约束。最后,我们对各种对抗策略进行了安全分析,并得出结论,只要攻击者在计算LARMix路由策略后不能选择性地破坏混合节点,LARMix就不会显著增加对抗优势。

- https://www.ndss-symposium.org/wp-content/uploads/2024-221-paper.pdf

12.LDR: Secure and Efficient Linux Driver Runtime for Embedded TEE Systems

标题:LDR:面向嵌入式TEE系统的安全高效Linux驱动运行时

作者:Huaiyu Yan (Southeast University), Zhen Ling (Southeast University), Haobo Li (Southeast University), Lan Luo (Anhui University of Technology), Xinhui Shao (Southeast University), Kai Dong (Southeast University), Ping Jiang (Southeast University), Ming Yang (Southeast University), Junzhou Luo (Southeast University, Nanjing, P.R. China), Xinwen Fu (University of Massachusetts Lowell)

方向:Linux驱动

摘要:信任执行环境(Trusted Execution Environments,TEE)被广泛用于保护安全敏感的程序和数据免受各种攻击,如TrustZone。我们针对像OP-TEE这样的紧凑型TEE操作系统,这些系统实现了最小的TEE内部核心API。然而,这样的TEE操作系统通常设备驱动支持较差,我们希望通过在TEE操作系统中重用现有的Linux驱动来解决这一问题。一种直观的方法是将其所有依赖函数移植到TEE操作系统中,以便驱动可以直接在TEE中执行。但这种方法会显著扩大可信计算基(TCB),使得TEE操作系统不再紧凑。 在本文中,我们提出了一种TEE驱动执行环境——Linux驱动运行时(inux driver runtime,LDR)。Linux驱动需要两种类型的函数:库函数和Linux内核子系统函数,而紧凑型TEE操作系统并不具备这些功能。LDR在可能的情况下重用现有的TEE OS库函数,并将内核子系统函数调用重定向到正常世界中的Linux内核。LDR通过ARM域访问控制功能将Linux驱动限制在TEE内部,实现为一个沙箱环境,以解决相关的安全问题。这个沙箱协调了驱动的TEE函数调用,清理了参数和返回值,并加强了正向控制流的完整性。 我们在NXP IMX6Q SABRE-SD评估板上实现并部署了一个LDR原型,将6个现有的Linux驱动适配到LDR中,并对它们的性能进行了评估。实验结果表明,LDR驱动可以与其Linux对应驱动实现相当的性能,且开销可忽略不计。我们是第一个在TEE操作系统和正常世界的Linux内核中重用函数来运行TEE设备驱动并解决相关安全问题的研究。

- https://www.ndss-symposium.org/wp-content/uploads/2024-9-paper.pdf

13.LMSanitator: Defending Prompt-Tuning Against Task-Agnostic Backdoors

标题:LMSanitator:防御Prompt-Tuning免受任务无关后门的攻击

作者:Chengkun Wei (Zhejiang University), Wenlong Meng (Zhejiang University), Zhikun Zhang (CISPA Helmholtz Center for Information Security and Stanford University), Min Chen (CISPA Helmholtz Center for Information Security), Minghu Zhao (Zhejiang University), Wenjing Fang (Ant Group), Lei Wang (Ant Group), Zihui Zhang (Zhejiang University), Wenzhi Chen (Zhejiang University)

方向:神经网络后门检测(LLM结合)

摘要:Prompt-tuning作为一种部署大语言模型的有效范式,因其强大的下游任务性能和高效的多任务服务能力而备受青睐。然而,尽管其应用广泛,我们实证表明,prompt-tuning容易受到下游任务无关后门的攻击(task-agnostic backdoors),这些后门存在于预训练模型中,并可能影响任意下游任务。现有最先进的后门检测方法无法防御任务无关后门,因为它们在逆转后门触发器时很难收敛。 为了解决这个问题,我们提出了LMSanitator,一种检测和删除Transformer模型上与任务无关后门的新方法。与直接逆转触发器不同,LMSanitator旨在逆转任务无关后门的预定义攻击向量(即输入嵌入触发器时预训练模型的输出),从而实现了更好的收敛性能和后门检测准确率。LMSanitator进一步利用prompt-tuning中冻结预训练模型的特点,在推理阶段进行准确快速的输出监控和输入清除。本文在多个语言模型和NLP任务上的广泛实验证明了LMSanitator的有效性。例如,LMSanitator在960个模型上实现了92.8%的后门检测准确率,并在大多数情况下将攻击成功率降低至1%以下。

- https://www.ndss-symposium.org/wp-content/uploads/2024-238-paper.pdf

*14.Low-Quality Training Data Only? A Robust Framework for Detecting Encrypted Malicious Network Traffic

标题:仅依赖低质量训练数据?一种检测加密恶意网络流量的鲁棒性框架

作者:Yuqi Qing (Tsinghua University), Qilei Yin (Zhongguancun Laboratory), Xinhao Deng (Tsinghua University), Yihao Chen (Tsinghua University), Zhuotao Liu (Tsinghua University), Kun Sun (George Mason University), Ke Xu (Tsinghua University), Jia Zhang (Tsinghua University), Qi Li (Tsinghua University)

方向:加密恶意流量检测(极其相关)

摘要:机器学习(ML)在准确检测加密网络流量中的恶意流方面展现出巨大潜力;然而,收集一个包含足够数量且正确标记的加密恶意数据的训练数据集极具挑战性。当机器学习模型使用低质量的训练数据进行训练时,其性能会下降。 本文旨在解决现实世界中低质量训练数据集的问题,即检测由持续演进的恶意软件生成的加密恶意流量。我们开发了RAPIER,它充分利用了特征空间中正常流量和恶意流量数据的不同分布,其中正常数据紧密分布在某个区域,而恶意数据则散布在整个特征空间中,以增强模型训练的训练数据。RAPIER包含两个预处理模块,用于将流量转换为特征向量并纠正标签噪声。我们在两个公开数据集和一个组合数据集上评估了我们的系统。 在每个数据集中,使用1000个样本和45%的噪声,我们的系统分别获得了0.770、0.776和0.855的F1值,相比现有方法,平均提升分别为352.6%、284.3%和214.9%。此外,我们使用一家安全企业提供的真实世界数据集对RAPIER进行了评估。RAPIER有效实现了加密恶意流量的检测,获得了最高的0.773的F1值,并将现有方法的F1值平均提高了272.5%。

- https://www.ndss-symposium.org/wp-content/uploads/2024-81-paper.pdf

*15.Modeling and Detecting Internet Censorship Events

标题:互联网审查事件的建模与检测

作者:Elisa Tsai (University of Michigan), Ram Sundara Raman (University of Michigan), Atul Prakash (University of Michigan), Roya Ensafi (University of Michigan)

方向:威胁事件审查(极其相关)

摘要:诸如OONI和Censored Planet等公开可访问的审查数据集为理解全球审查事件提供了宝贵的资源。然而,由于数据量庞大、审查的动态性以及同一国家内不同网络之间可能存在异质的封锁政策,这些数据集中的审查事件检测极具挑战。 本文提出了CenDTect,一个基于决策树的无监督学习系统,该系统克服了手动分析的可扩展性问题以及先前时间序列方法的可解释性问题。CenDTect采用迭代并行DBSCAN来识别具有相似封锁模式的域名,并使用调整后的交叉分类准确率作为距离度量。该系统分析了Censored Planet在2019年1月至2022年12月间超过700亿个数据点,在192个国家中发现了15,360个HTTP(S)事件集群,在77个国家中发现了1,166个DNS事件集群。通过将CenDTect的发现与新闻媒体和报告中的38个潜在审查事件列表进行评估,我们展示了CenDTect的输出如何易于描述所有经过人工检查确认的事件。我们报告了在32个国家中超过100个自治系统(ASes)存在持续的ISP封锁。此外,我们识别了2022年发现的集群中的11个临时封锁事件,这些事件发生在选举、政治、抗议和战争期间。我们的方法提供了信息丰富且可解释的输出,使审查数据对包括研究人员、记者和非政府组织在内的数据使用者来说更加易于访问。

- https://www.ndss-symposium.org/wp-content/uploads/2024-409-paper.pdf

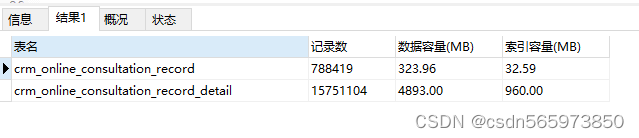

*16.NODLINK: An Online System for Fine-Grained APT Attack Detection and Investigation

标题:NODLINK:一种细粒度APT攻击检测与调查的在线系统

作者:haofei Li (Key Laboratory of High-Confidence Software Technologies (MOE), School of Computer Science, Peking University), Feng Dong (Huazhong University of Science and Technology), Xusheng Xiao (Arizona State University), Haoyu Wang (Huazhong University of Science and Technology), Fei Shao (Case Western Reserve University), Jiedong Chen (Sangfor Technologies Inc.)…

方向:APT攻击检测(极其相关)

摘要:高级持续性威胁((Advanced Persistent threat,APT)攻击一直困扰着现代企业,造成了巨大的经济损失。为了应对这些攻击,研究人员提出了基于溯源图的检测技术,通过对系统实体及其依赖关系进行建模,以捕获APT攻击的复杂和隐蔽场景。特别而言,为了加快攻击检测速度并减少经济损失,亟需一种基于溯源图的在线检测系统,该系统能在时效性和资源有限性的约束下检测和调查APT攻击。然而,现有的在线系统通常以降低检测粒度为代价来减少计算复杂度,并产生超过10万个节点的溯源图,给安全管理员解释检测结果带来了挑战。 在本文中,我们设计并实现了NodLink,这是第一个在不牺牲检测粒度的情况下保持高检测准确率的在线检测系统。我们的见解是,基于溯源图的在线检测系统中的APT攻击检测过程可以建模为Steiner树问题(STP),该问题具有高效的在线近似算法,能够以理论上有限的误差恢复成简洁的且与攻击相关的溯源图。为了将STP近似算法框架应用于APT攻击检测,我们提出了一种新型的内存缓存设计、一种高效的攻击筛选方法和一种新的STP近似算法,该算法在保持相同复杂度的同时,在APT攻击检测中比传统算法更高效。我们在生产环境中对NodLink进行了评估。基于开源数据的实验表明,NodLink在保持相同或更高吞吐量的同时,在检测和调查准确率方面大幅超越了两种最先进的(SOTA)在线溯源分析系统。

- https://www.ndss-symposium.org/wp-content/uploads/2024-204-paper.pdf

17.On Precisely Detecting Censorship Circumvention in Real-World Networks

标题:在现实世界中精确检测网络审查规避行为

作者:Ryan Wails (Georgetown University, U.S. Naval Research Laboratory), George Arnold Sullivan (University of California, San Diego), Micah Sherr (Georgetown University), Rob Jansen (U.S. Naval Research Laboratory)

方向:暗网逃逸行为检测(评述性文章)

摘要:了解现实的审查威胁(realistic censorship threats),有助于开发更具弹性的审查规避系统,这对于推进人权和基本自由至关重要。我们认为,当前最先进的Tor中逃逸流量检测方法并不切实际:即使在考虑保守的高基准率(10^-3)时,这些方法的误报率也过高(> 94%)。在本文中,我们提出了一种新的审查规避检测方法,该方法结合了基于深度学习的流分类器和基于主机的检测策略,后者结合了随时间推移来自多个流的信息。通过使用超过60,000,000个现实世界网络流至超过600,000个目标的数据,我们展示了该检测方法如何随时间积累信息而变得更加精确,从而允许我们以完美召回率和无误报的方式检测逃逸服务器。我们的评估考虑了跨越六个数量级的逃逸流量基本速率和现实世界的协议分布。研究结果表明,未来的逃逸系统设计需要更仔细地考虑基于主机的检测策略,并为此类攻击提供了更具抵抗力的设计建议。

- https://www.ndss-symposium.org/wp-content/uploads/2024-394-paper.pdf

*18.SigmaDiff: Semantics-Aware Deep Graph Matching for Pseudocode Diffing

标题:SigmaDiff:基于语义感知的深度图匹配伪代码差异分析

作者:Lian Gao (University of California Riverside), Yu Qu (University of California Riverside), Sheng Yu (University of California, Riverside & Deepbits Technology Inc.), Yue Duan (Singapore Management University), Heng Yin (University of California, Riverside & Deepbits Technology Inc.)

方向:二进制相似性&图匹配(极其相关)

摘要:伪代码差异分析(Pseudocode diffing)能够精确定位两个给定二进制文件反编译后伪代码的相似部分并捕获其中的差异。这在许多安全场景中特别有用,如代码抄袭检测、依赖分析、补丁和漏洞分析等。然而,现有的伪代码差异分析和二进制差异分析工具由于准确性低和可扩展性差而受限,因为它们要么依赖于手动设计的启发式方法(如Diaphora),要么依赖于如矩阵分解等繁重的计算(如DeepBinDiff)。 为了克服这些限制,本文提出了一种基于语义感知(semantics-aware)的深度神经网络模型,称为SigmaDiff。SigmaDiff首先构建IR(中间表示)级别的过程间程序依赖图(IPDGs)。然后,它使用轻量级的符号分析来提取初始节点特征并为神经网络模型定位训练节点。SigmaDiff随后利用最先进的图匹配模型——深度图匹配共识(DGMC)来匹配IPDGs中的节点。SigmaDiff还对DGMC的设计进行了几项重要的更新,如预训练和微调方案。实验结果表明,SigmaDiff在准确性和效率方面都显著优于现有的基于启发式和基于深度学习的技术,它能够精确识别出广泛使用的视频会议应用中的八个漏洞。

- https://www.ndss-symposium.org/wp-content/uploads/2024-208-paper.pdf

19.The Dark Side of E-Commerce: Dropshipping Abuse as a Business Model

标题:电子商务的阴暗面:滥用代销作为商业模式

作者:Arjun Arunasalam (Purdue University), Andrew Chu (University of Chicago), Muslum Ozgur Ozmen (Purdue University), Habiba Farrukh (University of California, Irvine), Z. Berkay Celik (Purdue University)

方向:电商滥用安全(相似方向)

摘要:电子商务对当今社会的影响是一个全球性现象。鉴于人们对在线购物的需求日益增加,电子商务平台经常将商品销售委托给第三方卖家。这些卖家中有许多是代销商,他们作为中间商,通过第三方供应商来完成客户的订单。尽管这能让客户在电子商务网站上访问到更多的产品,但我们发现,存在滥用代销模式(dropshipping model)的卖家,他们利用标准的许可代发货模式欺骗客户,并损害其他电子商务卖家的利益。在本文中,我们首次对滥用代销卖家的特征进行了综合研究,并揭示了他们在电子商务市场上列出商品和逃避账户暂停所使用的有害策略。我们通过网络爬虫发现了滥用代销群体所使用的在线论坛、教材和软件。我们对论坛帖子和教学材料进行了归纳编码,并阅读了软件文档(在可能的情况下进行了安装),以创建这种滥用的端到端生命周期。我们还确定了滥用代销卖家为确保在平台上持续存在而采用的剥削策略。随后,我们采访了六位电子商务领域的专家(法律顾问和卖家),并了解滥用代销如何损害客户和卖家的利益。通过这一过程,我们提出了五个特征,这些特征保证了对电子商务平台上滥用代销卖家的自动化检测进行未来调查。我们的工作全面展示了滥用代销卖家的运作方式以及卖家和消费者如何与他们互动,为激发未来对这些有害操作的应对措施提供了一个框架。

- https://www.ndss-symposium.org/wp-content/uploads/2024-39-paper.pdf

20.TrustSketch: Trustworthy Sketch-based Telemetry on Cloud Hosts

标题:TrustSketch:云主机上基于概要图的可靠遥测技术

作者:Zhuo Cheng (Carnegie Mellon University), Maria Apostolaki (Princeton University), Zaoxing Liu (University of Maryland), Vyas Sekar (Carnegie Mellon University)

方向:遥感概要图

摘要:云提供商在软件中部署遥测工具以执行端主机网络分析。最近的研究表明,概要图(sketches)或草图作为一种近似数据结构,是基于软件的遥测技术的一个有前途的基础,因为它们以较低的资源占用为许多统计数据提供了高保真度。然而,攻击者可以通过软件漏洞破坏基于概要图的遥测结果。因此,他们可以使遥测失效,例如,避免攻击检测或导致会计差异。在本文中,我们正式定义了基于概要图的可靠遥测的要求,并表明由于概要图的概率性和性能要求,先前的工作无法满足这些要求。我们介绍了TRUSTSKETCH的设计和实现,这是一个支持广泛概要图算法的通用框架,用于可靠的概要图遥测。我们表明,TRUSTSKETCH能够及时检测到针对基于概要图的遥测的广泛攻击,同时只产生最小的开销。

- https://www.ndss-symposium.org/wp-content/uploads/2024-65-paper.pdf

总结

写到这里,这篇文章介绍完毕,希望对您有所帮助。学术或许是需要天赋的,这些大佬真值得我们学习,同时自己会继续努力的,学会思考和探索,争取靠后天努力来弥补这些鸿沟,更重要的是享受这种奋斗的过程,加油!

今天是Eastmount的安全星球——『网络攻防和AI安全之家』正式创建和运营的日子,该星球目前主营业务为 安全零基础答疑、安全技术分享、AI安全技术分享、AI安全论文交流、威胁情报每日推送、网络攻防技术总结、系统安全技术实战、面试求职、安全考研考博、简历修改及润色、学术交流及答疑、人脉触达、认知提升等。下面是星球的新人券,欢迎新老博友和朋友加入,一起分享更多安全知识,比较良心的星球,非常适合初学者和换安全专业的读者学习。

目前收到了很多博友、朋友和老师的支持和点赞,尤其是一些看了我文章多年的老粉,购买来感谢,真的很感动,泪目。未来,我将分享更多高质量文章,更多安全干货,真心帮助到大家。虽然起步晚,但贵在坚持,像十多年如一日的博客分享那样,脚踏实地,只争朝夕。继续加油,再次感谢!

(By:Eastmount 2024-06-11 夜于贵州 http://blog.csdn.net/eastmount/ )

前文赏析:

- [论文阅读] (01)拿什么来拯救我的拖延症?初学者如何提升编程兴趣及LATEX入门详解

- [论文阅读] (02)SP2019-Neural Cleanse: Identifying and Mitigating Backdoor Attacks in DNN

- [论文阅读] (03)清华张超老师 - GreyOne: Discover Vulnerabilities with Data Flow Sensitive Fuzzing

- [论文阅读] (04)人工智能真的安全吗?浙大团队外滩大会分享AI对抗样本技术

- [论文阅读] (05)NLP知识总结及NLP论文撰写之道——Pvop老师

- [论文阅读] (06)万字详解什么是生成对抗网络GAN?经典论文及案例普及

- [论文阅读] (07)RAID2020 Cyber Threat Intelligence Modeling Based on Heterogeneous GCN

- [论文阅读] (08)NDSS2020 UNICORN: Runtime Provenance-Based Detector for Advanced Persistent Threats

- [论文阅读] (09)S&P2019 HOLMES Real-time APT Detection through Correlation of Suspicious Information Flow

- [论文阅读] (10)基于溯源图的APT攻击检测安全顶会总结

- [论文阅读] (11)ACE算法和暗通道先验图像去雾算法(Rizzi | 何恺明老师)

- [论文阅读] (12)英文论文引言introduction如何撰写及精句摘抄——以入侵检测系统(IDS)为例

- [论文阅读] (13)英文论文模型设计(Model Design)如何撰写及精句摘抄——以入侵检测系统(IDS)为例

- [论文阅读] (14)英文论文实验评估(Evaluation)如何撰写及精句摘抄(上)——以入侵检测系统(IDS)为例

- [论文阅读] (15)英文SCI论文审稿意见及应对策略学习笔记总结

- [论文阅读] (16)Powershell恶意代码检测论文总结及抽象语法树(AST)提取

- [论文阅读] (17)CCS2019 针对PowerShell脚本的轻量级去混淆和语义感知攻击检测

- [论文阅读] (18)英文论文Model Design和Overview如何撰写及精句摘抄——以系统AI安全顶会为例

- [论文阅读] (19)英文论文Evaluation(实验数据集、指标和环境)如何描述及精句摘抄——以系统AI安全顶会为例

- [论文阅读] (20)USENIXSec21 DeepReflect:通过二进制重构发现恶意功能(恶意代码ROI分析经典)

- [论文阅读] (21)S&P21 Survivalism: Systematic Analysis of Windows Malware Living-Off-The-Land (经典离地攻击)

- [论文阅读] (22)图神经网络及认知推理总结和普及-清华唐杰老师

- [论文阅读] (23)恶意代码作者溯源(去匿名化)经典论文阅读:二进制和源代码对比

- [论文阅读] (24)向量表征:从Word2vec和Doc2vec到Deepwalk和Graph2vec,再到Asm2vec和Log2vec(一)

- [论文阅读] (25)向量表征经典之DeepWalk:从Word2vec到DeepWalk,再到Asm2vec和Log2vec(二)

- [论文阅读] (26)基于Excel可视化分析的论文实验图表绘制总结——以电影市场为例

- [论文阅读] (27)AAAI20 Order Matters: 二进制代码相似性检测(腾讯科恩实验室)

- [论文阅读] (28)李沐老师视频学习——1.研究的艺术·跟读者建立联系

- [论文阅读] (29)李沐老师视频学习——2.研究的艺术·明白问题的重要性

- [论文阅读] (30)李沐老师视频学习——3.研究的艺术·讲好故事和论点

- [论文阅读] (31)李沐老师视频学习——4.研究的艺术·理由、论据和担保

- [论文阅读] (32)南洋理工大学刘杨教授——网络空间安全和AIGC整合之道学习笔记及强推(InForSec)

- [论文阅读] (33)NDSS2024 Summer系统安全和恶意代码分析方向相关论文汇总