背景

这个系列写 Web 应用渗透测试相关的内容。此篇从信息收集开始,看一下 Web 应用端有哪些方面的信息值得渗透测试者去收集,能对后续的行动产生积极的影响。

Web 应用渗透测试 - 信息收集

security.txt

这个文件包含了网站的漏洞披露的联系方式。如果测试人员发现了漏洞,就可以通过查询这个文件,找到相应的联系人,提升应用的漏洞发现和修补流程效率。详细内容可以在securitytxt.org查询。这个网站也可以生成自定义的 security.txt 文件。

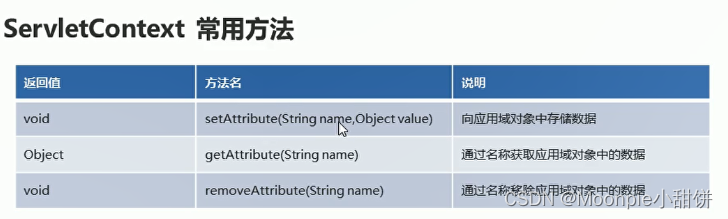

security.txt 的关键点在于,网站的维护人员应提供公司的或者个人的加密信息(PGP key),并用这个 Key 对该文件做电子签注。那么,渗透测试人员在汇报漏洞的时候,就能确定这个文件不是黑客恶意写入的。

操作

根据以上内容,就可以在有 .well-known 文件夹写权限,并且 security.txt 没有 PGP 保护的情况下,植入恶意 security.txt 文件,将联系方向指向自己,来试图获取该 Web 应用的漏洞信息。

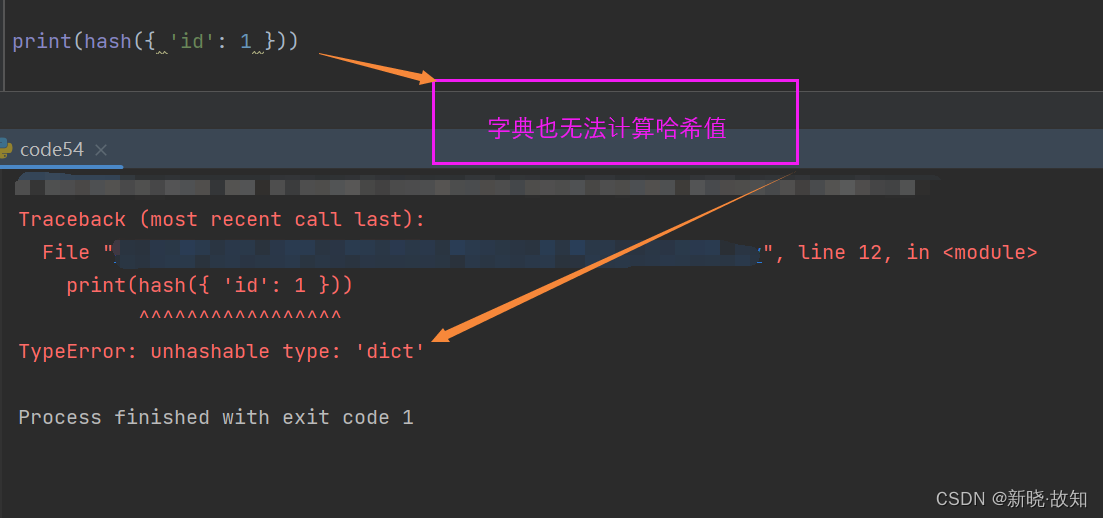

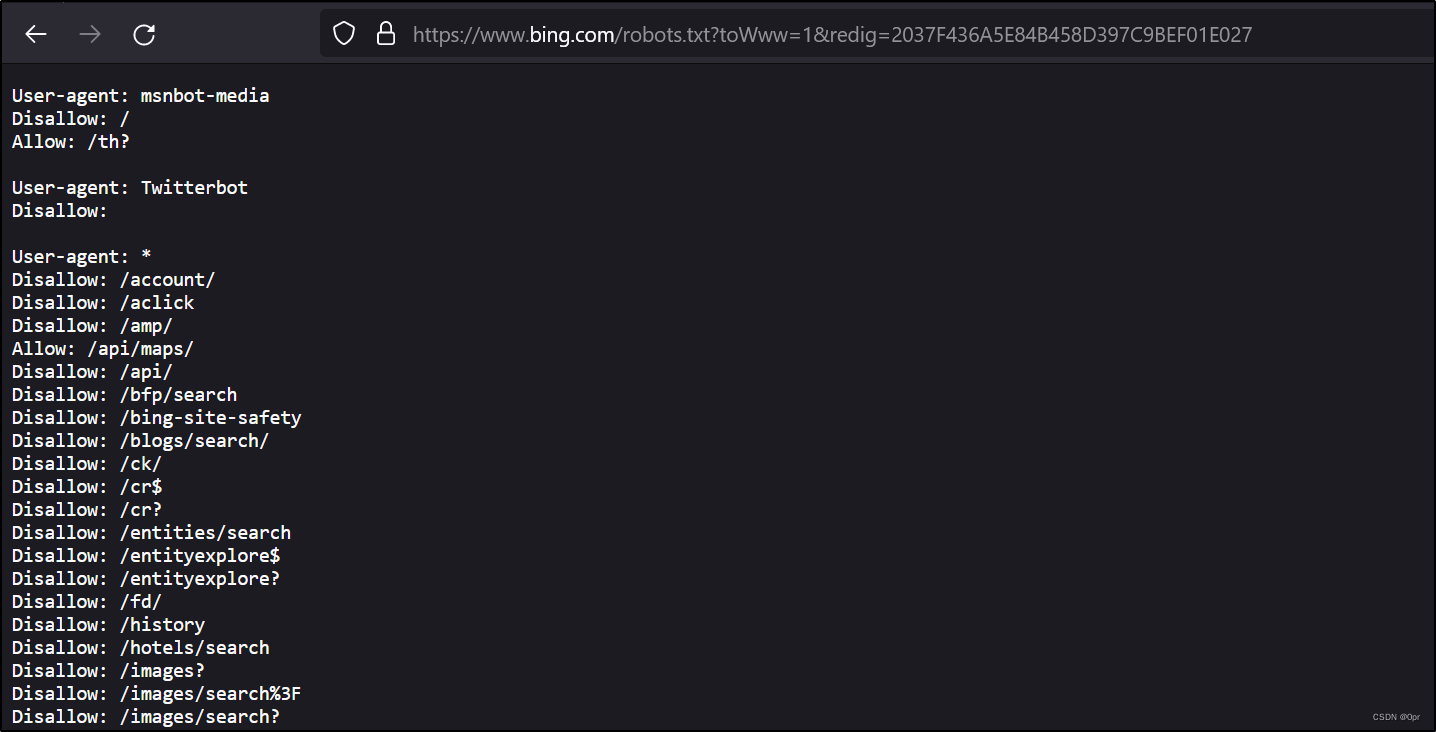

## robots.txt **robots.txt** 是一个任何人都可以访问(如果存在的话)的用来允许/阻止 Google 等搜索引擎或爬虫爬取网站特定网页内容的文件。该文件不该被用来隐藏敏感信息。如某些网站维护人员想禁止搜索引擎或者爬虫访问 **/admin** 这样的管理员端口,而在 **robots.txt** 中添加了如下内容: ``` User-agent: * Disallow: /admin ... ``` 那么任何人都会知道,这个网站有一个 **/admin** 端口。特定情况下,这将给网站带来一定的威胁。

操作

访问 https://example.com/robots.txt 来获取文件内容。

404 Page

Web 应用的错误处理很关键。404 错误是其中一类。默认的 404 Not Found 网页可以告诉渗透测试者应用的技术栈,例如,使用的框架,操作系统,或者代理的版本等。所以自定义 404 页面对于网站安全来说同样重要。

操作

访问任意不存在的网站节点来查看 404 网页,获取相应的技术栈信息。

Directory Listing/ Directory Bruteforcing

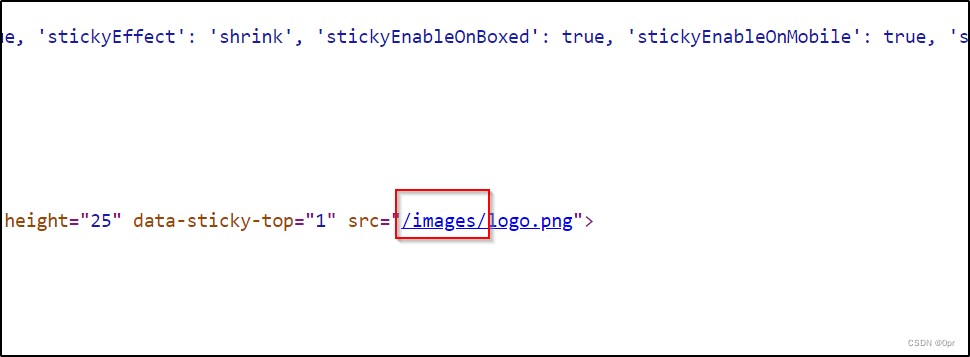

网页源代码中会出现静态文件目录中文件的引用。

如果服务器没有禁用 Directory Listing (关于禁用 Direcotry Listing),这些目录就会列出所有包含的文件。如果有敏感信息,就会造成泄露。

操作

查看源码,或者使用工具爆破应用目录,逐一查看。

wfuzz -c -u https://example.com/FUZZ -w /usr/share/SecLists/Discovery/Web-Content/directory-list-2.3-medium.txt --hc 404,301

ffuf -u https://example.com/FUZZ -w /usr/share/SecLists/Discovery/Web-Content/directory-list-2.3-medium.txt

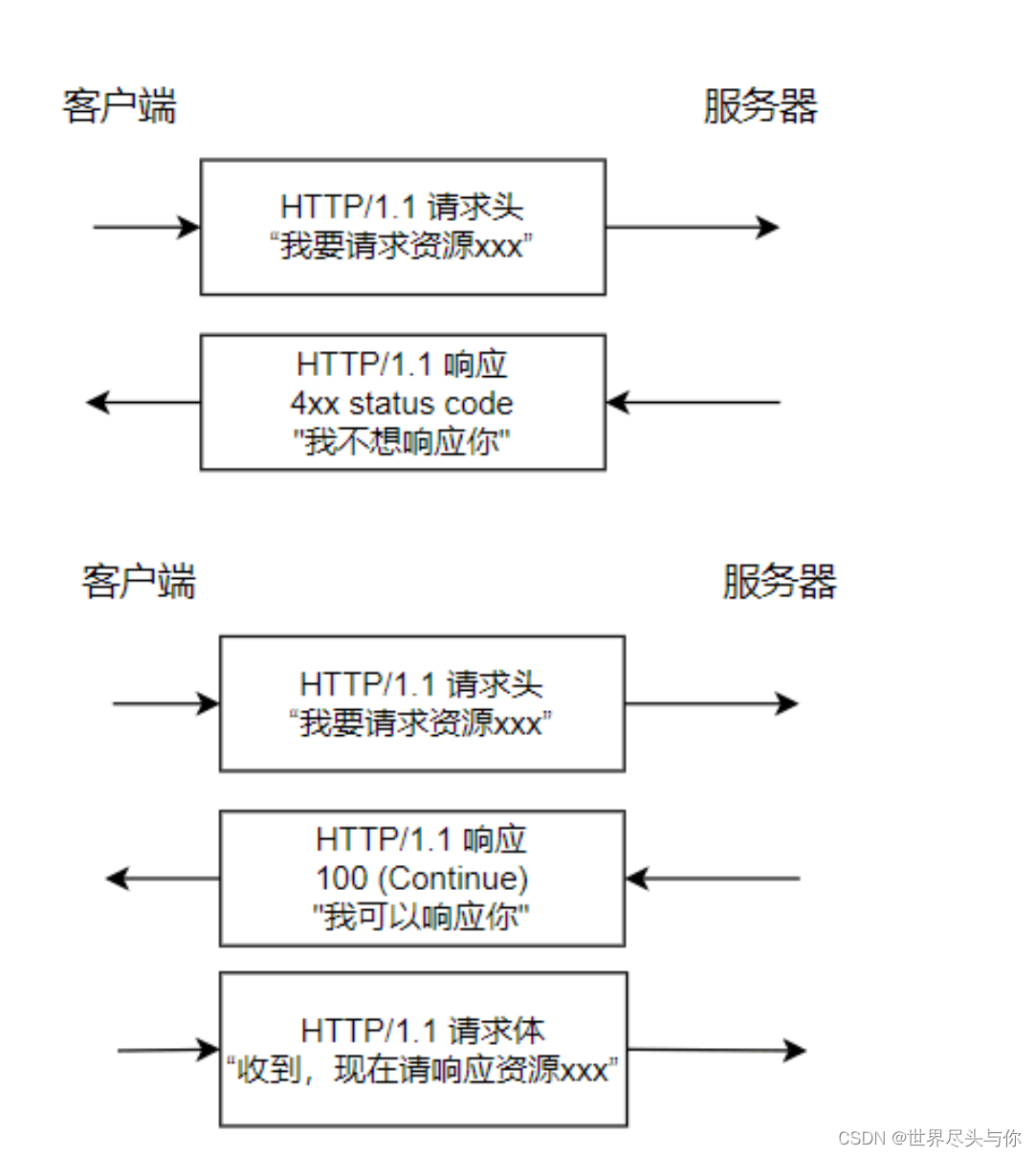

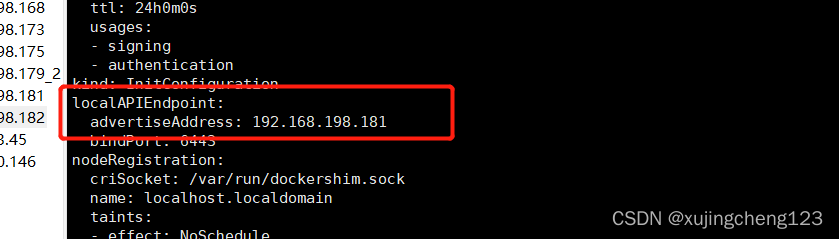

vhost / vhost Over TLS

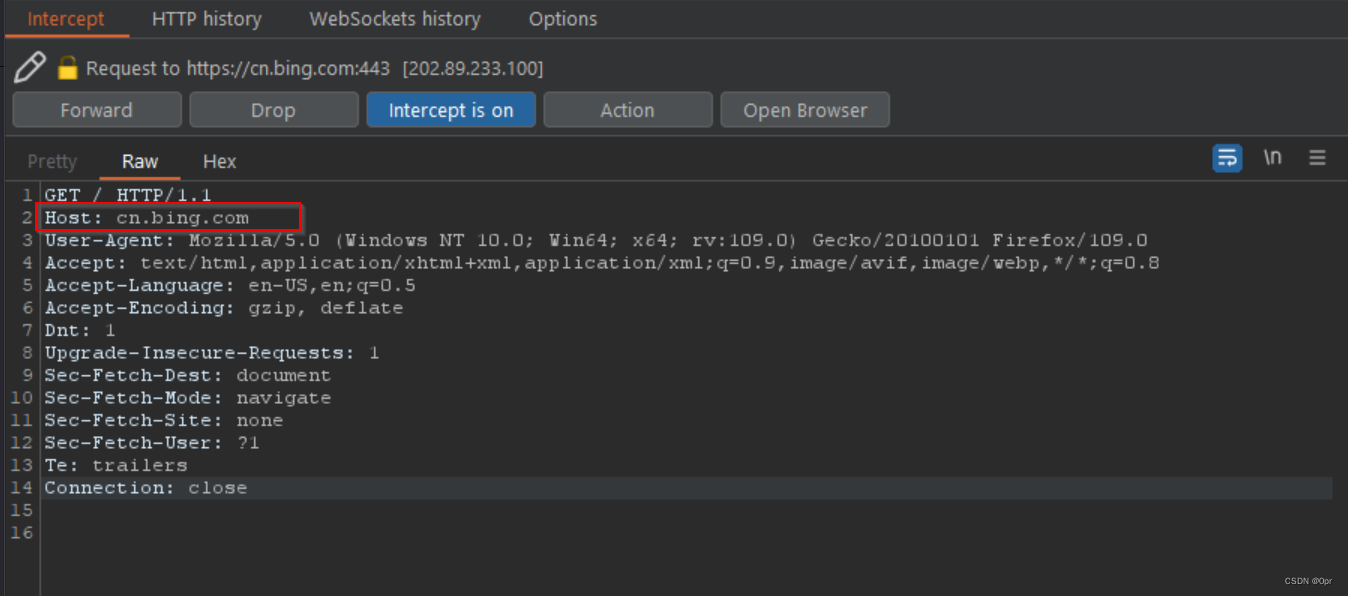

当访问一个网站的时候,请求中的 Host 头默认会被设置成 URL 部分。

服务器会根据 Host 头来访问相应的资源。

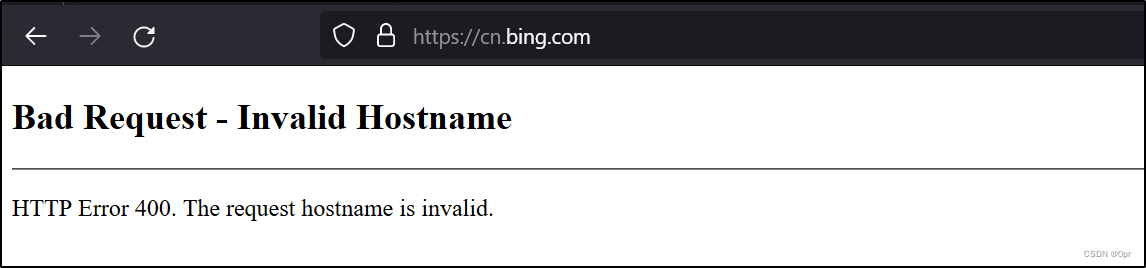

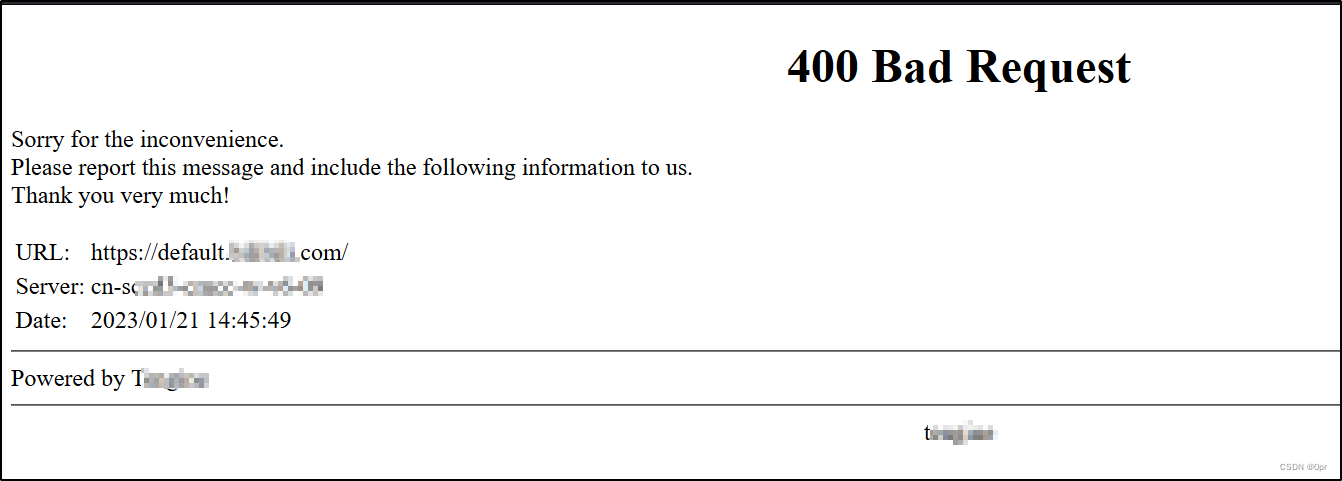

如果把 Host 头去掉,访问将会报 400 的错。

操作

对 vhost 和 vhost over TLS 信息的收集可以通过以下两种方式来进行。

- 直接访问 IP 地址

- 使用任意非默认的 Host 头

curl 51.158.147.132

curl -H "Host: woohoo" http://hackycorp.com

curl -H "Host: woohoo" https://hackycorp.com

TLS Alternate Name

TLS/SSL 证书有 Subject Alternate Name(s) (SAN) 属性,可以让用户给其 TLS 证书指定多个域名。可以通过浏览器或者 openssl 来获取 TLS 证书中 SAN 的信息。

操作

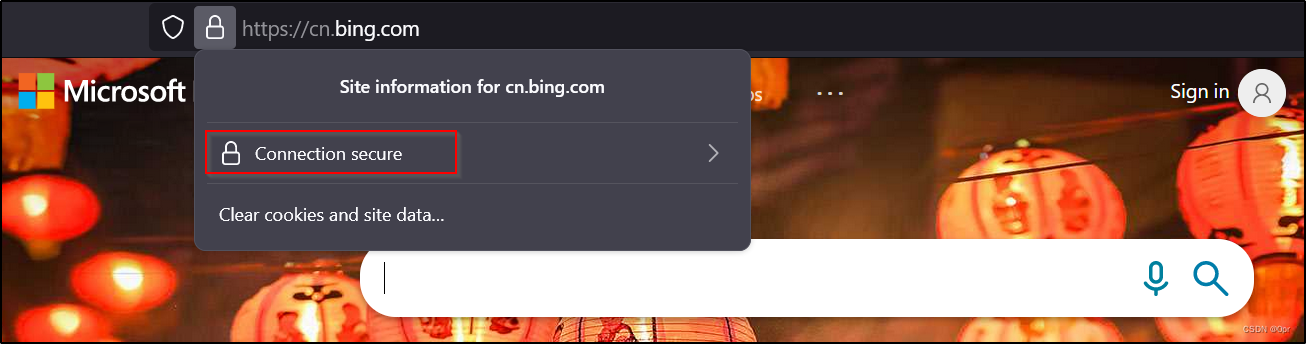

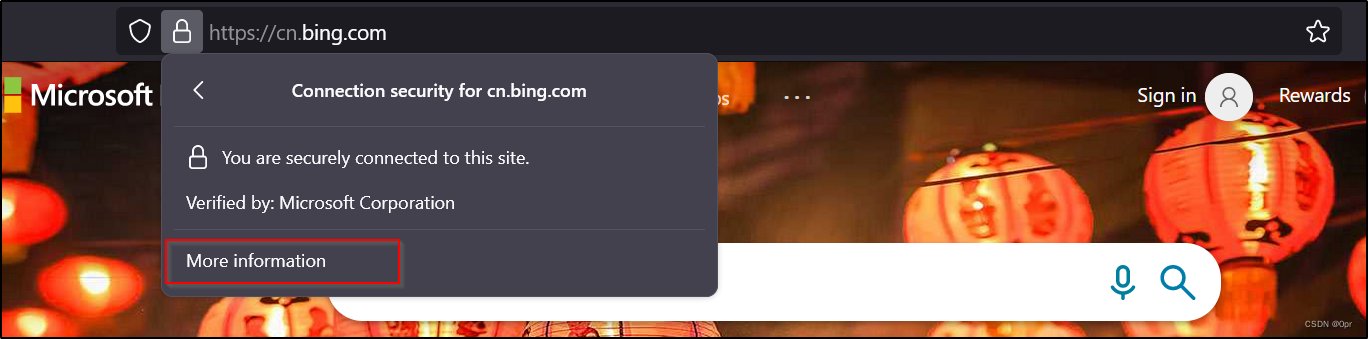

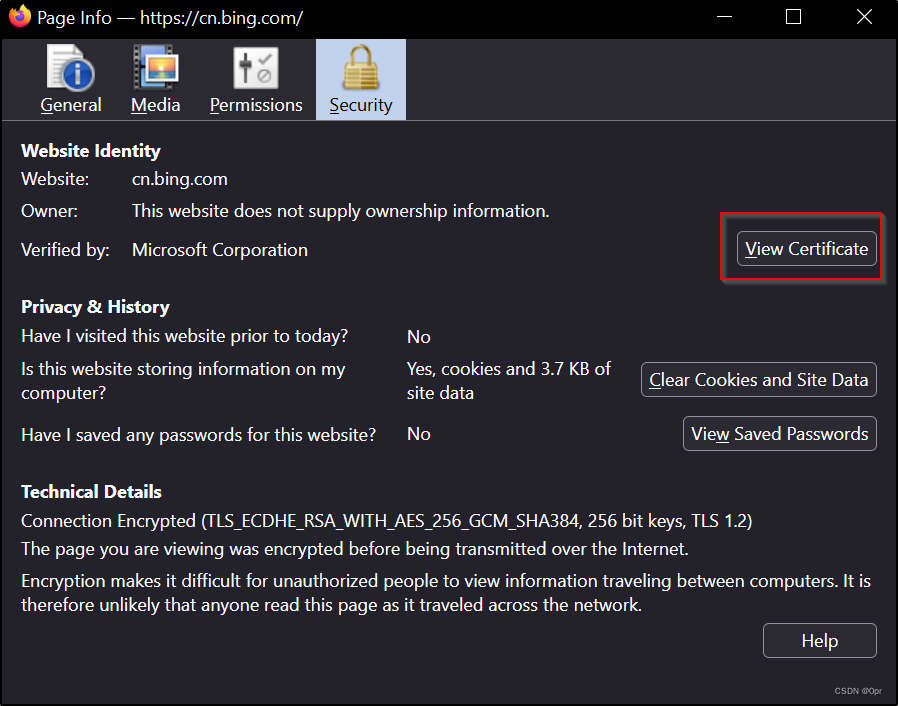

浏览器操作如下:

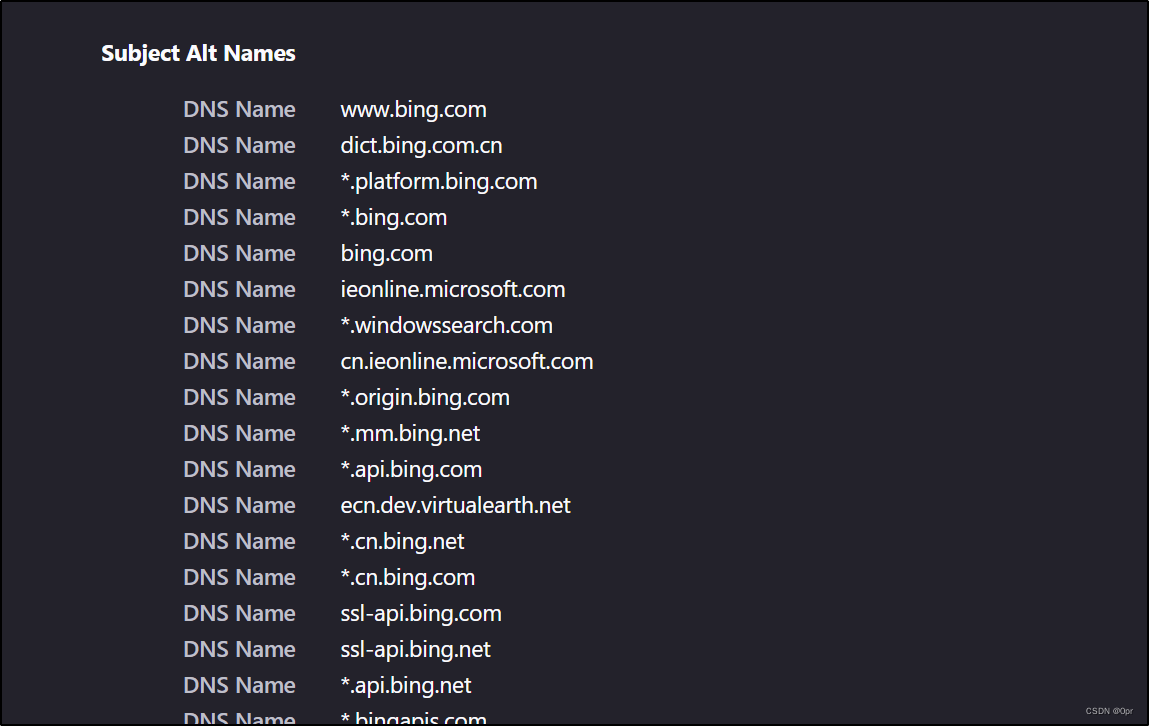

可以看到 cn.bing.com 域名证书的 SAN,这些也都是目标的相关域名,其中包含了很多子域。

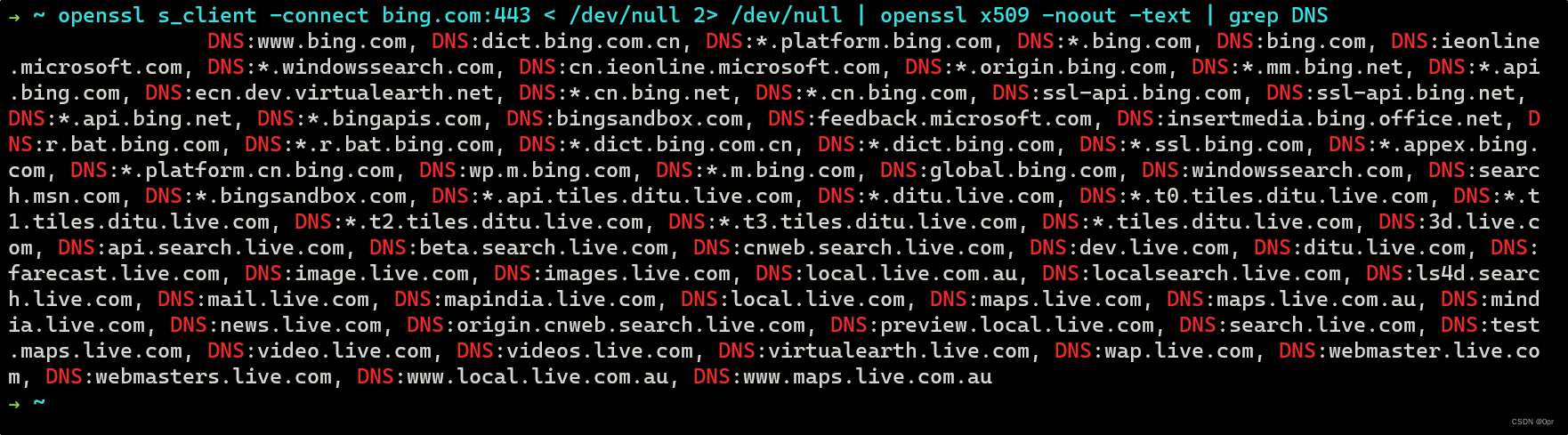

openssl 方式的操作如下:

openssl s_client -connect bing.com:443 < /dev/null 2> /dev/null | openssl x509 -noout -text | grep DNS

Checklist

- security.txt

- robots.txt

- 404 Page

- Directory Listing / Directory Bruteforcing

- vhost / vhost Over TLS

- TLS Alternate Name

待续…

参考链接

- https://en.wikipedia.org/wiki/Robots.txt

- https://securitytxt.org/

- https://en.wikipedia.org/wiki/Security.txt

- https://www.vultr.com/docs/how-to-disable-directory-browsing-on-apache/

- https://www.digitalocean.com/community/tutorials/how-to-set-up-nginx-server-blocks-virtual-hosts-on-ubuntu-16-04

- https://httpd.apache.org/docs/2.4/vhosts/examples.html

- https://serverfault.com/questions/853546/better-understanding-tls-ssl-alternative-names

- https://support.dnsimple.com/articles/what-is-ssl-san/