在网络安全领域中,分布式拒绝服务(DDoS)攻击始终占据着举足轻重的地位,其影响力不容忽视。随着网络技术的日新月异和网络环境的日益复杂化,DDoS攻击不仅变得愈发频繁,而且其破坏性和影响力也呈现出惊人的增长态势。

根据最新发布的《2023年网络安全态势研判分析年度综合报告》,我们不禁对DDoS攻击的严峻形势感到震惊。报告指出,在过去的一年中,全网网络层遭受到的DDoS攻击次数高达惊人的2.51亿次!这一数字不仅刷新了历史纪录,更凸显了DDoS攻击在网络安全领域的巨大威胁。

一、什么是DDoS攻击?

DDoS攻击,即分布式拒绝服务攻击(Distributed Denial of Service),是一种高度恶意的网络攻击方式。它利用大量不同地理位置的计算机,协同对一个或多个目标服务器发起攻击,目的是耗尽目标服务器的处理能力和网络带宽,导致服务器运行缓慢甚至完全崩溃。这种攻击方式使得服务器无法正常地为用户提供服务,给受害方带来严重的业务损失和声誉损害。

DDoS攻击以其高效、隐蔽和难以防范的特点,成为了当前互联网安全领域面临的主要威胁之一。它不仅要求攻击者具备较高的技术水平,还需要大量的资源和设备支持。

二、DDoS攻击的危害

- 经济损失:当服务器遭受DDoS攻击时,可能会导致无法正常提供服务,进而造成用户无法访问业务,从而带来一定甚至巨大的经济损失。例如,电商平台在遭受DDoS攻击时,网站无法正常访问甚至暂时关闭,这将直接导致合法用户无法下单购买商品等。

- 数据泄露:黑客在实施DDoS攻击时,可能会利用这个机会盗取业务的重要数据,造成数据泄露和损失。

- 恶意竞争:在某些行业中,竞争对手可能会借助非法途径购买DDoS攻击服务,将其恶意用于攻击业务,以此获得在行业竞争中的优势。例如,游戏业务突然遭受连续的大规模DDoS攻击,导致游戏玩家数量急剧减少,甚至在短短几天内使该游戏业务被迫完全下线。

- 系统瘫痪:DDoS攻击利用大量被控制的机器(称为僵尸网络或僵尸主机)同时向目标主机或网络发起DoS(拒绝服务)攻击,大量消耗其网络带宽和系统资源,导致该网络或系统瘫痪或停止提供正常的网络服务。

- 破坏用户体验:DDoS攻击会导致目标网站或应用无法正常响应,用户在访问时会遇到延迟、卡顿、甚至无法访问的情况,严重影响用户体验。

三、常见的DDoS攻击类型

1、畸形报文

畸形报文攻击类型有Frag Flood、Smurf、Stream Flood、Land Flood、IP畸形报文、TCP畸形报文、UDP畸形报文等。

畸形报文攻击指通过向目标系统发送有缺陷的IP报文,使得目标系统在处理这样的报文时出现崩溃,从而达到拒绝服务的攻击目的。

2、传输层DDoS攻击

传输层DDoS攻击类型有Syn Flood、Ack Flood、UDP Flood、ICMP Flood、RstFlood等。

以Syn Flood攻击为例,它利用了TCP协议的三次握手机制,当服务端接收到一个Syn请求时,服务端必须使用一个监听队列将该连接保存一定时间。因此,通过向服务端不停发送Syn请求,但不响应Syn+Ack报文,从而消耗服务端的资源。当监听队列被占满时,服务端将无法响应正常用户的请求,达到拒绝服务攻击的目的。

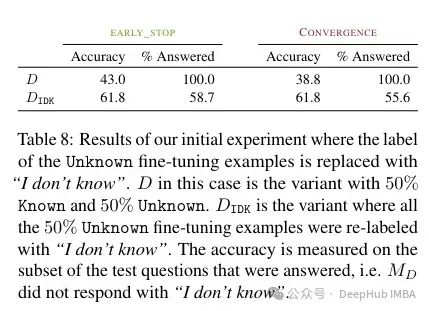

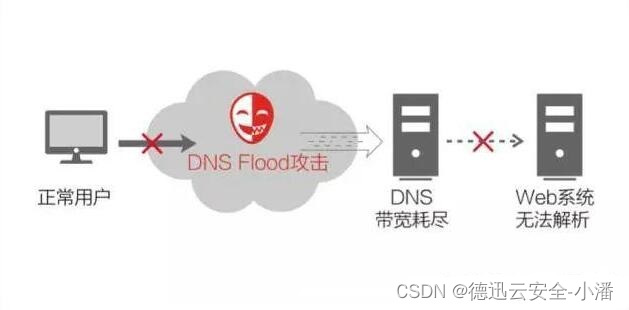

3、DNS DDoS攻击

DNS DDoS攻击类型有DNS Request Flood、DNS Response Flood、虚假源+真实源DNS Query Flood、权威服务器攻击和Local服务器攻击等。

以DNS Query Flood攻击为例,其本质上执行的是真实的Query请求,属于正常业务行为。但如果多台傀儡机同时发起海量的域名查询请求,服务端无法响应正常的Query请求,从而导致拒绝服务。

4、连接型DDoS攻击

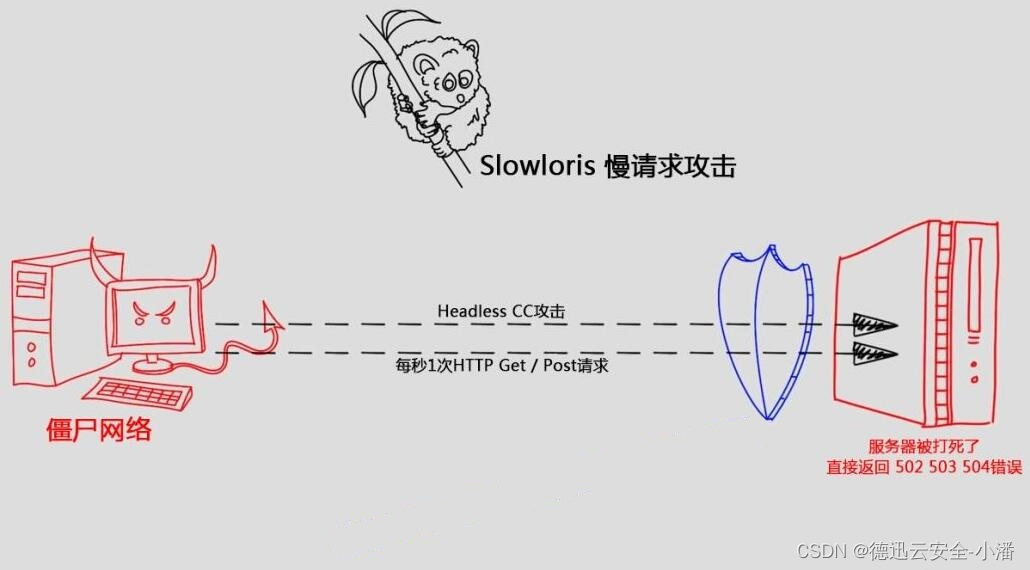

连接型DDoS攻击类型有TCP慢速连接攻击、连接耗尽攻击、Loic、Hoic、Slowloris、 Pyloris、Xoic等慢速攻击。

以Slowloris攻击为例,其攻击目标是Web服务器的并发上限。当Web服务器的连接并发数达到上限后,Web服务即无法接收新的请求。Web服务接收到新的HTTP请求时,建立新的连接来处理请求,并在处理完成后关闭这个连接。如果该连接一直处于连接状态,收到新的HTTP请求时则需要建立新的连接进行处理。而当所有连接都处于连接状态时,Web将无法处理任何新的请求。

Slowloris攻击利用HTTP协议的特性来达到攻击目的。HTTP请求以\r\n\r\n标识Headers的结束,如果Web服务端只收到\r\n,则认为HTTP Headers部分没有结束,将保留该连接并等待后续的请求内容。

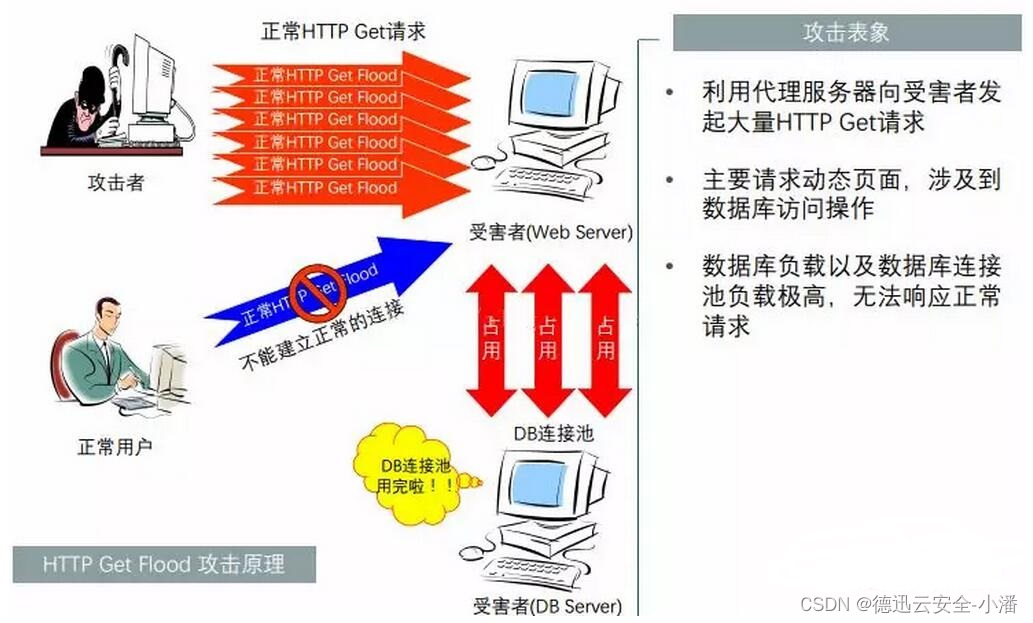

5、Web应用层DDoS攻击

Web应用层攻击类型有HTTP Get Flood、HTTP Post Flood、CC等攻击。

通常应用层攻击完全模拟用户请求,类似于各种搜索引擎和爬虫一样,这些攻击行为和正常的业务并没有严格的边界,难以辨别。

Web服务中一些资源消耗较大的事务和页面。例如,Web应用中的分页和分表,如果控制页面的参数过大,频繁的翻页将会占用较多的Web服务资源。尤其在高并发频繁调用的情况下,类似这样的事务就成了早期CC攻击的目标。

由于现在的攻击大都是混合型的,因此模拟用户行为的频繁操作都可以被认为是CC攻击。例如,各种刷票软件对网站的访问,从某种程度上来说就是CC攻击。

CC攻击瞄准的是Web应用的后端业务,除了导致拒绝服务外,还会直接影响Web应用的功能和性能,包括Web响应时间、数据库服务、磁盘读写等。

四、如何判断业务遭受DDoS攻击

当业务出现以下迹象时,可能正遭受分布式拒绝服务(DDoS)攻击:

- 在网络和设备状态均显示正常的情况下,服务器突然遭遇连接中断、访问响应迟缓以及用户频繁掉线等异常情况。

- 服务器CPU或内存的使用率在没有合理解释的情况下,显著超出正常水平。

- 网络出口或入口的流量数据在极短时间内激增,远超日常的正常波动范围。

- 您的业务网站或应用程序突然接收到大量来自未知来源的访问请求,这些请求可能是不合逻辑或重复的。

- 尝试登录服务器时,遇到登录失败或登录过程异常缓慢的情况,这可能是由于大量无效请求导致的资源拥塞。

五、如何预防DDoS攻击

DDoS防护(IPnet)

德迅DDoS防护服务是以省骨干网的DDoS防护网络为基础,结合德迅自研的DDoS攻击检测和智能防护体系,提供可管理的DDoS防护服务,自动快速的缓解网络攻击对业务造成的延迟增加,访问受限,业务中断等影响,从而减少业务损失,降低潜在DDoS攻击风险。

- 超大流量型DDoS攻击防护:提供可弹性扩缩的分布式云防护节点,当发生超大流量攻击时,可根据影响范围,迅 速将业务分摊到未受影响的节点。

- 精准防御CC攻击:通过创新的报文基因技术,在用户与防护节点之间建立加密的IP隧道,准确识别合法 报文,阻止非法流量进入,可彻底防御CC攻击等资源消耗型攻击。

防护特色:

- 自定义清洗策略:支持从结果、交互,时间,地域等维度对流量进行画像,从而构建数千种可自定义拦截策略,同时防御不同业务、不同类型的CC攻击。

- 指纹识别拦截:指纹识别可以根据报文的特定内容生成独有的指纹,并以此为依据进行流量的合法性判断,达到精准拦截的恶意流量的目的。

- 四层CC防护:德迅引擎可以根据用户的连接、频率、行为等特征,实时分析请求,智能识别攻击,实现秒级拦截,保障业务的稳定运行。

- 支持多协议转发:支持TCP、HTTP、HTTPS、WebSocket等协议,并能够很好地维持业务中的长连接。适配多种业务场景,并隐藏服务器真实 IP。

- 丰富的攻击详情报表:秒级的即时报表,实时展示业务的访问情况、流量转发情况和攻击防御情况,监控业务的整体安全状况,并动态调整防御策略,达到最佳的防护效果。

- 源站保护:通过反向代理接入防护服务,隐藏真实源站服务器地址,将清洗后的干净业务流量回送到源机。