文章目录

- Pre

- 概述

- 什么是ModSecurity?

- ModSecurity的工作原理

- 主要功能和特点

- 使用场景

- 与其他安全解决方案的比较

- ModSecurity在Nginx中的应用

- 安装ModSecurity

- 配置ModSecurity

Pre

Nginx - 集成Waf 功能

概述

ModSecurity是一款开源的Web应用防火墙(WAF),它能够保护Web应用免受各种类型的攻击。作为一个嵌入式模块,ModSecurity可以集成到常见的Web服务器(如Apache、Nginx)中,以拦截和阻止恶意的HTTP请求。其设计目标是提供一个灵活、可配置的安全解决方案,能够保护Web应用免受SQL注入、跨站脚本(XSS)、请求伪造、路径遍历等各种常见的Web攻击。

什么是ModSecurity?

-

Web应用程序防火墙(WAF): ModSecurity是一种WAF,它可用于保护Web应用程序免受各种攻击,如SQL注入、跨站脚本(XSS)、远程文件包含(RFI)等。

-

开源: ModSecurity是开源的,这意味着任何人都可以查看其源代码、进行修改和定制以满足特定需求。

-

基于Apache: 初始版本是为Apache Web服务器设计的,但现在也可用于其他Web服务器,如Nginx。

-

规则引擎: ModSecurity使用规则引擎来检测并阻止恶意Web请求。这些规则可以通过配置文件进行调整和自定义,以满足特定的安全需求。

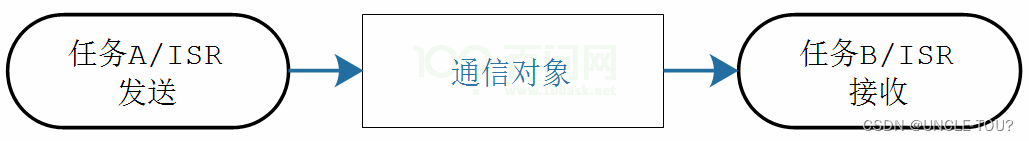

ModSecurity的工作原理

-

请求检查: 当Web服务器收到HTTP请求时,ModSecurity会对请求进行检查,包括请求头、请求体等。

-

规则匹配: ModSecurity使用预定义的规则集(或自定义规则)来匹配请求中的恶意模式。这些规则可以检测到常见的Web攻击模式。

-

阻止恶意请求: 如果请求被识别为恶意,ModSecurity可以采取不同的操作,如阻止请求、记录事件、重定向等。

-

响应检查: ModSecurity还可以对服务器响应进行检查,以防止敏感信息泄露或其他安全问题。

主要功能和特点

-

攻击检测和防御:ModSecurity通过分析HTTP请求和响应,识别和拦截恶意的Web请求,防止攻击者利用漏洞对Web应用进行攻击。

-

实时监控和日志记录:ModSecurity可以记录每个HTTP事务的详细信息,包括请求头、响应头、请求体、响应体等,帮助管理员诊断和分析潜在的安全问题。

-

自定义规则引擎:ModSecurity提供了灵活的规则引擎,管理员可以根据实际需求编写和配置自定义的安全规则,以适应不同的Web应用和安全策略。

-

日志分析和报告:ModSecurity支持将日志输出到各种格式,包括文本日志、JSON格式、以及ELK(Elasticsearch、Logstash、Kibana)等流行的日志分析工具。

-

扩展性:ModSecurity可以通过编写自定义的脚本和插件来扩展其功能,满足特定的需求和场景。

使用场景

-

保护Web应用程序: ModSecurity通常用于保护Web应用程序免受各种Web攻击,如SQL注入、XSS、CSRF等。

-

合规性要求: 许多合规性标准,如PCI DSS,要求实施WAF来保护Web应用程序和敏感数据。

-

安全研究和分析: ModSecurity的日志记录功能使安全专家能够对Web流量进行审计和分析,以识别安全威胁和漏洞。

与其他安全解决方案的比较

-

WAF vs IDS/IPS:与传统的入侵检测系统(IDS)或入侵防御系统(IPS)相比,WAF更专注于Web应用层的安全防护,能够深入分析HTTP流量并检测Web攻击。

-

ModSecurity vs 商业WAF:商业WAF通常提供更多的功能和技术支持,但相对而言成本更高。ModSecurity作为开源解决方案,免费且灵活,但可能需要更多的技术支持和配置。

ModSecurity是一款强大而灵活的Web应用防火墙,能够帮助管理员保护Web应用免受各种类型的攻击。通过合理的配置和规则定制,可以有效地提高Web应用的安全性,并降低遭受攻击的风险。

ModSecurity在Nginx中的应用

ModSecurity是一款开源的Web应用防火墙(WAF),用于保护Web应用免受各种攻击。

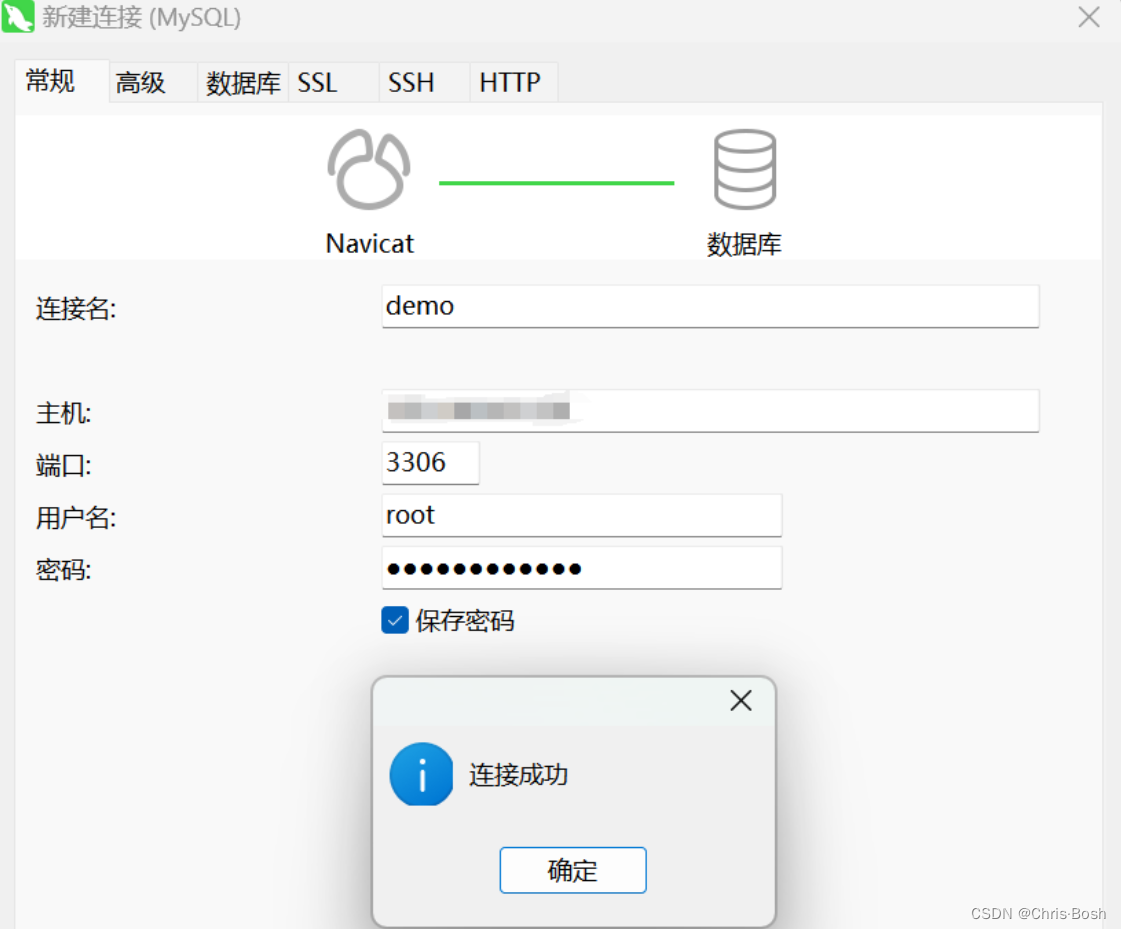

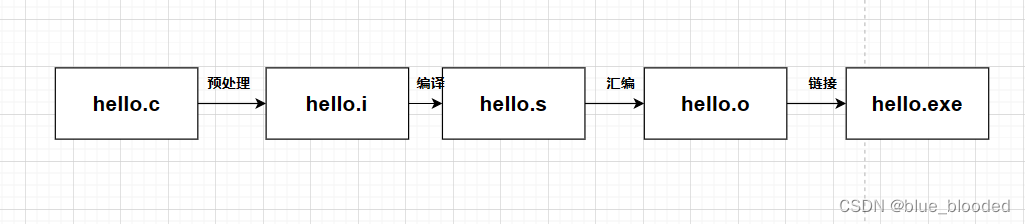

安装ModSecurity

-

安装依赖包:

sudo apt-get update sudo apt-get install libxml2 libxml2-dev libpcre3 libpcre3-dev libapr1 libapr1-dev libaprutil1 libaprutil1-dev -

下载并编译ModSecurity:

git clone https://github.com/SpiderLabs/ModSecurity cd ModSecurity ./build.sh ./configure make sudo make install -

下载并编译Nginx ModSecurity模块:

git clone --depth 1 https://github.com/SpiderLabs/ModSecurity-nginx.git cd /path/to/nginx/source ./configure --add-module=/path/to/ModSecurity-nginx make sudo make install

配置ModSecurity

-

基本配置:

load_module modules/ngx_http_modsecurity_module.so; http { modsecurity on; modsecurity_rules_file /etc/nginx/modsec/main.conf; server { location / { proxy_pass http://backend; modsecurity on; } } } -

规则配置:

使用默认的OWASP核心规则集(CRS):git clone https://github.com/coreruleset/coreruleset /etc/nginx/modsec/coreruleset cp /etc/nginx/modsec/coreruleset/crs-setup.conf.example /etc/nginx/modsec/coreruleset/crs-setup.conf修改

/etc/nginx/modsec/main.conf:Include /etc/nginx/modsec/coreruleset/crs-setup.conf Include /etc/nginx/modsec/coreruleset/rules/*.conf

![springboot2+mybatis-plus+vue3创建入门小项目[学生管理系统]02[实战篇]](https://img-blog.csdnimg.cn/img_convert/4f0ad47bb99b4df4de9b78222aa1a5c5.png)