文章目录

- 一、目标应用

- 二、环境

- 三、步骤

- 1、重打包

- 2、运行打包后apk

- 3、找到签名信息

- (1)、查看apk签名信息

- (2)、hook Android方法获取apk签名信息

- (3)、转为md5验证

- 4、hook apk签名信息

- 四、总结

- 五、相关源码

1、【网络安全】【Frida实践案例】某图xx付费功能逆向分析(一)

2、【网络安全】【Frida实践案例】某图xx付费功能逆向分析(二)

1、文章仅供学习参考,严禁非法使用!如非法使用,而导致的一切后果,由使用者自负!

2、禁止将本文技术或者本文所关联的项目源码用于任何除学习外的目的。

3、文中案例应用均来自网络,若有侵权烦请告知,第一时间删除。

一、目标应用

Y29tLm10Lm10eHgubXR4eA==

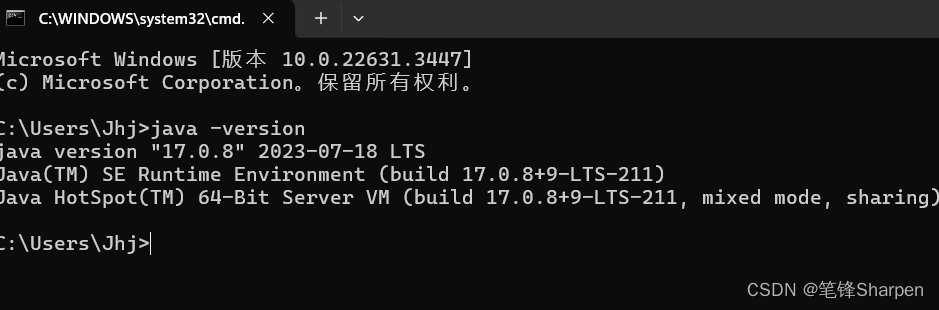

二、环境

- PyCharm

- Frida

- objection

- Jadx

- 手机Android13

三、步骤

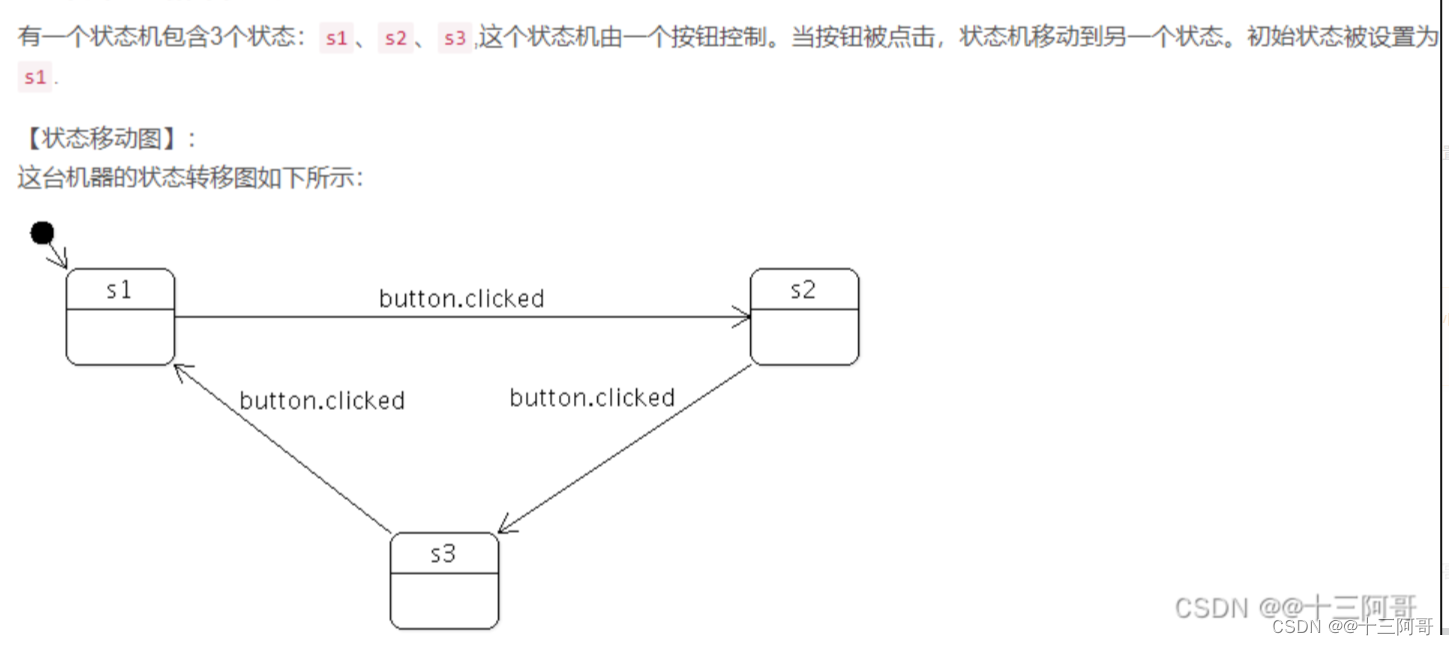

1、重打包

通过第一篇文章,我们已经得到hook点,并能使用会员功能。接下来尝试重打包进行环境固化使用。

(1)、反编译对应dex文件,修改对应方法。

(2)、对修改后的dex文件进行保存,文件有改动,签名失效。

(3)、对apk文件进行重签名。

这里过程就不详细赘述了。

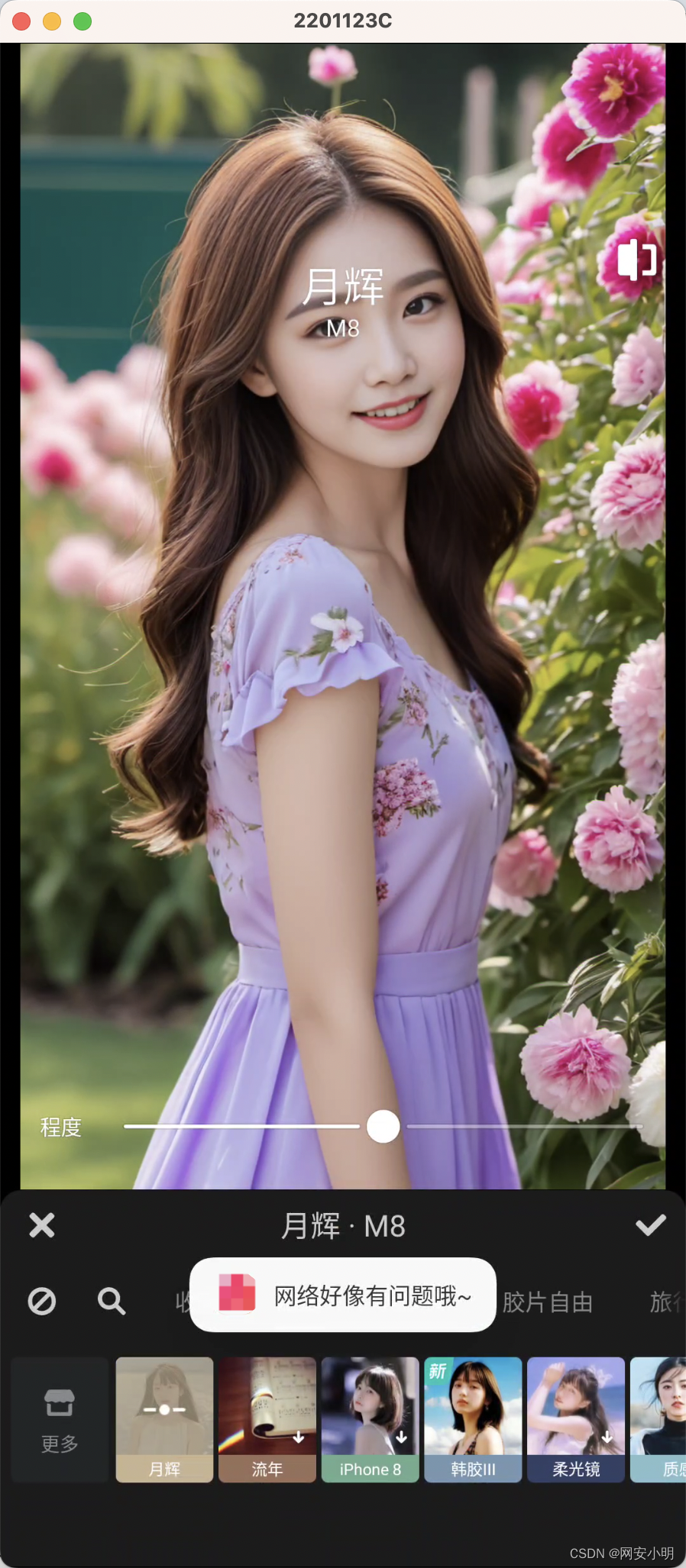

2、运行打包后apk

提示网络异常。

3、找到签名信息

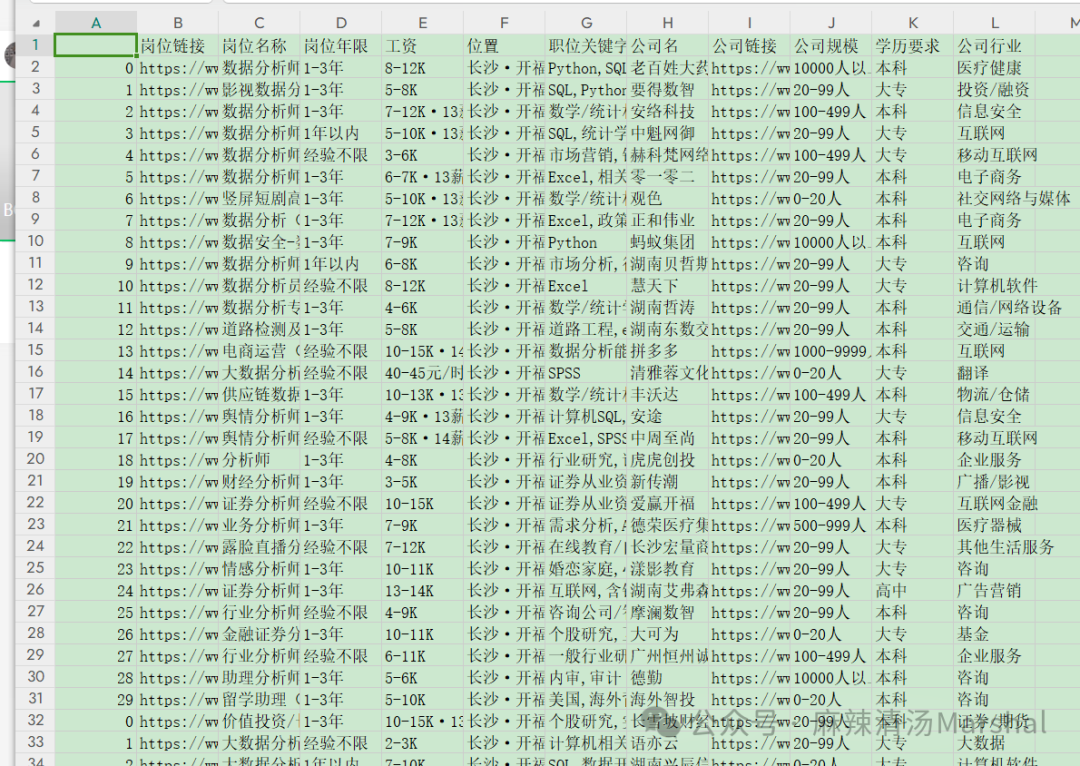

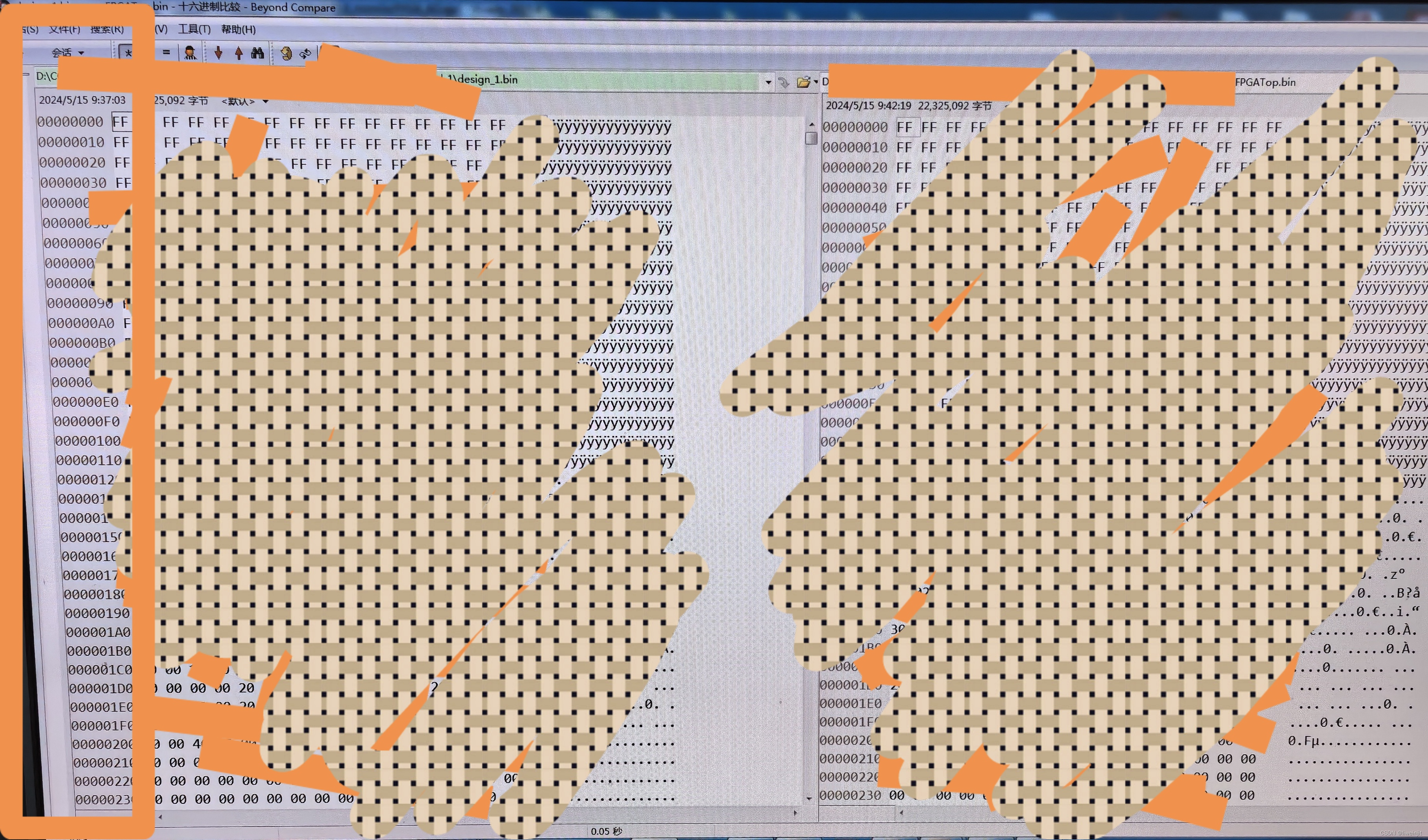

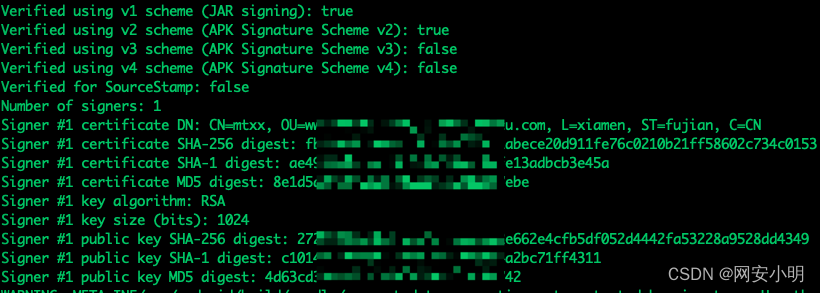

(1)、查看apk签名信息

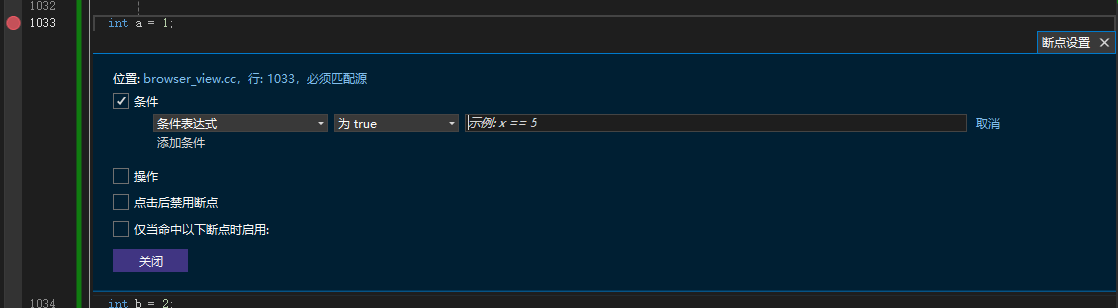

(2)、hook Android方法获取apk签名信息

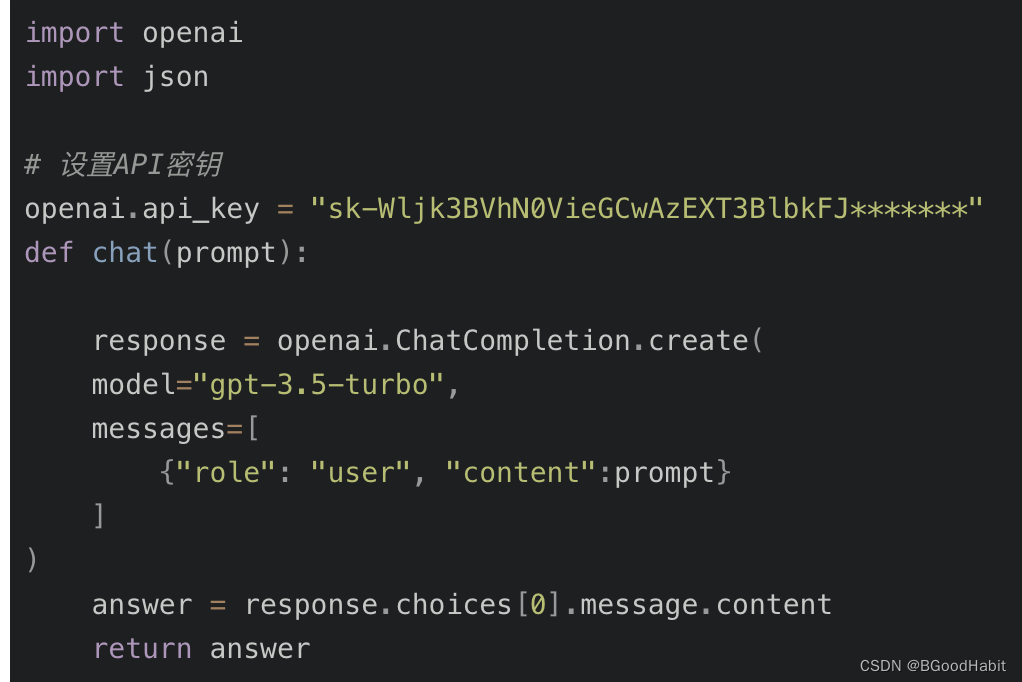

let Signature = Java.use("android.content.pm.Signature");

Signature["toByteArray"].implementation = function () {

showStacks();

console.log(`Signature.toByteArray is called`);

let result = this["toByteArray"]();

console.log(`Signature.toByteArray result=${result}`);

return result;

};

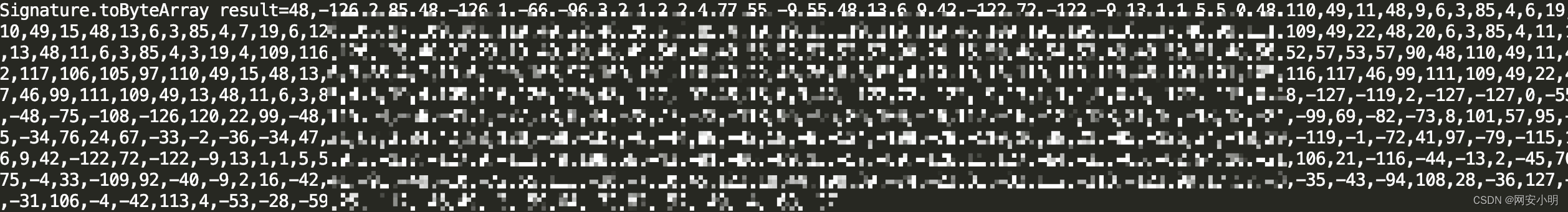

得到信息:

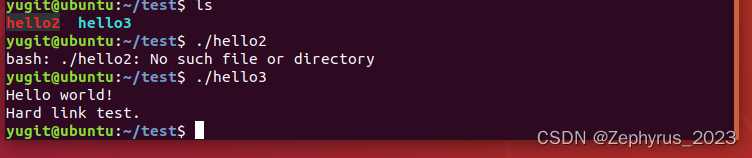

(3)、转为md5验证

跟签名信息中的一致。

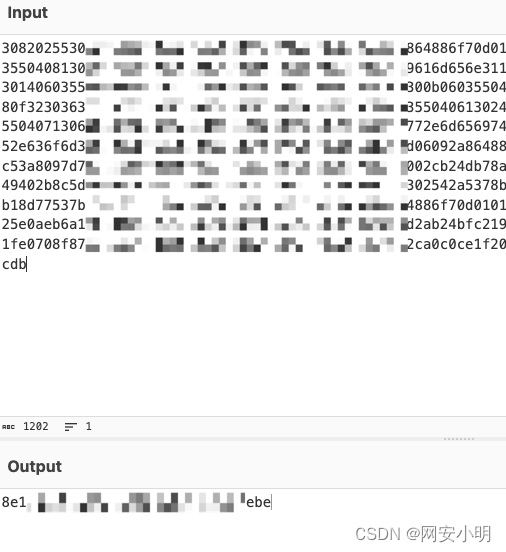

4、hook apk签名信息

测试:apk可以正常访问网络。欣喜若狂~

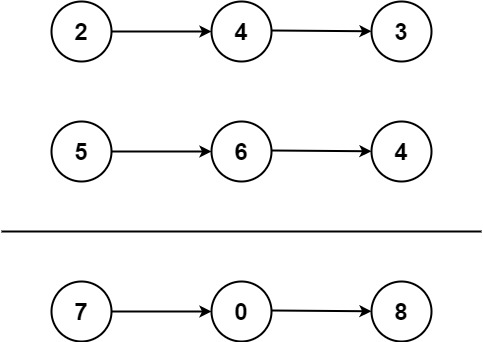

试下资源下载:

直接给我来个so崩溃,可以的~~~

四、总结

- 整体hook过程比较顺畅。

- 配合objection使用,快速定位需要的方法。

五、相关源码

1、文章仅供学习参考,严禁非法使用,如非法使用,而导致的一切后果,由使用者自负。

2、禁止将本文技术或者本文所关联的项目源码用于任何除学习外的目的。

3、文中案例应用均来自网络,若有侵权烦请告知,第一时间删除。