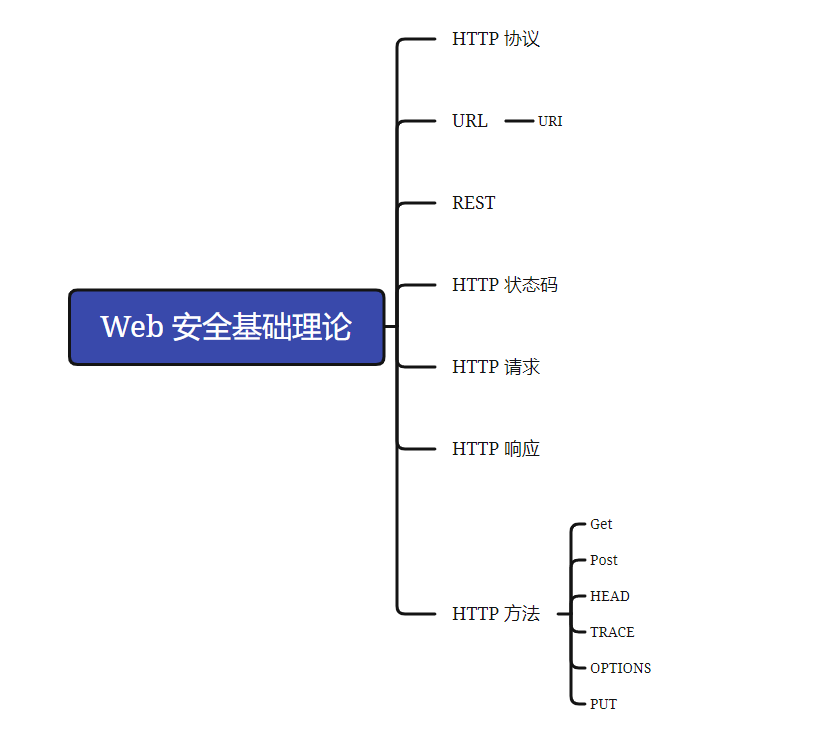

Web 安全基础理论

培训、环境、资料、考证

公众号:Geek极安云科

网络安全群:624032112

网络系统管理群:223627079

网络建设与运维群:870959784

移动应用开发群:548238632

短视频制作群: 744125867

极安云科专注于技能提升,赋能

2024年广东省高校的技能提升,受赋能的客户院校均获奖!

2024年江苏省赛一二等奖前13名中,我们赋能客户占五支队伍!

2024年湖南省赛赋能三所院校均获奖!

2024年山东省赛赋能两所院校均获奖!

2024年湖北省赛赋能参赛院校九支队伍,共计斩获一等奖2项、三等奖7项!

0x01 HTTP

HTTP(HyperText Transfer Protocol,超文本传输协议),是访问万维网使用的核心通信协议,也是今天所有Web应用程序使用的通信协议

HTTP使用一种基于消息的模型:客户端送出一条请求消息,而后由服务器返回一条响应消息。该协议基本上不需要连接,虽然HTTP使用有状态的TCP协议作为它的传输机制,但每次请求与响应交换都自动完成,并且可能使用不同的TCP连接。

0x02 URL

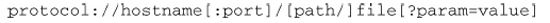

URL(Uniform Resource Locator,统一资源定位符)是标识Web资源的唯一标识符,通过它即可获取其标识的资源。最常用的URL格式如下:

这个结构中有几个部分是可选的。如果端口号与相关协议使用的默认值不同,则只包含端口号即可。用于生成前面的HTTP请求的URL为:

Web页面常常使用这些相对形式描述Web站点或应用程序中的导航。

实际上 URL 因该称作 URI 统一资源标识符,但这一术语仅用于正式规范中,我们参考即可

0x03 REST 🔺

表述性状态转移(REST)是分布式系统的一种体系架构,在这类体系架构中,请求和响应包含系统资源当前状态的表述。万维网,包括HTTP协议和URL格式中使用的核心技术,均符合REST体系架构风格。

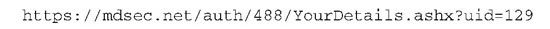

虽然在查询字符串中包含参数的URL本身遵循REST约束,但“REST风格的URL”一词通常指在URL文件路径而非查询字符串中包含参数的URL。例如,下面这个包含查询字符串的URL:

与以下包含“REST风格”参数的URL相对应:

0x04 HTTP 状态码 🔺

关于响应码,我们这里列出常见且有用的,以表格呈现,方便清晰和保存

| responseCode | explanation |

|---|---|

| 100-200 | |

| 1xx | (表示请求已被接受,并需要处理) |

| 100 | (初始的请求已经接受),客户应当继续发送请求的其余部分 |

| 101 | 服务器将遵从客户的请求转换到另外一种协议 |

| 200-300 | |

| 2xx | **(请求成功)**表示成功处理了请求的状态代码 |

| 200 | **(成功)**服务器已成功处理了请求。通常,这表示服务器提供了请求的网页。 |

| 201 | **(已创建)**请求成功并且服务器创建了新的资源 |

| 202 | **(已接受)**服务器已接受请求,但尚未处理 |

| 203 | **(非授权信息)**服务器已成功处理了请求,但返回的信息可能来自另一资源。 |

| 204 | **(无内容)**服务器成功处理了请求,但没有返回任何内容 |

| 205 | **(重置内容)**服务器成功处理了请求,但没有返回任何内容 |

| 206 | **(部分内容)**服务器成功处理了部分 GET 请求 |

| 300-400 | |

| 3开头 | **(请求被重定向)**表示要完成请求,需要进一步操作。通常,这些状态代码用来重定向 |

| 300 | **(多种选择)**针对请求,服务器可执行多种操作。服务器可根据请求者(user agent)选择一项操作,或提供操作列表供请求者选择 |

| 301 | **(永久移动)**请求的网页已永久移动到新位置。服务器返回此响应(对 GET 或 HEAD 请求的响应)时,会自动将请求者转到新的位置 |

| 302 | **(临时移动)**服务器目前从不同位置的网页响应请求,但请求者应继续使用原有位置来进行以后的请求 |

| 303 | **(查看其他位置)**请求者应当对不同的位置使用单独的 GET 请求来检索响应时,服务器返回此代码 |

| 304 | **(未修改)**自从上次请求后,请求的网页未修改过。服务器返回此响应,不会返回网页内容 |

| 305 | **(使用代理)**请求者只能使用代理访问请求的网页。如果服务器返回此响应,还表示请求者应使用代理 |

| 307 | **(临时重定向)**服务器目前从不同位置的网页响应请求,但请求者继续使用原有位置来进行以后的请求 |

| 400-500 | |

| 4开头 | **(请求错误)**这些状态码表示请求可能出错,妨碍了服务器的处理 |

| 400 | **(错误请求)**服务器不理解请求的语法 |

| 401 | **(未授权)**请求要求身份验证。对于需要登录的网页,服务器可能返回此响应 |

| 403 | **(禁止)**服务器拒绝请求 |

| 404 | **(未找到)**服务器找不到请求的网页 |

| 405 | **(方法禁用)**禁用请求中指定的方法 |

| 406 | **(不接受)**无法使用请求的内容特性响应请求的网页 |

| 407 | **(需要代理授权)**此状态代码与 401 (未授权)类似,但指定请求者应当授权使用代理 |

| 408 | **(请求超时)**服务器等候请求时发生超时 |

| 409 | **(冲突)**服务器在完成请求时发生冲突。服务器必须在响应中包含有关冲突的信息 |

| 410 | **(已删除)**如果请求的资源已永久删除,服务器就会返回此响应 |

| 411 | **(需要有效长度)**服务器不接受不含有效内容长度标头字段的请求 |

| 412 | **(未满足前提条件)**服务器未满足请求者在请求中设置的其中一个前提条件 |

| 413 | **(请求实体过大)**服务器无法处理请求,因为请求实体过大,超出服务器的处理能力 |

| 414 | **(请求的 URI 过长)**请求的URI(通常为网址)过长,服务器无法处理 |

| 415 | **(不支持的媒体类型)**请求的格式不受请求页面的支持 |

| 416 | **(请求范围不符合)**如果页面无法提供请求的范围,则服务器返回此状态代码 |

| 417 | **(未满足期望值)**服务器未满足“期望”请求标头字段要求 |

| 500 | |

| 5开头: | **(服务器错误)**这些状态代码表示服务器在尝试处理请求时发生内部错误。这些错误可能是服务器本身的错误,而不是请求出错。 |

| 500: | **(服务器内部错误)**服务器遇到错误,无法完成请求 |

| 501: | **(尚未实施)**服务器不具备完成请求的功能。例如,服务器无法识别请求方法时可能会返回此代码 |

| 502: | **(错误网关)**服务器作为网关或代理,从上游服务器收到无效响应 |

| 503: | **(服务不可用)**服务器目前无法使用(由于超载或停机维护)。通常,这只是暂时状态 |

| 504: | **(网关超时)**服务器作为网关或代理,但是没有及时从上游服务器收到请求 |

| 505: | **(HTTP 版本不受支持)**服务器不支持请求中所用的 HTTP 协议版本 |

0x05 HTTP 请求

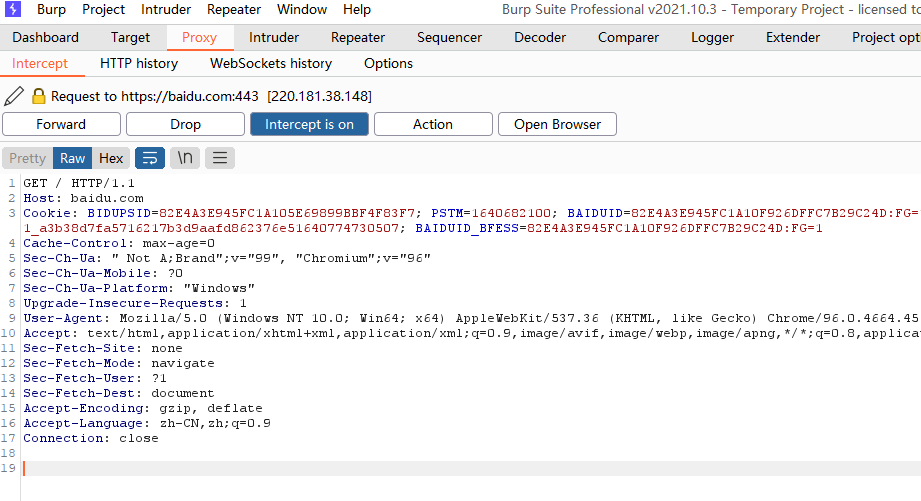

所有HTTP消息(请求与响应)中都包含一个或几个单行显示的消息头(header),然后是一个强制空白行,最后是消息主体(可选)。以下是一个典型的HTTP请求:

这需要我们具备捕获数据包的基本操作,后面我们会讲解,我们先了解即可

其中包含一些其他参数,比如我们常见的 cookie,host,User-Agent 等,我们在后面会讲解

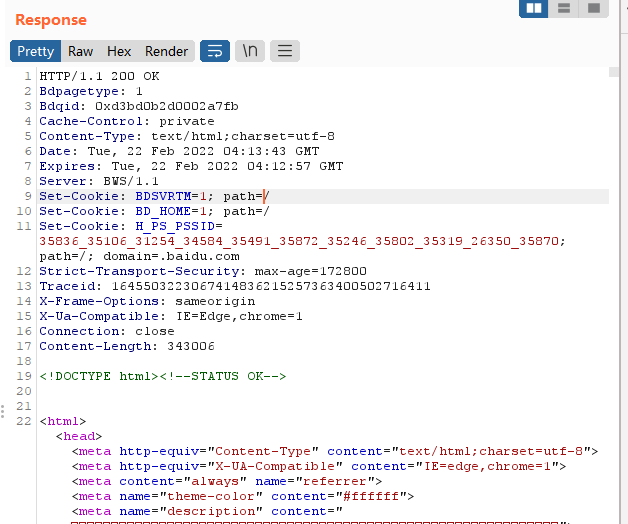

0x06 HTTP 响应

下面是一个简单是 HTTP 响应过程以及响应数据,其中包含了 HTTP 协议号,以及响应码,其中发送了 Set-Cookie,以及 HTML 代码以响应页面。

其中也包含了一些常见参数,我们会在后面讲述

0x07 HTTP 方法

HTTP 方法主要分类如下,我们一个一个讲解:

- Get

- Post

- HEAD

- TRACE

- OPTIONS

- PUT

1.Get 🔺

==GET方法的作用在于获取资源。==它可以用于URL查询字符串的形式向所请求的资源发送参数。这使用户可将一个包含动态资源的URL标注为书签,用户自己或其他用户随后可重复利用该书签来获取等价的资源(作用与标注为书签的搜索查询相似)。URL显示在屏幕上,并被记录在许多地方,如浏览器的历史记录和Web服务器的访问日志中。如果单击外部链接,还可以用Referer消息头将它们传送到其他站点。因此,请勿使用查询字符串传送任何敏感信息。

2.Post 🔺

==POST方法的主要作用是执行操作。使用这个方法可以在URL查询字符串与消息主体中发送请求参数。==尽管仍然可以将URL标注为书签,但书签中并不包含消息主体发送的任何参数。许多维护URL日志的位置及Referer消息头也将这些参数排除在外。因为POST方法旨在执行操作,如果用户单击浏览器上的“后退”按钮,返回一个使用这种方法访问的页面,那么浏览器不会自动重新发送请求,而是就即将发生的操作向用户发出警告,如图3-1所示。这样做可防止用户无意中多次执行同一个操作。因此,在执行某一操作时必须使用POST请求。

3.HEAD

这个方法的功能与GET方法相似,不同之处在于==服务器不会在其响应中返回消息主体。==服务器返回的消息头应与对应GET请求返回的消息头相同。因此,这种方法可用于检查某一资源在向其提交GET请求前是否存在。

4.TRACE

这种方法主要用于诊断。服务器应在响应主体中返回其收到的请求消息的具体内容。这种方法可用于检测客户端与服务器之间是否存在任何操纵请求的代理服务器。

5.OPTIONS 🔺

这种方法要求服务器报告对某一特殊资源有效的HTTP方法。服务器通常返回一个包含Allow消息头的响应,并在其中列出所有有效的方法。

6.PUT 🔺

这个方法试图使用包含在请求主体中的内容,向服务器上传指定的资源。如果激活这个方法,渗透测试员就可以利用它来攻击应用程序。例如,通过上传任意一段脚本并在服务器上执行该脚本来攻击应用程序。

前提是对方服务器未开启文件锁,允许新文件诞生。

0x08 HTTP 消息头讲解 🔺

该知识点是重点

我们将消息头分为如下二种:

- 请求消息头

- 响应消息头

有一些消息头对我们没多大用处,所以我们记住重点即可,其他作为参考就行。

常用消息头

-

Connection:这个消息头用于告诉通信的另一端,在完成HTTP传输后是关闭TCP连接,还是保持连接开放以接收其他消息。

-

Content-Encoding:这个消息头为消息主体中的内容指定编码形式(如gzip),一些应用程序使用它来压缩响应以加快传输速度。

-

Content-Length:这个消息头用于规定消息主体的字节长度。(HEAD语法的响应例外,它在对应的GET请求的响应中指出主体的长度。)

-

Content-Type:这个消息头用于规定消息主体的内容类型。例如,HTML文档的内容类型为 text/html。

-

Transfer-Encoding:这个消息头指定为方便其通过HTTP传输而对消息主体使用的任何编码。如果使用这个消息头,通常用它指定块编码。

请求消息头

-

Accept:这个消息头用于告诉服务器客户端愿意接受哪些内容,如图像类型、办公文档格式等。

-

Accept-Encoding:这个消息头用于告诉服务器,客户端愿意接受哪些内容编码。

-

==Authorization:==这个消息头用于为一种内置HTTP身份验证向服务器提交证书。

-

==Cookie:==这个消息头用于向服务器提交它以前发布的cookie。

-

==Host:==这个消息头用于指定出现在所请求的完整URL中的主机名称。

-

if-Modified-Since:这个消息头用于说明浏览器最后一次收到所请求的资源的时间。

如果自那以后资源没有发生变化,服务器就会发出一个带状态码304的响应,指示客户端使用资源的缓存副本。

-

If-None-Match:这个消息头用于指定一个实体标签。实体标签是一个说明消息主体内容的标识符。当最后一次收到所请求的资源时,浏览器提交服务器发布的实体标签。服务器可以使用实体标签确定浏览器是否使用资源的缓存副本。

-

==Origin:==这个消息头用在跨域Ajax请求中,用于指示提出请求的域

-

==Referer:==这个消息头用于指示提出当前请求的原始URL。

-

==User-Agent:==这个消息头提供与浏览器或生成请求的其他客户端软件有关的信息。

响应消息头

-

Access-Control-Allow-Origin:这个消息头用于指示可否通过跨域Ajax请求获取资源。

-

Cache-Control:这个消息头用于向浏览器传送缓存指令(如M-cache)。

-

ETag:这个消息头用于指定一个实体标签。客户端可在将来的请求中提交这个标识符,获得和If-None-Match消息头中相同的资源,通知服务器浏览器当前缓存中保存的是哪个版本的资源。

-

Expires:这个消息头用于向浏览器说明消息主体内容的有效时间。在这个时间之前,浏览器可以使用这个资源的缓存副本。

-

Location:这个消息头用于在重定向响应(那些状态码以3开头的响应)中说明重定向的目标。

-

Pragma:这个消息头用于向浏览器传送缓存指令(如no-cache)。

-

==Server:==这个消息头提供所使用的Web服务器软件的相关信息。

-

==Set-Cookie:==这个消息头用于向浏览器发布cookie,浏览器会在随后的请求中将其返回给服务器。

-

WWW-Authenticate:这个消息头用在带401状态码的响应中,提供与服务器所支持的身份验证类型有关的信息。

-

X-Frame-Options:这个消息头指示浏览器框架是否及如何加载当前响应

0x09 HTTPS

HTTP 使用普通的非加密TCP作为其传输机制,因此,处在网络适当位置的攻击者能够截取这个机制。HTTPS本质上与HTTP一样,都属于应用层协议,但HTTPS通过安全传输机制——安全套接层(Secure Socket Layer,SSL)——传送数据。这种机制可保护通过网络传送的所有数据的隐密性与完整性,显著降低非入侵性拦截攻击的可能性。不管是否使用SSL进行传输,HTTP请求与响应都以完全相同的方式工作。

有意思的是:如今的SSL实际上已经由 TLS(Transport Layer Security,传输层安全)代替,但后者通常还是使用SSL这个名称

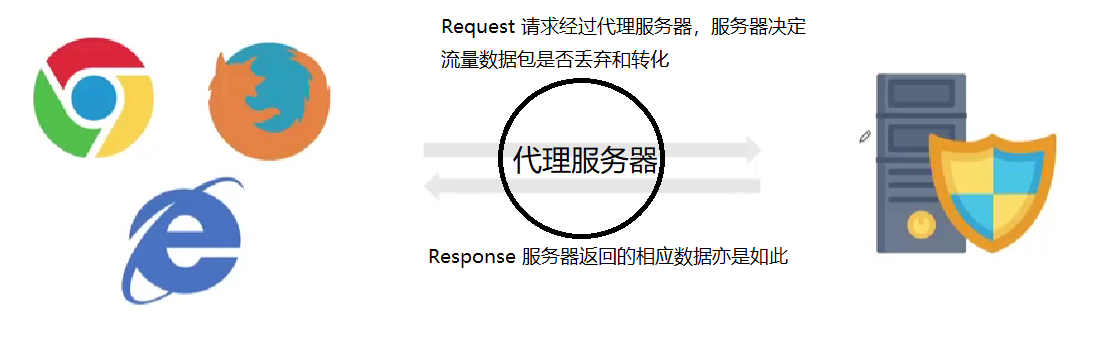

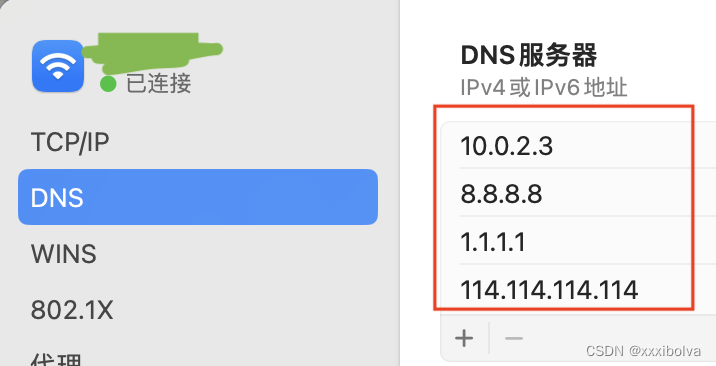

0x10 代理

HTTP 代理服务器是一个协调客户端浏览器与目标 Web 服务器之间访问的服务器。当配置浏览器使用代理服务器时,它会将所有请求提交到代理服务器,代理服务器再将请求转送给相关 Web 服务器,并将响应返回给浏览器。

我们可以将代理服务器或者代理理解为一个拦路的强盗

不管是谁来,只要我们起了代理,那么就必须走我这个代理的路,我们可以起到拦截流量,或者不拦截流量的操作

通常不拦截流量,会将流量转发给代理服务区,然后再通过代理服务器转发给目标,这就形成了一个隐藏自身 IP 的方法。

常见代理服务器:快代理

常见抓包工具:BurpSuite,Fiddle,Charles,Wireshark,TCPdump(Linux),科来网络分析系统,WPE 封包技术等等

0x11 Bugku CTF 演练

Bugku 网址:https://ctf.bugku.com/

演练总共分以下;

- GET

- POST

完成以上两种 HTTP 请求方法 CTF 入门赛题,增强我们对 GET POST 请求方法的记忆增强与理解

题目分布在 Web 分类中

关于 CTF 平台无限金币刷题注册

有些 CTF 平台如果可以使用邮箱注册,我们可以使用网上的临时邮箱;

这里给一个参考链接:https://tempmail.cn/

用临时邮箱注册,以达到无限金币刷题练习。

GET 演练

分析给出的 PHP 代码

$what=$_GET['what'];

echo $what;

if($what=='flag')

echo 'flag{****}';

-

可以看到,有一个 what 变量,使用 GET HTTP 方法接收数据,指定 what 字符串为接收

-

然后是一个判断 <如果 GET 传输给 what 接收的字符串中全等于 ‘flag’ 字符串,那么输出 flag>

payload

http://114.67.175.224:17979/?what=flag

最终输出 flag

flag{783c1d6b0fd59da9efd54220ac4ae6b5}

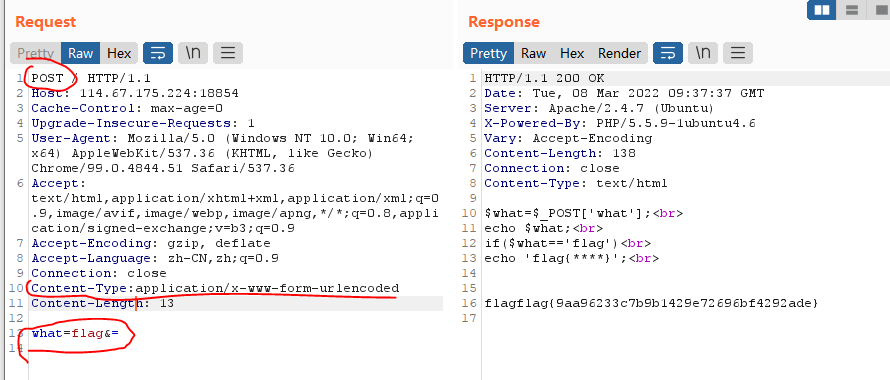

POST 演练

分析给出的 PHP 代码

$what=$_POST['what'];

echo $what;

if($what=='flag')

echo 'flag{****}';

可以看到,代码跟 GET 那道题目一样,只是请求的方法变了,我们只需要发送 POST 请求,使 what==flag 即可

能够操作的工具和方法这里给出:

- Hackbar 浏览器插件

- 其他类似 hackbar 的插件

- BurpSuite 代理拦截发送 POST 数据

除了 BurpSuite 的方法之外,其他拿到 flag 的方式都差不多,但是不能增加我们对 POST 方法的理解

所以我这里操作 BurpSuite 解题

先使用 SwitchyOmega 挂起代理

给个名称然后确认

操作之后应用

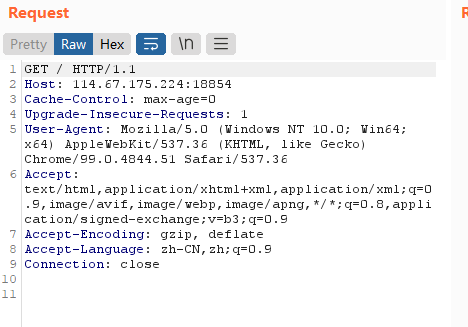

BurpSuite 操作 POST 数据

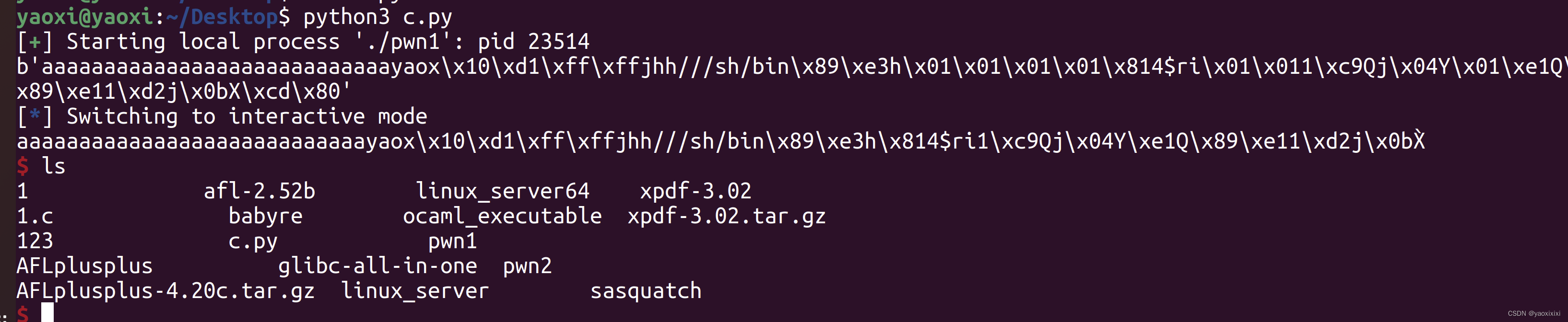

挂起代理,拦截数据,发送到 Repeater,修改数据包以发送 POST 方法数据,拿到 flag

-

其中的关键点就在于,如果发送 POST 数据,需要我们给定一个

Content-type -

这样目标服务器才能够解析我们发送的 POST 数据,否则服务器不解析。

拿到数据包

修改数据包

这也就是 POST 与 GET 的区别,我们要掌握这种基础知识

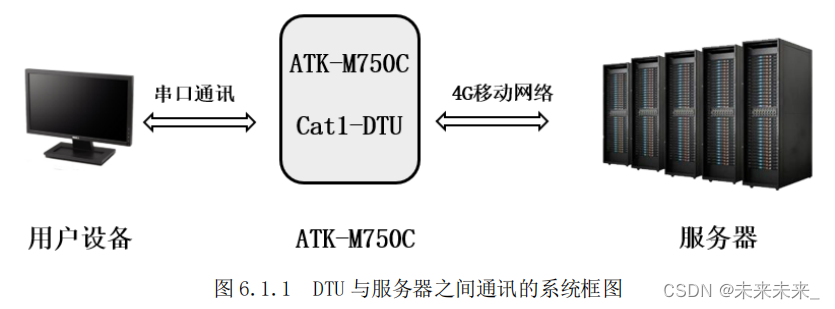

0x12 Tomcat CVE-2017-12615 PUT 方法任意文件上传漏洞演练

关于这个 PUT 上传是最为基础的漏洞,也是安全入门必须理解的一个 HTTP 方法

漏洞环境搭建

先把测试环境搭建起来:

-

安装 Centos 7 Linux 虚拟机

-

配置国内在线 Yum源

curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo yum makecache -

配置国内 docker 源

yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo -

配置 Python3 环境

yum install python3 –y -

升级 pip

python3 -m pip install --upgrade pip -

配置 pip 国内源

打开(若没有自行创建 mkdir ~/.pip 然后 touch pip.conf)配置文件 ~/.pip/pip.conf

修改如下:

[global] index-url = https://pypi.tuna.tsinghua.edu.cn/simple [install] trusted-host = https://pypi.tuna.tsinghua.edu.cn配置完后,查看镜像地址,确认

$ pip3 config list global.index-url='https://pypi.tuna.tsinghua.edu.cn/simple' install.trusted-host='https://pypi.tuna.tsinghua.edu.cn' -

搭建 Docker 环境

1:安装 docker

yum install docker-ce2:启动 Docker

systemctl start docker3:将 Docker 加入开机自启动

systemctl enable docker4:pip 安装 Docker-compose

pip install docker-compose5:安装文件传输工具:

yum install lrzsz -y6:进入相关漏洞目录下载环境

docker-compose build7:启动环境

docker-compose up -d <-d 表示后台运行>8:查看操作路径

docker-compose ps9:关闭环境

docker-compose down

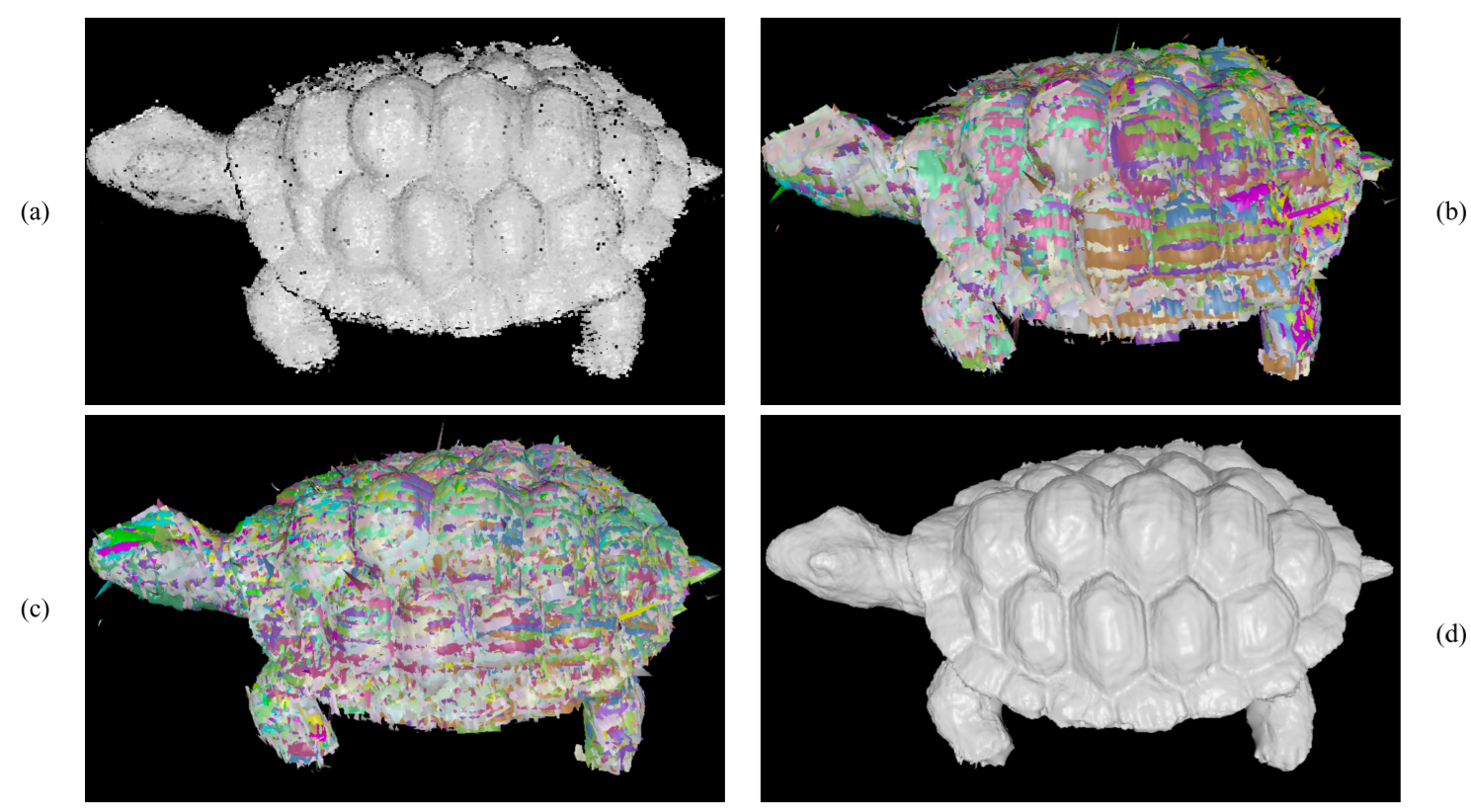

以下我将操作步骤列出;

- 点击网站可转自身文件夹站点

- 使用代理拦截数据包

- 修改数据包请求方法为 OPTIONS,查看是否支持 PUT 方法

- 若支持 PUT 方法,则以网站支持语言上传 WebShell [^ Apache Tomcat JSP]

- 连接 WebShell 拿下权限,JSP 默认以 root 权限运行

其中在这些步骤中,有我们需要操作,注意的地方如下:

PUT /shell.jsp/ HTTP\1.1

指定上传的 WebShell name 路径表达必须完整

不能 PUT /shell.jsp HTTP\1.1 这样会上传失败

6:进入相关漏洞目录下载环境

docker-compose build7:启动环境

docker-compose up -d <-d 表示后台运行>8:查看操作路径

docker-compose ps9:关闭环境

docker-compose down

以下我将操作步骤列出;

- 点击网站可转自身文件夹站点

- 使用代理拦截数据包

- 修改数据包请求方法为 OPTIONS,查看是否支持 PUT 方法

- 若支持 PUT 方法,则以网站支持语言上传 WebShell [^ Apache Tomcat JSP]

- 连接 WebShell 拿下权限,JSP 默认以 root 权限运行

其中在这些步骤中,有我们需要操作,注意的地方如下:

PUT /shell.jsp/ HTTP\1.1

指定上传的 WebShell name 路径表达必须完整

不能 PUT /shell.jsp HTTP\1.1 这样会上传失败

![[uniapp 地图组件] 小坑:translateMarker的回调函数,会调用2次](https://img-blog.csdnimg.cn/direct/e36a6997c1a849ca9d5bcb3a79eaf285.png)