what

Web应用防火墙(Web Application Firewall)

WAF可对网站或者App的业务流量进行恶意特征识别及防护,在对流量清洗和过滤后,将正常、安全的流量返回给服务器,避免网站服务器被恶意入侵导致性能异常等问题,从而保障网站的业务安全和数据安全。

why

如今下一代防火墙集成的功能越来越多,为什么waf依然有一席之地?

首先 防火墙最重要的功能就是位于外网与内网的边界,基于IP进行数据包的转发与丢弃(包过滤),但是网站作为向外界展示的门面,避免不了需要与来自外网的请求进行交互,因此web服务器被放置在DMZ区,这种网络部署,比起一般的防火墙方案,对来自外网的攻击者来说又多了一道关卡。因此为了应对专门针对web的攻击,waf应运而生

how

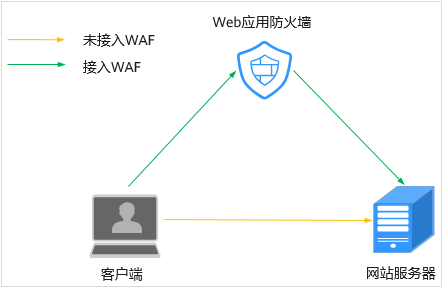

当网站没有接入到WAF前,DNS直接解析到源站的IP。网站接入WAF后,需要把DNS解析到WAF的CNAME(CNAME-将域名指向另外一个域名),这样流量才会先经过WAF,WAF再将流量转到源站,实现网站流量检测和攻击拦截。

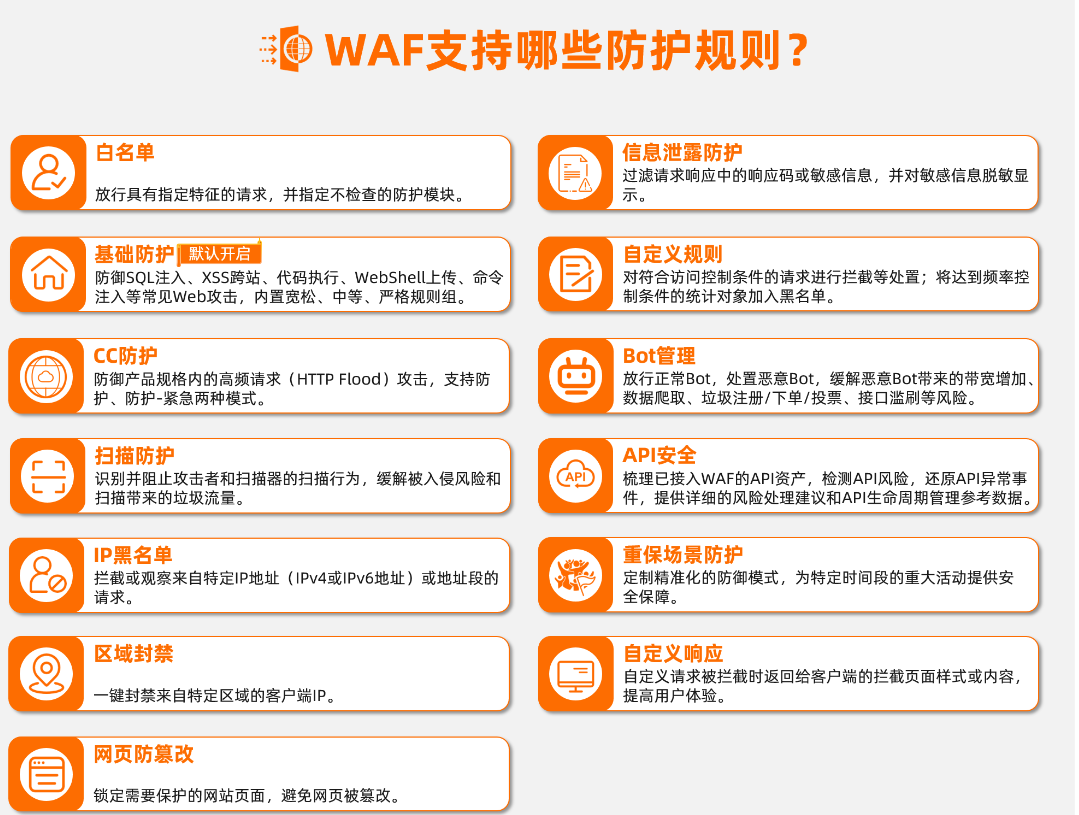

防护规则

ip白/黑名单

通过设置白/黑名单规则匹配条件,指定要检测的匹配特征。如果某个请求满足规则中设置的匹配条件(匹配字段(url/ip/cookie/useragent/body/headerhost/refere) 匹配符(包括/不包括) 匹配内容(请求路径)),则该请求命中对应规则。

cc防护

what cc攻击

CC攻击可以归为DDoS攻击的一种,其原理就是攻击者控制某些主机不停地发大量正常请求数据包给对方服务器造成服务器资源耗尽,一直到宕机崩溃。---DDOS针对IP攻击,cc针对网站攻击

大流量的DDoS攻击主要是针对IP的四层攻击,而CC攻击是针对七层应用的攻击(例如HTTP GET/POST Flood)。WAF可以防御CC攻击,但对于大流量的DDoS攻击,由于需要通过足够大的带宽资源把所有流量都硬抗下来再进行清洗,只能通过DDoS防护服务来防护。

how 防范

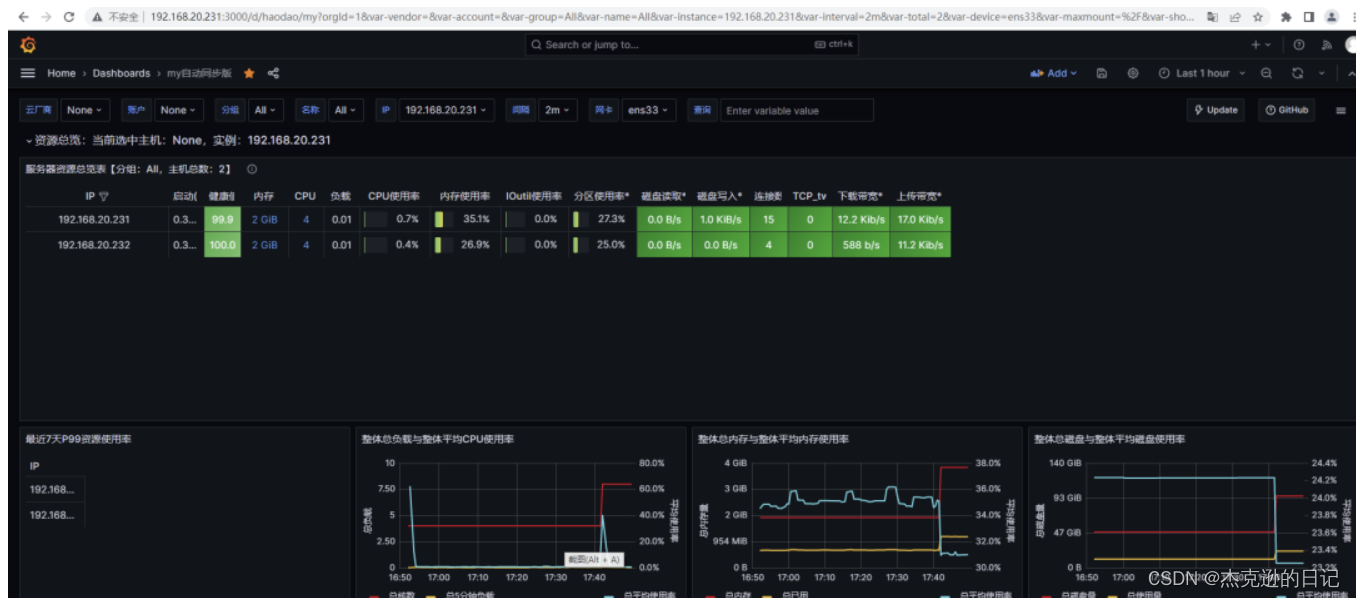

出现网站响应缓慢,流量、CPU、内存等指标异常时认为网站正遭受cc攻击,防护规则,通过限制单个IP/Cookie/Referer访问者对防护网站上源端的访问频率缓解攻击

扫描防护

设置扫描防护规则(高频扫描/短时间内访问大量无效/隐藏目录),识别扫描行为和扫描器特征,阻止攻击者或扫描器对网站的大规模扫描行为,帮助Web业务降低被入侵的风险并减少扫描带来的垃圾流量

区域封禁

通过识别客户端访问请求的来源区域,一键封禁来自特定区域的访问或者允许特定区域的访问,解决部分地区高发的恶意请求问题。

网页防篡改

通过设置网页防篡改规则,锁定需要保护的网站页面(例如敏感页面)。当被锁定的页面在收到请求时,返回已设置的缓存页面,预防源站页面内容被恶意篡改

信息泄露防护

通过设置信息泄露防护规则,使得网站过滤服务器返回内容(例如异常页面、关键字)中的敏感信息(包含身份证号、电话号码、银行卡号、敏感词汇),脱敏展示敏感信息或返回默认异常响应页面

| 功能类别 | 功能说明 | |

| 业务配置 | 支持对网站的HTTP、HTTPS流量进行安全防护。 | |

| Web应用安全防护 | 常见Web应用攻击防护 |

|

| 深度精确防护----变形攻击检测 |

| |

| CC恶意攻击防护 |

| |

| 精准访问控制 |

| |

| 虚拟补丁 | 在Web应用漏洞补丁发布和修复之前,通过调整Web防护策略实现快速防护。 | |

| 攻击事件管理 | 支持对攻击事件、攻击流量、攻击规模的集中管理统计。 | |

| 灵活性、可靠性 |

| |