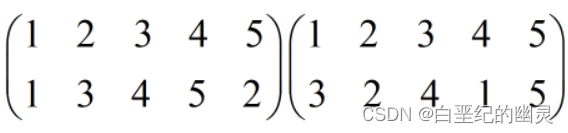

练习1:计算:

解:

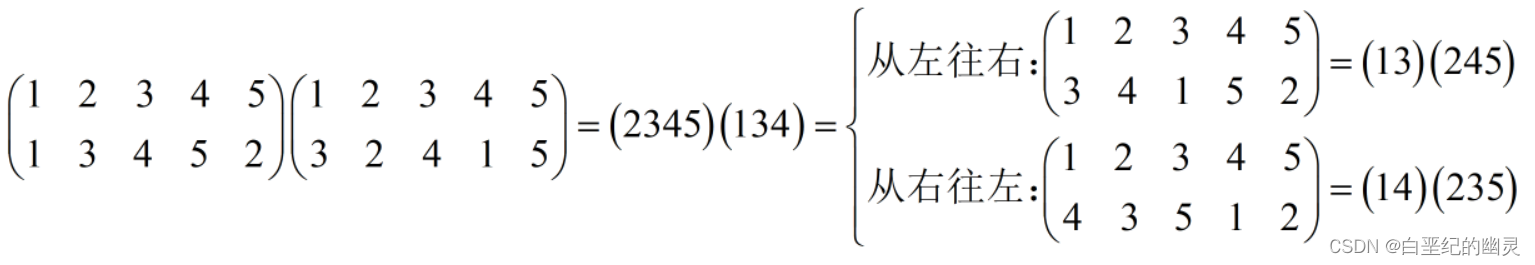

解析:①左边的置换是1保持不变,2变成3,3变成4,4变成5,5变成2,因此可以简写为(2345);右边的置换是2和5保持不变,1变成3,3变成4,4变成1,因此可以简写为(134)。

②两个置换按从左往右的顺序乘,便是:1先保持不变,然后变成3,因此相乘的结果是1变成3; 2先变成3,然后3再变成4,因此相乘的结果是2变成4;3先变成4,4再变成1,因此相乘的结果是3变成1;4先变成5,5再保持不变,因此相乘的结果是4变成5;5先变成2,2再保持不变,因此相乘后的结果是5变成2。

综上,按从左往右的顺序乘,结果是1变成3,2变成4,3变成1,4变成5,5变成2,注意到1和3是对换,即1和3之间的置换与2,4,5之间的置换是相互独立、互不影响的,所以可以记为(13)(245)(1和3先对换,然后2变4、4变5、5变2,或者先2变4、4变5、5变2,再将1,3对换)。

③两个置换按从右往左的顺序乘,便是:1先变成3,然后3再变成4,因此相乘的结果是1变成4; 2先保持不变,然后再变成3,因此相乘的结果是2变成3;3先变成4,4再变成5,因此相乘的结果是3变成5;4先变成1,1再保持不变,因此相乘的结果是4变成1;5先保持不变,然后再变成2,因此相乘后的结果是5变成2。

综上,按从右往左的顺序乘,结果是1变成4,2变成3,3变成5,4变成1,5变成2,注意到1和4是对换,即1和4之间的置换与2,3,5之间的置换是相互独立、互不影响的,所以可以记为(14)(235)(1和4先对换,然后2变3、3变5、5变2,或者先2变3、3变5、5变2,再将1,4对换)。

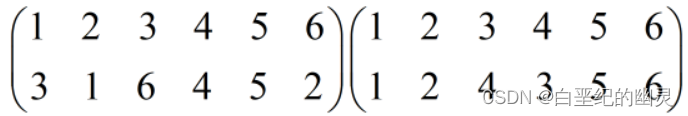

练习2:计算:

解:

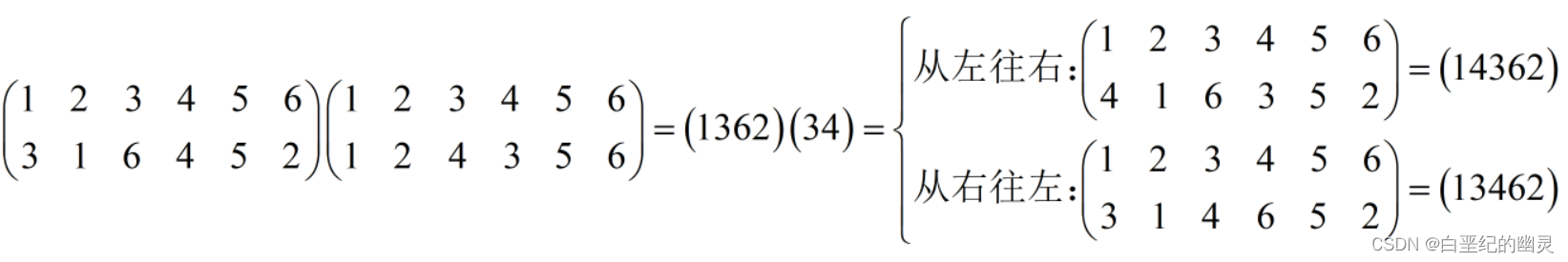

解析:①左边的置换是1变成3,2变成1,3变成6,4,5保持不变,6变成2,因此可以简写为(1362);右边的置换是1,2,5,6保持不变,3变成4,4变成3,因此可以简写为(34)。

②两个置换按从左往右的顺序乘,便是:1先变成3,然后3变成4,因此相乘的结果是1变成4; 2先变成1,然后1再保持不变,因此相乘的结果是2变成1;3先变成6,6再保持不变,因此相乘的结果是3变成6;4先保持不变,再变成3,因此相乘的结果是4变成3;5在两个置换中都保持不变,因此相乘后的结果是5保持不变;6先变成2,2再保持不变,因此相乘后的结果是6变成2。

综上,按从左往右的顺序乘,结果是1变成4,2变成1,3变成6,4变成3,5保持不变,6变成2,可记为(14362)。

③两个置换按从右往左的顺序乘,便是:1先保持不变,然后变成3,因此相乘的结果是1变成3; 2先保持不变,然后再变成1,因此相乘的结果是2变成1;3先变成4,4再保持不变,因此相乘的结果是3变成4;4先变成3,3再变成6,因此相乘的结果是4变成6;5在两个置换中都保持不变,因此相乘后的结果是5保持不变;6先保持不变,再变成2,因此相乘后的结果是6变成2。

综上,按从右往左的顺序乘,结果是1变成3,2变成1,3变成4,4变成6,5保持不变,6变成2,可记为(13462)。

练习3:

(1)、令A={1,2,3},写出A上的所有置换组成的集合S3;

(2)、S3的乘法适合交换律吗?

(3)、写出S2和S1。

(4)、猜想Sn中元素的个数。

解:

(1)可参考第13篇关于变换群引理的笔记,A上的所有置换包括:恒等变换(1)、1和2的对换(12)、2和3的对换(23)、1和3的对换(13)、1→2→3的置换(123)和1→3→2的置换(132)共6种,

所以S3 = {(1),(12),(13),(23),(123),(132)}。

(2)取(12),(13)∈S3,因为(按从右往左乘)(12)(13) = (132),(13)(12) = (123),所以(12)(13) ≠ (13)(12),因此S3的乘法不适合交换律。

(3)S2表示集合{1,2}上的置换,包括恒等变换(1)、1和2的对换(12),所以S2 = {(1),(12)};

S1表示集合{1}上的置换,只有恒等置换(1)一种,因此S1 = {(1)}。

(4)由前3小问的分析可知,S1 = {(1)}只含有1 = 1!个元素,S2 = {(1),(12)}含有2 = 1×2 = 2!个元素,S3 = {(1),(12),(13),(23),(123),(132)}含有6 = 1×2×3 = 3!个元素,

因此可猜想Sn中含有n!个元素。

定理2:n次对称群Sn的阶是n!,即|Sn| = n!。【群的阶:群中含有元素的个数】

(待续……)

![[1678]旅游景点信息Myeclipse开发mysql数据库web结构java编程计算机网页项目](https://img-blog.csdnimg.cn/direct/47c229b483aa446ab6d1f9eb15987f2c.png)