目录

一.ssh基础

1.ssh协议介绍

2.ssh协议的优点

3.ssh文件位置

二.ssh原理

1.公钥传输原理(首次连接)

2.ssh加密通讯原理

(1)对称加密

(2)非对称加密

3.远程登录

三.服务端的配置

常用的配置项

实际操作

1.修改默认端口

2.黑白名单列表

四.ssh服务的最佳实践

五.使用秘钥对及免交互验证登录

1.过程原理

2.登录方式

免密登录实操

六.免密登录脚本

七.pssh轻量级自动化运维工具

一.ssh基础

1.ssh协议介绍

SSH(Secure Shell)是一种安全通道协议,主要用来实现字符界面的远程登录,远程复制等功能。SSH协议对通信双方的数据传输进行了加密处理,其中包括用户登录时输入的用户口令,SSH 为建立在应用层和传输层基础上的安全协议。对数据进行压缩,加快传输速度。

2.ssh协议的优点

(1)数据传输是加密的,可以防止信息泄漏

(2)数据传输是压缩的,可以提高传输速度

3.ssh文件位置

| 服务名 | 主程序 | 配置文件 | |

| 服务端 | openssh - server | /usr/sbin/sshd | /etc/ssh/sshd_config |

| 客户端 | openssh - clients | /usr/bin/ssh | /etc/ssh/ssh_config |

密钥存放位置

自己的密钥:/etc/ssh/

其他人的密钥:家目录/.ssh/know_host

二.ssh原理

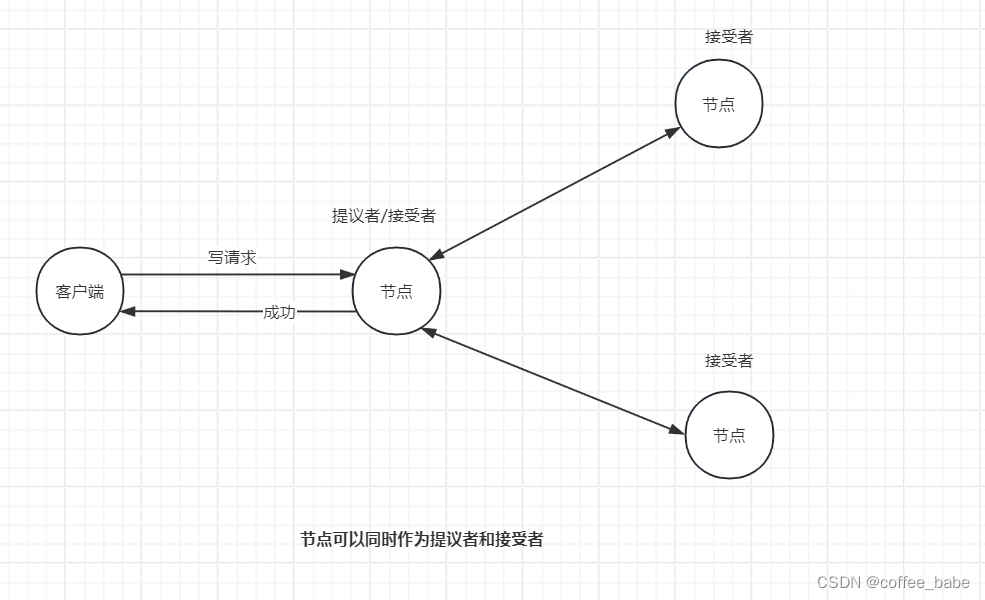

1.公钥传输原理(首次连接)

-

客户端发起链接请求

-

服务端返回自己的公钥,以及一个会话ID(这一步客户端得到服务端公钥)

-

客户端生成密钥对

-

客户端用自己的公钥异或会话ID,计算出一个值Res,并用服务端的公钥加密

-

客户端发送加密值到服务端,服务端用私钥解密,得到Res

-

服务端用解密后的值Res异或会话ID,计算出客户端的公钥(这一步服务端得到客户端公钥)

-

最终:双方各自持有三个秘钥,分别为自己的一对公、私钥,以及对方的公钥,之后的所有通讯都会被加密

2.ssh加密通讯原理

(1)对称加密

1>、概念 采用单钥密码系统的加密方法,同一个密钥可以同时用作信息的加密和解密,这种加密方法称为对称加密,由于其速度快,对称性加密通常在消息发送方需要加密大量数据时使用

2>、常用算法 在对称加密算法中常用的算法有:DES、3DES、TDEA、Blowfish、RC2、RC4、RC5、IDEA、SKIPJACK等。

3>、特点 :加密方和解密方使用同一个密钥; 加密解密的速度比较快,适合数据比较长时的使用; 密钥传输的过程不安全,且容易被破解,密钥管理也比较麻烦;

4>、优缺点 对称加密算法的优点是算法公开、计算量小、加密速度快、加密效率高。 对称加密算法的缺点是在数据传送前,发送方和接收方必须商定好秘钥,然后使双方都能保存好秘钥。其次如果一方的秘钥被泄露,那么加密信息也就不安全了。另外,每对用户每次使用对称加密算法时,都需要使用其他人不知道的独一秘钥,这会使得收、发双方所拥有的钥匙数量巨大,密钥管理成为双方的负担

(2)非对称加密

1>、概念 非对称加密算法需要两个密钥:公开密钥(publickey:简称公钥)和私有密钥(privatekey:简称私钥)。公钥与私钥是一对,如果用公钥对数据进行加密,只有用对应的私钥才能解密。因为加密和解密使用的是两个不同的密钥,所以这种算法叫作非对称加密算法。

2>、常用算法

-

RSA(RSA algorithm):目前使用最广泛的算法

-

DSA(Digital Signature Algorithm):数字签名算法,和 RSA 不同的是 DSA仅能用于数字签名,不能进行数据加密解密,其安全性和RSA相当,但其性能要比RSA快

-

ECC(Elliptic curve cryptography,椭圆曲线加密算法)

-

ECDSA:Elliptic Curve Digital Signature Algorithm,椭圆曲线签名算法,是ECC和 DSA的结合,相比于RSA算法,ECC 可以使用更小的秘钥,更高的效率,提供更高的安全保障

3>、原理 首先ssh通过加密算法在客户端产生密钥对(公钥和私钥),公钥发送给服务器端,自己保留私钥,如果要想连接到带有公钥的SSH服务器,客户端SSH软件就会向SSH服务器发出请求,请求用联机的用户密钥进行安全验证。SSH服务器收到请求之后,会先在该SSH服务器上连接的用户的家目录下

4>、优缺点 相比于对称加密技术,非对称加密技术安全性更好,但性能更慢。

3.远程登录

远程登录方法一:ssh [远程主机用户名]@[远程服务器主机名或IP地址] -p port

-l :-l 选项,指定登录名称。

-p: -p 选项,指定登录端口(端口号默认为22,当服务端的端口非默认时,需要使用-p 指定端口进行登录)

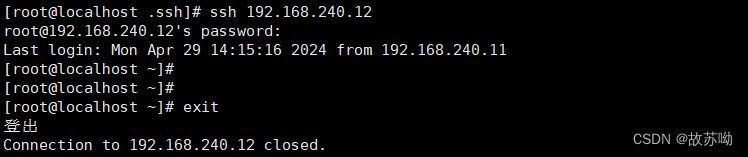

当在 Linux 主机上远程连接另一台 Linux 主机时,如当前所登录的用户是 root 的话,当连接另一台主机时也是用 root 用户登录时,可以直接使用 ssh IP,端口默认即可,如果端口不是默认的情况下,需要使用-p 指定端口。

3.1第一次远程登录

第二次或之后的登录,密钥匹配成功则不会有验证信息

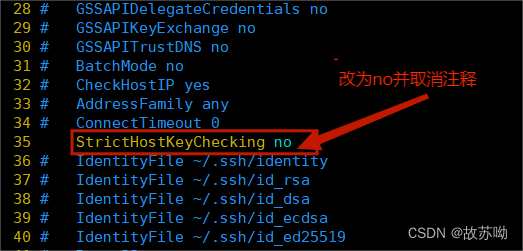

可以通过修改配置文件/etc/ssh/ssh_config的第35行,使得在登录时没有验证信息

方法二:跳板连接

选项:-t

[root@localhost .ssh]#iptables -A INPUT -s 192.168.240.12 -j REJECT

#模拟防火墙

[root@localhost ~]# ssh -t 192.168.240.11 ssh -t 192.168.240.12

#方便跳板连接三.服务端的配置

进入服务器配置文件 /etc/ssh/sshd_config

常用的配置项

ListenAddress ip

#监听地址设置SSHD服务器绑定的IP 地址,0.0.0.0 表示侦听所有地址安全建议:如果主机不需要从公网ssh访问,可以把监听地址改为内网地址 这个值可以写成本地IP地址,也可以写成所有地址,即0.0.0.0 表示所有IP。

LoginGraceTime 2m

#用来设定如果用户登录失败,在切断连接前服务器需要等待的时间,单位为秒

PermitRootLogin yes

#默认 ubuntu不允许root远程ssh登录

StrictModes yes

#检查.ssh/文件的所有者,权限等

MaxAuthTries

#用来设置最大失败尝试登陆次数为6

MaxSessions 10

#同一个连接最大会话

PubkeyAuthentication yes

#基于key验证

PermitEmptyPasswords no

#密码验证当然是需要的!所以这里写 yes,也可以设置为 no,在真实的生产服务器上,根据不同安全级别要求,有的是设置不需要密码登陆的,通过认证的秘钥来登陆。

PasswordAuthentication yes

#基于用户名和密码连接

GatewayPorts no

ClientAliveInterval 10

#单位:秒

ClientAliveCountMax 3

#默认3

UseDNS yes

#提高速度可改为no 内网改为no 禁用反向解析

GSSAPIAuthentication yes #提高速度可改为no

MaxStartups #未认证连接最大值,默认值10

Banner /path/file

#以下可以限制可登录用户的办法:白名单 黑名单实际操作

1.修改默认端口

vim /etc/ssh/sshd_config

2.黑白名单列表

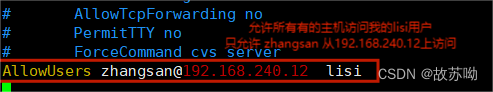

白名单:

进入配置文件/etc/ssh/sshd_config 添加后重新启动程序

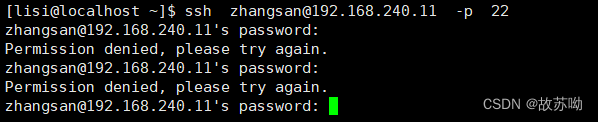

实验结果:

在主机192.168.240.12上可以登录

在主机192.168.240.13上不能登录

黑名单:

DenyUsers lisi:不允许任何主机使用lisi用户登录

四.ssh服务的最佳实践

-

建议使用非默认端口 22

-

禁止使用protocol version 1

-

限制可登录用户 白名单

-

设定空闲会话超时时长

-

利用防火墙设置ssh访问策略

-

仅监听特定的IP地址 公网 内网

-

基于口令认证时,使用强密码策略,比如:tr -dc A-Za-z0-9_ < /dev/urandom | head -c 12| xargs

-

使用基于密钥的认证

-

禁止使用空密码

-

禁止root用户直接登录

-

限制ssh的访问频度和并发在线数

-

经常分析日志 分离

五.使用秘钥对及免交互验证登录

1.过程原理

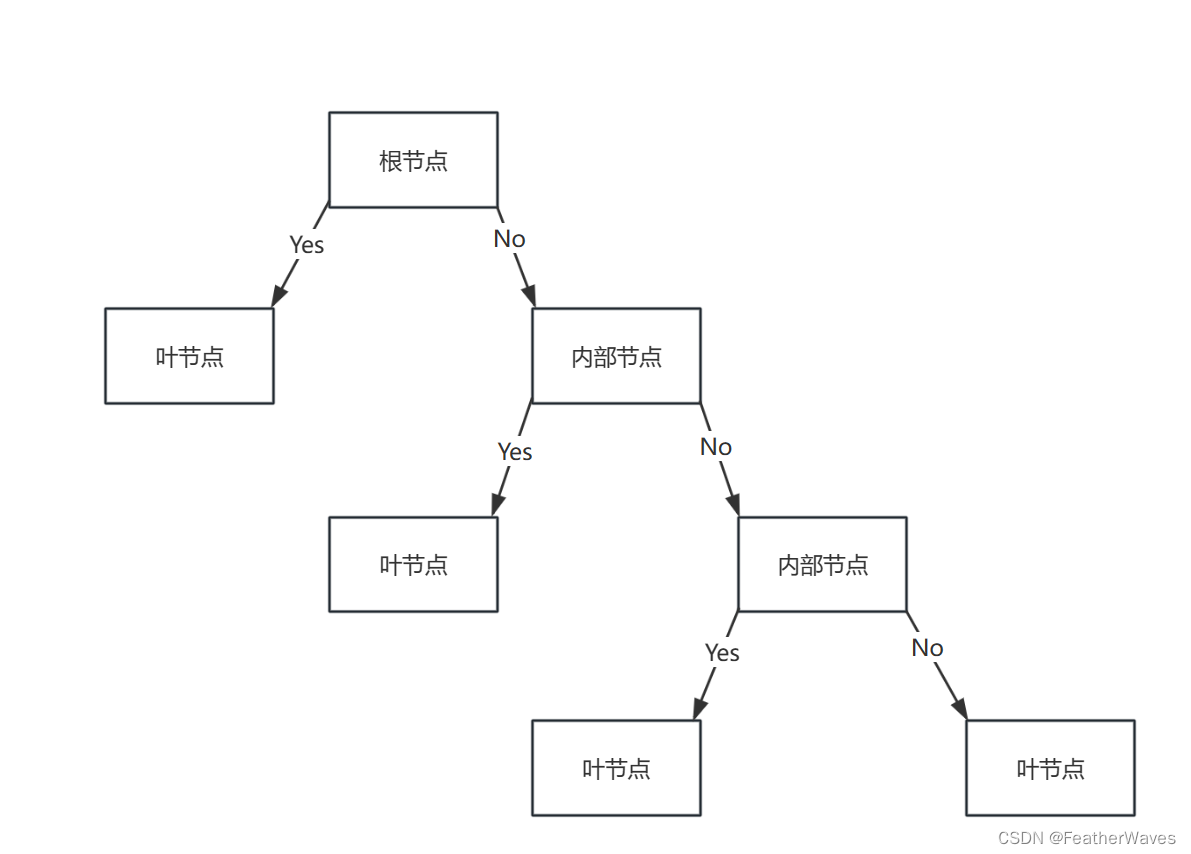

1>客户端发起ssh请求,服务器会把自己的公钥发送给用户

2>用户会根据服务器发来的公钥对密码进行加密

3>加密后的信息回传给服务器,服务器用自己的私钥解密,如果密码正确,则用户登录成功

2.登录方式

(1)首先在客户端生成一对密钥(ssh-keygen)

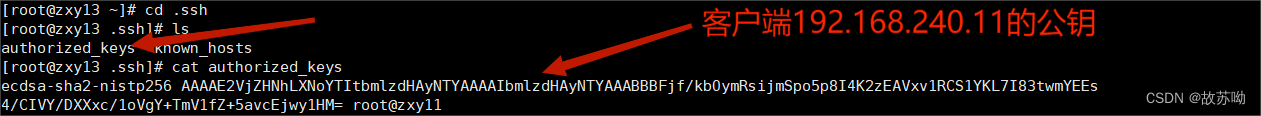

(2)并将客户端的公钥ssh-copy-id 拷贝到服务端

(3)当客户端再次发送一个连接请求,包括ip、用户名

(4)服务端得到客户端的请求后,会到authorized_keys()中查找,如果有响应的IP和用户,就会随机生成一个字符串,例如:kgc

(5)服务端将使用客户端拷贝过来的公钥进行加密,然后发送给客户端

(6)得到服务端发来的消息后,客户端会使用私钥进行解密,然后将解密后的字符串发送给服务端

(7)服务端接受到客户端发来的字符串后,跟之前的字符串进行对比,如果一致,就允许免密码登录

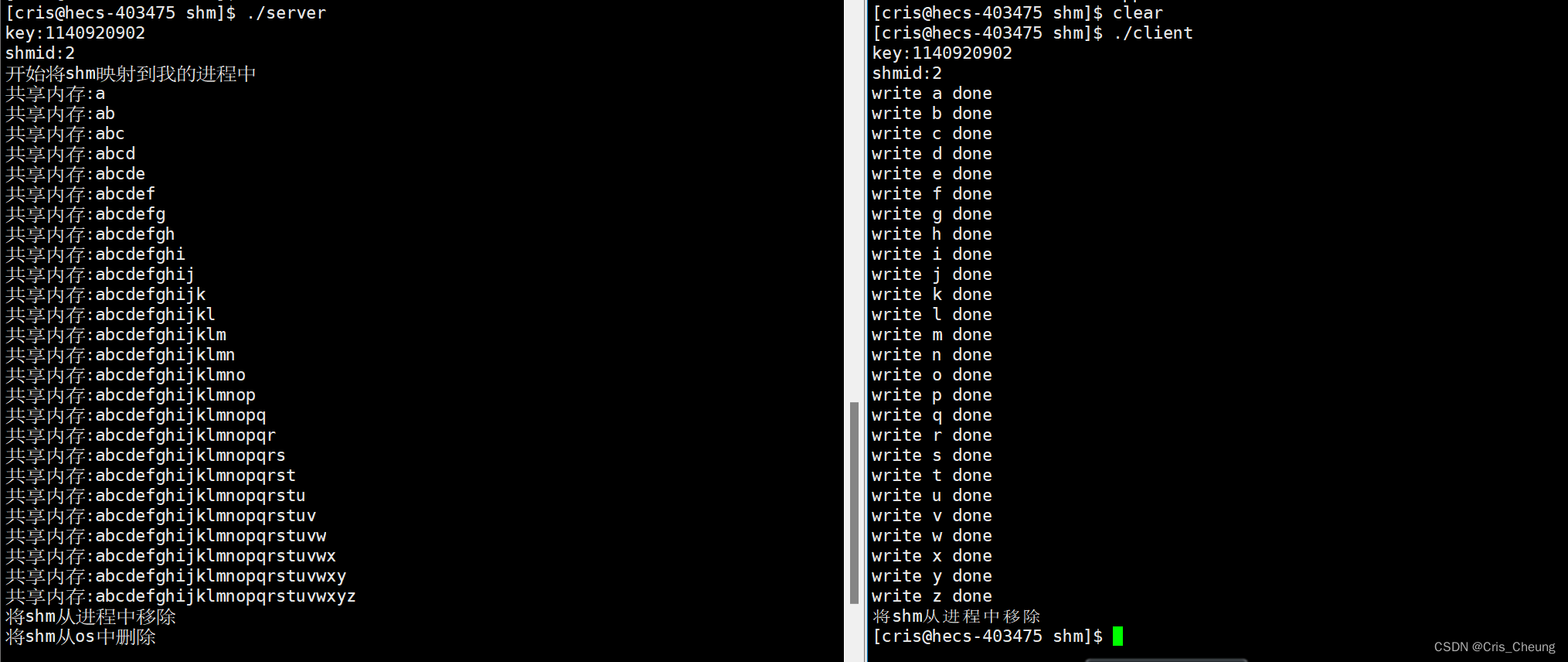

免密登录实操

1.生成秘钥文件,将密钥文件中的公钥复制到服务端

2.切换到服务端查看

3.实验结果,登录服务端(不需要密码)

![]()

六.免密登录脚本

将脚本写进一个文件并执行该文件

#!/bin/bash

PASS=123123

#设置网段最后的地址,4-255之间,越小扫描越快

END=254

IP=`ip a s ens33 | awk -F'[ /]+' 'NR==3{print $3}'`

NET=${IP%.*}.

rm -f /root/.ssh/id_rsa

[ -e ./SCANIP.log ] && rm -f SCANIP.log

for((i=3;i<="$END";i++));do

ping -c 1 -w 1 ${NET}$i &> /dev/null && echo "${NET}$i" >> SCANIP.log &

done

wait

ssh-keygen -P "" -f /root/.ssh/id_rsa

rpm -q sshpass || yum -y install sshpass

sshpass -p $PASS ssh-copy-id -o StrictHostKeyChecking=no $IP

AliveIP=(`cat SCANIP.log`)

for n in ${AliveIP[*]};do

sshpass -p $PASS scp -o StrictHostKeyChecking=no -r /root/.ssh root@${n}:

done七.pssh轻量级自动化运维工具

EPEL源中提供了多个自动化运维工具

-

pssh:基于python编写,可在多台服务器上执行命令的工具,也可实现文件复制,提供了基于ssh

和scp的多个并行工具,项目:http://code.google.com/p/parallel-ssh/

-

pdsh:Parallel remote shell program,是一个多线程远程shell客户端,可以并行执行多个远程

主机上的命令。 可使用几种不同的远程shell服务,包括rsh,Kerberos IV和ssh,项目:

https://pdsh.googlecode.com/

-

mussh:Multihost SSH wrapper,是一个shell脚本,允许使用命令在多个主机上通过ssh执行命

令。 可使用ssh-agent和RSA/DSA密钥,以减少输入密码,项目:

MUltihost SSH Wrapper download | SourceForge.net

pssh 命令选项如下

加强版的ssh

-H:主机字符串,内容格式”[user@]host[:port]”

-h file:主机列表文件,内容格式”[user@]host[:port]”

-A:手动输入密码模式

-i:每个服务器内部处理信息输出

-l:登录使用的用户名

-p:并发的线程数【可选】

-o:输出的文件目录【可选】

-e:错误输出文件【可选】

-t:TIMEOUT 超时时间设置,0无限制【可选】

-O:SSH的选项

-P:打印出服务器返回信息

-v:详细模式

--version:查看版本安装需要配置开发源

[root@ky15-1 yum.repos.d]# cd /etc/yum.repos.d

[root@ky15-1 yum.repos.d]# vim CentOS-Base.repo

#最后一行添加

[epel]

name=epel

baseurl=https://mirrors.aliyun.com/epel/$releasever/x86_64

https://mirrors.cloud.tencent.com/epel/$releasever/x86_64

https://mirrors.huaweicloud.com/epel/$releasever/x86_64

https://mirrors.tuna.tsinghua.edu.cn/epel/$releasever/x86_64

gpgcheck=0

yum install epel-release.noarch -y

#推荐

[root@ky15-1 yum.repos.d]#yum clean all

#清除缓存

yum install pssh -y

[root@ky15-1 yum.repos.d]# pssh

[root@ky15-1 yum.repos.d]# ssh-keygen

#一路回车

[root@ky15-1 yum.repos.d]# ssh-copy-id 192.168.240.12

[root@ky15-1 yum.repos.d]# ssh-copy-id 192.168.240.13

#上传秘钥对

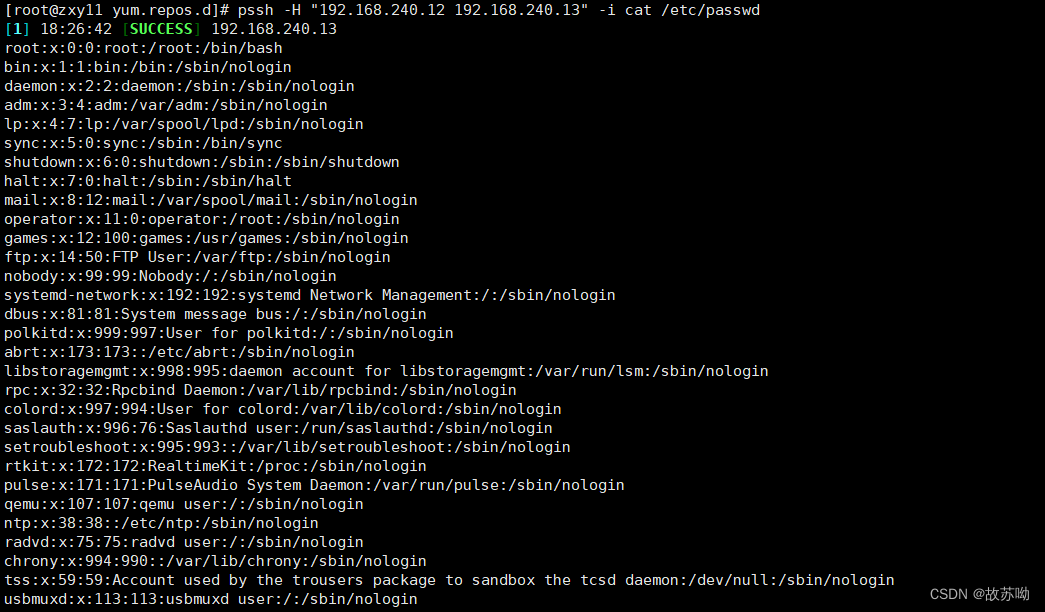

[root@ky15-1 yum.repos.d]# pssh -H 192.168.240.12 hostname -i

[1] 02:10:10 [SUCCESS] 192.168.240.13

#管理多台,写入一个文件

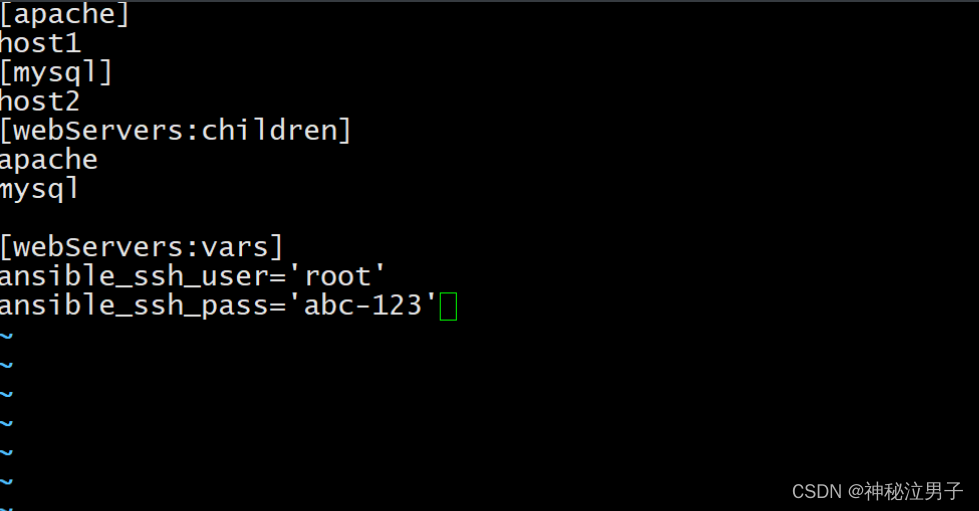

[root@ky15-1 yum.repos.d]#vim hosts.txt

[root@ky15-1 yum.repos.d]#cat hosts.txt

192.168.240.12

192.168.240.13

[root@ky15-1 yum.repos.d]#pssh -h hosts.txt -i hostname

#或者

[root@ky15-1 yum.repos.d]# pssh -H "192.168.240.12 192.168.240.13" -i cat /etc/passwd实验结果