SQL注入是一种严重的安全漏洞,它允许攻击者在不受控制的情况下执行任意的SQL代码。这种攻击通常发生在Web应用程序没有正确验证或转义用户输入的情况下。字符串型注入是SQL注入的一种形式,它涉及到在应用程序的输入框中插入恶意的字符串,以干扰正常的SQL查询执行。

注意:以下教程仅用于教育目的,以帮助理解SQL注入的原理和防御措施。请勿在未经授权的系统上尝试这些攻击,这是违法的,并可能导致严重后果。

原文地址: 字符串型漏洞注入 - 红客网-网络安全与渗透技术

1. 理解SQL注入的基本原理

SQL注入的基本原理是攻击者通过构造特定的输入,使得原本的SQL查询语句结构发生改变,从而执行攻击者指定的恶意SQL代码。

原文地址: 字符串型漏洞注入 - 红客网-网络安全与渗透技术

2. 识别潜在的注入点

在Web应用程序中,任何接收用户输入并用于构建SQL查询的地方都可能是潜在的注入点。常见的注入点包括搜索框、登录框、用户评论等。

原文地址: 字符串型漏洞注入 - 红客网-网络安全与渗透技术

3. 构造恶意输入

攻击者需要构造恶意的输入字符串,这些字符串旨在改变SQL查询的结构和逻辑。例如,使用单引号(')来闭合原有的字符串字面量,然后添加恶意的SQL代码。

原文地址: 字符串型漏洞注入 - 红客网-网络安全与渗透技术

4. 利用注入漏洞

一旦构造了恶意输入,攻击者可以将其提交给Web应用程序。如果应用程序没有正确处理这个输入,它可能会被拼接到SQL查询中,导致原本的查询逻辑被改变。攻击者可以利用这个漏洞来执行各种恶意操作,如获取敏感数据、篡改数据、执行管理操作等。

5. 防御SQL注入

为了防止SQL注入攻击,可以采取以下措施:

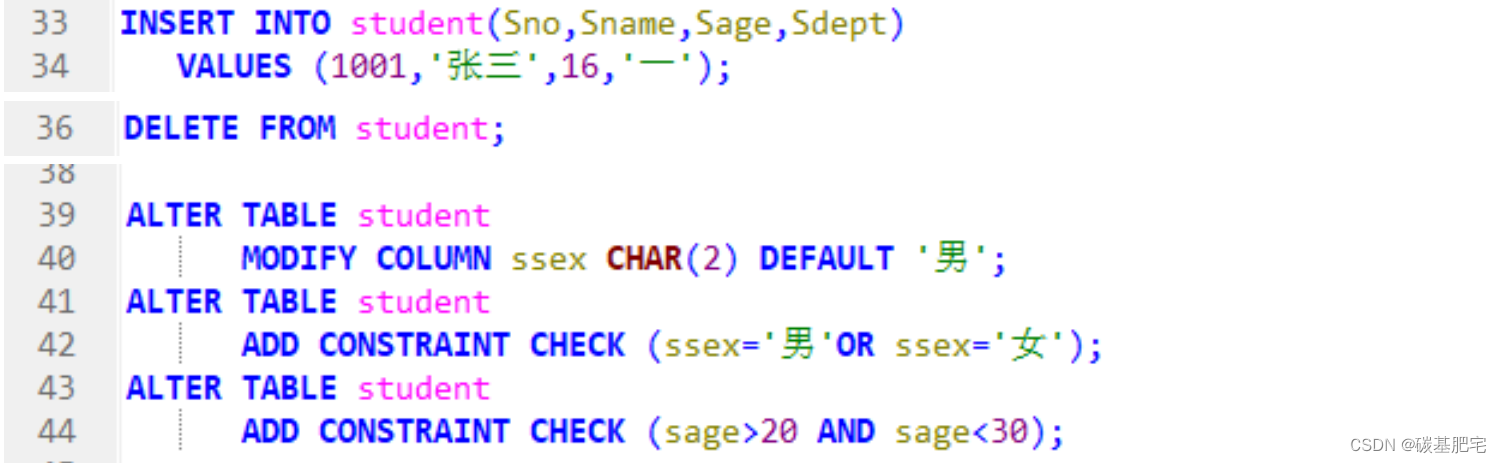

使用参数化查询:参数化查询是一种预编译SQL语句的方式,它将用户输入作为参数传递给查询,而不是直接拼接到查询字符串中。这样可以确保用户输入被正确地转义和处理,防止恶意SQL代码的注入。

输入验证和清理:对用户输入进行严格的验证和清理,确保只接受符合预期格式和长度的输入。对于特殊字符和潜在的危险字符,应进行转义或过滤。

错误处理:合理处理应用程序中的错误和异常,避免将详细的数据库错误信息暴露给攻击者。

最小权限原则:为数据库连接使用具有最小必要权限的账户,以减少攻击者可能利用的机会。

6. 学习和实践

为了深入理解SQL注入的原理和防御措施,建议学习相关的安全课程、阅读安全文档和参考资料。此外,可以通过搭建安全的测试环境来实践SQL注入的防御技术,以加深对这一安全漏洞的认识。

下面开始教程:

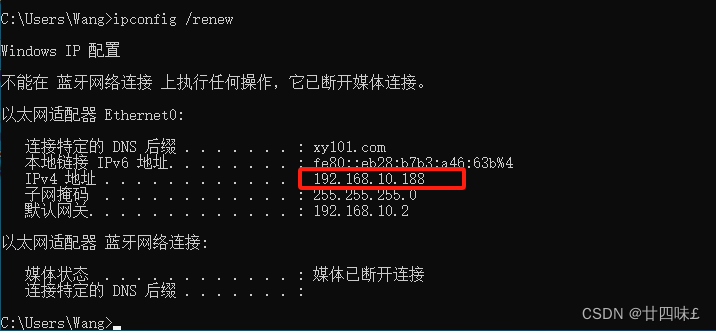

我们以Pikachu漏洞测试平台进行演示

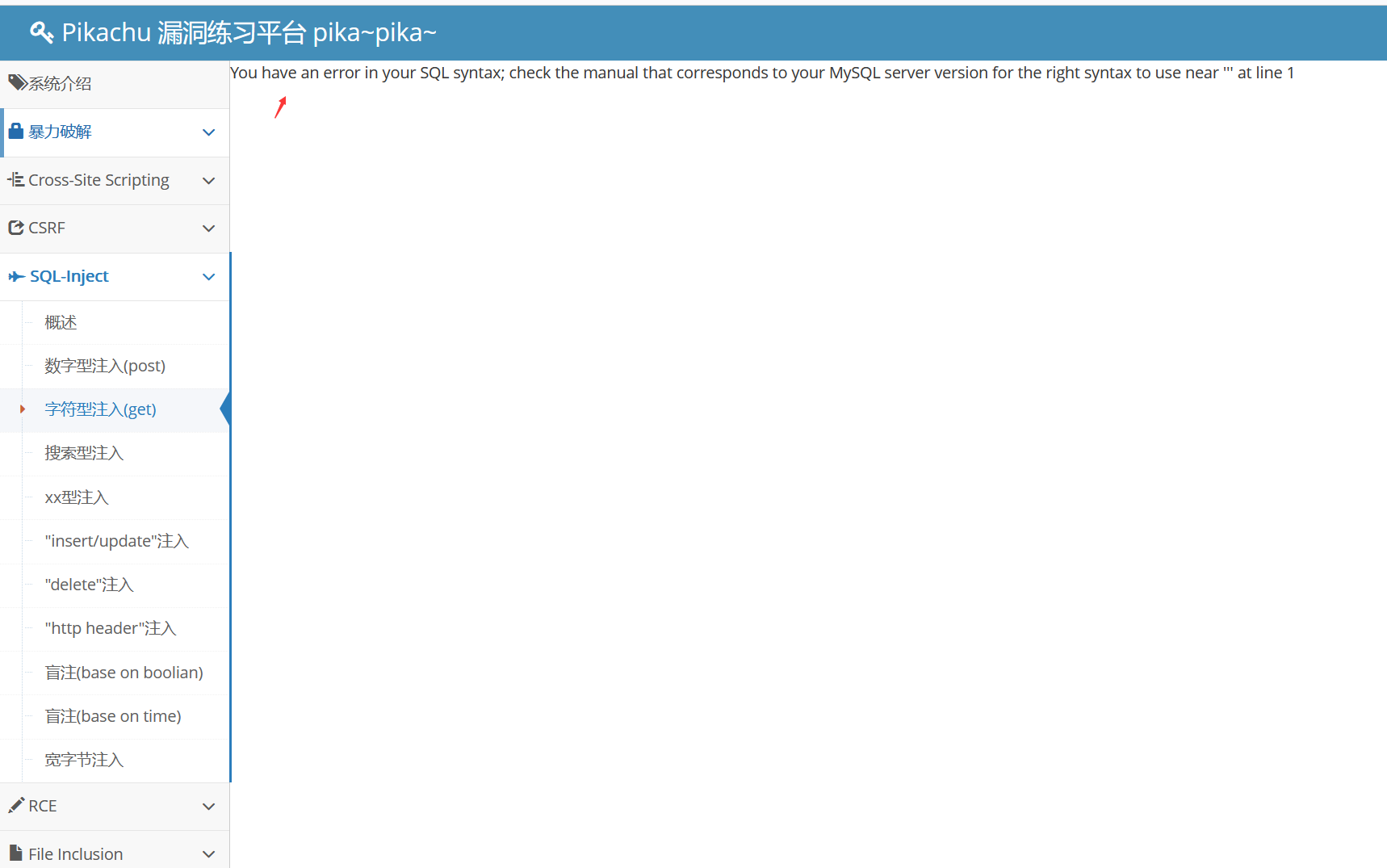

这里的字符串注入是通过Get进行参数传递

接着我们随便输入一个数据库语法,看看有没有提示!

很好果然有返回错误信息:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''' at line 1

这种情况就是因为没有及时进行用户的转义验证,而存在sql注入风险!

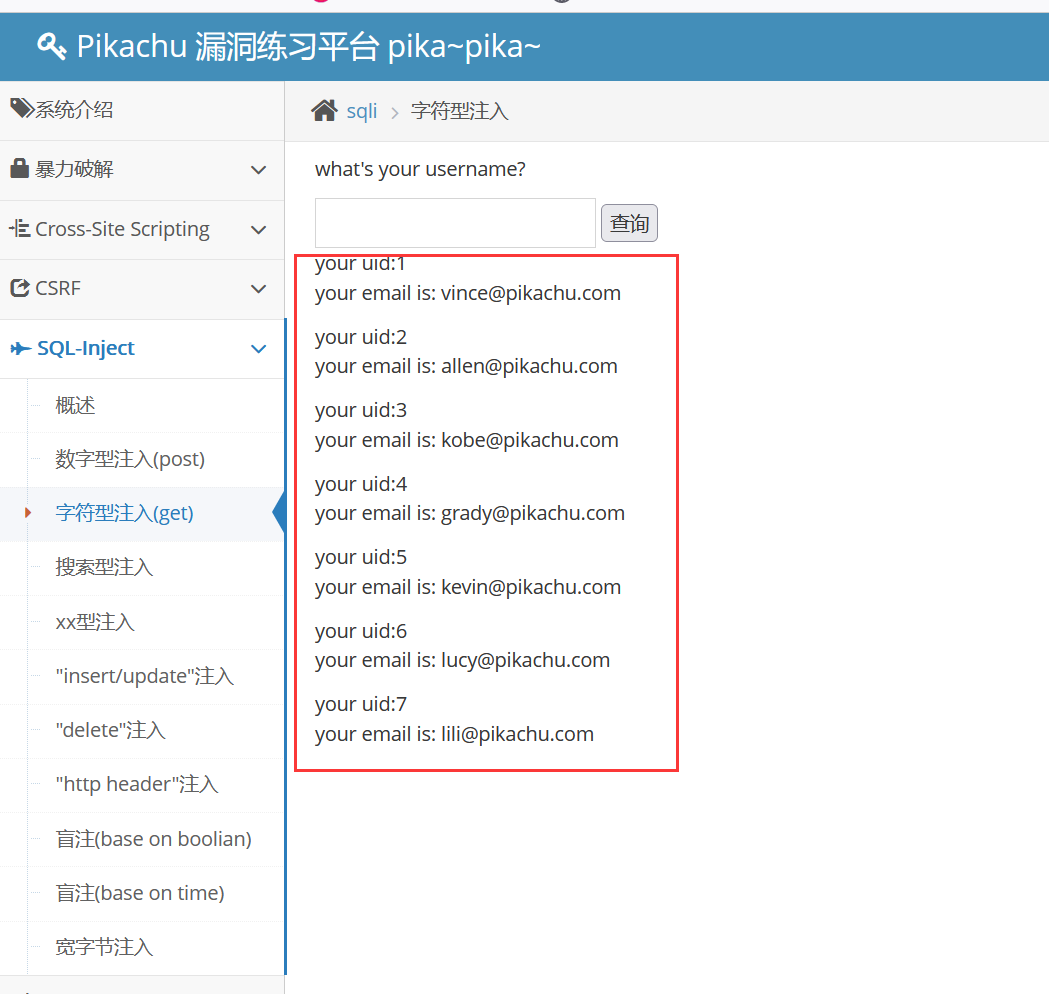

接着我们开始下一步

猜想MySQL语法,输入“x%' or 1=1#”,结果会查询出所有的用户信息

最后,强调一遍,不要在任何未经授权的系统上尝试SQL注入攻击。这种行为是非法的,并可能导致严重的法律后果。

原文地址: 字符串型漏洞注入 - 红客网-网络安全与渗透技术