介绍

权限升级是一个旅程。没有灵丹妙药,很大程度上取决于目标系统的具体配置。内核版本、安装的应用程序、支持的编程语言、其他用户的密码是影响您通往 root shell 之路的几个关键要素。

该房间旨在涵盖主要的权限升级向量,并让您更好地了解该过程。无论您是参加 CTF、参加认证考试还是担任渗透测试员,这项新技能都将成为您的重要组成部分。

什么是权限提升?

“权限升级”是什么意思?

从本质上讲,权限升级通常涉及从权限较低的帐户到权限较高的帐户。从技术上讲,它是利用操作系统或应用程序中的漏洞、设计缺陷或配置监督来获得对通常限制用户访问的资源的未经授权的访问。

它为什么如此重要?

在执行现实世界的渗透测试时,很少能够获得为您提供直接管理访问权限的立足点(初始访问权限)。权限升级至关重要,因为它可以让您获得系统管理员级别的访问权限,从而允许您执行以下操作:

- 重置密码

- 绕过访问控制来破坏受保护的数据

- 编辑软件配置

- 启用持久性

- 更改现有(或新)用户的权限

- 执行任何管理命令

枚举

注意:启动附加到此任务的目标计算机以进行后续操作。

您可以启动目标计算机并直接从浏览器访问它。

或者,您可以使用以下低权限用户凭据通过SSH访问它:

Username: karen

Password: Password1

hostname

该hostname 命令将返回目标计算机的主机名。尽管该值很容易更改或具有相对无意义的字符串(例如 Ubuntu-3487340239),但在某些情况下,它可以提供有关目标系统在企业网络中的角色的信息(例如用于生产SQL服务器的SQL -PROD-01 ) 。

uname -a

将打印系统信息,为我们提供有关系统使用的内核的更多详细信息。这在搜索任何可能导致权限升级的潜在内核漏洞时非常有用。

/proc/version

proc 文件系统 (procfs) 提供有关目标系统进程的信息。您会在许多不同的Linux版本中找到 proc ,这使其成为您的工具库中必不可少的工具。

查看/proc/version可能会为您提供有关内核版本的信息以及其他数据,例如是否安装了编译器(例如 GCC)。

/etc/issue

还可以通过查看/etc/issue文件来识别系统。该文件通常包含一些有关操作系统的信息,但可以轻松自定义或更改。在这个主题上,任何包含系统信息的文件都可以定制或更改。为了更清楚地了解系统,最好查看所有这些内容。

ps 命令

该ps 命令是查看Linux系统上正在运行的进程的有效方法。ps 在终端上 键入将显示当前 shell 的进程。

(进程状态)的输出ps 将显示以下内容;

- PID:进程ID(进程唯一)

- TTY:用户使用的终端类型

- TIME:进程使用的CPU时间量(这不是该进程运行的时间)

- CMD:正在运行的命令或可执行文件(不会显示任何命令行参数)

“ps”命令提供了一些有用的选项。

ps -A:查看所有正在运行的进程ps axjf:查看进程树(参见下面的树形成直到ps axjf运行)

ps aux:该aux选项将显示所有用户的进程 (a)、显示启动进程的用户 (u) 以及显示未连接到终端的进程 (x)。查看ps aux命令的输出,我们可以更好地了解系统和潜在的漏洞。

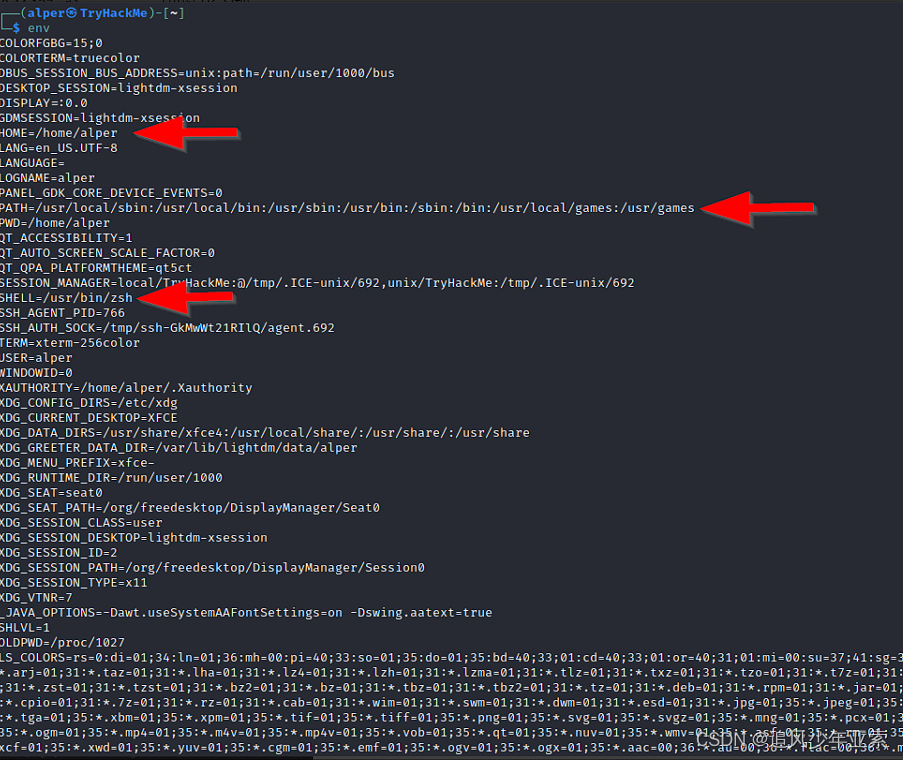

env环境

该env 命令将显示环境变量。

PATH 变量可能具有编译器或脚本语言(例如Python),可用于在目标系统上运行代码或用于权限升级。

sudo -l

目标系统可以配置为允许用户以 root 权限运行某些(或全部)命令。该sudo -l 命令可用于列出您的用户可以使用 运行的所有命令sudo。

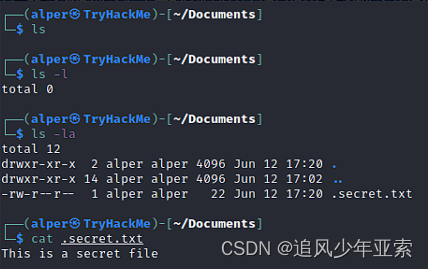

ls

Linux中常用的命令之一可能是ls.

在寻找潜在的权限提升向量时,请记住始终使用ls 带有-la 参数的命令。下面的示例显示了如何使用ls 或ls -l 命令轻松错过“secret.txt”文件。

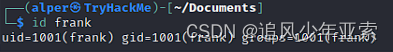

ID

该id 命令将提供用户权限级别和组成员身份的总体概述。

值得记住的是,该id 命令还可用于获取其他用户的相同信息,如下所示。

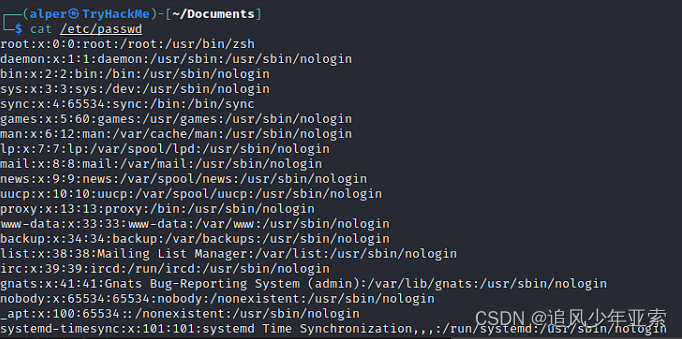

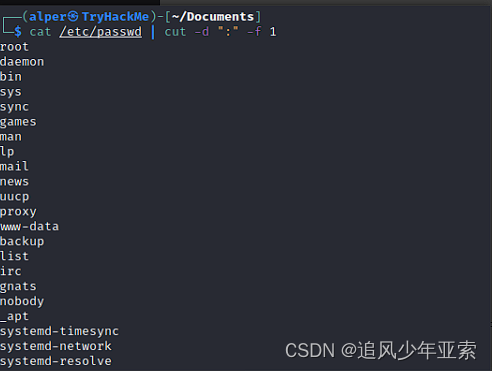

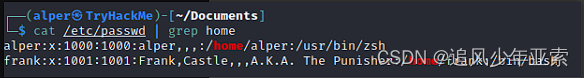

/etc/passwd

读取该/etc/passwd文件是发现系统上用户的一种简单方法。

虽然输出可能很长并且有点令人生畏,但它可以轻松地被剪切并转换为用于暴力攻击的有用列表。

请记住,这将返回所有用户,其中一些是不是很有用的系统或服务用户。另一种方法可能是 grep 查找“home”,因为真正的用户很可能将其文件夹放在“home”目录下。

history

使用该命令查看早期命令 history 可以让我们对目标系统有一些了解,并且(尽管很少)存储了密码或用户名等信息。

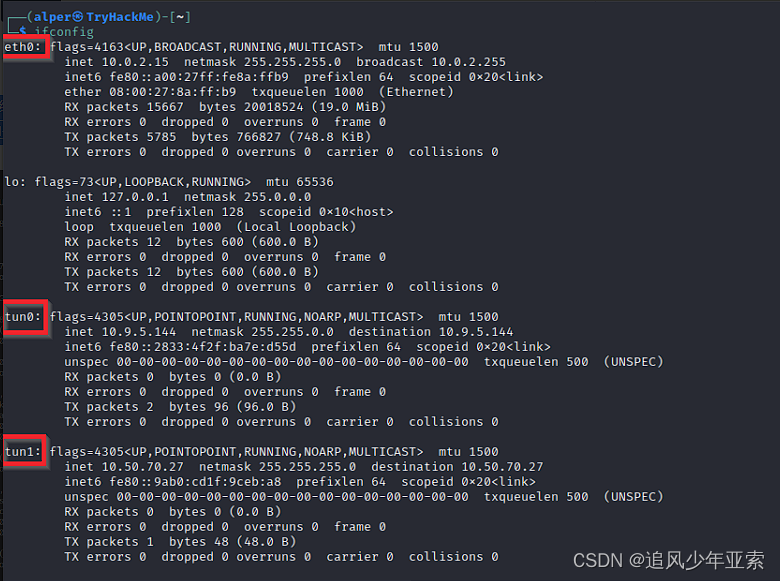

ifconfig

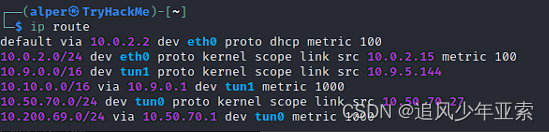

目标系统可能是另一个网络的枢纽点。该ifconfig 命令将为我们提供有关系统网络接口的信息。下面的示例显示目标系统具有三个接口(eth0、tun0 和 tun1)。我们的攻击机器可以到达 eth0 接口,但无法直接访问其他两个网络。

ip route 可以使用命令查看存在哪些网络路由来 确认这一点。

netstat

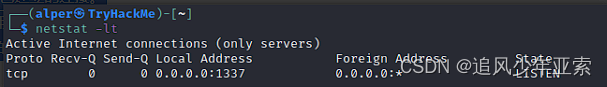

对现有接口和网络路由进行初步检查后,值得研究现有通信。该netstat命令可以与多个不同的选项一起使用来收集有关现有连接的信息。

netstat -a:显示所有监听端口和已建立的连接。netstat -at或netstat -au也可用于分别列出 TCP 或UDP协议。netstat -l:列出处于“监听”模式的端口。这些端口已打开并准备好接受传入连接。这可以与“t”选项一起使用,以仅列出使用TCP协议侦听的端口(如下)

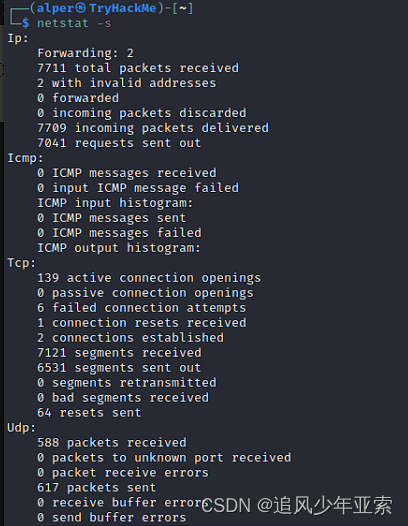

netstat -s-t:按协议列出网络使用统计信息(如下) 这也可以与或选项一起使用,-u以将输出限制为特定协议。

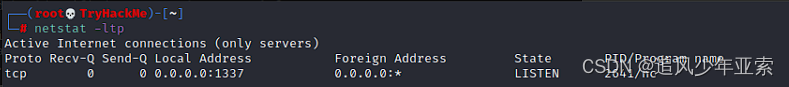

netstat -tp:列出连接以及服务名称和PID 信息。

-l 这也可以与列出侦听端口的选项 一起使用(如下)

我们可以看到“ PID /程序名称”列为空,因为该进程由另一个用户拥有。

下面是使用 root 权限运行的相同命令,并将此信息显示为 2641/nc (netcat)

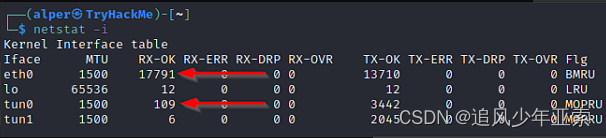

netstat -i:显示接口统计信息。我们在下面看到“eth0”和“tun0”比“tun1”更活跃。

netstat 您可能在博客文章、文章和课程中最常看到的用法 可以netstat -ano 细分如下:

-a:显示所有socket-n: 不解析名称-o:显示定时器

find Command

在目标系统中搜索重要信息和潜在的权限升级向量可能会取得丰硕成果。内置的“find”命令很有用,值得保留在您的武器库中。

以下是“查找”命令的一些有用示例。

查找文件:

find . -name flag1.txt:在当前目录下找到名为“flag1.txt”的文件find /home -name flag1.txt:在/home目录下找到文件名“flag1.txt”find / -type d -name config:找到“/”下名为config的目录find / -type f -perm 0777:查找具有777权限的文件(所有用户可读、可写、可执行的文件)find / -perm a=x: 查找可执行文件find /home -user frank:查找“/home”下用户“frank”的所有文件find / -mtime 10:查找最近10天内修改过的文件find / -atime 10:查找最近 10 天内访问过的文件find / -cmin -60:查找最近一小时(60 分钟)内更改的文件find / -amin -60:查找最近一小时(60分钟)内的文件访问情况find / -size 50M:查找50MB大小的文件

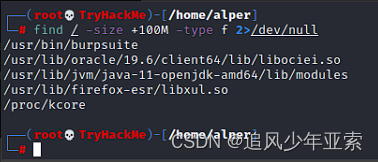

该命令还可以与(+)和(-)符号一起使用来指定大于或小于给定大小的文件。

上面的示例返回大于 100 MB 的文件。值得注意的是,“find”命令往往会产生错误,有时会导致输出难以阅读。这就是为什么明智的做法是使用带有“-type f 2>/dev/null”的“find”命令将错误重定向到“/dev/null”并获得更清晰的输出(如下)。

可以写入或执行的文件夹和文件:

find / -writable -type d 2>/dev/null:查找全局可写文件夹find / -perm -222 -type d 2>/dev/null:查找全局可写文件夹find / -perm -o w -type d 2>/dev/null:查找全局可写文件夹

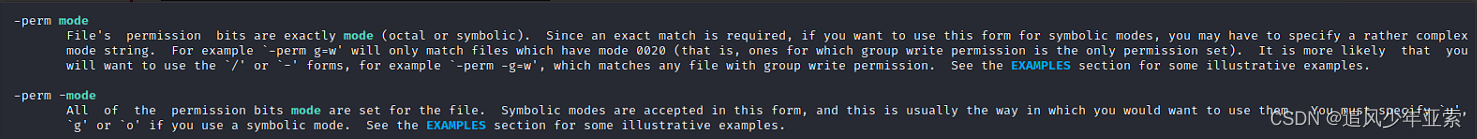

我们看到三个不同的“查找”命令可能导致相同结果的原因可以在手册文档中看到。如下所示,perm 参数会影响“查找”的工作方式。

find / -perm -o x -type d 2>/dev/null:查找全局可执行文件夹