在当今数字化时代,网络安全已经成为企业和个人生活中不可或缺的一部分。网络攻击的不断演进和加剧使得保护个人隐私、商业机密和国家安全变得尤为重要。然而,网络安全并非仅仅是技术层面的问题,更是一个综合性的挑战,需要广泛的参与和共同努力。在这一背景下,网络安全意识的培养和提高变得至关重要,是基础防御中的关键一环。

网络安全意识的定义

网络安全意识是指个体或组织对网络威胁和风险的认知程度,以及他们在网络使用中对安全问题的敏感性和警觉性。一个拥有高度网络安全意识的个体或组织能够更好地识别潜在的威胁,并采取相应的措施来保护其网络系统和数据。

网络安全意识培训的必要性

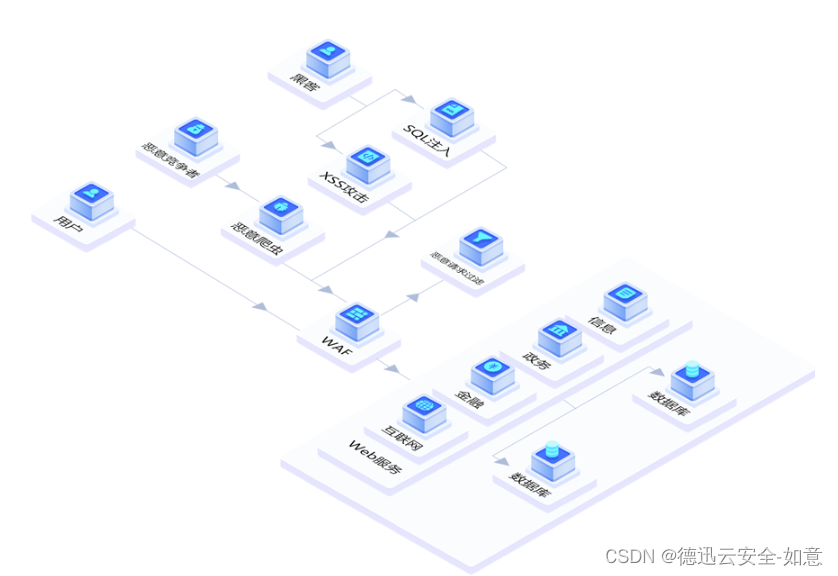

1.威胁的不断演变

网络攻击手段层出不穷,从传统的病毒、恶意软件到更为复杂的社会工程学攻击,威胁不断演变。培养网络安全意识可以使个体和组织更好地适应这些变化,及时调整防御策略。

2.人为因素的重要性

虽然技术手段在网络安全中扮演重要角色,但人为因素同样至关重要。许多安全漏洞和事件往往源于使用者的疏忽或不当行为。通过培养网络安全意识,可以减少人为因素引起的安全问题。

3.合规和法规要求

随着对个人隐私和数据安全的关注不断增加,各国纷纷颁布了相关的网络安全法规和合规要求。在这种情况下,拥有良好的网络安全意识成为企业和个人遵守法规的基本要求。

4.信息资产的重要性

对于许多组织而言,信息资产是其最重要的财产之一。网络攻击可能导致数据泄露、商业机密泄露等严重后果。通过提高网络安全意识,可以更好地保护这些重要的信息资产。

网络安全意识培训的方法

1.定期培训课程

组织可以定期开展网络安全意识培训课程,涵盖基本的网络安全知识、风险识别和防范措施等方面。培训课程可以以线上或线下形式进行,以适应不同人群的需求。

2.模拟演练

通过模拟网络攻击和安全事件,让个体和组织成员在虚拟环境中体验真实的网络安全威胁。这有助于提高应对突发情况的能力,并加深对安全问题的认识。

3.案例分析

通过分析真实的网络安全事件案例,让培训对象了解攻击者的手法和策略。这有助于提高他们对潜在威胁的警觉性,同时学习他人的经验教训。

4.互动讨论和分享

组织可以组织定期的网络安全讨论和经验分享活动,让成员之间交流对网络安全的理解和实践经验。这有助于建立一个共同的安全文化。

网络安全意识在网络防御中的关键作用

1.早期威胁识别

拥有高度网络安全意识的个体和组织能够更早地识别潜在威胁。及时的威胁识别是防范网络攻击的关键一步。

2.员工参与防御

在一个拥有良好网络安全意识的组织中,每个员工都成为了防御网络攻击的一部分。他们能够更主动地采取安全措施,减少内部威胁。

3.风险管理和应急响应

高度网络安全意识的组织能够更好地进行风险管理,评估潜在的网络威胁和损害。同时,当发生安全事件时,能够更迅速、有效地进行应急响应。

4.建立安全文化

网络安全意识的培养有助于建立一个整体的安全文化。在这种文化中,每个人都认识到网络安全是大家的责任,而不仅仅是信息技术部门的责任。

提高网络安全级别的方式

1.使用德迅云安全高防服务器

享有整台物理设施强大的性能、电力和独立网,可以定制系统环境,安装任意需要的应用程序,CPU硬件配置高,独享带宽,高防御,主机稳定。线路都由省核心骨干网构成的,能够提供高质量的网络环境和稳定性。还有防入侵功能免费使用,提高服务器的安全性,有专业的售后技术24小时在线,能够及时跟进处理问题。

2.高防SCDN

带cc防火墙底层拦截模式,拥有加密协议的解密功能,态势感知,性能加速,还能防盗链,弱口令防护,功能齐全,高防的同时兼顾安全防黑。

3.高防IP

以省骨干网的DDoS防护网络为基础,结合德迅自研的DDoS攻击检测和智能防护体系,提供可管理的DDoS防护服务,自动快速的缓解网络攻击对业务造成的延迟增加,访问受限,业务中断等影响,从而减少业务损失,降低潜在DDoS攻击风险。全类型行业适用。

4.漏洞扫描

漏洞扫描服务(Vulnerability Scan Service)集Web漏洞扫描、操作系统漏洞扫描、资产内容合规检测、配置基线扫描、弱密码检测五大核心功能,自动发现网站或服务器在网络中的安全风险,为云上业务提供多维度的安全检测服务,满足合规要求,让安全弱点无所遁形。

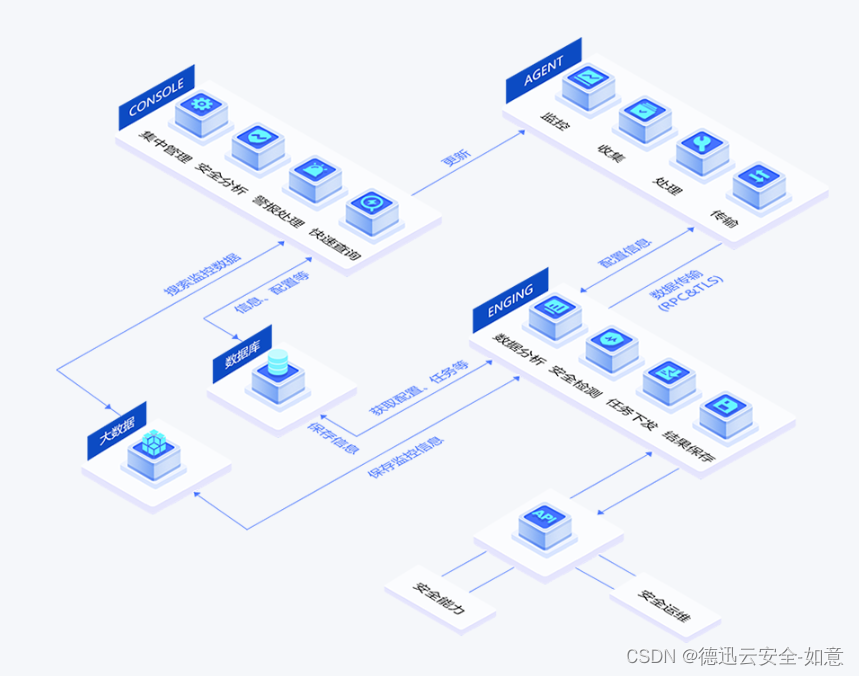

5.德迅卫士-主机安全

德迅卫士采用自适应安全架构,有效解决传统专注防御手段的被动处境,为系统添加强大的实时监控和响应能力,帮助企业有效预测风险,精准感知威胁,提升响应效率,保障企业安全的最后一公里。

结论

网络安全意识是网络安全体系中至关重要的一环,其培养不仅需要技术手段的支持,更需要全体人员的共同努力。通过定期的培训、模拟演练、案例分析和互动分享,组织和个体可以提高对网络威胁的认识,提升网络安全意识。在网络攻击日益猖獗的今天,只有形成共同的网络安全意识,才能更好地保护个人、组织和国家的网络安全。

关注德迅云安全,了解更多网络安全知识!