关注WX:CodingTechWork

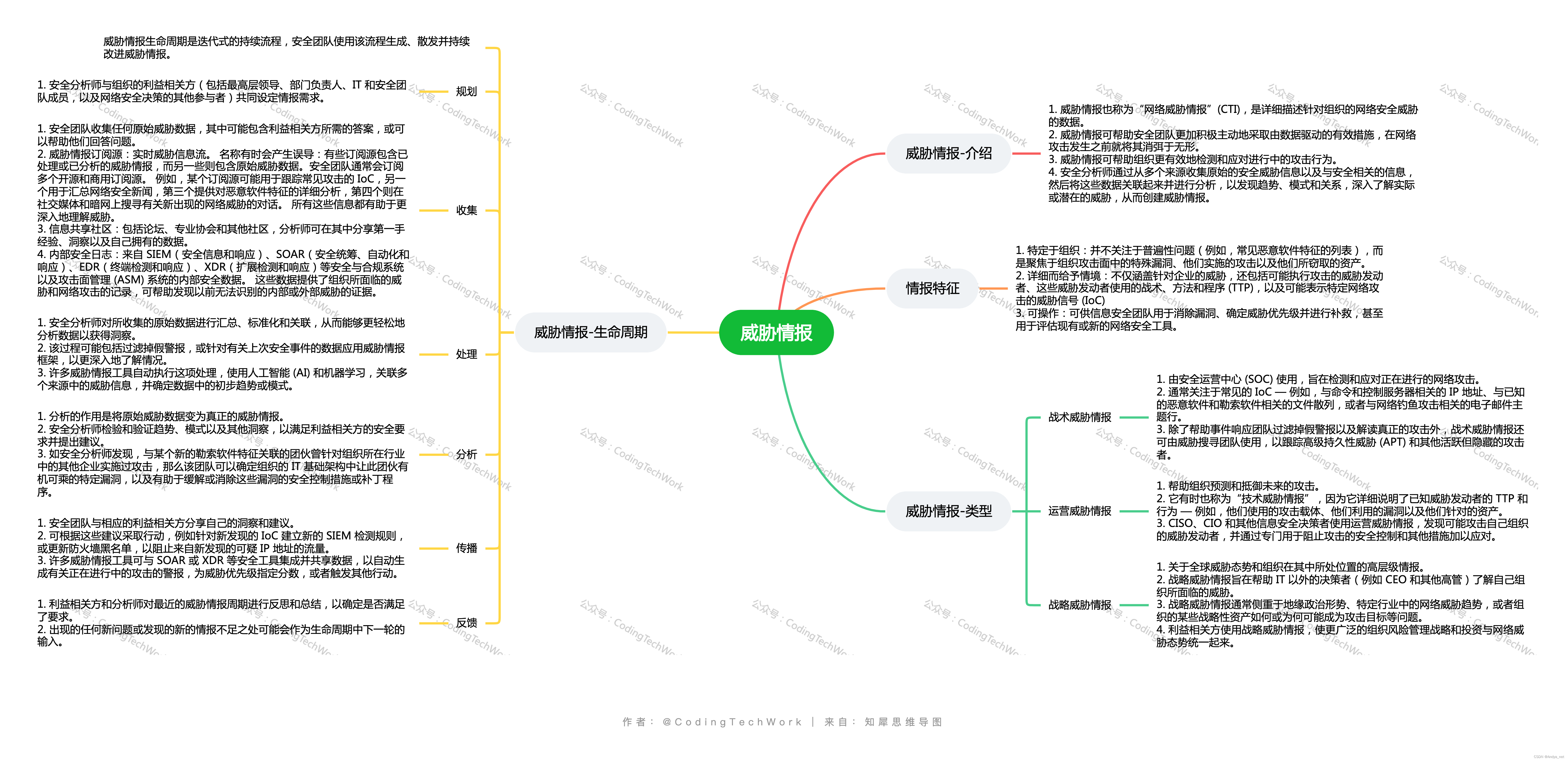

威胁情报

威胁情报-介绍

- 威胁情报也称为“网络威胁情报”(CTI),是详细描述针对组织的网络安全威胁的数据。

- 威胁情报可帮助安全团队更加积极主动地采取由数据驱动的有效措施,在网络攻击发生之前就将其消弭于无形。

- 威胁情报可帮助组织更有效地检测和应对进行中的攻击行为。

- 安全分析师通过从多个来源收集原始的安全威胁信息以及与安全相关的信息,然后将这些数据关联起来并进行分析,以发现趋势、模式和关系,深入了解实际或潜在的威胁,从而创建威胁情报。

情报特征

- 特定于组织:并不关注于普遍性问题(例如,常见恶意软件特征的列表),而是聚焦于组织攻击面中的特殊漏洞、他们实施的攻击以及他们所窃取的资产。

- 详细而给予情境:不仅涵盖针对企业的威胁,还包括可能执行攻击的威胁发动者、这些威胁发动者使用的战术、方法和程序 (TTP),以及可能表示特定网络攻击的威胁信号 (IoC)

- 可操作:可供信息安全团队用于消除漏洞、确定威胁优先级并进行补救,甚至用于评估现有或新的网络安全工具。

威胁情报-生命周期

威胁情报生命周期是迭代式的持续流程,安全团队使用该流程生成、散发并持续改进威胁情报。

规划

- 安全分析师与组织的利益相关方(包括最高层领导、部门负责人、IT 和安全团队成员,以及网络安全决策的其他参与者)共同设定情报需求。

收集

- 安全团队收集任何原始威胁数据,其中可能包含利益相关方所需的答案,或可以帮助他们回答问题。

- 威胁情报订阅源:实时威胁信息流。 名称有时会产生误导:有些订阅源包含已处理或已分析的威胁情报,而另一些则包含原始威胁数据。安全团队通常会订阅多个开源和商用订阅源。 例如,某个订阅源可能用于跟踪常见攻击的 IoC,另一个用于汇总网络安全新闻,第三个提供对恶意软件特征的详细分析,第四个则在社交媒体和暗网上搜寻有关新出现的网络威胁的对话。 所有这些信息都有助于更深入地理解威胁。

- 信息共享社区:包括论坛、专业协会和其他社区,分析师可在其中分享第一手经验、洞察以及自己拥有的数据。

- 内部安全日志:来自 SIEM(安全信息和响应)、SOAR(安全统筹、自动化和响应)、EDR(终端检测和响应)、XDR(扩展检测和响应)等安全与合规系统以及攻击面管理 (ASM) 系统的内部安全数据。 这些数据提供了组织所面临的威胁和网络攻击的记录,可帮助发现以前无法识别的内部或外部威胁的证据。

处理

- 安全分析师对所收集的原始数据进行汇总、标准化和关联,从而能够更轻松地分析数据以获得洞察。

- 该过程可能包括过滤掉假警报,或针对有关上次安全事件的数据应用威胁情报框架,以更深入地了解情况。

- 许多威胁情报工具自动执行这项处理,使用人工智能 (AI) 和机器学习,关联多个来源中的威胁信息,并确定数据中的初步趋势或模式。

分析

- 分析的作用是将原始威胁数据变为真正的威胁情报。

- 安全分析师检验和验证趋势、模式以及其他洞察,以满足利益相关方的安全要求并提出建议。

- 如安全分析师发现,与某个新的勒索软件特征关联的团伙曾针对组织所在行业中的其他企业实施过攻击,那么该团队可以确定组织的 IT 基础架构中让此团伙有机可乘的特定漏洞,以及有助于缓解或消除这些漏洞的安全控制措施或补丁程序。

传播

- 安全团队与相应的利益相关方分享自己的洞察和建议。

- 可根据这些建议采取行动,例如针对新发现的 IoC 建立新的 SIEM 检测规则,或更新防火墙黑名单,以阻止来自新发现的可疑 IP 地址的流量。

- 许多威胁情报工具可与 SOAR 或 XDR 等安全工具集成并共享数据,以自动生成有关正在进行中的攻击的警报,为威胁优先级指定分数,或者触发其他行动。

反馈

- 利益相关方和分析师对最近的威胁情报周期进行反思和总结,以确定是否满足了要求。

- 出现的任何新问题或发现的新的情报不足之处可能会作为生命周期中下一轮的输入。

威胁情报-类型

战术威胁情报

- 由安全运营中心 (SOC) 使用,旨在检测和应对正在进行的网络攻击。

- 通常关注于常见的 IoC — 例如,与命令和控制服务器相关的 IP 地址、与已知的恶意软件和勒索软件相关的文件散列,或者与网络钓鱼攻击相关的电子邮件主题行。

- 除了帮助事件响应团队过滤掉假警报以及解读真正的攻击外,战术威胁情报还可由威胁搜寻团队使用,以跟踪高级持久性威胁 (APT) 和其他活跃但隐藏的攻击者。

运营威胁情报

- 帮助组织预测和抵御未来的攻击。

- 它有时也称为“技术威胁情报”,因为它详细说明了已知威胁发动者的 TTP 和行为 — 例如,他们使用的攻击载体、他们利用的漏洞以及他们针对的资产。

- CISO、CIO 和其他信息安全决策者使用运营威胁情报,发现可能攻击自己组织的威胁发动者,并通过专门用于阻止攻击的安全控制和其他措施加以应对。

战略威胁情报

- 关于全球威胁态势和组织在其中所处位置的高层级情报。

- 战略威胁情报旨在帮助 IT 以外的决策者(例如 CEO 和其他高管)了解自己组织所面临的威胁。

- 战略威胁情报通常侧重于地缘政治形势、特定行业中的网络威胁趋势,或者组织的某些战略性资产如何或为何可能成为攻击目标等问题。

- 利益相关方使用战略威胁情报,使更广泛的组织风险管理战略和投资与网络威胁态势统一起来。

参考:https://developer.ibm.com/