#知识点:

1、文件操作类安全问题

2、文件下载&删除&读取

3、白盒&黑盒&探针分析

#详细点:

文件读取:基本和文件下载利用类似

文件下载:利用下载获取源码或数据库配置文件及系统敏感文件为后续出思路

文件删除:除自身安全引发的文件删除外,可配合删除重装锁定文件进行重装

Ø 审计分析-文件下载-XHCMS-功能点

Ø 审计分析-文件读取-MetInfo-函数搜索

Ø 审计分析-文件删除-74CMS-函数搜索

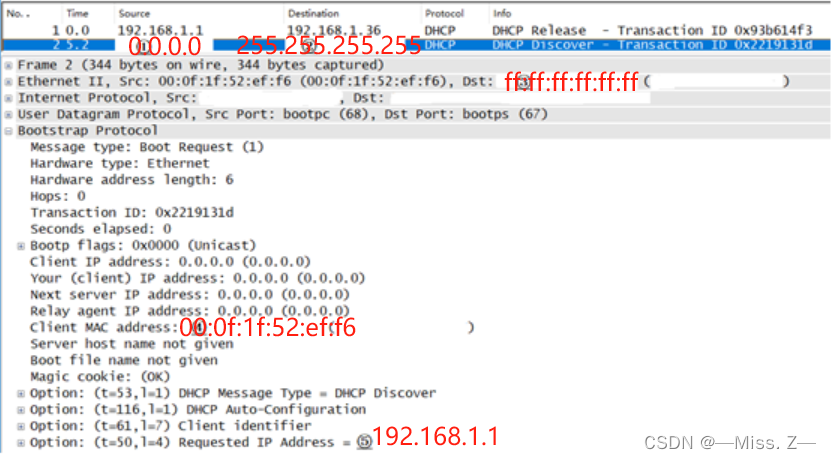

Ø 黑盒分析-下载读取-下载资源 URL 参数

#白盒审计:

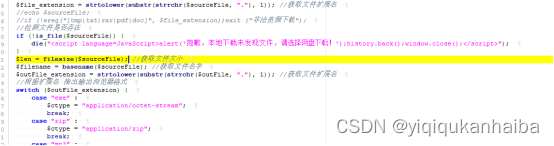

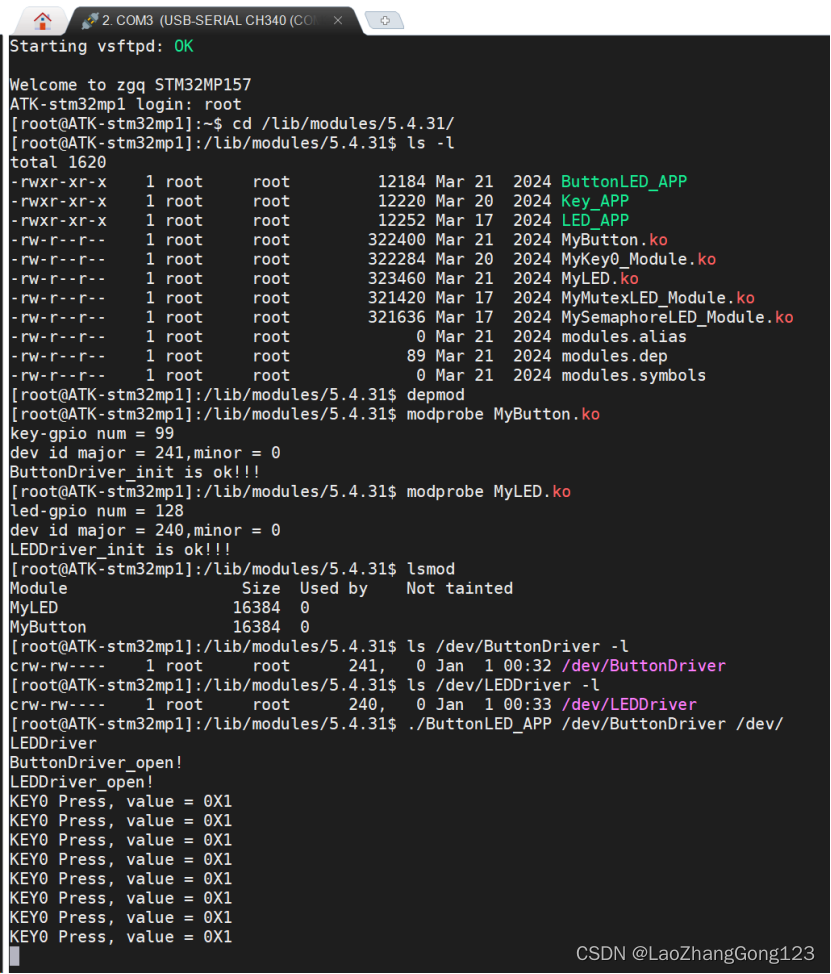

1、文件下载 Ø 审计分析-文件下载-XHCMS-功能点

XHCMS白盒分析

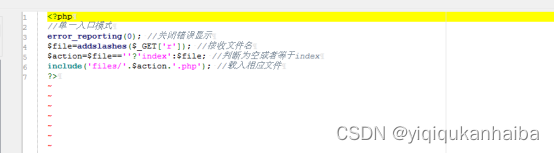

代码逻辑:是将?后的参数若不为空,则在file文件夹下,参数加后缀.php

http://127.0.0.1/xhcms/?r=download

能够发现:数据库查询过来->$down['softadd']->$fileadd->$sourceFile->文件下载

因此我们可以对查看下载文件功能对数据库download有插入的操作文件,来实现任意文件下载

因此,访问其功能点http://127.0.0.1/xhcms/admin/?r=newsoft

写入参数

在之前的页面中点入下载

发现它下载我指定的文件

流程-功能点抓包-寻代码文件-寻变量控制-构造测试

Payload: softadd=d:/1.txt softadd2=d:/1.txt

分析:比较鸡肋,因为正常来说,是要进入后台才能进行的功能,也就是说只有等管理员配置不当的情况,就可以尝试

下载文件URL:

没有安全问题:就是网站的正常形式

www.xxx.com/soft/2.zip——直连下载

www.xxx.com/soft/index.php——直接访问

可能有安全问题

www.xxx.com/down?file=1.zip

下载协议去解析文件

www.xxx.com/down?file=index.php

示例:http://67.202.70.133/files/readfile.php?file=../index.php

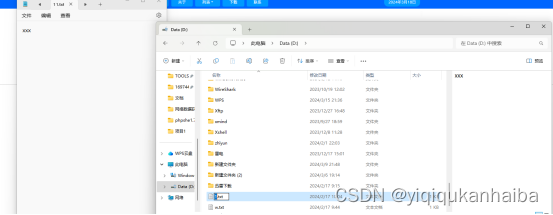

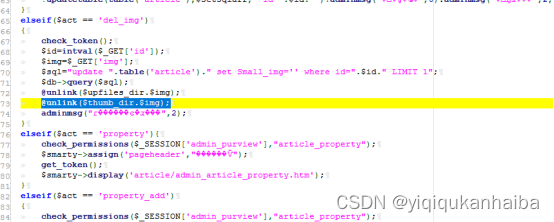

文件删除:74CMS-配合删除重装

函数关键字搜索unlink等,发现可控变量/upload/admin/admin_article.php

分析代码逻辑,img是一个可控变量$thumb_dir会被加入../data的前缀,act=del_img为if的判断语句

Web访问,发现确实有删除的功能

流程-特定函数搜索-寻触发调用-构造 Payload 测试

Payload:

/admin/admin_article.php?act=del_img&img=../../data/install.lock

重装网站:就是把数据库连到外网等操作

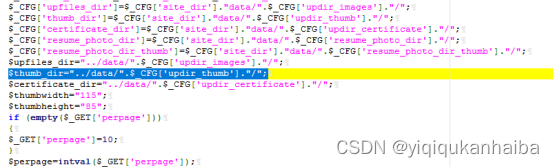

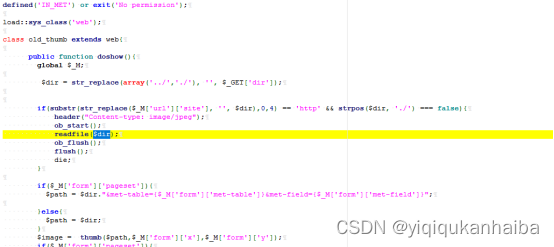

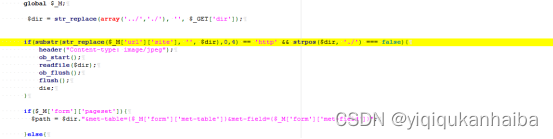

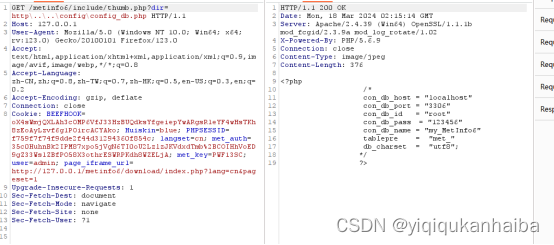

文件读取:MetInfo-任意读取

函数关键字搜索readfile等

可控变量$dir——GET和代码逻辑需要http,且它是一个对象,找谁调用了它

是一个头文件,将其定义

流程-特定函数搜索-寻触发调用-构造 Payload 测试

Payload:/include/thumb.php?dir=http\..\..\config\config_db.php

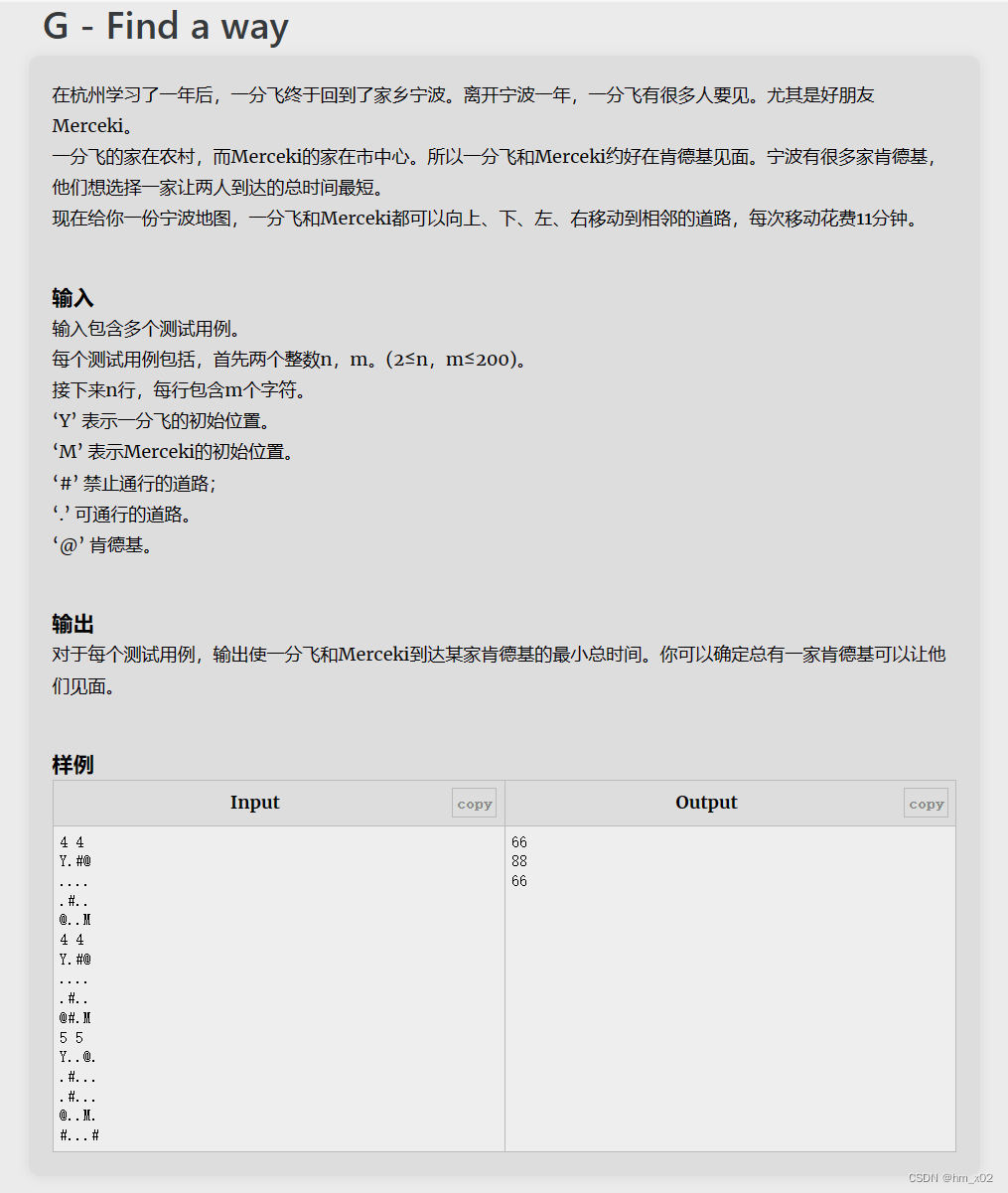

#黑盒探针

1、URL 参数名及参数值分析:

参数名:英文对应翻译

参数值:目录或文件名

2、功能点自行修改后分析:

文件下载,删除,读取等

![[python]bar_chart_race绘制动态条形图](https://img-blog.csdnimg.cn/img_convert/2b302fbfe445910b9a4aa8e123682673.gif)