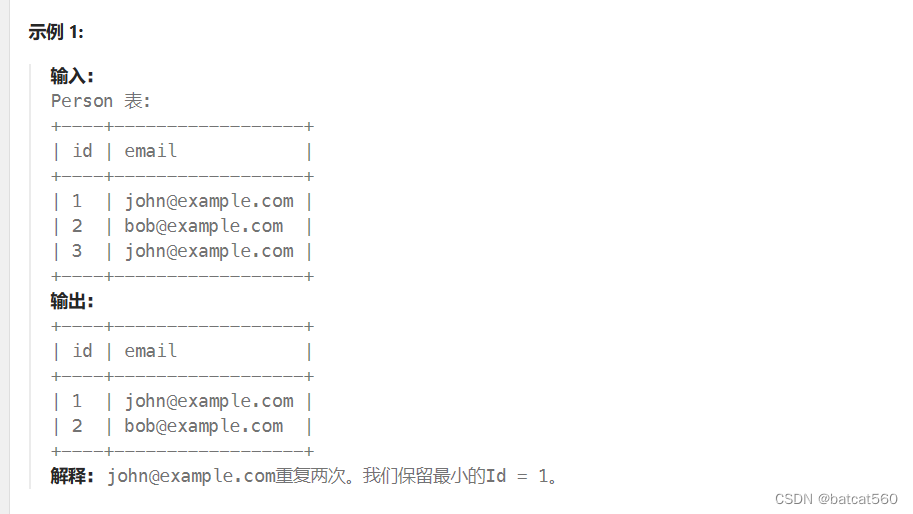

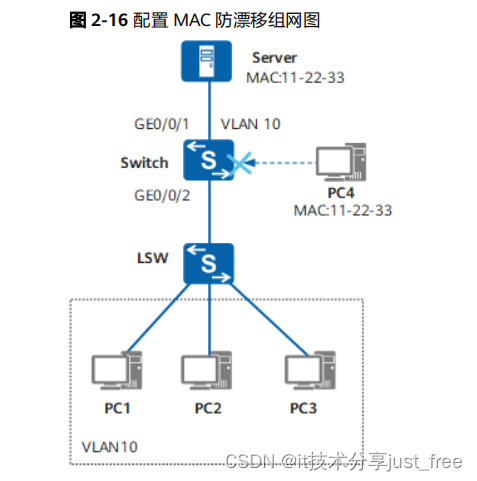

组网需求

某企业网络中,用户需要访问企业的服务器。如果某些非法用户从其他接口假冒服务器的MAC

地址发送报文,则服务器的

MAC

地址将在其他接口学习到。这样用户发往服务器的报文就会发往非法用户,不仅会导致用户与服务器不能正常通信,还会导致一 些重要用户信息被窃取。

如

图

2-16

所示,为了提高服务器安全性,防止被非法用户攻击,可配置

MAC

防漂移功能。

配置思路

采用如下的思路配置

MAC

防漂移:

1.

创建

VLAN

,并将接口加入到

VLAN

中,实现二层转发功能。

2.

在服务器连接的接口上配置

MAC

防漂移功能,实现

MAC

地址防漂移。

操作步骤

步骤

1

创建

VLAN

,并将接口加入到

VLAN

中。

#

将

GigabitEthernet0/0/1

、

GigabitEthernet0/0/2

加入

VLAN10

。

<HUAWEI>

system-view

[HUAWEI]

sysname Switch

[Switch]

vlan 10

[Switch-vlan10]

quit

[Switch]

interface gigabitethernet 0/0/2

[Switch-GigabitEthernet0/0/2]

port link-type trunk

[Switch-GigabitEthernet0/0/2]

port trunk allow-pass vlan 10

[Switch-GigabitEthernet0/0/2]

quit

[Switch]

interface gigabitethernet 0/0/1

[Switch-GigabitEthernet0/0/1]

port link-type hybrid

[Switch-GigabitEthernet0/0/1]

port hybrid pvid vlan 10

[Switch-GigabitEthernet0/0/1]

port hybrid untagged vlan 10

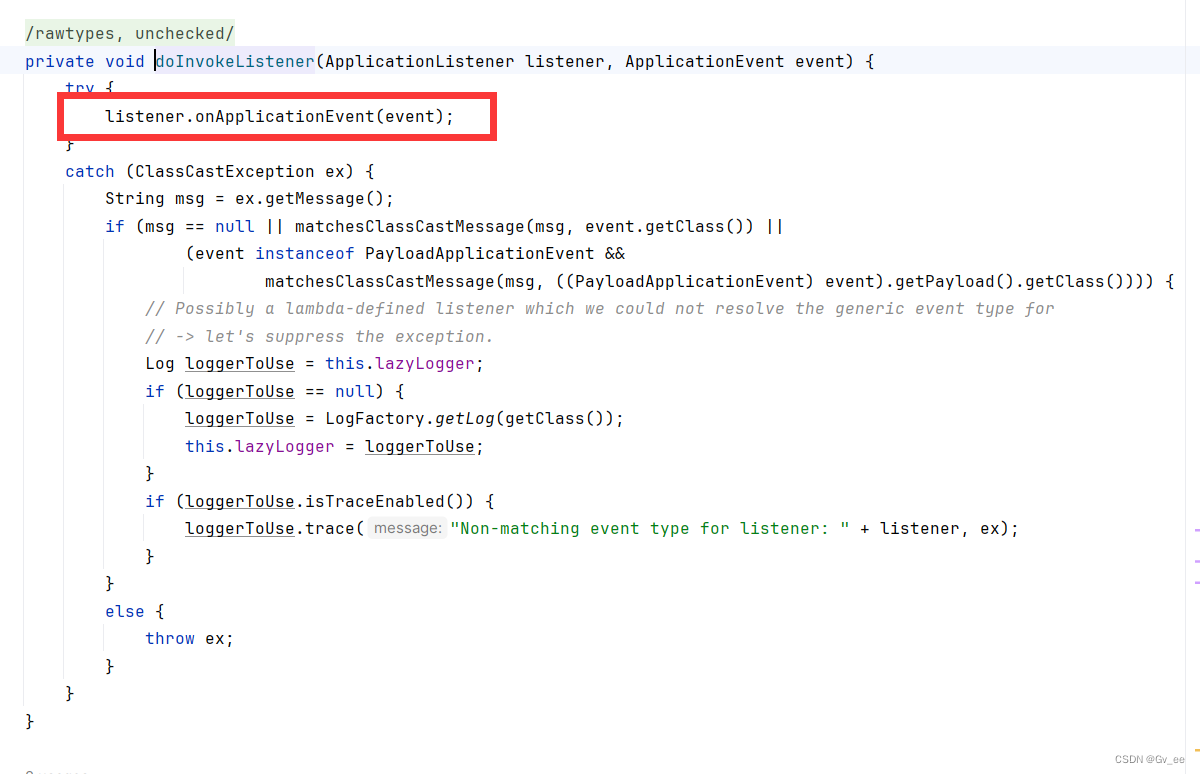

步骤

2

#

在

GigabitEthernet0/0/1

上配置

MAC

地址学习的优先级为

2

。

[Switch-GigabitEthernet0/0/1]

mac-learning priority 2

[Switch-GigabitEthernet0/0/1]

quit

步骤

3

验证配置结果

# 在任意视图下执行display current-configuration

命令,查看接口MAC地址学习的

优先级配置是否正确。

[Switch] display current-configuration interface gigabitethernet 0/0/1

#

interface GigabitEthernet0/0/1

port link-type hybrid

port hybrid pvid vlan 10

port hybrid untagged vlan 10

mac-learning priority 2

#

return

----

结束

配置文件

Switch

的配置文件

#

sysname Switch

#

vlan batch 10

#

interface GigabitEthernet0/0/1

port link-type hybrid

port hybrid pvid vlan 10

port hybrid untagged vlan 10

mac-learning priority 2

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 10

#

return