文章目录

- 前言

- 一、pandas是什么?

- 二、使用步骤

- 1.引入库

- 2.读入数据

- 总结

一.防病毒网关(AV)概述

防火墙的防病毒网关(AV)是一种网络安全设备,用于检测和阻止恶意软件(如病毒、蠕虫、木马等)进入或传播到网络系统中。

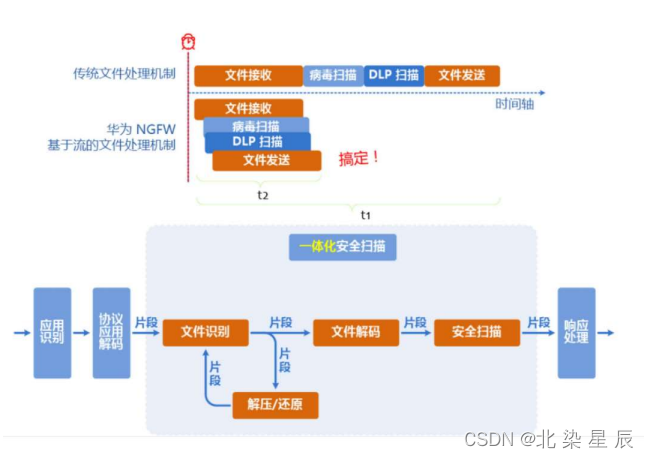

传统防病毒网关需要缓存文件再再进行特征库的比对完成检测;因此需要占用设备资源可能造成转发延迟,遇到一些大型文件可能存在无法缓存的问题从而无法进行防病毒造成安全风险。

代理扫描和流扫描的区别

- 代理扫描 :文件需要全部缓存来完成更多的高级操作(如解压,脱壳等)从而实现高检测率但是会导致效率较低,占用资源较大。

- 流扫描 :基于文件片段进行扫描效率较高,但是测率有限。

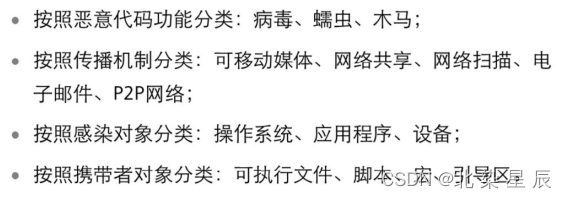

二.病毒简介

病毒的传播

-

电子邮件附件:网络病毒可以通过电子邮件附件传播。它会伪装成一个看似无害的文件,如文档、图片或压缩文件,并在用户打开或下载附件时感染计算机。

-

可执行文件:网络病毒可以通过可执行文件进行传播。用户下载、安装或执行这些文件时,病毒会悄悄地感染计算机。

-

插件和扩展程序:一些网络病毒会伪装成插件或扩展程序,用户在安装插件或扩展程序时,病毒会同时感染计算机。

-

恶意链接:网络病毒可以通过恶意链接传播。这些链接可以嵌入在电子邮件、社交媒体或其他网站上。当用户点击这些链接时,病毒会被下载到计算机上。

-

受感染的网站:网络病毒可以通过感染正常网站进行传播。当用户访问这些网站时,病毒会利用浏览器的漏洞或其他方式感染计算机。

-

可移动存储设备:网络病毒可以通过可移动存储设备进行传播,如USB闪存驱动器或移动硬盘。当用户连接受感染设备时,病毒会传播到计算机上。

-

P2P网络:网络病毒可以通过P2P(点对点)网络进行传播。当用户下载和分享文件时,病毒可能附带在文件中传播。

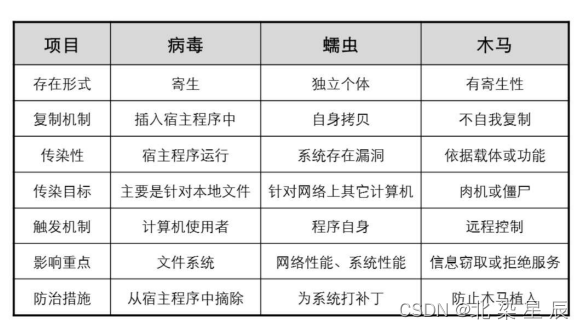

病毒的分类

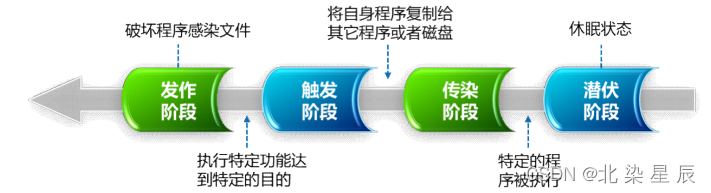

病毒杀链

病毒的工作原理

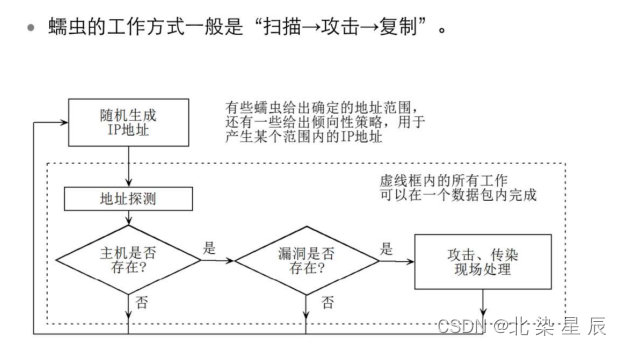

蠕虫病毒

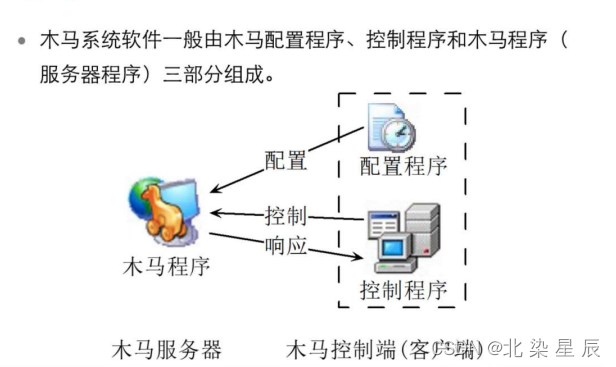

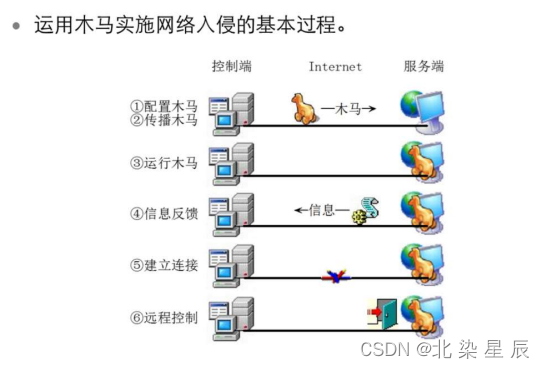

特洛伊木马病毒

-

伪装: 特洛伊木马病毒通常伪装成合法的程序、文件或链接,诱使用户主动安装或点击。一旦用户执行了木马文件,病毒就会开始工作。

-

潜入系统: 特洛伊木马病毒会将自身植入系统,以便在系统启动时自动运行,并且将自己的存在隐藏起来,避免被发现。

-

收集信息: 特洛伊木马病毒会悄悄地收集用户的个人信息、敏感数据、登录凭证等,同时监视用户的行为,以获取更多潜在的目标。

-

远程控制: 特洛伊木马病毒可以与远程控制服务器建立连接,通过与控制服务器的通信,攻击者可以远程操控受感染的计算机,执行各种恶意操作,例如窃取数据、破坏系统稳定性、发起网络攻击等。

-

潜在感染: 特洛伊木马病毒可能会利用系统漏洞或蠕虫功能,传播到其他计算机或系统,以扩大感染范围

病毒区别

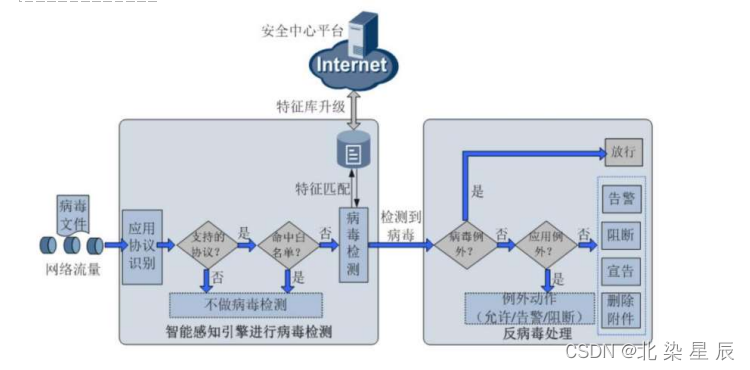

病毒防御流程

- 首先进行应用和协议的识别,判断该协议是否支持病毒检测,若不支持将文件通过。

- 完成步骤一后匹配白名单;若命中,不进行防病毒检测,同时进行其他模块的检测;若未命中进行特征库比对(成功匹配:进行后续步骤3;未成功匹配:直接放行)。

- 进行病毒例外检测(相当于病毒白名单)命中则直接放通;未命中进行步骤4

- 进行应用例外检测:针对该例外中的应用进行特殊操作;

- 若步骤4和步骤5均未匹配成功,执行整体配置动作:

宣告:仅针对邮件文件生效。仅支持SMTP和POP3协议。对于携带病毒的附件,设备允许文件通过,但是,会在邮件正文中添加病毒的提示,并生成日志。

删除附件:针对邮件文件生效,仅支持SMTP和POP3协议。对于携带病毒的附件,设备会删除掉邮件的附件,同时会在邮件正文中添加病毒的提示,并生成日志。

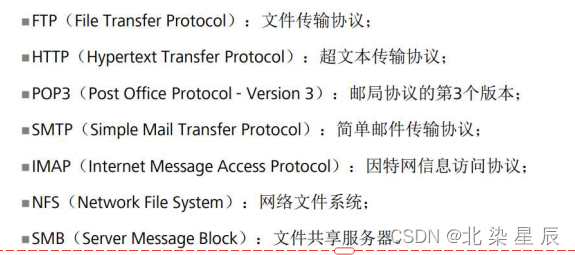

支持病毒检测的文件

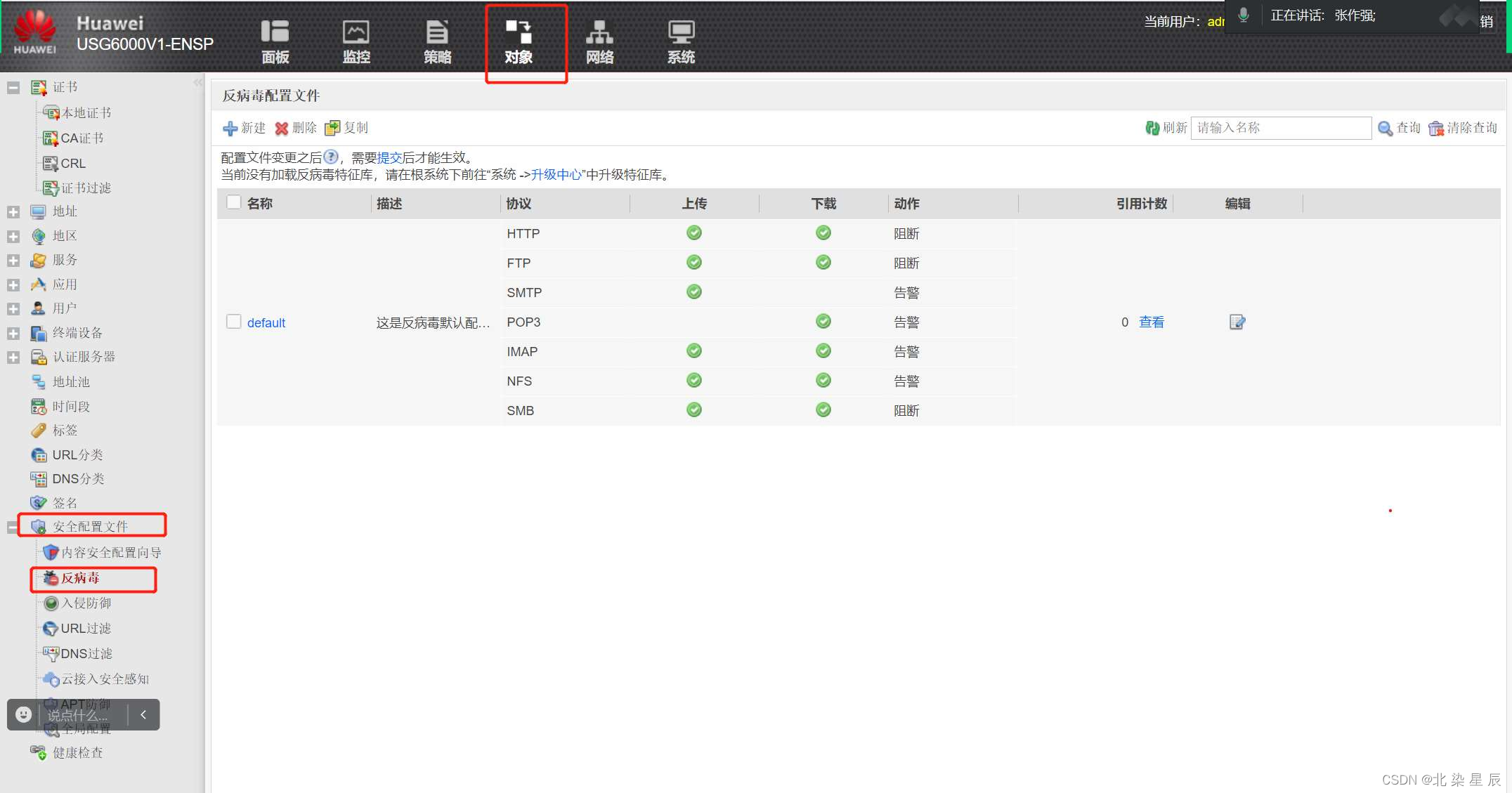

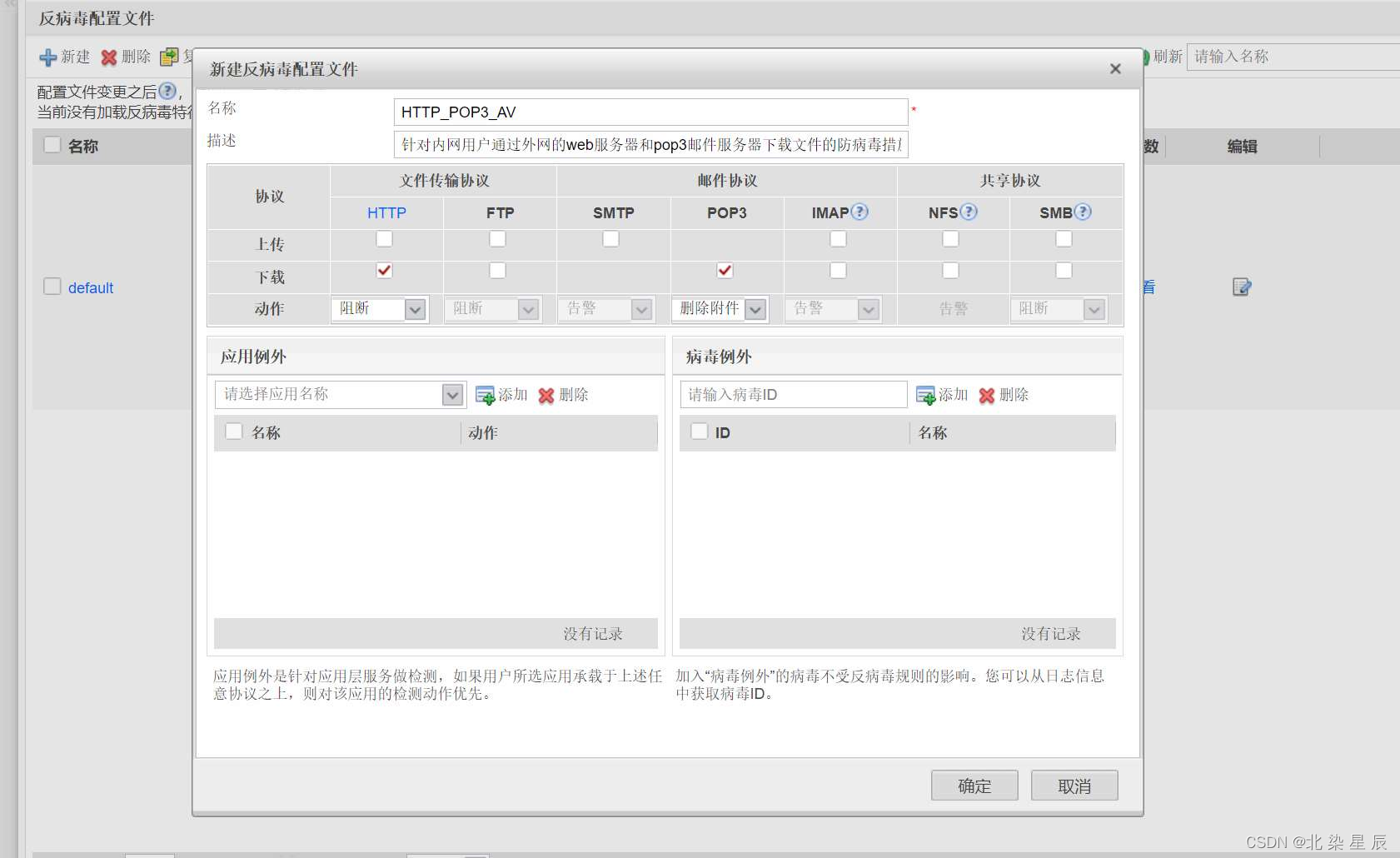

三,防病毒配置

需求:内网用需要通过外网的Web服务器和POP3邮件下载文件和邮件,内网的FTP服务器需要接受外网用户上传的文件。

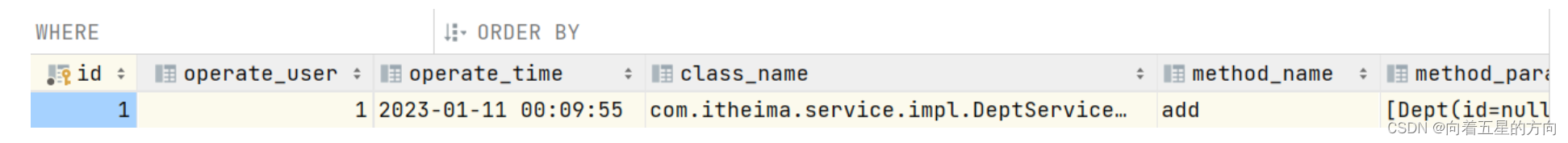

配置反病毒文件

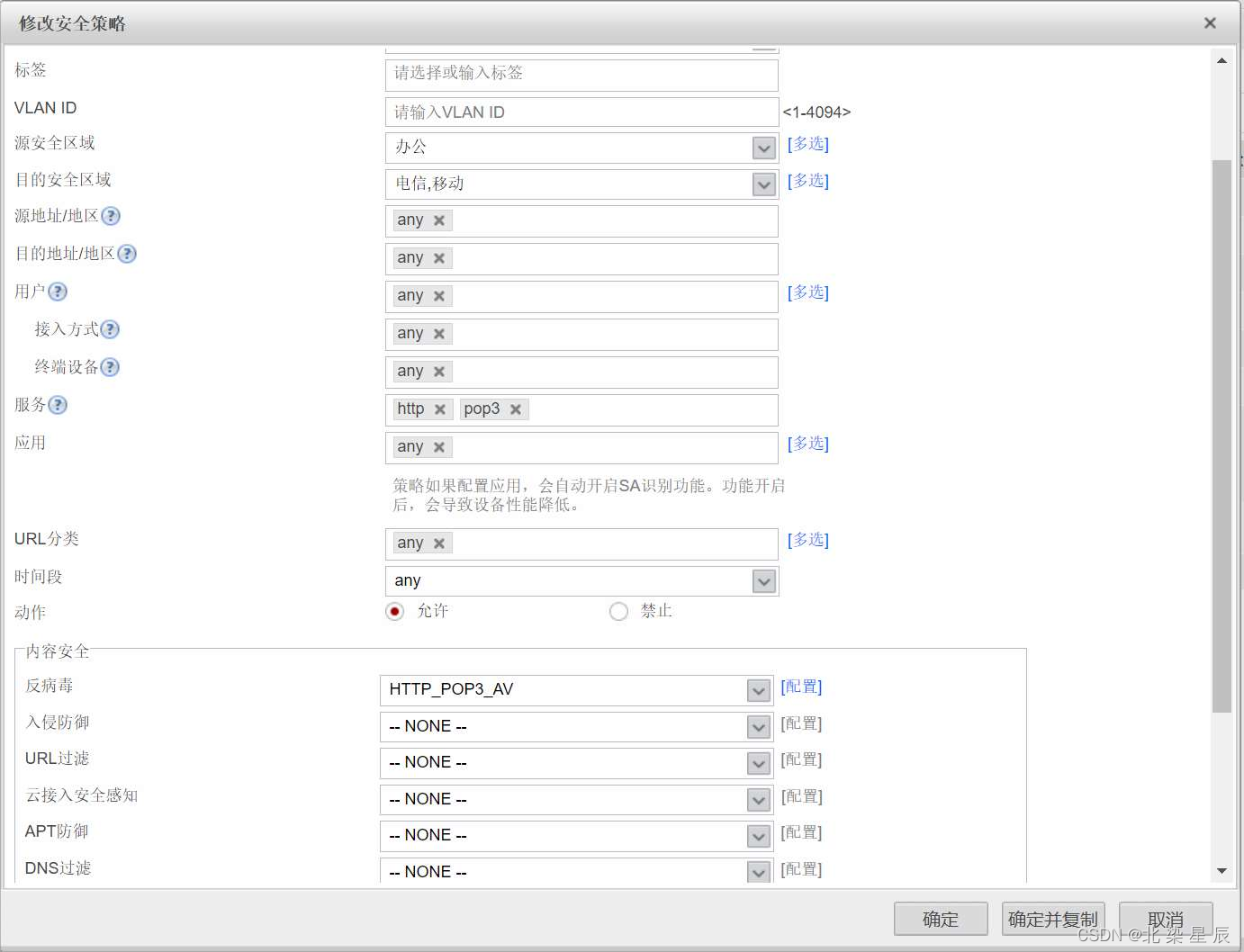

安全策略中调用反病毒配置文件

注:配置源/目的安全区域时遵循以下原则:

上传文件的方向:命中安全策略的方向

下载文件的方向:与安全策略相反的方向

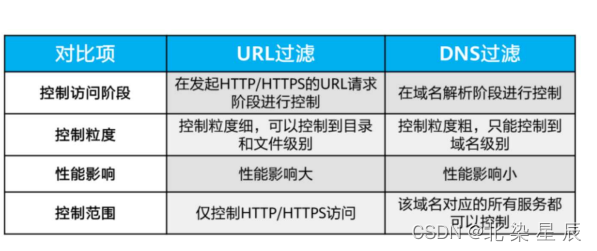

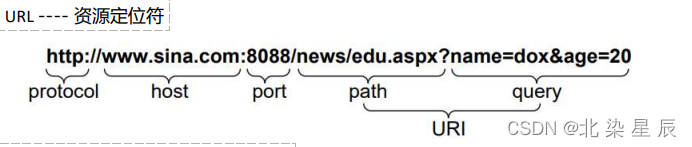

四.URL过滤

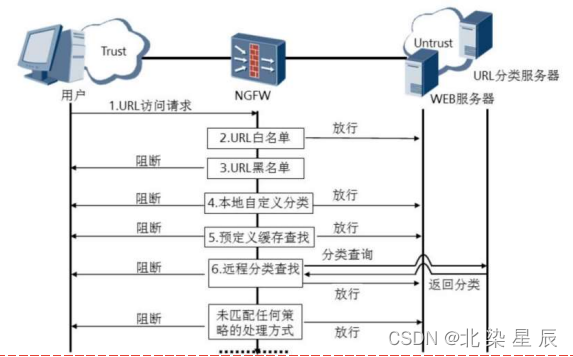

URL过滤流程

- 黑白名单URL

- 预定义URL分类:本地缓存查询;远程分类服务查询(通过远程服务查询URL分类并记录在本地缓存)

- 自定义URL分类

URL识别方式

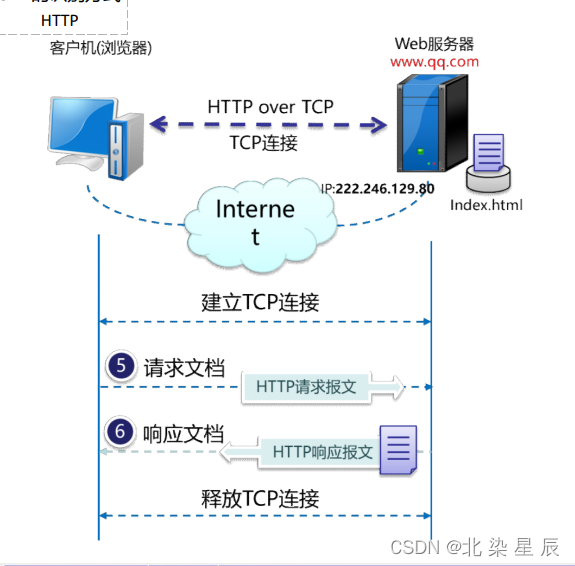

防火墙针对HTTP协议URL过滤流程

- 客户端在浏览器中输入百度网址并通过防火墙向DNS服务器发送DNS请求报文。

- DNS服务器收到后解析该报文中的域名并返回一个DNS应答报文(包含百度服务器的IP)。

- 客户端根据DNS应答报文中的IP地址与百度服务器建立TCP连接。

- TCP连接建立成功后客户端向百度发送HTTP请求报文(包含get方法获取网页信息)。

- 防火墙针对步骤四中的请求报文进行拦截并针对报文中的host字段进行DPI检测过滤URL。

- 若检测出该报文需要拦截,防火墙会伪装百度服务器向客户端回复http应答报文(该报文的IP地址为百度服务器IP并非防火墙IP;并根据阻断原因更改Location字段重定向到拎一个URL用于显示防火墙的提示页面)。

- 客户端显示提示页面后与Location字段中重定向的URL即防火墙建立TCP连接。

- 建立成功后,客户端会向防火墙发送HTTP请求报文,防火墙收到后回复一个安全的应答报文最终浏览器解析该报文获得网页信息。

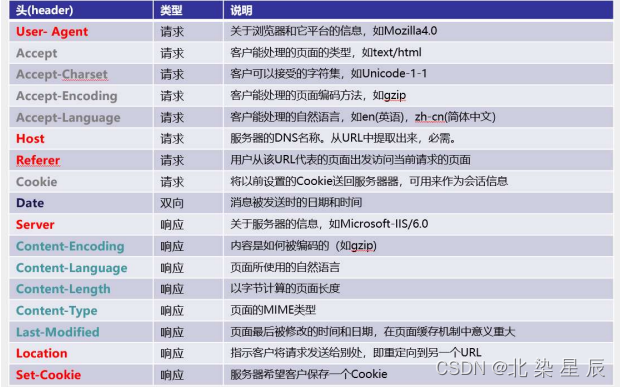

步骤6--URL过滤阻断原因

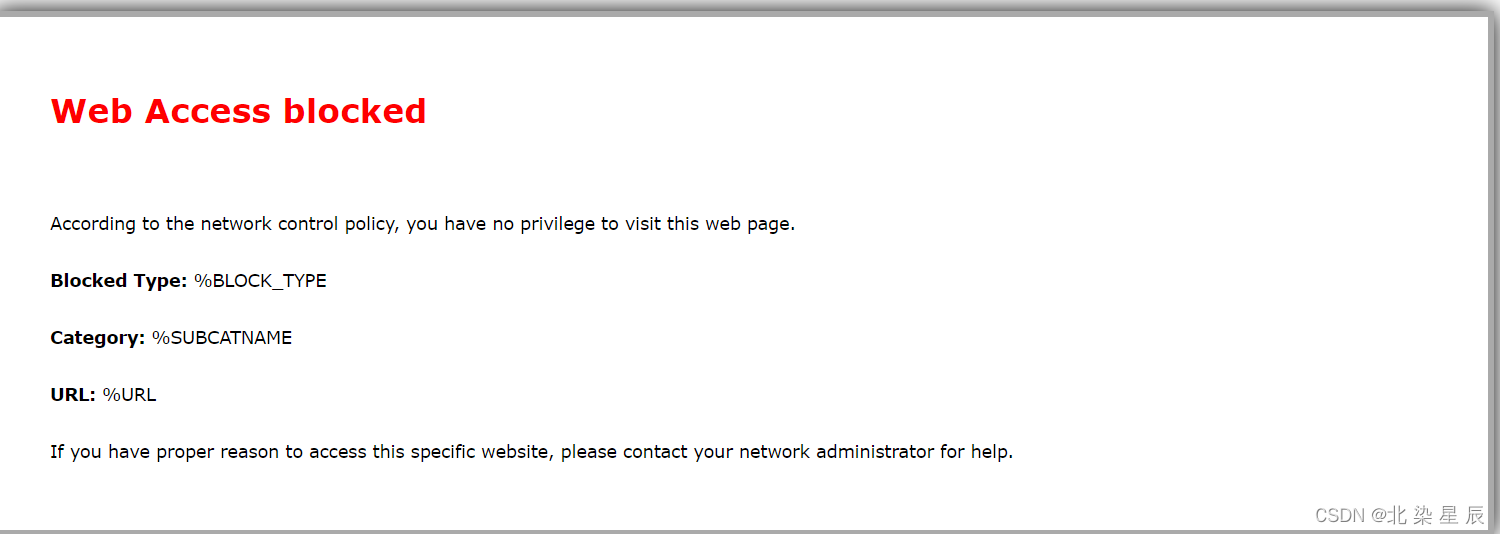

步骤6--重定向页面展示

防火墙针对Https协议URL过滤流程

方法一:配置SSL解密功能

注:前三步和HTTP协议URL过滤流程一致此处省略

- 客户端发送SYN包与服务器建立TCP连接;防火墙会拦截该SYN包并伪装成服务器给客户端发送应答报文,客户端收到应答报文后会与防火墙建立TCP连接。

- 步骤一TCP连接建立完成后防火墙会伪装成客户端转发步骤一中的SYN包从而与服务器建立TCP连接。

- 步骤一,二完成后防火墙成为客户端与服务器的中间代理。

- 客户端发送client.hello包(携带安全参数即加密方法,完整性校验等)给防火墙;防火墙护肤server.hello包(携带相同安全参数),此时客户端与防火墙之间形成一个虚拟的加密通道用于传输数据(实际不存在)

- 防火墙与客户端完成加密通道建立后会重复步骤四与服务器建立加密通道,此时防火墙作为中间设备代理转发数据。

- 数据传输过程与HTTP协议一致。

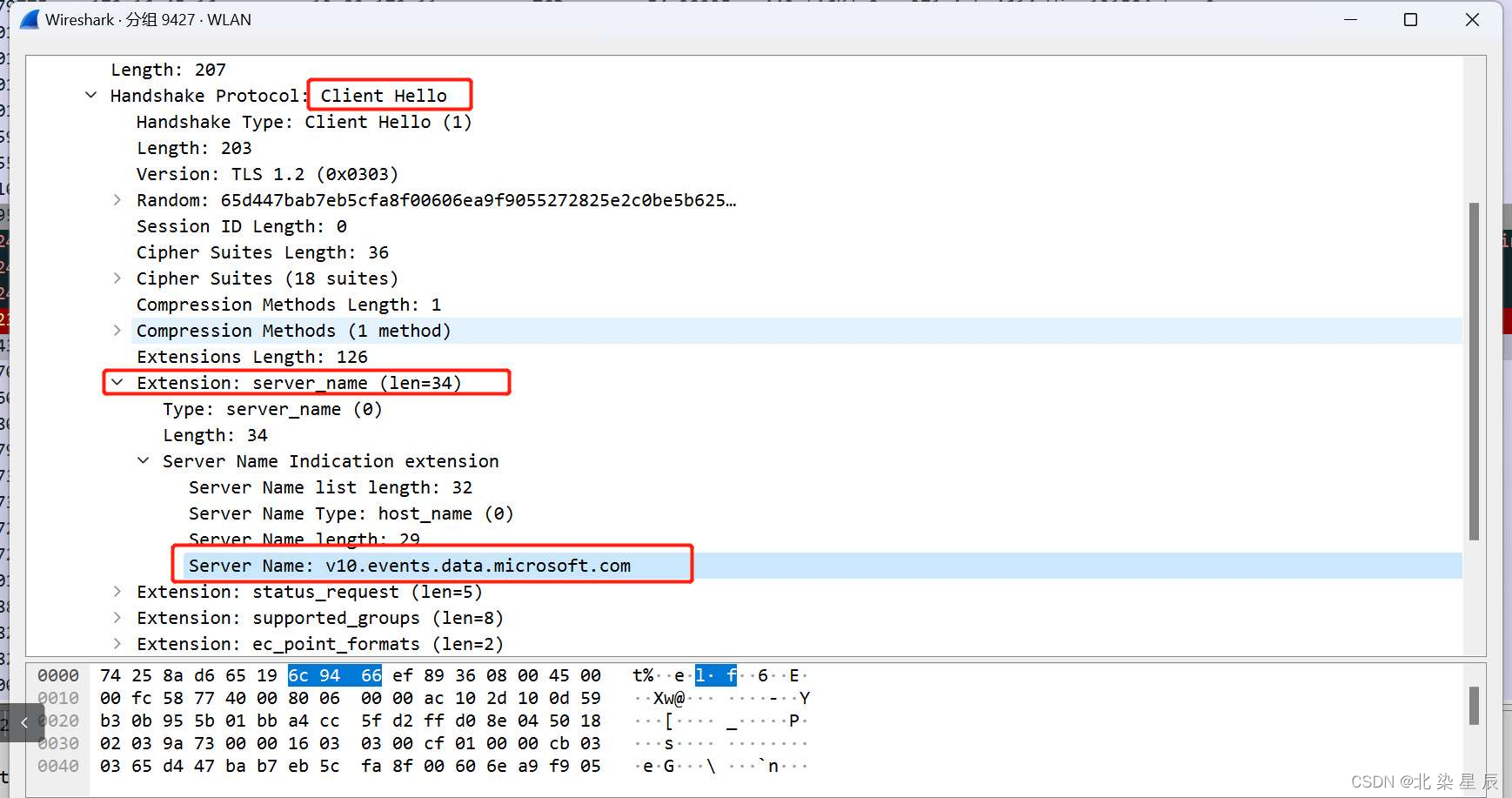

方法二:针对加密流量进行过滤

此处并非过滤已加密流量而是过滤加密通道建立前的明文中的域名信息。例如:client.hello

Client.hello展示

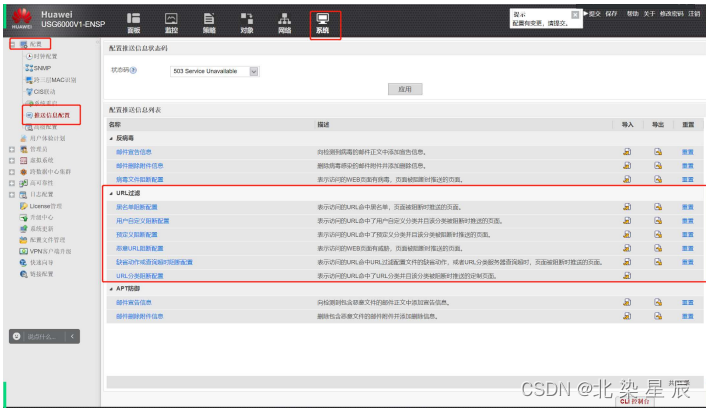

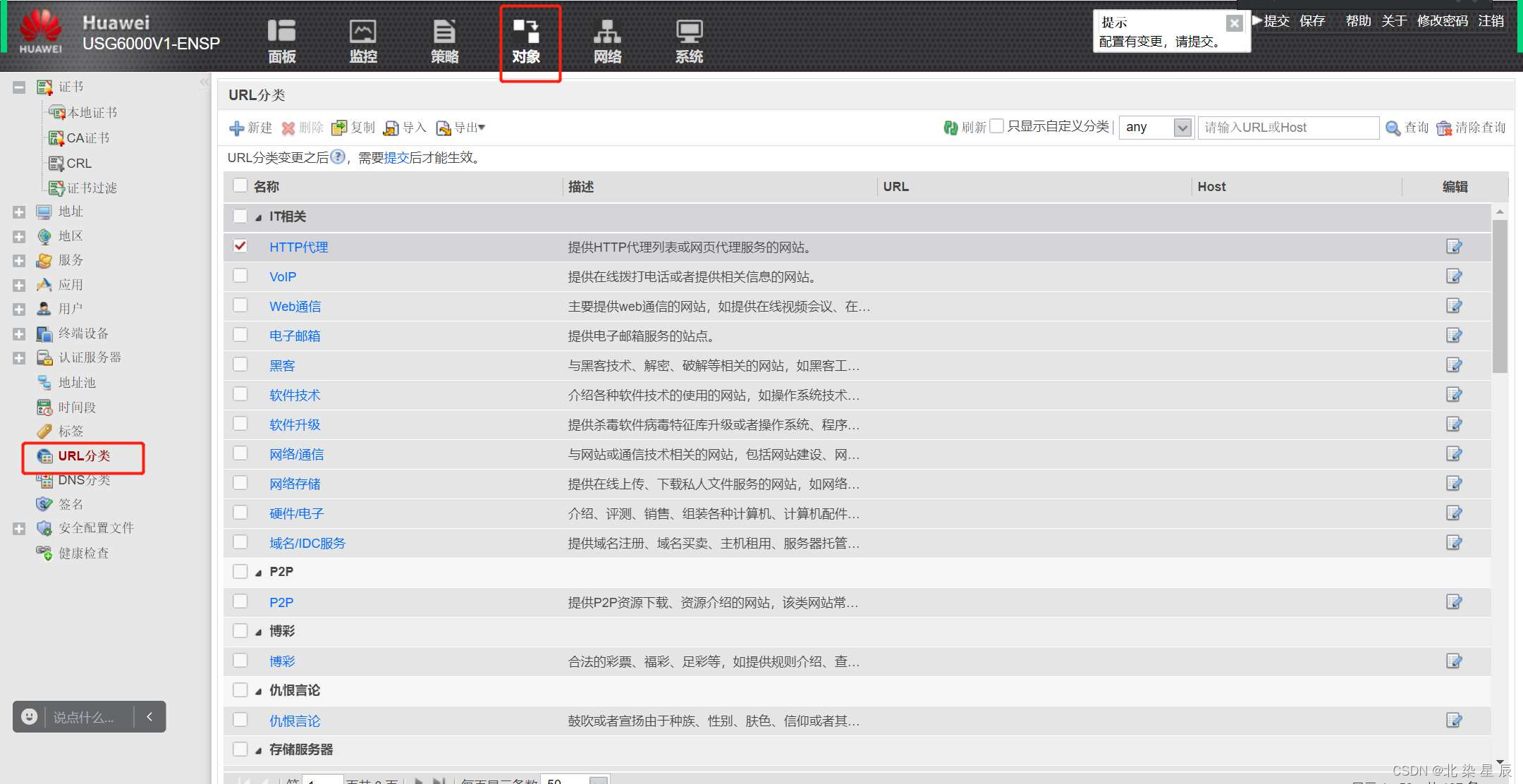

五.URL过滤配置

需求:针对办公区用户进行上网行为管理,要求进行URL过滤,要求在上班时间仅可访问教育类.科研类,搜所/门户类网站,其余都不允许访问。

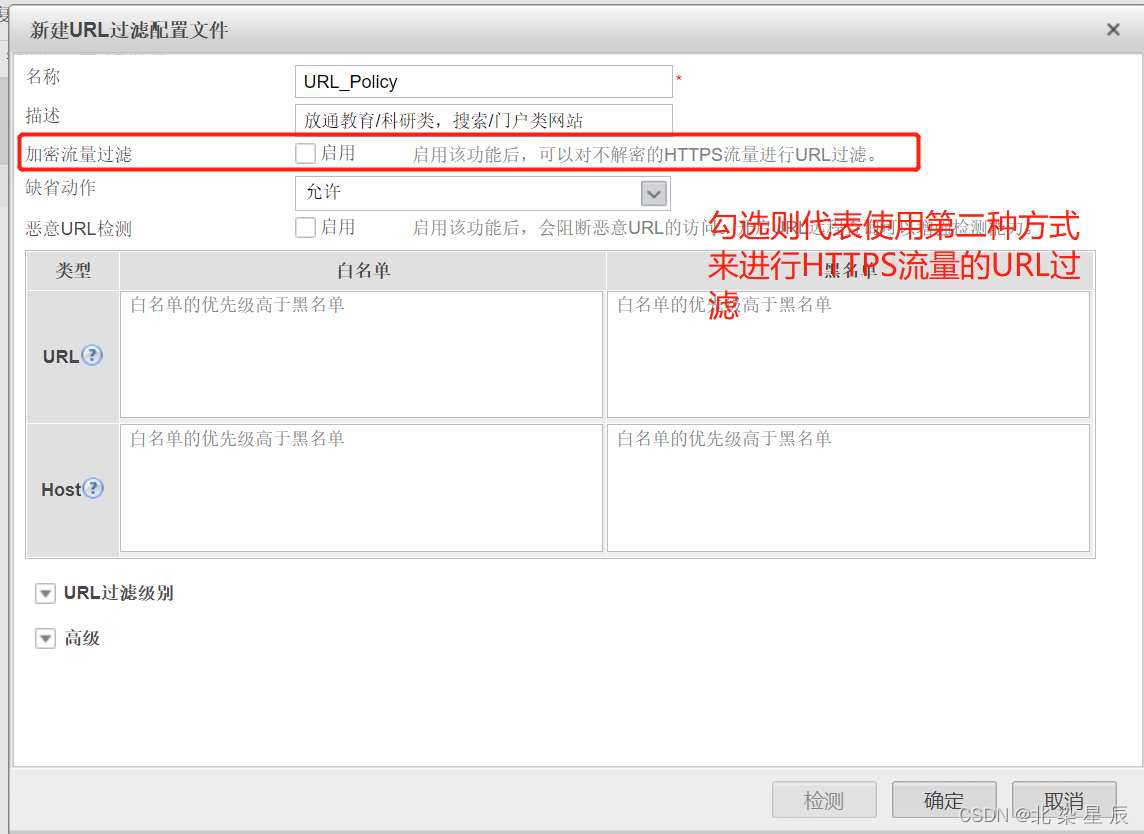

URL过滤策略配置文件

位置:对象--->安全配置文件--->URL过滤

缺省动作 :所有的URL分类都匹配不上的URL,则执行该项设定的动作。

这里启用后,相当于开启了 --- 1,URL信誉功能,2,恶意URL检测 URL信誉 --- 信誉用来描述网站可信度。 ---- 开启之后,我们会针对信誉低的站地进行 检测,信誉高的站点,可以不用取出流量中的文件进行威胁检测。

信誉值的查询 --- 两种方法:1,URL信誉热点库 --- 开通License之后,我们可以对接 远端服务器,将信誉热点库加载到预定义的URL分类中。 2,远程查询服务器

恶意URL检测 --- URL过滤将会针对恶意的URL进行阻断。这些信息来自于多方面,包括 信誉值,反病毒功能的反馈。

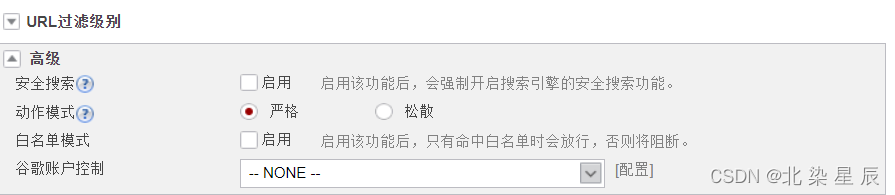

严格 --- 如果一个URL属于多个分类,则严格模式下,最终动作将执行所有命中分类中 最严格的。

松散 --- 松散则是执行所有命中分类中动作最宽松的。

注:设备需要和安全中心建立联系,所以,需要保证放通以下服务: TCP 80 --- 于安全中心平台进行交互 TCP 12612 --- 于调度服务器交互 UDP 12600 --- 于查询服务器进行交互

安全策略调用URL过滤策略配置文件

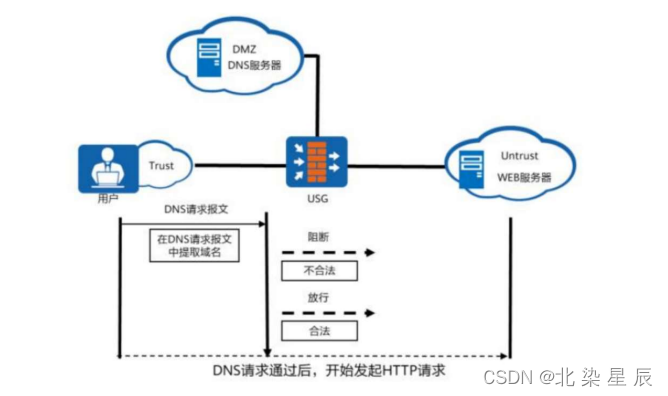

六.DNS过滤