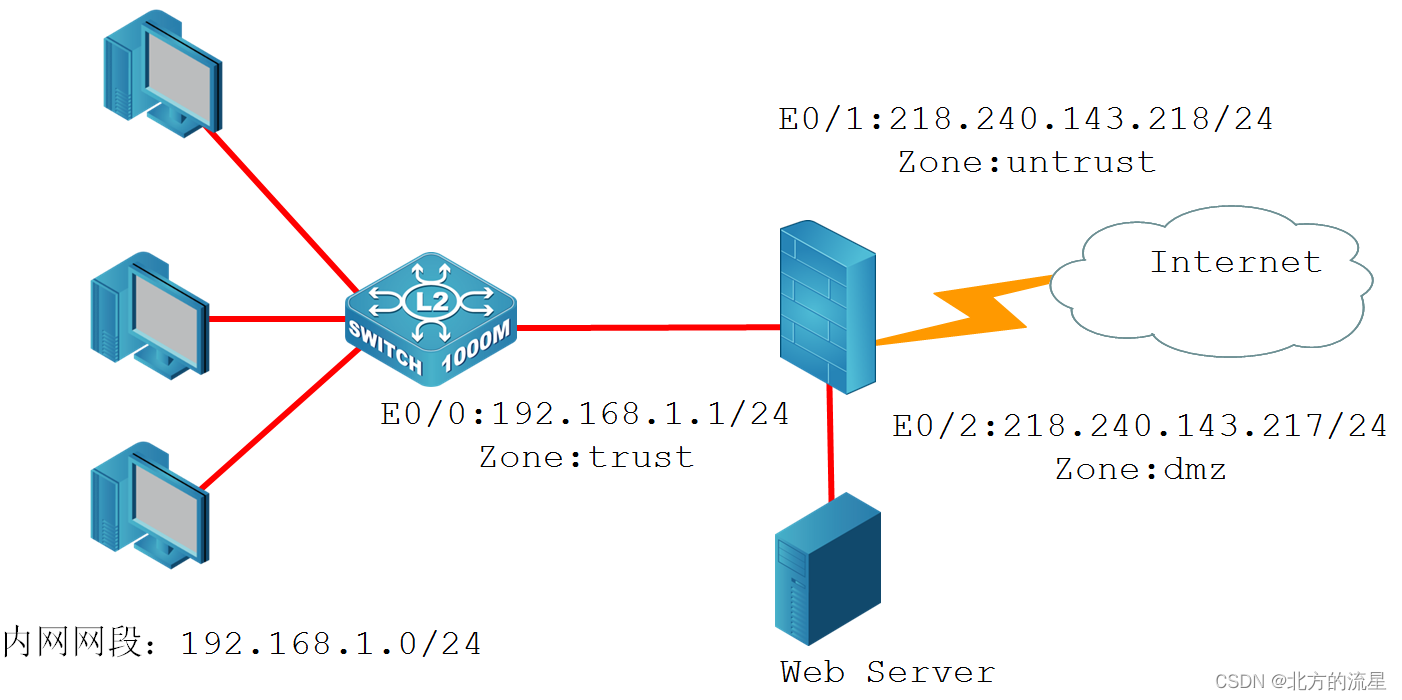

混合模式即相当于防火墙既工作于路由模式,又工作于透明模式。在实际应用环境中,此类防火墙应用一般也比较广泛。混合模式分为两种:

一,ISP分配外网地址,内网为私网地址,服务器区域和内部地址为同一网段。这样,内部区域和服务器区域为透明,内部区域和外网区域为路由,服务器区域和外部区域也为路由;

二,ISP分配外网地址,内网为私网地址,服务器区域使用ISP分配的公网地址,服务器区域和外网为透明,内部区域和外部区域为路由。在本任务中的应用环境中我们使用的是第二种混合模式。

要求配置防火墙既能做为内网用户的智能网关,又能保证Web服务器被外网用户安全访问。

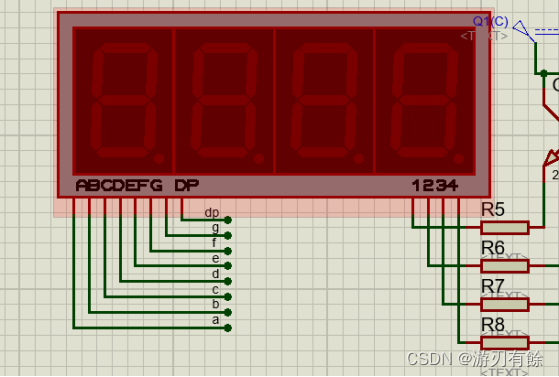

实验拓扑图如下所示

配置要求:

1.将eth0口设置成路由接口,eth1和eth2口设置成二层接口。并设置Vswitch接口。

2.设置源NAT策略。

3.配置安全策略

配置步骤:

一、配置接口地址:

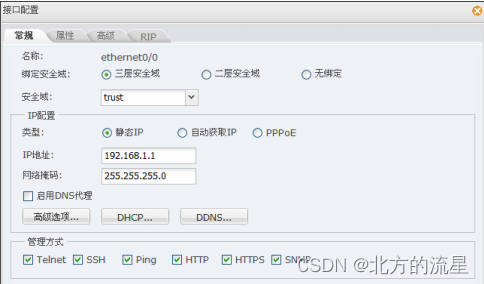

1.内网口e0/0口,设置成三层安全域l3-trust,配置默认的地址192.168.1.1/24

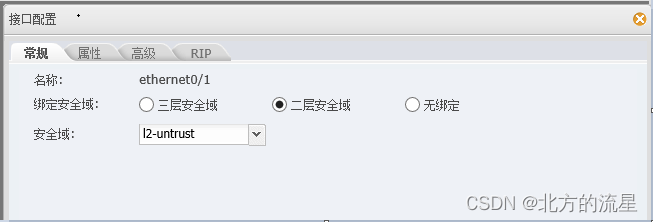

2.设置外网口,e0/1接口连接Internet,设置成二层安全域l2-untrust

二、配置vswitch接口

由于二层安全域接口不能配置IP地址,需要将地址配置在网桥接口上,该网络桥接口即为vswitch。

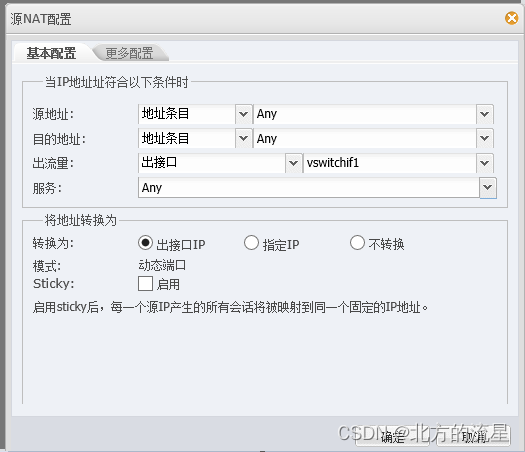

三、设置SNAT策略

针对内网所有地址的上网需求,需要在防火墙上设置源NAT,内网PC在访问外网时,数据包凡是从Vswitch接口出去的数据包都做地址转换,转换地址为Vswitch接口地址

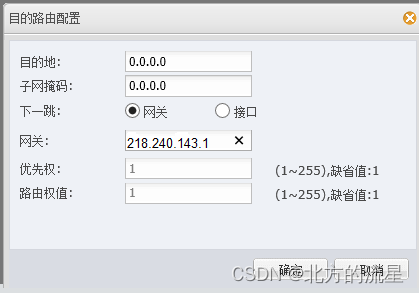

四、添加路由

要创建一条到外网的默认路由,如果内网有三层交换机的话,还需要创建到内网的回指路由,这里默认路由的下一跳地址设为网关218.240.143.1

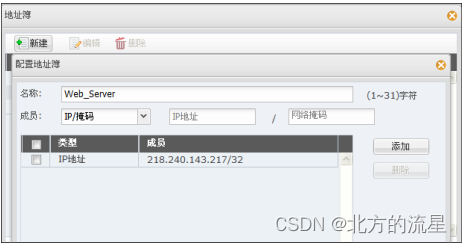

五、设置地址簿

在放行安全策略时,我们需要选择相应的地址和服务进行放行,所以这里首先要创建服务器的地址簿。在创建地址簿时,如果是创建的服务器属单个 ip,建议使用 IP 成员方式的话,掩码一定要写 32 位。

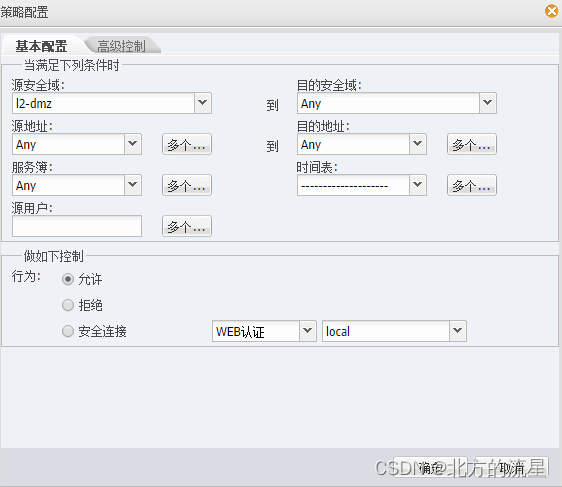

六、放行策略

放行策略时,首先要保证内网能够访问到外网。应该放行到内网口所属安全域到Vswitch 接口所属安全域的安全策略,应该是从trust 到untrust。

还要保证外网能够访问Web_server,该服务器的网关地址设置为ISP网关218.240.143.1,那需要放行二层安全之前的安全策略,应该是放行l2到l2-dmz的策略。