随着互联网的普及和数字化进程的加速,Web攻击已经成为网络安全领域的一大威胁。Web攻击不仅可能导致个人隐私泄露、财产损失,还可能对企业和国家的安全造成严重影响。下面德迅云安全就分享一种常见的web攻击方式-SQL注入,了解下什么是SQL注入,还有面对攻击时有哪些防范措施。通过了解这方面的网络安全知识,可以提高日常的web安全性。

什么是SQL注入:

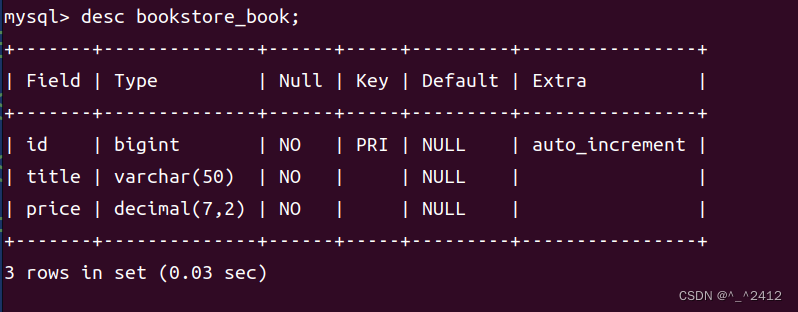

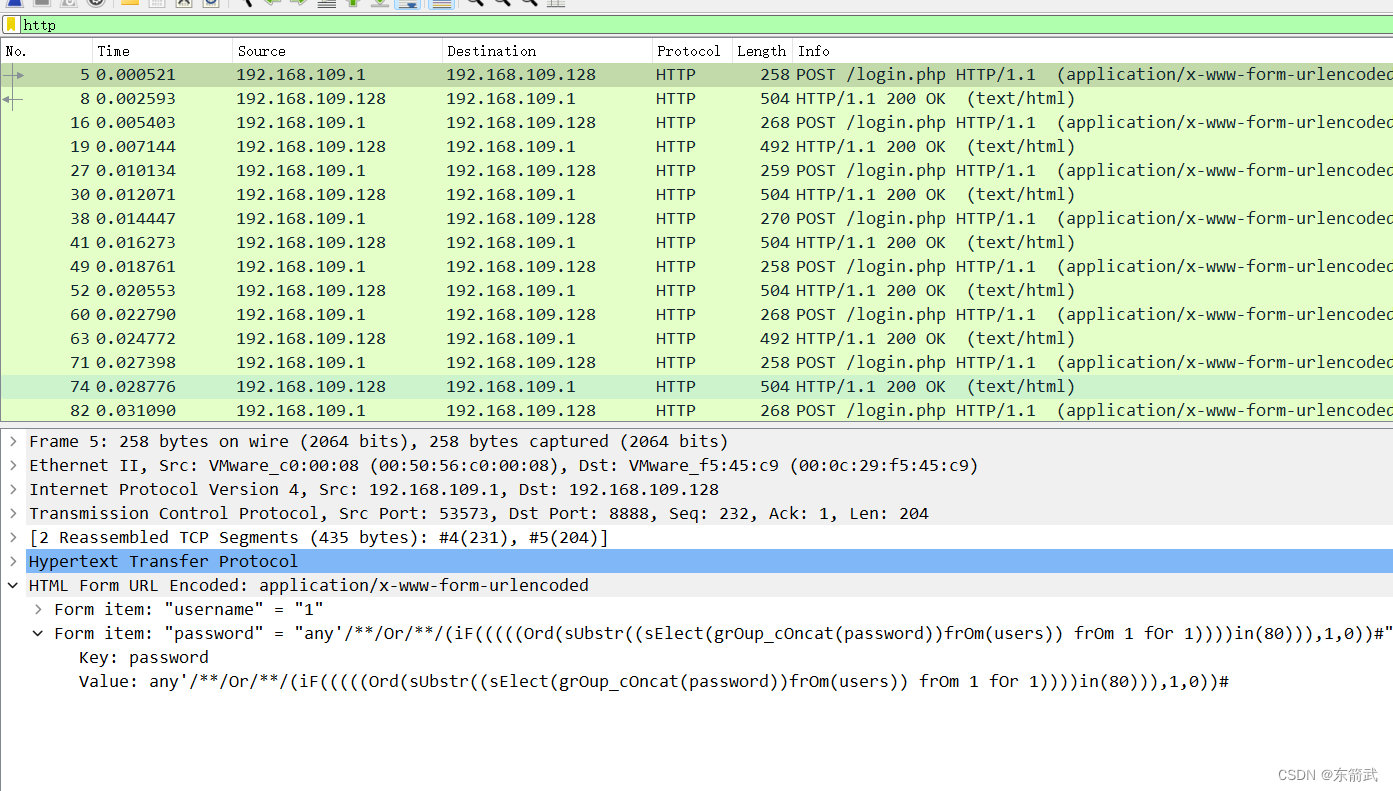

SQL 注入(SQL Injection)是一种常见的 Web 攻击方式,攻击者通过在应用程序的输入字段中插入恶意的SQL代码,可以欺骗数据库服务器执行非授权的任意查询,从而获取、修改、删除或添加数据库中的数据。

sql注入原理在于Web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在Web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,从而在管理员不知情的情况下实现非法操作。

SQL 注入攻击的过程如下:

应用程序接收用户的输入,构造 SQL 查询或命令。

攻击者在输入中注入恶意的 SQL 代码,例如通过输入框提交 ' OR 1=1 -- 这样的字符串。

应用程序在构造 SQL 查询或命令时未正确对用户输入进行过滤或转义,导致恶意的 SQL 代码被执行。

攻击者成功执行了非法的数据库操作,如查询、修改、删除或绕过认证获取敏感信息。

为了防范 SQL 注入攻击,可以采取以下防范措施:

1、使用参数化查询或绑定变量:使用预编译的 SQL 查询或命令,通过绑定变量传递用户输入,而不是直接拼接字符串。这样可以确保用户输入被正确转义,防止注入攻击。

2、使用ORM框架:ORM(对象关系映射)框架可以自动处理数据库查询和数据映射,避免了手动拼接SQL语句的风险。一些流行的ORM框架,如Java中的Hibernate、Python中的SQLAlchemy等,都提供了对SQL注入的防护机制。

3、输入验证和过滤:对用户输入进行验证和过滤,确保输入符合预期的格式、长度和字符集,并移除或转义潜在的注入代码。

4、最小权限原则:为数据库用户分配最小必需的权限,限制其对数据库的访问和操作范围,避免攻击者利用注入漏洞获取敏感信息或对数据库进行恶意操作。

5、输入输出的安全处理:对输入和输出的数据进行安全处理,包括对特殊字符进行转义或编码,确保数据在传输和存储过程中的安全性。

6、限制数据库连接池的使用:通过限制数据库连接池的使用,可以减少攻击者利用SQL注入漏洞对数据库进行暴力破解或枚举数据库结构的机会。

7、定期更新和修复:及时关注数据库和应用程序的安全漏洞和最佳实践,定期更新和修复数据库软件和应用程序,以保持系统的安全性。

8、使用安全SCDN:SCDN可以提供OWASP TOP 10威胁防护,检测和过滤恶意请求,有效防御 SQL注入、XSS攻击、命令/代码执行、文件包含、木马上传、路径穿越、恶意扫描等OWASP TOP 10攻击。

当前,Web攻击对个人、企业和国家都构成了严重威胁,在遇到Web攻击时,我们可以通过一些安全方案,可以有效预防和防范 SQL 注入等web攻击。以上的安全方案只是一部分,网络情况复杂,每个用户面对情况可能都有所不同,需要综合考虑多个方面。若遭受网络安全困扰,也可以寻找专业的网络安全团队合作,以保持对安全问题的关注,确保自身应用程序的安全稳定。