声明:本机文章只用于教育用途,无不良引导,禁止用于从事任何违法活动

前几天的红队笔记的网络拓扑都比较简单,今天就来模拟一下企业的真实网络拓扑,以及攻击方法

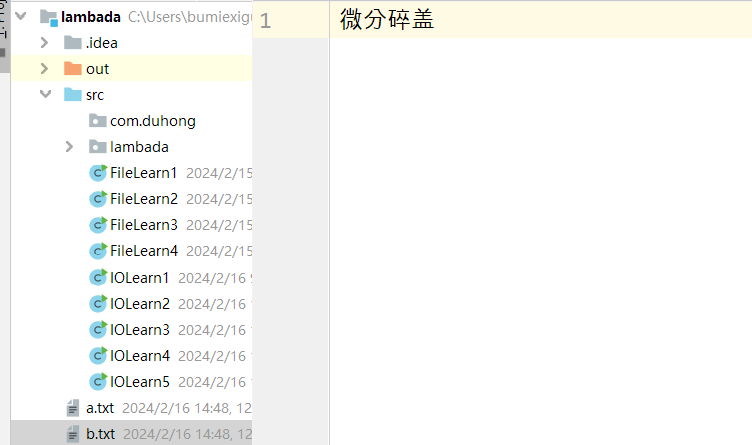

一般的大企业的网络拓扑如下::

1.基本网络拓扑

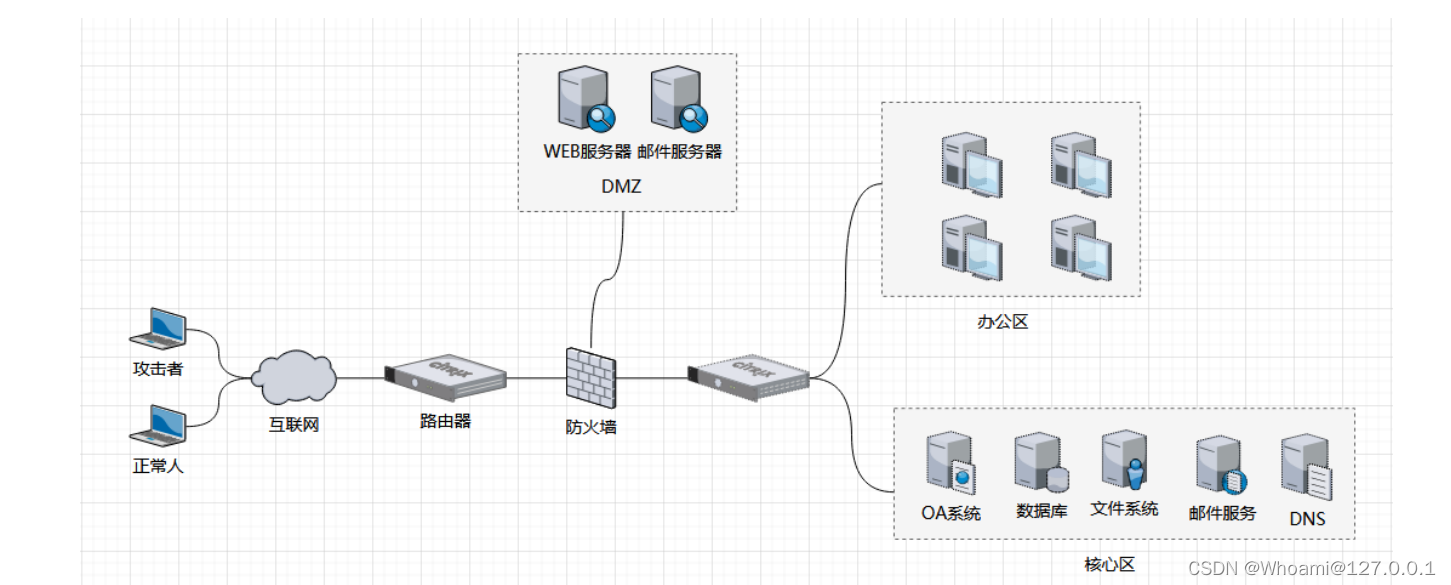

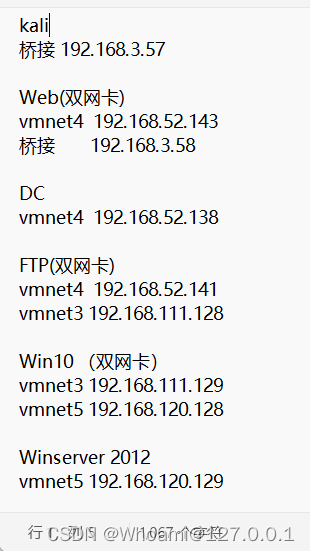

肯定啦,我搭不起这么多服务器,所以我就简化了这样一个网络拓扑(破产版)

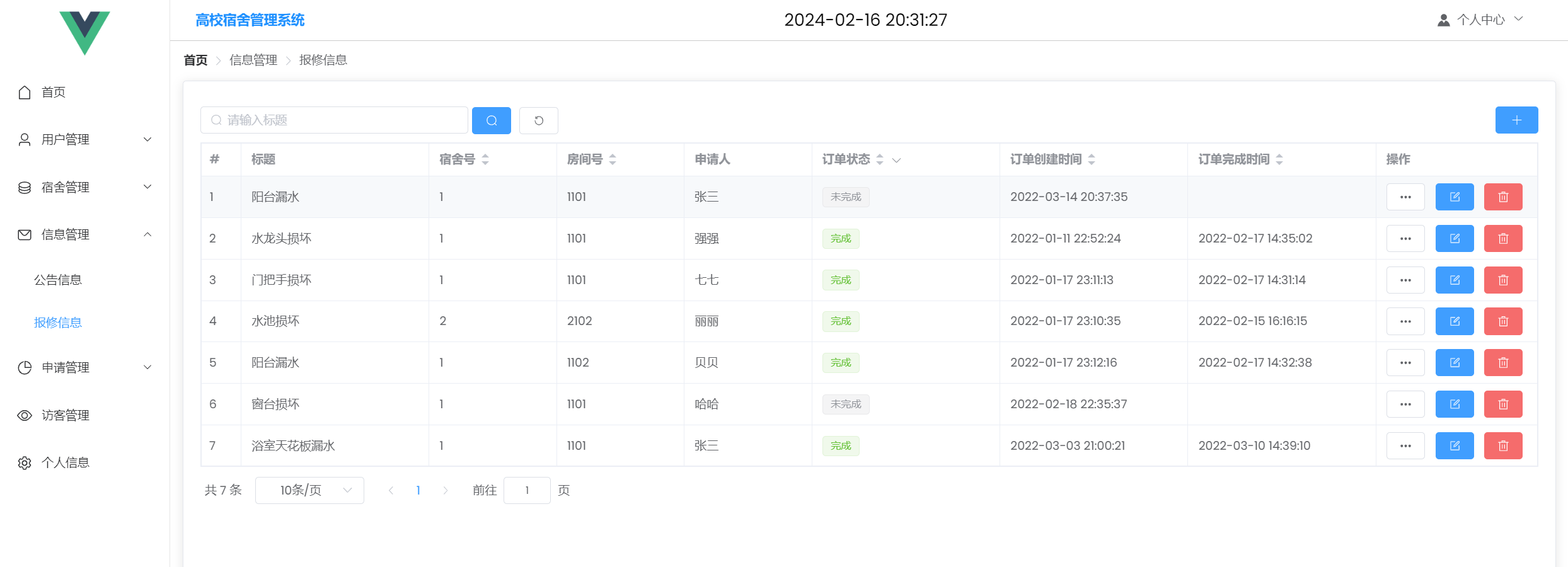

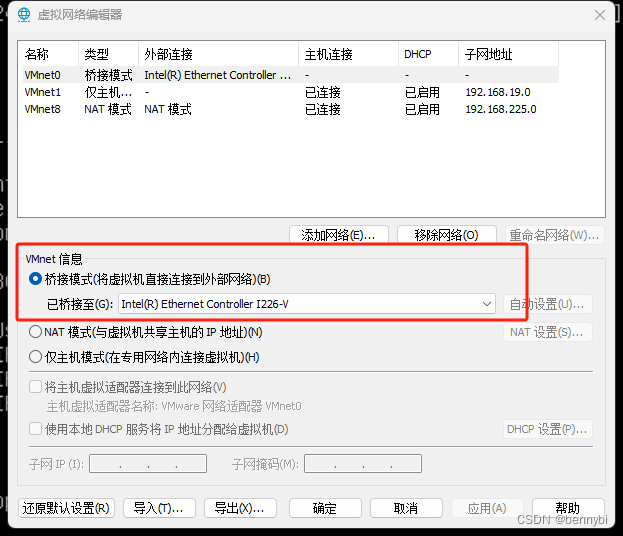

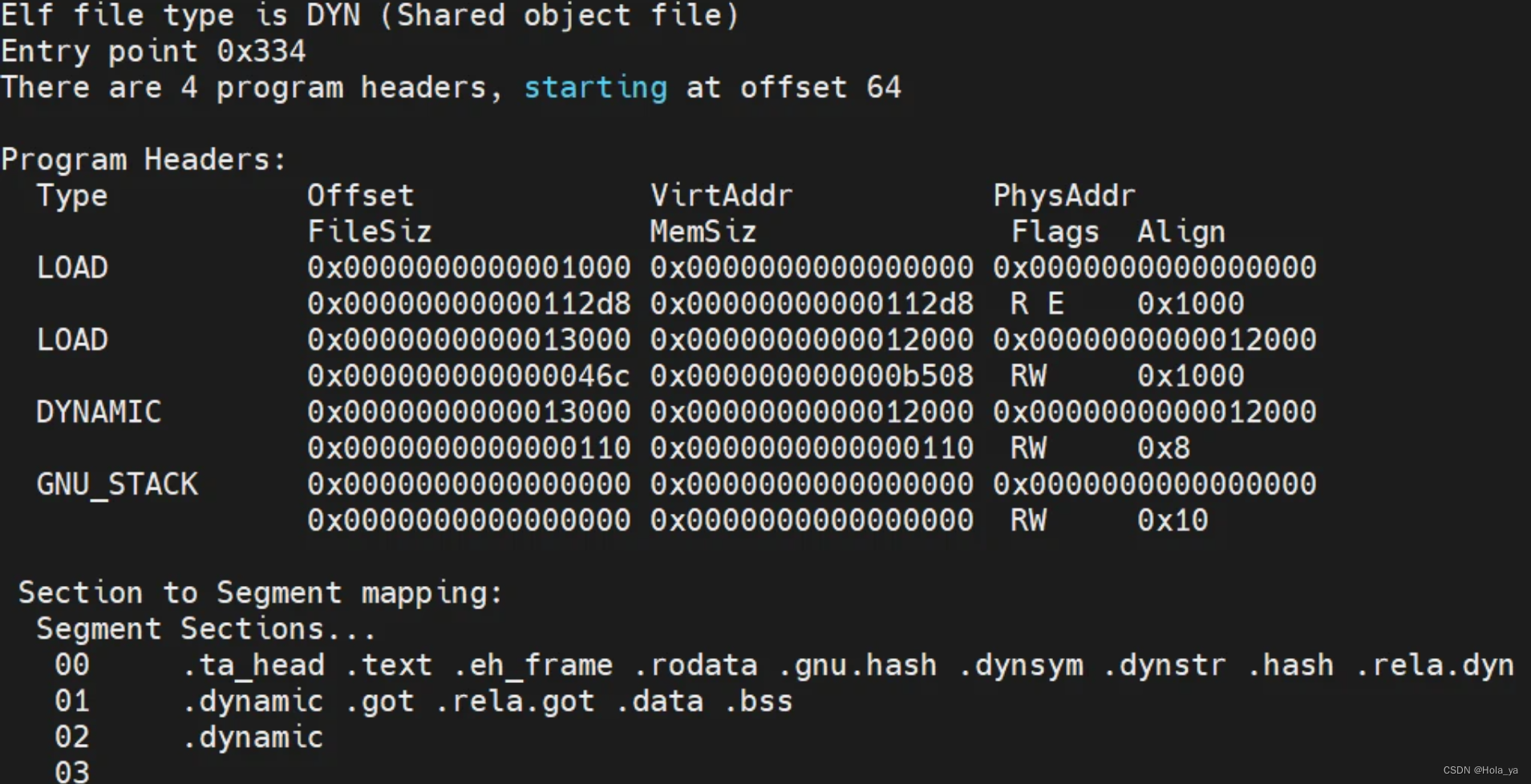

这个就是所有的网卡配置

这个就是所有的网卡配置

2.最终目的

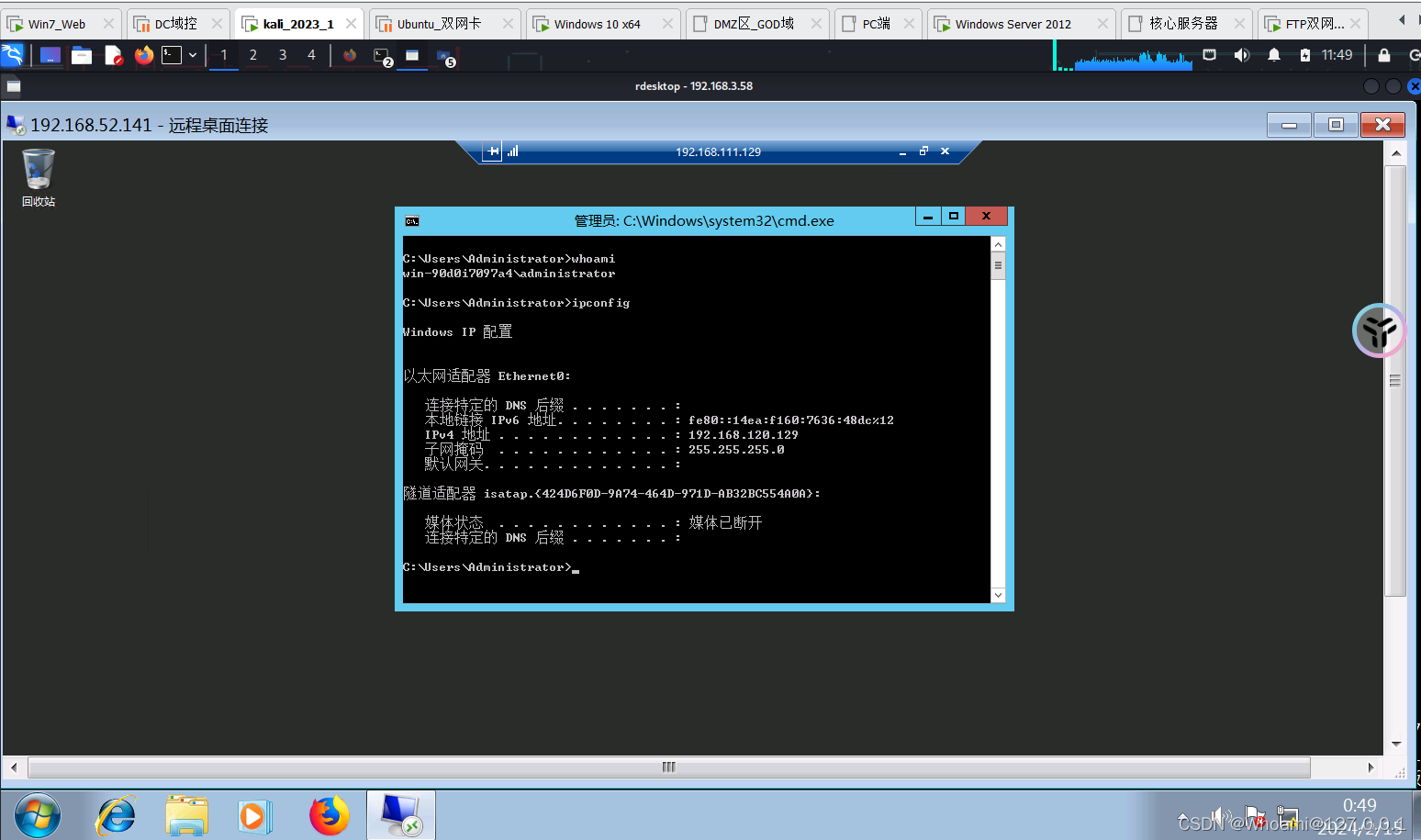

通过多层代理,远程连接到核心服务器的winserver2012(当时跑这个环境,差点卡死我电脑)

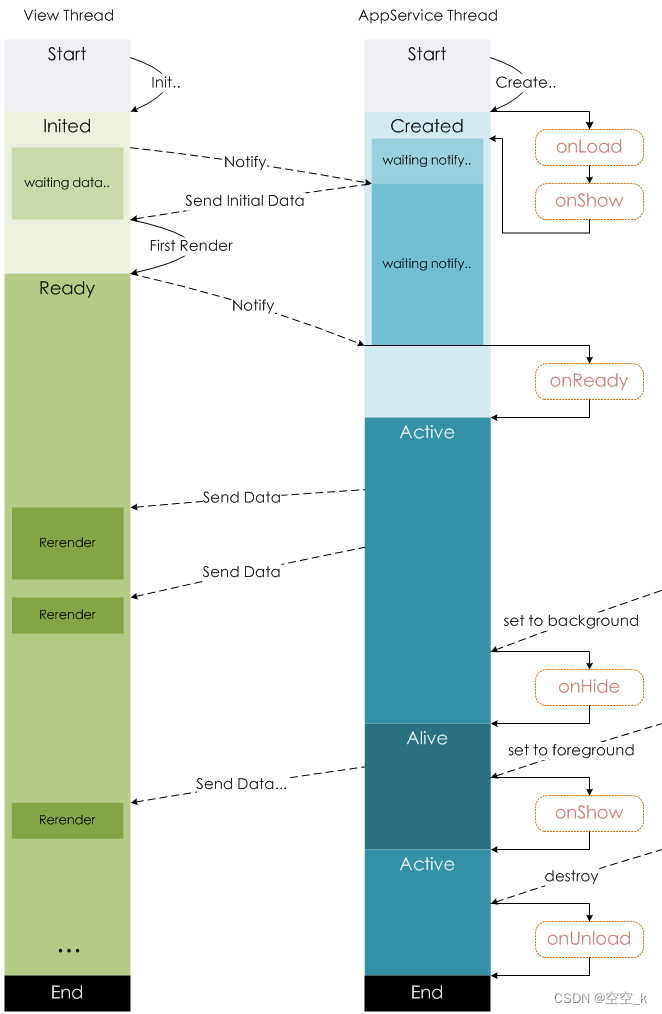

先明确一下,kali能和dmz区的web通信,ftb能和pc端的Windows通信,而Windows能和核心服务器的server通信

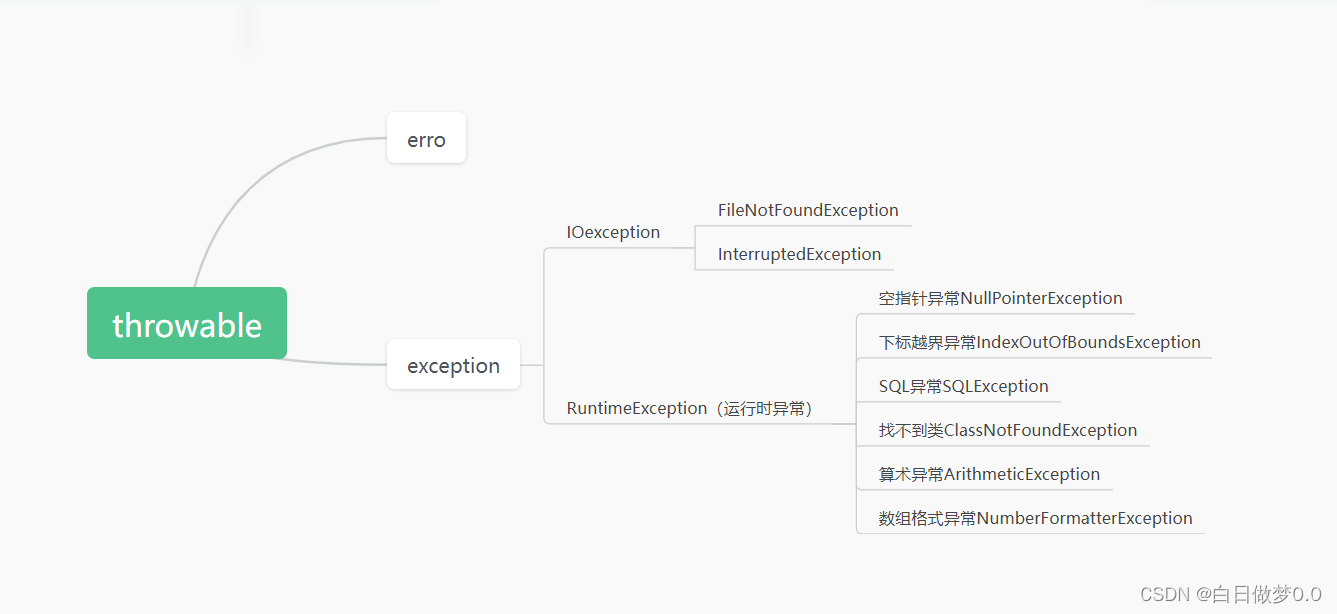

3.工具选择 --> EarthWorm

内网多层代理的工具太多了,frp,nps,ngrok这些都是最常见的工具,但是今天,我想来说一下以下这一款工具EW

EW是一款轻量便携带且功能强大的内网穿透工具,基于c语言开发,具有socks5,端口转发,端口映射三大功能,能在复杂的网络环境下实现网络穿透,正如它的名字,用蚯蚓般独有的手段突破网络限制,给防火墙松土!!(而且它比frp命令更加简单)

本次实验只讲正向代理,不涉及反向代理

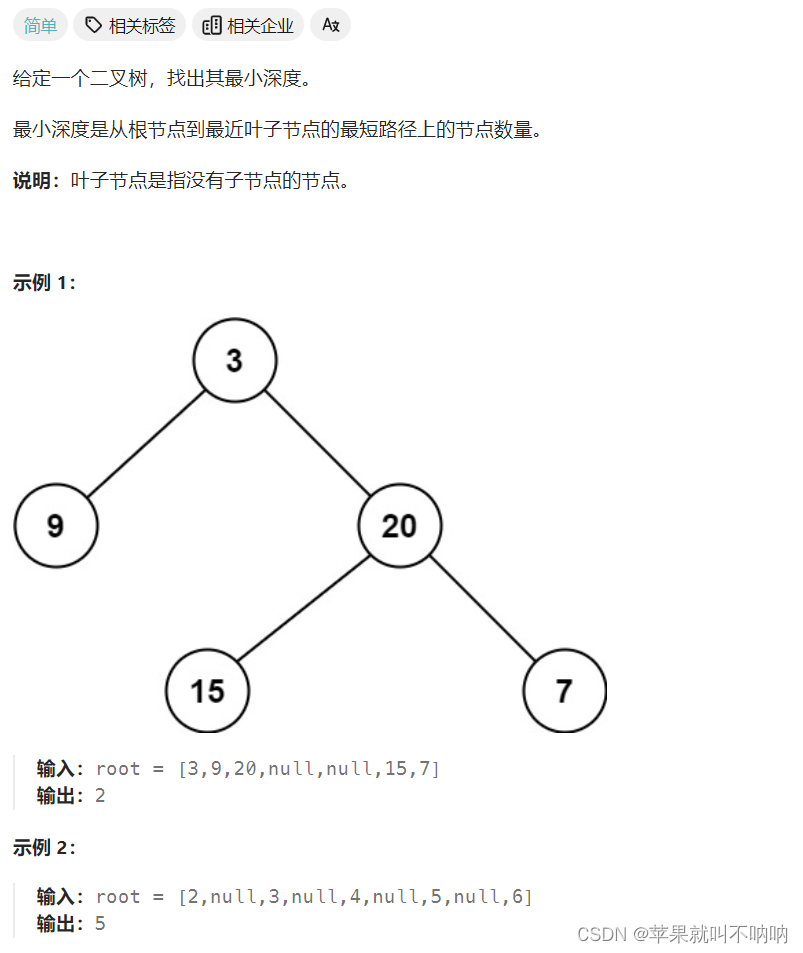

4.一层正向连接

首先,我们想打入PC端,首先需要控制能访问PC端的FTP服务器,于是就有了攻击思路

kali ---> web服务器 ----> FTP服务器 ---> Windows(PC端)

首先,我们是要能拿到web的权限的,你丢木马也行,怎么都行,我就直接扔木马了

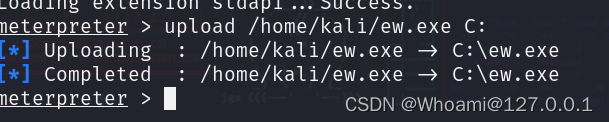

先是将EW工具上传到web服务器,记得关它的防火墙

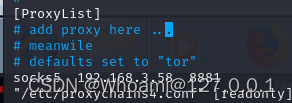

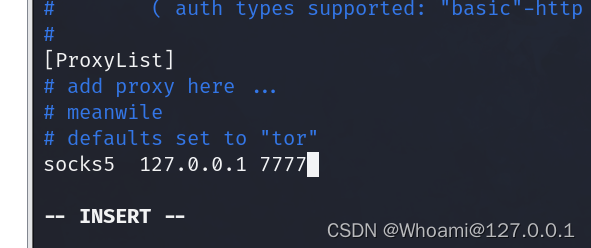

然后在kali配置代理,我绑定得是8881

然后在kali配置代理,我绑定得是8881

然后对于这里怎么运行ew呢,是个好问题,因为我试过无论是cs还是meterpreter都运行失败

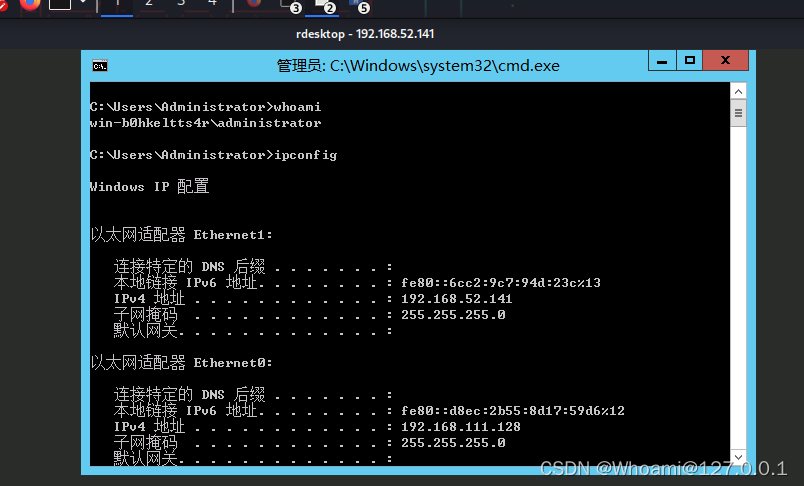

所以我选择用远程桌面去连接运行,这样子是可以!!!

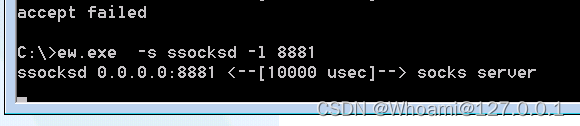

ew.exe -s ssocksd -l 8881

然后就是在kali输入这行命令

proxychains rdesktop 192.168.52.141

但是,真的有这么简单吗?????

肯定不是,对windows的一些版本,像这次实验的server2012 就不一样!!! 你以为,关了防火墙,输入了一行命令就能连接上了吗???

你以为,关了防火墙,输入了一行命令就能连接上了吗???

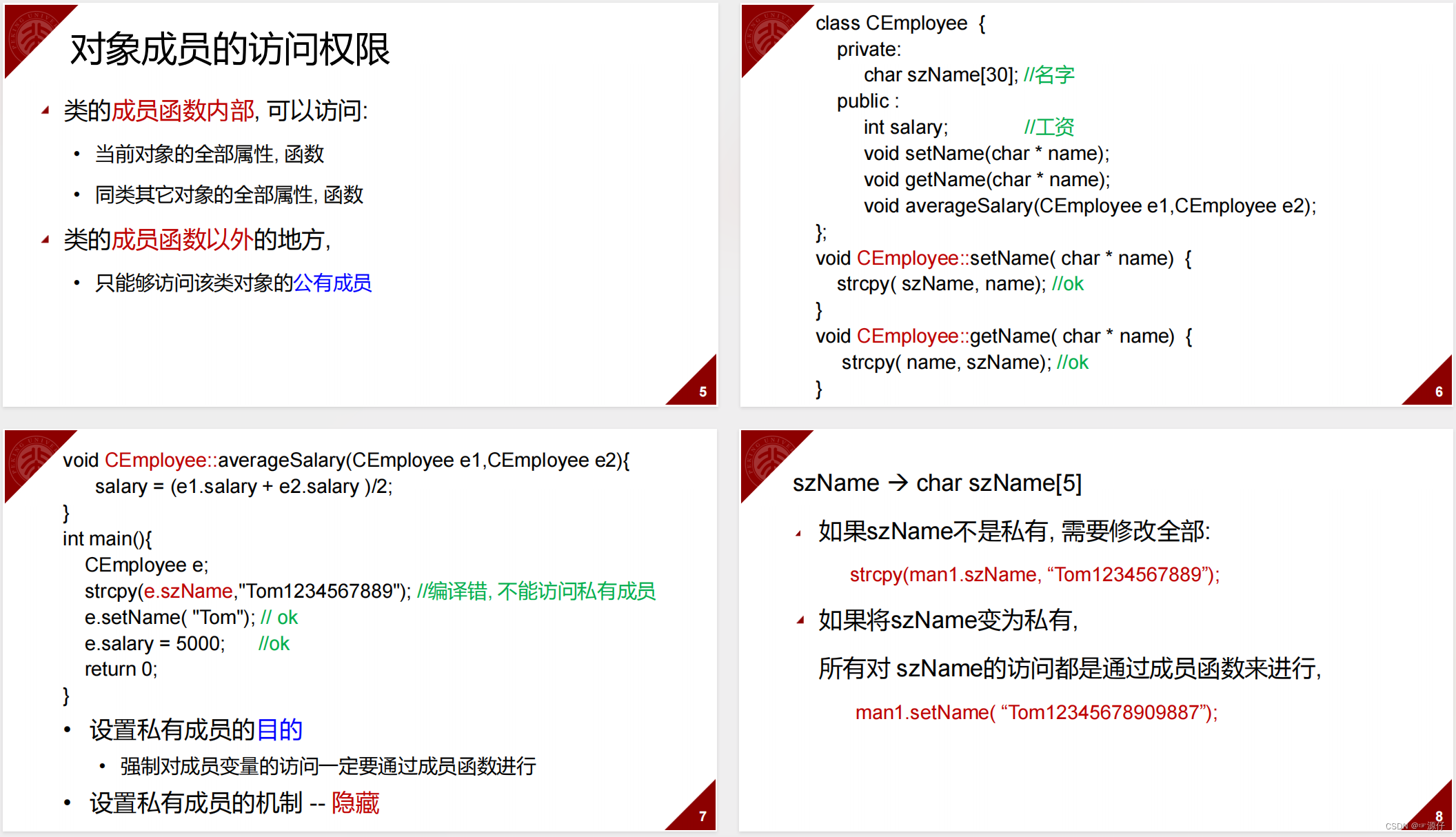

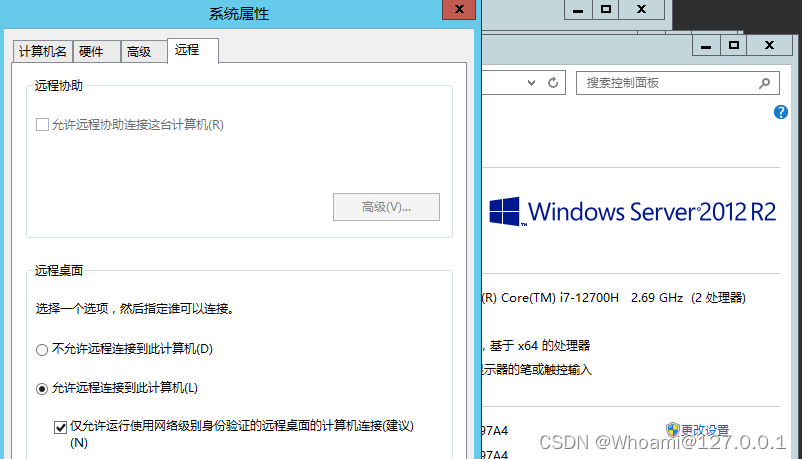

对与Windows server 2012 ,你想要远程连接,首先要设置这个(将他的远程桌面设置为允许连接)

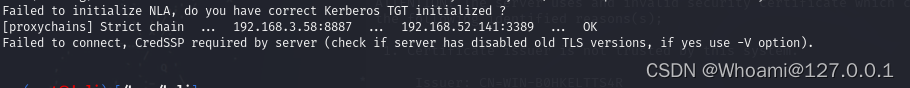

你以为这就完了吗,你还会收到这样的报错

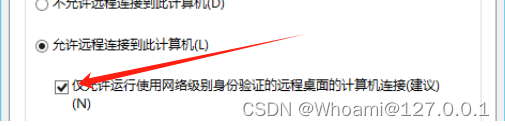

你还要将他取消

你还要将他取消

所以对于一些高版本的机器,远程桌面还不一定行的通,可能要想别的方法,但是不扯远,我们现在还是拿到了FTP服务器的权限的!!!!!!

4.二层正向代理

然后又是一个问题了,如何将ew工具上传给win10呢,而且他们还不在一个域里面,做不了管道

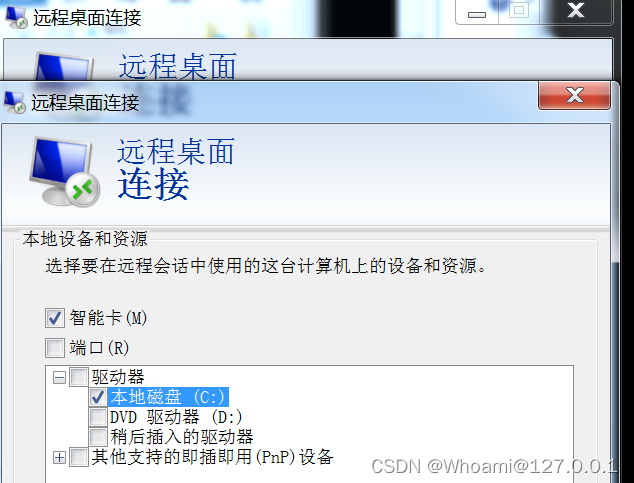

这里小编提供一个方法,因为我们是可以远程到web机器的,于是我们就可以在web机器的远程连接设置一个共享文件夹,将ew放进去

然后在web上连接FTP,再将web共享文件夹的ew拉出来,像这样

然后应该怎么办呢,这里还有改一次代理才能用啊!!,没事啊,我们再开一台kali就好

先设置好代理,补充一下,这台kali的ip是 192.168.3.68

于是,就可以开搞了!!!

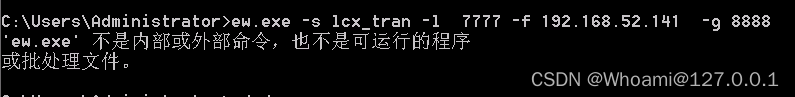

先是在web服务器上输入这个命令(当时我没有在c盘下打开,你们在对应目录打开就好)

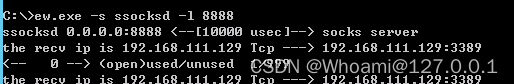

然后再ftp服务器上面输入这行命令 这样就能监听本地的8888 端口了

这样,又一条隧道就做好了

5.三层正向代理

最后,就差攻击到核心服务区了,来力!!!

其实我看我书本上的操作呢是这样的

- 先在win10开启socks5代理(8888端口)

- 然后去ftp服务器上执行 ew.exe -s lcx_tran 7777 -f 192.168.111.129 -g 8888 通过接受win10的8888端口的流量,而且是通过socks代理默认的8888端口接受,然后转发去7777端口

- 然后再执行 ew.exe -s ssocksd -l 7777 来监听7777端口的流量

- 最后再web服务器上连接ftp的7777端口之后,通过socks5来转发给本地的8888端口然后再用kali去连接即可

所以整个隧道的流量就是这样的:

内网server:3389 -->Win10:8888 --->FTP:8888 ----> 7777 ---->web:8888--->kali

这样,就能实现了上线最核心的区域的服务器,但是,但是!!!!我们在做二层代理的时候,ftp和web的8888端口都被占用了,而socks5默认时8888口,所以就会一直报错!!!

于是小编又想到了另外一个办法:不修改工具的默认端口,直接本地进行准发!!!

💕💕💕💕😊 不要忘了我们Windows本地也是可以做端口转发的!!!!

于是就有了以下过程!!来力!!!

先将内部server的3389的流量转发到本地win10的1144(再win10上执行)

netsh interface portproxy add v4tov4 listenaddress=0.0.0.0 listenport=1144 connectport=3389 connectaddress=192.168.120.129再将 win10的1144流量转发到FTP的7777(在FTP上执行)

netsh interface portproxy add v4tov4 listenaddress=0.0.0.0 listenport=7777 connectport=1144 connectaddress=192.168.111.129再将FTP的流量转发到web服务器的6666(在web上执行)

netsh interface portproxy add v4tov4 listenaddress=0.0.0.0 listenport=6666 connectport=7777 connectaddress=192.168.52.141最后,我们直接用kali访问web的6666即可

以上就直接大公告成了,嘻嘻!!!累死我了

6.奇淫巧计

既然 一路上都没有阻断远程连接的防火墙,那我是不是可以直接一台kali连接到底,连四次

哈哈哈这种方法好像有点狗,说实话,展现不出隧道的魅力,一旦3389连接不上,这个方法就不行了,所以还是学隧道好 不过通过今天的学习,也发现了,ew还是有局限性的,比如在子网多的时候就很难发挥其作用,有机会去试试Frp哈哈哈,这个一直听还没试过!!