一、适用场景:

1、防止考试作弊。校园内,需要用到外网的某个考试站点时,只允许浏览器访问考试网站,别的网站不允许访问时(避免使用搜索引擎搜索参考或答案)。

2、网络流量给教学资源,杜绝网络娱乐沉迷。某些专业课程的学习,只允许学生访问某些教学资源时,根据专业系的要求,只对教学资源相关的外网存储、网盘、网站(能提供ip或域名进行控制)开放,不允许访问娱乐、游戏……之类的网站(精准开放学习资源,如视频、课件、文档等)。

3、网络监管设备相对完善。校园内有网络管理的设备与资源,能够对不同的网段提供访问控制的需求,如华为、H3C等网络设备(网络管理设备精准实现访问控制,本例采用的是华为设备)。

4、本例的网络资源限制或控制较严格,需要合理配置。适合于某些专业自备电脑,初学某专业指定的技能时,教学资源比较完备集中时(比如教学资源集中于某几个网站、或某几台服务器、或某些存储设备)。不合适的场景,比如:某些专业学习的内容复杂,需要用到很多类不同的资源时,则不合适使用此方法)。

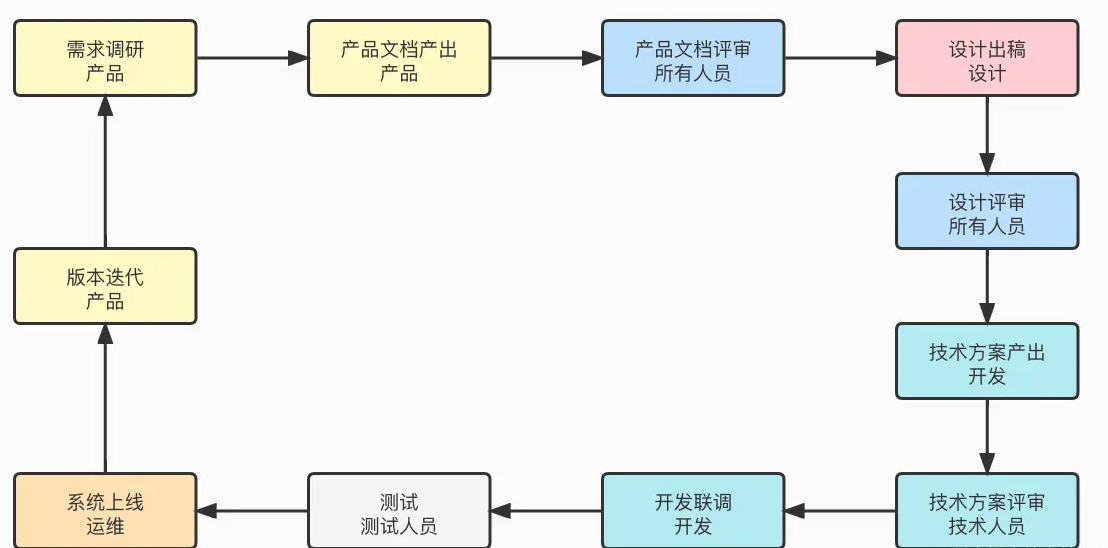

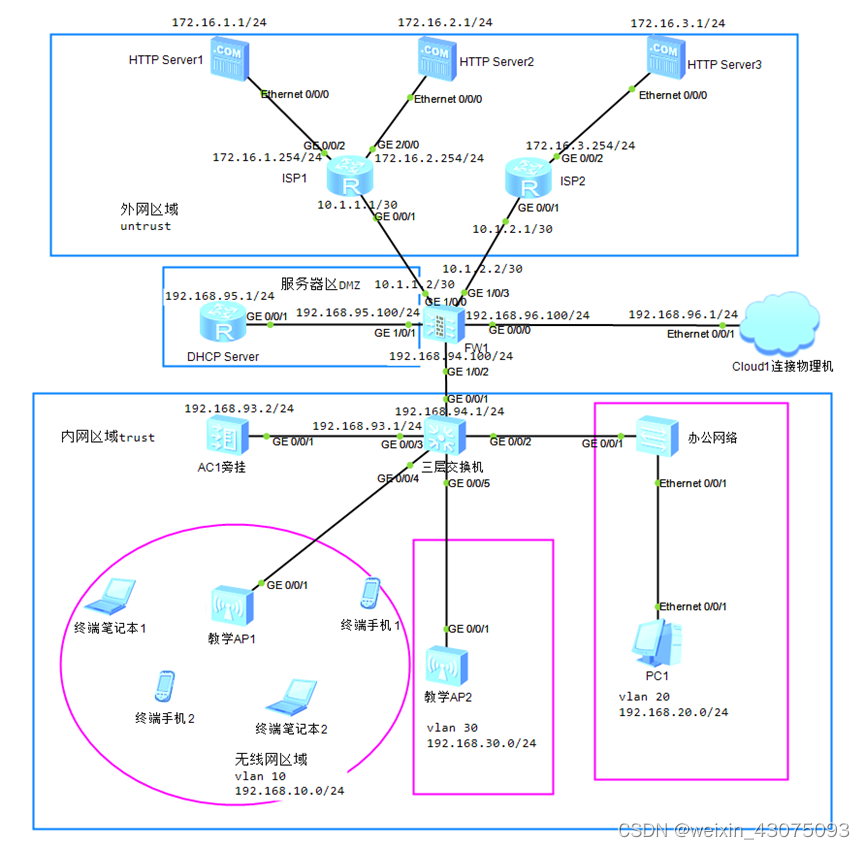

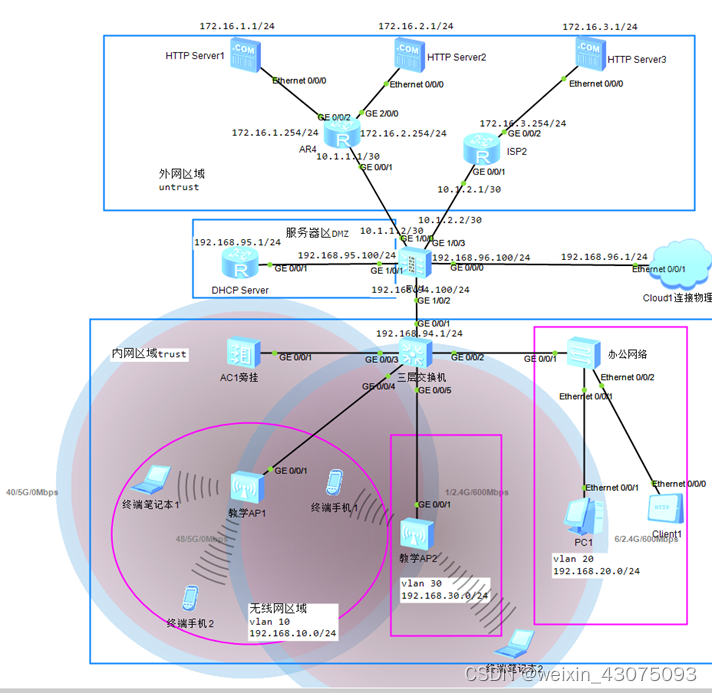

二、网络拓扑图与需求:

(一)网络拓扑图:

(二)实际需求:

1、无线网区域的终端笔记本STA与终端手机STA连接教学AP1后,只允许访问HTTP server3,其他任何站点都不允许访问。(假设HTTP server1是搜索引擎网站,HTTP server2是商业网站,HTTP server3是考试酷网站)。

2、无线网区域的终端笔记本与终端手机不允许访问办公网络,可以访问服务器区域。

3、所有终端能从DHCP server自动获取到ip地址。

三、配置方案与思路:

(一)配置网络互通

1、ISP1路由器配置(模拟网络运营商1的路由器):

System-view

sysname ISP1

interface GigabitEthernet0/0/1

ip address 10.1.1.1 255.255.255.252

interface GigabitEthernet0/0/2

ip address 172.16.1.254 255.255.255.0

interface GigabitEthernet2/0/0

ip address 172.16.2.254 255.255.255.0

ospf 1 router-id 5.5.5.5

area 0.0.0.0

network 10.1.1.0 0.0.0.3

network 172.16.1.0 0.0.0.255

network 172.16.2.0 0.0.0.255

2、ISP2路由器配置(模拟网络运营商2的路由器):

System-view

sysname ISP1

interface GigabitEthernet0/0/1

ip address 10.1.2.1 255.255.255.252

interface GigabitEthernet0/0/2

ip address 172.16.3.254 255.255.255.0

ospf 1 router-id 6.6.6.6

area 0.0.0.0

network 10.1.2.0 0.0.0.3

network 172.16.3.0 0.0.0.255

3、DHCP server(用于给无线网区域和办公区域的终端分配业务网络的ip地址)

System-view

sysname DHCP_server

DHCP enable

ip pool vlan20

gateway-list 192.168.20.254

network 192.168.20.0 mask 255.255.255.0

dns-list 202.96.128.86

ip pool AP

gateway-list 192.168.93.254 192.168.93.1

network 192.168.93.0 mask 255.255.255.0

excluded-ip-address 192.168.93.2

dns-list 8.8.8.8

ip pool vlan10

gateway-list 192.168.10.254

network 192.168.10.0 mask 255.255.255.0

dns-list 8.8.8.8

ip pool vlan30

gateway-list 192.168.30.254

network 192.168.30.0 mask 255.255.255.0

dns-list 8.8.8.8

interface GigabitEthernet0/0/1

description to_Firewall

ip address 192.168.95.1 255.255.255.0

dhcp select global

ospf 1 router-id 4.4.4.4

area 0.0.0.0

network 192.168.95.0 0.0.0.255

4、三层交换机配置

System-view

sysname hexin

vlan batch 3 to 4 10 20 30

interface Vlanif3

description to_AC

ip address 192.168.93.1 255.255.255.0

interface Vlanif4

description to_firewall

ip address 192.168.94.1 255.255.255.0

interface Vlanif10

ip address 192.168.10.254 255.255.255.0

dhcp select relay

dhcp relay server-ip 192.168.95.1

interface Vlanif20

ip address 192.168.20.254 255.255.255.0

dhcp select relay

dhcp relay server-ip 192.168.95.1

interface Vlanif30

ip address 192.168.30.254 255.255.255.0

dhcp select relay

dhcp relay server-ip 192.168.95.1

interface GigabitEthernet0/0/1

description to_firewall

port link-type access

port default vlan 4

interface GigabitEthernet0/0/2

description to_bangong

port link-type trunk

port trunk allow-pass vlan 20

interface GigabitEthernet0/0/3

description to_AC

port link-type access

port default vlan 3

interface GigabitEthernet0/0/4

description to_AP1

port link-type trunk

port trunk pvid vlan 3

port trunk allow-pass vlan 3 10

interface GigabitEthernet0/0/5

description to_AP2

port link-type trunk

port trunk pvid vlan 3

port trunk allow-pass vlan 3 30

ospf 1 router-id 2.2.2.2

area 0.0.0.0

network 192.168.93.0 0.0.0.255

network 192.168.94.0 0.0.0.255

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

network 192.168.30.0 0.0.0.255

5、办公网络交换机:

System-view

sysname bangong

vlan batch 20

interface Ethernet0/0/1

description terminal_pc

port link-type access

port default vlan 20

interface GigabitEthernet0/0/1

description bangong_main

port link-type trunk

port trunk allow-pass vlan 20

(二)检查已配置网络的OSPF路由与ip路由表,查看网络连通性:

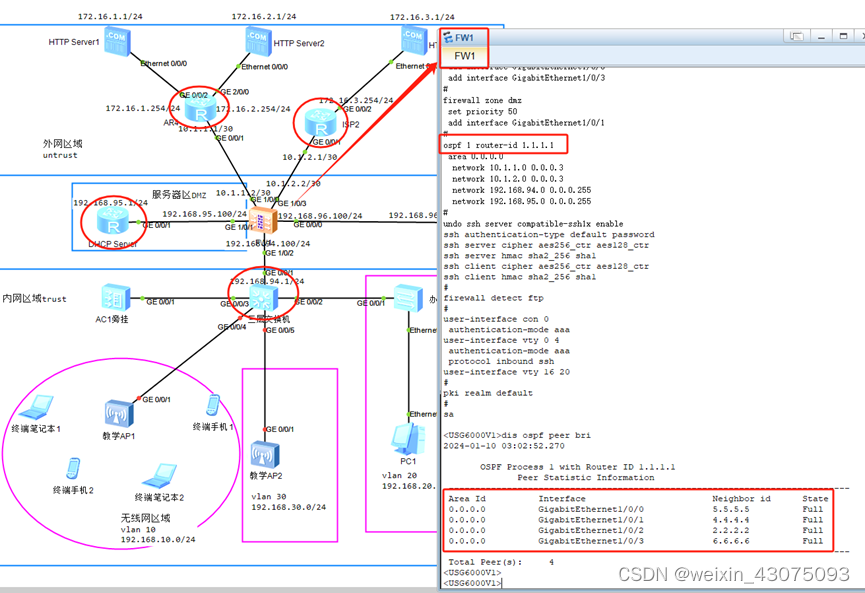

(1)防火墙上的OSPF邻居、邻接,有4个邻居,建立了邻接关系,正常,如下图:

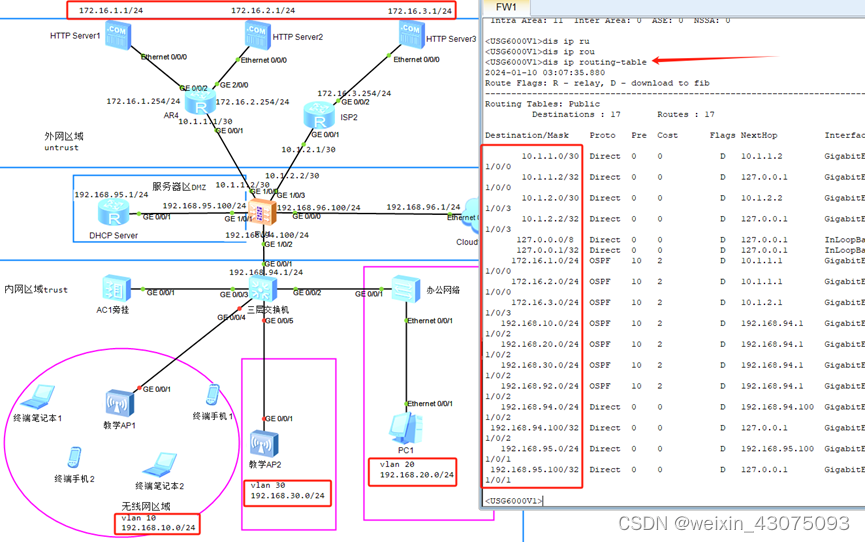

(2)防火墙上的ip路由表,包含了全网的ip路由网段,正常,如下图:

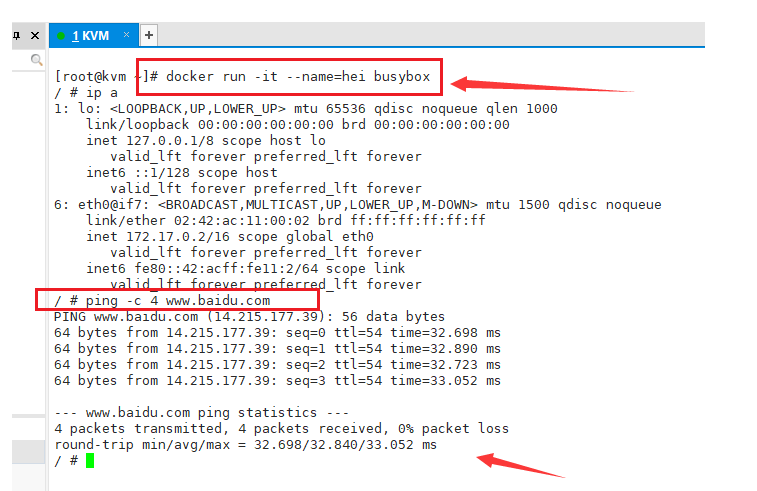

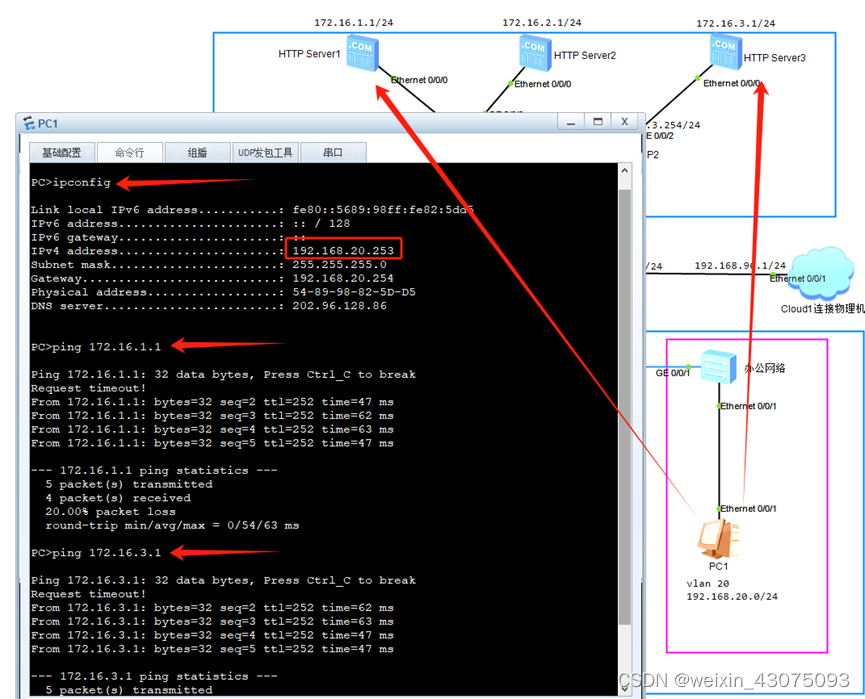

(3)在PC1上使用ping命令测试网络的连通性,正常,如下图:

(三)配置无线网络,使AP上线:

1、为了让各AP正确获取到ip地址,(使用92网段作为AP与AC的管理网络)在三层交换机上配置如下:

(1)新建vlan 92,并配置vlan的ip地址,开启vlan的DHCP基于接口模式,使允许vlan92的默认接口能获取到192.168.92.0/24网段的ip地址:

System-view

Dhcp enable

vlan batch 92

interface Vlanif92

ip address 192.168.92.254 255.255.255.0

dhcp select interface

dhcp server excluded-ip-address 192.168.92.251 (192.168.92.251给AC,为避免AP与AC的ip地址冲突,排除这个ip的分配)

(2)配置连接AP的2个接口的默认vlan为92,使AP能正确获取基于接口模式的DHCP地址池中的ip 地址

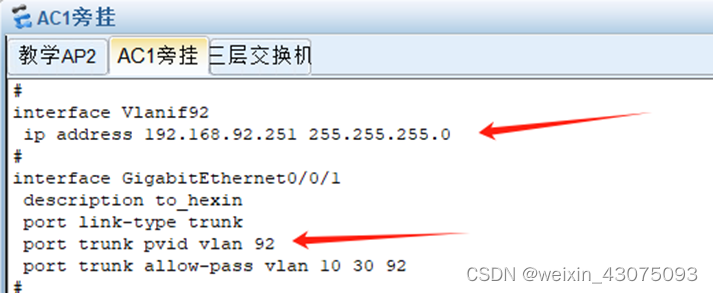

2、三层交换机与AC端的连接配置,使AC拥有192.168.92.251/24这个ip地址,使AC与AP在同一个网段,为后面发放AP的配置做准备:

(1)三层交换机配置,如下图:

(2)AC上配置vlan 92的ip地址,并使vlan 92成为默认vlan:

3、查看AP是否正确获取到ip地址,并测试AC与AP之间的连通性:

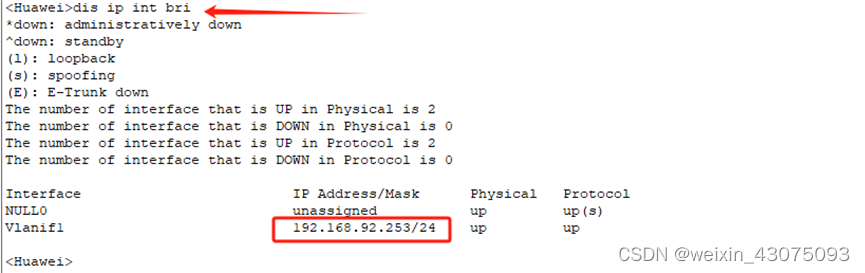

(1)AP1上查看,能正确获取到192.168.92.0/24网段的ip地址,如下图:

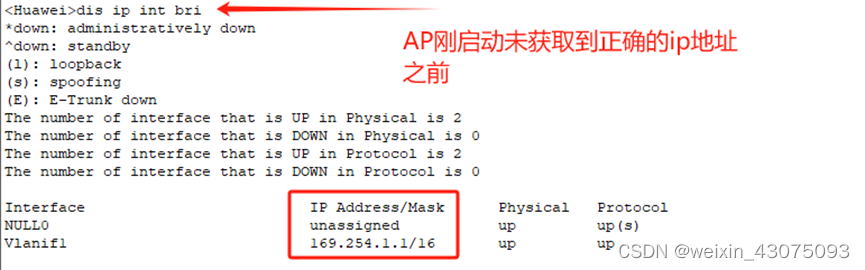

(2)AP2上查看,AP刚刚启动未获取到正确的ip地址时,如下图:

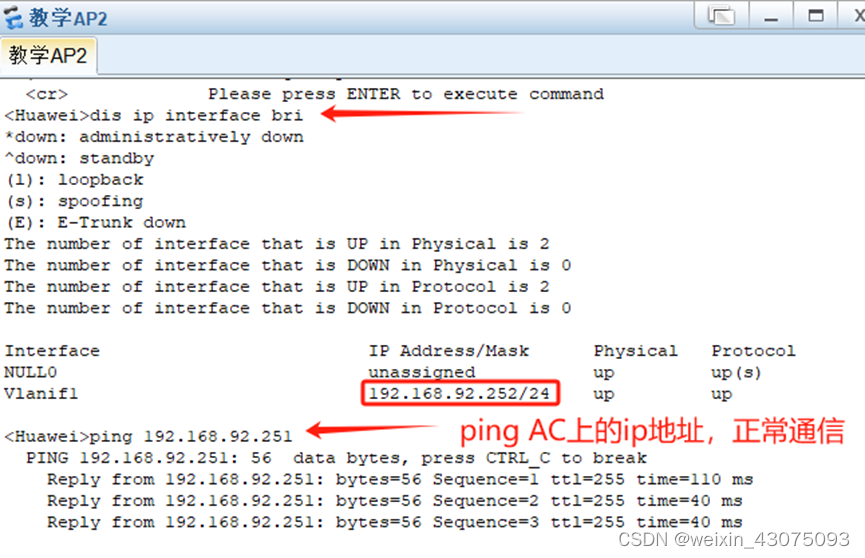

(3)AP2上查看,正确获取到ip地址之后,如下图:

4、在AC上完成AP的配置,并下发配置到AP上:

(1)AC上配置AP1:

undo terminal monitor

system-view

wlan

security-profile name jiaoxue1

security wpa-wpa2 psk pass-phrase 12345678 aes

ssid-profile name jiaoxue1

ssid jiaoxue1

vap-profile name jiaoxue1

service-vlan vlan-id 10

ssid-profile jiaoxue1

security-profile jiaoxue1

rrm-profile name default

calibrate auto-channel-select disable

calibrate auto-txpower-select disable

ap-group name jiaoxue1

radio 0

vap-profile jiaoxue1 wlan 1

radio 1

vap-profile jiaoxue1 wlan 1

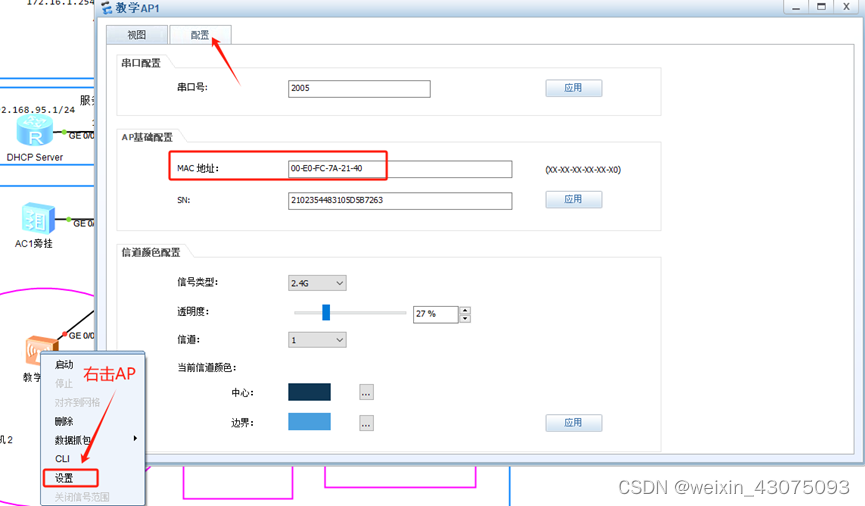

ap-id 1 ap-mac 00e0-fc7a-2140

ap-name jiaoxue1

ap-group jiaoxue1

radio 0

channel 20mhz 1

eirp 127

radio 1

channel 40mhz-minus 40

eirp 127

(2)AC上配置AP2:

wlan

security-profile name jiaoxue2

security wpa-wpa2 psk pass-phrase 12345678 aes

ssid-profile name jiaoxue2

ssid jiaoxue2

vap-profile name jiaoxue2

service-vlan vlan-id 30

ssid-profile jiaoxue2

security-profile jiaoxue2

rrm-profile name default

calibrate auto-channel-select disable

calibrate auto-txpower-select disable

ap-group name jiaoxue2

radio 0

vap-profile jiaoxue2 wlan 1

radio 1

vap-profile jiaoxue2 wlan 1

ap-id 2 ap-mac 00e0-fc1a-6710

ap-name jiaoxue2

ap-group jiaoxue2

radio 0

channel 20mhz 6

eirp 126

radio 1

channel 40mhz-minus 48

eirp 126

(3)上面的配置中,需要加入AP的MAC地址,查看的方法如下:

(4)该vlanif 92地址被设置成了capwap隧道源接口或源地址。用于在AC上下发配置给2个AP,让AP上线:

capwap source interface vlanif92

5、查看AC上连接到的2个AP状态正常,如下图:

6、查看上线的AP效果图,很明显已经有发射出信号的wifi,如下图:

7、查看连接WIFI后的拓扑图:

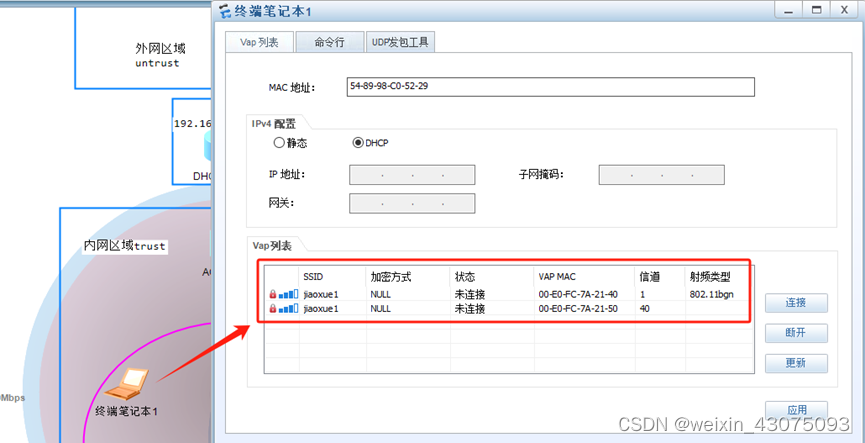

(1)打开终端笔记本1,可以看到覆盖区域内的wifi名称

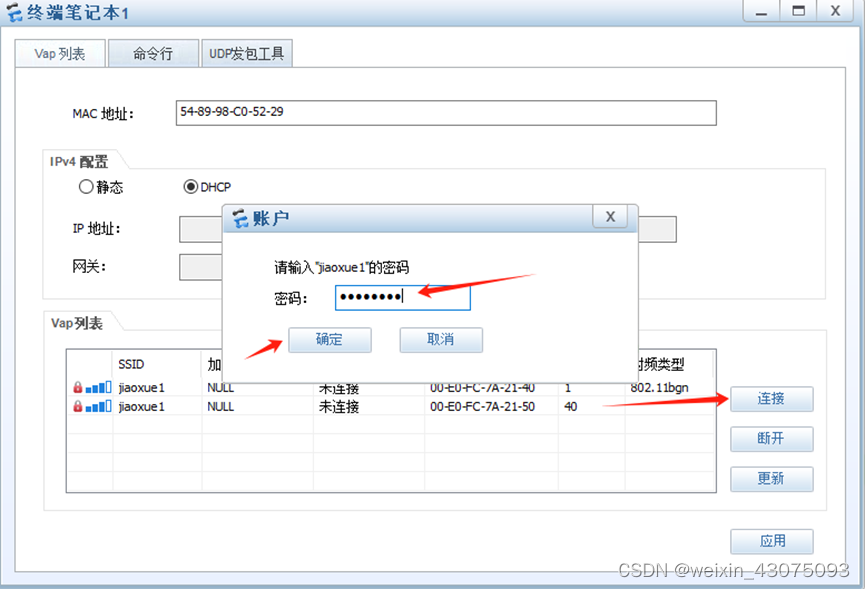

(2)选择其中一个wifi,连接,输入在AC上配置的wifi密码12345678,如下图:

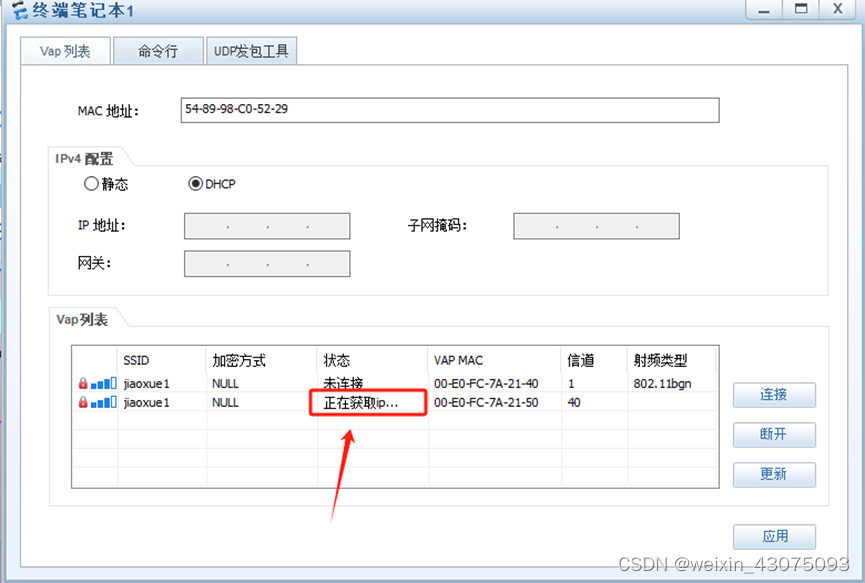

(3)终端笔记本通过密码验证后,连接时从网络中获取ip地址(此时的业务网络ip地址由DHCP服务器的ip pool地址池提供,三层交换机只做了一个DHCP的中继)

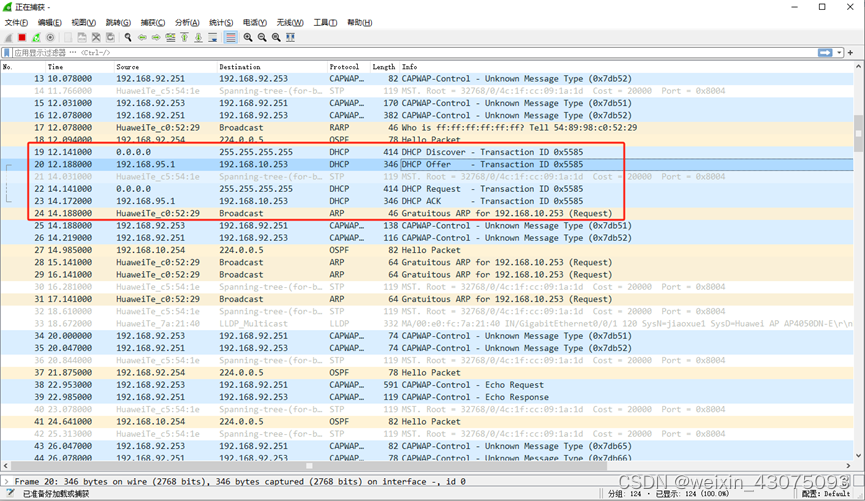

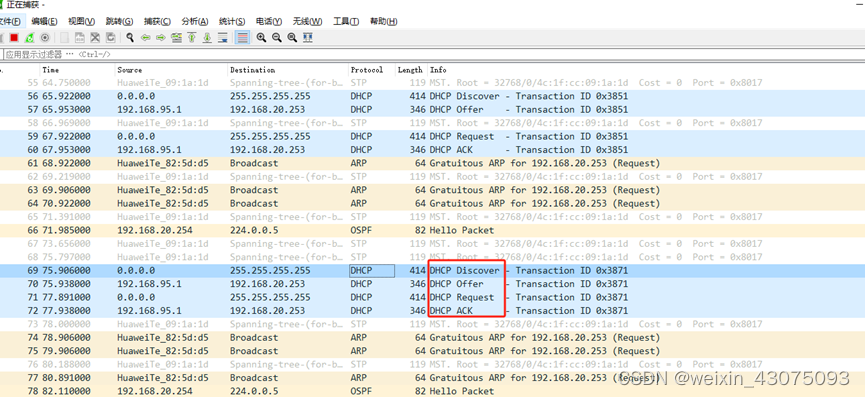

(4)拓扑图的三层交换机G0/0/4接口抓包,验证业务网络ip获取的过程,可以看到,回应的DHCP并不是vlan 92的管理网络,而是192.168.95.1这个DHCP服务器专门分配业务网络ip,得到的ip是192.168.10.253,如下图:

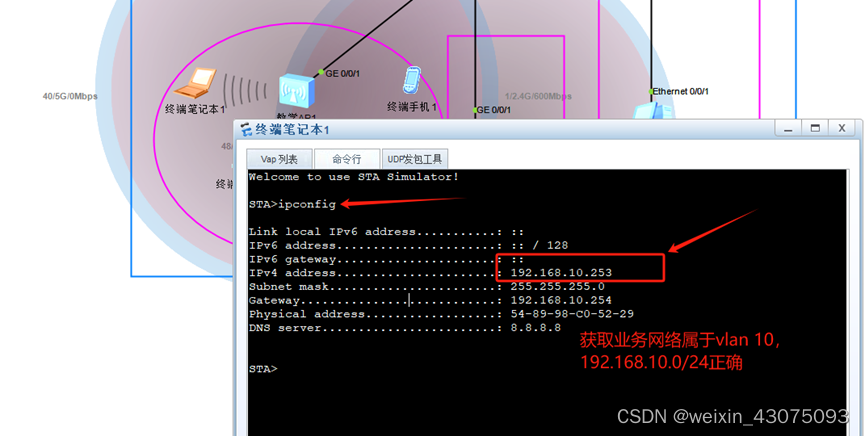

(5)从笔记本终端上查看自己的ip地址是不是192.168.10.253,验证正确,如下图:

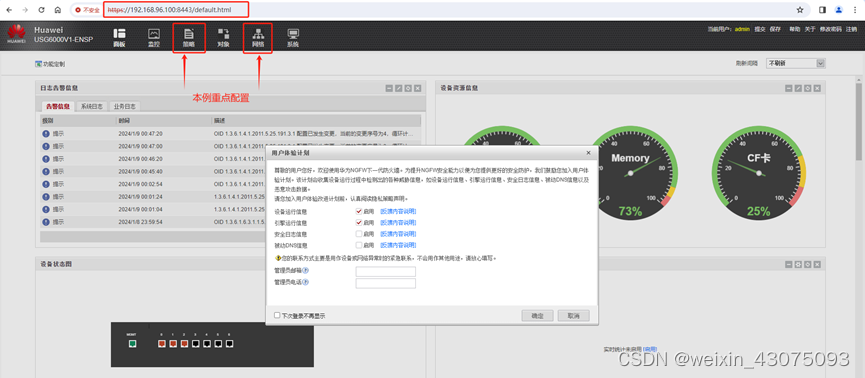

(四)配置防火墙

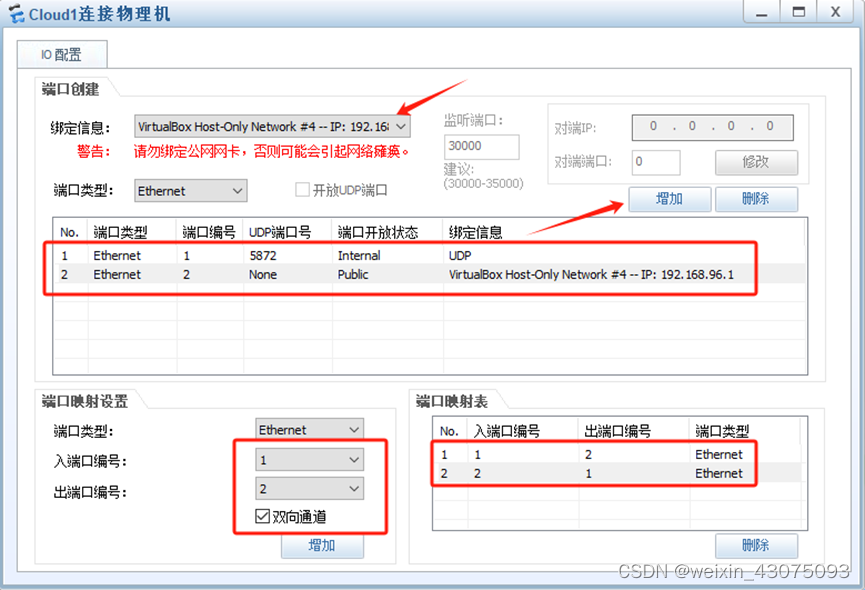

1、配置cloud,增加以太网的internal内部接口、以太网的public全局接口,virtual network是虚拟网卡,出入端口号分别配置为1、2,增加,如下图:

2、连接cloud到防火墙的G0/0/0接口,通过物理机的浏览器则可管理防火墙

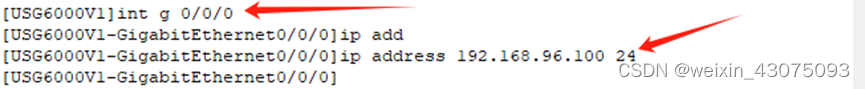

(1)配置防火墙G0/0/0接口的ip地址为192.168.96.100/24,与clound虚拟网卡同一个网段,如下图:

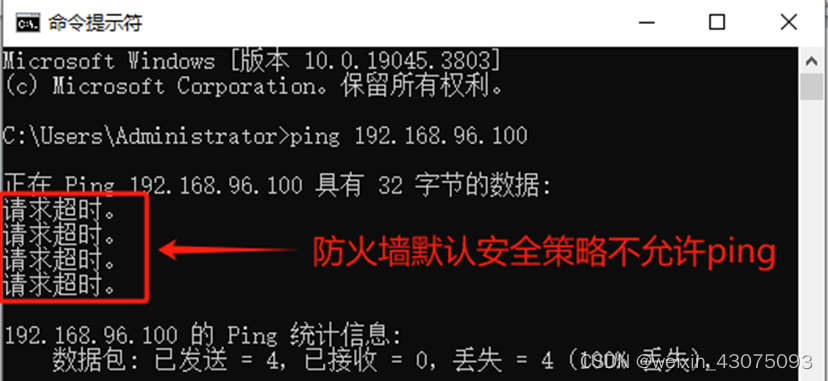

(2)此时通过物理机的CMD窗口ping防火墙的G0/0/0接口192.168.96.100是不通的,因为防火墙默认不允许ping,如下图:

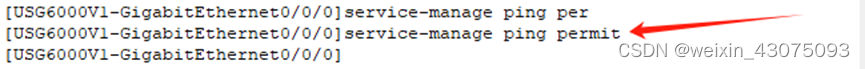

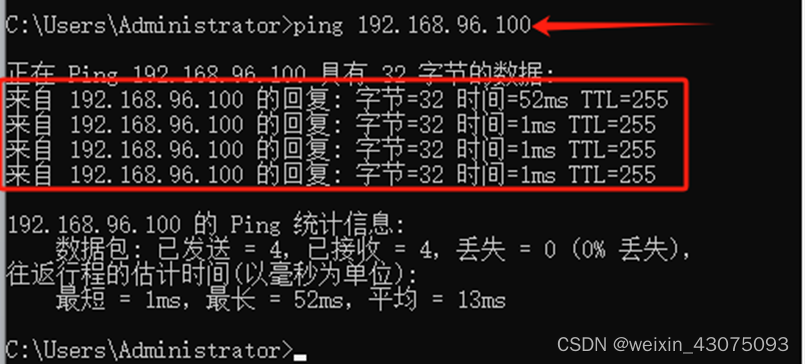

(3)在防火墙的G0/0/0接口上开启允许ping,如下图:

(4)此时再使用物理机的CMD窗口ping防火墙的G0/0/0接口192.168.96.100,能正常通信了,如下图:

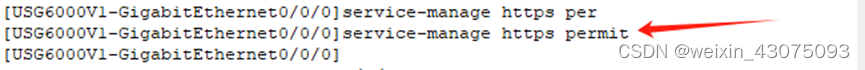

(5)在防火墙的G0/0/0接口上开启https服务,允许cloud连接的物理机通过浏览器访问防火墙,如下图:

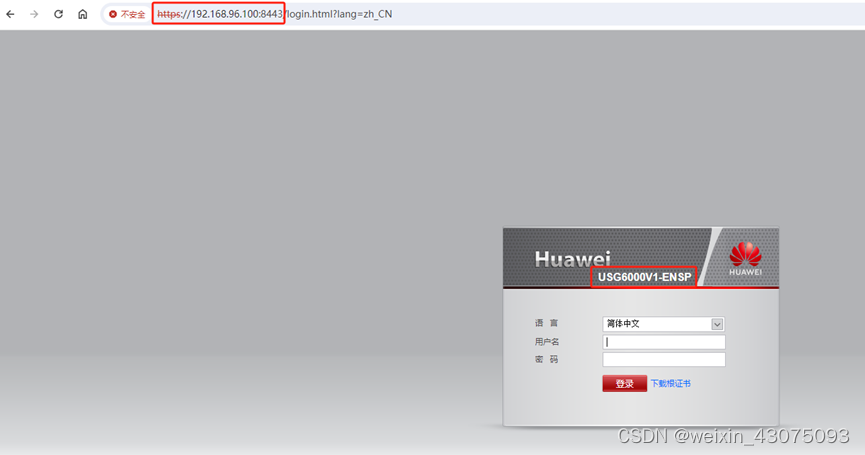

(6)在物理机上通过浏览器访问防火墙,https://192.168.96.100:8443

(7)输入华为模拟器默认的用户名和密码admin Admin@123

若修改过密码则输入修改之后的密码,登录后的界面如下图:

3、配置华为防火墙的各接口ip地址:

interface GigabitEthernet1/0/0

undo shutdown

ip address 10.1.1.2 255.255.255.252

interface GigabitEthernet1/0/1

undo shutdown

ip address 192.168.95.100 255.255.255.0

interface GigabitEthernet1/0/2

undo shutdown

ip address 192.168.94.100 255.255.255.0

interface GigabitEthernet1/0/3

undo shutdown

ip address 10.1.2.2 255.255.255.252

4、配置华为防火墙的各区域接口

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/2

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/0

add interface GigabitEthernet1/0/3

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/1

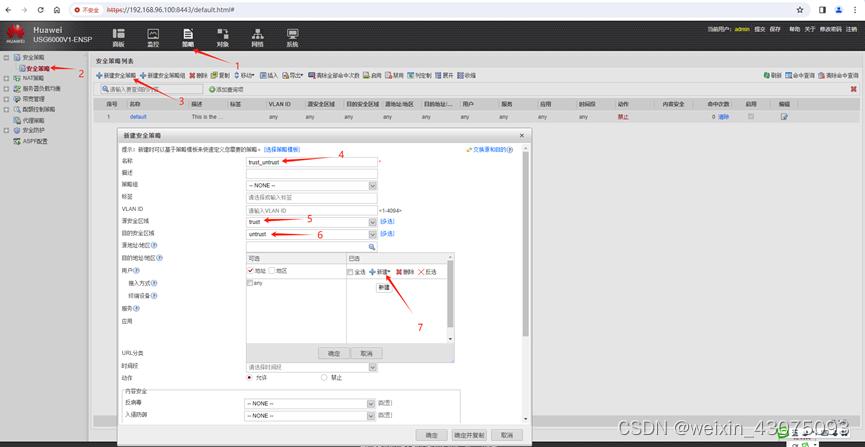

5、配置域间策略内网区域到外网区域允许访问

(1)内网区域到外网区域允许访问trust_untrust,源安全区域、目的安全区域、新建源地址,如下图:

(2)新建的源地址“无线网区域”指定地址范围:192.168.10.0/24,如下图:

(3)新建“办公网区域”指定地址范围:192.168.20.0/24,并加入到源地址,如下图:

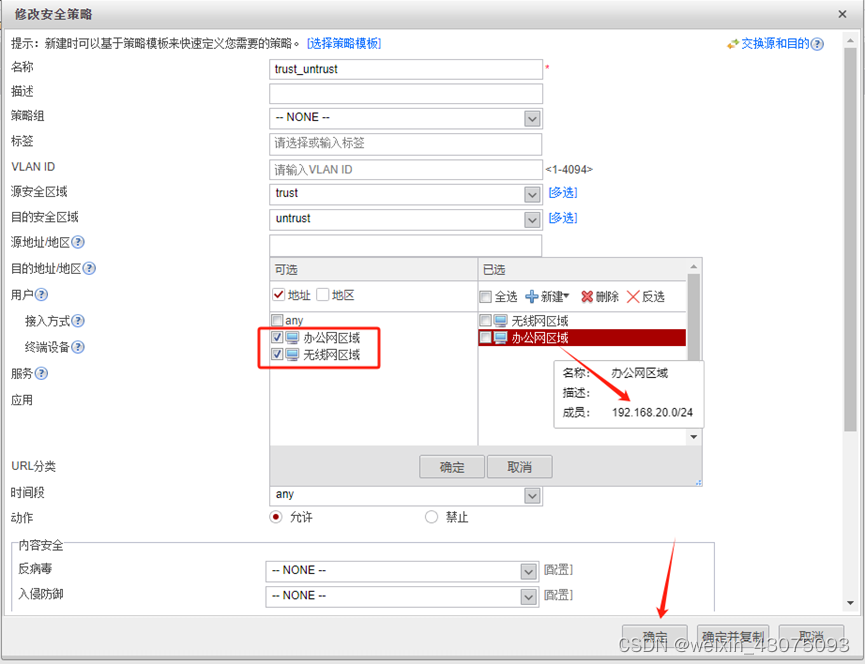

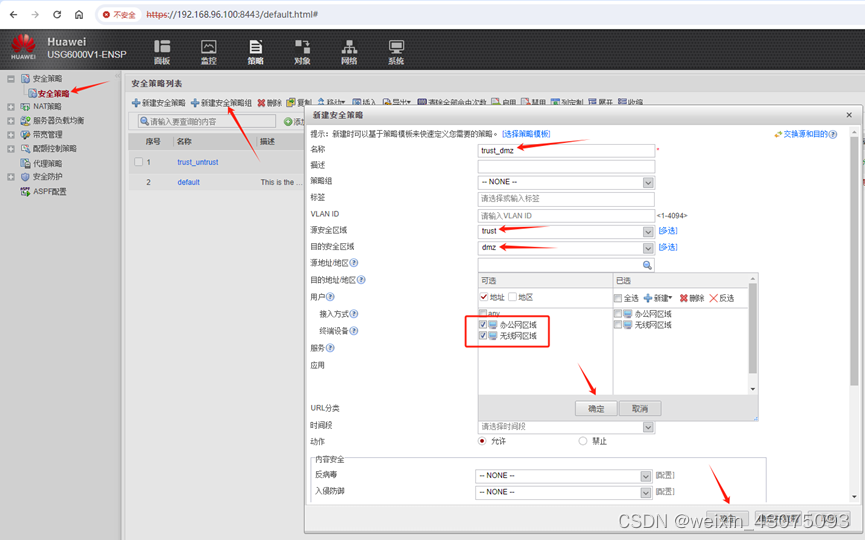

6、配置域间策略trust_dmz,无线网区域、办公网区域到服务器区域允许访问

(1)无线网区域、办公网区域到服务器区域允许访问trust_dmz,指定源地址为办公网区域、无线网区域,如下图:

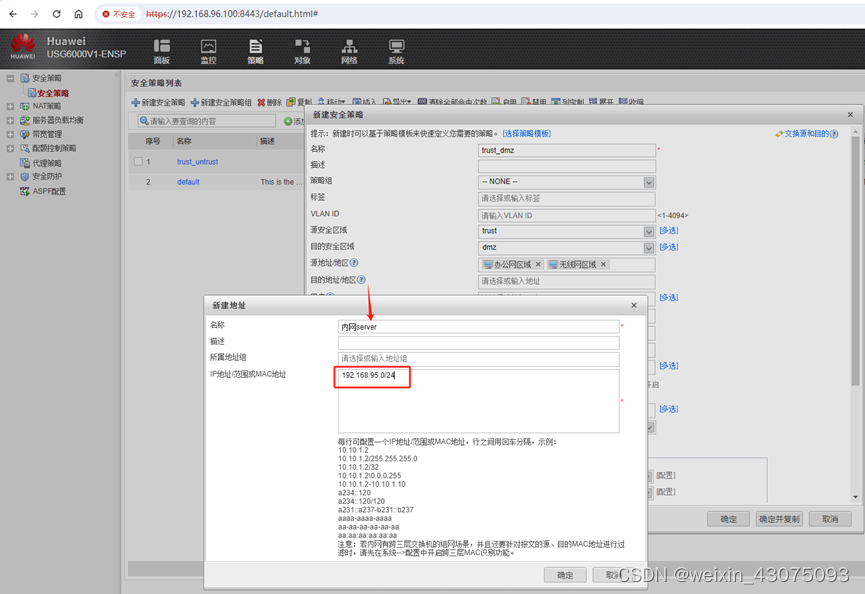

(2)指定目的地址为dmz区域的内网服务器,即内网服务器区域的ip地址范围,如下图:

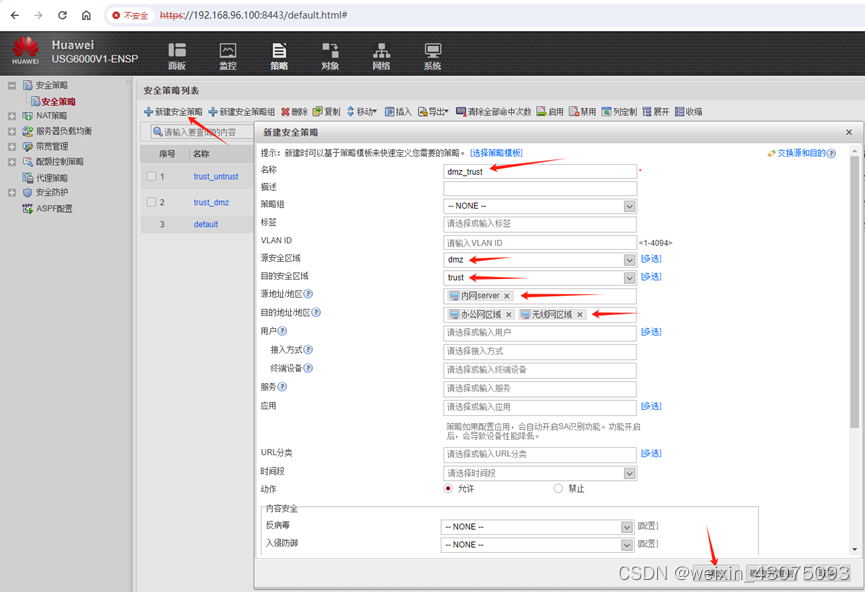

7、配置域间策略dmz_trust,允许服务器回数据包给内网用户,如下图:

8、安全策略配置完成后,可看到的策略列表如下图:

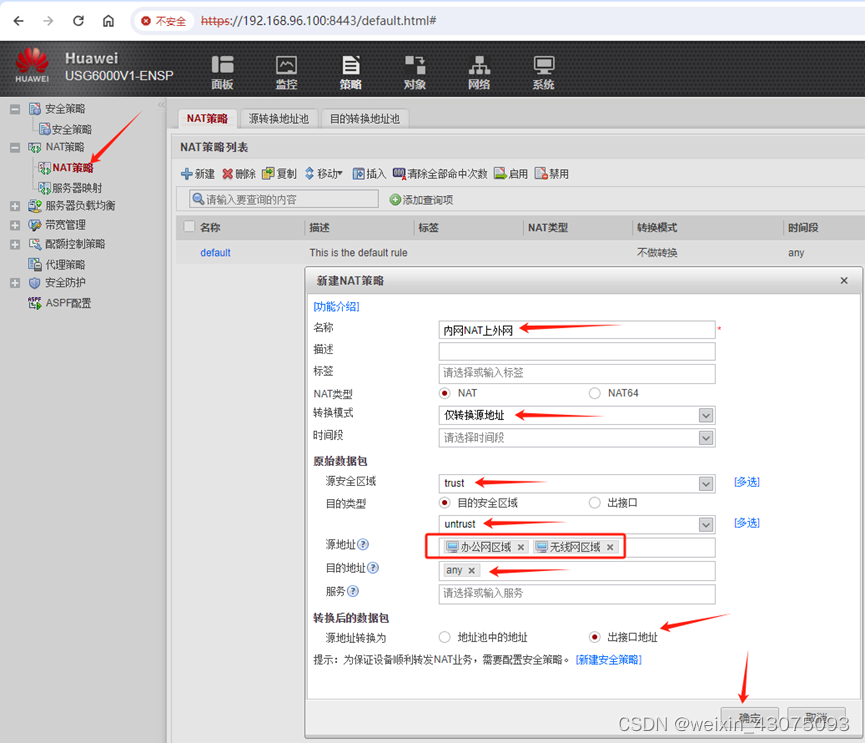

9、配置NAT源地址转换,使内网终端与办公区域可以上外网

(1)新建NAT策略,如下图:

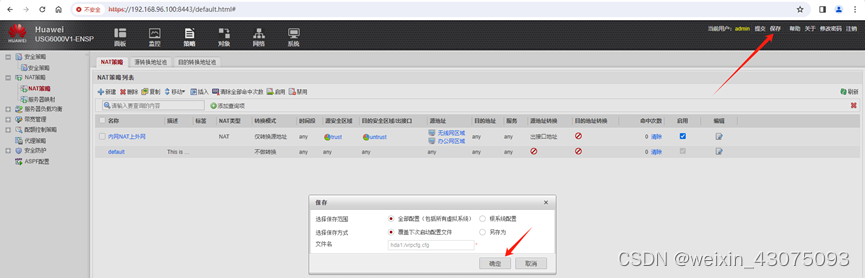

(2)NAT策略列表如下图:

10、保存防火墙配置,如下图:

四、验证无线网区域与办公区域访问外网的服务器:

1、办公区域的电脑能正确从DHCP server获取到ip地址,如下图:

2、办公区域到外网的HTTP server3可访问,如下图:

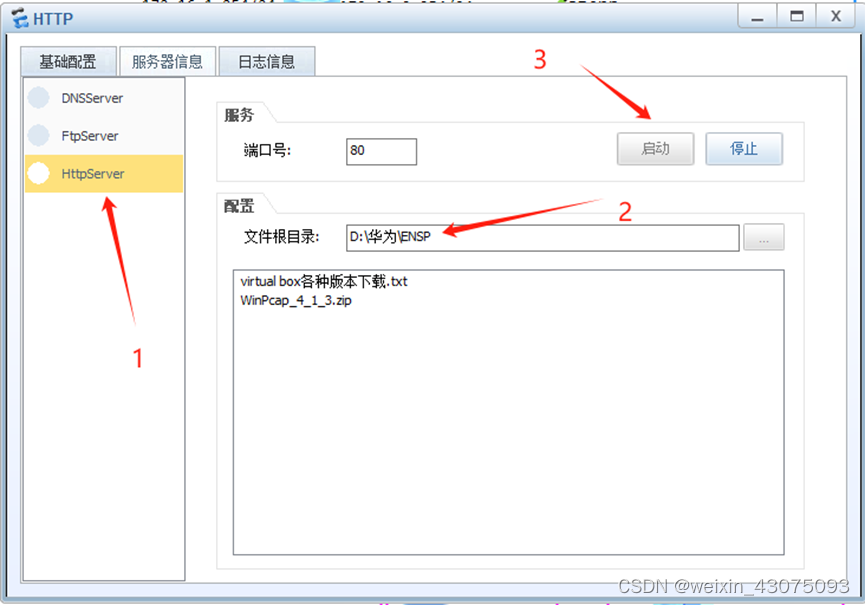

(1)启动http server服务

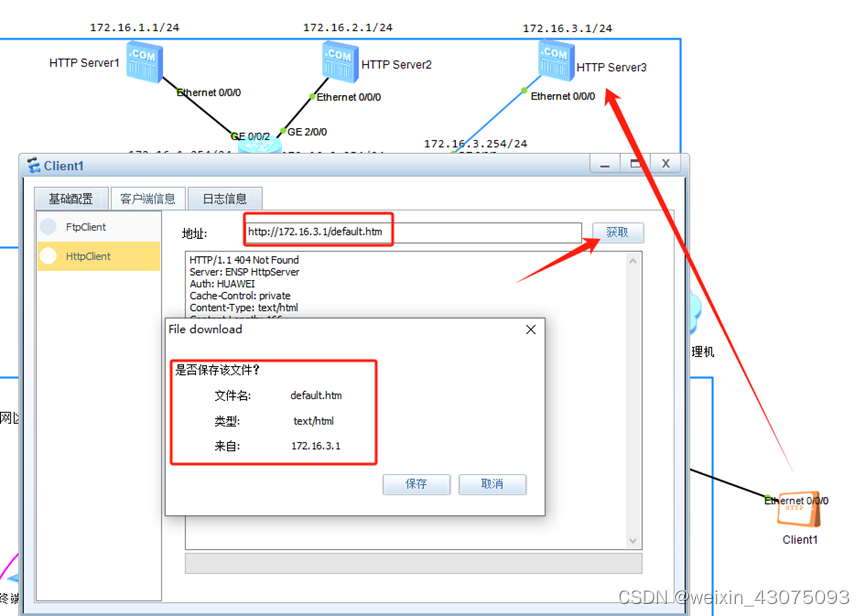

(2)使用http client访问HTTP server3时,正常,如下图:

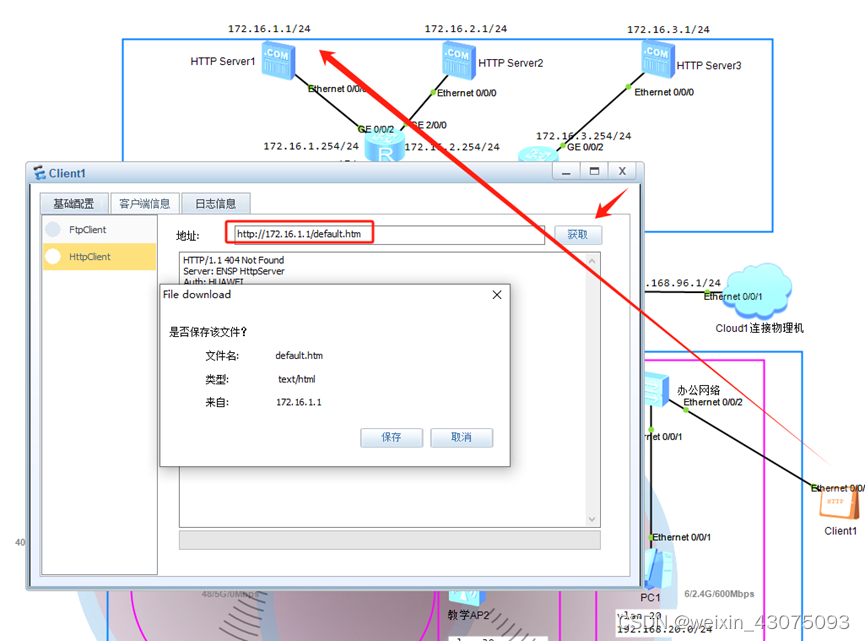

(3)使用http client访问HTTP server1时,正常,如下图:

3、无线区域的终端笔记本电脑、手机能正确连到wifi获取到ip地址,如下图:

4、无线网络区域使用http client访问HTTP server 2时,正常,如下图:

五、考试环境配置

(要求是连接本网络环境中的WIFI后,实现考生只能访问指定的站点,若本例指定是HTTP server3作为考试站点,则不允许访问外网的HTTP server1与HTTP server2)

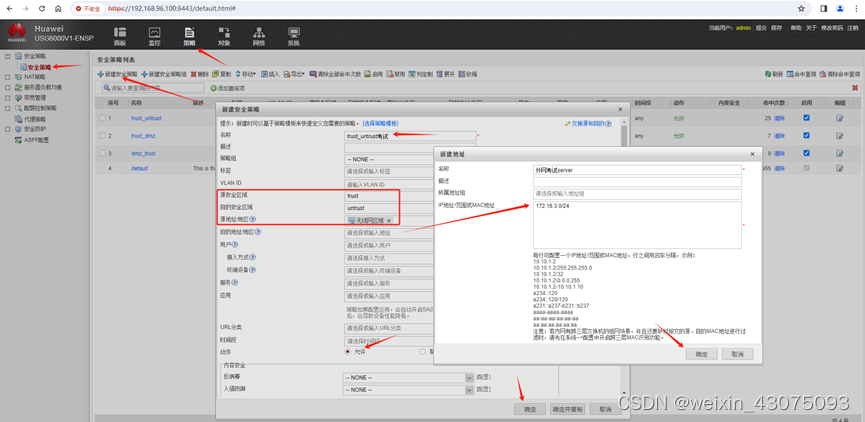

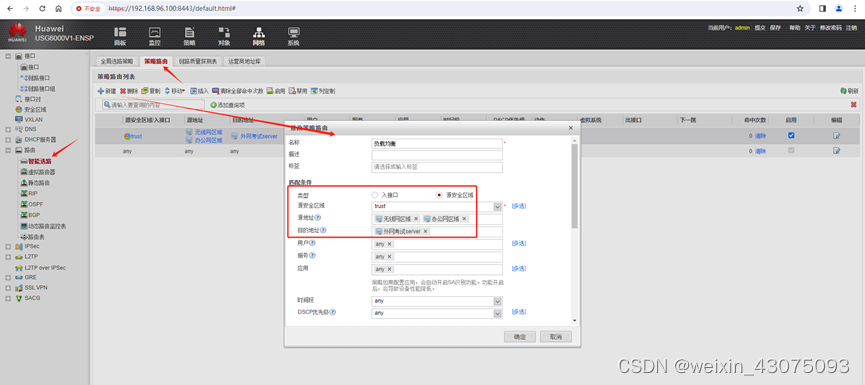

(一)配置2条安全策略 (1条允许无线区域访问考试服务器HTTP Server3,1条禁止无线区域访问any任意其他站点)

1、配置安全策略允许无线网络区域访问HTTP server3考试服务器

(1)新建安全策略,允许无线网络区域访问HTTP server3考试服务器,如下图:

(2)新建策略后列表中的结果,将策略移动最顶部,因为策略匹配时是按策略的先后顺序匹配的,如下图:

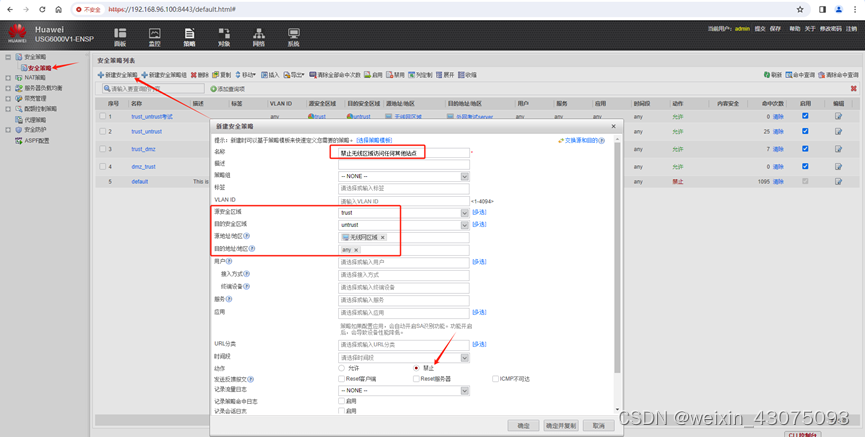

2、禁止无线区域访问任何其他站点(即只允许访问考试服务器HTTP Server3),如下图:

(1)新建安全策略,禁止无线区域访问any,如下图:

(2)建好安全策略后,将这条策略放在第2条,如下图:

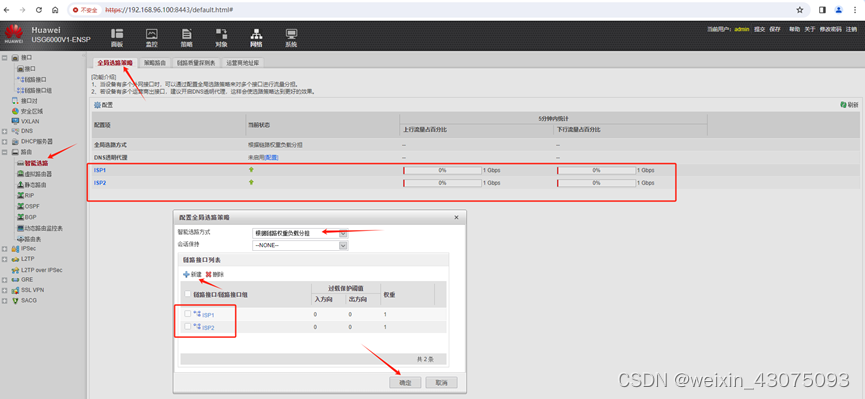

3、配置全局选路策略

4、配置策略路由:

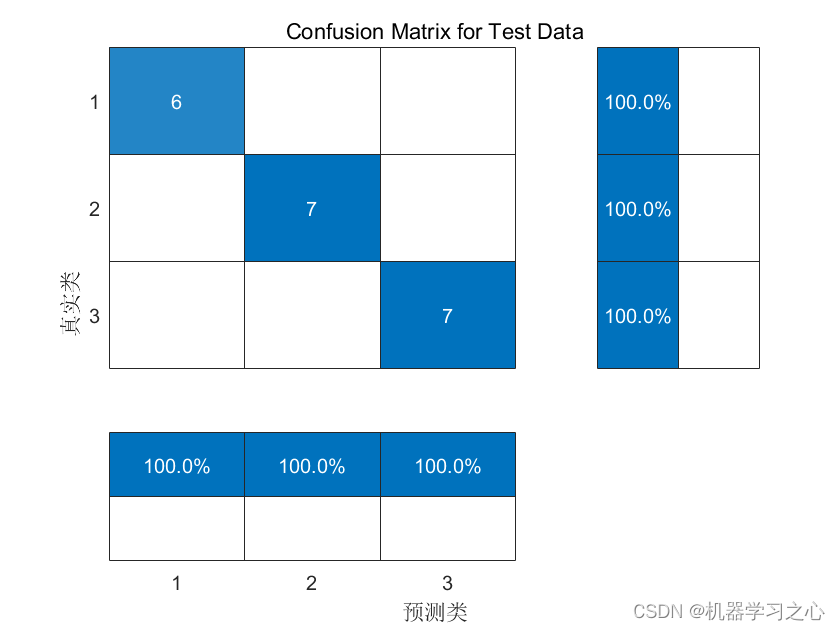

(二)测试结果:

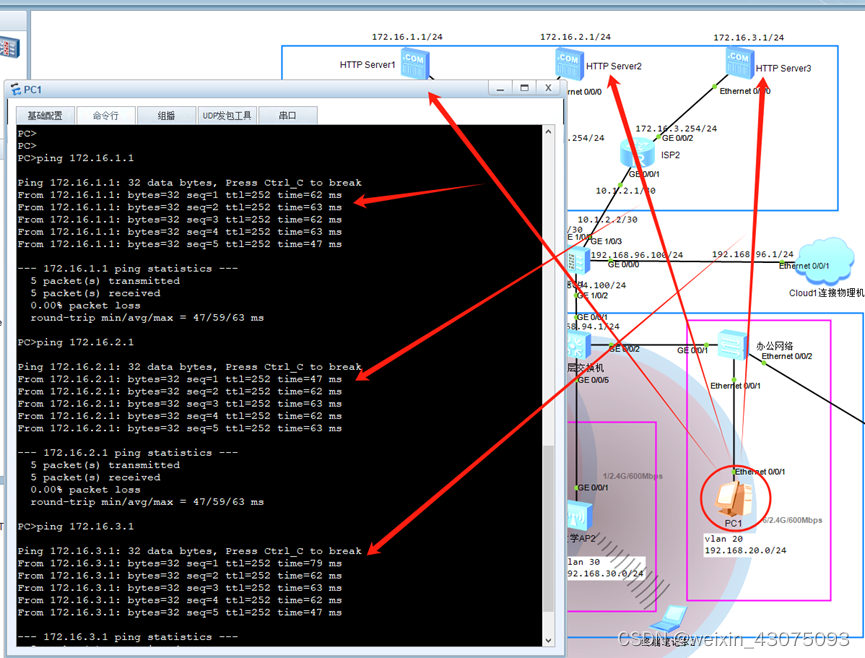

1、办公区域访问3台服务器,正常,如下图:

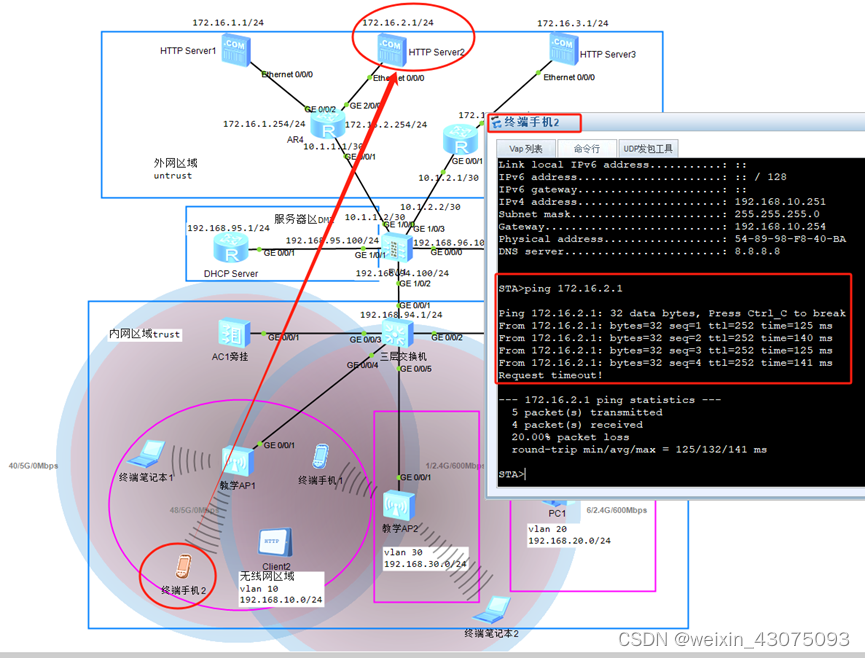

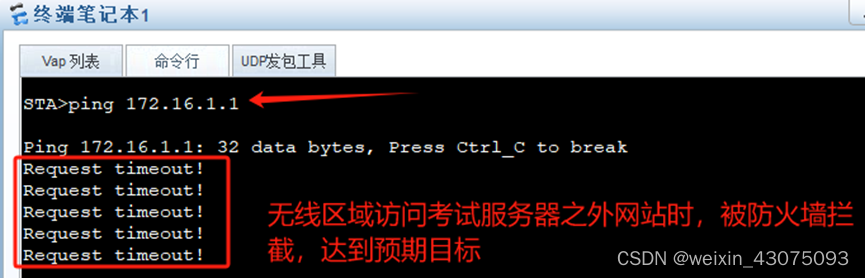

2、无线区域访问测试:

(1)无线区域访问考试服务器之外的HTTP Server1时,被防火墙的安全策略拦截,预期目标实现,如下图:

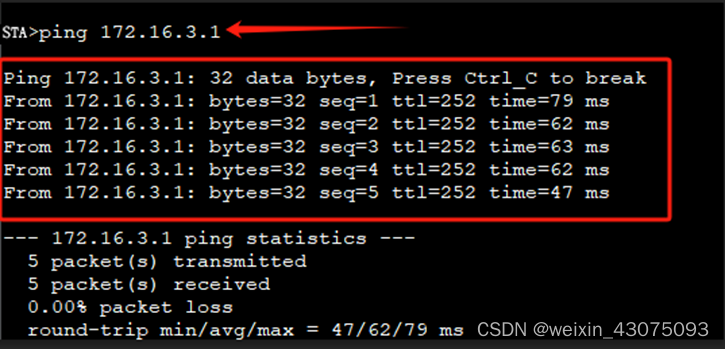

(2)无线区域访问HTTP Server3考试服务器,正常,如下图:

六、当考生使用场景周围别的WIFI或网络时,则不受本网络策略的控制,主要情形有:

1、被控制区域周围的WIFI影响:使用AC+AP的模式后,虽然可以避免隐蔽站和暴露站的问题,但是若覆盖的区域中,有其他非AC+AP的WIFI出现时,用户连接到别的WIFI时,是不受本网络环境控制的。

2、使用手机数据网络时的影响:使用手机数据网络时,使用的网络流量是运营商管理,并非本网络环境所控制。

3、使用移动WIFI对本例网络的影响:当使用移动WIFI时,移动卡式的WIFI非本网络环境所控制。

所以,考场周围的环境,要注意其他WIFI信号的加密或屏蔽,不准考生携带移动WIFI设备,不能使用手机的数据网络,就可以受本网络环境的策略控制,只允许用户连接WIFI后,打开考试对应的网站。

本文至此结束,不足之处敬请批评指正。