一、基本内容

在日常生活中,网络威胁不断演变,给个人和组织带来了一系列重大挑战。网络犯罪分子使用的一种最常见的、最具破坏性的方法之一就是网络钓鱼。这种攻击方式通过电子邮件、短信或其他通讯渠道冒充可信实体,诱使个人泄露敏感信息,如用户名、密码或信用卡等详细信息。钓鱼网站是网络钓鱼攻击的一种常见手段。这种恶意网站的设计和技术含量并不高,往往利用人们贪图便宜的心理或者利用部分网民防范欺诈意识的薄弱。一旦个人上当受骗,他们的个人隐私信息可能会泄露并被贩卖,或者因为在网站上填写了银行账号信息,相应的资产会被立刻转走,追悔莫及。

二、相关发声情况

在最近几周,一个名为“手机访问漏洞”(Mobile Access Vulnerability)的新安全漏洞引起了智能手机用户的担忧,尤其是那些使用苹果iOS 16操作系统的用户。这个漏洞使网络犯罪分子能够利用蜂窝网络协议中的弱点,即使用户在其设备上启用了飞行模式,他们也能发送令人信服的网络钓鱼消息。因此,个人可能在不知不觉中成为网络钓鱼攻击的受害者,从而危及他们的个人和商业信息。

三、分析研判

Jamf 威胁实验室的研究人员通过植入了一种人工飞行模式,可以修改用户界面以显示飞行模式图标,并切断除恶意攻击者的应用程序之外的所有应用程序的互联网连接。使用此技巧,即使用户认为手机处于离线状态,攻击者也可以保持对手机的访问。研究人员指出,该技术尚未用于野外攻击。

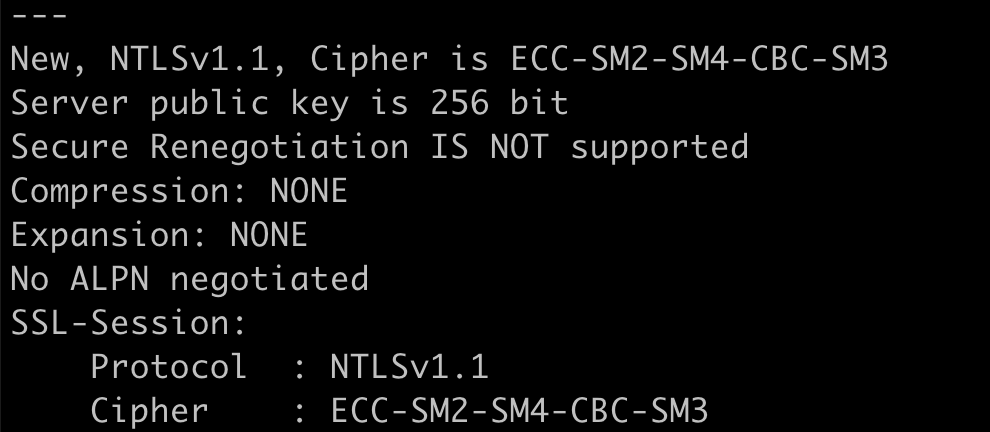

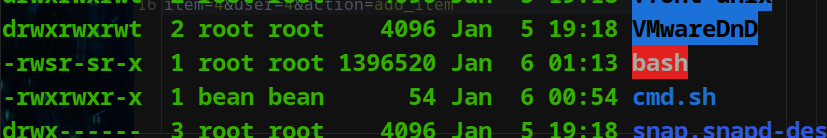

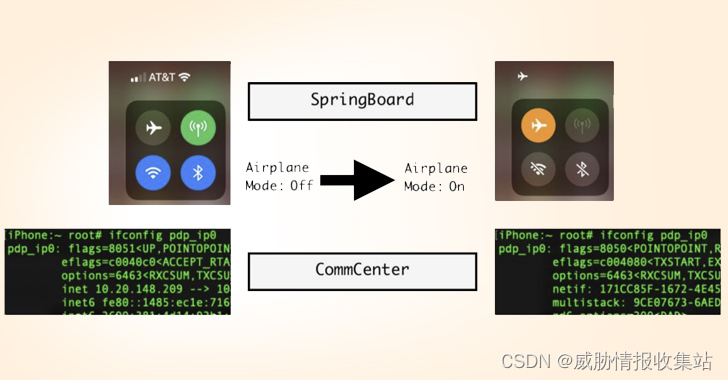

同时,研究人员重点研究了飞行模式的工作方式,发现有两个守护进程用于切换模式。SpringBoard用来修改UI的守护进程,CommCenter用来和底层网络接口交互。守护进程 CommCenter 还用于阻止特定应用程序的蜂窝数据访问。当用户打开飞行模式时,网络接口 pdp_ip0(蜂窝数据)将不再显示 IPv4/IPv6 IP 地址,当然,蜂窝网络也处于离线状态。并且告知了如何创建虚假的飞行模式来操纵用户界面,同时保留选定应用程序的蜂窝连接。根据网络安全专家的分析,他们搜索了与飞行模式激活相关的日志,并发现了字符串“#N 用户飞行模式首选项更改为…”。通过这个字符串,网络安全专家们找到了负责切换飞行模式的代码段。为了解决这个问题,他们成功地挂钩了原始函数,并用一个空/不执行任何操作的函数替换它。最终的结果是一个假的飞行模式。现在,当用户打开飞行模式时,设备将不会断开与蜂窝网络的连接,并且互联网访问也不会中断。

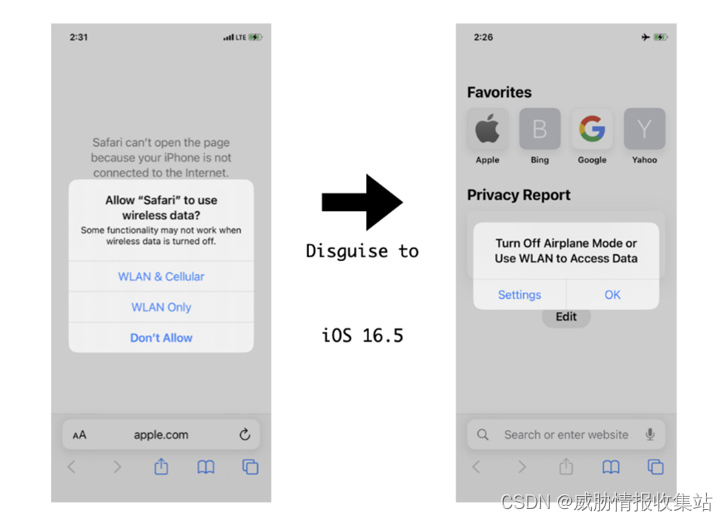

此外,网络安全专家们还进行了额外的 UI 调整,使攻击看起来像典型的飞行模式体验,例如调暗蜂窝图标并阻止用户与其交互。在没有 Wi-Fi 连接的情况下启用飞行模式后,用户会期望打开 Safari 会导致无法连接到互联网。典型的体验是提示用户“关闭飞行模式”的通知窗口。为了达到这种效果,我们将利用前面提到的 CommsCenter 功能来“阻止特定应用程序的蜂窝数据访问”,并通过下面的挂钩函数将其伪装成飞行模式。研究人员指出,操作系统内核通过回调例程通知 CommCenter。然后守护进程通知SpringBoard显示弹窗。CommCenter 守护进程管理一个 SQL 数据库,该数据库记录每个应用程序的蜂窝数据访问状态。如果应用程序被阻止访问蜂窝数据,“flags”的值将设置为 8,这意味着可以使用此信息来选择性地阻止/允许应用程序访问网络。使用已安装应用程序包ID的数据库,我们现在可以使用以下代码有选择地阻止或允许应用程序访问Wi-Fi或蜂窝数据。当与上述其他技术相结合时,假飞行模式现在看起来就像真飞行模式一样,只是互联网禁令不适用于后门木马等非应用程序进程。

四、应对策略

鉴于网络犯罪分子采用的策略不断进步,检测和挫败凭据网络钓鱼企图可能是一项具有挑战性的任务。然而,通过保持警惕并采取某些策略,个人和组织可以大大降低其脆弱性。

1.教育和培训

抵御凭据网络钓鱼的第一道防线是消息灵通、精通网络的用户群。组织应优先培训员工识别和报告网络钓鱼企图。教育举措,如模拟网络钓鱼活动,可以帮助提高人们的意识,并教会个人如何识别可疑电子邮件或消息。

2.双因素身份验证

实施双因素身份验证(2FA)为登录过程增加了一个额外的安全层。通过要求用户提供第二份信息,例如发送到其移动设备的唯一代码或生物识别认证,组织可以确保即使钓鱼攻击成功,网络犯罪分子也无法访问敏感帐户。

3.信息验证

个人应始终谨慎行事,在分享敏感信息之前验证请求的合法性。检查电子邮件地址、网站URL或直接拨打请求方的电话可以帮助防止成为钓鱼企图的受害者。

4.保持软件更新

保持软件,尤其是操作系统和安全补丁,最新是维护抵御不断演变的网络威胁的强有力防御的关键。定期更新确保最新的安全漏洞得到修补,降低成功钓鱼攻击的风险。

![[电子榨菜]状态管理redux,以及react-redux](https://img-blog.csdnimg.cn/direct/ee68ba1740bf4fc2aea642a5f7135129.png)