2014年第三届数学建模国际赛小美赛

B题 全地形伪装

原题再现:

破坏性着色在军事用途中很常见,用于军用车辆、士兵制服和装备。视觉是人类的主要方向感,伪装的主要功能是欺骗人眼。军事服装中存在大量的伪装图案,以适应作战服装与特殊地形(如林地、雪地、沙漠)的匹配需要。一些伪装图案设计用于各种条件。请建立一个模型来分析各种图案的低能见度效果,开发一种定量的伪装效果评估方法,并设计出适合大多数环境的理想伪装织物图案。

除了你的格式化解决方案,准备一个一到两页的广告页网站突出你的设计和伪装效果。

整体求解过程概述(摘要)

战士在各种地貌环境中作战,往往需要与周围环境交融,穿着迷彩服,隐藏自己。因而有丛林迷彩、沙漠迷彩、雪地迷彩等多种迷彩服装。迷彩服具有优异的性能,适合不同地理环境的迷彩“全地形迷彩”。迷彩发射迫在眉睫。

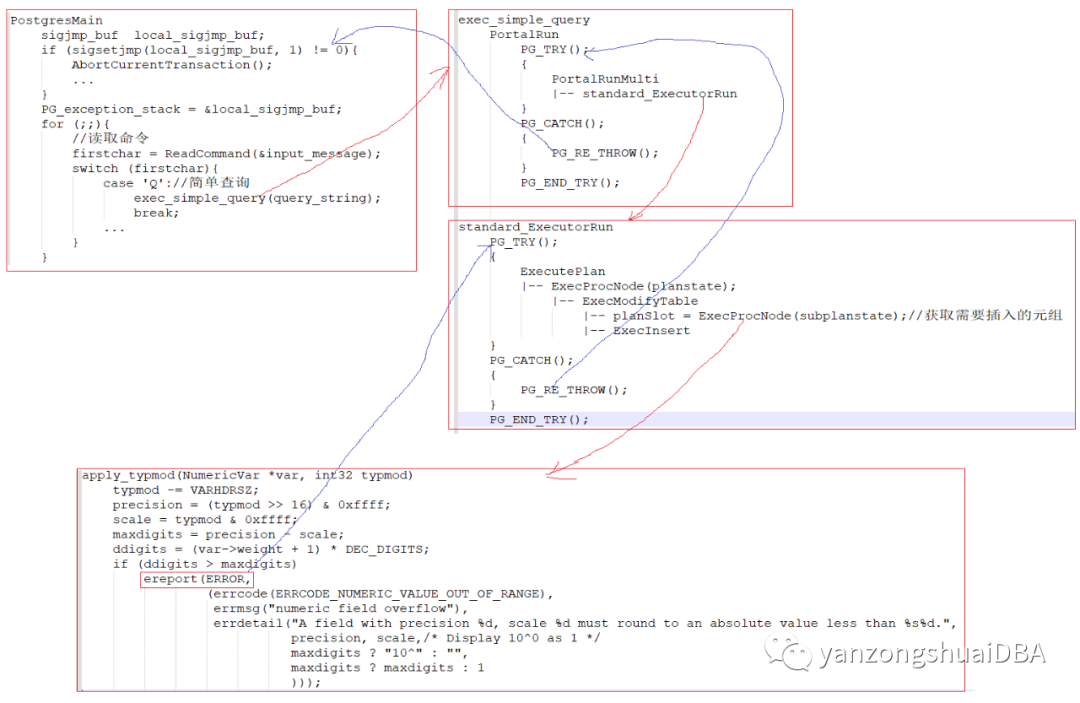

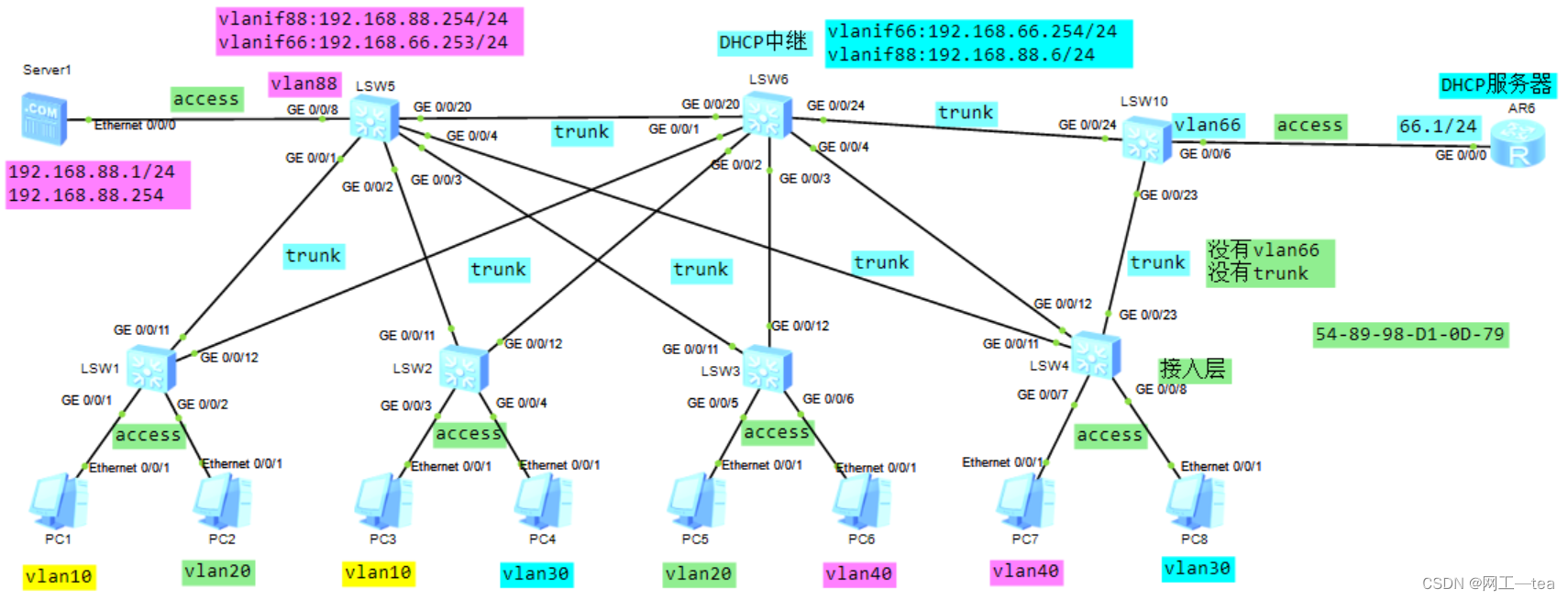

基于遗传算法的伪装图案优化设计模型首先讨论了目标背景色差对伪装效果的影响。考虑色差时的前向能见度表达式和计算方法,以及考虑色差时的大气透明状态分析结果和计算结果,得出不同条件下不同参数对我们伪装的初步结论。为了解决迷彩图案设计问题,在分析遗传算法特点的基础上,分析了影响迷彩图案设计颜色、形状和纹理等因素,利用层次分析法和基于信息熵的权重计算模型对目标函数进行研究,建立了迷彩图案的优化设计模型,结合面积、亮度和对比度、光斑大小、纹理等阈值距离约束,采用遗传算法求解目标函数。

为了定量评价伪装效果,提出了一种基于傅里叶变换的纹理分析方法。利用MATLAB软件进行分析,首先指出了伪装效果评价过程中存在的指标权重因素,建立了指标权重分布信息熵模型和基于指标体系的层次聚类算法,对样本矩阵构建指标对象的归一化。根据归一化矩阵,建立样本对象索引相似度矩阵。即通过大量的实验结果对各个指标进行权重计算,然后通过权重矩阵得到所设计的伪装图像的伪装效果进行综合定量分析。算例表明,伪装设计在沙漠、林地和城市特定作业区的全地形伪装效果并不突出,但综合加权统计效果明显。实际测量值与典型的多背景匹配,验证了该方法的有效性。

模型假设:

(1) 使用几种简单的颜色来模拟自然背景纹理;

(2) 选取多种典型背景图像,模拟各种地形、地理战场环境;

(3) 傅里叶变换谱基本上没有无噪声;

问题重述:

色彩的破坏性使用在军事上非常普遍,如军用车辆、军服和士兵装备等。伪装的主要功能是欺骗人眼。战士在各种地形环境中作战,往往需要穿着迷彩服与周围环境融合才能隐藏自己,因而有丛林迷彩、沙漠迷彩、雪地迷彩等多种迷彩服。

根据作战区域的背景光谱特征,海军陆战队采用丛林和沙漠两种色调的迷彩作战服,前者采用绿色渐变图案,主要用于森林或丛林作战,而采用棕色匹配的棕褐色沙漠迷彩用于干旱地区作战。

为了满足跨区域伪装作战的需要,在伪装图案设计中提出了通用伪装图案的概念,即利用数字化伪装在多环境下具有良好的适应性,以满足不同区域伪装的作战要求。鉴于黑色在自然界并不常见,观察夜视后会形成非常清晰的轮廓,所以伪装图案排除黑色。通用伪装图案的伪装效果并不突出,在特定的地理防治荒漠化、森林和城市等方面,但经过整体加权统计后效果更为显著。

这就要求我们设计出适合多地形环境的“全地形伪装”是积极发展起来的,具有优异的伪装服性能,并针对不同地理环境引入伪装,步骤如下:

(1) 建立了模型,分析了各种模式对各种低能见度的影响,提出了伪装效果的定量评价方法。

(2) 为大多数环境设计理想的迷彩纺织图案。

(3) 除了格式化解决方案,准备你的表一个网站的一到两页的设计和突出你的伪装效果。

模型的建立与求解整体论文缩略图

全部论文请见下方“ 只会建模 QQ名片” 点击QQ名片即可

部分程序代码:(代码和文档not free)

load A ;

[ V, D] = eig s( A) ;

tbmax= max ( D( : ) ) ;

[ m, n] = size( V ) ;

RI = [ 0. 00 0. 00 0. 58 0. 90 1. 12 1. 24 1. 32 1. 41 1. 45] ;

CI = ( tbmax- n) / ( n- 1) ;

CR = CI / RI ( 1, n) ;

clc, clear

load zbg j

Y = pdist( X , 'minkowski') ;

YC = squar efo rm( Y)

Z = linkage( Y, 'sing le')

[ h, t] = dendr og ram( Z) ;

C = co phenet( Z, Y)

clc, clear

load x ;

et a = [ 0. 2498 0. 0220 0. 0665 0. 0513 0. 1614 0. 0981 0.

0719 0. 0207 0. 0985 0. 0608 0. 0136 0. 0294 0. 0560 ] ;

f = ones( 13, 6) ;

fo r j = 1: 1 :13

end

Gray = imread('F:\1.jpg');

[M,N,O] = size(Gray);

M = 128;

N = 128;

for i = 1:M

for j = 1:N

for n = 1:256/16

if (n-1)*16<=Gray(i,j)&Gray(i,j)<=(n-1)*16+15

Gray(i,j) = n-1;

end

end

end

end

for m = 1:16

for n = 1:16

for i = 1:M

for j = 1:N

if j<N&Gray(i,j)==m-1&Gray(i,j+1)==n-1

P(m,n,1) = P(m,n,1)+1;

P(n,m,1) = P(m,n,1);

end

if i>1&j<N&Gray(i,j)==m-1&Gray(i-1,j+1)==n-1

P(m,n,2) = P(m,n,2)+1;

P(n,m,2) = P(m,n,2);

end

if i<M&Gray(i,j)==m-1&Gray(i+1,j)==n-1

P(m,n,3) = P(m,n,3)+1;

P(n,m,3) = P(m,n,3);

end

if i<M&j<N&Gray(i,j)==m-1&Gray(i+1,j+1)==n-1

P(m,n,4) = P(m,n,4)+1;

P(n,m,4) = P(m,n,4);

end

end

end

if m==n

P(m,n,:) = P(m,n,:)*2;

end

end

end

for n = 1:4

P(:,:,n) = P(:,:,n)/sum(sum(P(:,:,n)));

end

H = zeros(1,4);

I = H;

Ux = H; Uy = H;

deltaX= H; deltaY = H;

C =H;

for n = 1:4

E(n) = sum(sum(P(:,:,n).^2));

for i = 1:16

for j = 1:16

if P(i,j,n)~=0

H(n) = -P(i,j,n)*log(P(i,j,n))+H(n);

end

I(n) = (i-j)^2*P(i,j,n)+I(n);

Ux(n) = i*P(i,j,n)+Ux(n);

Uy(n) = j*P(i,j,n)+Uy(n);

end

end

end

for n = 1:4

for i = 1:16

for j = 1:16

deltaX(n) = (i-Ux(n))^2*P(i,j,n)+deltaX(n);

deltaY(n) = (j-Uy(n))^2*P(i,j,n)+deltaY(n);

C(n) = i*j*P(i,j,n)+C(n);

end

end

C(n) = (C(n)-Ux(n)*Uy(n))/deltaX(n)/deltaY(n);

end

a1 = mean(E)

b1 = sqrt(cov(E))

a2 = mean(H)

b2 = sqrt(cov(H))

a3 = mean(I)

b3 = sqrt(cov(I))

a4 = mean(C)

b4 = sqrt(cov(C))

msgbox({'1.:a1=',num2str(a1),'b1=',num2str(b1),'',num2str(a2),'b2=',num2str(b2),'a3 =

',num2str(a3),'b3=',num2str(b3),'a4 = ',num2str(a4),'b4=',num2str(b4),' E=',num2str(E),'H =

',num2str(H),'I=',num2str(I),'C=',num2str(C)},'纹理特征');

![概率论中的 50 个具有挑战性的问题 [第 6 部分]:Chuck-a-Luck](https://img-blog.csdnimg.cn/img_convert/d6fa4816e34e25896283d572da499b13.png)