目录

简介

常考

图片类

提取png.pcap(常规)

异常的流量分析(*,特殊)

john-in-the-middle(特殊)

编辑

zip类

1.pcap(常规)

方法1(常规提取压缩包)

方法2(foremost,但是很多时候会失败)

modbosreverse(有点难)

a547dd9a(含音频杂项,含tls,含ftp协议)——好题

hardhacker(rar压缩包,不常考)没成功

杂

工控协议数据分析(*)

简介

tcp篇我觉得一般有两个类

杂篇:流量分析与misc结合,这类题比较常见。我想这也可能是为什么流量分析被归为杂项的原因之一。

web篇:分别是流量分析于web结合,也就是抓的web的包,这类比较难,需要真正的分析流量,当然做多了就简单了。

注意:题目是我搜刮来的,你在网上不一定搜得到原题

ips:*表示可以在网上搜到的题

常考

图片类

这类是流量分析与图片结合的杂项题,难一点就是图片的提取,再者就是图片提取出来后,图片类隐写。这么看来也没什么难的,就是靠点综合一点。

提取png.pcap(常规)

这个名字是我自己取的,主要是为了找的时候方便,比赛的时候肯定不会提示

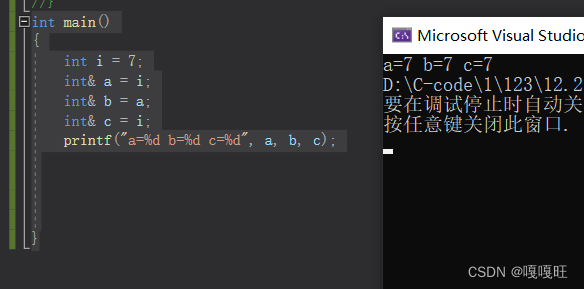

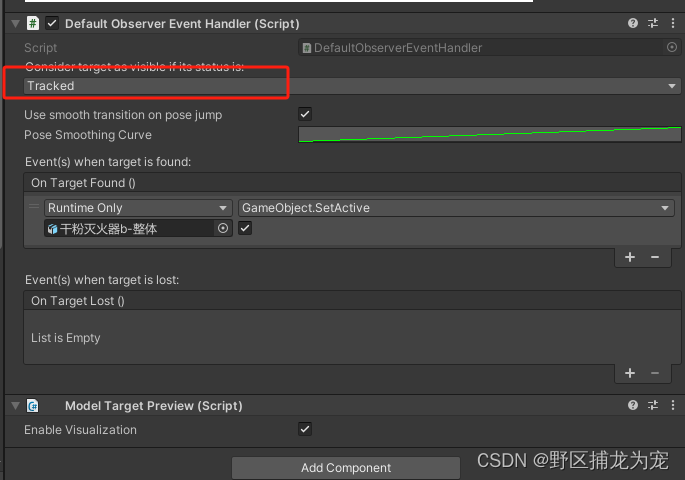

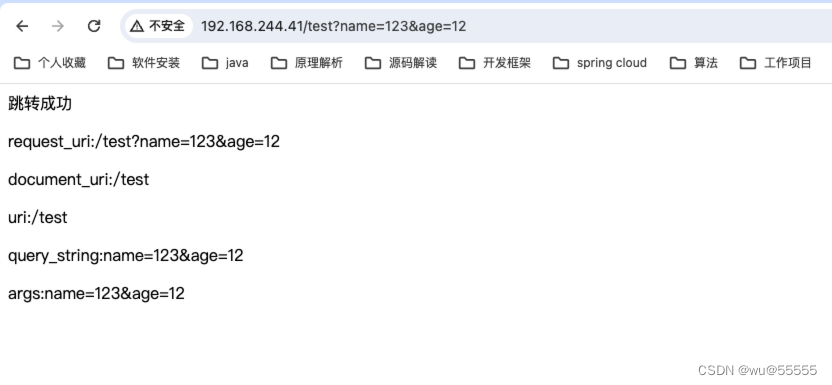

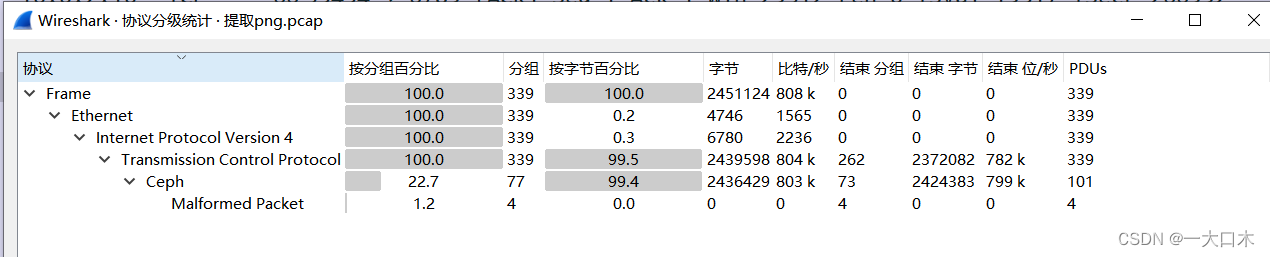

查看协议都有啥

tcp比较多,可能流里面藏东西了(其实比赛的时候我都不看这个协议分级的,就几种可能,先搜flag,没出,就试试其他的,就几种可能,试过来完还不出,就直接放弃吧)

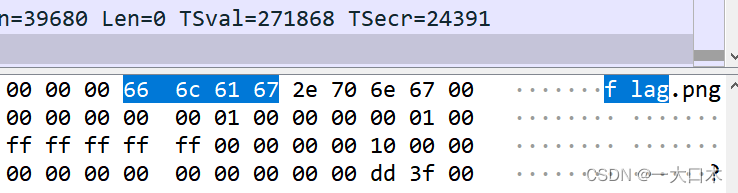

查了一下,有个flag.png

追踪一下流,发现就3个流,在第三个流中有png图片头的表示

tips:流是从0开始数的

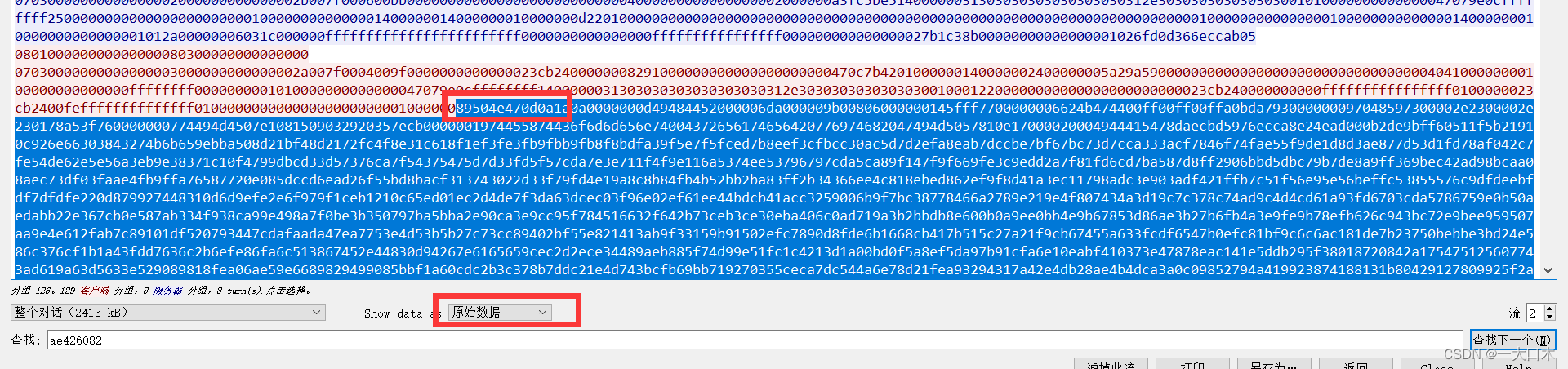

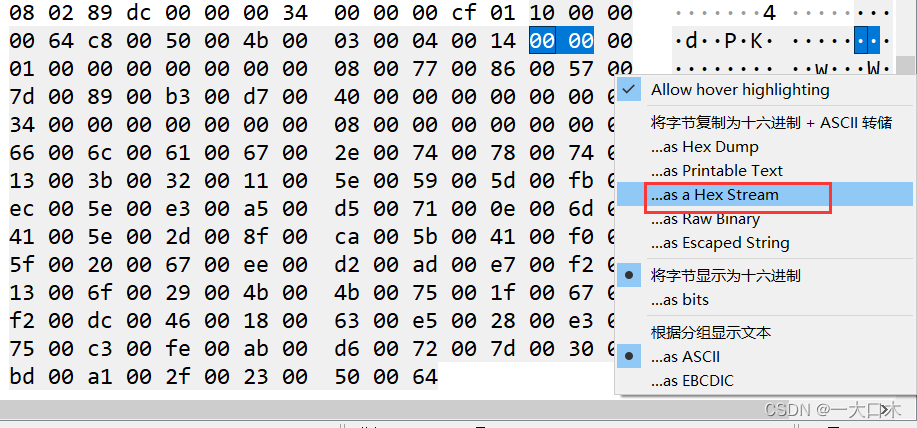

找好文件头89504e7,然后变成原始数据进行复制比较稳

直接复制到这里就行,我当时还以为必须复制到文件尾呢,想了想才发现,不需要

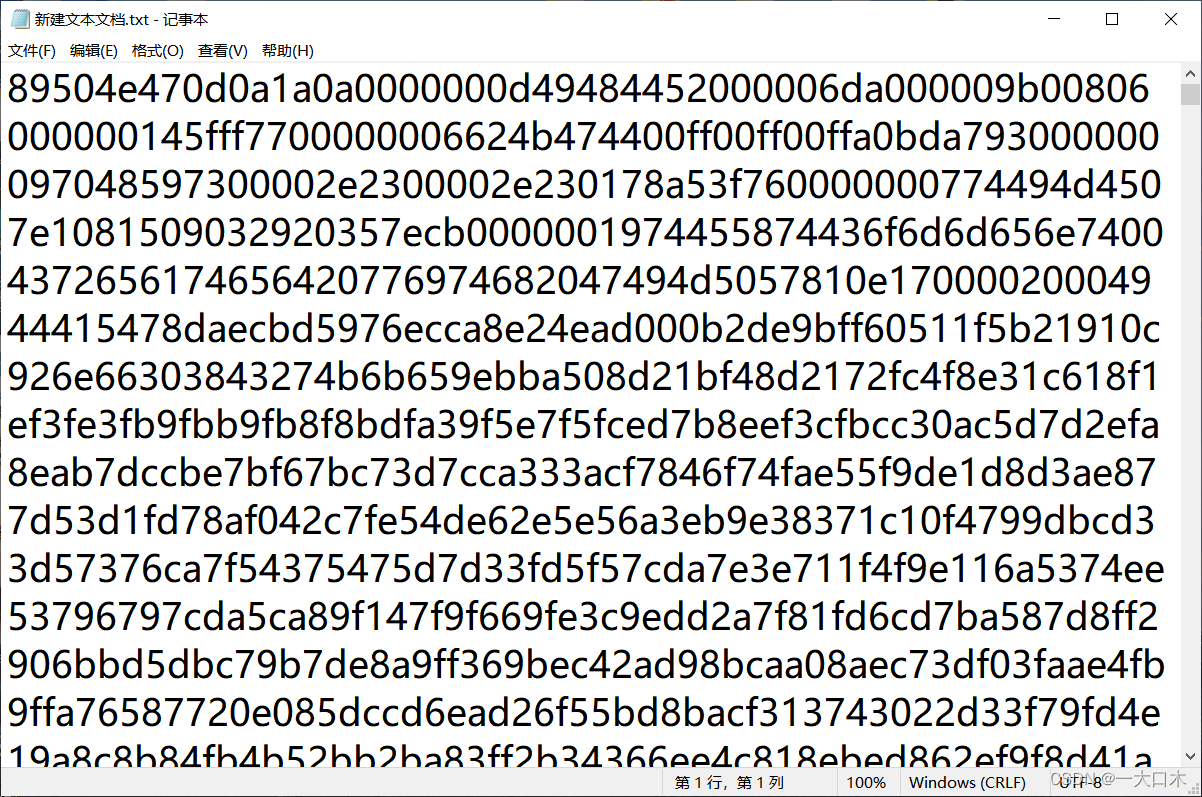

然后放到一个文本里

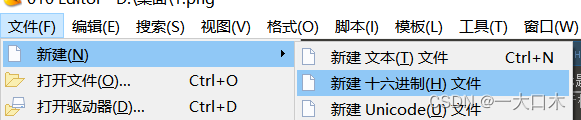

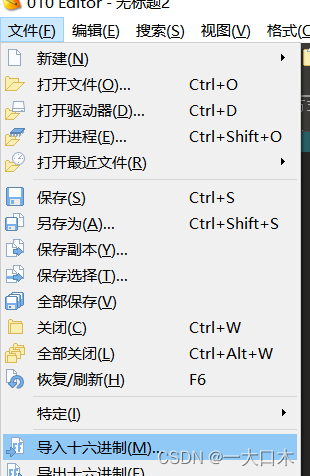

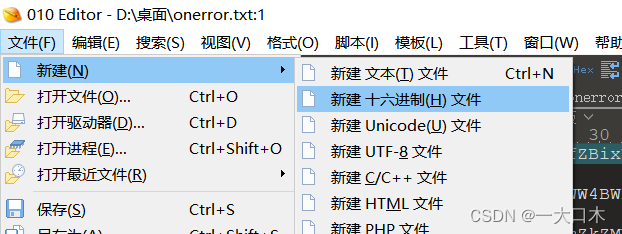

打开用010

将数据导进去

ctrl+s保存为1.png

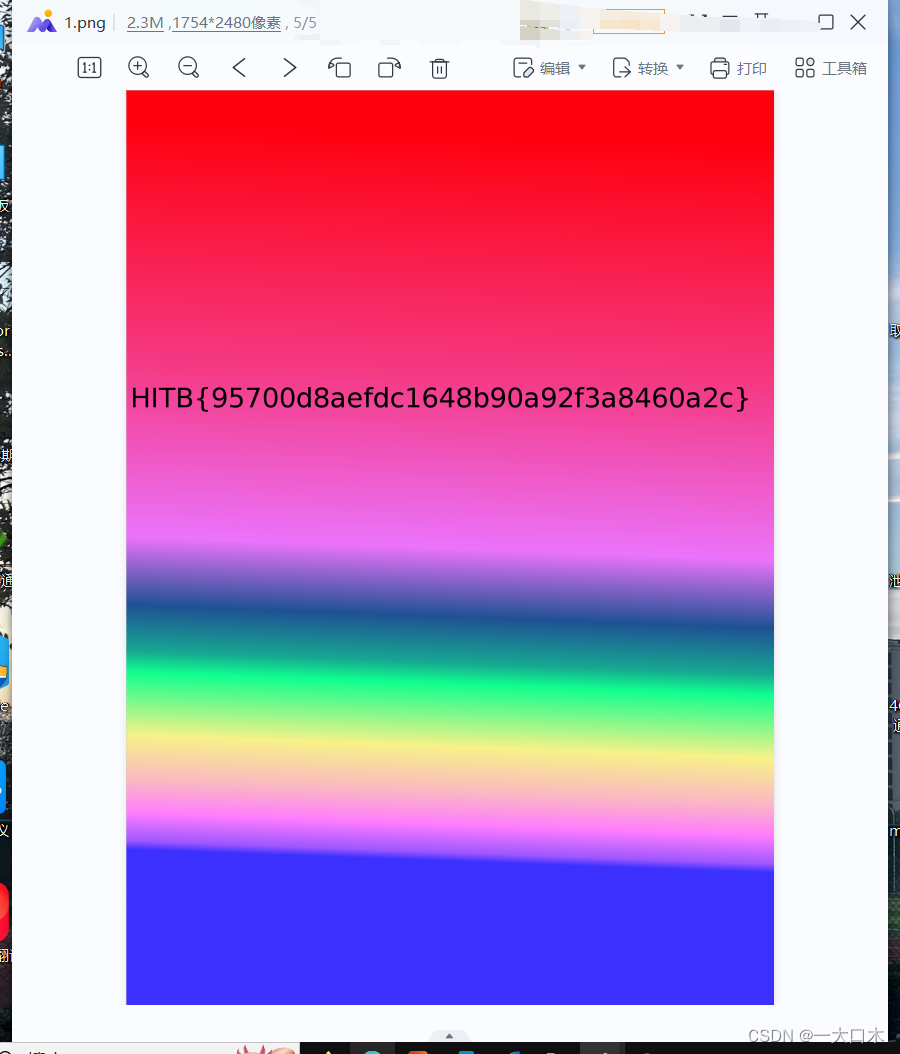

得到flag,用工具提取出来就行

异常的流量分析(*,特殊)

分析不出啥,ctrl+f?导一下?formoste分离?strings?

流也只有三个,也没什么可以用信息,就第三个流看着像密码,要是比赛,建议大家记一下,也有可能是flag,谁知道呢

穷途末路了,默默的去看了一眼题解。。。。

然后就我就开始表演了

发现被base64加密的图片

复制出来解密,随波逐流一导

然后用工具吧flag提取出来就行

flag{4eSyVERxvt70}

或者删掉前面的头和尾后面的换行符

cyberchef这个工具

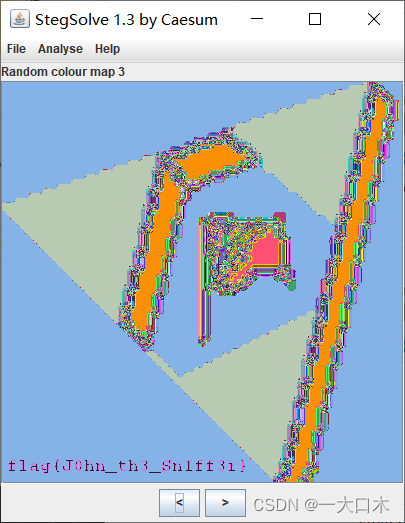

john-in-the-middle(特殊)

基本全是http,直接开导

flag不能直接发现

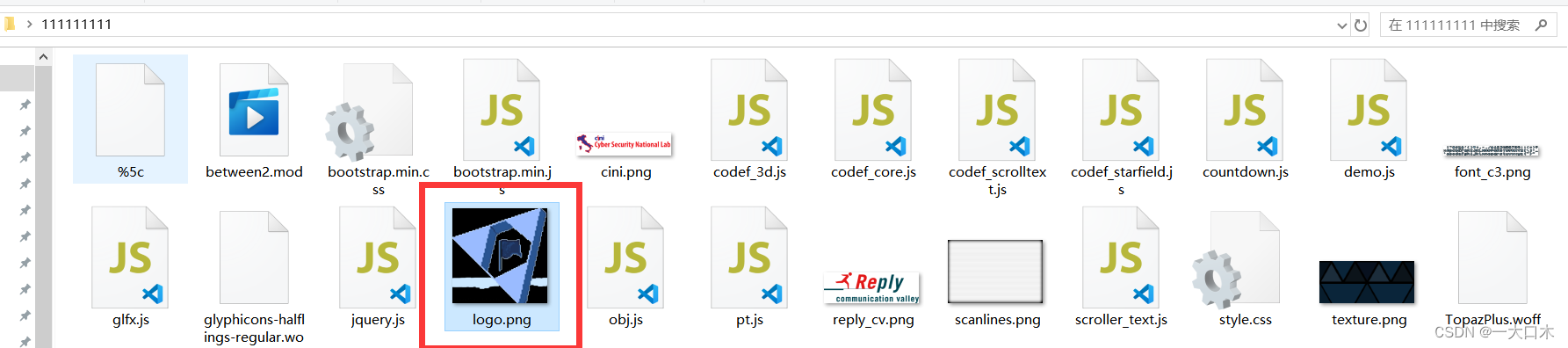

答案就是这个有小旗子的图片(flag就是旗帜的意思)

是png隐写

找张看的清楚的,直接抄下来吧

这里就会有个疑问了

为什么提取png.pcap的时候,为什么里面的那个图片不能直接提取出来,为什么john-in-the-middle这道题可以提取到图片呢?他们不都是在数据里面传输吗?

因为png.pcap这道题没有http协议呀,打出选项里面,只有这几种

最常用的就是http,其他的我都没用过(个人感觉就ftp可能会用,刚好有道ftp的题,回来一起看看)

zip类

压缩包类的题一般藏的地方就再流里面,可能会被拆分,你需要合并起来,但是在流里面,一定能找到。难一点的就是压缩包的密码不好找,密码藏的地方就多了,但是做多了,就简单了。

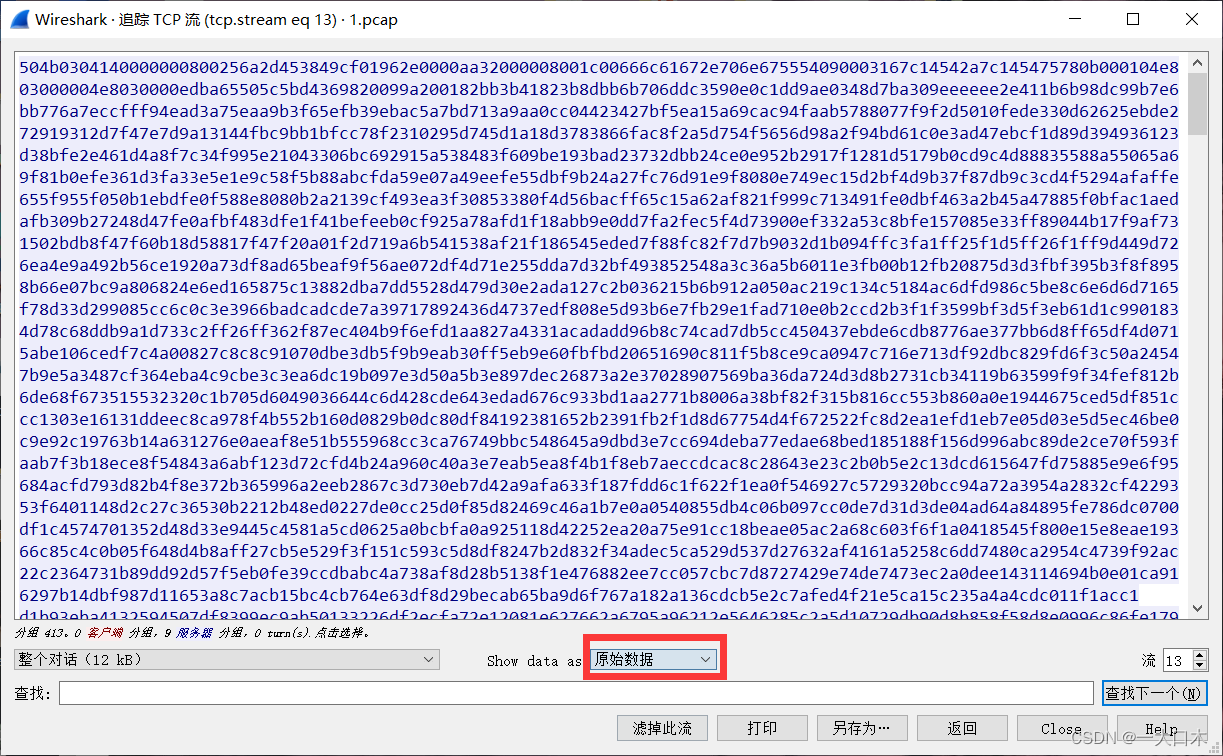

1.pcap(常规)

这道题是流量分析与压缩包结合的,最常见的题

方法1(常规提取压缩包)

这样可能会失败

用另一种方法,原始数据一般很稳

flag{91e02cd2b8621d0c05197f645668c5c4}

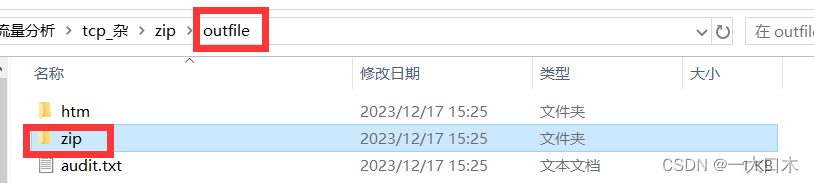

方法2(foremost,但是很多时候会失败)

虽然会失败,但是可以快速检测是否有压缩包啊,图片啊什么的

这次也失败了,因为里面的东西太杂,分离的时候,混到一起了

你用linux里面的foremost一样,我有windows,更快

linux的命令是

foremost 1.pcap

里面有个压缩包,不能用

原因嘛就是因为这个(我用一个正确的压缩包和他对比,你看看)

上面的是正确的压缩包,下面的是foremost提取的,可以看出倒中间的时候就开始不对了,所以解压不出来也正常

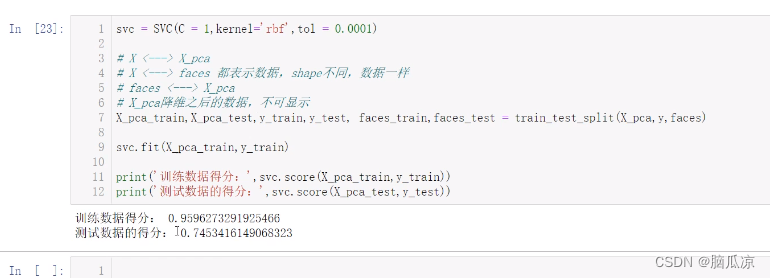

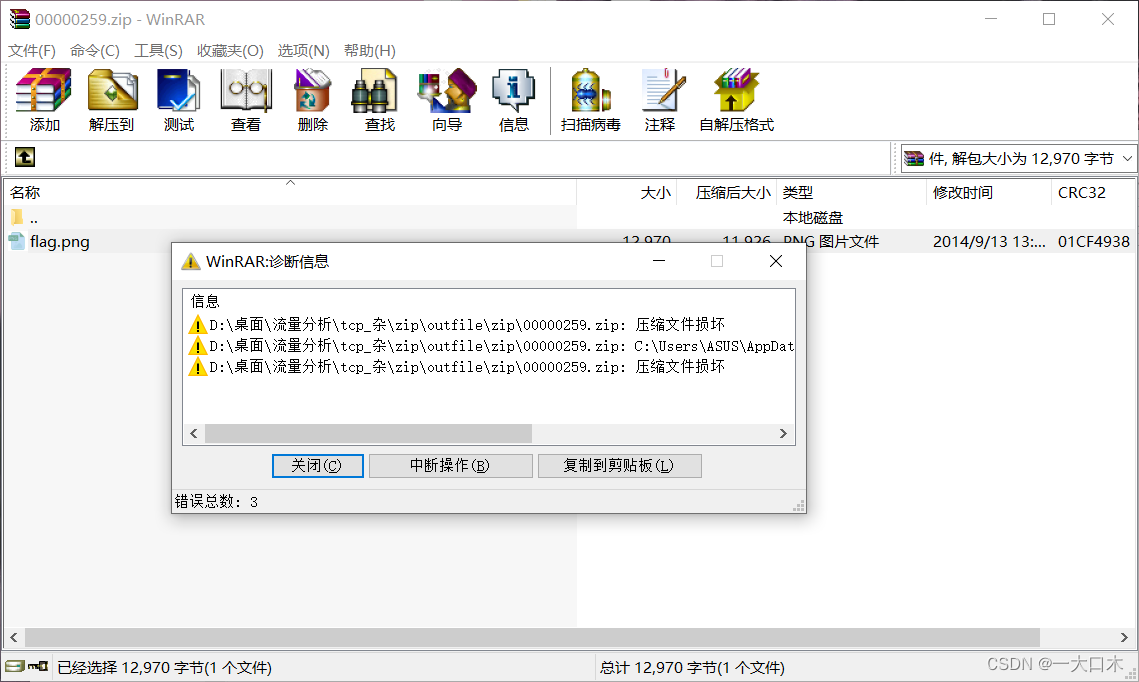

modbosreverse(有点难)

这道题是前几天刚比赛出的题,题目名字看着像逆向

但是我印象里面modbus协议大多是流量分析,我放linux里面file了一下

果然是流量分析,修改后缀打开

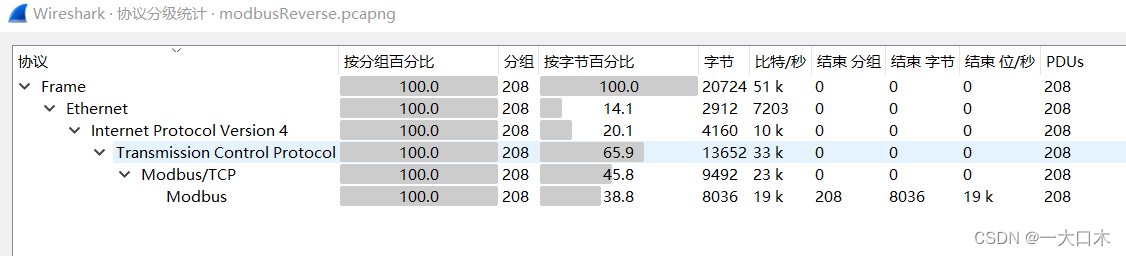

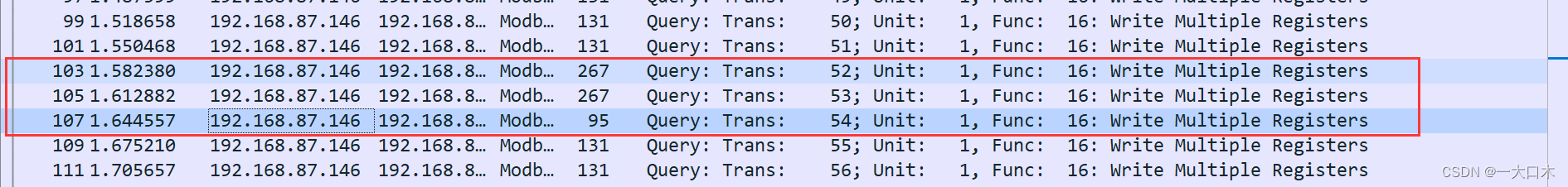

这是工业的流量分析,有点难,但是简单的考点就是浏览一遍,就208个包

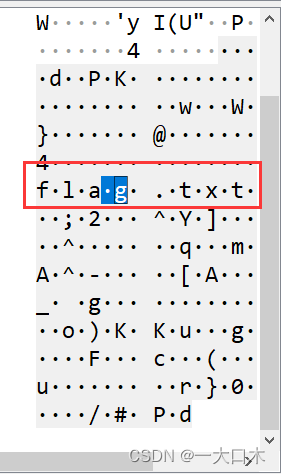

你就会发现,里面有压缩包

其实ctrl+f搜索flag也能搜到

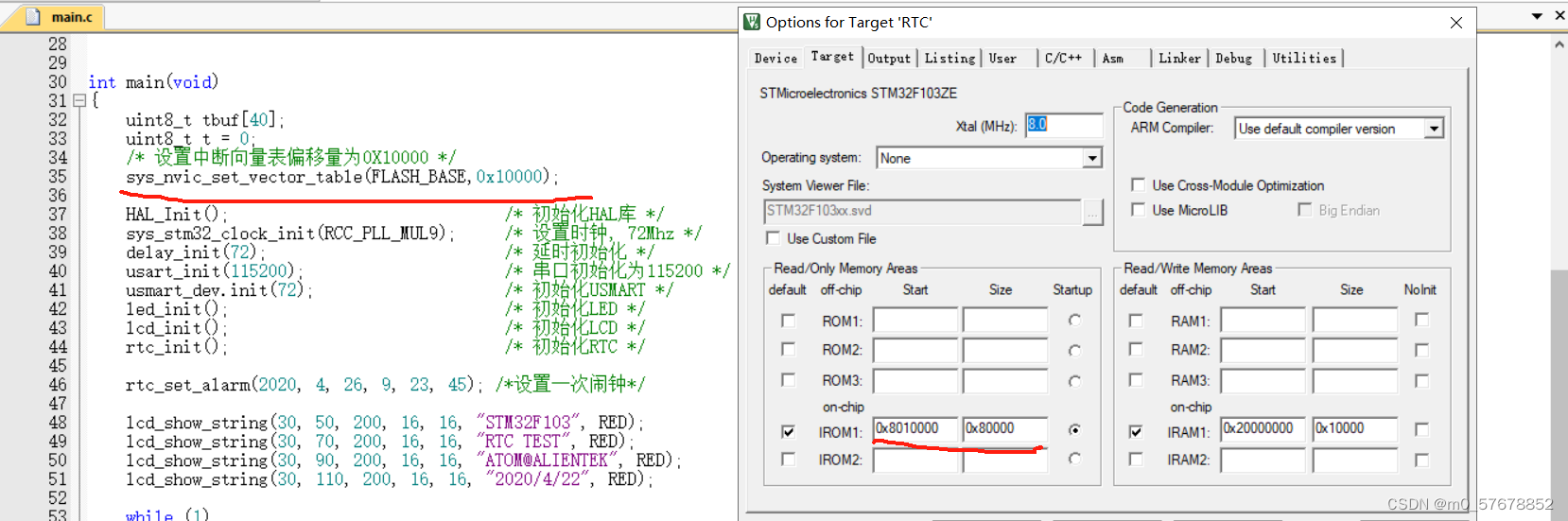

现在提取压缩包

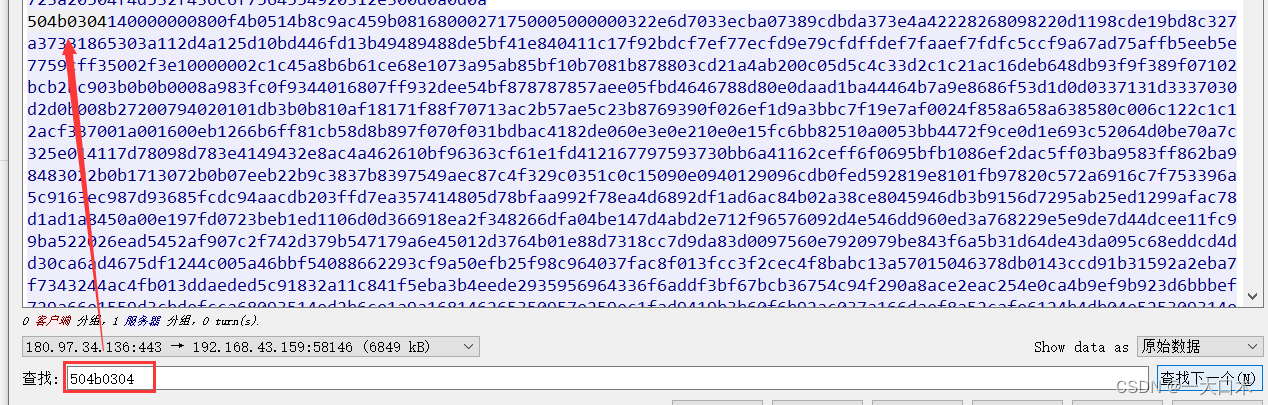

仔细观察发现压缩包是分成了三段,头是504b0304

我们看第一个103这个流

两个提取方法(我已经提过6遍了,想吐,前几次没成功还是因为没注意有第三个包)

或者

反正,最后增增减减,得到了zip,结果需要密码

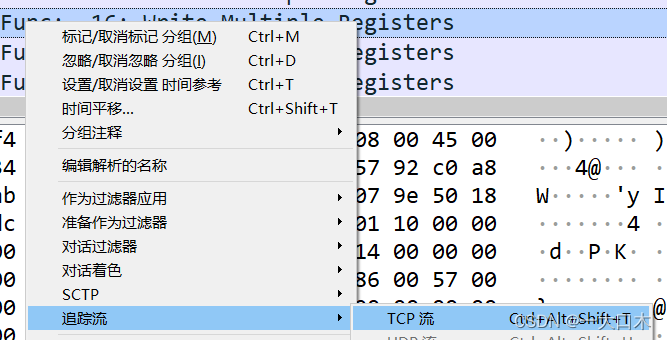

追踪流,一般密码就在流里面

你会发现只有一个流,根据经验,密码大多就藏在流里面,看的出好像有点规律的样子

然后就对这些流的内容做处理,得到

但是爆破出的答案是kQsuZjg2iXHPJDfCmHZQ4crFby4SAWgV

需要去掉前后的[和],这一题很狗

去尾用这个.?$

爆破出kQsuZjg2iXHPJDfCmHZQ4crFby4SAWgV

还加密了,用python逆过来,不会用的用puzz也行

a='=0HNql2awEDNx0WO0AjNspGa4s2aplmMxgzN3kzM2ETOstnboNXb'

print(a[::-1])

凯撒加密了

mshn{l9163977812iikk8hjl6049m1410kij4}

flag{e9163977812bbdd8ace6049f1410dbc4}

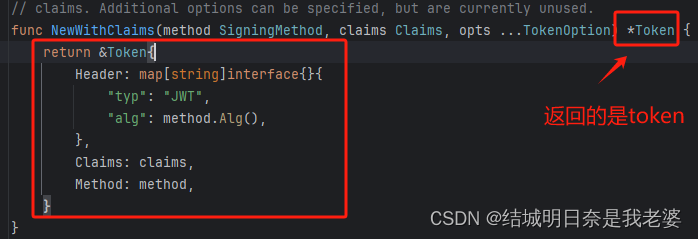

a547dd9a(含音频杂项,含tls,含ftp协议)——好题

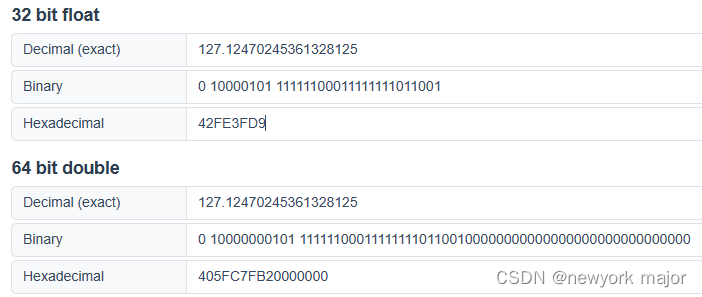

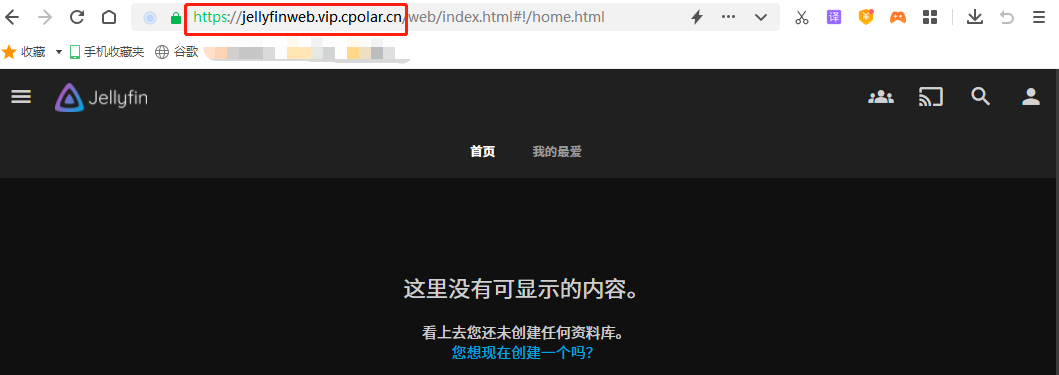

做这一题之前,给大家科普一下

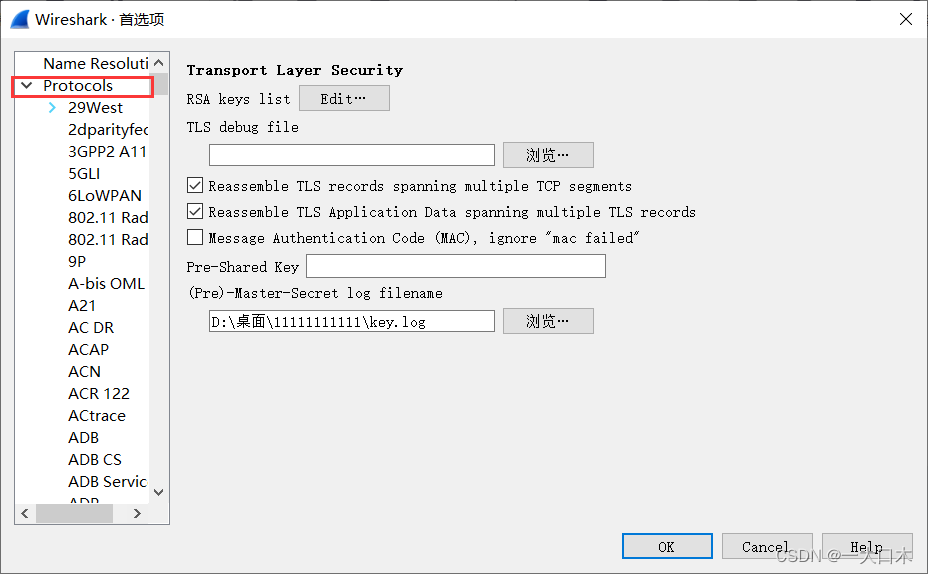

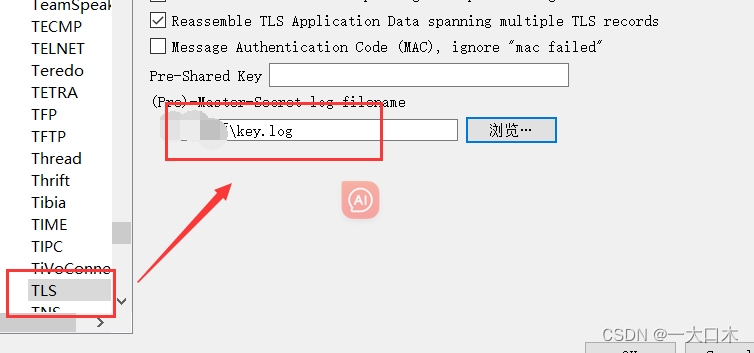

https中的s可以理解为安全的意思,本身的意思就是tls的意思,相当于加了一层保护,如果像得到机密的传输流(不解密的话,看着是乱码),需要找到key,然后倒入wireshark中的tls里面

看见tls了吧,被加密了

找加密的key,key一般就长这样,在第58个流里面可以找到

导出来,另存为

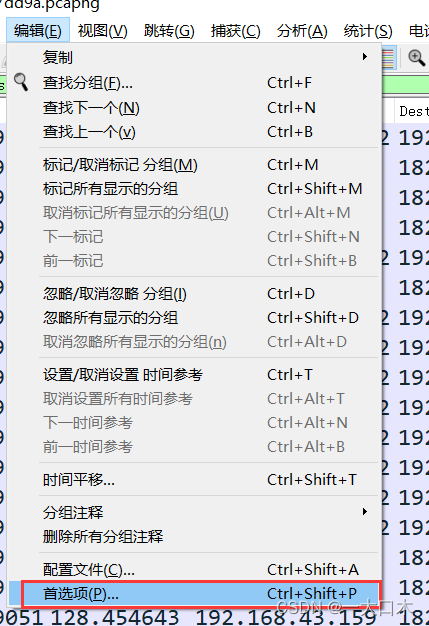

找首选项

点ok

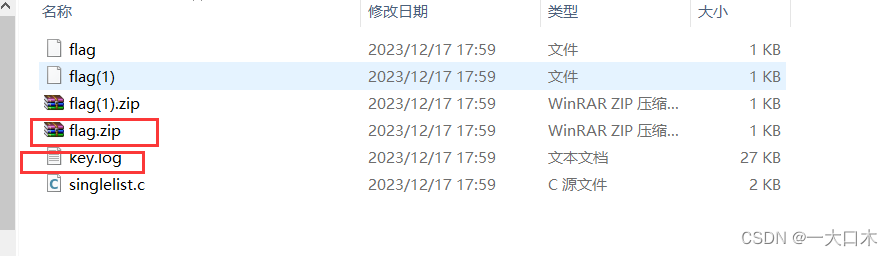

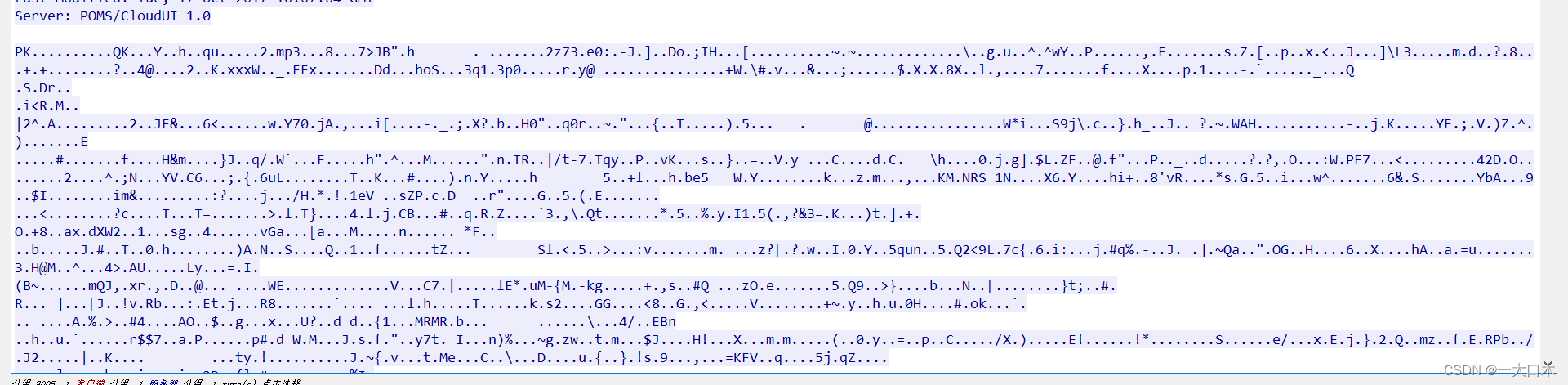

因为看见了ftp协议,导出来

可以看见flag.zip,要密码

在流里面着了几个很像的,但是不是,最后在导出http中找到

发现一个大的异常的文件(图片我已经看过了,都是gif,没什么东西)

你们保存出来,我这边不知道为什么保存不出来,就只能手动导出来了

复制粘贴一下原始数据,哦对了,我追踪的是http流,其实都差不多

找到压缩包头,复制到文件尾

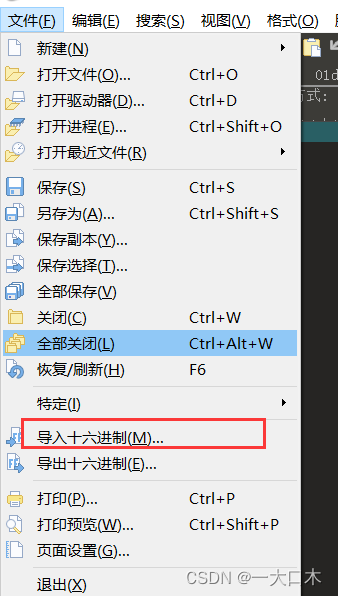

保存后,打开010

导进去

得到压缩包,里面是个音频

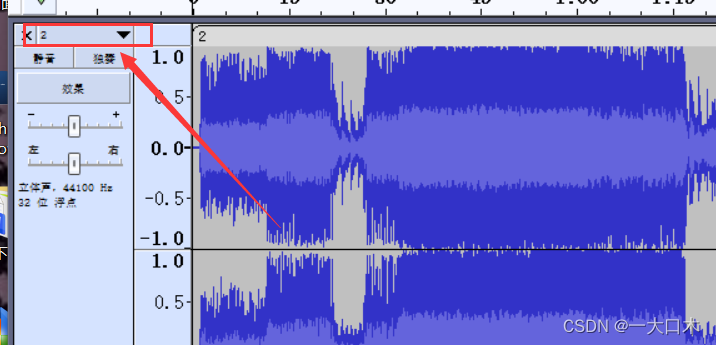

用Audacity打开,选择这个,点击波形图

查看波形图

放大,发现密码,电脑死机了,没展开完

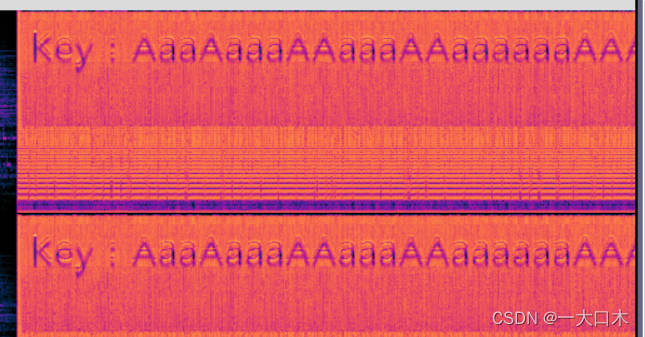

得出密码为

AaaAaaaAAaaaAAaaaaaaAAAAAaaaaaaa!

解密得

flag{4sun0_y0zora_sh0ka1h@n__#>>_<<#}

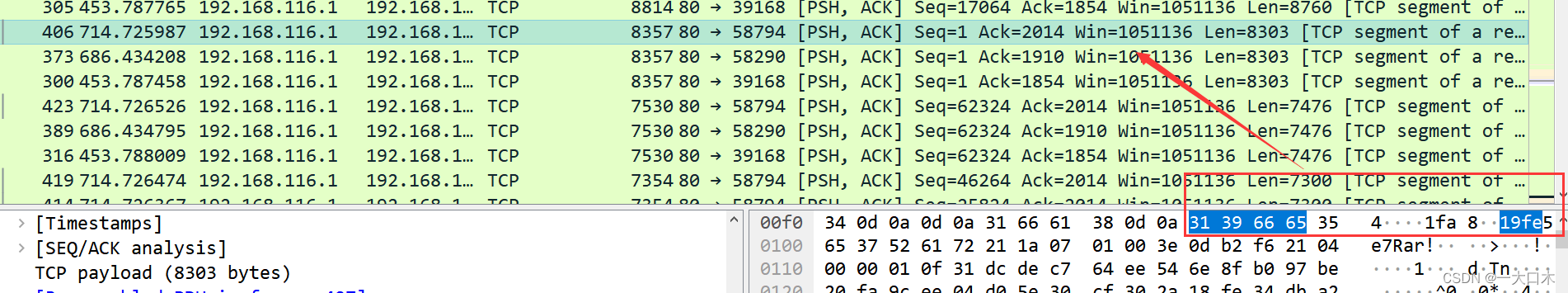

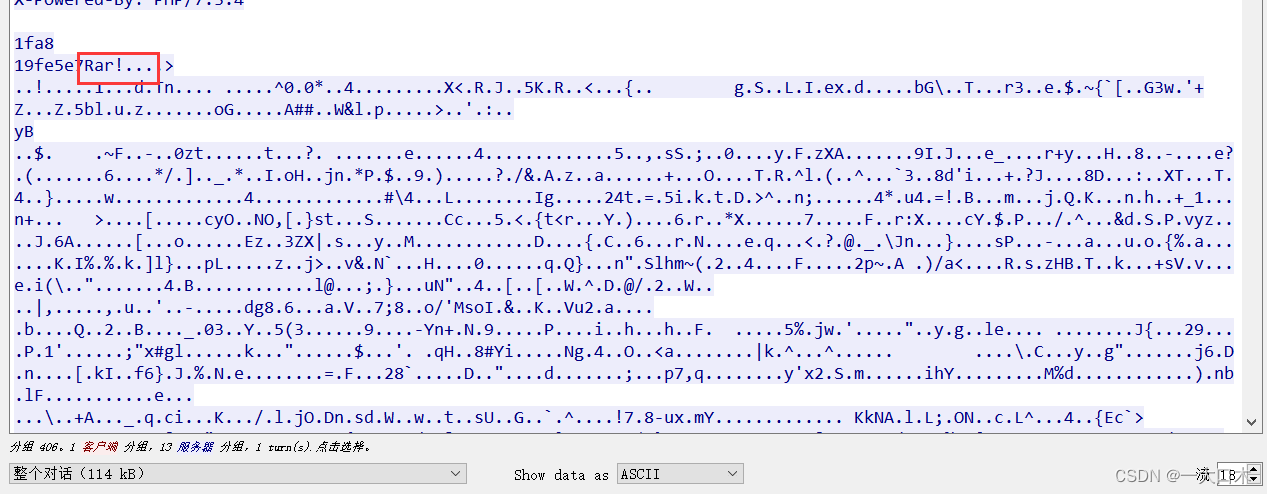

hardhacker(rar压缩包,不常考)没成功

先记一下文件头

题目(不完整):

攻击者使用webshell管理工具下载了某个文件,找出文件,密码为攻击者取款密码(到这一步咱就停就行了),最后巴拉巴拉,需要找江萌的所有金额

杂

不知道归为哪一类,但是也算比较常考的类型,没收集那么多,先写到这里,回来再补

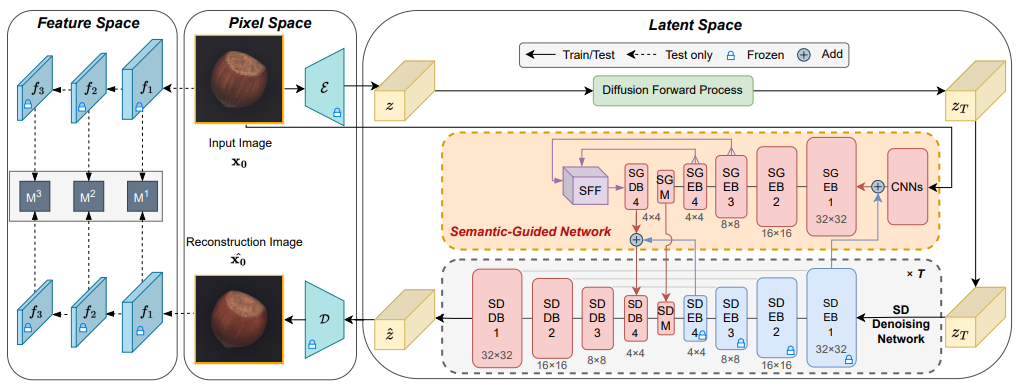

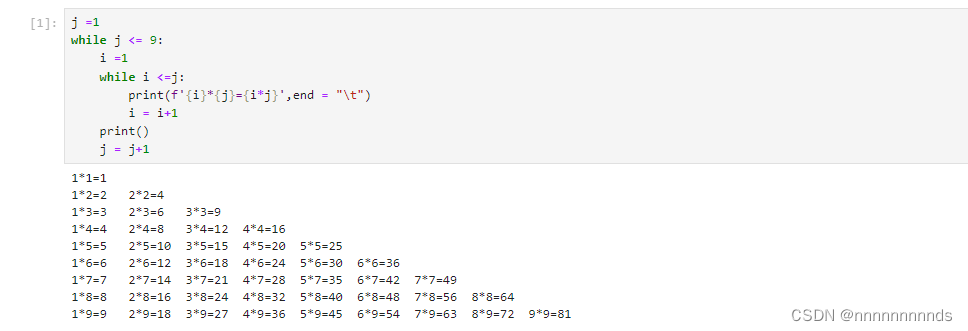

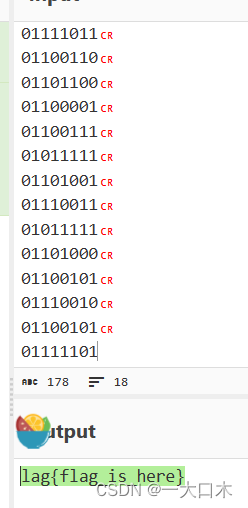

工控协议数据分析(*)

还是工业的题,这道属于中稍微简单的题,通过这道题,能学习到tshark的另一个功能

s7协议经常把信息隐藏在data位置,或者就在wirte var这个“写”包里。

第48个包左右就可以看见了,而且总共也就180个包,很少

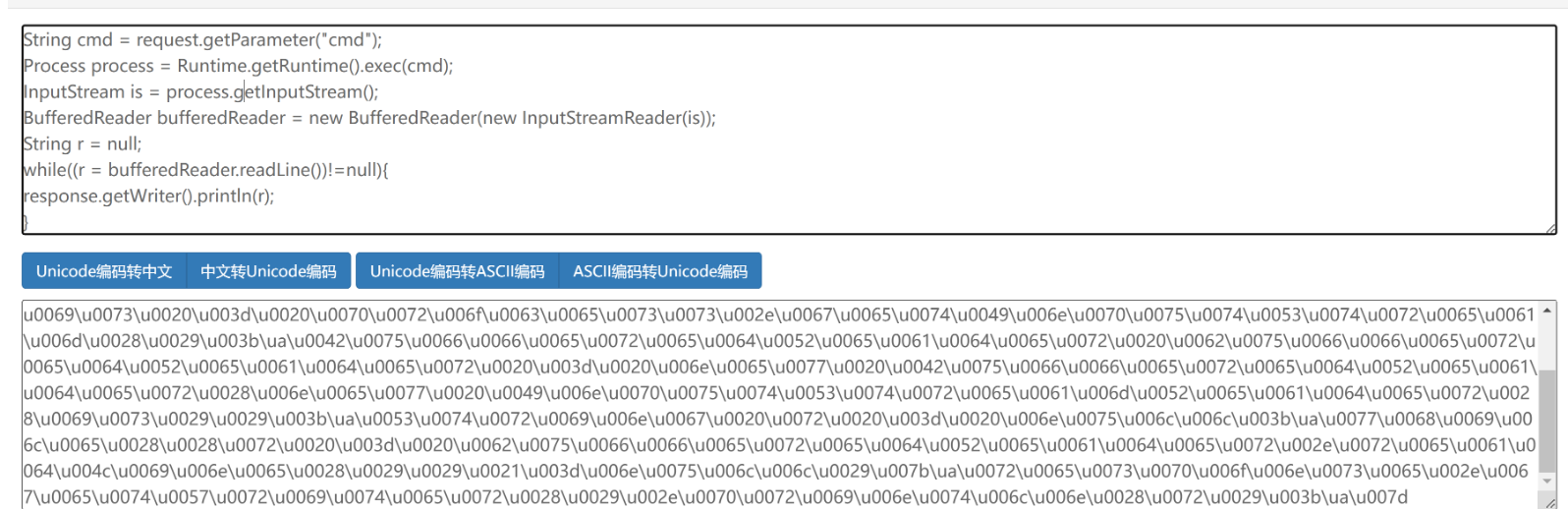

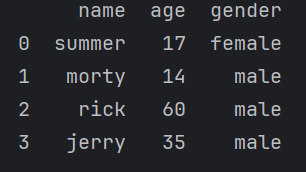

我们提取data位的数据,开始构造thark语句

-e "s7comm.resp.data",这个是我要提取的数据

-Y "frame[51:10] == 32:01:00:00:00:01:00:0e:00:08"这个是我们要过滤的条件,以防提取的时候掺杂其他东西

所以就是

tshark.exe -r s7.pcap -Y "frame[51:10] == 32:0

1:00:00:00:01:00:0e:00:08" -T fields -e "s7comm.resp.data"

01100110

01101100

01100001

01100111

01111011

01100110

01101100

01100001

01100111

01011111

01101001

01110011

01011111

01101000

01100101

01110010

01100101

01111101

二进制解码是

少了一个f,问题不大

flag{flag_is_here}