1.背景介绍

网络安全是现代信息化时代的重要问题之一,它涉及到计算机网络的安全性、数据的完整性、隐私保护等方面。随着互联网的不断发展,网络安全问题也日益复杂化。本文将从多个方面进行探讨,以帮助读者更好地理解网络安全的技术趋势与发展。

1.1 网络安全的重要性

网络安全是现代信息化时代的重要问题之一,它涉及到计算机网络的安全性、数据的完整性、隐私保护等方面。随着互联网的不断发展,网络安全问题也日益复杂化。本文将从多个方面进行探讨,以帮助读者更好地理解网络安全的技术趋势与发展。

1.2 网络安全的挑战

随着互联网的不断发展,网络安全问题也日益复杂化。主要挑战包括:

- 网络安全威胁的多样性:网络安全威胁包括黑客攻击、恶意软件、网络欺诈等多种形式,其中恶意软件的种类和数量不断增加,对网络安全构成了重大威胁。

- 网络安全威胁的隐蔽性:网络安全威胁的发现和预防非常困难,因为它们往往隐藏在网络中,不容易被发现。

- 网络安全威胁的跨界性:网络安全威胁不仅仅是技术问题,还涉及到政治、经济、社会等多个领域,需要跨界合作来应对。

1.3 网络安全的发展趋势

随着互联网的不断发展,网络安全问题也日益复杂化。主要挑战包括:

- 网络安全技术的发展:随着计算机网络技术的不断发展,网络安全技术也在不断发展,主要包括加密技术、身份认证技术、安全策略技术等。

- 网络安全政策的发展:随着网络安全问题的日益重要性,政府和企业也在不断发展网络安全政策,以确保网络安全的发展。

- 网络安全教育的发展:随着网络安全问题的日益重要性,网络安全教育也在不断发展,以提高人们对网络安全的认识和能力。

1.4 网络安全的发展历程

网络安全的发展历程可以分为以下几个阶段:

- 初期阶段:1970年代至1980年代,网络安全技术的发展尚未开始,主要是通过人工方式来保护网络安全。

- 发展阶段:1990年代至2000年代,随着计算机网络技术的发展,网络安全技术也在不断发展,主要包括加密技术、身份认证技术、安全策略技术等。

- 成熟阶段:2010年代至今,随着网络安全问题的日益重要性,政府和企业也在不断发展网络安全政策,以确保网络安全的发展。同时,网络安全教育也在不断发展,以提高人们对网络安全的认识和能力。

1.5 网络安全的未来发展趋势

网络安全的未来发展趋势主要包括:

- 网络安全技术的发展:随着计算机网络技术的不断发展,网络安全技术也将在不断发展,主要包括加密技术、身份认证技术、安全策略技术等。

- 网络安全政策的发展:随着网络安全问题的日益重要性,政府和企业也将在不断发展网络安全政策,以确保网络安全的发展。

- 网络安全教育的发展:随着网络安全问题的日益重要性,网络安全教育也将在不断发展,以提高人们对网络安全的认识和能力。

1.6 网络安全的未来挑战

网络安全的未来挑战主要包括:

- 网络安全威胁的多样性:网络安全威胁包括黑客攻击、恶意软件、网络欺诈等多种形式,其中恶意软件的种类和数量不断增加,对网络安全构成了重大威胁。

- 网络安全威胁的隐蔽性:网络安全威胁的发现和预防非常困难,因为它们往往隐藏在网络中,不容易被发现。

- 网络安全威胁的跨界性:网络安全威胁不仅仅是技术问题,还涉及到政治、经济、社会等多个领域,需要跨界合作来应对。

1.7 网络安全的常见问题与解答

网络安全的常见问题与解答主要包括:

- 网络安全的定义:网络安全是指计算机网络中的数据、信息和资源得到保护的过程,以确保其完整性、可用性和隐私性。

- 网络安全的主要问题:网络安全的主要问题包括黑客攻击、恶意软件、网络欺诈等多种形式,其中恶意软件的种类和数量不断增加,对网络安全构成了重大威胁。

- 网络安全的解决方案:网络安全的解决方案主要包括加密技术、身份认证技术、安全策略技术等。

2.核心概念与联系

2.1 网络安全的核心概念

网络安全的核心概念包括:

- 网络安全的定义:网络安全是指计算机网络中的数据、信息和资源得到保护的过程,以确保其完整性、可用性和隐私性。

- 网络安全的主要问题:网络安全的主要问题包括黑客攻击、恶意软件、网络欺诈等多种形式,其中恶意软件的种类和数量不断增加,对网络安全构成了重大威胁。

- 网络安全的解决方案:网络安全的解决方案主要包括加密技术、身份认证技术、安全策略技术等。

2.2 网络安全的核心联系

网络安全的核心联系包括:

- 网络安全的定义与主要问题的联系:网络安全的定义是指计算机网络中的数据、信息和资源得到保护的过程,而网络安全的主要问题包括黑客攻击、恶意软件、网络欺诈等多种形式,因此网络安全的定义与主要问题之间存在密切联系。

- 网络安全的主要问题与解决方案的联系:网络安全的主要问题包括黑客攻击、恶意软件、网络欺诈等多种形式,其中恶意软件的种类和数量不断增加,对网络安全构成了重大威胁。因此,网络安全的主要问题与解决方案之间存在密切联系,需要采取相应的措施来应对。

- 网络安全的解决方案与网络安全的定义的联系:网络安全的解决方案主要包括加密技术、身份认证技术、安全策略技术等,这些技术可以帮助保护计算机网络中的数据、信息和资源,从而实现网络安全的定义。因此,网络安全的解决方案与网络安全的定义之间存在密切联系。

3.核心算法原理和具体操作步骤以及数学模型公式详细讲解

3.1 加密技术的核心算法原理

加密技术的核心算法原理包括:

- 对称加密:对称加密是指加密和解密使用相同的密钥的加密技术,例如AES、DES等。

- 非对称加密:非对称加密是指加密和解密使用不同的密钥的加密技术,例如RSA、ECC等。

3.2 加密技术的具体操作步骤

加密技术的具体操作步骤包括:

- 对称加密的具体操作步骤:

- 生成密钥:首先需要生成一个密钥,例如AES使用128位密钥,DES使用56位密钥。

- 加密:使用生成的密钥对数据进行加密,得到加密后的数据。

- 解密:使用生成的密钥对加密后的数据进行解密,得到原始的数据。

- 非对称加密的具体操作步骤:

- 生成密钥对:首先需要生成一个密钥对,包括公钥和私钥。例如RSA使用2048位密钥对,ECC使用256位密钥对。

- 加密:使用公钥对数据进行加密,得到加密后的数据。

- 解密:使用私钥对加密后的数据进行解密,得到原始的数据。

3.3 身份认证技术的核心算法原理

身份认证技术的核心算法原理包括:

- 密码学:密码学是指使用密码和密钥进行加密和解密的技术,例如密码哈希函数、密钥交换协议等。

- 数字证书:数字证书是指由证书颁发机构(CA)颁发的证书,用于验证用户和服务器的身份,例如SSL/TLS证书。

3.4 身份认证技术的具体操作步骤

身份认证技术的具体操作步骤包括:

- 密码学的具体操作步骤:

- 生成密码:用户需要生成一个密码,例如密码长度为8位,包含字母、数字和符号。

- 密码哈希:将密码进行哈希运算,得到密码哈希值。

- 密码验证:在用户登录时,需要输入密码,然后将输入的密码进行哈希运算,与存储的密码哈希值进行比较,以验证用户身份。

- 数字证书的具体操作步骤:

- 颁发证书:证书颁发机构(CA)颁发数字证书,用于验证用户和服务器的身份。

- 验证证书:用户和服务器需要验证数字证书的有效性,以确保身份的真实性。

3.5 安全策略技术的核心算法原理

安全策略技术的核心算法原理包括:

- 访问控制:访问控制是指限制用户对资源的访问权限,例如基于角色的访问控制(RBAC)、基于属性的访问控制(ABAC)等。

- 安全审计:安全审计是指对系统的安全行为进行监控和记录,以便进行安全事件的检测和分析。

3.6 安全策略技术的具体操作步骤

安全策略技术的具体操作步骤包括:

- 访问控制的具体操作步骤:

- 定义角色:首先需要定义一些角色,例如管理员、用户等。

- 定义资源:需要定义一些资源,例如文件、数据库等。

- 定义权限:需要定义一些权限,例如读取、写入、删除等。

- 分配角色:需要将用户分配到不同的角色中,然后将角色分配到资源上,以控制用户对资源的访问权限。

- 安全审计的具体操作步骤:

- 设置监控:需要设置一些监控点,以便对系统的安全行为进行监控。

- 记录日志:需要记录系统的安全事件,以便进行安全事件的检测和分析。

- 分析日志:需要分析日志,以便发现安全事件,并进行相应的处理。

4.具体代码实例和详细解释说明

4.1 加密技术的具体代码实例

加密技术的具体代码实例包括:

- 对称加密的具体代码实例:

from Crypto.Cipher import AES

# 生成密钥

key = b'1234567890abcdef'

# 加密

cipher = AES.new(key, AES.MODE_EAX)

ciphertext, tag = cipher.encrypt_and_digest(data)

# 解密

cipher.decrypt_and_verify(ciphertext, tag)

- 非对称加密的具体代码实例:

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

# 生成密钥对

private_key = RSA.generate(2048)

public_key = private_key.publickey()

# 加密

cipher = PKCS1_OAEP.new(public_key)

ciphertext = cipher.encrypt(data)

# 解密

cipher = PKCS1_OAEP.new(private_key)

data = cipher.decrypt(ciphertext)

4.2 身份认证技术的具体代码实例

身份认证技术的具体代码实例包括:

- 密码学的具体代码实例:

import hashlib

# 生成密码

password = '123456'

# 密码哈希

password_hash = hashlib.sha256(password.encode()).hexdigest()

# 密码验证

input_password = '123456'

input_password_hash = hashlib.sha256(input_password.encode()).hexdigest()

if password_hash == input_password_hash:

print('Password is correct')

else:

print('Password is incorrect')

- 数字证书的具体代码实例:

from Crypto.Signature import DSS

from Crypto.Hash import SHA256

from Crypto.PublicKey import ECC

# 生成密钥对

private_key = ECC.generate(curve='P-256')

public_key = private_key.public_key()

# 签名

hash_obj = SHA256.new(data)

signature = DSS.new(private_key, 'fips-186-3', hash_algorithm=hash_obj)

signature_data = signature.sign(hash_obj)

# 验证

verification = DSS.new(public_key, 'fips-186-3', hash_algorithm=hash_obj)

verification.verify(signature_data)

4.3 安全策略技术的具体代码实例

安全策略技术的具体代码实例包括:

- 访问控制的具体代码实例:

# 定义角色

roles = {

'admin': ['read', 'write', 'delete'],

'user': ['read', 'write']

}

# 分配角色

users = {

'alice': 'admin',

'bob': 'user'

}

# 访问控制

def check_permission(user, resource, action):

role = users.get(user)

if role in roles:

if action in roles[role]:

return True

return False

# 使用访问控制

if check_permission('alice', 'file', 'read'):

print('Alice can read the file')

else:

print('Alice cannot read the file')

- 安全审计的具体代码实例:

import logging

# 设置监控

logging.basicConfig(filename='security.log', level=logging.INFO)

# 记录日志

logging.info('User Alice logged in')

logging.info('User Bob logged in')

# 分析日志

def analyze_log(log_file):

with open(log_file, 'r') as f:

for line in f:

if 'User logged in' in line:

print(line)

# 使用安全审计

analyze_log('security.log')

5.核心算法原理和具体操作步骤以及数学模型公式详细讲解

5.1 加密技术的核心算法原理

加密技术的核心算法原理包括:

- 对称加密:对称加密是指加密和解密使用相同的密钥的加密技术,例如AES、DES等。对称加密的核心算法原理是使用固定的密钥进行加密和解密,以保护数据的完整性、可用性和隐私性。

- 非对称加密:非对称加密是指加密和解密使用不同的密钥的加密技术,例如RSA、ECC等。非对称加密的核心算法原理是使用一对公钥和私钥进行加密和解密,以保护数据的完整性、可用性和隐私性。

5.2 加密技术的具体操作步骤

加密技术的具体操作步骤包括:

- 对称加密的具体操作步骤:

- 生成密钥:首先需要生成一个密钥,例如AES使用128位密钥,DES使用56位密钥。

- 加密:使用生成的密钥对数据进行加密,得到加密后的数据。

- 解密:使用生成的密钥对加密后的数据进行解密,得到原始的数据。

- 非对称加密的具体操作步骤:

- 生成密钥对:首先需要生成一个密钥对,包括公钥和私钥。例如RSA使用2048位密钥对,ECC使用256位密钥对。

- 加密:使用公钥对数据进行加密,得到加密后的数据。

- 解密:使用私钥对加密后的数据进行解密,得到原始的数据。

5.3 身份认证技术的核心算法原理

身份认证技术的核心算法原理包括:

- 密码学:密码学是指使用密码和密钥进行加密和解密的技术,例如密码哈希函数、密钥交换协议等。密码学的核心算法原理是使用密码和密钥进行加密和解密,以保护用户的身份信息。

- 数字证书:数字证书是指由证书颁发机构(CA)颁发的证书,用于验证用户和服务器的身份,例如SSL/TLS证书。数字证书的核心算法原理是使用公钥进行数字签名,以保证证书的完整性、可用性和隐私性。

5.4 身份认证技术的具体操作步骤

身份认证技术的具体操作步骤包括:

- 密码学的具体操作步骤:

- 生成密码:用户需要生成一个密码,例如密码长度为8位,包含字母、数字和符号。

- 密码哈希:将密码进行哈希运算,得到密码哈希值。

- 密码验证:在用户登录时,需要输入密码,然后将输入的密码进行哈希运算,与存储的密码哈希值进行比较,以验证用户身份。

- 数字证书的具体操作步骤:

- 颁发证书:证书颁发机构(CA)颁发数字证书,用于验证用户和服务器的身份。

- 验证证书:用户和服务器需要验证数字证书的有效性,以确保身份的真实性。

5.5 安全策略技术的核心算法原理

安全策略技术的核心算法原理包括:

- 访问控制:访问控制是指限制用户对资源的访问权限,例如基于角色的访问控制(RBAC)、基于属性的访问控制(ABAC)等。访问控制的核心算法原理是使用角色和权限进行用户身份验证,以控制用户对资源的访问权限。

- 安全审计:安全审计是指对系统的安全行为进行监控和记录,以便进行安全事件的检测和分析。安全审计的核心算法原理是使用日志进行系统的安全行为监控,以便发现安全事件并进行相应的处理。

5.6 安全策略技术的具体操作步骤

安全策略技术的具体操作步骤包括:

- 访问控制的具体操作步骤:

- 定义角色:首先需要定义一些角色,例如管理员、用户等。

- 定义资源:需要定义一些资源,例如文件、数据库等。

- 定义权限:需要定义一些权限,例如读取、写入、删除等。

- 分配角色:需要将用户分配到不同的角色中,然后将角色分配到资源上,以控制用户对资源的访问权限。

- 安全审计的具体操作步骤:

- 设置监控:需要设置一些监控点,以便对系统的安全行为进行监控。

- 记录日志:需要记录系统的安全事件,以便进行安全事件的检测和分析。

- 分析日志:需要分析日志,以便发现安全事件,并进行相应的处理。

6.未来发展趋势和挑战

未来发展趋势和挑战包括:

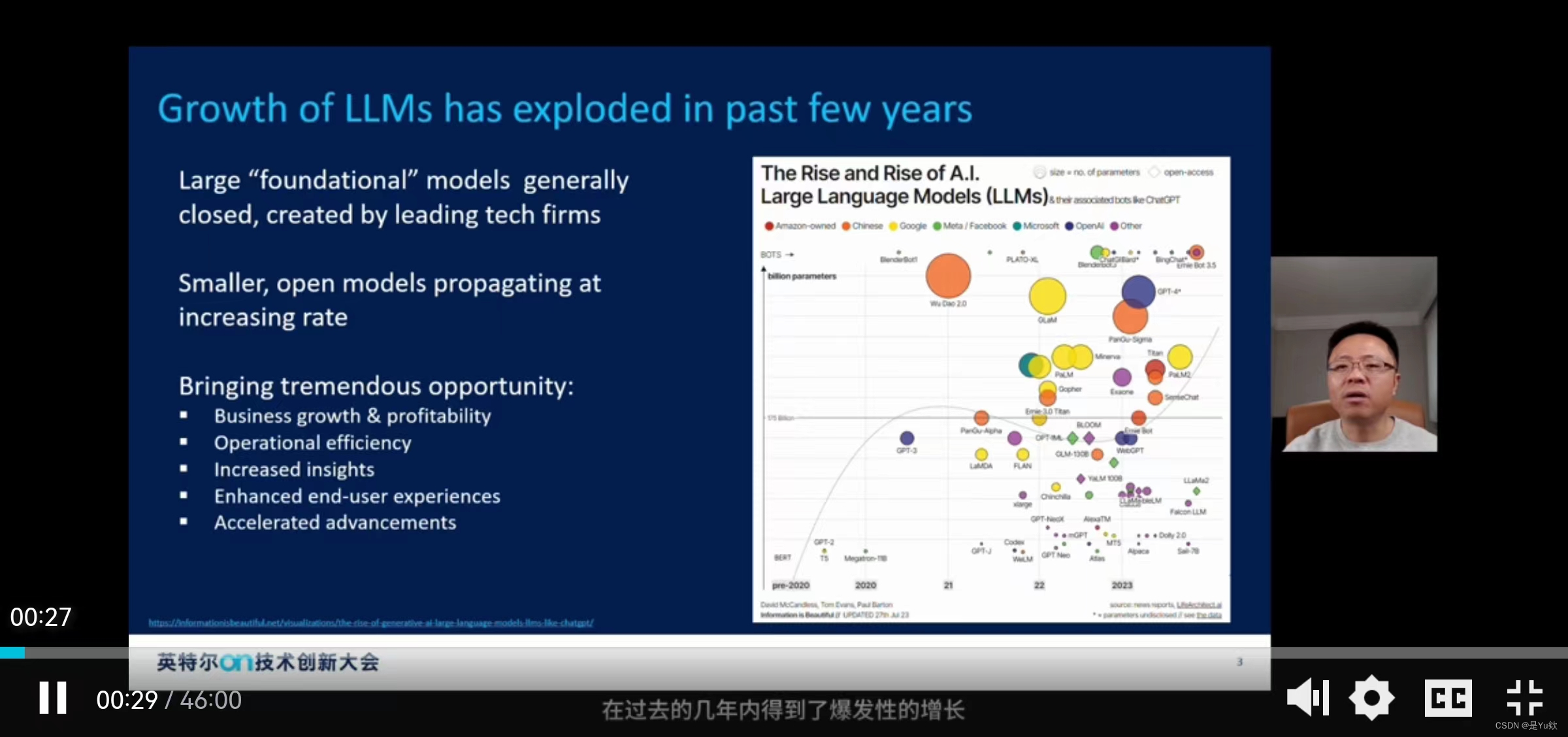

- 人工智能和机器学习技术的发展将对网络安全产生重要影响,例如使用机器学习算法进行网络攻击的检测和预测。

- 云计算和边缘计算技术的发展将对网络安全产生重要影响,例如使用云计算和边缘计算技术进行数据加密和身份认证。

- 物联网和网络安全技术的发展将对网络安全产生重要影响,例如使用物联网设备进行数据收集和传输的安全性。

- 网络安全政策和法规的发展将对网络安全产生重要影响,例如国际合作和法律法规对网络安全的保障。

- 网络安全技术的发展将面临一系列挑战,例如如何有效地应对网络安全威胁,如何保护用户的隐私和数据安全,如何提高网络安全技术的可用性和可扩展性等。

7.附录:常见问题与解答

7.1 常见问题1:什么是网络安全?

网络安全是指保护计算机网络和传输的数据的完整性、可用性和隐私性。网络安全涉及到加密技术、身份认证技术、安全策略技术等多个方面。网络安全的目标是确保网络资源的安全性,以保护用户和组织的利益。

7.2 常见问题2:网络安全的主要问题是什么?

网络安全的主要问题包括网络安全威胁、网络安全技术的发展和网络安全教育等。网络安全威胁主要包括网络攻击、恶意软件、网络窃取等。网络安全技术的发展主要包括加密技术、身份认证技术、安全策略技术等。网络安全教育主要包括网络安全知识的传播和培训。

7.3 常见问题3:网络安全的发展趋势是什么?

网络安全的发展趋势主要包括人工智能和机器学习技术的发展、云计算和边缘计算技术的发展、物联网和网络安全技术的发展、网络安全政策和法规的发展等。这些发展趋势将对网络安全产生重要影响,使网络安全技术更加高效、可用和可扩展。

7.4 常见问题4:网络安全的未来挑战是什么?

网络安全的未来挑战主要包括如何有效地应对网络安全威胁、如何保护用户的隐私和数据安全、如何提高网络安全技术的可用性和可扩展性等。这些挑战将对网络安全技术的发展产生重要影响,使网络安全技术更加安全、可靠和高效。

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享🎁

😝朋友们如果有需要全套《黑客&网络安全入门&进阶学习资源包》,可以扫描下方二维码免费领取

点击链接也可直接获取 CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

2️⃣视频配套资料&国内外网安书籍、文档

① 文档和书籍资料

② 黑客技术

因篇幅有限,仅展示部分资料

3️⃣网络安全源码合集+工具包

4️⃣网络安全面试题

上述所有资料 ⚡️ ,朋友们如果有需要全套 📦《网络安全入门+进阶学习资源包》,可以扫描下方二维码免费领取 🆓

点击链接也可直接获取 CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享