随着工业互联网的发展,工业企业在生产运营管理过程中会产生各式各样数据,主要有研发设计数据、用户数据、生产运营数据、物流供应链数据等等,这样就形成了工业大数据,这些数据需要依赖企业的网络环境和应用系统进行内外部流通才能实现价值挖掘,如何高效安全的管控这些数据?并基于这些数据,结合企业的业务流程和管理活动,引入信息新技术驱动,开展多种形式的数据应用,实现数据价值挖掘呢?就需要理清楚这些数据的特点,应用价值效果,如何建立安全合规防护体系,实现数据在不断流通过程中的再利用和价值再造等等。以下是通过阅读相关书籍,并结合自身企业的特点,形成的一些探讨思考。总之,企业的安全防护体系或安全合规防护体系建设要结合其业务发展战略开展,并在保障数据价值最大化过程中找到安全利用的平衡点。

一、工业数据及应用特点

跨尺度:不同空间尺度的信息集成,不同时间尺度的信息集成(毫秒、分钟、小时级)。

协同性:数据需要在业务协同过程中开展,相当于牵一发而动全身。

多因素:工业对象的复杂动态系统造就,需要尽量完整地收集与工业对象相关的各类数据。

因果性:工业系统对确定性的高度追求,需要高度可靠性,不是简单的相关性,而是需要通过各种手段逼近因果性,需要有各种信息的前馈路径或反馈路径。

强机理:获得高可靠分析结果保证,体现在因果性和可重复性方面,领域的先验知识或机理起到了降维作用。

二、数字化转型过程中企业面临哪些风险?

1.缺少控制手段,导致数据泄密

2.缺少边界隔离措施,导致非法篡改

3.缺少统一运维管控,导致安全盲点

4.缺少应急能力,导致恢复缓慢

5.新技术的应用带来安全风险增加

6.人员安全意识薄弱,导致安全防护难上加难

三、企业的安全防范管理手段存在哪些不足

1.工业数据开发效率低,战略布局不清晰,要以企业发展战略目标为导向开展。

2.企业安全管理制度不健全,措施落实不到位,未建立安全审计、监督检查、应急处置等配套工作机制。

3.多头管理现象普遍,未有效形成合力,权责不清,不确定,各自为战。

4.数据安全意识不够高,技术技能有待提升,对数据价值认识不足,对数据管理的重要意义缺乏理解,对数据管理措施的落地执行不够重视,缺少有效的管理手段、方式和措施的研究探索与落实执行。

5.数据安全防护水平低,策略和手段滞后,制度缺失,技术手段落后,防护策略不足。

四、工业数据的应用效果

1.实现数据的全面采集并持久化

2.实现生产过程的信息透明化

3.实现生产设备的故障诊断和预测

4.实现生产设备的优化运行

5.提高企业的安全管理水平:通过设备、环境和人员信息高度集成,进行数据分析,实现安全报警预警、隐患评估等。

6.实现定制化生产,提升生产的灵活性和效率

7.实现供应链的优化配置,提升仓储、配送、销售效率提升

8.实现产品的持续跟踪服务:对已售出的产品实现运行数据的全面收集,分析其安全性、可靠性、故障状态、使用情况等

9.为企业提升新的服务价值,企业从原有单纯的产品提供方转变为信息服务商。

五、数据价值如何呈现

1.数据在应用中才利于数据资产估值,数据价值定价评定估值方式有成本法、收益法、市场法

2.数据在流通过程中促进生产要素流通,流通过程中实现数据的价值挖掘,流通过程的安全风险保障技术一般有隐私技术,如多方安全计算、联邦学习、可信执行环境和数据沙箱技术等,实现流通过程中数据的可用不可见。

3.数据只有在应用过程中,才能实现数据资产价值的快速释放,通过业务重要场景或环节应用数据,实现价值的释放。

4.应用过程中不断摸索形成数据的应用方向和模式。使得企业具备更快捷、更高效和更准确的洞察力,比如故障诊断预测、生产线物联网分析、供应链优化、质量管理分析和产品精准营销等。

六、国家发布的三部安全法律关系

《网络安全法》关注网络空间与网络数据的保护,包括网络和系统;《数据安全法》关注数据本身的安全,不仅关注网络数据,还关注更广范围的数据及数据权属关系、数据安全威胁等。二者相互依赖,后者要求数据处理者和关键信息基础设施运营者在网络安全等级保护基础上采取各类数据安全措施来提高数据安全能力。《关键信息基础设施安全保护条例》作为《网络安全法》的下位配套制度,明确了安全保护制度,跨境传输规则等。三者形成了对重要网络活动、数据处理活动的基本规则体系,相互衔接、彼此一致。相对《数据安全法》,《网络安全法》相当于是数据处理者,相对《关键信息基础设施安全保护条例》,《网络安全法》相当于是运营者,三者形成强大的安全保护网,为建设网络强国、数字中国提供法律准绳。

七、为什么需要做数据的分类分级

1.企业有必要降低数据管理成本

2.企业有必要推进数据分类分级管理,平衡管理成本和收益,有利于安全防护体系建设,聚焦风险和业务影响,有利于有效风控决策

3.企业有必要健全数据安全管理制度,明确主体责任和安全管理规则

4.企业有必要兼顾数据安全合规

5.数据价值释放的前提

6.促进数据开放共享和流通

7.使得企业转向以数据为中心的数据资产管理

8.业务的快速应用

9.安全合规形势的需要

10.法律、法规及执法检查等监管要求,明确安全责任和刑事惩罚力度。

八、数据如何进行分类

数据只有做了分类,才能让企业的数据管理从“杂货铺”变为“自动化仓库”

分类原则:实用性、稳定性、可执行、时效性和完整性原则,实现分类颗粒度的平衡点。

分类流程:数据维度划分、系统盘点+业务梳理、数据梳理形成条目、数据归类形成清单。

九、数据如何进行分级

分级也叫定级,是为了区分数据的重要性和敏感度,以便于后续的数据安全防护策略和管控措施的实施。级别一般有核心、重要和一般数据,一级、二级和三级数据,一般、严重和特别严重影响,

定级需要有组织制度保障、定级流程和定级方法等。通过流程执行,形成企业系统台账(数据域,系统名称和责任部门),数据条目(数据域,数据条目和数据属性),数据分类清单(数据域,系统名称,数据分类,数据条目),数据定级结果(数据域,数据分类,定级结果,定级原因),最终形成企业数据分类分级管理目录(数据域,系统名称,数据类别,级别,定级依据或原因,存储位置,数据量,防护情况,上云或共享,访问人员)。

定级调查问卷的设计一般有对经济发展、社会或国家安全的影响,对工业生产的影响,对企业经济效益的影响,产生的级联效应等等。

十、安全防护实践案例

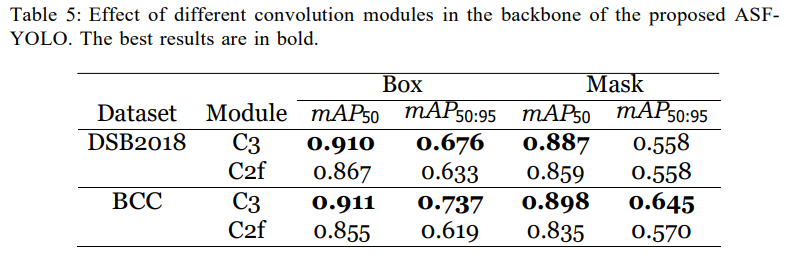

构建数据安全的闭环管理思路,包括风险发现、风险追溯、风险处置和风险关闭。形成企业安全风险评估模型,包括网络安全、数据安全和安全保障能力评估。具体如下表。

安全防护工作需要从技术层面和管理层面都开展安全防护建设,需要围绕业务制定战略规划,组建组织机构(安全工作组、安全管理小组和业务部门),建立制度体系并进行内部审核,才能有效。

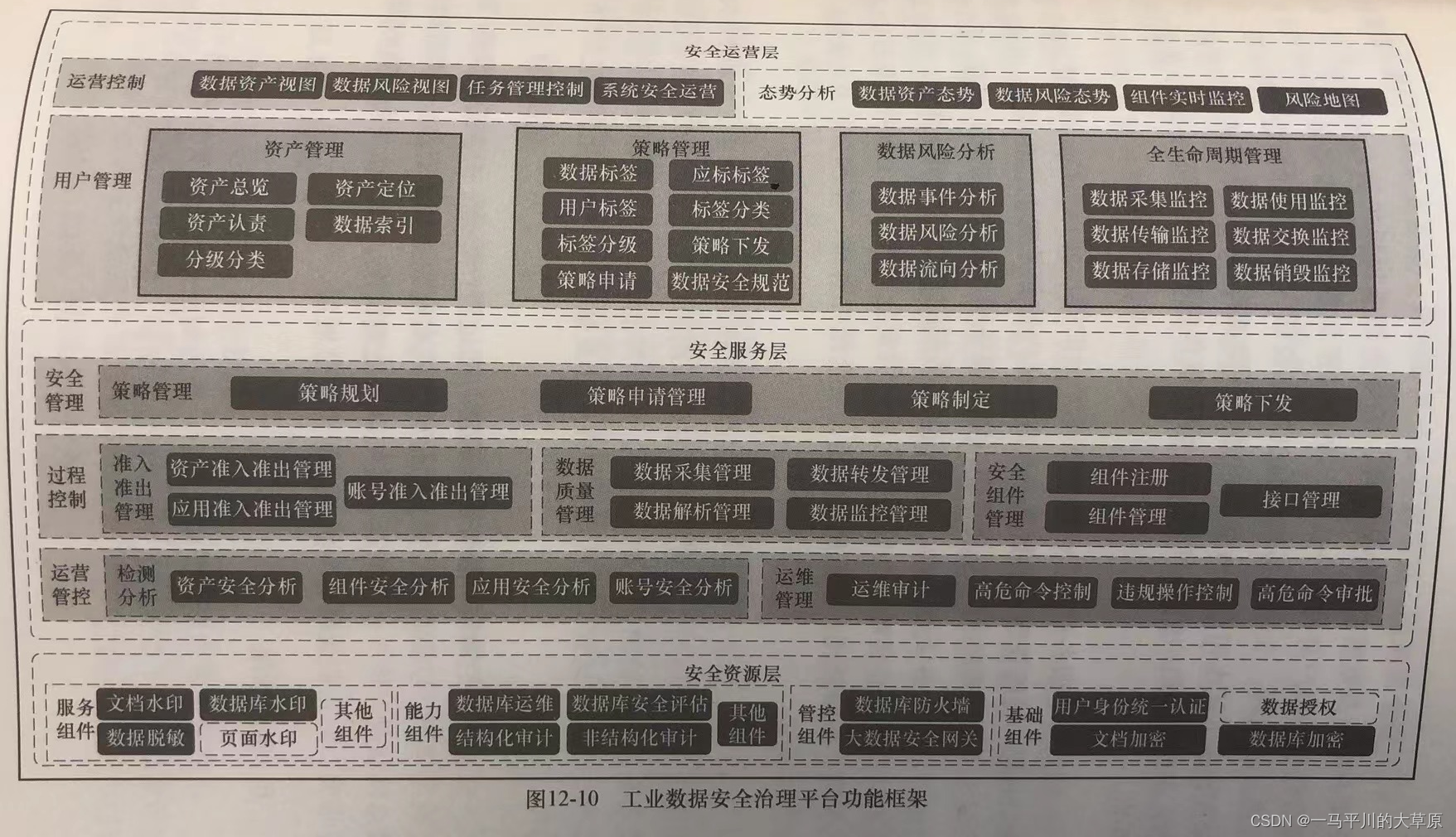

构建企业安全服务平台提供全方位的安全保护服务,见下图。