🌈个人主页:Sarapines Programmer

🔥 系列专栏:《网络安全之道 | 数字征程》

⏰墨香寄清辞:千里传信如电光,密码奥妙似仙方。 挑战黑暗剑拔弩张,网络战场誓守长。

目录

😈1. 初识网络安全

😈2. Java安全机制和数字证书的管理

🕵️♂️2.1 研究目的

🕵️♂️2.2 研究环境

🕵️♂️2.3 研究要求

🕵️♂️2.4 研究内容

🛰️2.4.1 数字签名的基本原理

🛰️2.4.2 数字签名在安全体系中的作用

🛰️2.4.3 数字签名的实现步骤

🛰️2.4.4 研究结果

🕵️♂️2.5 实验体会

📝总结

😈1. 初识网络安全

网络安全的基本认识

网络安全是一门关注计算机系统和网络安全的专业学科。其首要任务是维护信息系统的核心价值,包括机密性、完整性和可用性,以对抗未经授权的访问、破坏、篡改或泄露的威胁。

核心职责:

访问控制与身份认证: 制定并实施强有力的访问控制策略,以确保只有授权用户能够获取敏感信息。

加密技术: 运用复杂的加密算法,保障数据在传输和存储中的安全性,从而抵御窃听和篡改的风险。

安全基础设施: 部署防火墙、入侵检测与防御系统等,构筑坚实的安全基础设施,为网络提供全方位的保护。

高级技术手段:

漏洞扫描与修复: 采用主动扫描技术,及时发现系统漏洞和弱点,迅速修复以预防可能的攻击。

恶意软件检测与清除: 运用先进的恶意软件检测技术,及时清除潜在威胁,确保系统的持续安全。

网络流量分析: 通过深度分析网络流量,察觉异常行为,提前识别潜在风险,从而及时采取防范措施。

挑战与创新:

随着信息技术的不断进步,网络安全面临着日益复杂和多样化的威胁。科研者通过持续创新,深入研究各种安全技术,努力构建更加健壮、智能的网络安全体系,以确保数字空间中的数据和系统能够在一个安全、稳定的环境中运行。

😈2. 点燃网络安全战场的数字签名烟火

🕵️♂️2.1 研究目的

- 深入探究数字签名的基本原理:通过本次实验,旨在帮助学生深入理解数字签名的核心原理,包括非对称加密算法、哈希函数的运用,以及数字签名如何保障消息完整性和验证消息来源的可靠性。

- 精通数字签名的实际操控:通过生成RSA密钥对、进行数据签名和验证签名的实际操控,学生将掌握数字签名的实际应用过程,深入了解如何运用私钥生成签名,以及如何借助公钥验证签名的合法性。

- 深刻理解安全性考虑和密钥管理:实验旨在引导学生深刻认识数字签名系统中的安全性考虑,包括选择适当的密钥长度和哈希算法,以及对密钥生成、存储和传输进行安全性管理。

- 洞察数字签名在信息安全中的广泛应用:通过实验,学生将洞察数字签名在信息安全领域的广泛应用,涵盖安全通信协议、电子商务、法律证明等多个方面,深刻理解数字签名在实际场景中的真实意义。

🕵️♂️2.2 研究环境

-

Java编程环境配置:

在进行深度研究时,我们选择了Visual Studio Code(VSCode)作为主要Java编程环境。这包括对Java编程语言及其相关库,如Java Standard Edition (Java SE),的全面支持。作为集成开发环境(IDE),我们可选用Eclipse或IntelliJ IDEA,确保配置完善的Java Development Kit(JDK)。

-

网络安全实验库和工具的选择:

在进行网络安全实验时,我们精心挑选了一系列库和工具,以确保研究的深度和广度。这些包括但不限于:

- Apache Commons Codec,用于进行高效的加密和解密操作。

- Java Cryptography Architecture(JCA),提供对安全算法的高效实现。

- Java Cryptography Extension(JCE),扩展Java的加密功能,提供更多的加密算法选择。

- Wireshark,作为网络流量分析和协议分解的强大工具。

- JUnit,用于编写和执行网络安全测试用例,确保实验的可靠性和稳定性。

-

硬件环境要求:

我们要求在进行网络安全实验时,使用具备强大计算资源的硬件环境。这包括足够的内存和高性能的CPU/GPU,以确保实验的效率和准确性。

同时,我们强调确保网络连接的稳定性,这是进行网络安全漏洞测试和分析的基础。只有在网络连接稳定的环境下,我们才能全面深入地探讨和解决网络安全领域的挑战。

🕵️♂️2.3 研究要求

理解数字签名的基本概念和工作机制:

- 深入研究数字签名的核心原理,聚焦于理解其基本概念,如何确保信息的完整性和真实性。

- 探讨数字签名与消息摘要以及公钥密钥体制之间的密切关系,为后续学习提供坚实的基础。

深入了解数字签名的核心概念:

- 着重涉及消息摘要和公钥密钥体制等关键概念,通过深入掌握这些要点,全面理解数字签名的运作机理。

- 强调在学习过程中注重实际应用,为将理论知识转化为实际操作提供深度支持。

在Java平台上实践数字签名技术:

- 利用Java平台实现数字签名技术,涵盖消息摘要和密钥管理等方面。

- 提供实际编码的机会,使学生能够通过实际操作巩固所学理论知识,同时加深对数字签名技术在实际应用中的理解。

解析数字签名原理及其在安全体系中的关键作用:

- 深入解析数字签名的原理,特别是在安全体系中的关键作用。

- 探讨数字签名如何确保信息的完整性和真实性,为构建安全系统提供不可或缺的保障。

利用数字签名对密钥进行验证:

- 研究如何利用数字签名技术对密钥进行验证,详细了解验证过程的步骤和关键环节。

- 为学生提供更多实用技能,使其在密钥管理方面具备深刻理解,并能在实际应用中灵活运用数字签名技术。

🕵️♂️2.4 研究内容

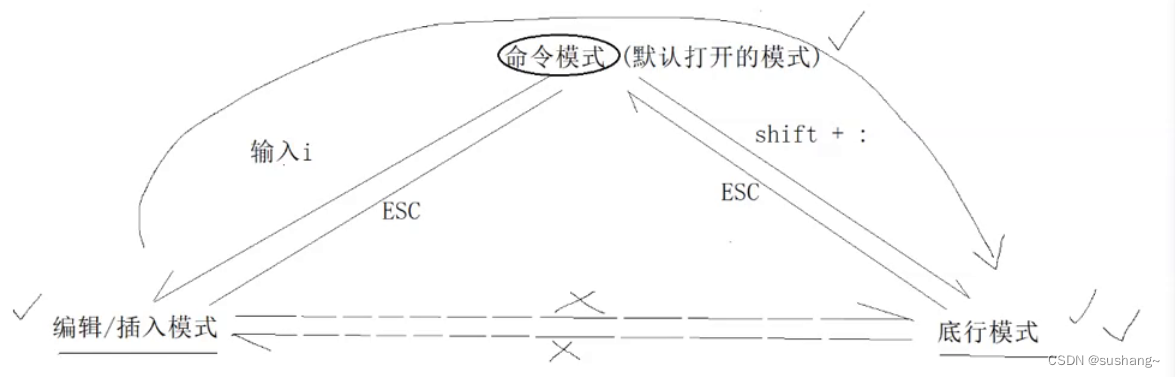

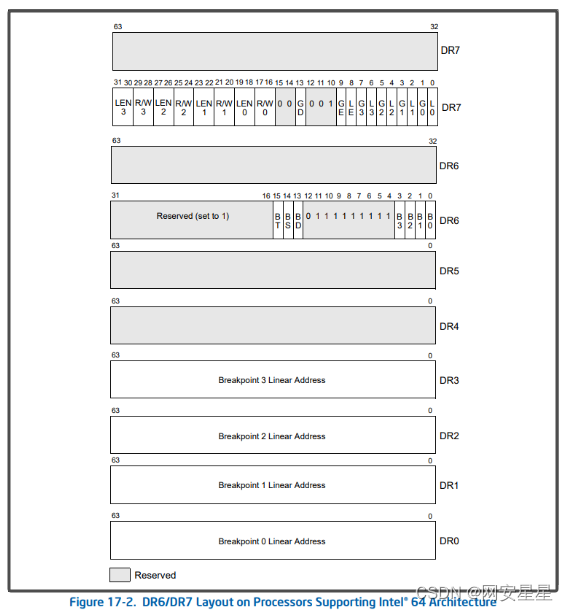

🛰️2.4.1 数字签名的基本原理

1. 非对称加密算法的关键角色

在数字签名的基础原理中,非对称加密算法扮演着至关重要的角色,典型的例子包括RSA(Rivest-Shamir-Adleman)。这类算法采用两个密钥,一个用于加密(公钥),另一个用于解密(私钥)。在信息加密时,公钥用于加密,只有持有相应私钥的实体才能解密。而在数字签名中,私钥用于签名生成,公钥则用于验证签名的真实性。

2. 数字签名生成的深层过程

数字签名生成过程包含多个关键步骤:

- 消息摘要的生成: 发送者首先运用消息摘要算法,如MD5或SHA-256,对消息进行哈希计算,生成消息的摘要。

- 私钥的加密: 随后,发送者使用自己的私钥对摘要进行加密,形成数字签名。

- 签名与原始消息的联动: 最终,数字签名和原始消息一同被发送给接收者,构成完整的消息体。

3. 数字签名验证的复杂过程

数字签名验证包含以下复杂过程:

- 公钥的解密: 接收者使用发送者的公钥对数字签名进行解密,得到消息的摘要。

- 摘要的再计算: 随后,接收者采用相同的哈希算法对接收到的消息进行摘要计算。

- 匹配与验证: 最后,接收者比较两个摘要。如果它们匹配,签名验证通过,表示消息保持完整并来自合法发送者。

这一流程不仅仅是信息的数字签名和验证,更是一种复杂的密码学协议。通过非对称加密算法的有机结合,它确保了信息的完整性、真实性以及合法性,为信息安全领域提供了坚实的基础。这种深度的技术结合在密码学和安全协议设计领域具有重要意义,为构建安全可靠的通信系统提供了高水平的保障。

🛰️2.4.2 数字签名在安全体系中的作用

完整性验证:

- 通过验证消息摘要,数字签名保障信息在传输中不被篡改。

- 任何修改都导致摘要不匹配,使签名验证失败。

身份认证:

- 通过私钥生成签名,提供高度可靠的消息发送者身份验证。

- 仅拥有相应私钥的实体能生成正确签名。

不可否认性:

- 持有者无法否认使用私钥生成的签名。

- 在法律层面提供不可否认的电子文档证明。

防止重放攻击:

- 数字签名的唯一性防范网络上多次发送已签名消息的尝试。

- 检测并阻止重放攻击,保障通信实时性和安全性。

数字证书的信任链建立:

- 数字签名用于验证数字证书真实性。

- 强化整个安全体系的可靠性,建立信任链。

安全通信协议的构建:

- 在SSL/TLS等协议中广泛使用数字签名。

- 为信息在传输和接收中的安全性提供技术支持。

法律上的重要意义:

- 数字签名作为电子文档的法律证明。

- 无法否认签署过的合同或文件,成为法律上有效的电子签名形式。

🛰️2.4.3 数字签名的实现步骤

1. 选择合适的算法:

非对称加密算法:

在非对称加密领域,我们推荐采用以下算法:

RSA(Rivest-Shamir-Adleman):

RSA作为最广泛使用的非对称加密算法之一,采用一对公私钥的方式,其中公钥用于加密,私钥用于解密。其数学基础和广泛接受度使其成为安全通信的首选。

DSA(Digital Signature Algorithm):

专门设计用于数字签名,常用于数字签名标准(例如DSA和ECDSA)。其在数字签名方面的强大性能为保障信息的真实性提供了坚实的基础。

哈希算法:

对于哈希算法,我们建议使用以下算法,避免MD5和SHA-1的安全性问题:

-

SHA-256及更高强度的算法:

-

常见的哈希算法如MD5、SHA-1、SHA-256等,但鉴于MD5和SHA-1存在安全隐患,强烈推荐使用SHA-256或更高强度的算法,以保障信息摘要的安全性。

-

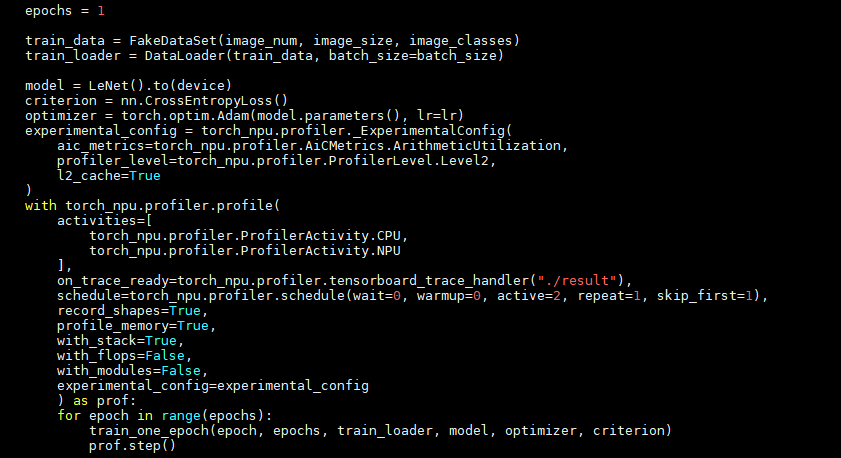

2. 生成密钥对:

在生成密钥对的过程中,通过Java的KeyPairGenerator实现,特别注意选择合适的密钥长度(例如2048位)以满足安全性需求。

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(2048);

// 针对RSA,选择密钥长度

KeyPair keyPair = keyPairGenerator.genKeyPair();3. 签名生成过程:

数字签名生成涉及到私钥的使用,采用SHA-256算法和RSA进行签名。对数据进行哈希计算后生成数字签名。

PrivateKey privateKey = keyPair.getPrivate();

Signature signature = Signature.getInstance("SHA256withRSA");

signature.initSign(privateKey); byte[] data = "Hello, World!".getBytes("UTF-8");

signature.update(data); byte[] signatureBytes = signature.sign();4. 签名验证过程:

验证过程需要使用公钥进行,确保签名的真实性和数据的完整性。

PublicKey publicKey = keyPair.getPublic();

signature.initVerify(publicKey);

signature.update(data);

boolean verified = signature.verify(signatureBytes);🛰️2.4.4 研究结果

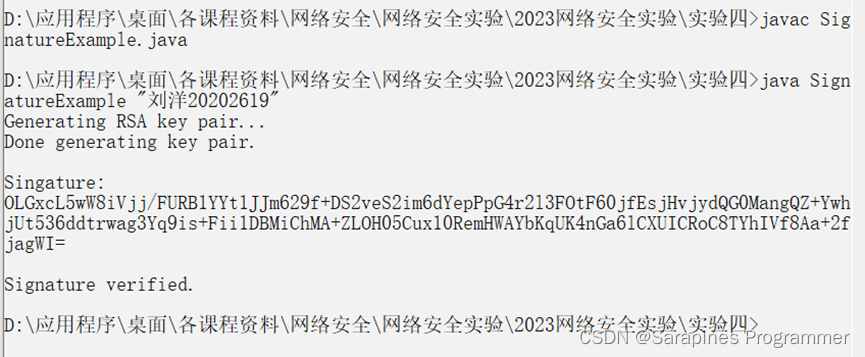

JAVA代码:

import java.security.Signature;

import java.security.SignatureException;

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import sun.misc.*;

/**

* SignatureExample

*

* Simple example of using a digital signature.

* This class creates an RSA key pair and then signs the text

* of the first argument passed to it. It displays the signature

* in BASE64, and then verifies the signature with the corresponding

* public key.

*/

public class SignatureExample {

public static void main (String[] args) throws Exception {

if (args.length != 1) {

System.err.println("Usage: java SignatureExample \"text to be signed\"");

System.exit(1);

}

System.out.println("Generating RSA key pair...");

KeyPairGenerator kpg = KeyPairGenerator.getInstance("RSA");

kpg.initialize(1024);

KeyPair keyPair = kpg.genKeyPair();

System.out.println("Done generating key pair.");

// Get the bytes of the data from the first argument

byte[] data = args[0].getBytes("UTF8");

// Get an instance of the Signature object and initialize it

// with the private key for signing

Signature sig = Signature.getInstance("MD5WithRSA");

sig.initSign(keyPair.getPrivate());

// Prepare to sign the data

sig.update(data);

// Actually sign it

byte[] signatureBytes = sig.sign();

System.out.println("\nSingature:\n" + new BASE64Encoder().encode(signatureBytes));

// Now we want to verify that signature. We'll need to reinitialize

// our Signature object with the public key for verification. This

// resets the signature's data, so we'll need to pass it in on update.

sig.initVerify(keyPair.getPublic());

// Pass in the data that was signed

sig.update(data);

// Verify

boolean verified = false;

try {

verified = sig.verify(signatureBytes);

} catch (SignatureException se) {

verified = false;

}

if (verified) {

System.out.println("\nSignature verified.");

} else {

System.out.println("\nSignature did not match.");

}

}

}

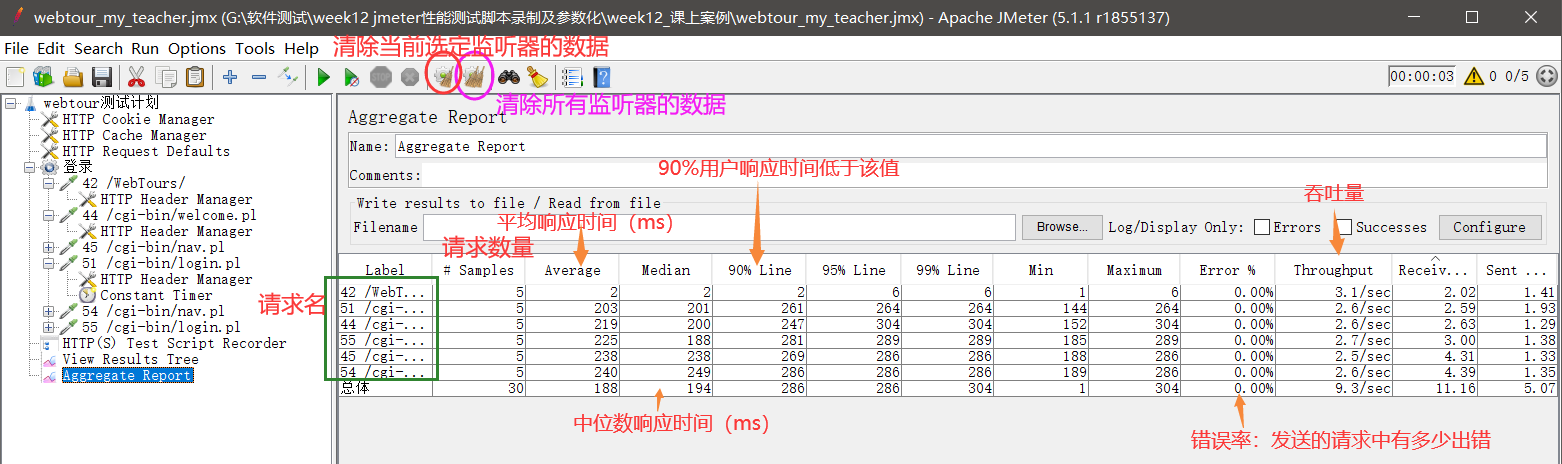

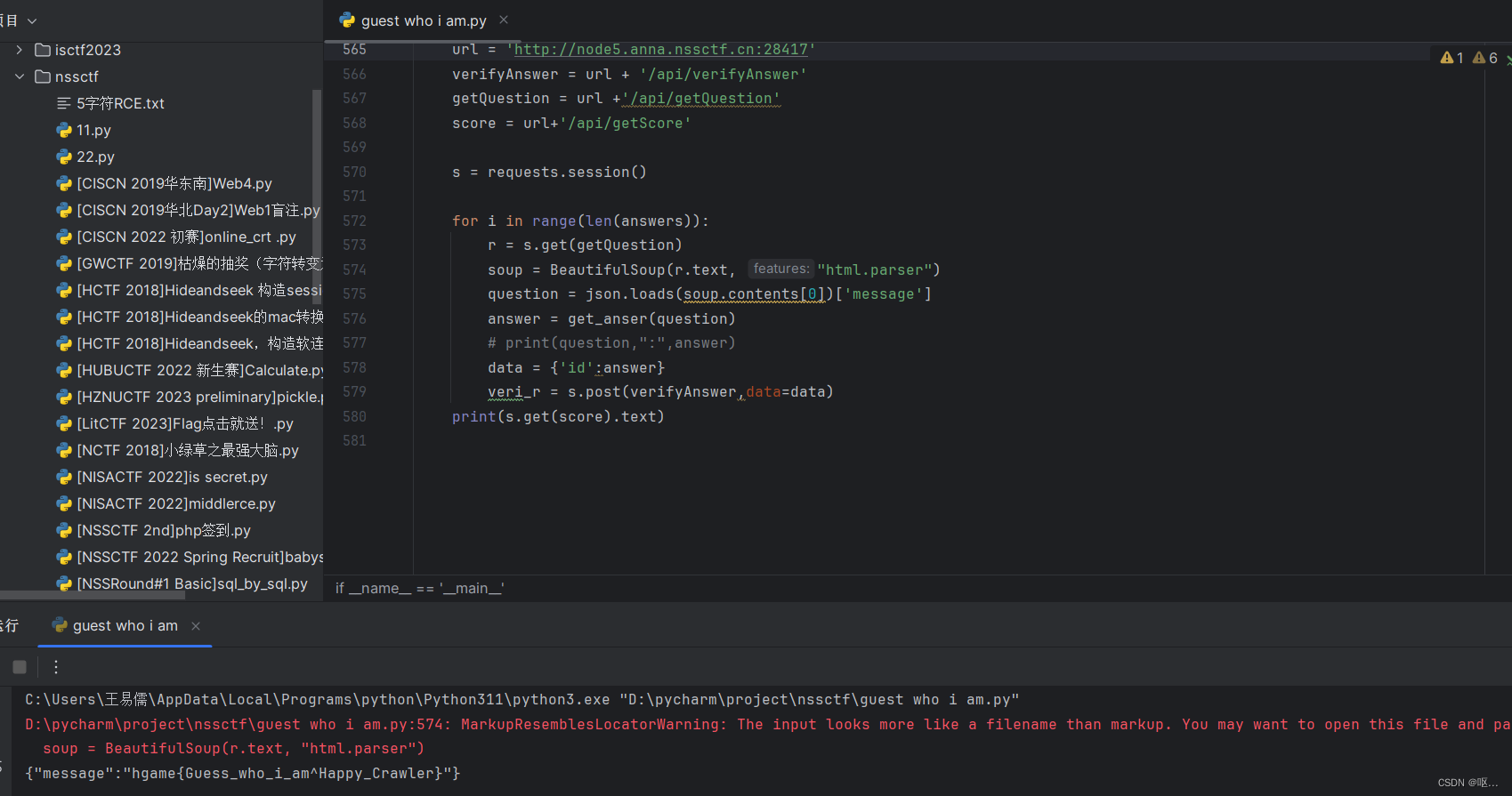

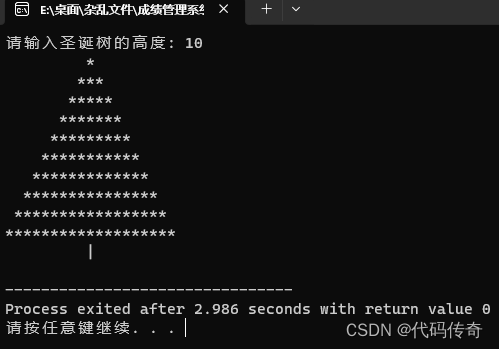

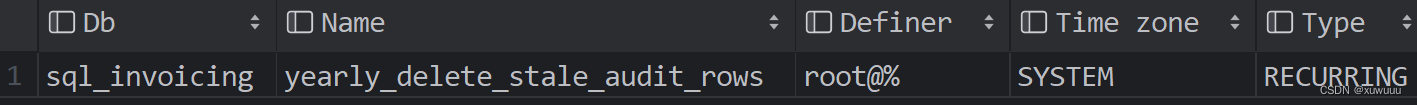

运行结果

🕵️♂️2.5 实验体会

-

学习数字签名基础概念和原理:

- 在实验前,系统学习了数字签名的基本概念和原理,了解了它采用非对称加密算法,通过私钥签名、公钥验证确保数据完整性和发送者身份真实性的技术特点。

-

生成密钥对和理解非对称加密工作原理:

- 实验中首先生成了包括私钥和公钥的密钥对,深刻理解了私钥的关键性和公钥的自由传播。这一步骤加深了对非对称加密算法工作原理的认识。

-

实践数字签名生成与验证:

- 通过编写代码实现数字签名的生成和验证过程,意识到数据敏感性和选择合适的哈希算法对签名安全性的直接影响。思考了公钥的重要作用,强调在实际应用中对公钥传递和存储的安全措施的必要性。这次实践使我对数字签名在信息安全中的实际应用和价值有了更清晰的认识。

📝总结

🌐网络安全宛如一片汹涌激流,引领你豁然踏入数字领域的未知边界。这不是平凡的学习之旅,始于初级概念和实验布局,逐步启示更深层次的网络协议、编程魔法以及系统设计的神秘奥妙。

渴望迎接网络安全的学习挑战,征服数字世界的技术高峰?欢迎融入我们的社群,共同探讨更多可能性。我们倾心打造了备受瞩目的网络安全🔐 系列专栏✨:《网络安全之道 | 数字征程》,旨在深度揭示网络安全技术的实战精髓和前沿创新。让我们一同翻开网络安全之谜的篇章,探索这个数字世界中的新奇可能性。🔍