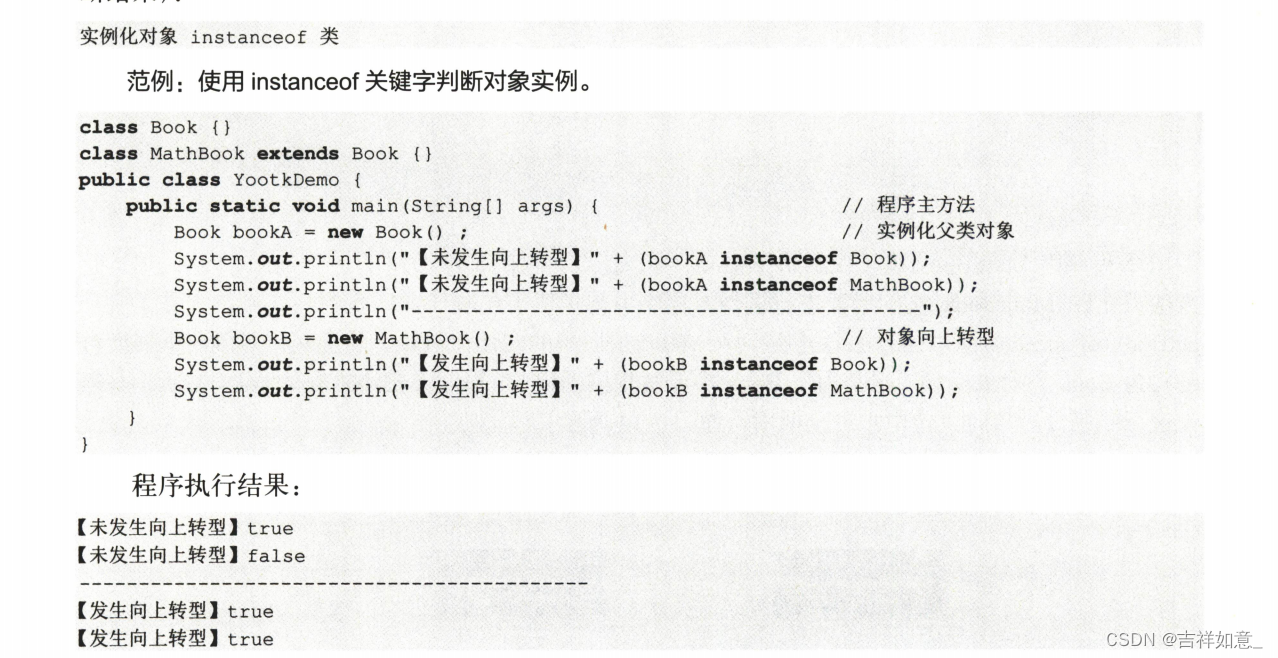

lcx流量分析

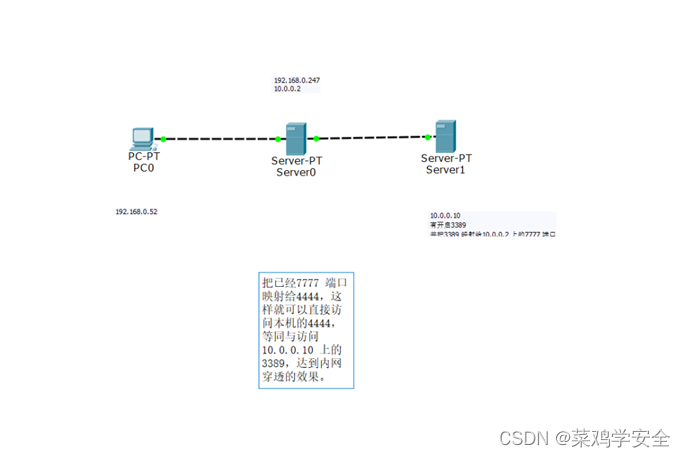

环境搭建

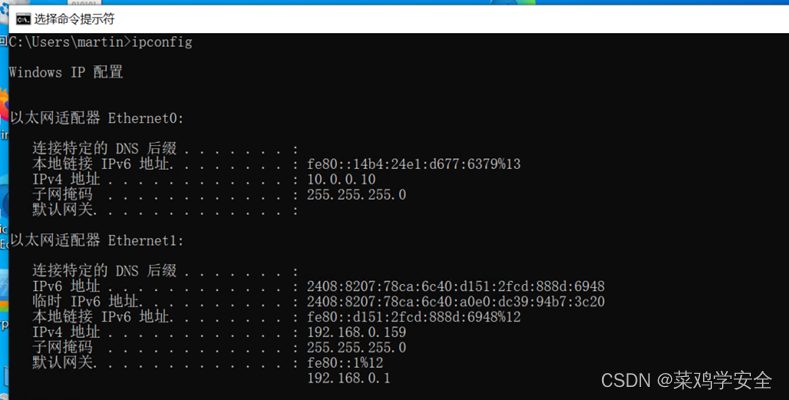

本机 :192.168.0.52

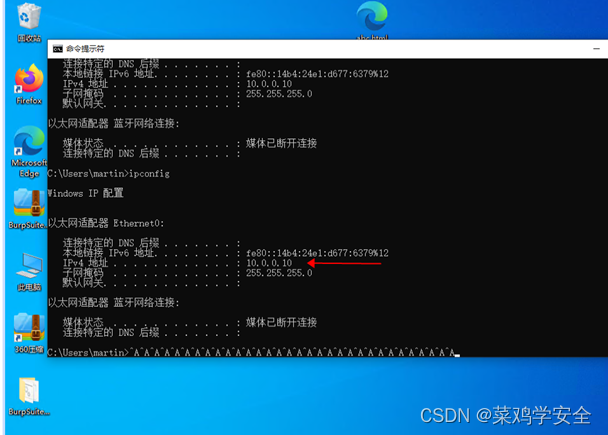

win7 : 192.168.0.247 10.0.0.3

win10: 10.0.0.10

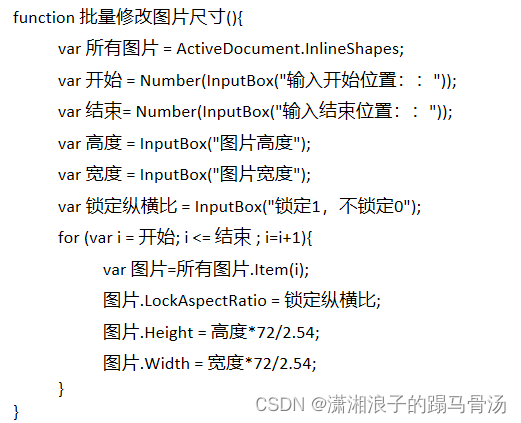

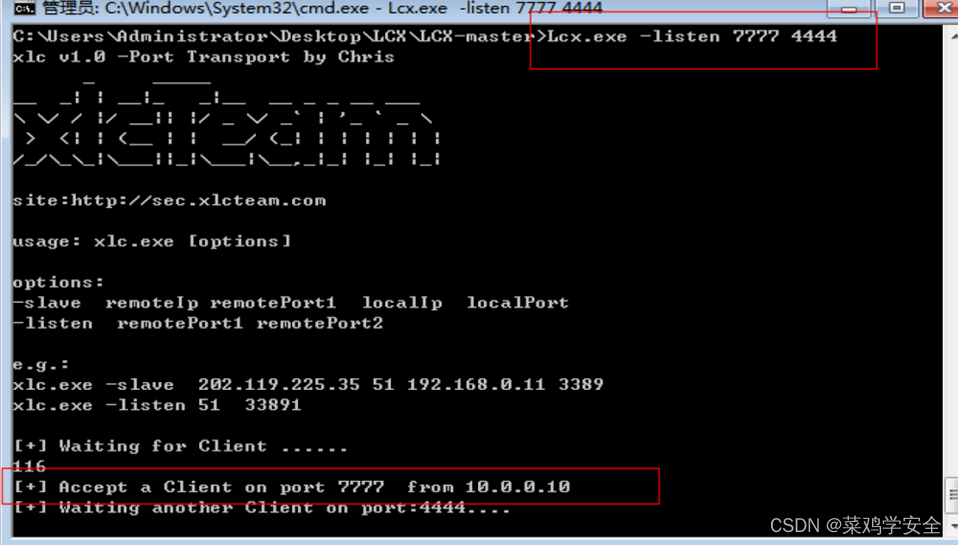

win7

Lcx.exe -listen 7777 4444

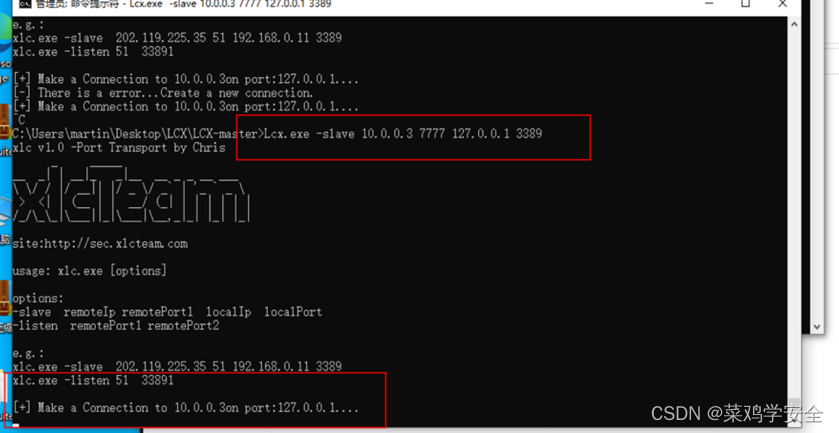

win10

Lcx.exe -slave 10.0.0.3 7777 127.0.0.1 3389

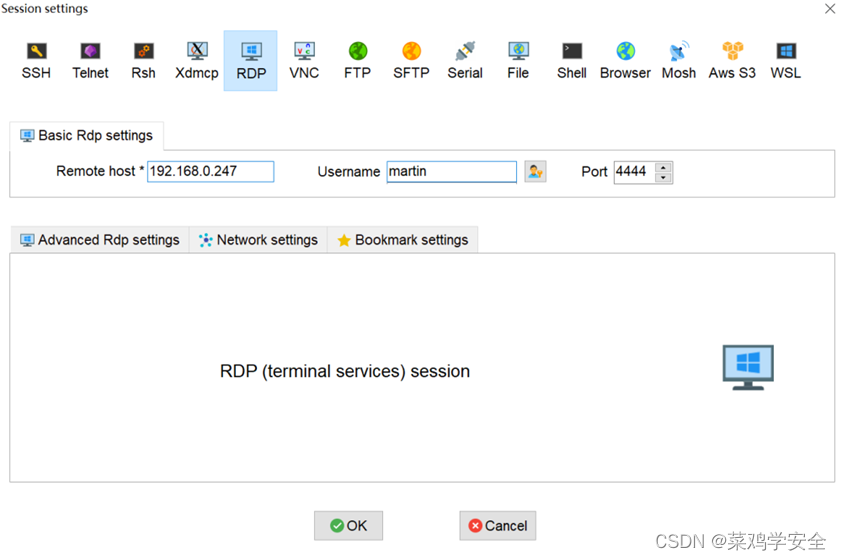

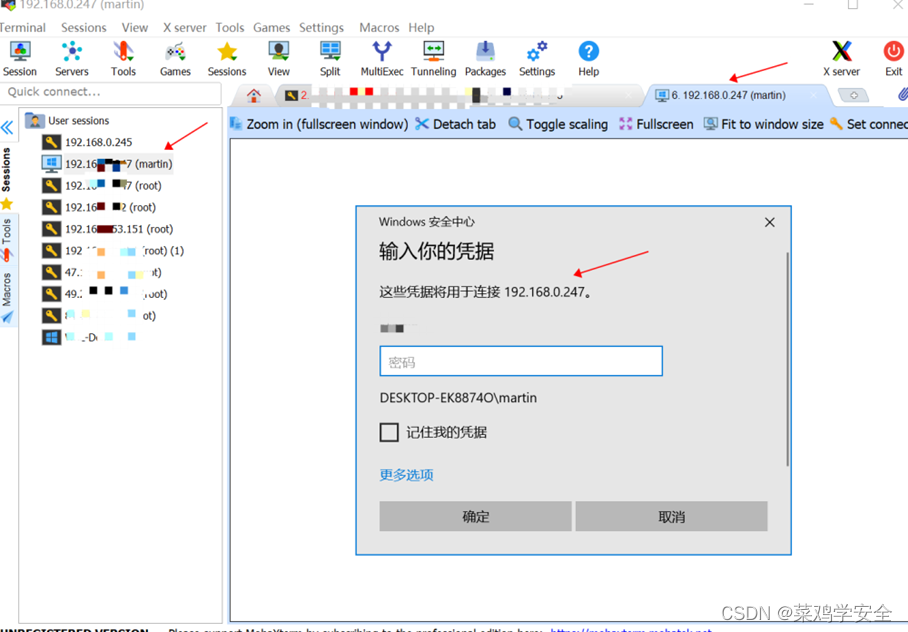

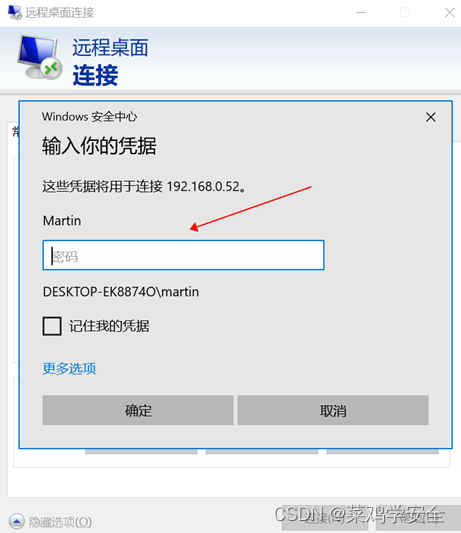

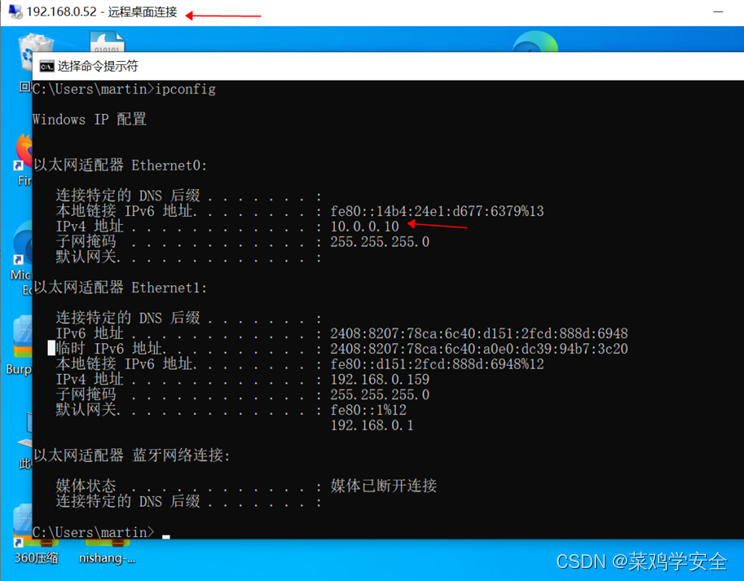

然后使用远程软件连接

连的是192.168.0.247的4444 端口

到达内网(内网:10.0.0.10)

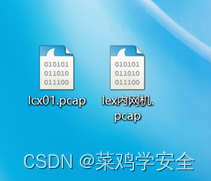

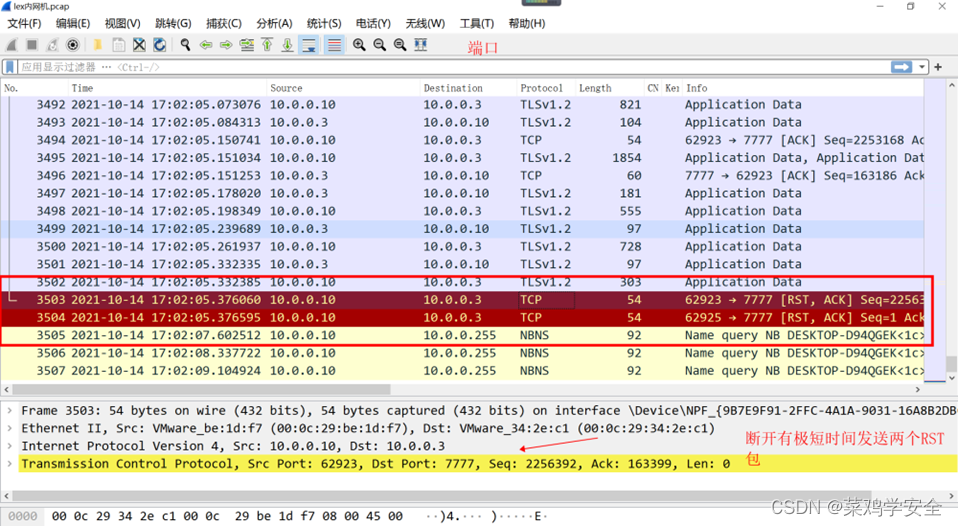

抓流量分析

中间的win7 无法使用wireshark,就不抓包了,分别抓主机和被控端。

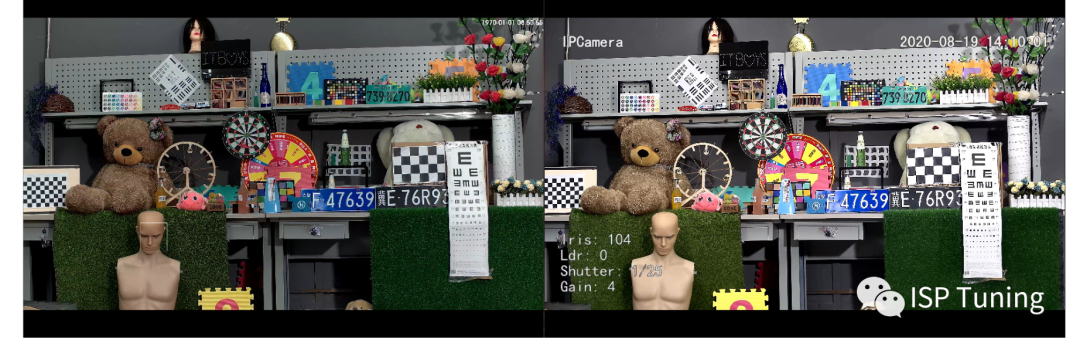

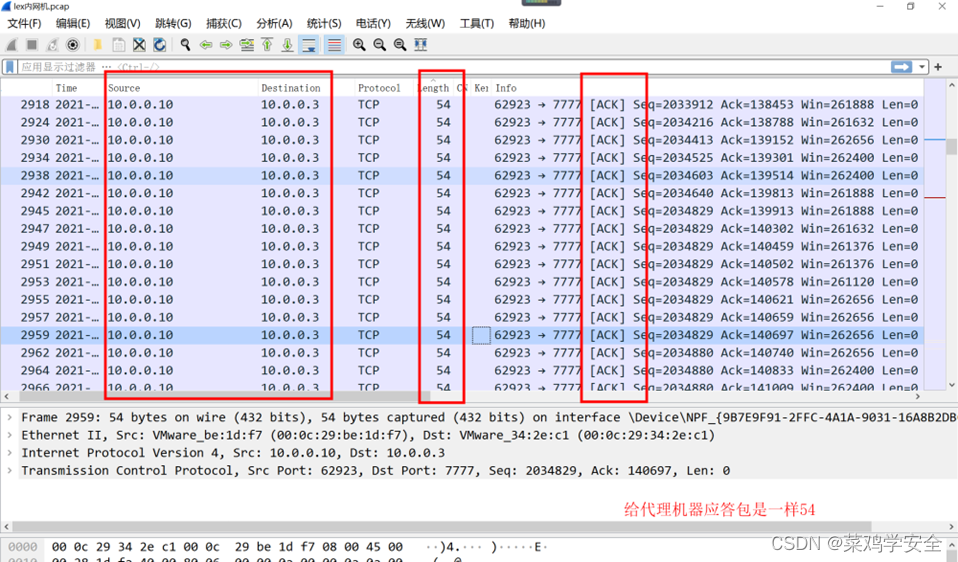

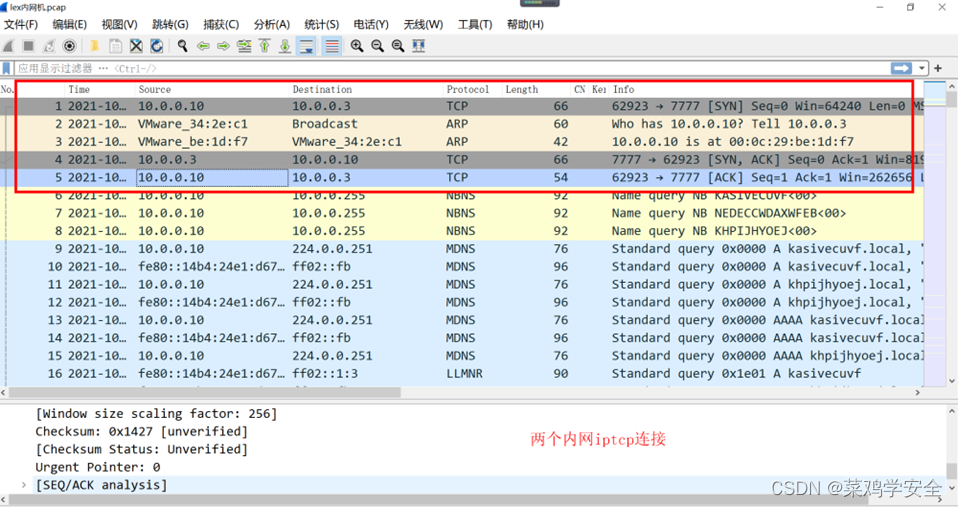

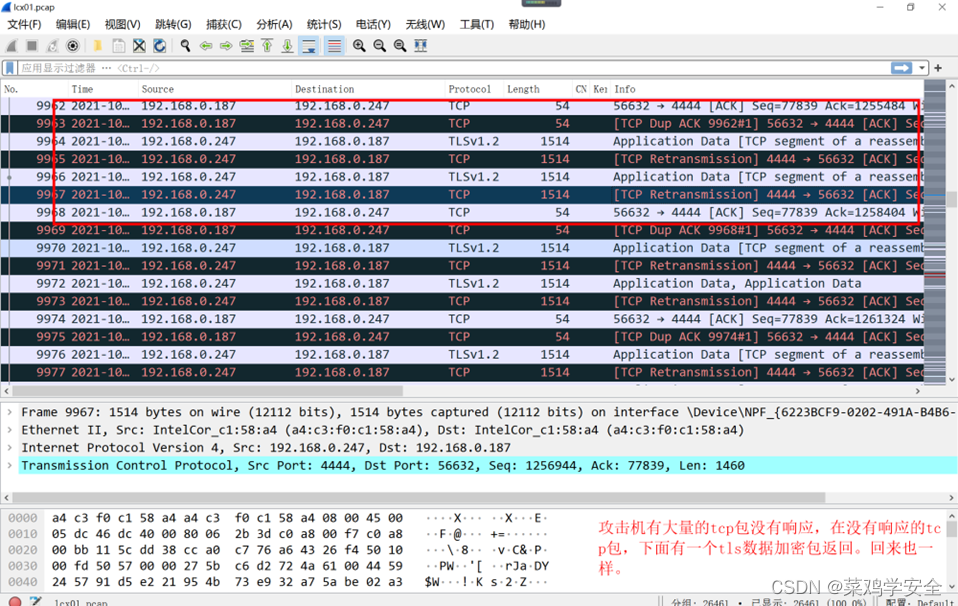

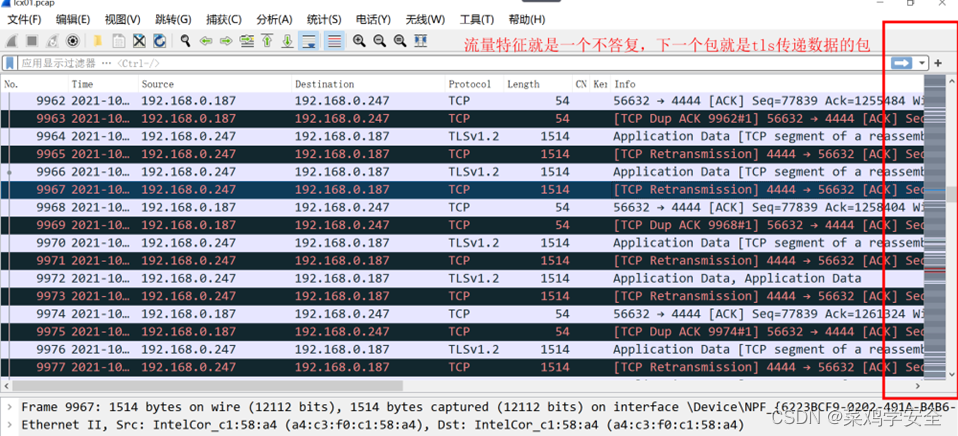

内网靶机流量分析

会有两个ip,其中有两个端口 ,端口转发的端口和系统自动获取的端口

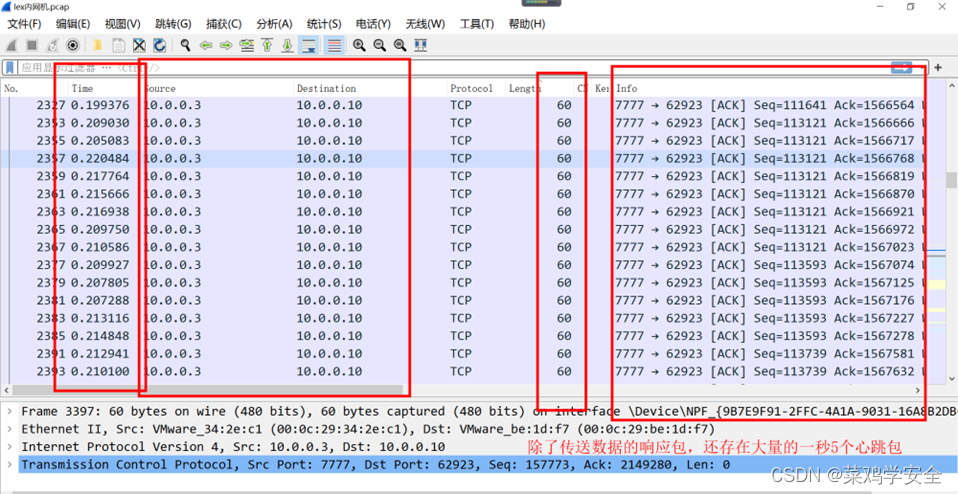

除了传输数据的网络包,还有大量的心跳包

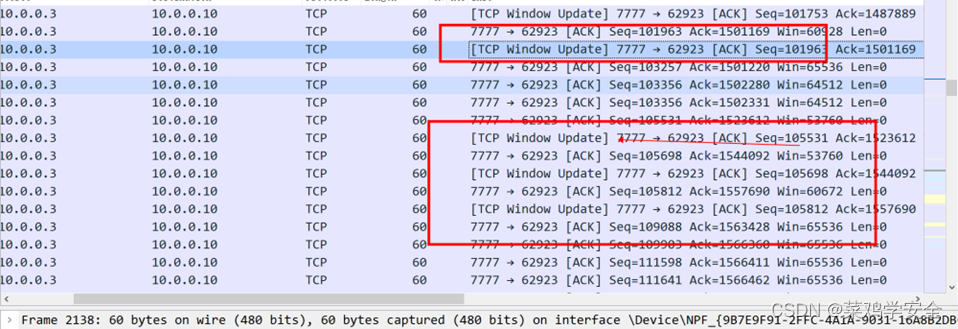

存在大量tcp windows update包

攻击机流量分析

访问的是4444端口

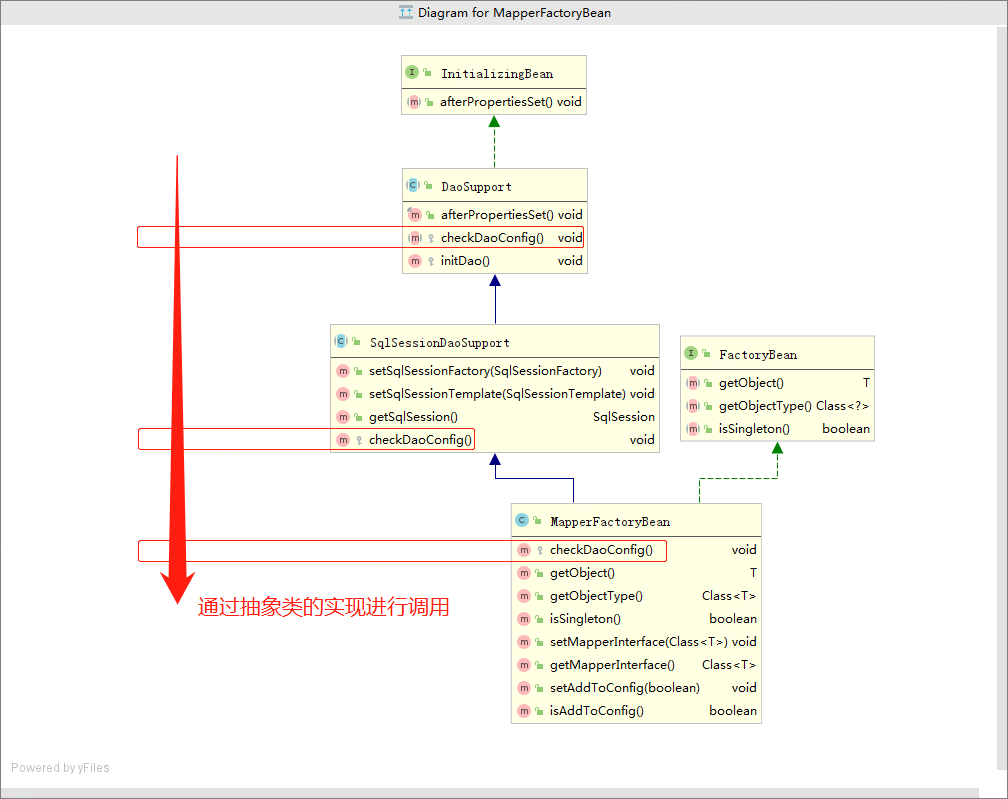

拓扑图:

总结:流量过程是攻击者使用跳板机,把靶机上的3389端口映射到代理机上的7777端口,然后再把代理机的的7777端口映射到代理机的4444端口,就像击鼓传花,这一直接攻击者访问可以控制的内网的3389端口,这就是端口转发的魅力。

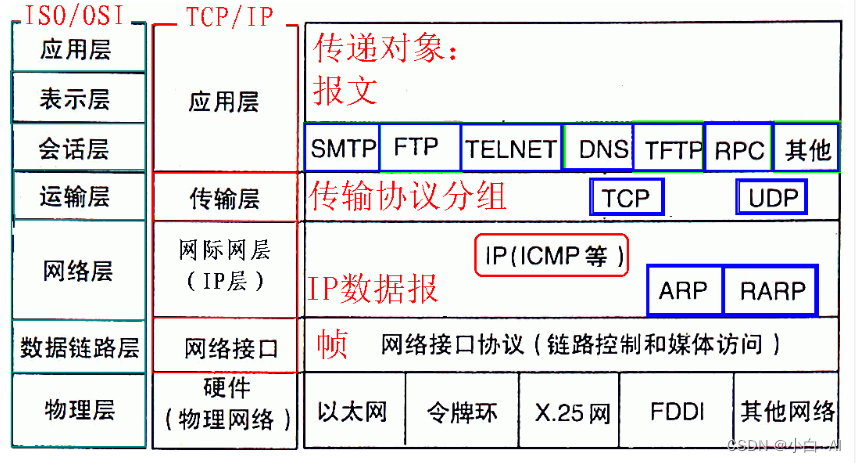

iptables 流量分析

环境搭建

将本机的端口转发到其他服务器

客户机:192.168.153.52 172.20.0.2

服务器:192.168.153.245 10.0.0.2 172.18.0.2

真正的内网服务器:10.0.0.3 172.16.0.10

192.168.20.100

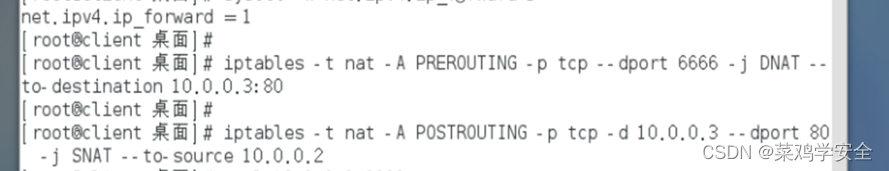

把服务器的6666端口转发到内网服务器上的80端口。

[root@client 桌面]# iptables -t nat -A PREROUTING -p tcp --dport 6666 -j DNAT --to-destination 10.0.0.3:80

iptables -t nat -A PREROUTING -p tcp --dport 6666 -j DNAT --to-destination 192.168.20.100

[root@client 桌面]#

[root@client 桌面]# iptables -t nat -A POSTROUTING -p tcp -d 10.0.0.3 --dport 80 -j SNAT --to-source 10.0.0.2

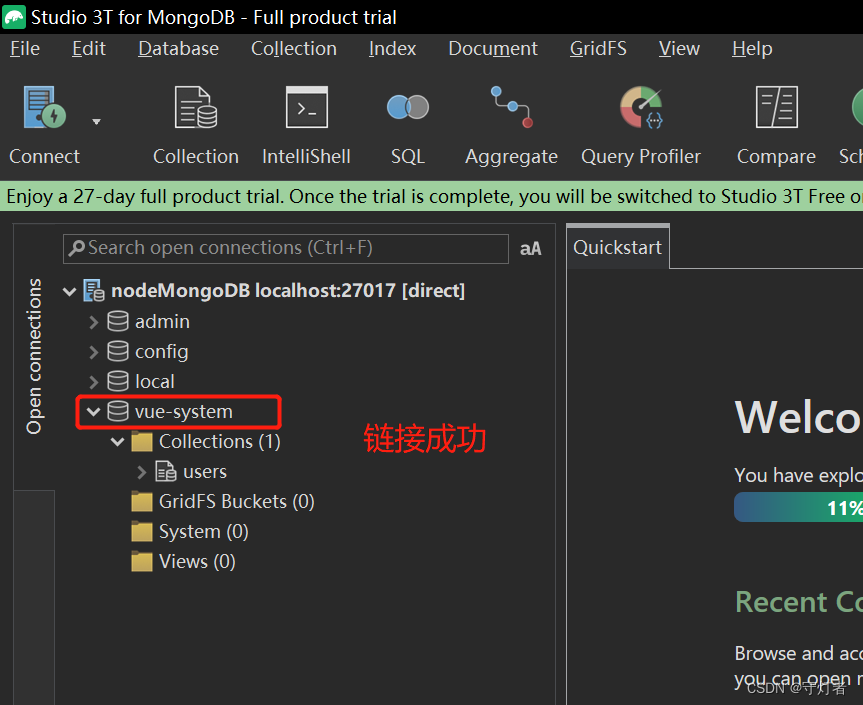

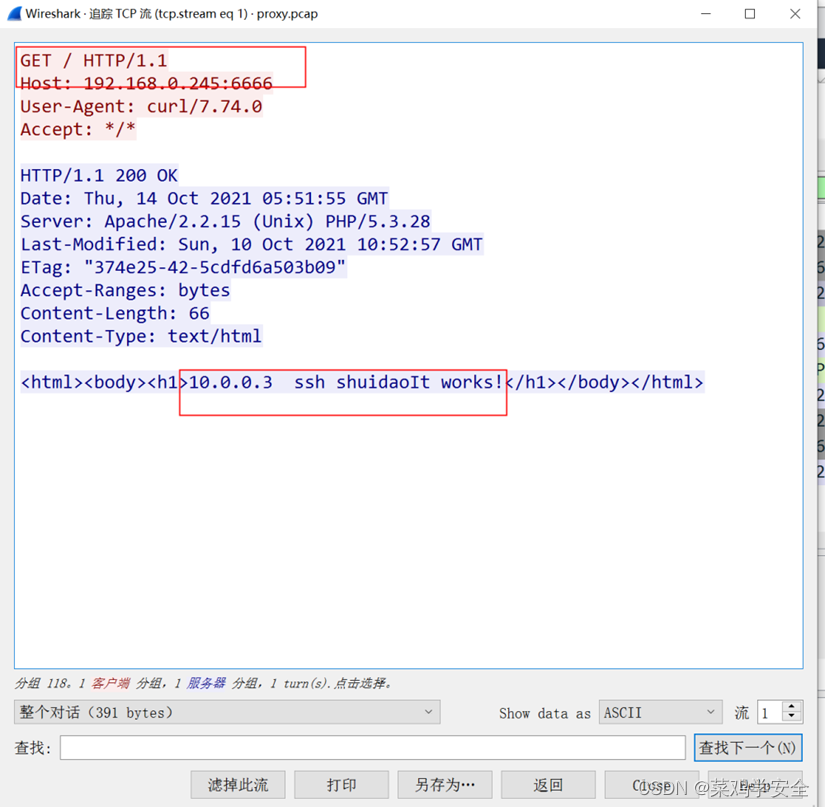

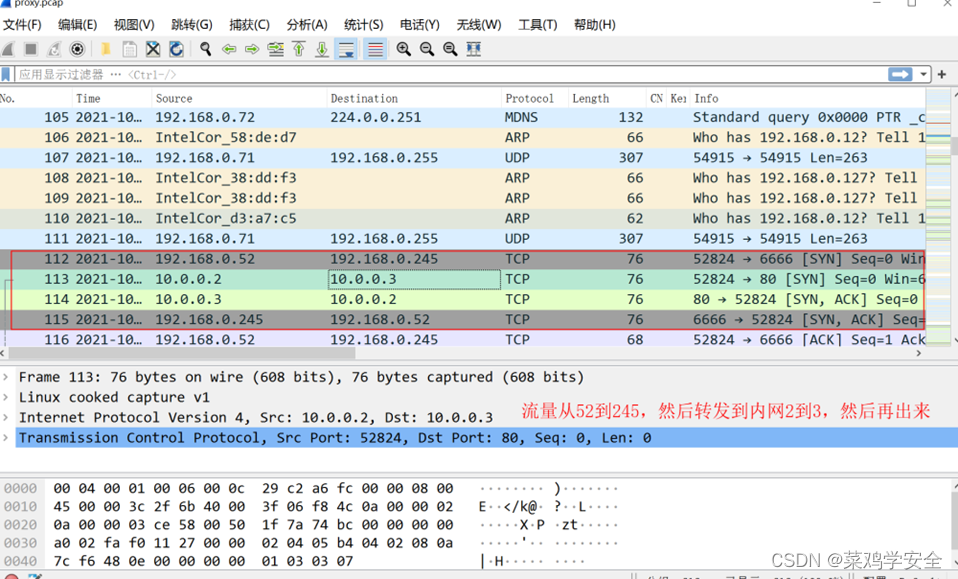

流量分析

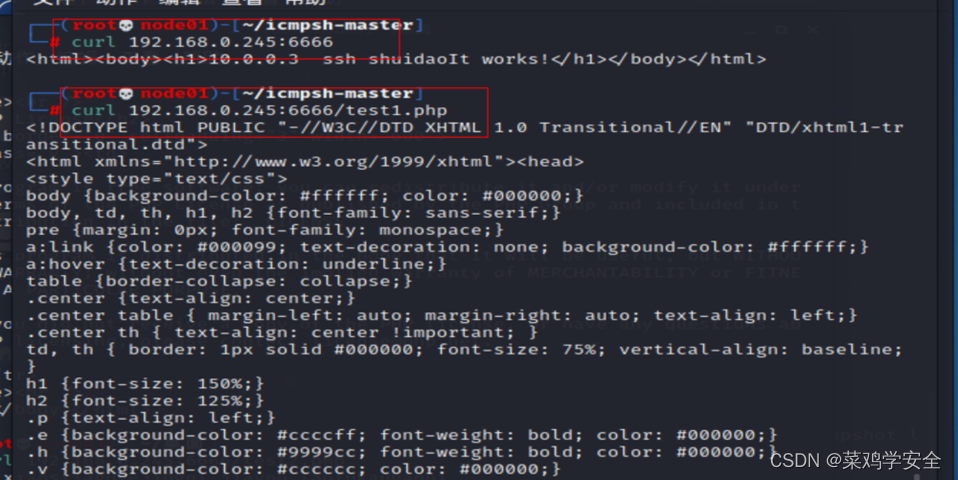

访问192.168.0.245:6666 转发到10.0.0.3:80,实际上也是访问到内网的80端口

rinetd流量分析

环境搭建

下载地址:

wget http://www.rinetd.com/download/rinetd.tar.gz

网络拓扑

本机:192.168.0.187

kali:192.168.0.52 10.0.0.2

内网win10: 10.0.0.10

kali上操作

wget http://www.rinetd.com/download/rinetd.tar.gz

tar -zvxf rinetd.tar.gz

#下载解压

ls

cd rinetd

ls

make

ls

#编译安装后会出现一个rinetd可执行脚本

vim rinetd.conf #新建一个需要的配置文件

cat rinetd.conf

0.0.0.0 3389 10.0.0.10 3389

./rinetd -c rinetd.conf

netstat -anpt |grep 3389 #看看脚本是否正常运行

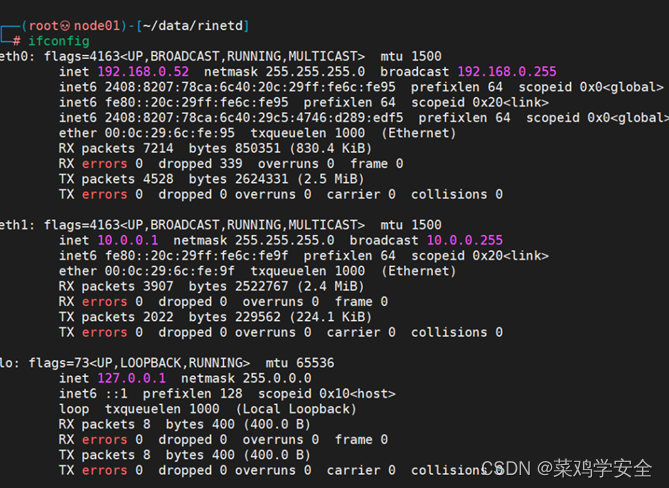

ifconfig

远程连接内网服务器

通过端口转发跳板机远程连接内网服务

最后一个流量分析忘记了,使用wireshark,跟踪对应的ip和端口很快就能找出关系了。

![[虚拟机]使用VM打开虚拟机电脑重启解决方案。](https://img-blog.csdnimg.cn/direct/198985db98114596ae23a06aa3a310ff.png)