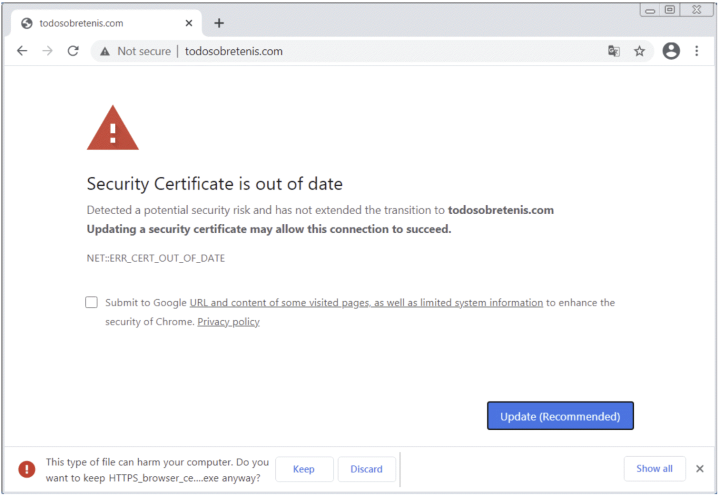

2021 年 9 月,数字安全专家发现了针对 Windows 用户的广泛攻击。 该攻击使用恶意软件在网站上发出虚假的过期证书警报,提示用户下载更新,而更新实际上包含允许黑客远程访问受感染计算机的恶意软件。

以下是攻击的执行方式、我们目前对其影响的了解以及如何保护您的组织免受此类威胁的提示。

攻击内部:黑客如何创建虚假的过期证书警报

该攻击针对的是 Windows Internet Information Services (IIS),它是安装在自 Windows 2000、XP 和 Server 2003 以来所有 Windows 版本上的 Microsoft Web 服务器。

当易受攻击的用户访问某些站点时,他们会看到一个错误页面,其中包含有关潜在安全风险的注释以及下载更新的安全证书以继续的建议。

单击以进行更新实际上下载了一个伪造的更新安装程序,该安装程序使用 Digicert 根证书颁发机构的证书签名。 此更新包括称为 TVRAT 的恶意软件,它可以通过 TeamViewer 远程控制软件提供对任何安装了它的设备的完全远程访问。 TVRAT 恶意软件还用于 2013 年涉及 Microsoft Office 附件的攻击。

完成安装会向黑客发出通知,黑客随后可以控制受感染的设备。

攻击的影响:我们目前所知道的

不幸的是,这次攻击只是针对 Windows IIS 的一系列攻击的最新示例。

IIS 上的其他几个漏洞在过去几年中出现,包括 2021 年的另外两个漏洞:微软在 5 月发布了一个补丁程序的蠕虫漏洞和一个高级持续性威胁,该威胁基于一个名为 Praying Mantis 的组织的一些攻击,目标是 8 月的 Windows IIS。

总的来说,这一系列攻击不仅突出了需要注意的某些漏洞,还强调了定期安全更新和全面用户教育的重要性。

最重要的是,伪造的过期证书攻击揭示了证书生命周期管理可见性的重要性,以便更好地了解此类潜在风险。

经验教训:保护您的组织

深入挖掘,从这次攻击中吸取了两个重要的教训,可以帮助安全团队保护他们的组织免受未来这样的威胁:

1)不要低估PKI管理的重要性

有效的 PKI 管理可以提供必要的可见性和报告,以提前解决潜在问题,例如伪造的过期证书攻击所导致的问题。

首先,具备适当的扫描和检测功能可以帮助安全团队轻松确定服务器上是否安装了证书。 它还可以提供其他重要详细信息,例如安装时间、安装者甚至证书的用途。 此信息可以帮助团队控制整个组织的证书。

其次,拥有一个可以提供完整证书清单的系统可以快速识别任何异常情况——使安全团队能够尽早调查正在发生的事情,以避免小问题发展成更大的问题。

2) 通过教育让最终用户成为解决方案的一部分

此外,重要的是要认识到最终用户可能是安全弱点,也可能是安全资产,具体取决于向他们提供的教育。

理想情况下,团队应该就各种重要的安全措施对用户进行教育,包括他们永远不应该接受或安装他们不知道的证书。 无论这对于每天生活和呼吸的安全专业人员来说看起来多么简单,花时间就各种最佳实践对最终用户进行教育可以大大减少人为驱动的漏洞(例如用户下载虚假证书) ).

下一步是什么?

我们不能忽视 2021 年 9 月假冒过期证书攻击的严重性。 这次攻击使用恶意软件创建了一个看起来非常逼真的警报,包括一个由备受推崇的根 CA 签署的证书,目的是下载恶意程序让黑客远程访问设备。

这可能是复杂攻击的最新例子,但肯定不会是最后一次。 安全团队应及时了解此类最新威胁,以了解攻击的演变方式以及他们如何继续升级其安全态势并教育用户以保护他们的组织向前发展。